Surveiller Microsoft Tunnel

Après l’installation de Microsoft Tunnel, vous pouvez afficher la configuration du serveur et l’intégrité du serveur dans le centre d’administration Microsoft Intune.

Utiliser l’interface utilisateur du centre d’administration

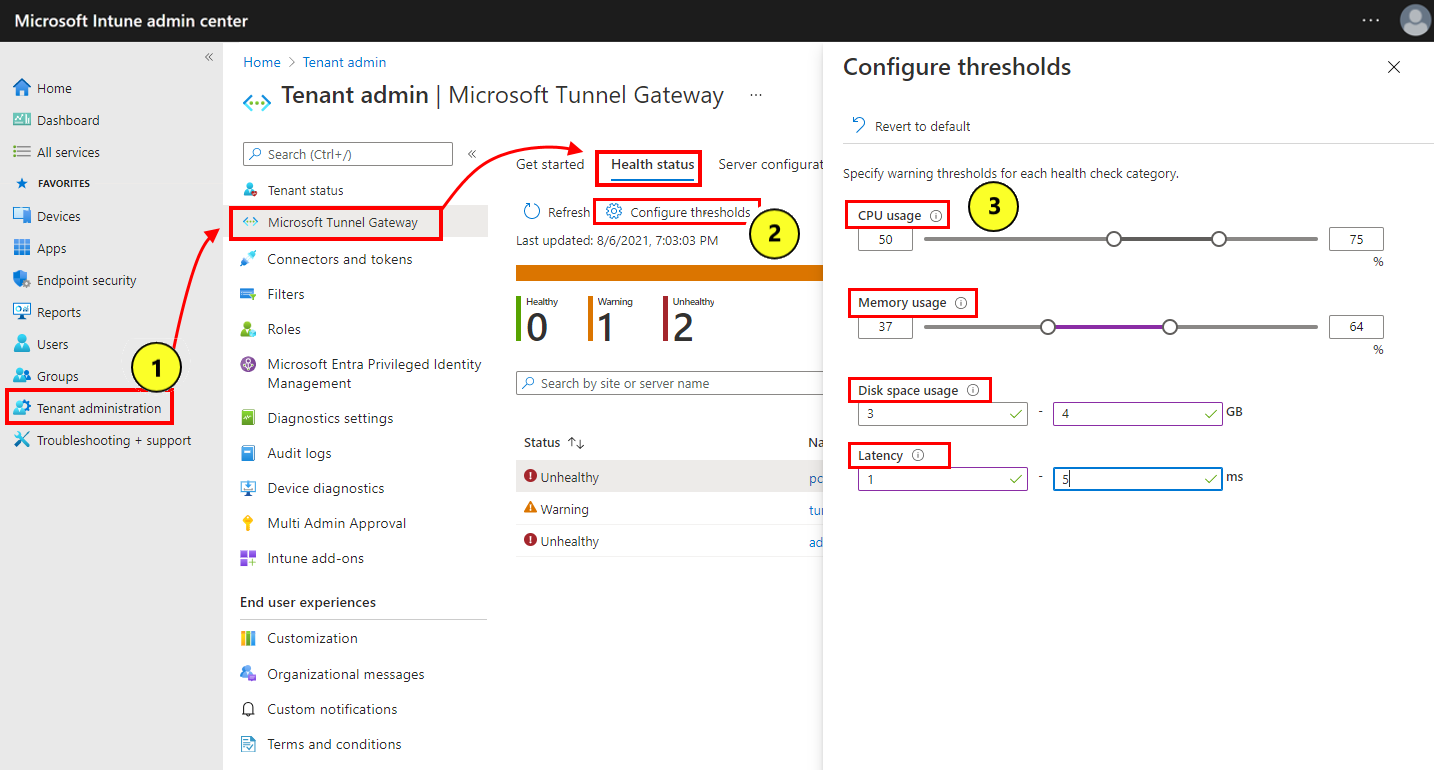

Connectez-vous à Microsoft Intune centre d’administration et accédez à Administration> du locataireMicrosoft Tunnel Gateway>Health status.

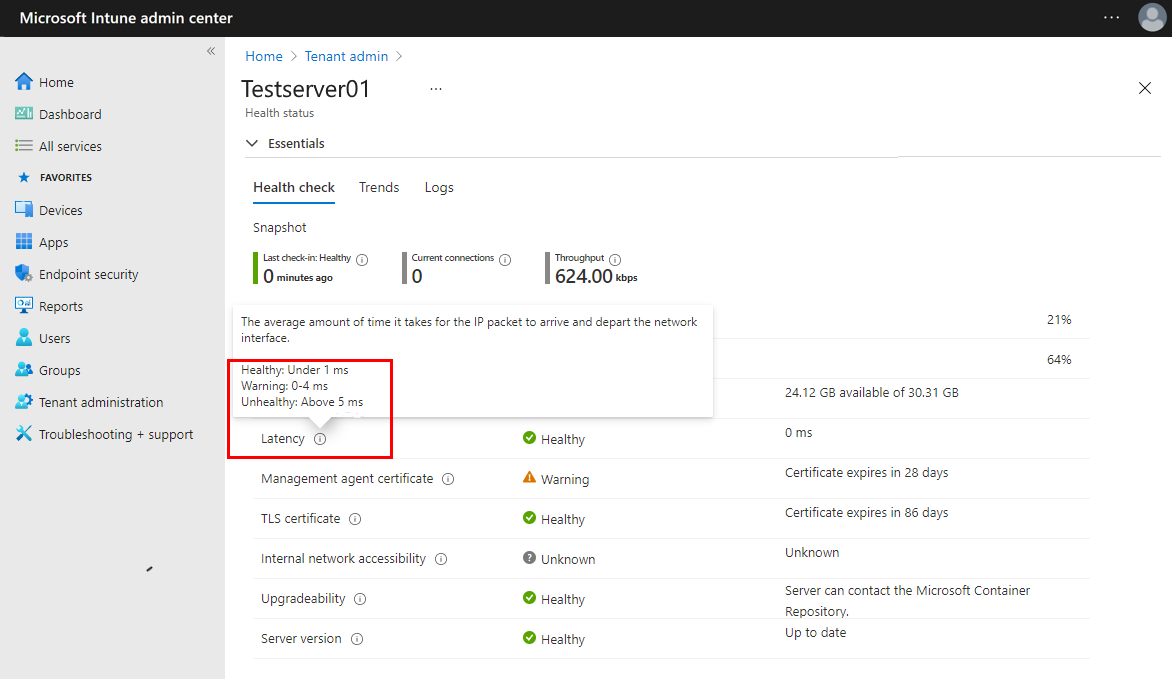

Ensuite, sélectionnez un serveur, puis ouvrez l’onglet Case activée d’intégrité pour afficher les métriques d’intégrité des serveurs status. Par défaut, chaque métrique utilise des valeurs de seuil prédéfinies qui déterminent l’état. Les métriques suivantes prennent en charge la personnalisation de ces seuils :

- Utilisation du processeur

- Utilisation de la mémoire

- Utilisation de l’espace disque

- Latence

Valeurs par défaut pour les mesures d’intégrité du serveur :

Dernier archivage : date du dernier archivage du serveur Tunnel Gateway avec Intune.

- Sain : le dernier archivage a été effectué au cours des cinq dernières minutes.

- Non sain : la dernière case activée-in remonte à il y a plus de cinq minutes.

Connexions actives : nombre de connexions uniques actives lors du dernier archivage du serveur.

- Sain : il y avait 4 990 connexions ou moins

- Non sain : il y avait plus de 4 990 connexions actives

Débit : mégabits par seconde du trafic passant par la carte réseau Tunnel Gateway lors du dernier archivage du serveur.

Utilisation du processeur : utilisation moyenne du processeur par le serveur Tunnel Gateway toutes les cinq minutes.

- Sain : 95 % ou moins

- Avertissement :96 % à 99 %

- Non sain : 100 % d’utilisation

Cœurs d’UC : nombre de cœurs d’UC disponibles sur ce serveur.

- Sain - 4 cœurs ou plus

- Avertissement : 1, 2 ou 3 cœurs

- Cœurs non sains -0

Utilisation de la mémoire : mémoire moyenne utilisée par le serveur Tunnel Gateway toutes les 5 minutes.

- Sain : 95 % ou moins

- Avertissement :96 % à 99 %

- Non sain : 100 % d’utilisation

Utilisation de l’espace disque : quantité d’espace disque utilisée par le serveur Tunnel Gateway.

- Sain - Au-dessus de 5 Go

- Avertissement : 3-5 Go

- Non sain : moins de 3 Go

Latence : durée moyenne nécessaire aux paquets IP pour arriver dans l’interface réseau puis en sortir.

- Sain : moins de 10 millisecondes

- Avertissement : 10 à 20 millisecondes

- Non sain : plus de 20 millisecondes

Certificat de l’agent de gestion : le certificat de l’agent de gestion est utilisé par Tunnel Gateway pour s’authentifier auprès de Intune il est donc important de le renouveler avant son expiration. Toutefois, il doit se renouveler automatiquement.

- Sain : l’expiration du certificat est dans plus de 30 jours.

- Avertissement : l’expiration du certificat est inférieure à 30 jours.

- Non sain : le certificat a expiré.

Certificat TLS : nombre de jours avant l’expiration du certificat TLS (Transport Layer Security) qui sécurise le trafic entre les clients et le serveur Tunnel Gateway.

- Sain : plus de 30 jours

- Avertissement : 30 jours ou moins

- Non sain : le certificat a expiré

Révocation de certificat TLS : Tunnel Gateway tente d’case activée le status de révocation du certificat TLS (Transport Layer Security) à l’aide d’une adresse OCSP (Online Certificate Status Protocol) ou de liste de révocation de certificats (CRL) telle que définie par le certificat TLS. Cette case activée nécessite que le serveur ait accès au point de terminaison OCSP ou à l’adresse de liste de révocation de certificats, comme défini dans le certificat.

- Sain : le certificat TLS n’est pas révoqué.

- Avertissement : impossible de case activée si le certificat TLS est révoqué. Vérifiez que les points de terminaison définis dans le certificat sont accessibles à partir du serveur Tunnel.

- Non sain : le certificat TLS est révoqué.

Prévoyez de remplacer un certificat TLS révoqué.

Pour en savoir plus sur le protocole OCSP (Online Certificate Status Protocol), consultez Online Certificate Status Protocol sur wikipedia.org.

Accessibilité du réseau interne : état de la vérification la plus récente de l’URL interne. Vous configurez l’URL dans le cadre d’une configuration de site Tunnel.

- Sain : le serveur peut accéder à l’URL spécifiée dans les propriétés du site.

- Non sain : le serveur ne peut pas accéder à l’URL spécifiée dans les propriétés du site.

- Inconnu : cet état s’affiche lorsque vous n’avez pas défini d’URL dans les propriétés du site. Cet état n’affecte pas l’état global du site.

Possibilité de mise à niveau : capacité du serveur à contacter le référentiel de conteneurs Microsoft, ce qui permet à Tunnel Gateway de procéder à la mise à niveau lorsque des versions deviennent disponibles.

- Sain : le serveur n’a pas contacté le référentiel de conteneurs Microsoft au cours des 5 dernières minutes.

- Non sain : le serveur n’a pas contacté le référentiel de conteneurs Microsoft depuis plus de 5 minutes.

Version du serveur : état du logiciel du serveur de passerelle Tunnel, par rapport à la dernière version.

- Sain : à jour avec la dernière version logicielle

- Avertissement : une version de retard

- Non sain : au moins deux versions de retard, hors support

Lorsque la Version du serveur n’est pas Sain, prévoyez d’installer des mises à niveau pour Microsoft Tunnel.

Conteneur de serveur : détermine si le conteneur hébergeant le serveur Microsoft Tunnel est en cours d’exécution.

- Sain : le status de conteneur de serveur est sain.

- Non sain : status de conteneur de serveur n’est pas sain.

Configuration du serveur : détermine si la configuration du serveur est correctement appliquée au serveur Tunnel à partir des paramètres du site Microsoft Intune.

- Sain : la configuration du serveur a été appliquée avec succès.

- Non sain : la configuration du serveur n’a pas pu être appliquée.

Journaux du serveur : détermine si les journaux ont été chargés sur le serveur au cours des 60 dernières minutes.

- Sain : les journaux du serveur ont été chargés au cours des 60 dernières minutes.

- Non sain : les journaux du serveur n’ont pas été chargés au cours des 60 dernières minutes.

Gérer les seuils d’état d’intégrité

Vous pouvez personnaliser les métriques d’état d’intégrité Microsoft Tunnel suivantes pour modifier les seuils utilisés par chacun pour signaler leur état. Les personnalisations sont à l’échelle de l’abonné et s’appliquent à tous les serveurs Tunnel. Les mesures de vérification d’intégrité que vous pouvez personnaliser sont les suivantes :

- Utilisation du processeur

- Utilisation de la mémoire

- Utilisation de l’espace disque

- Latence

Pour modifier une valeur de seuil de mesures :

Connectez-vous à Microsoft Intune centre d’administration et accédez à Administration> du locataireMicrosoft Tunnel Gateway>Health status.

Sélectionnez Configurer des seuils.

Dans la page Seuils configurés, définissez de nouveaux seuils pour chaque catégorie de case activée d’intégrité que vous souhaitez personnaliser.

- Les valeurs des seuils s’appliquent à tous les serveurs de tous les sites.

- Sélectionnez Rétablir les valeurs par défaut pour restaurer les valeurs par défaut de tous les seuils.

Sélectionnez Enregistrer.

Dans le volet État d’intégrité, sélectionnez Actualiser pour mettre à jour l’état de tous les serveurs en fonction des valeurs de seuil personnalisées.

Une fois que vous avez modifié les seuils, les valeurs sous l’onglet Vérification de l'intégrité des serveurs sont automatiquement mises à jour pour refléter leur état, en fonction des seuils actuels.

Tendances de l’état d’intégrité pour les serveurs Tunnel

Affichez les tendances de l’état d’intégrité des mesures d’intégrité de la passerelle Microsoft Tunnel sous la forme d’un graphique. La moyenne des données des graphiques est calculée sur un bloc de trois heures et peut être retardée jusqu’à trois heures.

Les graphiques des tendances de l’état d’intégrité sont disponibles pour les mesures suivantes :

- Connexions

- Utilisation du processeur

- Utilisation de l’espace disque

- Utilisation de la mémoire

- Latence moyenne

- Débit

Pour afficher les graphiques de tendances :

Connectez-vous au Centre d’administration Microsoft Intune.

Allez à Administration de l’abonné>Passerelle Microsoft Tunnel>État d’intégrité>Sélectionner un serveur puis sélectionnez Tendances

Utilisez la liste déroulante Métrique pour sélectionner le graphique de métriques que vous souhaitez afficher.

Utiliser l’outil en ligne de commande mst-cli

Utilisez l’outil de ligne de commande mst-cli pour obtenir des informations sur le serveur Microsoft tunnel. Ce fichier est ajouté au serveur Linux lors de l’installation de Microsoft Tunnel. L’outil se trouve à l’emplacement suivant : /usr/sbin/mst-cli.

Pour plus d’informations et pour obtenir des exemples de ligne de commande, consultez outil en ligne de commande mst-cli pour Microsoft Tunnel.

Afficher les journaux Microsoft Tunnel

Microsoft Tunnel enregistre les informations dans les journaux de serveur Linux au format syslog. Pour afficher les entrées de journaux, utilisez la commande journalctl -t suivie d’une ou plusieurs étiquettes propres aux entrées Microsoft Tunnel :

mstunnel-agent: afficher les journaux de l’agent.

mstunnel_monitor: afficher les journaux des tâches de surveillance.

ocserv : affiche les journaux du serveur.

ocserv-access – Afficher les journaux d’accès.

Par défaut, la journalisation des accès est désactivée. L’activation des journaux d’accès peut réduire les performances, en fonction du nombre de connexions actives et de modèles d’utilisation sur le serveur. La journalisation des connexions DNS augmente la verbosité des journaux, lesquels peuvent devenir bruyants.

Les journaux d’accès présentent le format suivant :

<Server timestamp><Server Name><ProcessID on Server><userId><deviceId><protocol><src IP and port><dst IP and port><bytes sent><bytes received><connection time in seconds>Par exemple :- Feb 25 16:37:56 MSTunnelTest-VM ocserv-access[9528]: ACCESS_LOG,41150dc4-238x-4dwv-9q89-55e987f30c32,f5132455-ef2dd-225a-a693-afbbqed482dce,tcp,169.254.54.149:49462,10.88.0.5:80,112,60,10

Importante

Dans ocserv-access, la valeur deviceId identifie le instance d’installation unique de Microsoft Defender qui s’exécute sur un appareil, et n’identifie pas l’ID d’appareil Intune ou Microsoft Entra’ID d’appareil. Si Defender est désinstallé, puis réinstallé sur un appareil, une nouvelle instance pour deviceId* est générée.

Pour activer la journalisation des accès :

- définissez TRACE_SESSIONS=1 dans /etc/mstunnel/env.sh

- définissez TRACE_SESSIONS=2 pour inclure la journalisation pour les connexions DNS

- Exécutez

mst-cli server restartpour redémarrer le serveur.

Si les journaux d’accès sont trop bruyants, vous pouvez désactiver la journalisation des connexions DNS en définissant TRACE_SESSIONS=1 et en redémarrant le serveur.

OCSERV_TELEMETRY : afficher les détails de télémétrie pour les connexions à Tunnel.

Les journaux de télémétrie ont le format suivant, avec les valeurs de bytes_in, de bytes_out et de durée utilisées uniquement pour les opérations de déconnexion :

<operation><client_ip><server_ip><gateway_ip><assigned_ip><user_id><device_id><user_agent><bytes_in><bytes_out><duration>par exemple :- Oct 20 19:32:15 mstunnel ocserv[4806] : OCSERV_TELEMETRY,connect,31258,73.20.85.75,172.17.0.3,3 169.254.0.1,169.254.107.209,3780e1fc-3ac2-4268-a1fd-dd910ca8c13c, 5A683ECC-D909-4E5F-9C67-C0F595A4A70E,MobileAccess iOS 1.1.34040102

Importante

Dans OCSERV_TELEMETRY, la valeur deviceId identifie le instance d’installation unique de Microsoft Defender qui s’exécute sur un appareil, et n’identifie pas l’ID d’appareil Intune ni l’ID d’appareil Microsoft Entra. Si Defender est désinstallé, puis réinstallé sur un appareil, une nouvelle instance pour deviceId* est générée.

Exemples de ligne de commande pour journalctl :

- Pour afficher uniquement les informations relatives au serveur de tunnel, exécutez

journalctl -t ocserv. - Pour afficher le journal de télémétrie, exécutez

journalctl -t ocserv | grep TELEMETRY - Pour afficher les informations relatives aux options de journal, vous pouvez exécuter

journalctl -t ocserv -t ocserv-access -t mstunnel-agent -t mstunnel_monitor. - Ajoutez

-fà la commande pour afficher une vue active et continue du fichier journal. Par exemple, pour superviser activement les processus en cours pour Microsoft Tunnel, exécutezjournalctl -t mstunnel_monitor -f.

Options supplémentaires pour journalctl :

-

journalctl -h: afficher l’aide de la commande pour journalctl. -

man journalctl: afficher des informations supplémentaires. -

man journalctl.conf: afficher des informations sur la configuration. Pour plus d’informations sur journalctl, consultez la documentation de la version de Linux que vous utilisez.

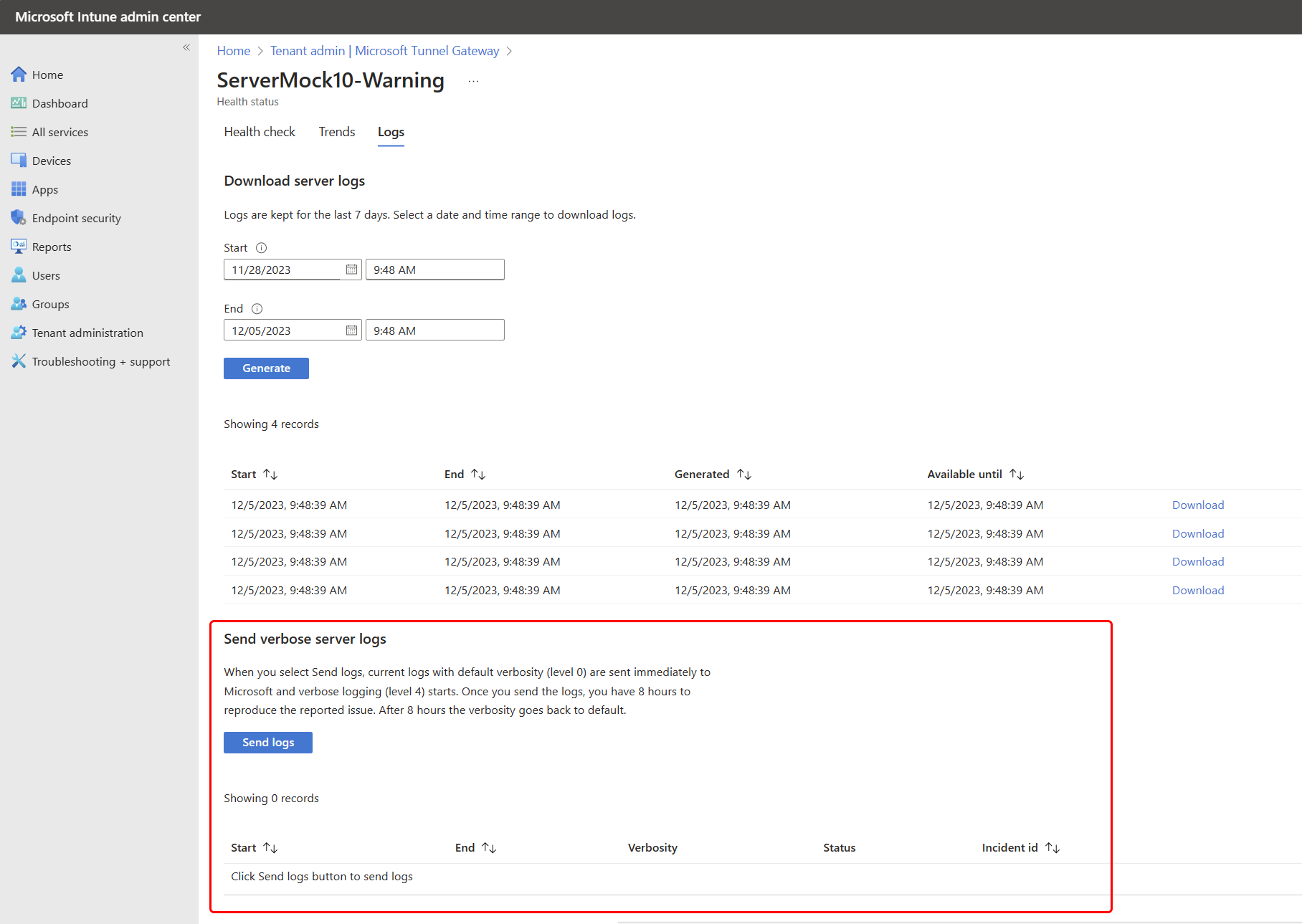

Chargement facile des journaux de diagnostic pour les serveurs Tunnel

Comme aide au diagnostic, vous pouvez utiliser un seul clic dans le centre d’administration Intune pour que Intune activer, collecter et envoyer des journaux détaillés à partir d’un serveur Tunnel Gateway directement à Microsoft. Ces journaux détaillés sont ensuite disponibles directement pour Microsoft lorsque vous travaillez avec Microsoft pour identifier ou résoudre les problèmes liés à un serveur Tunnel.

Vous pouvez collecter et charger des journaux détaillés à partir d’un événement avant d’ouvrir un incident de support, ou sur demande si vous travaillez déjà avec Microsoft pour examiner une opération de serveurs Tunnel.

Pour utiliser cette fonctionnalité :

Ouvrez le centre d’administration Microsoft Intune accédez à Administration> du locataireMicrosoft Tunnel Gateway> sélectionnez un serveur>, puis sélectionnez l’onglet Journaux.

Sous l’onglet Journaux , recherchez la section Envoyer des journaux d’activité de serveur détaillés , puis sélectionnez Envoyer des journaux.

Lorsque vous sélectionnez Envoyer des journaux pour un serveur Tunnel, le processus suivant commence :

- Tout d’abord, Intune capture l’ensemble actuel des journaux du serveur Tunnel et les charge directement dans Microsoft. Ces journaux sont collectés à l’aide du niveau de détail actuel du journal des serveurs. Par défaut, le niveau de détail du serveur est égal à zéro (0).

- Ensuite, Intune active un niveau de détail de quatre (4) pour les journaux du serveur Tunnel. Ce niveau de détail est collecté pendant huit heures.

- Pendant les huit heures de collecte des journaux détaillés, le problème ou l’opération en cours d’examen doit être reproduit pour capturer les détails détaillés dans les journaux.

- Après huit heures, Intune collecte un deuxième ensemble de journaux du serveur qui incluent les détails détaillés et les charge sur Microsoft. Au moment du chargement, Intune réinitialise également les journaux du serveur Tunnel pour utiliser le niveau de détail par défaut de zéro (0). Si vous avez précédemment augmenté le niveau de détail du serveur, une fois que Intune rétablit le niveau de détail à zéro, vous pouvez restaurer votre niveau de détail personnalisé.

Chaque ensemble de journaux que Intune collecte et charge est identifié comme un ensemble distinct avec les détails suivants qui apparaissent dans le centre d’administration sous le bouton Envoyer les journaux :

- Heure de début et de fin de la collection de journaux

- Quand le chargement a été généré

- Le journal définit le niveau de détail

- ID d’incident qui peut être utilisé pour identifier ce jeu de journaux spécifique

Après avoir capturé un problème lors de l’exécution de la collecte de journaux détaillée, vous pouvez fournir l’ID d’incident de ce journal défini sur Microsoft pour faciliter l’investigation.

À propos de la collecte de journaux

- Intune n’arrête pas ou ne redémarre pas le serveur Tunnel pour activer ou désactiver la journalisation détaillée.

- La période de journalisation détaillée de huit heures ne peut pas être prolongée ou arrêtée plus tôt.

- Vous pouvez utiliser le processus Envoyer des journaux aussi souvent que nécessaire pour capturer un problème de journalisation détaillée. Toutefois, l’augmentation du niveau de détail des journaux ajoute de la contrainte au serveur Tunnel Server et n’est pas recommandée en tant que configuration normale.

- Une fois la journalisation détaillée terminée, le niveau de détail par défaut de zéro est défini pour les journaux du serveur Tunnel, quels que soient les niveaux de détail définis précédemment.

- Les journaux suivants sont collectés par le biais de ce processus :

- mstunnel-agent (Journaux de l’agent)

- mstunnel_monitor (Journaux des tâches de surveillance)

- ocserv (Journaux du serveur)

Les journaux ocserv-access ne sont pas collectés ou chargés.

Problèmes détectés

Voici les problèmes connus de Microsoft Tunnel.

Intégrité du serveur

Les clients peuvent utiliser correctement le tunnel lorsque l’status d’intégrité du serveur s’affiche comme étant hors connexion

Problème : sous l’onglet Tunnel Health status, le status d’intégrité d’un serveur indique qu’il est déconnecté, même si les utilisateurs peuvent accéder au serveur tunnel et se connecter aux ressources de l’organization.

Solution : Pour résoudre ce problème, vous devez réinstaller Microsoft Tunnel, qui réinscrit l’agent de serveur Tunnel avec Intune. Pour éviter ce problème, installez les mises à jour de l’agent tunnel et du serveur peu après leur publication. Utilisez les métriques d’intégrité du serveur Tunnel dans le centre d’administration Microsoft Intune pour surveiller l’intégrité du serveur.

Avec Podman, vous voyez « Erreur lors de l’exécution de la vérification » dans le journal mstunnel_monitor

Problème : Podman ne parvient pas à identifier ou à voir que les conteneurs actifs sont en cours d’exécution, et signale « Erreur lors de l’exécution de la vérification » dans le journal mstunnel_monitor du serveur Tunnel. Voici des exemples d’erreurs :

Agent:

Error executing Checkup Error details \tscript: 561 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-agent \t\t<> main /usr/sbin/mstunnel_monitor Message: NAServeur:

Error executing Checkup Error details \tscript: 649 /usr/sbin/mst-cli \t\tcommand: $ctr_cli exec $agent_name mstunnel checkup 2> >(FailLogger) \tstack: \t\t<> Checkup /usr/sbin/mst-cli Message: NA \t\t<> MonitorServices /usr/sbin/mst-cli Message: Failure starting service mstunnel-server \t\t<> main /usr/sbin/mstunnel_monitor Message: NA

Solution : Pour résoudre ce problème, redémarrez manuellement les conteneurs Podman. Podman doit ensuite être en mesure d’identifier les conteneurs. Si le problème persiste ou revient, envisagez d’utiliser cron pour créer un travail qui redémarre automatiquement les conteneurs lorsque ce problème est détecté.

Avec Podman, vous voyez des erreurs System.DateTime dans le journal mstunnel-agent

Problème : Lorsque vous utilisez Podman, le journal mstunnel-agent peut contenir des erreurs similaires aux entrées suivantes :

Failed to parse version-info.json for version information.System.Text.Json.JsonException: The JSON value could not be converted to System.DateTime

Ce problème se produit en raison de différences dans la mise en forme des dates entre Podman et Tunnel Agent. Ces erreurs n’indiquent pas un problème irrécupérable ni n’empêchent la connectivité. À compter des conteneurs publiés après octobre 2022, les problèmes de mise en forme doivent être résolus.

Solution : Pour résoudre ces problèmes, mettez à jour le conteneur d’agent (Podman ou Docker) vers la dernière version. À mesure que de nouvelles sources de ces erreurs sont découvertes, nous continuerons à les corriger dans les mises à jour de version suivantes.

Connectivité au tunnel

Les appareils ne parviennent pas à se connecter au serveur Tunnel

Problème : Les appareils ne parviennent pas à se connecter au serveur, et le fichier journal ocserv du serveur Tunnel contient une entrée similaire à l’entrée suivante : main: tun.c:655: Can't open /dev/net/tun: Operation not permitted

Pour obtenir des conseils sur l’affichage des journaux Tunnel, consultez Afficher les journaux Microsoft Tunnel dans cet article.

Solution : Redémarrez le serveur à l’aide mst-cli server restart de après le redémarrage du serveur Linux.

Si ce problème persiste, envisagez d’automatiser la commande de redémarrage à l’aide de l’utilitaire de planification cron. Découvrez comment utiliser cron sur Linux sur opensource.com.