Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de changer d’annuaire.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer d’annuaire.

Important

Vous devez faire partie du programme Frontier en version préliminaire pour obtenir un accès anticipé à Microsoft Agent 365. Frontier vous connecte directement aux dernières innovations d’IA de Microsoft. Les versions préliminaires Frontier sont soumises aux conditions existantes de vos contrats clients qui régissent les versions préliminaires. Comme ces fonctionnalités sont encore en cours de développement, leur disponibilité et leurs capacités peuvent évoluer au fil du temps.

Testez votre agent localement en utilisant Agents Playground avant le déploiement. Ce guide couvre la configuration de votre environnement de développement, l’authentification et la validation des fonctionnalités de votre agent en utilisant l’outil de test Agents Playground.

Une fois que votre agent travaille localement, vous pouvez suivre le cycle de vie de développement de l’Agent 365 pour tester dans des applications Microsoft 365 comme Teams, Word et Outlook.

Configuration requise

Avant de commencer à tester votre assistant, assurez-vous que les prérequis suivants sont en place :

Conditions préalables courantes

- Éditeur de code : n’importe quel éditeur de code de votre choix. Visual Studio Code est recommandé.

-

Agents Playground : Installez Agents Playground en utilisant l’une des méthodes suivantes :

- Windows :

winget install agentsplayground - npm :

npm install -g @microsoft/m365agentsplayground

- Windows :

- Interface CLI A365 : obligatoire pour le déploiement et la gestion de l’assistant. Installez la CLI de l’Agent 365.

-

Accès à l’API LLM : choisissez le service approprié en fonction de la configuration de votre assistant ou de votre fournisseur de modèles préféré :

- Clé API OpenAI : Obtenez votre clé API OpenAI.

- Azure OpenAI : Créez et déployez une ressource Azure OpenAI pour obtenir votre clé API et votre point de terminaison.

- Configuration du portail développeur : Après avoir publié votre agent, vous devez configurer le blueprint de l’agent dans le portail développeur avant de créer des instances. Apprenez à configurer le plan d’agent dans le Portail développeur

Conditions préalables spécifiques à la langue

- Python 3.11 ou plus récent : télécharger depuis python.org ou le Microsoft Store

-

Gestionnaire de paquets UV : Installez l’UV en utilisant

pip install uv - Vérifier l’installation :

python --version

Configurer l’environnement de test de l’assistant

Cette section décrit comment définir les variables d’environnement, authentifier votre environnement de développement et préparer votre agent alimenté par Agent 365 pour les tests.

La configuration de votre environnement de test de l’assistant suit un flux de travail séquentiel :

Configurez votre environnement - Créez ou mettez à jour votre fichier de configuration d’environnement.

Configuration du LLM - Obtenez des clés API et configurez les paramètres OpenAI ou Azure OpenAI.

Configurer l’authentification - Configurer l’authentification agentique.

Référence sur les variables d’environnement – Configurer les variables d’environnement requises :

Une fois ces étapes terminées, vous êtes prêt à commencer à tester votre assistant dans Agents Playground.

Étape 1 : Configurer votre environnement

Configurer votre fichier de configuration :

cp .env.template .env

Note

Pour les modèles de configuration affichant les champs requis, voir les exemples du SDK Microsoft Agent 365.

Étape 2 : configuration de LLM

Configurez les paramètres OpenAI ou Azure OpenAI pour les tests locaux. Ajoutez vos clés API et vos points de terminaison de service issus des prérequis à votre fichier de configuration ainsi que tous les paramètres du modèle.

Ajouter à votre fichier .env :

# Replace with your actual OpenAI API key

OPENAI_API_KEY=

# Azure OpenAI Configuration

AZURE_OPENAI_API_KEY=

AZURE_OPENAI_ENDPOINT=

AZURE_OPENAI_DEPLOYMENT=

AZURE_OPENAI_API_VERSION=

Variables d’environnement LLM Python

| Variable | Description | Obligatoire | Exemple |

|---|---|---|---|

OPENAI_API_KEY |

Clé d’API pour OpenAI Service | Pour OpenAI | sk-proj-... |

AZURE_OPENAI_API_KEY |

Clé d’API pour Azure OpenAI Service | Pour Azure OpenAI | a1b2c3d4e5f6... |

AZURE_OPENAI_ENDPOINT |

URL du point de terminaison Azure OpenAI Service | Pour Azure OpenAI | https://your-resource.openai.azure.com/ |

AZURE_OPENAI_DEPLOYMENT |

Nom du déploiement dans Azure OpenAI | Pour Azure OpenAI | gpt-4 |

AZURE_OPENAI_API_VERSION |

Version de l’API pour Azure OpenAI | Pour Azure OpenAI | 2024-02-15-preview |

Étape 3 : Configurez l’authentification de votre agent

Choisissez l’une des méthodes d’authentification suivantes pour votre agent :

- Authentification agente - Utilisation pour des scénarios de production lorsqu’une identité utilisateur agent est disponible.

- Authentification OBO - À utiliser pour des scénarios de production lorsque vous avez besoin de permissions utilisateur déléguées sans identité utilisateur agente.

- Authentification par jeton porteur - À utiliser uniquement pour des scénarios de développement et de test précoces avant la configuration de l’authentification en production.

Authentification agentique

Utilisez la commande CLI a365 config display Agent 365 pour récupérer vos identifiants de blueprint d’agent.

a365 config display -g

Cette commande affiche la configuration du blueprint de votre assistant. Copiez les valeurs suivantes :

| Valeur | Description |

|---|---|

agentBlueprintId |

ID client de votre assistant |

agentBlueprintClientSecret |

Clé secrète client de votre assistant |

tenantId |

Votre ID de locataire Microsoft Entra |

Utilisez ces valeurs pour configurer l’authentification agentique dans votre assistant :

Ajoutez les paramètres suivants à votre fichier .env, en remplaçant les valeurs d’espace réservé par vos informations d’identification réelles :

USE_AGENTIC_AUTH=true

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTID=<agentBlueprintId>

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTSECRET=<agentBlueprintClientSecret>

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__TENANTID=<your-tenant-id>

| Variable | Description | Obligatoire | Exemple |

|---|---|---|---|

USE_AGENTIC_AUTH |

Activer le mode d’authentification agentique | Oui | true |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTID |

ID client du blueprint de l’assistant à partir de a365 config display -g |

Oui | 12345678-1234-1234-1234-123456789abc |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__CLIENTSECRET |

Clé secrète client du blueprint de l’assistant à partir de a365 config display -g |

Oui | abc~123... |

CONNECTIONS__SERVICE_CONNECTION__SETTINGS__TENANTID |

ID de locataire Microsoft Entra depuis a365 config display -g |

Oui | adfa4542-3e1e-46f5-9c70-3df0b15b3f6c |

Authentification OBO

L’authentification on-Behalf-Of (OBO) permet à votre agent d’accéder aux outils serveur MCP en utilisant des permissions utilisateur déléguées sans nécessiter d’identité utilisateur agente. Dans ce flux, l’agent reçoit le jeton délégué par un utilisateur et l’échange pour effectuer des actions en son nom.

L’authentification OBO convient aux scénarios de production où :

- Votre agent n’a pas d’identité utilisateur agentique.

- Vous devez accéder aux ressources avec des autorisations spécifiques à chaque utilisateur.

- Vous voulez que l’agent agisse au nom de l’utilisateur authentifié.

Pour plus de détails sur le fonctionnement du flux OBO, voir Flux d’authentification. Pour un exemple complet d’implémentation, voir l’exemple d’autorisation OBO dans le SDK Microsoft 365 Agents.

Authentification des jetons du porteur

Pour les scénarios de développement et de test précoces où l’authentification en production n’est pas configurée, utilisez l’authentification par jeton porteur pour tester votre agent. Cette méthode utilise une authentification interactive par navigateur pour obtenir un jeton d’accès délégué. En utilisant ce jeton, votre agent peut appeler des outils MCP Server en utilisant vos permissions utilisateur. Cette approche simule la manière dont un utilisateur agent accède aux ressources en production sans nécessiter une instance d’agent réelle.

D’abord, utilisez a365 develop add-permissions pour ajouter les permissions serveur MCP requises à votre application :

a365 develop add-permissions

Ensuite, utilisez a365 develop get-token pour récupérer et configurer les jetons porteurs :

a365 develop get-token

La get-token commande automatique :

- Récupère les jetons porteurs pour tous les serveurs MCP configurés dans votre

ToolingManifest.jsonfichier - Met à jour vos fichiers de configuration de projet avec la

BEARER_TOKENvariable environnement

Note

Les jetons porteurs expirent après environ une heure. À utiliser a365 develop get-token pour rafraîchir les jetons expirés.

Étape 4 : Référence sur les variables d’environnement

Terminez la configuration de votre environnement en configurant les variables d’environnement requises suivantes :

- Variables d’authentification – Paramètres requis pour l’authentification agentique

- Configuration du point de terminaison MCP : spécifier le point de terminaison de la plateforme Agent 365

- Variables d’observabilité : activez la journalisation et le suivi distribué

- Configuration du serveur d’application de l’assistant : configurez le port sur lequel votre serveur d’assistant s’exécute

Variables d’authentification

Configurez les paramètres du gestionnaire d’authentification requis pour que l’authentification agentique fonctionne correctement.

Ajouter à votre fichier .env :

# Agentic Authentication Settings

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__TYPE=AgenticUserAuthorization

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__SCOPES=https://graph.microsoft.com/.default

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALTERNATEBLUEPRINTCONNECTIONNAME=service_connection

# Connection Mapping

CONNECTIONSMAP_0_SERVICEURL=*

CONNECTIONSMAP_0_CONNECTION=SERVICE_CONNECTION

| Variable | Description | Obligatoire |

|---|---|---|

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__TYPE |

Type de gestionnaire d’authentification | Oui |

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__SCOPES |

Étendues d’authentification pour Microsoft Graph | Oui |

AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALTERNATEBLUEPRINTCONNECTIONNAME |

Autre nom de connexion de blueprint | Oui |

CONNECTIONSMAP_0_SERVICEURL |

Modèle de l’URL de service pour le mappage de connexion | Oui |

CONNECTIONSMAP_0_CONNECTION |

Nom de connexion pour le mappage | Oui |

Configuration du point de terminaison MCP

Spécifiez le point de terminaison de la plateforme Agent 365 auquel votre agent est connecté. Lorsque vous générez le manifeste d’outils qui définit les serveurs d’outils pour votre agent, spécifiez le point de terminaison de la plateforme MCP. Ce point de terminaison détermine l’environnement (préprod, test ou production) auquel les serveurs d’outils MCP se connectent pour les fonctionnalités d’intégration de Microsoft 365.

Ajouter à votre fichier .env :

# MCP Server Configuration

MCP_PLATFORM_ENDPOINT=<MCP endpoint>

| Variable | Description | Obligatoire | Par défaut | Exemple |

|---|---|---|---|---|

MCP_PLATFORM_ENDPOINT |

URL du point de terminaison de la plateforme MCP (préprod, test ou prod) | Non | Point de terminaison de la production |

Important : Si vous ne spécifiez MCP_PLATFORM_ENDPOINTpas, l’application utilise le point de terminaison de production.

Note

Si vous utilisez le serveur d’outils mock depuis la CLI, définissez le point d’extrémité en http://localhost:<port> utilisant le numéro de port que vous avez utilisé. Le port par défaut est le 5309.

Variables d’observabilité

Configurez ces variables requises pour activer la journalisation et le suivi distribué pour votre assistant. En savoir plus sur les caractéristiques d’observabilité et les bonnes pratiques.

Note

La configuration de l’observabilité est la même dans toutes les langues.

| Variable | Description | Par défaut | Exemple |

|---|---|---|---|

ENABLE_A365_OBSERVABILITY |

Activer ou désactiver l’observabilité | false |

true |

ENABLE_A365_OBSERVABILITY_EXPORTER |

Exporter des traces vers le service d’observabilité | false |

true |

OBSERVABILITY_SERVICE_NAME |

Nom du service pour le suivi | Nom de l’assistant | my-agent-service |

OBSERVABILITY_SERVICE_NAMESPACE |

Espace de noms du service | agent365-samples |

my-company-agents |

Configuration du serveur d’applications de l’assistant

Configurez le port dans lequel votre serveur d’applications d’assistant s’exécute. Ce paramètre est optionnel et s’applique aux agents Python et JavaScript.

Ajouter à votre fichier .env :

# Server Configuration

PORT=3978

| Variable | Description | Obligatoire | Par défaut | Exemple |

|---|---|---|---|---|

PORT |

Numéro de port où le serveur d’assistant s’exécute | Non | 3978 |

3978 |

Installer les dépendances et démarrer le serveur d’applications de l’assistant

Après avoir configuré votre environnement, installez les dépendances requises et lancez localement votre serveur d’application agent pour les tests.

Installer des dépendances

uv pip install -e .

Cette commande lit les dépendances de package définies dans pyproject.toml et les installe à partir de PyPI. Lorsque vous créez une application d’agent à partir de zéro, créez un pyproject.toml fichier pour définir vos dépendances. Les exemples d’assistants des exemples de référentiel ont déjà défini ces packages. Vous pouvez les ajouter ou les mettre à jour, selon vos besoins.

Démarrer le serveur d’applications de l’assistant

python <main.py>

Remplacez <main.py> par le nom de votre fichier Python principal qui contient le point d’entrée de votre application d’assistant (par exemple, start_with_generic_host.pyou app.pymain.py).

Ou utilisez des UV :

uv run python <main.py>

Votre serveur d’agents fonctionne désormais et est prêt à recevoir les requêtes d’Agents Playground ou d’applications Microsoft 365.

Tester l’assistant dans Agents Playground

Agents Playground est un outil de test local qui simule l’environnement Microsoft 365 sans nécessiter de configuration complète du locataire. Il s’agit du moyen le plus rapide de valider la logique et les appels d’outils de votre assistant. Pour plus d’informations, consultez Tester avec Agents Playground.

Configurez Agents Playground pour l’authentification agentique

Note

Cette configuration n’est requise que lors de l’authentification agentique. Si vous utilisez l’authentification par jeton porteur, vous pouvez sauter cette section et passer directement au test Basic.

Lorsque vous utilisez l’authentification agentique, configurez le fichier YAML Agents Playground avec les détails de votre agent :

Configurez le fichier de configuration : Créez ou mettez à jour le

.m365agentsplayground.ymlfichier dans le dossier où vous exécutez Agents Playground. Pour des instructions de configuration détaillées, voir Personnaliser le contexte de Teams.Mettez à jour la configuration du bot : Ajoutez les détails suivants du bot à votre

.m365agentsplayground.ymlfichier, en remplaçant les valeurs provisoires par vos véritables identifiants d’agent :bot: id: <your-agent-email>@<your-tenant>.onmicrosoft.com name: <Your Agent Name> role: agenticUser agenticUserId: <your-agentic-user-id> agenticAppId: <your-agentic-app-id>Propriété Description Obligatoire idL’adresse e-mail de votre agent dans le format agentusername@tenant.onmicrosoft.comOui nameNom d’affichage pour votre utilisateur agent Oui roleDoit être défini sur agenticUserpour l’authentification agentiqueOui agenticUserIdL’identifiant d’objet de l’utilisateur de l’agent. Trouvez cette valeur dans le centre d’administration Microsoft Entra, sur la page de profil de l’utilisateur agent. Oui agenticAppIdL’identifiant d’agent de l’utilisateur de l’agent. Trouvez cette valeur dans le centre d’administration Microsoft Entra, sur la page de profil de l’utilisateur agent. Oui

Ouvrez un nouveau terminal (PowerShell sur Windows) et démarrez Agents Playground :

agentsplayground

Cette commande ouvre un navigateur web avec l’interface Agents Playground. L’outil affiche une interface de conversation dans laquelle vous pouvez envoyer des messages à votre assistant.

Test de base

Commencez par vérifier que votre assistant est correctement configuré. Envoyez un message à l’assistant :

What can you do?

L’agent répond avec les instructions qu’il a configurées, en fonction des instructions système et des capacités de votre agent. Cette réponse confirme que :

- Votre agent fonctionne correctement.

- L’agent peut traiter les messages et répondre.

- La communication entre Agent Playground et votre agent fonctionne.

Appels d’outils de test

Après avoir configuré vos serveurs d’outils MCP dans toolingManifest.json (voir Outillage pour les instructions de configuration), testez les invocations d’outils en utilisant des exemples comme ceux-ci :

Tout d’abord, vérifiez quels outils sont disponibles :

List all tools I have access to

Ensuite, testez les invocations spécifiques d’outils :

Outils de messagerie

Send email to your-email@example.com with subject "Test" and message "Hello from my agent"

Réponse attendue : L’agent envoie un e-mail via le serveur Mail MCP et confirme que le message a été envoyé.

Outils de calendrier

List my calendar events for today

Réponse attendue : L’agent récupère et affiche vos événements du calendrier pour le jour en cours.

Outils SharePoint

List all SharePoint sites I have access to

Réponse attendue : L’agent interroge SharePoint et renvoie une liste des sites auxquels vous avez accès.

Vous pouvez afficher les appels d’outils dans :

- Fenêtre de conversation : voir la réponse de l’assistant et les appels d’outils

- Volet Journal : consultez des informations détaillées sur l’activité, y compris les paramètres et les réponses de l’outil

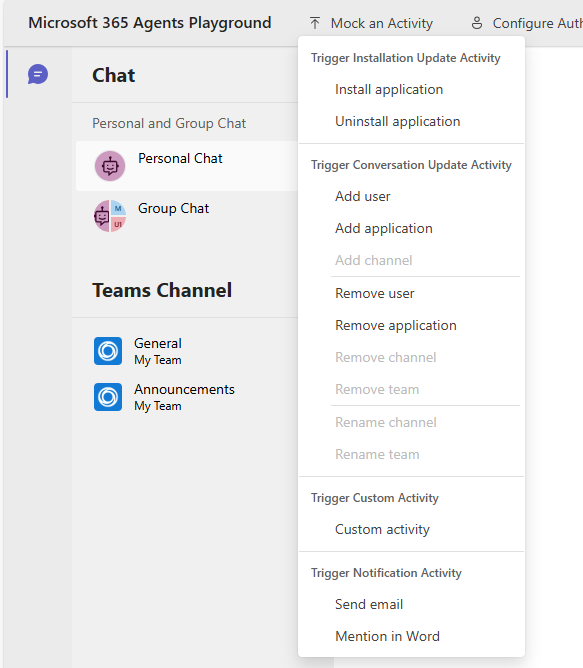

Tester avec les activités de notification

Lors du développement local, testez les scénarios de notification en utilisant les déclencheurs de notification intégrés dans Agents Playground.

Avant de tester les activités de notification, assurez-vous de :

- Configurez les serveurs d’outils MCP requis dans votre

toolingManifest.jsonfichier . En savoir plus sur les outils - Activez les notifications pour votre agent. Apprenez comment configurer les notifications

- Configurez le

.m365agentsplayground.ymlfichier avec les détails d’authentification agentique de votre agent comme décrit dans Configure Agents Playground pour l’authentification agentique.

Notifications de test par e-mail

Pour tester la gestion des notifications par e-mail :

- Démarrez votre agent et Agents Playground.

- Dans Agents Playground, allez sur Simuler une> activitéde notification déclencheur.

- Sélectionnez Envoyer un courrier électronique.

- Dans la boîte de dialogue de la charge utile, mettez à jour les détails de l’email fictif tels que le nom de l’expéditeur et le contenu du corps de l’email selon les besoins.

- Sélectionnez Envoyer l’activité.

- Consultez le résultat à la fois dans la conversation de chat et dans le panneau de journaux.

L’agent reçoit une notification par email simulée et la traite selon votre logique de gestion des notifications. Pour plus de détails sur la structure de la charge utile des notifications par email, voir Charge utile des notifications par email.

Notifications de mention de mots de test

Pour tester les notifications de mention de documents Word :

- Démarrez votre agent et Agents Playground.

- Dans Agents Playground, allez sur Simuler une> activitéde notification déclencheur.

- Sélectionner Mention dans Word.

- Dans la boîte de dialogue de la charge utile, mettez à jour les détails des commentaires fictifs tels que l’identifiant du document et le texte du commentaire si nécessaire.

- Sélectionnez Envoyer l’activité.

- Consultez le résultat à la fois dans la conversation de chat et dans le panneau de journaux.

L’agent reçoit une notification simulée de mention Word et répond selon votre logique de gestion des notifications. Pour plus de détails sur la structure de la charge utile de notification de commentaires Word, voir Charge utile de notification de commentaires de document.

Afficher les journaux d’observabilité

Pour afficher les journaux d’observabilité pendant le développement local, instrumentez votre assistant avec un code d’observabilité (consultez Observabilité pour obtenir des exemples de code) et configurez les variables d’environnement comme décrit dans les variables d’observabilité. Une fois configurées, des traces en temps réel apparaissent dans la console qui montrent :

- Les traces d’appel de l’assistant

- Détails de l’exécution de l’outil

- Les appels d’inférence LLM

- Les messages d’entrée et de sortie

- Utilisation d’un jeton

- Temps de réponse

- Informations sur l’erreur

Ces journaux vous aident à déboguer les problèmes, à comprendre le comportement des agents et à optimiser les performances.

Étapes suivantes

Après avoir testé votre agent localement avec succès, vous êtes prêt à le déployer sur Azure et à le publier sur Microsoft 365.

Suivez le cycle de vie du développement Agent 365 pour tester dans des applications Microsoft 365 comme Teams, Word et Outlook.

Résolution des problèmes

Cette section propose des solutions aux problèmes courants que vous pourriez rencontrer lors du test local de votre agent.

Conseil / Astuce

Le Guide de dépannage de l’Agent 365 contient des recommandations de dépannage de haut niveau, des bonnes pratiques et des liens vers du contenu de dépannage pour chaque étape du cycle de développement de l’Agent 365.

Problèmes de connexion et d’environnement

Ces problèmes concernent la connectivité réseau, les conflits de ports et les problèmes de configuration de l’environnement qui peuvent empêcher votre agent de communiquer correctement.

Problèmes de connexion Agents Playground

Symptôme : Playground des agents ne peut pas se connecter à votre agent.

Solutions :

- Vérifiez que votre serveur d’agent fonctionne.

- Vérifiez que les numéros de port correspondent entre votre agent et Agent Playground.

- Assurez-vous qu’il n’y a pas de règles de pare-feu bloquant les connexions locales.

- Essayez de redémarrer à la fois l’Agent et Agents Playground.

Version obsolète d’Agents Playground

Symptôme : Erreurs inattendues ou fonctionnalités manquantes dans Agents Playground.

Solution : désinstaller et réinstaller Agents Playground.

winget uninstall agentsplayground

winget install agentsplayground

Conflits au niveau des ports

Symptôme : Le port indiquant une erreur est déjà en service.

Solution :

- Arrêtez toute autre instance avec votre agent.

- Changez le port dans votre configuration.

- Coupez tous les processus utilisant le port.

# Windows PowerShell

Get-Process -Id (Get-NetTCPConnection -LocalPort <port>).OwningProcess | Stop-Process

Impossible d’ajouter DeveloperMCPServer

Symptôme : Erreur lors de la tentative d’ajout de DeveloperMCPServer dans VS Code.

Solution : fermez et rouvrez Visual Studio Code, puis réessayez d’ajouter le serveur.

Authentification et problèmes de jetons

Ces problèmes surviennent lorsque votre agent ne parvient pas à s’authentifier correctement avec les services Microsoft 365 ou lorsque des identifiants expirent ou sont mal configurés.

Symptômes :

- Erreurs non autorisées 401

- Messages « jeton porteur expiré »

- Défaillances d’authentification des agents

Cause racine :

- Les jetons expirent après environ une heure

- Configuration d’authentification incorrecte

- Informations d’identification manquantes ou non valides

Solutions :

Pour l’expiration du jeton porteur

Rafraîchissez votre jeton et mettez à jour vos variables d’environnement.

# Get a new token a365 develop get-token # Update your .env file with the new tokenPour les erreurs d’authentification des agents (Python)

Vérifiez votre

.envdossier :# Should be (with underscore): AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALT_BLUEPRINT_NAME=SERVICE_CONNECTION # Not: AGENTAPPLICATION__USERAUTHORIZATION__HANDLERS__AGENTIC__SETTINGS__ALT_BLUEPRINT_NAME=ServiceConnectionPour les identifiants manquants

Confirmez la présence des identifiants requis avant le test.

Assurez-vous

.envouappsettings.jsoncontient :- Clés API et secrets

- ID du locataire

- ID de client

- ID de blueprint (si on utilise une authentification agentique)

Vérification :

Testez avec une simple requête dans Agents Playground. Vous devriez recevoir une réponse sans erreurs 401.

Problèmes d’outils et de notifications

Ces problèmes concernent les invocations d’outils, les interactions avec les serveurs MCP et la livraison de notifications.

Courrier électronique non reçu

Symptôme : l’assistant indique que le courrier électronique a été envoyé, mais que vous ne le recevez pas

Solutions :

- Vérifiez votre dossier Indésirables ou Spam.

- La livraison des e-mails peut être retardée de quelques minutes. Attendez jusqu’à cinq minutes.

- Vérifiez que l’adresse e-mail du destinataire est correcte.

- Vérifiez les journaux des agents pour détecter d’éventuelles erreurs lors de l’envoi d’un e-mail.

Réponses aux commentaires Word qui ne fonctionnent pas

Problème connu : Le service de notification ne peut actuellement pas répondre directement aux commentaires Word. Cette fonctionnalité est en cours de développement.

Les messages ne parviennent pas à l’agent

Symptôme : Votre application d’agent ne reçoit pas les messages envoyés à l’agent dans Teams.

Causes possibles :

- Le portail développeur n’est pas configuré avec le blueprint de l’agent.

- Problèmes Azure Web App (échecs de déploiement, application qui ne tourne pas, erreurs de configuration).

- L’instance d’agent n’est pas créée correctement dans Teams.

Solutions :

Vérifier la configuration du portail développeur :

Assurez-vous de bien compléter la configuration du plan d’agent dans le Portail Développeur. Apprenez à configurer le blueprint de l’agent dans le Portail développeur.

Check Azure Web App Health :

Si vous déployez votre agent sur Azure, vérifiez que l’application Web fonctionne correctement :

- Accédez au portail Azure.

- Rendez-vous sur la ressource de votre application Web.

- Vérifiezle statut> (cela devrait indiquer « En cours »).

- Vérifiez le flux de journal sous Surveillance pour détecter les erreurs d’exécution.

- Consultez les journaux du Centre de déploiement pour vérifier que le déploiement a réussi.

- Vérifier que>les paramètres de configuration de l’application contiennent toutes les variables d’environnement requises.

Vérifier la création d’instance d’agent :

Assurez-vous de bien créer l’instance de l’agent dans Microsoft Teams :

- Ouvrez Microsoft Teams.

- Allez dans Applications et recherchez votre agent.

- Vérifiez que l’agent apparaît dans les résultats de recherche.

- Si ce n’est pas trouvé, vérifiez qu’il est publié dans le centre d’administration Microsoft 365 - Agents.

- Créez une nouvelle instance en sélectionnant Ajouter votre agent.

- Pour des instructions détaillées, voir Agents embarqués.