Authentification de service à service avec Azure Data Lake Storage Gen1 à l’aide de Microsoft Entra ID

Azure Data Lake Storage Gen1 utilise Microsoft Entra ID pour l’authentification. Avant de créer une application qui fonctionne avec Data Lake Storage Gen1, vous devez décider comment authentifier votre application auprès de Microsoft Entra ID. Les deux options principales disponibles sont :

- Authentification des utilisateurs finaux

- Authentification de service à service (cet article)

En raison de ces deux options, votre application est fournie avec un jeton OAuth 2.0, qui est attaché à chaque demande adressée à Data Lake Storage Gen1.

Cet article explique comment créer une application web Microsoft Entra pour l’authentification de service à service. Pour obtenir des instructions sur Microsoft Entra configuration de l’application pour l’authentification de l’utilisateur final, consultez Authentification de l’utilisateur final avec Data Lake Storage Gen1 à l’aide de Microsoft Entra ID.

Prérequis

- Un abonnement Azure. Consultez la page Obtention d’un essai gratuit d’Azure.

Étape 1 : Créer une application web Active Directory

Créez et configurez une application web Microsoft Entra pour l’authentification de service à service avec Azure Data Lake Storage Gen1 à l’aide de Microsoft Entra ID. Pour obtenir des instructions, consultez Créer une application Microsoft Entra.

Si vous suivez les instructions du lien précédent, veillez à sélectionner le type d’application Application web / API, comme l’illustre la capture d’écran suivante :

Étape 2 : Obtenir un ID d’application, une clé d’authentification et un ID de locataire

Quand vous vous connectez par programmation, vous avez besoin de l’ID de votre application. Si l’application s’exécute sous ses propres informations d’identification, vous avez également besoin d’une clé d’authentification.

Pour obtenir des instructions afin de récupérer l’ID de l’application et la clé d’authentification (également appelée clé secrète client), consultez la page Obtenir la clé d’authentification et l’ID d’une application.

Pour obtenir des instructions afin de récupérer l’ID du locataire, consultez Obtenir l’ID du locataire.

Étape 3 : Affecter l’application Microsoft Entra au fichier ou dossier du compte Azure Data Lake Storage Gen1

Connectez-vous au Portail Azure. Ouvrez le compte Data Lake Storage Gen1 que vous souhaitez associer à l’application Microsoft Entra que vous avez créée précédemment.

Dans le panneau de votre compte Data Lake Storage Gen1, cliquez sur Explorateur de données.

Dans le panneau Data Explorer, cliquez sur le fichier ou le dossier pour lequel vous souhaitez fournir l’accès à l’application Microsoft Entra, puis cliquez sur Accès. Pour configurer l’accès à un fichier, vous devez cliquer sur Accès dans le panneau Aperçu du fichier.

Le panneau Accès liste les accès standard et personnalisés déjà affectés à la racine. Cliquez sur l'icône Ajouter pour ajouter des ACL personnalisées.

Cliquez sur l’icône Ajouter pour ouvrir le panneau Ajouter un accès personnalisé. Dans ce panneau, cliquez sur Sélectionner un utilisateur ou un groupe, puis dans le panneau Sélectionner un utilisateur ou un groupe, recherchez l’application Microsoft Entra que vous avez créée précédemment. Si la liste de groupes est longue, utilisez la zone de texte en haut pour filtrer par nom de groupe. Cliquez sur le groupe que vous souhaitez ajouter, puis cliquez sur Sélectionner.

Cliquez sur Sélectionner des autorisations, sélectionnez les autorisations et indiquez si vous souhaitez attribuer les autorisations en tant qu’ACL par défaut et/ou d’accès. Cliquez sur OK.

Pour plus d’informations sur les autorisations dans Data Lake Storage Gen1 et sur les ACL par défaut ou d’accès, consultez Contrôle d’accès dans Data Lake Storage Gen1.

Dans le panneau Ajouter un accès personnalisé, cliquez sur OK. Le groupe récemment ajouté, avec les autorisations associées, est répertorié dans le panneau Accès.

Notes

Si vous envisagez de restreindre votre application Microsoft Entra à un dossier spécifique, vous devez également accorder l’autorisation d’exécution de Microsoft Entra application à la racine pour activer l’accès à la création de fichiers via le Kit de développement logiciel (SDK) .NET.

Notes

Si vous souhaitez utiliser les SDK pour créer un compte Data Lake Storage Gen1, vous devez affecter le rôle Microsoft Entra application web au groupe de ressources dans lequel vous créez le compte Data Lake Storage Gen1.

Étape 4 : Obtenir le point de terminaison de jeton OAuth 2.0 (uniquement pour les applications Java)

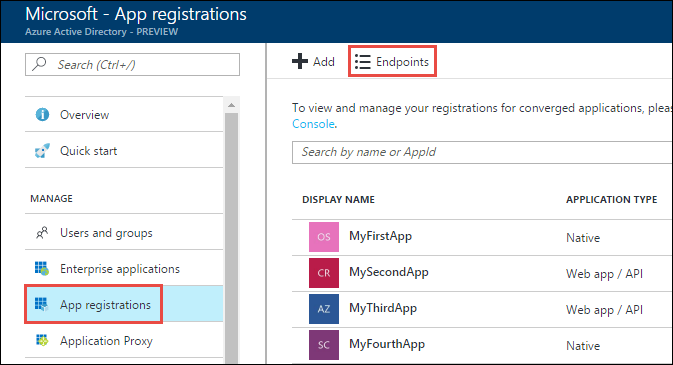

Connectez-vous au portail Azure et cliquez sur Active Directory dans le volet gauche.

Dans le volet gauche, cliquez sur Inscriptions d’applications.

En haut du panneau Inscriptions des applications, cliquez sur Points de terminaison.

Dans la liste des points de terminaison, copiez le point de terminaison de jeton OAuth 2.0.

Étapes suivantes

Dans cet article, vous avez créé une application web Microsoft Entra et collecté les informations dont vous avez besoin dans vos applications clientes que vous créez à l’aide du Kit de développement logiciel (SDK) .NET, Java, Python, API REST, etc. Vous pouvez maintenant passer aux articles suivants qui expliquent comment utiliser l’application native Microsoft Entra pour d’abord s’authentifier auprès de Data Lake Storage Gen1, puis effectuer d’autres opérations sur le magasin.

- Authentification de service à service auprès de Data Lake Storage Gen1 à l’aide de Java

- Authentification de service à service auprès de Data Lake Storage Gen1 à l’aide du kit de développement logiciel (SDK) .NET

- Authentification de service à service auprès de Data Lake Storage Gen1 à l’aide de Python

- Authentification de service à service auprès de Data Lake Storage Gen1 à l’aide de l’API REST