Déployer des appareils joints hybrides Microsoft Entra à l’aide d’Intune et de Windows Autopilot

Importante

Microsoft recommande de déployer de nouveaux appareils en tant que cloud natif à l’aide de la jonction Microsoft Entra. Le déploiement de nouveaux appareils en tant qu’appareils de jointure hybride Microsoft Entra n’est pas recommandé, notamment via Autopilot. Pour plus d’informations, consultez Jointure Microsoft Entra et Jointure hybride Microsoft Entra dans des points de terminaison natifs cloud : quelle option convient à votre organisation.

Intune et Windows Autopilot peuvent être utilisés pour configurer des appareils joints hybrides Microsoft Entra. Pour cela, effectuez les étapes de cet article. Pour plus d’informations sur la jointure hybride Microsoft Entra, consultez Présentation de la jointure et de la cogestion hybrides Microsoft Entra.

Configuration requise

- Les appareils joints hybrides Microsoft Entra ont été correctement configurés. Veillez à vérifier l’inscription de l’appareil à l’aide de l’applet de commande Get-MgDevice .

- Si le filtrage basé sur un domaine et une unité d’organisation est configuré dans le cadre de Microsoft Entra Connect, vérifiez que l’unité d’organisation (UO) ou le conteneur par défaut destiné aux appareils Autopilot est inclus dans l’étendue de synchronisation.

Prérequis pour l’inscription d’appareils

L’appareil à inscrire doit respecter les exigences ci-après :

- Utilisez une version de Windows actuellement prise en charge.

- Accédez à internet en suivant les exigences de réseau Windows Autopilot.

- Avoir accès à un contrôleur de domaine Active Directory.

- Effectuez un test ping avec succès sur le contrôleur de domaine du domaine en cours de jointure.

- Si vous utilisez proxy, l’option des paramètres de proxy WPAD (Web Proxy Auto-Discovery Protocol) doit être activée et configurée.

- Fournir l’expérience utilisateur OOBE (Out-of-Box Experience).

- Utilisez un type d’autorisation pris en charge par l’ID Microsoft Entra dans OOBE.

Bien que cela ne soit pas obligatoire, la configuration de la jonction hybride Microsoft Entra pour les services fédérés Active Directory (ADFS) permet un processus d’inscription Windows Autopilot Microsoft Entra plus rapide pendant les déploiements. Les clients fédérés qui ne prennent pas en charge l’utilisation de mots de passe et l’utilisation d’AD FS doivent suivre les étapes décrites dans l’article Services de fédération Active Directory prompt=prise en charge des paramètres de connexion pour configurer correctement l’expérience d’authentification.

Prérequis du serveur de connecteur Intune

Le connecteur Intune pour Active Directory doit être installé sur un ordinateur exécutant Windows Server 2016 ou version ultérieure avec .NET Framework version 4.7.2 ou ultérieure.

Le serveur hébergeant le connecteur Intune doit avoir accès à Internet et à Active Directory.

Remarque

Le serveur du connecteur Intune nécessite un accès client de domaine standard aux contrôleurs de domaine, ce qui inclut les exigences de port RPC dont il a besoin pour communiquer avec Active Directory. Si vous souhaitez en savoir plus, consultez les articles suivants :

Pour augmenter la mise à l’échelle et la disponibilité, plusieurs connecteurs peuvent être installés dans l’environnement. Nous vous recommandons d’installer le connecteur sur un serveur qui n’exécute aucun autre connecteur Intune. Chaque connecteur doit être en mesure de créer des objets ordinateur dans n’importe quel domaine qui doit être pris en charge.

Si l’organisation a plusieurs domaines et que plusieurs connecteurs Intune sont installés, un compte de service de domaine qui peut créer des objets ordinateur dans tous les domaines doit être utilisé. Cette exigence est vraie même si la jointure hybride Microsoft Entra est implémentée uniquement pour un domaine spécifique. Si ces domaines sont des domaines non approuvés, les connecteurs doivent être désinstallés des domaines où Windows Autopilot n’est pas utilisé. Dans le cas contraire, avec plusieurs connecteurs sur plusieurs domaines, tous les connecteurs doivent être en mesure de créer des objets ordinateur dans tous les domaines.

Ce compte de service de connecteur doit disposer des autorisations suivantes :

- Ouvrez une session en tant que service.

- Doit faire partie du groupe d’utilisateurs domaine .

- Doit être membre du groupe Administrateurs local sur le serveur Windows qui héberge le connecteur.

Importante

Les comptes de service gérés ne sont pas pris en charge pour le compte de service. Le compte de service doit être un compte de domaine.

Le connecteur Intune requiert les mêmes points de terminaison qu’lntune.

Configurer l’inscription GPM automatique Windows

Connectez-vous au portail Azure et sélectionnez Id Microsoft Entra.

Dans le volet gauche, sélectionnez Gérer la | mobilité (MDM et WIP)>Microsoft Intune.

Assurez-vous que les utilisateurs qui déploient des appareils joints à Microsoft Entra à l’aide d’Intune et de Windows sont membres d’un groupe inclus dans l’étendue utilisateur MDM.

Utilisez les valeurs par défaut des zones URL des conditions d’utilisation de GDR, URL de détection MDM et URL de conformité GDR, puis sélectionnez Enregistrer.

Augmenter la limite du nombre de comptes d’ordinateur dans l’unité d’organisation

Le connecteur Intune pour Active Directory crée des ordinateurs inscrits automatiquement dans le domaine Active Directory local. L’ordinateur qui héberge le connecteur Intune doit avoir les droits nécessaires pour créer des objets ordinateur dans le domaine.

Dans certains domaines, les ordinateurs n’ont pas les droits pour créer des ordinateurs. De plus, les domaines ont une limite intégrée (10 par défaut) qui s’applique à tous les utilisateurs et ordinateurs auxquels des droits pour créer des objets ordinateur n’ont pas été délégués. Les droits doivent être délégués aux ordinateurs qui hébergent le connecteur Intune sur l’unité d’organisation où les appareils joints hybrides Microsoft Entra sont créés.

L’unité d’organisation qui dispose des droits de création d’ordinateurs doit correspondre à :

- Unité d’organisation entrée dans le profil de jonction de domaine.

- Si aucun profil n’est sélectionné, le nom de domaine de l’ordinateur pour le domaine de l’organisation.

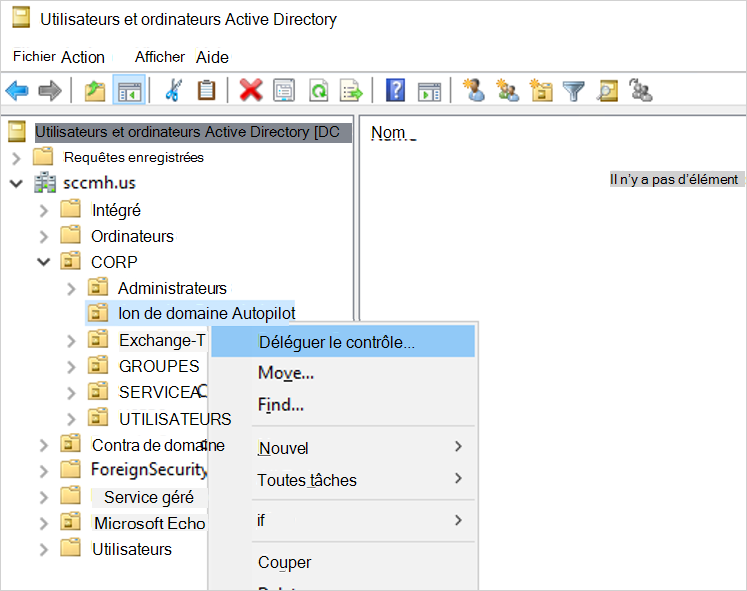

Ouvrez Utilisateurs et ordinateurs Active Directory (DSA.msc).

Cliquez avec le bouton droit sur l’unité d’organisation à utiliser pour créer un contrôle délégué d’ordinateurs joints hybrides > Microsoft Entra.

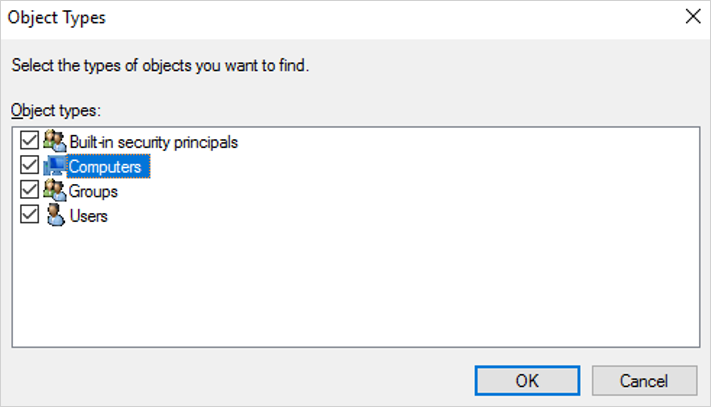

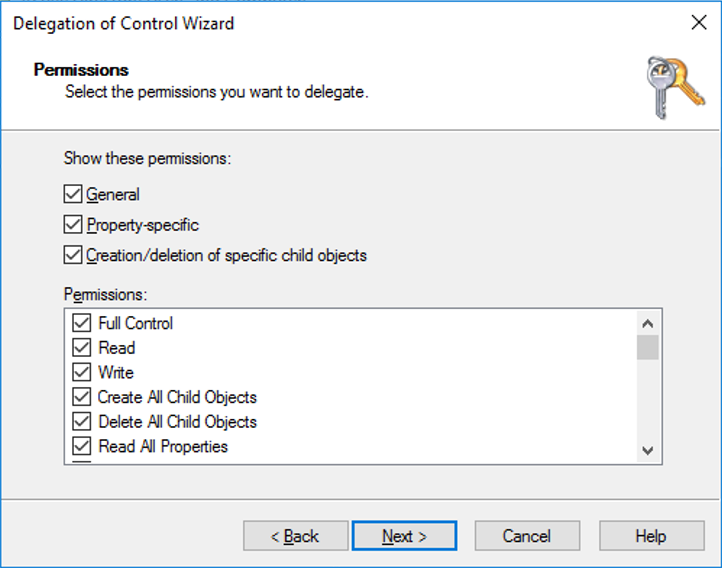

Dans l’Assistant Délégation de contrôle, sélectionnez Suivant>Ajouter>Types d’objets.

Dans le volet Types d’objets, sélectionnez lesOrdinateurs>OK.

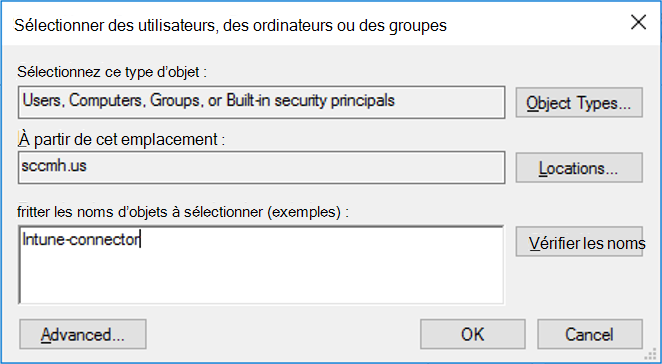

Dans le volet Sélectionner des utilisateurs, des ordinateurs ou des groupes, dans la zone Entrez les noms des objets à sélectionner, entrez le nom de l’ordinateur où le connecteur est installé.

Sélectionnez Vérifier les noms pour valider l’entrée >OK>Suivant.

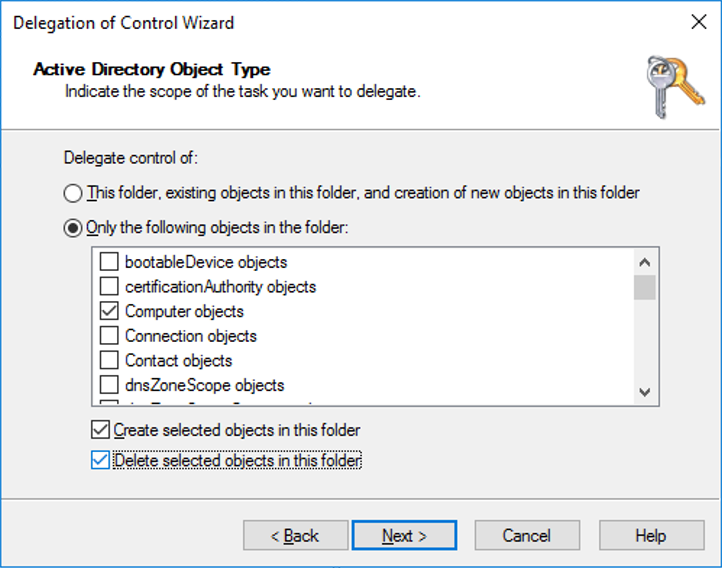

Sélectionnez Créer une tâche personnalisée à déléguer>Suivant.

Sélectionnez uniquement les objets suivants dans le dossier>Objets d'ordinateur.

Sélectionnez Créer des objets sélectionnés dans ce dossier et Supprimer les objets sélectionnés dans ce dossier.

Sélectionnez Suivant.

Sous Autorisations, cochez la case Contrôle total. Cette action sélectionne toutes les autres options.

Sélectionnez Suivant>Terminer.

Installer le connecteur Intune

Avant de commencer l’installation, assurez-vous que tous les prérequis du serveur de connecteur Intune sont remplis.

Étapes d’installation

Par défaut, sous Windows Server la configuration de sécurité renforcée d’Internet Explorer est activée. La configuration de la sécurité renforcée d’Internet Explorer peut entraîner des problèmes de chant dans le connecteur Intune pour Active Directory. Étant donné qu’Internet Explorer est déconseillé et, dans la plupart des cas, même pas installé sur Windows Server, Microsoft recommande de désactiver la configuration de sécurité renforcée d’Internet Explorer. Pour désactiver la configuration de la sécurité renforcée d’Internet Explorer :

Sur le serveur sur lequel le connecteur Intune est installé, ouvrez le Gestionnaire de serveur.

Dans le volet gauche du Gestionnaire de serveur, sélectionnez Serveur local.

Dans le volet PROPRIÉTÉS droit du Gestionnaire de serveur, sélectionnez le lien Activé ou Désactivé en regard de Configuration de la sécurité renforcée d’Internet Explorer.

Dans la fenêtre Configuration de sécurité renforcée d’Internet Explorer , sélectionnez Désactivé sous Administrateurs :, puis sélectionnez OK.

Connectez-vous au Centre d’administration Microsoft Intune.

Dans l’écran d’accueil , sélectionnez Appareils dans le volet gauche.

Dans les appareils | Écran Vue d’ensemble , sous Par plateforme, sélectionnez Windows.

Dans windows | Écran Appareils Windows , sous Intégration de l’appareil, sélectionnez Inscription.

Dans windows | Écran d’inscription Windows , sous Windows Autopilot, sélectionnez Connecteur Intune pour Active Directory.

Dans l’écran Connecteur Intune pour Active Directory , sélectionnez Ajouter.

Suivez les instructions pour télécharger le connecteur.

Ouvrez le fichier d’installation du connecteur téléchargé ODJConnectorBootstrapper.exe pour installer le connecteur.

À la fin de l’installation, sélectionnez Configurer maintenant.

Sélectionnez Se connecter.

Entrez les informations d’identification d’un rôle d’administrateur Intune. Le compte d’utilisateur doit avoir une licence Intune.

Remarque

Le rôle d’administrateur Intune est une exigence temporaire au moment de l’installation.

Après l’authentification, le connecteur Intune pour Active Directory termine l’installation. Une fois l’installation terminée, vérifiez qu’elle est active dans Intune en procédant comme suit :

Connectez-vous au Centre d’administration Microsoft Intune.

Dans l’écran d’accueil , sélectionnez Appareils dans le volet gauche.

Dans les appareils | Écran Vue d’ensemble , sous Par plateforme, sélectionnez Windows.

Dans windows | Écran Appareils Windows , sous Intégration de l’appareil, sélectionnez Inscription.

Dans windows | Écran d’inscription Windows , sous Windows Autopilot, sélectionnez Connecteur Intune pour Active Directory.

Vérifiez que l’état de la connexion dans la colonne État est Actif.

Remarque

Une fois connecté au connecteur, l’affichage dans le Centre d’administration Microsoft Intune peut prendre plusieurs minutes. Il apparaît seulement s’il peut communiquer avec le service Intune.

Les connecteurs Intune inactifs apparaissent toujours dans la page Connecteurs Intune et sont automatiquement nettoyés après 30 jours.

Une fois le connecteur Intune pour Active Directory installé, il démarre la journalisation dans l’Observateur d’événements sous le chemin Journaux des applications et des> servicesMicrosoft>Intune>ODJConnectorService. Sous ce chemin, vous trouverez les journaux d’administration et d’exploitation .

Remarque

À l’origine, le connecteur Intune s’est connecté à l’observateur d’événements directement sous Journaux des applications et des services dans un journal appelé Service de connecteur ODJ. Toutefois, la journalisation pour le connecteur Intune a depuis été déplacée vers le chemin d’accès Journaux des applications et des> servicesMicrosoft>Intune>ODJConnectorService. Si le journal du service du connecteur ODJ à l’emplacement d’origine est vide ou n’est pas mis à jour, vérifiez plutôt le nouvel emplacement du chemin d’accès.

Configuration des paramètres de proxy web

S’il existe un proxy web dans l’environnement de mise en réseau, vérifiez que le connecteur Intune pour Active Directory fonctionne correctement en faisant référence à Utiliser des serveurs proxy locaux existants.

Créer un groupe d'appareils

Dans le Centre d’administration Microsoft Intune, sélectionnez Groupes>Nouveau groupe.

Dans le volet Groupe , sélectionnez les options suivantes :

Pour Type de groupe, sélectionnez Sécurité.

Renseignez les champs Nom du groupe et Description du groupe.

Sélectionnez un Type d’adhésion.

Si Appareils dynamiques est sélectionné pour le type d’appartenance, dans le volet Groupe , sélectionnez Membres de l’appareil dynamique.

Sélectionnez Modifier dans la case Syntaxe de la règle, puis entrez l’une des lignes de code suivantes :

Pour créer un groupe qui inclut tous les appareils Autopilot, entrez :

(device.devicePhysicalIDs -any _ -startsWith "[ZTDId]")Le champ Étiquette de groupe d’Intune est mappé à l’attribut OrderID sur les appareils Microsoft Entra. Pour créer un groupe qui inclut tous les appareils Autopilot avec une balise de groupe spécifique (OrderID), entrez :

(device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881")Pour créer un groupe qui inclut tous les appareils Autopilot avec un ID de bon de commande spécifique, entrez :

(device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342")

Sélectionnez Enregistrer>Créer.

Inscrire des appareils Autopilot

Sélectionnez l’une des méthodes suivantes pour inscrire des appareils Autopilot.

Inscrire les appareils Autopilot déjà inscrits

Créez un profil de déploiement Autopilot avec le paramètre Convertir tous les appareils ciblés en Autopilot défini sur Oui.

Affectez le profil à un groupe qui contient les membres qui doivent être inscrits automatiquement auprès d’Autopilot.

Pour plus d’informations, consultez Créer un profil de déploiement Autopilot.

Inscrire les appareils Autopilot qui ne sont pas inscrits

Les appareils qui ne sont pas encore inscrits dans Windows Autopilot peuvent être inscrits manuellement. Pour plus d’informations, consultez Inscription manuelle.

Inscrire les appareils d’un OEM

Si vous achetez de nouveaux appareils, certains fabricants OEM peuvent inscrire les appareils au nom de l’organisation. Pour plus d’informations, consultez Inscription manuelle.

Afficher l’appareil Autopilot inscrit

Avant que les appareils ne s’inscrivent dans Intune, les appareils Windows Autopilot inscrits sont affichés à trois emplacements (avec des noms définis sur leurs numéros de série) :

- Volet Appareils Windows Autopilot dans le Centre d’administration Microsoft Intune. Sélectionner appareils>par plateforme | Intégration d’appareils Windows >| Inscription. Sous Windows Autopilot, sélectionnez Appareils.

- Les appareils | Volet Tous les appareils dans le portail Azure. Sélectionnez Appareils>Tous les appareils.

- Volet Autopilot dans le Centre d’administration Microsoft 365. Sélectionnez Appareils>Autopilot.

Une fois les appareils Windows Autopilot inscrits, les appareils sont affichés à quatre endroits :

- Les appareils | Volet Tous les appareils dans le Centre d’administration Microsoft Intune. Sélectionnez Appareils>Tous les appareils.

- Windows | Volet Appareils Windows dans le Centre d’administration Microsoft Intune. Sélectionner appareils>par plateforme | Windows.

- Les appareils | Volet Tous les appareils dans le portail Azure. Sélectionnez Appareils>Tous les appareils.

- Volet Appareils actifs dans le Centre d’administration Microsoft 365. Sélectionnez Appareils>Appareils actifs.

Remarque

Une fois les appareils inscrits, les appareils sont toujours affichés dans le volet Appareils Windows Autopilot du Centre d’administration Microsoft Intune et dans le volet Autopilot dans le Centre d’administration Microsoft 365, mais ces objets sont les objets inscrits windows Autopilot.

Un objet d’appareil est précréé dans l’ID Microsoft Entra une fois qu’un appareil est inscrit dans Autopilot. Lorsqu’un appareil passe par un déploiement Microsoft Entra hybride, par conception, un autre objet d’appareil est créé, ce qui entraîne des entrées dupliquées.

VPNs

Les clients VPN suivants sont testés et validés :

- Client VPN Windows in-box

- Cisco AnyConnect (client Win32)

- Pulse Secure (client Win32)

- GlobalProtect (client Win32)

- Point de contrôle (client Win32)

- Citrix NetScaler (client Win32)

- SonicWall (client Win32)

- VPN FortiClient (client Win32)

Lorsque vous utilisez des VPN, sélectionnez Oui pour l’option Ignorer la vérification de la connectivité AD dans le profil de déploiement Windows Autopilot. Always-On VPN ne doivent pas nécessiter cette option, car ils se connectent automatiquement.

Remarque

Cette liste de clients VPN n’est pas une liste complète de tous les clients VPN qui fonctionnent avec Windows Autopilot. Contactez le fournisseur VPN correspondant pour la compatibilité et la prise en charge avec Windows Autopilot ou pour tout problème lié à l’utilisation d’une solution VPN avec Windows Autopilot.

Clients VPN non pris en charge

Les solutions VPN suivantes ne fonctionnent pas avec Windows Autopilot et ne sont donc pas prises en charge pour une utilisation avec Windows Autopilot :

- Plug-ins VPN basés sur UWP

- Tout ce qui nécessite un certificat utilisateur

- DirectAccess

Remarque

L’omission d’un client VPN spécifique dans cette liste ne signifie pas automatiquement qu’il est pris en charge ou qu’il fonctionne avec Windows Autopilot. Cette liste répertorie uniquement les clients VPN qui ne fonctionnent pas avec Windows Autopilot.

Créer et affecter un profil de déploiement Autopilot

Les profils de déploiement Autopilot sont utilisés pour configurer les appareils Autopilot.

Connectez-vous au Centre d’administration Microsoft Intune.

Dans l’écran d’accueil , sélectionnez Appareils dans le volet gauche.

Dans les appareils | Écran Vue d’ensemble , sous Par plateforme, sélectionnez Windows.

Dans windows | Écran Appareils Windows , sous Intégration de l’appareil, sélectionnez Inscription.

Dans windows | Écran d’inscription Windows , sous Windows Autopilot, sélectionnez Profils de déploiement.

Dans l’écran Profils de déploiement Windows Autopilot , sélectionnez le menu déroulant Créer un profil , puis PC Windows.

Dans l’écran Créer un profil , dans la page Informations de base , entrez un nom et une description facultative.

Si tous les appareils des groupes attribués doivent s’inscrire automatiquement auprès de Windows Autopilot, définissez Convertir tous les appareils ciblés en Autopilot sur Oui. Tous les appareils non Autopilot appartenant à l’entreprise dans les groupes attribués s’inscrivent auprès du service de déploiement Autopilot. Les appareils personnels ne sont pas inscrits auprès d’Autopilot. Le traitement de l’enregistrement prend 48 heures. Lorsque l’appareil est désinscrit et réinitialisé, Autopilot l’inscrit à nouveau. Une fois qu’un appareil est inscrit de cette façon, la désactivation de ce paramètre ou la suppression de l’attribution de profil ne supprime pas l’appareil du service de déploiement Autopilot. Au lieu de cela, les appareils doivent être supprimés directement. Pour plus d’informations, consultez Supprimer des appareils Autopilot.

Sélectionnez Suivant.

Sur la page Mode out-of-box experience (OOBE), pour Mode de déploiement, sélectionnez Géré par l’utilisateur.

Dans la zone Joindre à l’ID Microsoft Entra en tant que , sélectionnez Jointure hybride Microsoft Entra.

Si vous déployez des appareils hors du réseau de l’organisation à l’aide de la prise en charge vpn, définissez l’option Ignorer la vérification de la connectivité du domaine sur Oui. Pour plus d’informations, consultez Mode piloté par l’utilisateur pour la jonction hybride Microsoft Entra avec prise en charge vpn.

Configurez les options restantes sur la page Out-of-box experience (OOBE) en fonction de vos besoins.

Sélectionnez Suivant.

Sur la page Balises d’étendue, sélectionnez les balises d’étendue pour ce profil.

Sélectionnez Suivant.

Dans la page Affectations, sélectionnez Sélectionner les groupes à inclure> dans la recherche, puis sélectionnez le groupe > d’appareils Sélectionner.

Sélectionnez Suivant>Créer.

Remarque

Intune recherche régulièrement de nouveaux appareils dans les groupes attribués, puis commence le processus d’attribution de profils à ces appareils. En raison de plusieurs facteurs différents impliqués dans le processus d’attribution de profil Autopilot, une durée estimée pour l’affectation peut varier d’un scénario à l’autre. Ces facteurs peuvent inclure les groupes Microsoft Entra, les règles d’appartenance, le hachage d’un appareil, les services Intune et Autopilot et la connexion Internet. Le temps d’affectation varie en fonction de tous les facteurs et variables impliqués dans un scénario spécifique.

(Facultatif) Activer la page d’état d’inscription

Connectez-vous au Centre d’administration Microsoft Intune.

Dans l’écran d’accueil , sélectionnez Appareils dans le volet gauche.

Dans les appareils | Écran Vue d’ensemble , sous Par plateforme, sélectionnez Windows.

Dans windows | Écran Appareils Windows , sous Intégration de l’appareil, sélectionnez Inscription.

Dans windows | Écran d’inscription Windows , sous Windows Autopilot, sélectionnez Page d’état de l’inscription.

Dans le volet Page d’état d’inscription, sélectionnez Par défaut>Paramètres.

Pour Afficher la progression de l’installation des applications et des profils, sélectionnez Oui.

Configurez les autres options selon les besoins.

Sélectionnez Enregistrer.

Créer et affecter un profil de jonction de domaine

Dans le Centre d’administration Microsoft Intune, sélectionnez Appareils>Gérer les appareils | Stratégiesde> configuration >Créez une>stratégie.

Dans la fenêtre Créer un profil qui s’ouvre, entrez les propriétés suivantes :

- Nom : attribuez un nom descriptif au nouveau profil.

- Description : entrez une description pour le profil.

- Plateforme : sélectionnez Windows 10 et ultérieur.

- Type de profil : sélectionnez Modèles, sélectionnez le nom de modèle Jonction de domaine, puis Créer.

Entrez un Nom et une Description pour la nouvelle stratégie, puis sélectionnez Suivant.

Sélectionnez Préfixe de nom d’ordinateur et Nom de domaine.

(Facultatif) Indiquez une unité d’organisation (UO) au format de DN. Les options sont les suivantes :

- Fournissez une unité d’organisation dans laquelle le contrôle est délégué à l’appareil Windows qui exécute le connecteur Intune.

- Fournissez une unité d’organisation dans laquelle le contrôle est délégué aux ordinateurs racines dans l’annuaire Active Directory local de l’organisation.

- Si ce champ est vide, l’objet ordinateur est créé dans le conteneur Active Directory par défaut. Le conteneur par défaut est normalement le

CN=Computersconteneur. Pour plus d’informations, consultez Rediriger les conteneurs d’utilisateurs et d’ordinateurs dans les domaines Active Directory.

Exemples valides :

OU=SubOU,OU=TopLevelOU,DC=contoso,DC=comOU=Mine,DC=contoso,DC=com

Exemples non valides :

CN=Computers,DC=contoso,DC=com- un conteneur ne peut pas être spécifié. Au lieu de cela, laissez la valeur vide pour utiliser la valeur par défaut pour le domaine.OU=Mine- le domaine doit être spécifié via lesDC=attributs .

Veillez à ne pas utiliser de guillemets autour de la valeur dans Unité d’organisation.

Sélectionnez OK>Créer. Le profil est créé et apparaît dans la liste.

Affectez un profil d’appareil au même groupe utilisé à l’étape Créer un groupe d’appareils. Vous pouvez utiliser différents groupes si vous devez joindre des appareils à différents domaines ou unités d’organisation.

Remarque

La fonctionnalité de nommage de Windows Autopilot pour la jointure hybride Microsoft Entra ne prend pas en charge les variables telles que %SERIAL%. Il prend uniquement en charge les préfixes pour le nom de l’ordinateur.

Désinstaller le connecteur ODJ

Le connecteur ODJ est installé localement sur un ordinateur via un fichier exécutable. Si le connecteur ODJ doit être désinstallé d’un ordinateur, il doit également être effectué localement sur l’ordinateur. Le connecteur ODJ ne peut pas être supprimé via le portail Intune ou via un appel d’API graphe.

Pour désinstaller le connecteur ODJ de l’ordinateur, procédez comme suit :

- Connectez-vous à l’ordinateur hébergeant le connecteur ODJ.

- Cliquez avec le bouton droit sur le menu Démarrer et sélectionnez Paramètres.

- Dans la fenêtre Paramètres Windows , sélectionnez Applications.

- Sous Applications & fonctionnalités, recherchez et sélectionnez Connecteur Intune pour Active Directory.

- Sous Connecteur Intune pour Active Directory, sélectionnez le bouton Désinstaller , puis sélectionnez à nouveau le bouton Désinstaller .

- Le connecteur ODJ procède à la désinstallation.

Étapes suivantes

Une fois Windows Autopilot configuré, découvrez comment gérer ces appareils. Pour plus d’informations, consultez Qu’est-ce que la gestion des appareils Microsoft Intune ?.

Contenu connexe

- Qu’est-ce qu’une identité d’appareil ?.

- En savoir plus sur les points de terminaison natifs cloud.

- Jointure Microsoft Entra et Joint hybride Microsoft Entra dans des points de terminaison natifs cloud.

- Tutoriel : Configurer et configurer un point de terminaison Windows natif cloud avec Microsoft Intune.

- Guide pratique pour planifier votre implémentation de jointure Microsoft Entra.

- Infrastructure pour la transformation de gestion des points de terminaison Windows.

- Présentation des scénarios azure AD hybrides et de cogestion.

- Réussite avec Windows Autopilot distant et la jonction Azure Active Directory hybride.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour