Didacticiel : Configurer un point de terminaison Windows natif cloud avec Microsoft Intune

Conseil

Lors de la lecture des points de terminaison natifs cloud, vous voyez les termes suivants :

- Point de terminaison : un point de terminaison est un appareil, tel qu’un téléphone mobile, une tablette, un ordinateur portable ou un ordinateur de bureau. Les « points de terminaison » et les « appareils » sont utilisés indifféremment.

- Points de terminaison managés : points de terminaison qui reçoivent des stratégies de l’organisation à l’aide d’une solution GPM ou d’objets stratégie de groupe. Ces appareils appartiennent généralement à l’organisation, mais peuvent également être des appareils BYOD ou personnels.

- Points de terminaison natifs cloud : points de terminaison joints à Microsoft Entra. Ils ne sont pas joints à AD local.

- Charge de travail : tout programme, service ou processus.

Ce guide vous guide tout au long des étapes de création d’une configuration de point de terminaison Windows natif cloud pour votre organisation. Pour obtenir une vue d’ensemble des points de terminaison natifs cloud et de leurs avantages, consultez Qu’est-ce que les points de terminaison natifs cloud ?

Cette fonctionnalité s’applique à :

- Points de terminaison natifs cloud Windows

Conseil

Si vous souhaitez générer sur une solution standardisée et recommandée par Microsoft, vous serez peut-être intéressé par Windows dans la configuration cloud. Pour un scénario guidé Intune, consultez Windows 10/11 dans la configuration cloud.

Le tableau suivant décrit la principale différence entre ce guide et Windows dans la configuration cloud :

| Solution | Objectif |

|---|---|

| Tutoriel : Prise en main des points de terminaison Windows natifs cloud (ce guide) | Vous guide tout au long de la création de votre propre configuration pour votre environnement, en fonction des paramètres recommandés par Microsoft, et vous aide à démarrer les tests. |

| Windows dans la configuration cloud | Une expérience de scénario guidée qui crée et applique une configuration prédéfinie basée sur les meilleures pratiques de Microsoft pour les employés de première ligne, distants et autres avec des besoins plus ciblés. |

Vous pouvez utiliser ce guide en association avec Windows dans la configuration cloud pour personnaliser davantage l’expérience prédéfinie.

Prise en main

Utilisez les cinq phases ordonnées de ce guide, qui s’appuient les unes sur les autres pour vous aider à préparer la configuration de votre point de terminaison Windows natif du cloud. En effectuant ces phases dans l’ordre, vous voyez une progression tangible et êtes prêt à approvisionner de nouveaux appareils.

Phases:

- Phase 1 : Configurer votre environnement

- Phase 2 : Créer votre premier point de terminaison Windows natif cloud

- Phase 3 : Sécuriser votre point de terminaison Windows natif cloud

- Phase 4 : appliquer vos applications et paramètres personnalisés

- Phase 5 : Déployer à grande échelle avec Windows Autopilot

À la fin de ce guide, vous disposez d’un point de terminaison Windows natif cloud prêt à commencer les tests dans votre environnement. Avant de commencer, vous pouvez consulter le guide de planification de la jonction Microsoft Entra dans Comment planifier votre implémentation de jointure Microsoft Entra.

Phase 1 : configurer votre environnement

Avant de créer votre premier point de terminaison Windows natif cloud, vous devez vérifier certaines exigences et configurations clés. Cette phase vous guide tout au long de la vérification des exigences, de la configuration Windows Autopilot, et de la création de certains paramètres et applications.

Étape 1 : Exigences réseau

Votre point de terminaison Windows natif cloud a besoin d’accéder à plusieurs services Internet. Démarrez vos tests sur un réseau ouvert. Vous pouvez également utiliser votre réseau d’entreprise après avoir fourni l’accès à tous les points de terminaison répertoriés à Configuration réseau requise Windows Autopilot.

Si votre réseau sans fil nécessite des certificats, vous pouvez commencer par une connexion Ethernet pendant le test tout en déterminant la meilleure approche pour les connexions sans fil pour l’approvisionnement d’appareils.

Étape 2 : inscription et gestion des licences

Avant de pouvoir rejoindre Microsoft Entra et de vous inscrire à Intune, vous devez vérifier quelques points. Vous pouvez créer un groupe Microsoft Entra, tel que le nom Utilisateurs MDM Intune. Ensuite, ajoutez des comptes d’utilisateur de test spécifiques et ciblez chacune des configurations suivantes au sein de ce groupe pour limiter les personnes autorisées à inscrire des appareils pendant que vous procédez à la configuration. Pour créer un groupe Microsoft Entra, accédez à Gérer les groupes Microsoft Entra et l’appartenance au groupe.

Restrictions d’inscription Les restrictions d’inscription vous permettent de contrôler les types d’appareils qui peuvent s’inscrire à la gestion avec Intune. Pour que ce guide réussisse, assurez-vous que l’inscription Windows (MDM)est autorisée, ce qui est la configuration par défaut.

Pour plus d’informations sur la configuration des restrictions d’inscription, accédez à Définir des restrictions d’inscription dans Microsoft Intune.

Paramètres GPM de l’appareil Microsoft Entra Lorsque vous joignez un appareil Windows à Microsoft Entra, Microsoft Entra peut être configuré pour indiquer à vos appareils de s’inscrire automatiquement auprès d’un GPM. Cette configuration est requise pour que Windows Autopilot fonctionne.

Pour vérifier que les paramètres GPM de votre appareil Microsoft Entra sont correctement activés, accédez à Démarrage rapide - Configurer l’inscription automatique dans Intune.

Personnalisation de l’entreprise Microsoft Entra L’ajout de votre logo d’entreprise et des images à Microsoft Entra garantit que les utilisateurs voient une apparence familière et cohérente lorsqu’ils se connectent à Microsoft 365. Cette configuration est requise pour que Windows Autopilot fonctionne.

Pour plus d’informations sur la configuration de la personnalisation dans Microsoft Entra, consultez Ajouter une personnalisation à la page de connexion Microsoft Entra de votre organisation.

Licences Les utilisateurs qui inscrivent des appareils Windows à partir de l’expérience OOBE (Out Of Box Experience) dans Intune ont besoin de deux fonctionnalités clés.

Les utilisateurs ont besoin des licences suivantes :

- Une licenceMicrosoft Intune ou Microsoft Intune pour l’Éducation

- Une licence comme l’une des options suivantes qui permet l’inscription automatique de GPM :

- Microsoft Entra Premium P1

- Microsoft Intune pour l’Éducation

Pour attribuer des licences, accédez à Attribuer des licences Microsoft Intune.

Remarque

Les deux types de licences sont généralement inclus dans les offres groupées de licences, comme Microsoft 365 E3 (ou A3) et versions ultérieures. Consultez les comparaisons des licences M365 ici.

Étape 3 : importer votre périphérique de test

Pour tester le point de terminaison Windows cloud natif, nous devons commencer par préparer un ordinateur virtuel ou un appareil physique pour le test. Les étapes suivantes permettent d’obtenir les détails de l’appareil et de les charger dans le service Windows Autopilot, qui sont utilisés plus loin dans cet article.

Remarque

Bien que les étapes suivantes fournissent un moyen d’importer un appareil à des fins de test, les partenaires et les fabricants OEM peuvent importer des appareils dans Windows Autopilot en votre nom dans le cadre de l’achat. Vous trouverez plus d’informations sur Windows Autopilot dans Phase 5.

Installez Windows (de préférence 20H2 ou version ultérieure) sur un ordinateur virtuel ou réinitialisez l’appareil physique afin qu’il attende sur l’écran d’installation OOBE. Pour une machine virtuelle, vous pouvez éventuellement créer un point de contrôle.

Effectuez les étapes nécessaires pour vous connecter à Internet.

Ouvrez une invite de commandes à l’aide de la combinaison de clavier Maj + F10 .

Vérifiez que vous disposez d’un accès à Internet en effectuant une commande ping vers bing.com :

ping bing.com

Basculez dans PowerShell en exécutant la commande :

powershell.exe

Téléchargez le script Get-WindowsAutopilotInfo en exécutant les commandes suivantes :

Set-ExecutionPolicy -ExecutionPolicy Bypass -Scope ProcessInstall-Script Get-WindowsAutopilotInfo

Lorsque vous y invitez, entrez Y pour accepter.

Tapez la commande suivante :

Get-WindowsAutopilotInfo.ps1 -GroupTag CloudNative -Online

Remarque

Les étiquettes de groupe vous permettent de créer des groupes Microsoft Entra dynamiques basés sur un sous-ensemble d’appareils. Les balises de groupe peuvent être définies lors de l’importation d’appareils ou modifiées ultérieurement dans le centre d’administration Microsoft Intune. Nous allons utiliser la Balise de Groupe CloudNativeà l’étape 4. Vous pouvez définir le nom de la balise sur un autre nom pour vos tests.

Lorsque vous êtes invité à entrer des informations d’identification, connectez-vous avec votre compte Administrateur Intune.

Laissez l’ordinateur à sur OOBE jusqu’à la Phase 2.

Étape 4 : Créer un groupe dynamique Microsoft Entra pour l’appareil

Pour limiter les configurations de ce guide aux appareils de test que vous importez dans Windows Autopilot, créez un groupe Microsoft Entra dynamique. Ce groupe doit inclure automatiquement les appareils qui importent dans Windows Autopilot et avoir la balise de groupe CloudNative. Vous pouvez ensuite cibler toutes vos configurations et applications au sein de ce groupe.

Ouvrez le Centre d’administration Microsoft Intune.

Sélectionnez Groupes>Nouveau groupe. Entrez les détails suivants :

- Type de groupe : Sélectionnez Sécurité.

- Nom du groupe : entrez Autopilot Cloud-Native points de terminaison Windows.

- Type d’appartenance : sélectionnez Appareil dynamique.

Sélectionnez Ajouter une requête dynamique.

Dans la section Syntaxe de règle, sélectionnez Modifier.

Collez le texte suivant :

(device.devicePhysicalIds -any (_ -eq "[OrderID]:CloudNative"))Sélectionnez OK>Enregistrer>Créer.

Conseil

Le remplissage des groupes dynamiques prend quelques minutes après la modification. Dans les grandes organisations, cela peut prendre beaucoup plus de temps. Après avoir créé un groupe, patientez quelques minutes avant de vérifier que l’appareil est désormais membre du groupe.

Pour plus d’informations sur les groupes dynamiques pour les appareils, accédez à Règles pour les appareils.

Étape 5 : configurer la Page État de l’Inscription

La page d’état d’inscription (ESP) est le mécanisme utilisé par un professionnel de l’informatique pour contrôler l’expérience de l’utilisateur final lors de l’approvisionnement des points de terminaison. Consultez Configurer la Page d’État de l’Inscription. Pour limiter l’étendue de la page d’état d’inscription, vous pouvez créer un profil et cibler le groupe Autopilot Cloud-Native Points de terminaison Windows créé à l’étape précédente, Créer un groupe dynamique Microsoft Entra pour l’appareil.

- Dans le cadre des tests, nous vous recommandons les paramètres suivants, mais n’hésitez pas à les ajuster en fonction des besoins :

- Afficher la progression de la configuration des applications et des profils : Oui

- Afficher uniquement la page sur les appareils provisionnés par l’expérience OOBE (Out-of-Box Experience) : Oui(par défaut)

Étape 6 : créer et attribuer un profil Windows Autopilot

Nous pouvons maintenant créer le profil Windows Autopilot et l’affecter à notre appareil de test. Ce profil indique à votre appareil de rejoindre Microsoft Entra et les paramètres à appliquer pendant L’OOBE.

Ouvrez le Centre d’administration Microsoft Intune.

Sélectionnez AppareilsIntégration des>appareils>Inscription> Windows Profils dedéploiementWindows>Autopilot>.

Sélectionnez Créer un profil>PC Windows.

Entrez le nom Point de terminaison Windows natif du cloud Autopilot, puis sélectionnez Suivant.

Examinez et laissez les paramètres par défaut, puis sélectionnez Suivant.

Laissez les balises d’étendue et sélectionnez Suivant.

Affectez le profil au groupe Microsoft Entra que vous avez créé appelé Autopilot Cloud-Native Point de terminaison Windows, sélectionnez Suivant, puis Créer.

Étape 7 : synchroniser les appareils Windows Autopilot

Le service Windows Autopilot se synchronise plusieurs fois par jour. Vous pouvez également déclencher une synchronisation immédiatement afin que votre appareil soit prêt à être testé. Pour synchroniser immédiatement :

Ouvrez le Centre d’administration Microsoft Intune.

Sélectionnez AppareilsIntégration des>appareils>Inscription>Windows>Appareils Windows Autopilot>.

Sélectionnez Synchroniser.

La synchronisation prend plusieurs minutes et se poursuit en arrière-plan. Une fois la synchronisation terminée, l’état du profil de l’appareil importé s’affiche Affecté.

Étape 8 : configurer les paramètres pour une expérience de Microsoft 365 optimale

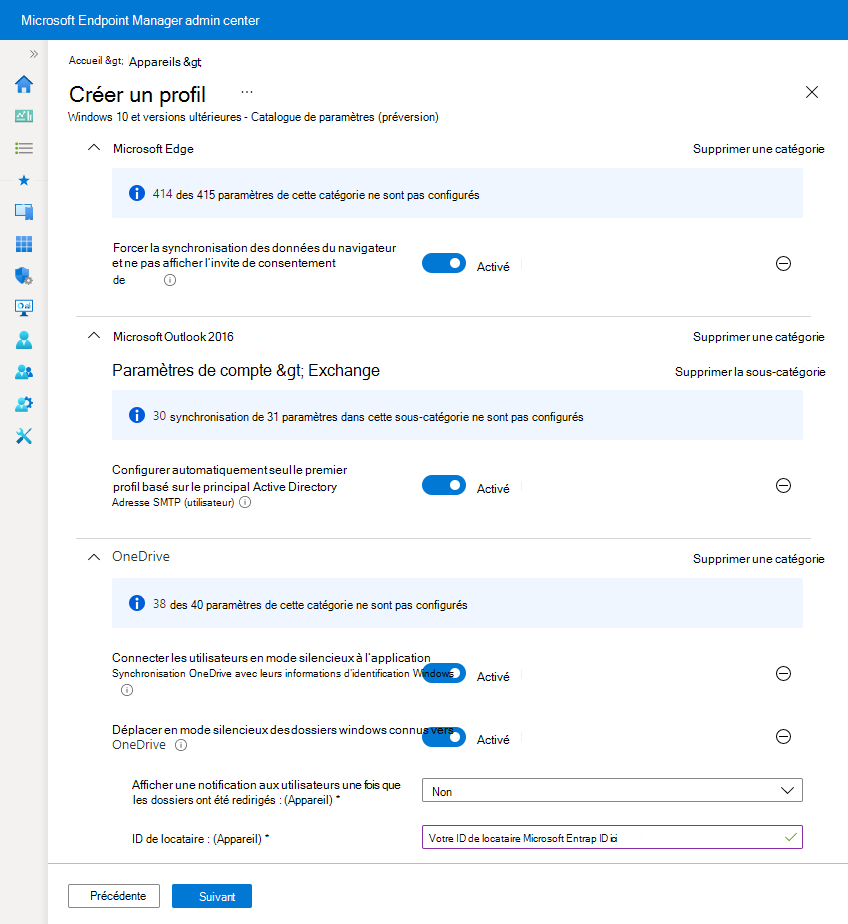

Nous avons sélectionné quelques paramètres à configurer. Ces paramètres illustrent une expérience optimale d’utilisateur final de Microsoft 365 sur votre appareil natif du cloud Windows. Ces paramètres sont configurés à l’aide d’un profil de catalogue de paramètres de configuration d’appareil. Pour plus d’informations, accédez à Créer une stratégie à l’aide du catalogue de paramètres dans Microsoft Intune.

Une fois que vous avez créé le profil et ajouté vos paramètres, affectez le profil au groupe des Points de terminaison de Windows natif du cloud Autopilot créé précédemment.

Microsoft Outlook Pour améliorer l’expérience de première exécution de Microsoft Outlook, le paramètre suivant configure automatiquement un profil lors de la première ouverture d’Outlook.

- Microsoft Outlook 2016\Paramètres du compte\Exchange (paramètre utilisateur)

- Configurer automatiquement uniquement le premier profil basé sur l'adresse SMTP primaire d'Active Directory : Activé

- Microsoft Outlook 2016\Paramètres du compte\Exchange (paramètre utilisateur)

Microsoft Edge Pour améliorer l’expérience de première exécution de Microsoft Edge, les paramètres suivants configurent Microsoft Edge pour synchroniser les paramètres de l’utilisateur et ignorer l’expérience de première exécution.

- Microsoft Edge

- Masquer l'expérience du premier lancement et l'écran d'accueil : Activé

- Forcer la synchronisation des données du navigateur et ne pas afficher l’invite de consentement de synchronisation : Activé

- Microsoft Edge

Microsoft OneDrive

Pour améliorer la première expérience de connexion, les paramètres suivants configurent Microsoft OneDrive pour qu’il se connecte et redirige automatiquement le bureau, les images, et les documents vers OneDrive. Les fichiers à la demande (FOD) sont également recommandés. Il est activé par défaut et n’est pas inclus dans la liste suivante. Pour plus d’informations sur la configuration recommandée pour l’application Synchronisation OneDrive, accédez à Configuration d’application de synchronisation recommandée pour Microsoft OneDrive.

OneDrive

- Connecter en mode silencieux les utilisateurs à l’application de synchronisation OneDrive avec leurs informations d’identification Windows : Activé

- Déplacer en mode silencieux des dossiers connus Windows vers OneDrive :Activé

Remarque

Pour plus d’informations, accédez à Redirection des Dossiers Connus.

La capture d’écran suivante montre un exemple de profil de catalogue de paramètres avec chacun des paramètres suggérés configurés :

Étape 9 : créer et affecter des applications

Votre point de terminaison natif cloud a besoin de certaines applications. Pour commencer, nous vous recommandons de configurer les applications suivantes et de les cibler sur le groupe Points de terminaison Windows natifs du cloud Autopilot créé précédemment.

Microsoft 365 Apps (anciennement Office 365 ProPlus) Les applications Microsoft 365, telles que Word, Excel et Outlook, peuvent facilement être déployées sur des appareils à l’aide du profil d’application Intégré Aux applications Microsoft 365 pour Windows dans Intune.

- Sélectionnez le concepteur de configuration pour le format des paramètres, par opposition au format XML.

- Sélectionnez Canal actuel pour le canal de mise à jour.

Pour déployer Microsoft 365 Apps, accédez à Ajouter des applications Microsoft 365 aux appareils Windows à l’aide de Microsoft Intune

Application Portail d’entreprise Il est recommandé de déployer l’application Portail d’entreprise Intune sur tous les appareils en tant qu’application requise. L’application du Portail d'entreprise est le hub libre-service que les utilisateurs utilisent pour installer des applications à partir de plusieurs sources, comme Intune, Microsoft Store et Configuration Manager. Les utilisateurs utilisent également l’application Portail d'entreprise pour synchroniser leur appareil avec Intune, vérifier l’état de conformité, etc.

Pour déployer Portail d'entreprise si nécessaire, consultez Ajouter et affecter l’application Portail d'entreprise de Windows pour les appareils gérés par Intune.

Application du Microsoft Store (Tableau blanc) Bien qu’Intune puisse déployer une grande variété d’applications, nous déployons une application du Store (Tableau blanc Microsoft) pour simplifier les choses pour ce guide. Suivez les étapes de l’option Ajouter des applications Microsoft Store à Microsoft Intune pour installer Microsoft Whiteboard.

Phase 2 : créer un point de terminaison Windows natif du cloud

Pour créer votre premier point de terminaison Windows natif cloud, utilisez la machine virtuelle ou l’appareil physique que vous avez collectés, pour ensuite chargé le hachage matériel vers le service Windows Autopilot dans Phase 1 > Phase 3. Avec cet appareil, suivez le processus Windows Autopilot.

Reprenez (ou réinitialisez si nécessaire) votre PC Windows à l’expérience OOBE (Out of Box Experience).

Remarque

Si vous êtes invité à choisir la configuration pour un but personnel ou pour une organisation, le processus Autopilot ne s’est alors pas déclenché. Dans ce cas, redémarrez l’appareil et assurez-vous qu’il dispose d’un accès à Internet. Si cela ne fonctionne toujours pas, essayez de réinitialiser le PC ou de réinstaller Windows.

Connectez-vous avec les informations d’identification Microsoft Entra (UPN ou AzureAD\username).

La page d’état de l’inscription affiche l’état de la configuration de l’appareil.

Félicitations ! Vous avez configuré votre premier point de terminaison Windows natif dans le cloud !

Voici quelques éléments à consulter sur votre nouveau point de terminaison Windows natif du cloud :

Les dossiers OneDrive sont redirigés. Notez que les dossiers OneDrive sont redirigés et qu’à l’ouverture d’Outlook, il est configuré automatiquement pour se connecter à Office 365.

Ouvrez l’application Portail d'entreprise à partir du menu Démarrer et notez que Microsoft Whiteboard est disponible pour l’installation.

Envisagez de tester l’accès de l’appareil aux ressources locales telles que les partages de fichiers, les imprimantes et les sites intranet.

Remarque

Si vous n’avez pas configuré Windows Hello Entreprise Hybride, vous serez peut-être invité à entrer des mots de passe Windows Hello pour accéder aux ressources locales. Pour continuer à tester l’accès à l’authentification unique, vous pouvez configurer Windows Hello Entreprise hybride ou l’ouverture de session sur l’appareil avec le nom d’utilisateur et le mot de passe plutôt que Windows Hello. Pour ce faire, sélectionnez l’icône en forme de clé sur l’écran d’ouverture de session.

Phase 3 : sécuriser votre point de terminaison Windows natif cloud

Cette phase est conçue pour vous aider à créer des paramètres de sécurité pour votre organisation. Cette section attire votre attention sur les différents composants de sécurité de point de terminaison dans Microsoft Intune, notamment :

- Antivirus Microsoft Defender (MDAV)

- Pare-feu Microsoft Defender

- Chiffrement BitLocker

- Solution de mot de passe d'administrateur local Windows (LAPS)

- Bases de référence de sécurité

- Windows Update pour Entreprise

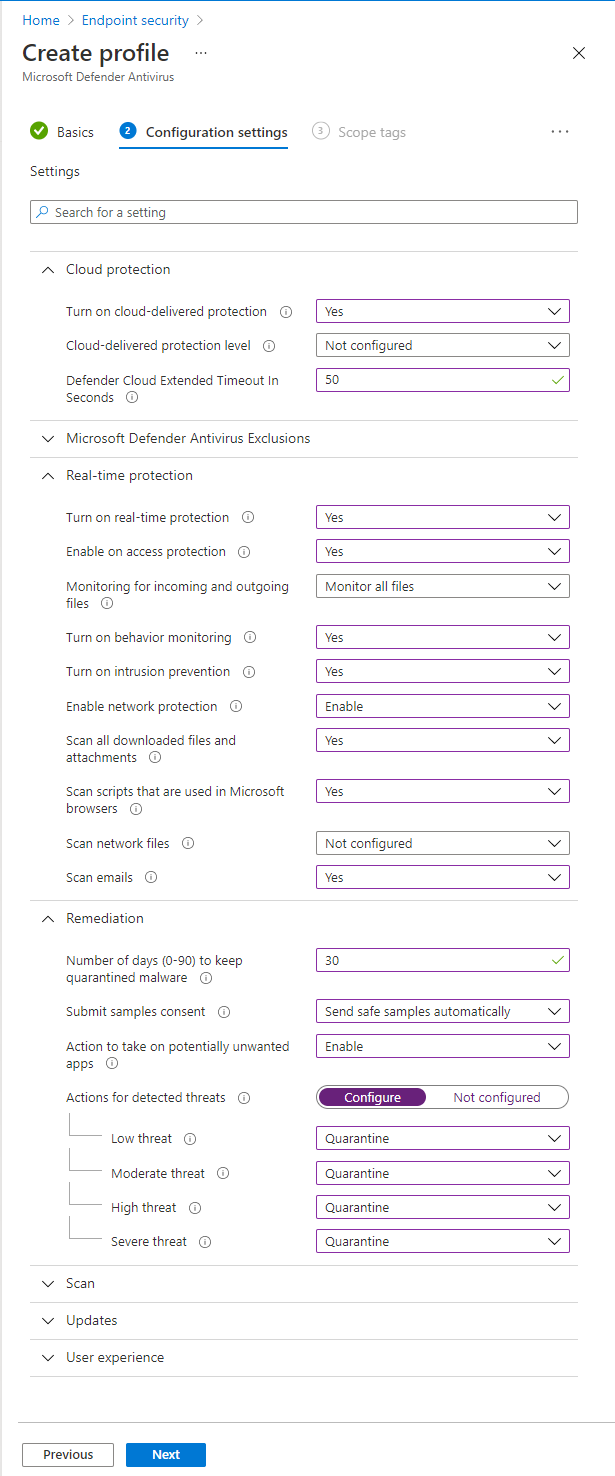

Antivirus Microsoft Defender (MDAV)

Les paramètres suivants sont recommandés comme configuration minimale pour Antivirus Microsoft Defender, un composant de système d’exploitation intégré de Windows. Ces paramètres ne nécessitent aucun contrat de licence spécifique, tel que E3 ou E5, et peuvent être activés dans le Centre d’administration Microsoft Intune. Dans le Centre d’administration, accédez à Sécurité de point de terminaison>Antivirus>Créer une stratégie>Windows et ultérieur>Type de profil = Antivirus Microsoft Defender.

Protection Cloud:

- Activer la protection cloud : Oui

- Niveau de protection cloud : Non configuré

- Délai d’expiration étendu de Defender Cloud en secondes : 50

Protection en temps réel :

- Activer la protection en temps réel : Oui

- Activer la protection de l’accès : Oui

- Surveillance des fichiers entrants et sortants : Surveiller tous les fichiers

- Activer l’analyse du comportement : Oui

- Activer la prévention des intrusions : Oui

- Activer la protection réseau : Activer

- Analyser tous les fichiers et pièces jointes téléchargés : Oui

- Analyser les scripts utilisés dans les navigateurs Microsoft : Oui

- Analyser les fichiers réseau : Non configuré

- Analyser les e-mails : Oui

Correction:

- Nombre de jours (0-90) pour conserver les programmes malveillants mis en quarantaine : 30

- Soumettre le consentement des exemples : Envoyer automatiquement des exemples approuvés

- Action à entreprendre sur les applications potentiellement indésirables : Activer

- Actions pour les menaces détectées : Configurer

- Faible menace :Quarantaine

- Menace modérée : Quarantaine

- Menace élevée : Quarantaine

- Menace grave : Quarantaine

Paramètres configurés dans le profil MDAV dans S de point de terminaison:

Pour plus d’informations sur la configuration de Windows Defender, notamment Microsoft Defender for Endpoint pour les clients titulaires d’une licence E3 et E5, consultez :

- Protection de nouvelle génération dans Windows, Windows Server 2016 et Windows Server 2019

- Évaluer l’antivirus Microsoft Defender

Pare-feu Microsoft Defender

Utilisez la sécurité de point de terminaison dans Microsoft Intune pour configurer les règles entre pare-feux. Pour plus d’informations, accédez à Stratégie de pare-feu pour la sécurité des points de terminaison dans Intune.

Le pare-feu Microsoft Defender pout détecter un réseau approuvé à l’aide du CSP NetworkListManager. Et il peut basculer vers le profil de pare-feu de domaine sur les points de terminaison exécutant les versions de système d’exploitation suivantes :

- Windows 11 22H2

- Windows 11 21H2 avec la mise à jour cumulative 2022-12

- Windows 10 20H2 ou supérieur avec la mise à jour cumulative 2022-12

L’utilisation du profil de réseau de domaine vous permet de séparer les règles de pare-feu en fonction d’un réseau approuvé, d’un réseau privé et d’un réseau public. Ces paramètres peuvent être appliqués à l’aide d’un profil personnalisé Windows.

Remarque

Les points de terminaison joints à Microsoft Entra ne peuvent pas tirer parti du protocole LDAP pour détecter une connexion de domaine de la même façon que les points de terminaison joints à un domaine. Utilisez plutôt le CSP NetworkListManager pour spécifier un point de terminaison TLS qui, lorsqu’il est accessible, bascule le point de terminaison vers le profil de pare-feu de domaine .

Chiffrement BitLocker

Utilisez la Sécurité de point de terminaison dans Microsoft Intune pour configurer le chiffrement avec BitLocker.

- Pour plus d’informations sur la gestion de BitLocker, accédez à Chiffrer Windows 10/11 avec BitLocker dans Intune.

- Consultez notre série de blog sur BitLocker sur l’Activation de BitLocker avec Microsoft Intune.

Ces paramètres peuvent être activés dans le Centre d’administration Microsoft Intune. Dans le Centre d’administration, accédez à Sécurité> du point de terminaisonGérer le>chiffrement de> disqueCréer une stratégie>Windows et ultérieurement>Profiler = BitLocker.

Lorsque vous configurez les paramètres BitLocker suivants, ils activent silencieusement le chiffrement 128 bits pour les utilisateurs standard, ce qui est un scénario courant. Toutefois, votre organisation peut avoir des exigences de sécurité différentes. Par conséquent, utilisez la Documentation BitLocker pour plus de paramètres.

BitLocker : paramètres de base:

- Activer le chiffrement de disque complet pour le système d’exploitation et les lecteurs de données fixes : Oui

- Exiger le chiffrement des cartes de stockage (mobile uniquement) : Non configuré

- Masquer l’invite sur le chiffrement tiers : Oui

- Autoriser les utilisateurs standard à activer le chiffrement pendant Autopilot : Oui

- Configurer la rotation du mot de passe de récupération pilotée par le client : activer la rotation sur les appareils joints à Microsoft Entra

BitLocker : paramètres de lecteur fixe:

- Stratégie de lecteur fixe BitLocker : Configurer

- Récupération de disque fixe : Configurer

- Création d’un fichier clé de récupération :Bloqué

- Configurer le package de récupération BitLocker : Mot de passe et clé

- Exiger que l’appareil sauvegarde les informations de récupération sur Azure AD : Oui

- Création du mot de passe de récupération : Autorisé

- Masquer les options de récupération pendant l’installation de BitLocker : Non configuré

- Activer BitLocker après les informations de récupération pour stocker : Non configuré

- Bloquer l’utilisation de l’agent de récupération de données (DRA) basé sur un certificat : Non configuré

- Bloquer l’accès en écriture aux lecteurs de données fixes non protégés par BitLocker : Non configuré

- Configurer la méthode de chiffrement pour les lecteurs de données fixes : Non configuré

BitLocker : paramètres de lecteur du système d’exploitation:

- Stratégie de lecteur système BitLocker : Configurer

- Authentification de démarrage requise : Oui

- Démarrage du TPM compatible : Obligatoire

- Code PIN de démarrage du module de plateforme sécurisée compatible : Bloquer

- Clé de démarrage du TPM compatible : Bloquer

- Clé de démarrage et code pin compatibles du module de plateforme sécurisée : Bloquer

- Désactiver BitLocker sur les appareils pour lequel le TPM est incompatible : Non configuré

- Activer le message et l’URL de récupération de pré-redémarrage :Non configuré

- Récupération du lecteur système : Configurer

- Création d’un fichier clé de récupération :Bloqué

- Configurer le package de récupération BitLocker : Mot de passe et clé

- Exiger que l’appareil sauvegarde les informations de récupération sur Azure AD : Oui

- Création du mot de passe de récupération : Autorisé

- Masquer les options de récupération pendant l’installation de BitLocker : Non configuré

- Activer BitLocker après les informations de récupération pour stocker : Non configuré

- Bloquer l’utilisation de l’agent de récupération de données (DRA) basé sur un certificat : Non configuré

- Longueur minimale du code confidentiel : laisser vide

- Configurer la méthode de chiffrement pour les lecteurs de système d’exploitation : Non configuré

BitLocker : paramètres de lecteur amovible:

- Stratégie de lecteur amovible BitLocker : Configurer

- Configurer la méthode de chiffrement pour les lecteurs de données amovibles : Non configuré

- Bloquer l’accès en écriture aux lecteurs de données amovibles non protégés par BitLocker : Non configuré

- Bloquer l’accès en écriture aux appareils configurés dans une autre organisation : Non configuré

Solution de mot de passe d'administrateur local Windows (LAPS)

Par défaut, le compte d’administrateur local intégré (SID bien connu S-1-5-500) est désactivé. Dans certains scénarios, un compte d’administrateur local peut être avantageux, comme la résolution des problèmes, le support de l’utilisateur final et la récupération d’appareil. Si vous décidez d’activer le compte d’administrateur intégré ou de créer un compte d’administrateur local, il est important de sécuriser le mot de passe de ce compte.

La solution de mot de passe de l’administrateur local Windows (LAPS) est l’une des fonctionnalités que vous pouvez utiliser pour aléatoirement et stocker de manière sécurisée le mot de passe dans Microsoft Entra. Si vous utilisez Intune comme service GPM, procédez comme suit pour activer Windows LAPS.

Importante

Windows LAPS suppose que le compte d’administrateur local par défaut est activé, même s’il est renommé ou si vous créez un autre compte d’administrateur local. Windows LAPS ne crée ou n’active aucun compte local pour vous.

Vous devez créer ou activer des comptes locaux séparément de la configuration de Windows LAPS. Vous pouvez créer un script pour cette tâche ou utiliser les fournisseurs de services de configuration (CSP), tels que le CSP des comptesou le CSP des stratégies.

Assurez-vous que la mise à jour de sécurité d’avril 2023 (ou version ultérieure) est installée sur vos appareils Windows 10 (20H2 ou version ultérieure) ou Windows 11.

Pour plus d’informations, consultez Mises à jour du système d’exploitation Microsoft Entra.

Activer Windows LAPS dans Microsoft Entra :

- Connectez-vous à Microsoft Entra.

- Pour le paramètre Activer la solution de mot de passe d'administrateur local (LAPS), sélectionnez Oui>Enregistrer (en haut de la page).

Pour plus d’informations, consultez Activation de Windows LAPS avec Microsoft Entra.

Dans Intune, créez une stratégie de sécurité de point de terminaison :

- Connectez-vous au Centre d’administration Microsoft Intune.

- Sélectionnez Sécurité de point de terminaison>Protection de compte>Créer une stratégie>Windows 10 et version ultérieure>Solution de mot de passe d’administrateur local (Windows LAPS)>Créer.

Pour plus d’informations, accédez à Créer une stratégie LAPS dans Intune.

Lignes de base de sécurité

Vous pouvez utiliser des bases de référence de sécurité pour appliquer un ensemble de configurations connues pour renforcer la sécurité d’un point de terminaison Windows. Pour plus d’informations sur les bases de référence de sécurité, accédez à Paramètres de base de référence de sécurité MDM Windows pour Intune.

Les lignes de base peuvent être appliquées à l’aide des paramètres suggérés et personnalisées en fonction de vos besoins. Certains paramètres dans les lignes de base peuvent entraîner des résultats inattendus ou être incompatibles avec les applications et services exécutés sur vos points de terminaison Windows. Par conséquent, les bases de référence doivent être testées de manière isolée. Appliquez uniquement la base de référence à un groupe sélectif de points de terminaison de test sans aucun autre profil ou paramètre de configuration.

Problèmes connus des lignes de base de sécurité

Les paramètres suivants de la Base de référence de sécurité Windows peuvent entraîner des problèmes avec Windows Autopilot ou une tentative d’installation d’applications en tant qu’utilisateur standard :

- Options de sécurité des stratégies locales\Comportement de l’invite d’élévation de l’administrateur (valeur par défaut = Demande de consentement sur le bureau sécurisé)

- Comportement de l’invite d’élévation d’utilisateur standard (par défaut = Refuser automatiquement les demandes d’élévation)

Pour plus d’informations, consultez Résolution des conflits de stratégie avec Windows Autopilot.

Windows Update for Business

Windows Update pour Entreprise est la technologie cloud permettant de contrôler comment et quand les mises à jour sont installées sur les appareils. Dans Intune, Mise à jour Windows pour Entreprise peut être configurée à l’aide de :

Pour plus d’informations, voir :

- En savoir plus sur l’utilisation de Mise à jour Windows pour Entreprise dans Microsoft Intune

- Module 4.2 : Notions de base Mise à jour Windows pour Entreprise de la série de vidéos sur l'atelier de déploiement d'Intune pour l’Éducation

Si vous souhaitez un contrôle plus précis des mises à jour Windows et que vous utilisez Configuration Manager, envisagez la cogestion.

Phase 4 : appliquer des personnalisations et passer en revue votre configuration locale

Au cours de cette phase, vous appliquez des paramètres spécifiques à l’organisation, des applications, et passez en revue votre configuration locale. Cette phase vous aide à créer des personnalisations spécifiques à votre organisation. Nous attirez également votre attention sur les différents composants de Windows et sur la façon dont vous pouvez passer en revue les configurations existantes à partir d’un environnement de stratégie de groupe Active Directory local et les appliquer aux points de terminaison natifs du cloud. Il existe des sections pour chacune des zones suivantes :

- Microsoft Edge

- Disposition du Démarrage et de la Barre des tâches

- Catalogue des paramètres

- Restrictions d’Appareil

- Optimisation de la remise

- Administrateurs Locaux

- Stratégie de Groupe vers la Migration des Paramètres de Gestion des Stratégies de Groupe

- Scripts

- Mappage des Lecteurs Réseau et des Imprimantes

- Applications

Microsoft Edge

Déploiement Microsoft Edge

Microsoft Edge est inclus sur les appareils qui s’exécutent :

- Windows 11

- Windows 10 20H2 ou ultérieure.

- Windows 10 1803 ou version ultérieure, avec la mise à jour de sécurité mensuelle cumulative de mai 2021 ou ultérieure.

Une fois que les utilisateurs se connectent, Microsoft Edge mises à jour automatiquement. Pour déclencher une mise à jour pour Microsoft Edge pendant le déploiement, vous pouvez exécuter la commande suivante :

Start-Process -FilePath "C:\Program Files (x86)\Microsoft\EdgeUpdate\MicrosoftEdgeUpdate.exe" -argumentlist "/silent /install appguid={56EB18F8-B008-4CBD-B6D2-8C97FE7E9062}&appname=Microsoft%20Edge&needsadmin=True"

Pour déployer Microsoft Edge sur des versions précédentes de Windows, accédez à Ajouter Microsoft Edge pour Windows à Microsoft Intune.

Configuration de Microsoft Edge

Deux composants de l’expérience de Microsoft Edge, qui s’appliquent lorsque les utilisateurs se connectent avec leurs informations d’identification Microsoft 365, peuvent être configurés à partir du Centre d’administration Microsoft 365.

Le logo de la page de démarrage dans Microsoft Edge peut être personnalisé en configurant la section Votre organisation dans le Centre d’administration Microsoft 365. Pour plus d’informations, accédez à Personnaliser le thème Microsoft 365 pour votre organisation.

La nouvelle expérience de page d’onglet par défaut dans Microsoft Edge inclut des informations Office 365 et des actualités personnalisées. La façon dont cette page s’affiche peut être personnalisée à partir du centre d’administration Microsoft 365 sur Paramètres>Paramètres de l’organisation>Actualités>Page du nouvel onglet Microsoft Edge.

Vous pouvez également définir d’autres paramètres pour Microsoft Edge à l’aide de profils de catalogue de paramètres. Par exemple, vous pouvez configurer des paramètres de synchronisation spécifiques pour votre organisation.

-

Microsoft Edge

- Configurer la liste des types exclus de la synchronisation : mots de passe

Disposition de l’écran de démarrage et de la barre des tâches

Vous pouvez personnaliser et définir une disposition standard de l’écran de démarrage et de la barre des tâches à l’aide d’Intune.

Pour Windows 10:

- Pour plus d’informations sur le démarrage et la personnalisation de la barre des tâches, consultez Gérer la disposition du Démarrage et de la barre des tâches Windows (Windows).

- Pour créer une disposition de début et de barre des tâches, accédez àPersonnaliser et exporter la disposition de début (Windows).

Une fois la disposition créée, elle peut être chargée dans Intune en configurant un profilRestrictions d’appareil. Le paramètre se trouve sous la catégorie Démarrer.

Pour Windows 11:

- Pour créer et appliquer une disposition menu Démarrer, consultez Personnaliser la disposition menu Démarrer sous Windows 11 pour plus d’informations.

- Pour créer et appliquer une disposition de la barre des tâches, accédez à Personnaliser la barre des tâches Windows 11.

Catalogue des paramètres

Le catalogue de paramètres est un emplacement unique où tous les paramètres Windows configurables sont répertoriés. Cette fonctionnalité simplifie la création d’une stratégie et l’affichage de tous les paramètres disponibles. Pour plus d’informations, accédez à Créer une stratégie à l’aide du catalogue de paramètres dans Microsoft Intune.

Remarque

Certains paramètres peuvent ne pas être disponibles dans le catalogue, mais sont disponibles dans modèles pour les profils de configuration d’appareil Intune.

La plupart des paramètres que vous connaissez dans la stratégie de groupe sont déjà disponibles dans le catalogue de paramètres. Pour plus d’informations, accédez à La dernière version de la parité des paramètres de Stratégie de Groupe dans la Gestion des appareils mobiles.

Si vous envisagez de tirer parti des modèles ADMX ou du catalogue de paramètres (recommandé), veillez à mettre à jour vos appareils avec la mise à jour « mardi de patch » de septembre 2021 (KB5005565) pour Windows 10 versions 2004 et ultérieures. Cette mise à jour mensuelle inclut KB5005101 qui apporte plus de 1 400 paramètres de stratégie de groupe dans GPM. Si vous n’appliquez pas cette mise à jour, un message « Non applicable » s’affiche en même temps que le paramètre dans le centre d’administration Intune. Bien qu’initialement uniquement applicables aux versions Enterprise et Edu de Windows, à compter de mai 2022, ces paramètres supplémentaires fonctionnent désormais également sur les versions Professionnel de Windows 10/11. Si vous utilisez les versions Professionnel de Windows 10/11, assurez-vous d’installer KB5013942 ou version ultérieure sur Windows 10 et KB5013943 ou une version ultérieure sur Windows 11 comme indiqué dans La parité la plus récente des paramètres de stratégie de groupe dans la Gestion des appareils mobiles.

Voici quelques paramètres disponibles dans le catalogue de paramètres qui peuvent être pertinents pour votre organisation :

Domaine de locataire préféré Azure Active Directory Ce paramètre configure le nom de domaine de locataire préféré à ajouter au nom d’utilisateur d’un utilisateur. Un domaine de locataire préféré permet aux utilisateurs de se connecter aux points de terminaison Microsoft Entra avec uniquement leur nom d’utilisateur plutôt qu’avec l’ensemble de leur UPN tant que le nom de domaine de l’utilisateur correspond au domaine de locataire préféré. Pour les utilisateurs qui ont des noms de domaine différents, ils peuvent taper l’intégralité de leur UPN.

Le paramètre se trouve dans :

- Authentification

- Nom de AAD client préféré : spécifiez un nom de domaine, comme

contoso.onmicrosoft.com.

- Nom de AAD client préféré : spécifiez un nom de domaine, comme

- Authentification

Windows à la une Par défaut, plusieurs fonctionnalités grand public de Windows sont activées, ce qui entraîne l’installation d’applications du Store sélectionnées et des suggestions tierces sur l’écran de verrouillage. Vous pouvez contrôler cela à l’aide de la section Expérience du catalogue de paramètres.

- Expérience

- Autoriser les fonctionnalités grand public de Windows : Bloquer

- Autoriser les suggestions tierces dans Windows À la Une (utilisateur) : Bloquer

- Expérience

Microsoft Store Les organisations souhaitent généralement restreindre les applications qui peuvent être installées sur des points de terminaison. Utilisez ce paramètre si votre organisation souhaite contrôler les applications qui peuvent être installées à partir du Microsoft Store. Ce paramètre empêche les utilisateurs d’installer des applications, sauf si elles sont approuvés.

- Microsoft App Store

Exiger un magasin privé uniquement : Seul le magasin privé est activé

Remarque

Ce paramètre s’applique à Windows 10. Sur Windows 11, ce paramètre bloque l’accès au Microsoft Store public. Un store privé est bientôt disponible dans Windows 11. Pour plus d’informations, voir :

- Microsoft App Store

Bloquer les jeux Les organisations peuvent préférer que les points de terminaison d’entreprise ne puissent pas être utilisés pour jouer à des jeux. La page Jeux de l'application Paramètres peut être entièrement masquée à l'aide du paramètre suivant. Pour plus d'informations sur la visibilité de la page des paramètres, reportez-vous à la documentation CSP et à la référence du schéma d'URI ms-settings.

- Paramètres

- Liste de visibilité de page –hide:gaming-gamebar;gaming-gamedvr;gaming-broadcasting;gaming-gamemode;gaming-trueplay;gaming-xboxnetworking;quietmomentsgame

- Paramètres

Visibilité de l'icône du graphique de contrôle dans la barre des tâches La visibilité de l'icône de discussion dans la barre des tâches de Windows 11 peut être contrôlée à l'aide de la Policy CSP.

- Expérience

- Configurer l'icône de discussion – Désactivé

- Expérience

Contrôler les locataires auxquels le client de bureau Teams peut se connecter

Lorsque cette stratégie est configurée sur un appareil, les utilisateurs peuvent uniquement se connecter avec des comptes hébergés dans un locataire Microsoft Entra inclus dans la « liste verte des locataires » définie dans cette stratégie. La « liste verte des locataires » est une liste séparée par des virgules des ID de locataire Microsoft Entra. En spécifiant cette stratégie et en définissant un locataire Microsoft Entra, vous bloquez également la connexion à Teams pour un usage personnel. Pour plus d'informations, accédez à Comment restreindre la connexion sur les appareils de bureau.

- Modèles d'administration \ Microsoft Teams

- Restreindre la connexion à Teams aux comptes de locataires spécifiques (utilisateur) – Activé

- Modèles d'administration \ Microsoft Teams

Restrictions d’appareil

Les modèles de restrictions d’appareil Windows contiennent un grand nombre des paramètres requis pour sécuriser et gérer un point de terminaison Windows à l’aide des fournisseurs de services de configuration Windows (CSP). D’autres de ces paramètres seront mis à disposition dans le catalogue de paramètres au fil du temps. Pour plus d’informations, accédez à Restrictions d’appareil.

Pour créer un profil qui utilise le modèle Restrictions d’appareil, dans le Centre d’administration Microsoft Intune, accédez à Appareils> Gérer laconfiguration>des appareils>Créer une>nouvelle stratégie> Sélectionnez Windows 10 et versions ultérieures pour la plateforme >Modèles Restrictionsd’appareil pour le type de profil.

URL de l’image d’arrière-plan du bureau (Bureau uniquement) Utilisez ce paramètre pour définir un papier peint sur les références SKU Windows Entreprise ou Windows Éducation. Vous hébergez le fichier en ligne ou référencez un fichier qui a été copié localement. Pour configurer ce paramètre, sous l’onglet Paramètres de configuration du profil Restrictions d’appareil, développez Personnalisation et configurez URL d’image d’arrière-plan de bureau (Bureau uniquement).

Exiger que les utilisateurs se connectent à un réseau pendant la configuration de l’appareil Ce paramètre réduit le risque qu’un appareil puisse ignorer Windows Autopilot si l’ordinateur est réinitialisé. Ce paramètre nécessite que les appareils disposent d’une connexion réseau pendant la phase d’expérience out-of-box. Pour configurer ce paramètre, sous l’onglet Paramètres de configuration du profil Restrictions d’appareil, développez Général et configurez Demander aux utilisateurs de se connecter au réseau pendant l’installation de l’appareil.

Remarque

Le paramètre entre en vigueur la prochaine fois que l’appareil est effacé ou réinitialisé.

Optimisation de la distribution

L’Optimisation de la distribution permet de réduire la consommation de bande passante en partageant le travail de téléchargement des packages pris en charge entre plusieurs points de terminaison. L’Optimisation de la Distribution est un cache distribué auto-organisé qui permet aux clients de télécharger ces packages à partir d’autres sources, comme des homologues sur le réseau. Ces sources homologues complètent les serveurs Internet traditionnels. Vous pouvez découvrir tous les paramètres disponibles pour Optimisation de la distribution et les types de téléchargements pris en charge dans Optimisation de la distribution pour les mises à jour Windows.

Pour appliquer l’Optimisation de la distribution paramètres, créez un profil Optimisation de la distribution Intune ou un profil de catalogue de paramètres.

Certains paramètres couramment utilisés par les organisations sont les suivants :

- Restreindre la sélection d’homologue – Sous-réseau. Ce paramètre limite la mise en cache d’homologue aux ordinateurs sur le même sous-réseau.

- ID de groupe. Les clients Optimisation de la distribution peuvent être configurés pour partager uniquement du contenu avec des appareils du même groupe. Les ID de groupe peuvent être configurés directement en envoyant un GUID via une stratégie ou en utilisant des options DHCP dans les étendues DHCP.

Les clients qui utilisent Configuration Manager de Microsoft peuvent déployer des serveurs de cache connecté qui peuvent être utilisés pour héberger un contenu d’optimisation de la livraison. Pour plus d’informations, accédez à Microsoft Connected Cache dans Configuration Manager.

Administrateurs Locaux

S’il n’existe qu’un seul groupe d’utilisateurs qui a besoin d’un accès administrateur local à tous les appareils Windows joints à Microsoft Entra, vous pouvez les ajouter à l’administrateur local de l’appareil joint à Microsoft Entra.

Vous pouvez avoir besoin que le support technique informatique ou d’autres membres du personnel de support disposent de droits d’administrateur local sur un groupe sélectionné d’appareils. Avec Windows 2004 ou version ultérieure, vous pouvez répondre à cette exigence à l’aide des fournisseurs de services de configuration suivants.

- Dans l’idéal, utilisez Utilisateurs et groupes locaux CSP, qui nécessite Windows 10 20H2 ou version ultérieure.

- Si vous avez Windows 10 20H1 (2004) utilisez le Fournisseur de services de configuration des groupes restreints (aucune action de mise à jour, remplacez uniquement).

- Les versions Windows antérieures à Windows 10 20H1 (2004) ne peuvent pas utiliser de groupes, uniquement des comptes individuels.

Pour plus d’informations, consultez Comment gérer le groupe Administrateurs locaux sur les appareils joints à Microsoft Entra

Stratégie de Groupe vers la migration des paramètres GPM

Il existe plusieurs options pour créer la configuration de votre appareil lors de l’examen d’une migration de stratégie de groupe vers la gestion des appareils natifs cloud :

- Commencez à zéro et appliquez les paramètres personnalisés en fonction des besoins.

- Passez en revue les stratégies de groupe existantes et appliquez les paramètres requis. Vous pouvez utiliser des outils pour vous aider, tels que les Analyses de stratégie de groupe.

- Utilisez les analyses de stratégie de groupe pour créer des profils de configuration d’appareils directement pour les paramètres pris en charge.

La transition vers un point de terminaison Windows natif cloud représente une opportunité de passer en revue vos besoins informatiques des utilisateurs finaux et d’établir une nouvelle configuration pour l’avenir. Dans la mesure du possible, commencez à zéro avec un ensemble minimal de stratégies. Évitez de transférer les paramètres inutiles ou hérités à partir d’un environnement joint à un domaine ou de systèmes d’exploitation plus anciens, tels que Windows 7 ou Windows XP.

Pour commencer à zéro, passez en revue vos exigences actuelles et implémentez un ensemble minimal de paramètres pour répondre à ces exigences. Les exigences peuvent inclure des paramètres et paramètres de sécurité réglementaires ou obligatoires pour améliorer l’expérience de l’utilisateur final. L’entreprise crée une liste d’exigences, pas le service informatique. Chaque paramètre doit être documenté, compris et doit servir à un objectif.

La migration des paramètres des stratégies de groupe existantes vers la gestion des appareils mobiles (Microsoft Intune) n’est pas l’approche recommandée. Lorsque vous passez à Windows natif dans le cloud, l’intention ne doit pas être de prendre et déplacer des paramètres de stratégie de groupe existants. Au lieu de cela, considérez l’audience cible et les paramètres dont elle a besoin. Il est fastidieux et peu pratique de passer en revue chaque paramètre de stratégie de groupe dans votre environnement pour déterminer sa pertinence et sa compatibilité avec un appareil géré moderne. Évitez d’essayer d’évaluer chaque stratégie de groupe et chaque paramètre individuel. Au lieu de cela, concentrez-vous sur l’évaluation des stratégies courantes qui couvrent la plupart des appareils et scénarios.

Au lieu de cela, identifiez les paramètres de stratégie de groupe qui sont obligatoires et examinez ces paramètres par rapport aux paramètres MDM disponibles. Les lacunes représentent des obstacles qui peuvent vous empêcher d’avancer avec un appareil natif du cloud s’ils ne sont pas résolus. Des outils tels que les Analyses de stratégie de groupe peuvent être utilisés pour analyser les paramètres de stratégie de groupe et déterminer s’ils peuvent être migrés vers des stratégies GPM ou non.

Scripts

Vous pouvez utiliser des scripts PowerShell pour tous les paramètres ou personnalisations que vous devez configurer en dehors des profils de configuration intégrés. Pour plus d’informations, accédez à Ajouter des scripts PowerShell aux appareils Windows dans Microsoft Intune.

Mappage des lecteurs et imprimantes réseau

Les scénarios natifs cloud n’ont pas de solution intégrée pour les lecteurs réseau mappés. Au lieu de cela, nous recommandons aux utilisateurs de migrer vers Teams, SharePoint et OneDrive Entreprise. Si la migration n’est pas possible, envisagez d’utiliser des scripts si nécessaire.

Pour le stockage personnel, à l’Étape 8 : configurer les paramètres pour une expérience de Microsoft 365 optimale, nous avons configuré le déplacement de dossiers connus OneDrive. Pour plus d’informations, accédez à Redirection des Dossiers Connus.

Pour le stockage de documents, les utilisateurs peuvent également tirer parti de l’intégration de SharePoint avec Explorateur de fichiers et de la possibilité de synchroniser les bibliothèques localement, comme indiqué ici : Synchroniser les fichiers SharePoint et Teams avec votre ordinateur.

Si vous utilisez des modèles de documents Office d’entreprise, qui se trouvent généralement sur des serveurs internes, envisagez l’équivalent cloud plus récent qui permet aux utilisateurs d’accéder aux modèles à partir de n’importe où.

Pour les solutions d’impression, envisagez Impression universelle. Pour plus d’informations, voir :

- Qu’est-ce que l’Impression Universelle ?

- Annonce de la disponibilité générale d’Impression Universelle

- Tâches que vous pouvez effectuer à l'aide du catalogue de paramètres dans Intune

Applications

Intune prend en charge le déploiement de nombreux types d’applications Windows différents.

- Windows Installer (MSI) :ajouter une application métier Windows à Microsoft Intune

- MSIX :ajouter une application métier Windows à Microsoft Intune

- Applications Win32 (MSI, EXE, programmes d’installation de script) :gestion des applications Win32 dans Microsoft Intune

- Applications du Store : ajouter des applications du Microsoft Store à Microsoft Intune

- Liens Web : ajouter des applications web à Microsoft Intune

Si vous avez des applications qui utilisent des programmes d’installation MSI, EXE ou de script, vous pouvez déployer toutes ces applications à l’aide de Gestion des applications Win32 dans Microsoft Intune. L’habillage de ces programmes d’installation au format Win32 offre plus de flexibilité et d’avantages, notamment les notifications, l’optimisation de la livraison, les dépendances, les règles de détection, et la prise en charge de la page d’état d’inscription dans Windows Autopilot.

Remarque

Pour éviter les conflits pendant l’installation, nous vous recommandons de vous en tenir exclusivement à l’utilisation des applications métier Windows ou des fonctionnalités des applications Win32. Si vous avez des applications empaquetées sous .msi ou .exe, elles peuvent être converties en applications Win32 (.intunewin) à l’aide de l’Outil de préparation du contenu Microsoft Win32, disponible à partir de GitHub.

Phase 5 : déployer à grande échelle avec Windows Autopilot

Maintenant que vous avez configuré votre point de terminaison Windows natif cloud et que vous l’avez approvisionné avec Windows Autopilot, réfléchissez à la façon dont vous pouvez importer davantage d’appareils. Réfléchissez également à la façon dont vous pouvez collaborer avec votre partenaire ou fournisseur de matériel pour commencer à provisionner de nouveaux points de terminaison à partir du cloud. Passez en revue les ressources suivantes pour déterminer la meilleure approche pour votre organisation.

Si, pour une raison quelconque, Windows Autopilot n’est pas l’option appropriée pour vous, il existe d’autres méthodes d’inscription pour Windows. Pour plus d’informations, accédez à Méthodes d’inscription Intune pour les appareils Windows.

Suivez les conseils sur les points de terminaison natifs cloud

- Vue d’ensemble : que sont les points de terminaison natifs cloud ?

- 🡺Didacticiel : Démarrage avec des points de terminaison de Windows natifs cloud (Vous êtes ici)

- Concept : Joint à Microsoft Entra et Joint à Microsoft Entra hybride

- Concept : points de terminaison natifs cloud et ressources locales

- Guide de planification de haut niveau

- Problèmes connus et informations importantes

Ressources en ligne utiles

- Cogestion pour les appareils Windows mobiles

- Activation d’abonnement Windows

- Configurer une stratégie de conformité des appareils Intune qui peut autoriser ou refuser l’accès aux ressources en fonction d’une stratégie d’accès conditionnel Microsoft Entra

- Ajouter des Applications du Store

- Ajouter desApplications Win32

- Utiliser des certificats pour l’authentification dans Intune

- Déployer des profils réseau, notamment VPN et Wi-Fi

- Déployer l’Authentification multifacteur

- Base de référence de sécurité pour Microsoft Edge