Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Avant de commencer, utilisez le sélecteur Choisir un type de stratégie en haut de cette page pour choisir le type de stratégie que vous configurez. Azure Active Directory B2C offre deux possibilités pour définir la façon dont les utilisateurs interagissent avec vos applications : via des flux utilisateurs prédéfinis ou via des stratégies personnalisées entièrement configurables. La procédure donnée dans cet article est différente pour chaque méthode.

Azure Active Directory B2C (Azure AD B2C) s’intègre directement à l’authentification multifacteur Microsoft Entra afin que vous puissiez ajouter une deuxième couche de sécurité aux expériences d’inscription et de connexion dans vos applications. Si vous avez déjà créé des flux d’utilisateurs d’inscription et de connexion, vous pouvez toujours activer l’authentification multifacteur.

À l’aide de cette fonctionnalité, les applications peuvent gérer plusieurs scénarios, tels que :

- Exiger une authentification multifacteur pour accéder à une application, mais ne pas l’obliger à accéder à une autre. Par exemple, un client peut se connecter à une proposition d’assurance auto à partir d’un compte social ou local, mais doit vérifier le numéro de téléphone avant d’accéder à la demande d’assurance habitation inscrite dans le même annuaire.

- Exiger une authentification multifacteur pour accéder à une application en général, mais ne pas l’obliger à accéder aux parties sensibles qu’elle contient. Par exemple, un client peut se connecter à une application bancaire avec un compte social ou local et vérifier le solde du compte, mais doit vérifier le numéro de téléphone avant de tenter un virement bancaire.

Conditions préalables

- Créez un flux d’utilisateurs pour permettre aux utilisateurs de s’inscrire et de se connecter à votre application.

- Inscrire une application web.

- Suivez les étapes de Prise en main des stratégies personnalisées dans Active Directory B2C. Ce tutoriel vous explique comment mettre à jour des fichiers de stratégie personnalisés pour utiliser votre configuration de locataire Azure AD B2C.

- Inscrire une application web.

Méthodes de vérification

Grâce à l’accès conditionnel, les utilisateurs peuvent être amenés à s’authentifier par l’intermédiaire de l’authentification multifacteur selon les choix de configuration que vous avez faits en tant qu’administrateur. Les méthodes de l’authentification multifacteur sont les suivantes :

- E-mail : lors de la connexion, un e-mail de vérification contenant un mot de passe à usage unique (OTP) est envoyé à l’utilisateur. L’utilisateur fournit le code OTP qui a été envoyé dans l’e-mail à l’application.

- SMS ou appel téléphonique : lors de la première inscription ou connexion, l’utilisateur est invité à fournir et à vérifier un numéro de téléphone. Lors des connexions suivantes, l’utilisateur est invité à sélectionner l’option Envoyer le code ou M’appeler . Selon le choix de l’utilisateur, un SMS est envoyé ou un appel téléphonique est passé au numéro de téléphone vérifié pour identifier l’utilisateur. L’utilisateur fournit le code OTP envoyé par SMS ou approuve l’appel téléphonique.

- Appel téléphonique uniquement : fonctionne de la même manière que l’option SMS ou appel téléphonique, mais seul un appel téléphonique est passé.

- SMS uniquement - Fonctionne de la même manière que l’option SMS ou appel téléphonique, mais seul un message texte est envoyé.

- Application d’authentification - TOTP - L’utilisateur doit installer une application d’authentification qui prend en charge la vérification de mot de passe à usage unique basé sur le temps, telle que l’application Microsoft Authenticator, sur un appareil qu’il possède. Lors de la première inscription ou connexion, l’utilisateur scanne un code QR ou saisit un code manuellement à l’aide de l’application d’authentification. Lors des connexions suivantes, l’utilisateur tape le code TOTP qui s’affiche dans l’application d’authentification. Découvrez comment configurer l’application Microsoft Authenticator.

Important

Application d’authentification - TOTP offre une sécurité plus forte que les SMS/téléphones, et le courrier électronique est le moins sécurisé. L’authentification multifacteur basée sur SMS/téléphone entraîne des frais distincts du modèle de tarification normal de la MAU B2C Azure AD.

Définir l’authentification multifacteur

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Dans le menu de gauche, sélectionnez Azure AD B2C. Vous pouvez également sélectionner Tous les services et rechercher et sélectionner Azure AD B2C.

Sélectionnez Flux utilisateur.

Sélectionnez le flux d’utilisateurs pour lequel vous souhaitez activer l’authentification multifacteur. Par exemple, B2C_1_signinsignup.

Sélectionnez Propriétés.

Dans la section Authentification multifacteur , sélectionnez le type de méthode souhaité. Ensuite, sous Application de l’authentification multifacteur , sélectionnez une option :

Désactivé : l’authentification multifacteur n’est jamais appliquée lors de la connexion et les utilisateurs ne sont pas invités à s’inscrire à l’authentification multifacteur lors de l’inscription ou de la connexion.

Always On : L’authentification multifacteur est toujours requise, quelle que soit la configuration de votre accès conditionnel. Lors de l’inscription, les utilisateurs sont invités à s’inscrire à l’authentification multifacteur. Lors de la connexion, si les utilisateurs ne sont pas déjà inscrits à l’authentification multifacteur, ils sont invités à s’inscrire.

Conditionnel : lors de l’inscription et de la connexion, les utilisateurs sont invités à s’inscrire à l’authentification multifacteur (nouveaux utilisateurs et utilisateurs existants qui ne sont pas inscrits à l’authentification multifacteur). Lors de la connexion, l’authentification multifacteur n’est appliquée que lorsqu’une évaluation de stratégie d’accès conditionnel active l’exige :

- Si le résultat est un défi d’authentification MFA sans risque, l’authentification MFA est appliquée. Si l’utilisateur n’est pas déjà inscrit à l’authentification multifacteur, il est invité à s’inscrire.

- Si le résultat est une contestation MFA en raison d’un risque et que l’utilisateur n’est pas inscrit à MFA, la connexion est bloquée.

Remarque

- Avec la disponibilité générale de l’accès conditionnel dans Azure AD B2C, les utilisateurs sont maintenant invités à s’inscrire à une méthode MFA lors de l’inscription. Les flux utilisateur d’inscription que vous avez créés avant la disponibilité générale ne reflètent pas automatiquement ce nouveau comportement, mais vous pouvez inclure le comportement en créant de nouveaux flux d’utilisateurs.

- Si vous sélectionnez Conditionnel, vous devez également ajouter l’accès conditionnel aux flux d’utilisateurs et spécifier les applications auxquelles vous souhaitez que la stratégie s’applique.

- L’authentification multifacteur est désactivée par défaut pour les flux d’utilisateurs d’inscription. Vous pouvez activer l’authentification multifacteur dans les flux d’utilisateurs avec l’inscription par téléphone, mais étant donné qu’un numéro de téléphone est utilisé comme identificateur principal, le code secret à usage unique par e-mail est la seule option disponible pour le deuxième facteur d’authentification.

Cliquez sur Enregistrer. L’authentification multifacteur est désormais activée pour ce flux d’utilisateurs.

Vous pouvez utiliser l’option Exécuter le flux d’utilisateurs pour vérifier l’expérience. Confirmez le scénario suivant :

Un compte client est créé dans votre locataire avant l’étape d’authentification multifacteur. Au cours de l’étape, le client est invité à fournir un numéro de téléphone et à le vérifier. Si la vérification réussit, le numéro de téléphone est associé au compte pour une utilisation ultérieure. Même si le client annule ou abandonne son abonnement, il peut être invité à vérifier à nouveau un numéro de téléphone lors de la prochaine connexion avec l’authentification multifacteur activée.

Pour activer l’authentification multifacteur, obtenez le pack de démarrage de stratégie personnalisée à partir de GitHub comme suit :

-

Téléchargez le fichier .zip ou clonez le référentiel à partir de

https://github.com/Azure-Samples/active-directory-b2c-custom-policy-starterpack, puis mettez à jour les fichiers XML dans le pack de démarrage SocialAndLocalAccountsWithMFA avec le nom de votre locataire Azure AD B2C. SocialAndLocalAccountsWithMFA active les options de connexion sociale et locale, ainsi que les options d’authentification multifacteur, à l’exception de l’application Authenticator - option TOTP. - Pour prendre en charge l’option d’authentification multifacteur Application d’authentification – TOTP, téléchargez les fichiers de stratégie personnalisés à partir de

https://github.com/azure-ad-b2c/samples/tree/master/policies/totp, puis mettez à jour les fichiers XML avec le nom de votre locataire Azure AD B2C. Assurez-vous d’inclureTrustFrameworkExtensions.xml,TrustFrameworkLocalization.xml, et les fichiersTrustFrameworkBase.xmlXML issus du pack de démarrage SocialAndLocalAccounts. - Mettez à jour votre [mise en page] vers la version

2.1.14. Pour plus d’informations, voir Sélectionner une mise en page.

Inscrire un utilisateur dans TOTP avec une application d’authentification (pour les utilisateurs finaux)

Lorsqu’une application Azure AD B2C utilise l’option TOTP pour l’authentification multifacteur, les utilisateurs finaux doivent utiliser une application d’authentification pour générer des codes TOTP. Les utilisateurs peuvent utiliser l’application Microsoft Authenticator ou toute autre application d’authentification qui prend en charge la vérification TOTP. Si vous utilisez l’application Microsoft Authenticator, un administrateur système Azure AD B2C doit conseiller aux utilisateurs finaux de configurer l’application Microsoft Authenticator en procédant comme suit :

- Téléchargez et installez l’application Microsoft Authenticator sur votre appareil mobile Android ou iOS.

- Ouvrez l’application Azure AD B2C requérant l’utilisation de TOTP pour l’authentification multifacteur, par exemple l'application web Contoso, puis connectez-vous ou inscrivez-vous en saisissant les informations requises.

- Si vous êtes invité à inscrire votre compte en scannant un code QR à l’aide d’une application d’authentification, ouvrez l’application Microsoft Authenticator sur votre téléphone et, dans le coin supérieur droit, sélectionnez l’icône de menu à 3 points (pour Android) ou + l’icône de menu (pour iOS).

- Sélectionnez + Ajouter un compte.

- Sélectionnez Autre compte (Google, Facebook, etc.), puis scannez le code QR affiché dans l’application Azure AD B2C pour inscrire votre compte. Si vous ne parvenez pas à scanner le code QR, vous pouvez ajouter le compte manuellement :

- Dans l’application Microsoft Authenticator sur votre téléphone, sélectionnez OU ENTREZ LE CODE MANUELLEMENT.

- Dans l’application Azure AD B2C, sélectionnez Vous rencontrez toujours des problèmes ?. Le nom du compte et le code secret s’affichent.

- Entrez le nom du compte et la clé secrète dans votre application Microsoft Authenticator, puis sélectionnez TERMINER.

- Dans l’application Azure AD B2C, sélectionnez Continuer.

- Dans Entrez votre code, entrez le code qui s’affiche dans votre application Microsoft Authenticator.

- Sélectionnez Vérifier.

- Lors de la connexion ultérieure à l’application, tapez le code qui s’affiche dans l’application Microsoft Authenticator.

En savoir plus sur les jetons logiciels OATH

Supprimer l’inscription à l’authentificateur TOTP d’un utilisateur (pour les administrateurs système)

Dans Azure AD B2C, vous pouvez supprimer l’inscription d’une application d’authentification TOTP d’un utilisateur. L’utilisateur sera alors obligé de réinscrire son compte pour utiliser à nouveau l’authentification TOTP. Pour supprimer l’inscription TOTP d’un utilisateur, vous pouvez utiliser le portail Azure ou l’API Microsoft Graph.

Remarque

- La suppression de l’inscription de l’application d’authentification TOTP d’un utilisateur à partir d’Azure AD B2C ne supprime pas le compte de l’utilisateur dans l’application d’authentification TOTP sur son appareil. L’administrateur système doit demander à l’utilisateur de supprimer manuellement son compte de l’application d’authentification TOTP sur son appareil avant d’essayer de s’inscrire à nouveau.

- Si l’utilisateur supprime accidentellement son compte de l’application d’authentification TOTP, il doit en informer un administrateur système ou le propriétaire de l’application qui peut supprimer l’inscription de l’utilisateur à l’authentificateur TOTP d’Azure AD B2C afin que l’utilisateur puisse se réinscrire.

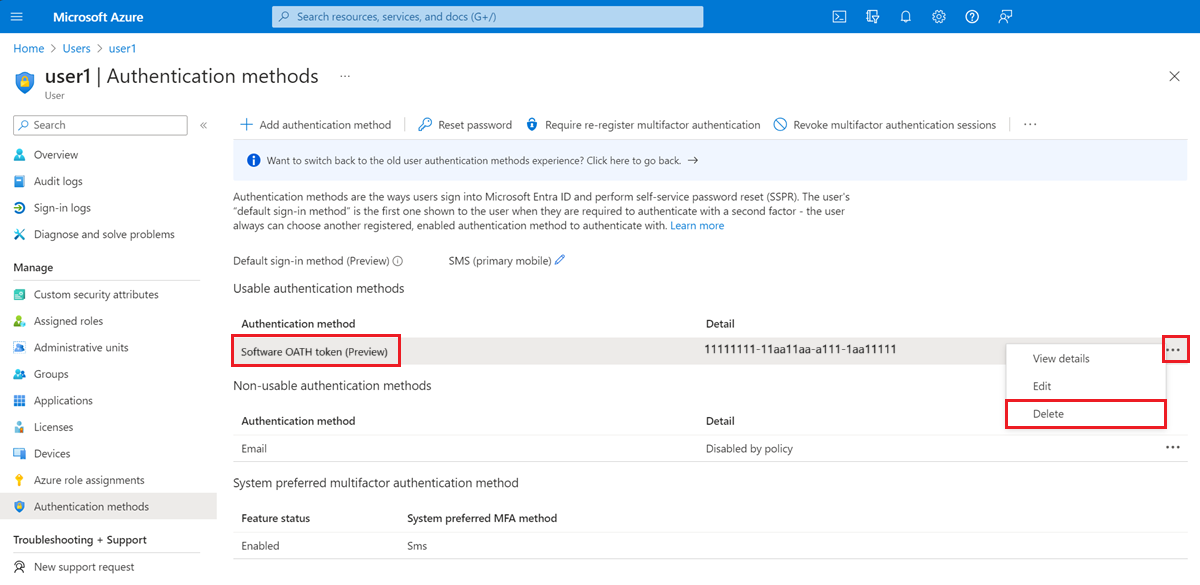

Supprimer l’inscription de l’application d’authentification TOTP à l’aide du portail Azure

- Connectez-vous au portail Azure.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Dans le menu de gauche, sélectionnez Utilisateurs.

- Recherchez et sélectionnez l’utilisateur pour lequel vous souhaitez supprimer l’inscription à l’application d’authentification TOTP.

- Dans le menu de gauche, sélectionnez Méthodes d’authentification.

- Sous Méthodes d’authentification utilisables, trouvez Jeton OATH logiciel, puis sélectionnez le menu des ellipses en regard de celui-ci. Si vous ne voyez pas cette interface, sélectionnez l’option « Passer à l’expérience des nouvelles méthodes d’authentification des utilisateurs ! Cliquez ici pour l’utiliser maintenant » pour passer à la nouvelle expérience des méthodes d’authentification.

- Sélectionnez Supprimer, puis cliquez sur Oui pour confirmer.

Supprimer l’inscription de l’application d’authentification TOTP à l’aide de l’API Microsoft Graph

Découvrez comment supprimer la méthode d’authentification par jeton OATH logiciel d’un utilisateur à l’aide de l’API Microsoft Graph.

Niveaux tarifaires de l’authentification multifacteur par SMS par pays/région

Le tableau suivant fournit des détails sur les différents niveaux tarifaires des services d’authentification multifacteur par SMS dans différents pays ou régions. Pour plus d’informations sur la tarification, consultez Tarification Azure AD B2C.

Les SMS sont une fonctionnalité complémentaire qui nécessite un abonnement lié. Si votre abonnement expire ou est annulé, les utilisateurs finaux ne pourront plus s’authentifier à l’aide de SMS, ce qui peut les empêcher de se connecter en fonction de votre stratégie MFA.

| Échelon | Pays/régions |

|---|---|

| Authentification par téléphone à faible coût | Australie, Brésil, Brunei, Canada, Chili, Chine, Colombie, Chypre, Macédoine du Nord, Pologne, Portugal, Corée du Sud, Thaïlande, Türkiye, États-Unis |

| Authentification par téléphone à coût moyennement faible | Groenland, Albanie, Samoa américaines, Autriche, Bahamas, Bahreïn, Bosnie-&-Herzégovine, Botswana, Costa Rica, République tchèque, Danemark, Estonie, Îles Féroé, Finlande, France, Grèce, Hong Kong SAR, Hongrie, Islande, Irlande, Italie, Japon, Lettonie, Lituanie, Luxembourg, Macao SAR, Malte, Mexique, Micronésie, Moldova, Namibie, Nouvelle-Zélande, Nicaragua, Norvège, Roumanie, São Tomé et Príncipe, République des Seychelles, Singapour, Slovaquie, Îles Salomon, Espagne, Suède, Suisse, Taïwan, Royaume-Uni, Îles Vierges américaines, Uruguay |

| Authentification par téléphone à coût moyennement élevé | Andorre, Angola, Anguilla, Antarctique, Antigua et Djibouti, Argentine, Arménie, Aruba, Barbade, Belgique, Bénin, Bolivie, Bonaire, Curaçao, Saba, Sint Eustatius et Sint Maarten, Îles Vierges britanniques, Bulgarie, Burkina Faso, Cameroun, Îles Caïmans, République Centre africaine, Îles Cook, Côte d’Ivoire, Croatie, Diego Garcia, Djibouti, République dominicaine, République dominicaine, Équateur, El Salvador, Érythrée, Îles Malouines, Fidji, Guyane française, Polynésie française, Gambie, Géorgie, Allemagne, Gibraltar, Grenade, Papouasie, Guinée, Guyane, Honduras, Inde, Kenya, Kiribati, Laos, Libéria, Malaisie, Îles Marshall, Martinique, Maurice, Monaco, Monténégro, Montserra, Pays-Bas, Nouvelle-Calédonie, Niue, Oman, Palaos, Panama, Paraguay, Pérou, Porto Rico, Porto Rico, Réunion, Rwanda, Sainte-Hélène, Ascension et Tristan de Cunha, Saint-Christophe & Nevis, Sainte-Lucie, Saint Pierre & Miquelon, Saint-Vincent-et-les Grenadines, Saipan, Samoa, Saint-Marin, Arabie saoudite, Sint Maarten, Slovénie, Afrique du Sud, Soudan du Sud, Suriname, Swaziland (Nouveau nom est Royaume d’Eswatini), Timor-Leste, Tokelau, Tonga, Turks & Caicos, Tuvalu, Émirats arabes unis, Vanuatu, Venezuela, Vietnam, Wallis et Futuna |

| Authentification par téléphone à coût élevé | Liechtenstein, Bermuda, Cabo Verde, Cambodge, République démocratique du Congo, Dominique, Egypte, Guinée équatoriale, Ghana, Guatemala, Guinée-Bissau, Israël, Jamaïque, Kosovo, Lesotho, Maldives, Mali, Mauritanie, Maroc, Mozambique, Papouasie-Nouvelle-Guinée, Philippines, Qatar, Sierra Leone, Trinité-& Tobago, Ukraine, Zimbabwe, Afghanistan, Algérie, Azerbaïdjan, Bangladesh, Bélarus, Belize, Bhoutan, Burundi, Tchad, Comores, Congo, Éthiopie, République gabonaise, Haïti, Indonésie, Iraq, Jordanie, Koweït, Kirghizistan, Liban, Libye, Madagascar, Malawi, Mongolie, Myanmar, Nauru, Népal, Niger, Nigeria, Pakistan, Autorité nationale palestinienne, Russie, Sénégal, Serbie, Somalie, Sri Lanka, Soudan, Tadjikistan, Tanzanie, République togolaise, Tunisie, Turkménistan, Ouganda, Ouzbékistan, Yémen, Zambie |

Étapes suivantes

- En savoir plus sur le contrôle d’affichage TOTP et le profil technique d’authentification multifacteur Microsoft Entra ID