Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Dans cet article, vous allez apprendre à intégrer la suite d’authentification Nok Nok S3 dans votre locataire B2C Azure Active Directory (AD). La solution Nok Nok permet l’authentification multifacteur certifiée FIDO, telle que FIDO Universal Authentication Framework (UAF), FIDO Universal Second Factor (U2F), WebAuthn et FIDO2, pour les applications mobiles et Web. La solution Nok Nok renforce votre sécurité tout en maintenant une expérience utilisateur optimale.

Pour en savoir plus, rendez-vous sur Nok Nok.

Conditions préalables

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Azure. Si vous n’en avez pas, obtenez un compte gratuit Azure.

- Un locataire Azure AD B2C lié à l’abonnement Azure. Découvrez comment créer une instance Azure AD B2C.

- Un locataire d’évaluation Nok Nok Cloud pour l’inscription et l’authentification FIDO.

Description du scénario

Pour activer l’authentification par clé d’accès pour vos utilisateurs, activez Nok Nok en tant que fournisseur d’identité (IdP) dans votre locataire Azure AD B2C. L’intégration de Nok Nok comprend les composants suivants :

- Azure AD B2C : serveur d’autorisation qui vérifie les informations d’identification de l’utilisateur.

- Applications web et mobiles – applications mobiles ou web à protéger avec les solutions Nok Nok et Azure AD B2C.

- Nok Nok tutoriel web app – application pour enregistrer le mot de passe sur votre appareil.

- Application de connexion Nok Nok : application permettant d’authentifier les applications Azure AD B2C à l’aide d’une clé d’accès.

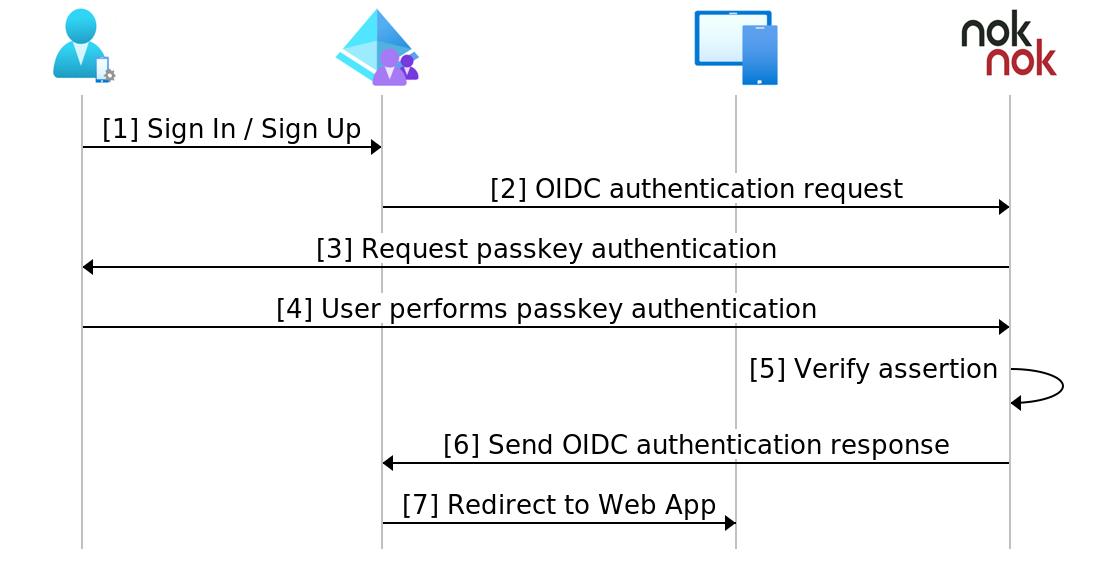

Le diagramme suivant illustre la solution Nok Nok en tant qu’IdP pour Azure AD B2C à l’aide d’OpenID Connect (OIDC) pour l’authentification par clé d’accès.

Scénario 1 : Enregistrement de la clé d’accès

- L’utilisateur accède à l’application web du tutoriel Nok Nok à l’aide du lien fourni par Nok Nok.

- L’utilisateur entre son nom d’utilisateur Azure AD B2C et le mot de passe par défaut de l’application du tutoriel.

- L’utilisateur est invité à enregistrer la clé d’accès.

- Le serveur Nok Nok valide les informations d’identification de la clé d’accès et confirme à l’utilisateur la réussite de l’enregistrement de la clé d’accès.

- La clé d’accès sur l’appareil de l’utilisateur est prête pour l’authentification.

Scénario 2 : Authentification par clé d’accès

- L’utilisateur sélectionne le bouton de connexion avec Nok Nok Cloud sur la page de connexion Azure AD B2C.

- Azure AD B2C redirige l’utilisateur vers l’application de connexion Nok Nok.

- L’utilisateur s’authentifie avec sa clé d’accès.

- Le serveur Nok Nok valide l’assertion de clé d’accès et envoie une réponse d’authentification OIDC à Azure AD B2C.

- En fonction du résultat de l’authentification, Azure AD B2C accorde ou refuse l’accès à l’application cible.

Commencer avec Nok Nok

- Contactez Nok Nok.

- Remplissez le formulaire d’un locataire Nok Nok.

- Un courriel contenant des informations sur l’accès des locataires et des liens vers la documentation vous arrive.

- Utilisez la documentation d’intégration de Nok Nok pour terminer la configuration OIDC du locataire.

Intégrer avec Azure AD B2C

Suivez les instructions suivantes pour ajouter et configurer un fournisseur d’identité, puis configurez un flux d’utilisateurs.

Ajouter un nouveau fournisseur d’identité

Pour les instructions suivantes, utilisez le répertoire avec le locataire Azure AD B2C. Pour ajouter un nouvel IdP :

- Connectez-vous au portail Azure au moins en tant qu’administrateur de stratégie IEF (B2C Identity Experience Framework) du locataire B2C Azure AD.

- Dans la barre d’outils du portail, sélectionnez Répertoires + abonnements.

- Dans Paramètres du portail, Répertoires + abonnements, dans la liste Nom du répertoire , recherchez l’annuaire Azure AD B2C.

- Sélectionnez Basculer.

- Dans le coin supérieur gauche du portail Azure, sélectionnez Tous les services.

- Recherchez et sélectionnez Azure AD B2C.

- Accédez au tableau de bord> desfournisseurs d’identité>.

- Sélectionnez Fournisseurs d’identité.

- Sélectionnez Ajouter.

Configurer un fournisseur d’identité

Pour configurer un IdP :

- Sélectionnez Le type >OpenID Connect (préversion).

- Pour Nom, entrez le fournisseur d’authentification Nok Nok ou un autre nom.

- Pour URL de métadonnées, entrez l’URL suivante après avoir remplacé l’espace réservé par l’ID de locataire fourni par Nok Nok :

https://cloud.noknok.com/<tenant_id>/webapps/nnlfed/realms/<tenant_id>/.well-known/openid-configuration. - Pour la clé secrète client, utilisez la clé secrète client de Nok Nok.

- Pour l’ID client, utilisez l’ID client fourni par Nok Nok.

- Pour Scope, utilisez openid.

- Pour Type de réponse, utilisez code.

- Pour le mode de réponse, utilisez form_post.

- Pour l’ID utilisateur, utilisez sub.

- Pour Nom d’affichage, utilisez sub.

- Cliquez sur Enregistrer.

Créer une stratégie de flux utilisateur

Pour les instructions suivantes, Nok Nok est un nouveau fournisseur d’identité OIDC dans la liste des fournisseurs d’identité B2C.

- Dans votre locataire Azure AD B2C, sous Stratégies, sélectionnez Flux d’utilisateurs.

- Cliquez sur Nouveau.

- Sélectionnez S’inscrire et connectez-vous.

- Sélectionnez une version.

- Cliquez sur Créer.

- Entrez un nom de stratégie.

- Dans Fournisseurs d’identité, sélectionnez le Nok Nok IdP créé.

- Cochez la case Inscription par e-mail sous Comptes locaux pour afficher une page de connexion/inscription Azure AD B2C intermédiaire avec un bouton qui redirige l’utilisateur vers l’application de connexion Nok Nok.

- Laissez le champ Authentification multifacteur .

- Sélectionnez Créer pour enregistrer.

Tester le flux utilisateur

- Ouvrez l'instance Azure AD B2C. Sous Stratégies, sélectionnez Identity Experience Framework.

- Sélectionnez le SignUpSignIn créé.

- Sélectionner Exécuter le flux utilisateur.

- Pour l’application, sélectionnez l’application inscrite. L’exemple est JSON Web Token (JWT).

- Pour URL de réponse, sélectionnez l’URL de redirection de l’application que vous avez sélectionnée à l’étape précédente.

- Sélectionner Exécuter le flux utilisateur.

- Effectuez la connexion à l’aide du nom d’utilisateur Azure AD B2C et de la clé d’accès que vous avez précédemment inscrite pour le même utilisateur.

- Vérifiez que vous avez reçu le jeton après l’authentification.

Si le flux est incomplet, vérifiez que l’utilisateur est ou n’est pas enregistré dans l’annuaire.