Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

À compter du 1er mai 2025, Azure AD B2C ne sera plus disponible pour les nouveaux clients. Pour plus d’informations, consultez notre FAQ.

Dans Azure Active Directory B2C (Azure AD B2C), un locataire représente votre répertoire de comptes consommateurs, professionnels et invités. Avec un rôle d’administrateur, les comptes professionnels et invités peuvent gérer le locataire.

Dans cet article, vous allez apprendre à :

- Ajouter un administrateur (compte professionnel)

- Inviter un administrateur (compte invité)

- Ajouter une attribution de rôle à un compte d’utilisateur

- Supprimer une attribution de rôle d’un compte d’utilisateur

- Supprimer un compte administrateur

- Protéger des comptes d’administration

Conditions préalables

- Si vous n’avez pas encore créé votre propre locataire Azure AD B2C, créez-en un maintenant. Vous pouvez utiliser un locataire Azure AD B2C existant.

- Comprendre les comptes d’utilisateur dans Azure AD B2C.

- Comprendre les rôles d’utilisateur pour contrôler l’accès aux ressources.

Ajouter un administrateur (compte professionnel)

Pour créer un compte d’administration, procédez comme suit :

Connectez-vous au portail Azure avec au moins des autorisations d'Administrateur de rôle privilégié.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

Sous Gérer, sélectionnez Utilisateurs.

Sélectionnez Nouvel utilisateur.

Sélectionnez Créer un utilisateur (vous pouvez créer plusieurs utilisateurs à la fois en sélectionnant Je souhaite créer des utilisateurs en bloc).

Dans la page Utilisateur , entrez des informations pour cet utilisateur :

-

Nom d’utilisateur principal.

Requis. Nom d’utilisateur du nouvel utilisateur. Par exemple :

mary@contoso.com. La partie domaine du nom d’utilisateur doit utiliser le nom de domaine par défaut initial, <nom du client>.onmicrosoft.com ou votre domaine personnalisé tel quecontoso.com. - Nom d'affichage. Requis. Prénom et nom du nouvel utilisateur. Par exemple, Mary Parker.

- Mot de passe. Requis. Le paramètre par défaut consiste à générer automatiquement un mot de passe, mais vous avez la possibilité d’entrer votre mot de passe souhaité.

- Groupes. Facultatif. Vous pouvez ajouter l’utilisateur à un ou plusieurs groupes existants. Vous pouvez également ajouter l’utilisateur à des groupes ultérieurement.

- Rôle d’annuaire : si vous avez besoin d’autorisations d’administration Microsoft Entra pour l’utilisateur, vous pouvez les ajouter à un rôle Microsoft Entra. Vous pouvez attribuer à l’utilisateur le rôle Administrateur général ou lui confier un ou plusieurs des rôles Administrateur limités dans Microsoft Entra ID. Pour plus d’informations sur l’attribution de rôles, consultez Utiliser des rôles pour contrôler l’accès aux ressources.

- Informations sur l’emploi : Vous pouvez ajouter ici des informations supplémentaires sur l’utilisateur, ou le faire ultérieurement.

-

Nom d’utilisateur principal.

Requis. Nom d’utilisateur du nouvel utilisateur. Par exemple :

Copiez le mot de passe généré automatiquement fourni dans la zone mot de passe. Vous devez donner ce mot de passe à l’utilisateur pour vous connecter pour la première fois.

Cliquez sur Créer.

L’utilisateur est créé et ajouté à votre instance Azure AD B2C. Il est préférable d’avoir au moins un compte professionnel natif à votre locataire Azure AD B2C attribué au rôle d’administrateur général. Ce compte peut être considéré comme un compte de secours ou un compte d’accès d’urgence.

Inviter un administrateur (compte invité)

Vous pouvez également inviter un nouvel utilisateur invité à gérer votre locataire. Le compte invité est l’option préférée lorsque votre organisation a également l’ID Microsoft Entra, car le cycle de vie de cette identité peut être géré en externe.

Pour inviter un utilisateur, procédez comme suit :

Connectez-vous au portail Azure avec au moins des autorisations d'Administrateur de rôle privilégié.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

Sous Gérer, sélectionnez Utilisateurs.

Sélectionnez Nouveau compte invité.

Dans la page Utilisateur , entrez des informations pour cet utilisateur :

-

Adresse électronique.

Requis. Adresse e-mail de l’utilisateur que vous souhaitez inviter, qui doit être un compte Microsoft. Par exemple :

mary@contoso.com. - Message personnel : vous ajoutez un message personnel qui sera inclus dans l’e-mail d’invitation.

- Groupes. Facultatif. Vous pouvez ajouter l’utilisateur à un ou plusieurs groupes existants. Vous pouvez également ajouter l’utilisateur à des groupes ultérieurement.

- Rôle d’annuaire : si vous avez besoin d’autorisations d’administration Microsoft Entra pour l’utilisateur, vous pouvez les ajouter à un rôle Microsoft Entra. Vous pouvez attribuer à l’utilisateur le rôle Administrateur général ou lui confier un ou plusieurs des rôles Administrateur limités dans Microsoft Entra ID. Pour plus d’informations sur l’attribution de rôles, consultez Utiliser des rôles pour contrôler l’accès aux ressources.

- Informations sur l’emploi : Vous pouvez ajouter ici des informations supplémentaires sur l’utilisateur, ou le faire ultérieurement.

-

Adresse électronique.

Requis. Adresse e-mail de l’utilisateur que vous souhaitez inviter, qui doit être un compte Microsoft. Par exemple :

Cliquez sur Créer.

Un e-mail d’invitation est envoyé à l’utilisateur. L’utilisateur doit accepter l’invitation pour pouvoir se connecter.

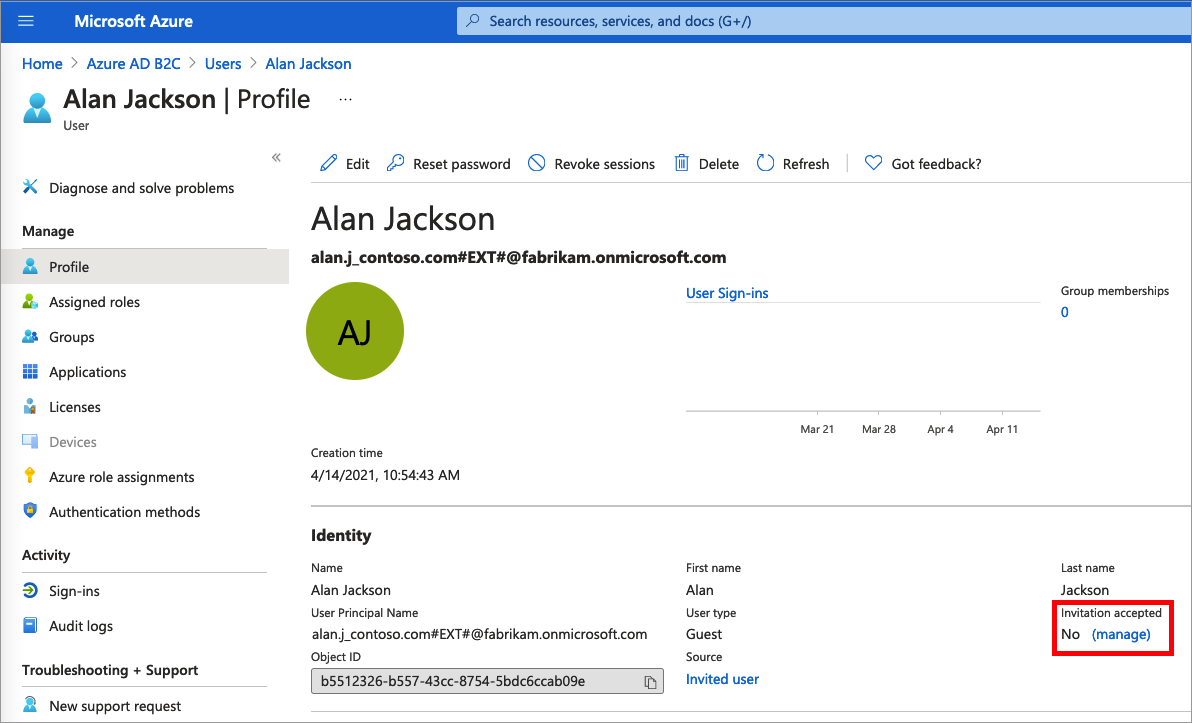

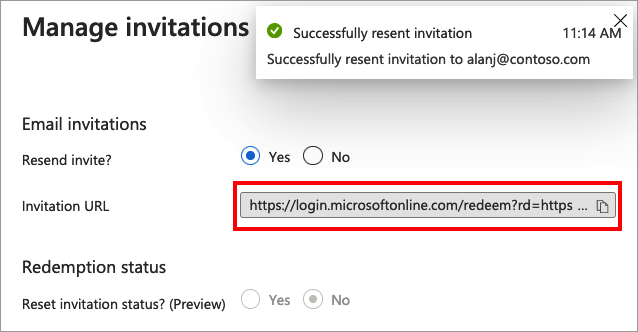

Renvoyer l’e-mail d’invitation

Si l’invité n’a pas reçu l’e-mail d’invitation ou si l’invitation a expiré, vous pouvez renvoyer l’invitation. En guise d’alternative à l’e-mail d’invitation, vous pouvez donner à un invité un lien direct pour accepter l’invitation. Pour renvoyer l’invitation et obtenir le lien direct :

Connectez-vous au portail Azure.

Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

Sous Gérer, sélectionnez Utilisateurs.

Recherchez et sélectionnez l’utilisateur auquel vous souhaitez renvoyer l’invitation.

Dans l’utilisateur | Page Profil , sous Identité, sélectionnez (Gérer) .

Pour renvoyer une invitation ?, sélectionnez Oui. Quand êtes-vous sûr de vouloir renvoyer une invitation ? s’affiche, sélectionnez Oui.

Azure AD B2C envoie l’invitation. Vous pouvez également copier l’URL d’invitation et la fournir directement à l’invité.

Ajouter une attribution de rôle

Vous pouvez attribuer un rôle lorsque vous créez un utilisateur ou invitez un utilisateur invité. Vous pouvez ajouter, modifier ou supprimer un rôle pour un utilisateur :

- Connectez-vous au portail Azure avec au moins des autorisations d'Administrateur de rôle privilégié.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

- Sous Gérer, sélectionnez Utilisateurs.

- Sélectionnez l’utilisateur dont vous souhaitez modifier les rôles. Ensuite, sélectionnez Rôles affectés.

- Sélectionnez Ajouter des affectations, le rôle à attribuer (par exemple, Administrateur d’application), puis choisissez Ajouter.

Supprimer une attribution de rôle

Si vous devez supprimer une attribution de rôle d’un utilisateur, procédez comme suit :

- Sélectionnez Azure AD B2C, sélectionnez Utilisateurs, puis recherchez et sélectionnez l’utilisateur.

- Sélectionnez Rôles attribués. Sélectionnez le rôle que vous souhaitez supprimer, tel qu’Administrateur d’application, puis sélectionnez Supprimer l’attribution.

Vérifier les attributions de rôle de compte administrateur

Dans le cadre d’un processus d’audit, vous examinez généralement quels utilisateurs sont affectés à des rôles spécifiques dans l’annuaire Azure AD B2C. Procédez comme suit pour vérifier quels utilisateurs sont actuellement affectés à des rôles privilégiés.

- Connectez-vous au portail Azure en tant qu’administrateur de rôle privilégié.

- Si vous avez accès à plusieurs tenants (locataires), sélectionnez l’icône Paramètres dans le menu supérieur pour basculer vers votre tenant Azure AD B2C à partir du menu Annuaires + abonnements.

- Sous Services Azure, sélectionnez Azure AD B2C. Vous pouvez également utiliser la zone de recherche pour rechercher et sélectionner Azure AD B2C.

- Sous Gérer, sélectionnez Rôles et administrateurs.

- Sélectionnez un rôle, comme Administrateur général. Rôle | La page Affectations répertorie les utilisateurs ayant ce rôle.

Supprimer un compte administrateur

Pour supprimer un utilisateur existant, vous devez disposer d’une attribution de rôle Administrateur général. Les administrateurs généraux peuvent supprimer n’importe quel utilisateur, y compris d’autres administrateurs. Les administrateurs d’utilisateurs peuvent supprimer n’importe quel utilisateur non-administrateur.

- Dans votre répertoire Azure AD B2C, sélectionnez Utilisateurs, puis sélectionnez l’utilisateur que vous souhaitez supprimer.

- Sélectionnez Supprimer, puis Oui pour confirmer la suppression.

L’utilisateur est supprimé et n’apparaît plus sur la page Utilisateurs - Tous les utilisateurs . L’utilisateur est affiché sur la page Utilisateurs supprimés pendant 30 jours et peut être restauré durant cette période. Si vous souhaitez en savoir davantage concernant la restauration d’un utilisateur, consultez Restaurer ou retirer un utilisateur supprimé récemment à l’aide de Microsoft Entra ID.

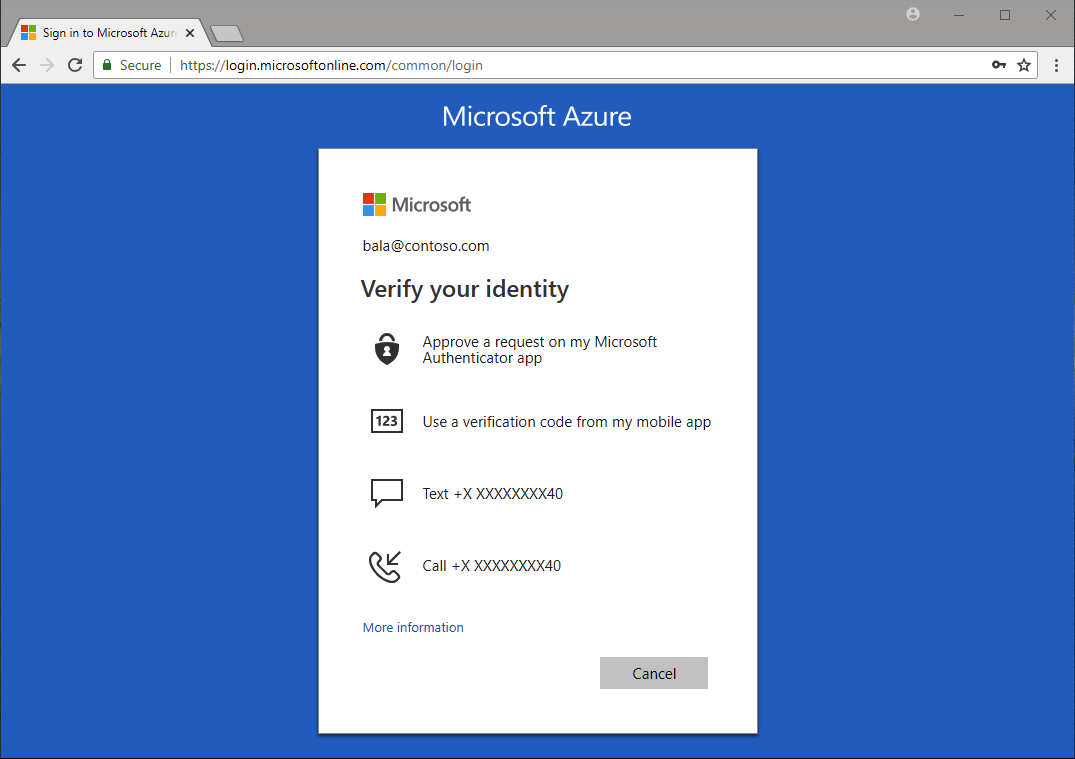

Protéger des comptes d’administration

Il est recommandé de protéger tous les comptes Administrateur avec l’authentification multifacteur (MFA, Multifactor Authentication) pour plus de sécurité. L’authentification multifacteur est un processus de vérification d’identité lors de la connexion qui invite l’utilisateur à entrer une forme d’identification supplémentaire, par exemple un code de vérification sur son appareil mobile ou une demande dans son application Microsoft Authenticator.

Si vous n’utilisez pas l’accès conditionnel, vous pouvez activer les paramètres de sécurité Microsoft Entra par défaut pour forcer tous les comptes d’administration à utiliser l’authentification multifacteur.