Gérer les identités gérées affectées par l’utilisateur

Les identités gérées pour les ressources Azure éliminent la nécessité de gérer les informations d’identification dans le code. Vous pouvez les utiliser pour obtenir un jeton Microsoft Entra pour vos applications. Les applications peuvent utiliser le jeton lors de l'accès à des ressources prenant en charge l'authentification Microsoft Entra. Azure gère l’identité pour que vous n’ayez pas à le faire.

Il existe deux types d’identités managées : celles affectées par le système et celles affectées par l’utilisateur. Le cycle de vie des identités managées affectées par le système est lié à la ressource qui les a créées. Cette identité est restreinte à une unique ressource. Pour accorder des autorisations à l’identité managée, vous pouvez utiliser le contrôle d’accès en fonction du rôle (RBAC) Azure. Les identités managées affectées par l’utilisateur peuvent être utilisées sur plusieurs ressources. Pour plus d’informations sur les identités managées, consultez Que sont les identités managées pour les ressources Azure ?.

Dans cet article, vous allez découvrir comment créer, afficher, supprimer ou attribuer un rôle à une identité managée affectée par l’utilisateur avec le Portail Azure.

Prérequis

- Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un compte gratuit avant de continuer.

Créer une identité managée attribuée par l’utilisateur

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Connectez-vous au portail Azure.

Dans la zone de recherche, entrez Identités managées. Sous Services, sélectionnez Identités managées.

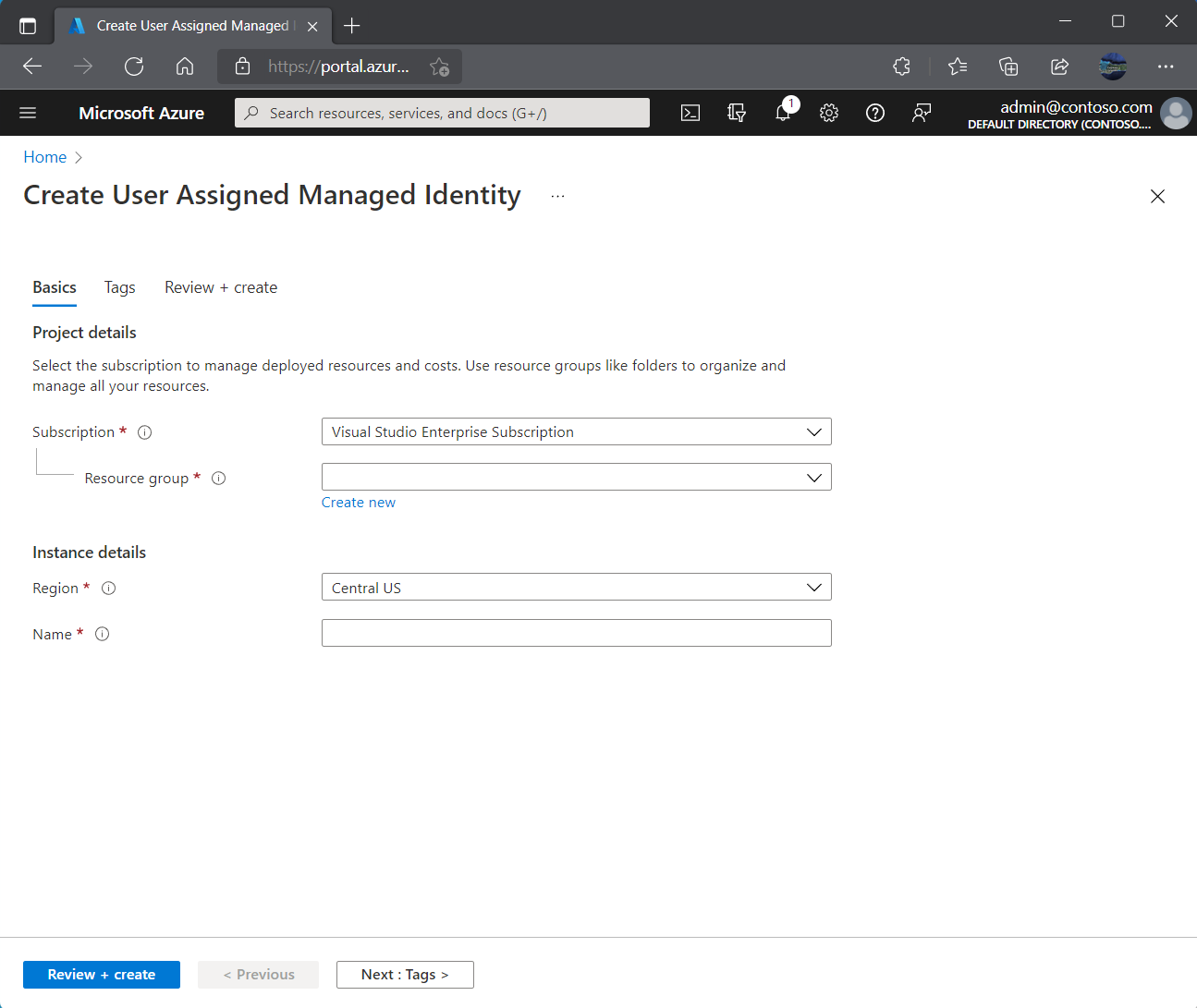

Sélectionnez Ajouter et entrez des valeurs dans les zones suivantes du volet Créer une identité managée affectée par l’utilisateur :

- Abonnement: Sélectionnez l’abonnement sous lequel créer l’identité managée affectée par l’utilisateur.

- Groupe de ressources : choisissez un groupe de ressources pour créer l’identité managée affectée à l’utilisateur ou sélectionnez Créer un nouveau pour créer un groupe de ressources.

- Région : choisissez une région Azure où déployer l’identité managée affectée par l’utilisateur, par exemple USA Ouest.

- Nom de la ressource : entrez le nom de votre identité managée affectée par l’utilisateur, par exemple UAI1.

Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

Sélectionnez Vérifier + créer pour passer en revue les modifications.

Sélectionnez Create (Créer).

Répertorier les identités managées affectées par l’utilisateur

Pour répertorier ou lire une identité managée affectée par l’utilisateur, votre compte a besoin des affectation de rôle Opérateur d’identité managée ou Contributeur d’identité managée.

Connectez-vous au portail Azure.

Dans la zone de recherche, entrez Identités managées. Sous Services, sélectionnez Identités managées.

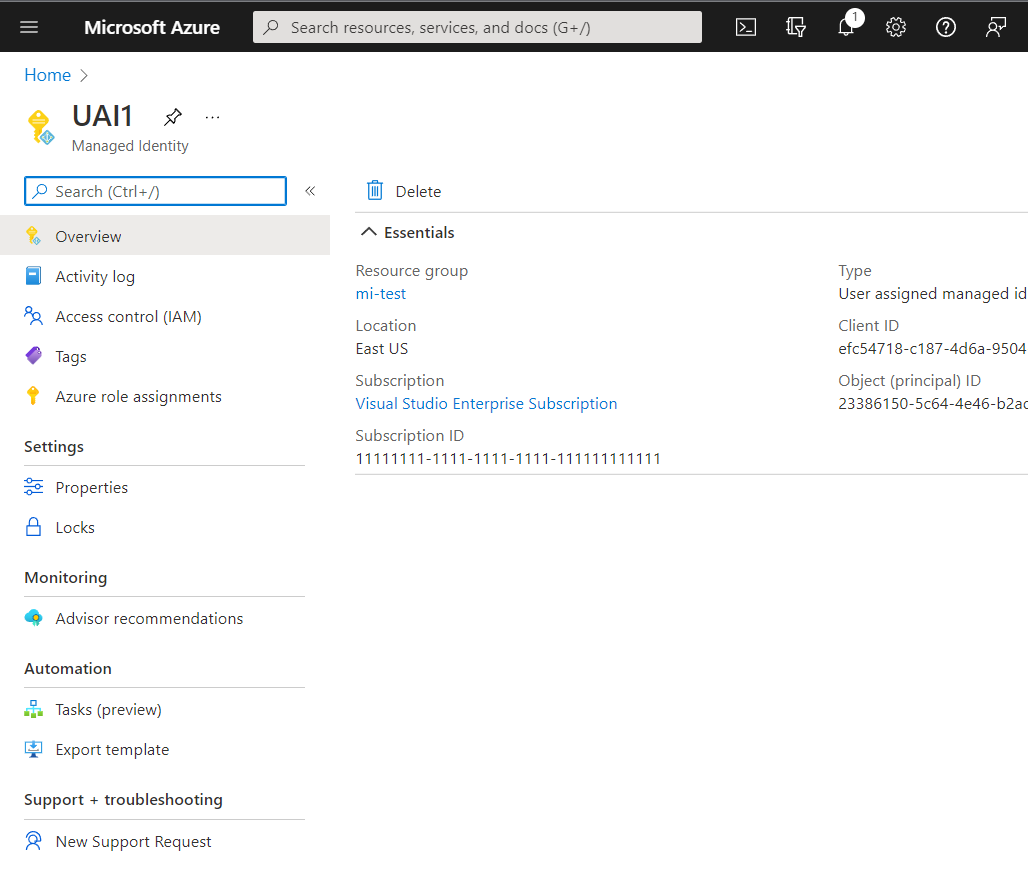

Une liste d’identités managées affectées par l’utilisateur pour votre abonnement est retournée. Pour afficher les détails d’une identité managée affectée par l’utilisateur, sélectionnez son nom.

Vous pouvez désormais consulter les détails sur l’identité managée comme indiqué dans l’image.

Supprimer une identité managée affectée par l’utilisateur

Pour supprimer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

La suppression d’une identité affectée par l’utilisateur n’est pas supprimée de la machine virtuelle ou de la ressource à laquelle elle a été affectée. Pour supprimer l’identité affectée par l’utilisateur d’une machine virtuelle, reportez-vous à Supprimer une identité managée affectée par l’utilisateur sur une machine virtuelle.

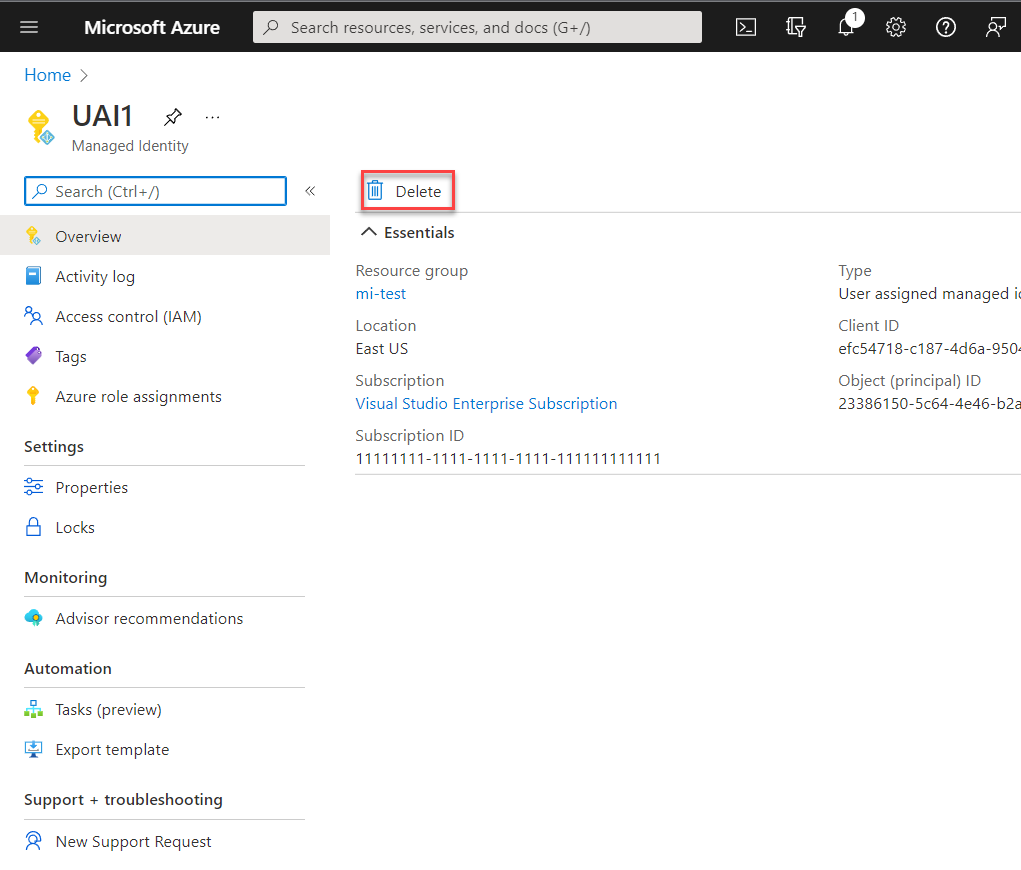

Connectez-vous au portail Azure.

Sélectionnez l’identité managée affectée par l’utilisateur, puis cliquez sur Supprimer.

Dans la zone de confirmation, sélectionnez Oui.

Gérer l’accès aux identités managées affectées par l’utilisateur

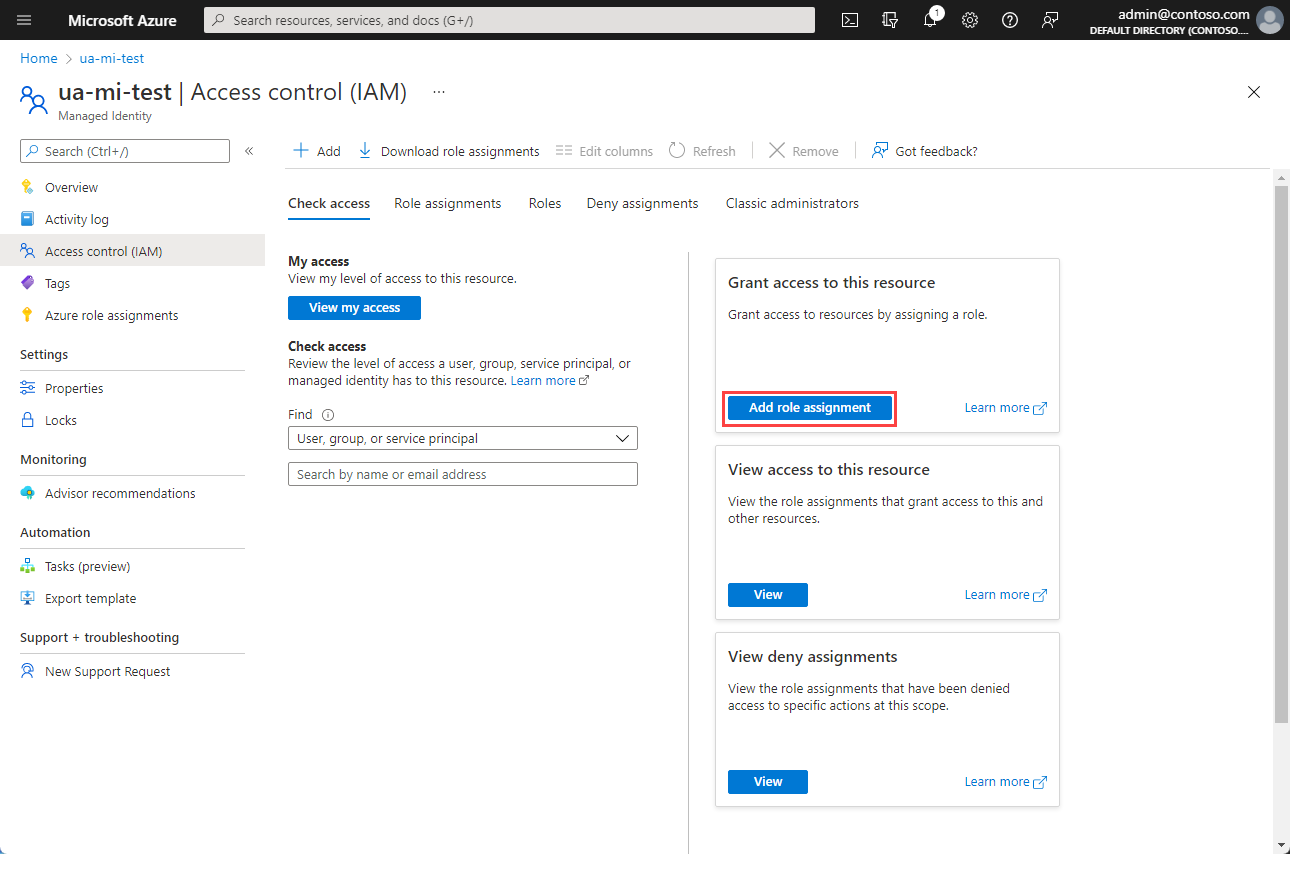

Dans certains environnements, les administrateurs choisissent de limiter les personnes autorisées à gérer les identités managées affectées par l’utilisateur. Les administrateurs peuvent implémenter cette limitation à l’aide de rôles RBAC intégrés. Vous pouvez utiliser ces rôles pour accorder à un utilisateur ou à un groupe de votre organisation des droits sur une identité managée affectée par l’utilisateur.

Connectez-vous au portail Azure.

Dans la zone de recherche, entrez Identités managées. Sous Services, sélectionnez Identités managées.

Une liste d’identités managées affectées par l’utilisateur pour votre abonnement est retournée. Sélectionnez l’identité managée affectée par l’utilisateur à gérer.

Sélectionnez Contrôle d’accès (IAM) .

Choisissez Ajouter une attribution de rôle.

Dans le volet Ajouter une attribution de rôle, choisissez le rôle à attribuer et choisissez Suivant.

Choisissez qui doit avoir le rôle attribué.

Notes

Vous trouverez des informations sur l’affectation de rôles à des identités managées dans Attribuer à une identité managée un accès à une ressource à l’aide du portail Azure

Dans cet article, vous allez découvrir comment créer, afficher, supprimer ou attribuer un rôle à une identité managée affectée par l’utilisateur avec Azure CLI.

Prérequis

- Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un compte gratuit avant de continuer.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Important

Pour modifier les autorisations utilisateur lorsque vous utilisez un principal de service d’application à l’aide de l’interface CLI, il est nécessaire de fournir au principal de service des autorisations supplémentaires dans l’API Graph Azure Active Directory, car certaines parties de l’interface CLI effectuent des requêtes GET sur cette API. Dans le cas contraire, vous risquez de recevoir le message « Privilèges insuffisants pour terminer l’opération ». Pour effectuer cette étape, accédez à l'enregistrement de l'application dans Microsoft Entra ID, sélectionnez votre application, sélectionnez Autorisations API, puis faites défiler vers le bas et sélectionnez Azure Active Directory Graph. Sélectionnez alors Autorisations d’application, puis ajoutez les autorisations nécessaires.

Créer une identité managée attribuée par l’utilisateur

Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Pour créer une identité managée affectée par l’utilisateur, utilisez la commande az identity create. Le paramètre -g spécifie le groupe de ressources dans lequel l’identité managée affectée par l’utilisateur doit être créée. Le paramètre -n spécifie son nom. Remplacez les valeurs des paramètres <RESOURCE GROUP> et <USER ASSIGNED IDENTITY NAME> par vos propres valeurs.

Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Répertorier les identités managées affectées par l’utilisateur

Pour répertorier ou lire une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Opérateur d’identité managée ou Contributeur d’identité managée.

Pour répertorier les identités affectées par l’utilisateur, utilisez la commande az identity list. Remplacez la valeur <RESOURCE GROUP> avec votre propre valeur.

az identity list -g <RESOURCE GROUP>

Dans la réponse JSON, les identités managées affectées par l’utilisateur ont une valeur "Microsoft.ManagedIdentity/userAssignedIdentities" retournée pour la clé type.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Supprimer une identité managée affectée par l’utilisateur

Pour supprimer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Pour supprimer une identité managée affectée par l’utilisateur, utilisez la commande az identity delete. Le paramètre -n spécifie son nom. Le paramètre -g spécifie le groupe de ressources dans lequel l’identité managée affectée par l’utilisateur a été créée. Remplacez les valeurs des paramètres <USER ASSIGNED IDENTITY NAME> et <RESOURCE GROUP> par vos propres valeurs.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Notes

La suppression d’une identité managée affectée par l’utilisateur n’a pas pour effet de supprimer la référence d’une ressource à laquelle elle a été affectée. Supprimez-les d’une machine virtuelle ou d’un groupe de machines virtuelles identiques à l’aide de la commande az vm/vmss identity remove.

Étapes suivantes

Pour obtenir une liste complète des commandes d’identité Azure CLI, consultez az identity.

Pour plus d’informations sur la façon d’attribuer une identité managée affectée par l’utilisateur à une machine virtuelle Azure, voir Configurer des identités managées pour ressources Azure sur une machine virtuelle Azure en utilisant Azure CLI.

Découvrez comment utiliser la fédération d'identité de charge de travail pour les identités managées afin d'accéder aux ressources protégées par Microsoft Entra sans gérer les secrets.

Dans cet article, vous allez découvrir comment créer, afficher, supprimer ou attribuer un rôle à une identité managée affectée par l’utilisateur avec PowerShell.

Prérequis

- Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un compte gratuit avant de continuer.

- Pour exécuter les exemples de scripts, vous avez deux options :

- Utiliser Azure Cloud Shell, que vous pouvez ouvrir en utilisant le bouton Essayer dans le coin supérieur droit des blocs de code.

- Exécutez les scripts localement avec Azure PowerShell, comme décrit dans la section suivante.

Dans cet article, vous allez découvrir comment créer, lister et supprimer une identité managée affectée par l’utilisateur en utilisant PowerShell.

Configurer Azure PowerShell localement

Pour utiliser Azure PowerShell localement dans cet article au lieu d’utiliser Cloud Shell :

Installez la dernière version d’Azure PowerShell si ce n’est déjà fait.

Connectez-vous à Azure.

Connect-AzAccountInstallez la dernière version de PowerShellGet.

Install-Module -Name PowerShellGet -AllowPrereleaseVous devrez peut-être quitter (

Exit) la session PowerShell en cours après avoir exécuté cette commande, pour l’étape suivante.Installez la version préliminaire du module

Az.ManagedServiceIdentity, afin d’effectuer les opérations d’identité managée affectée par l’utilisateur qui sont décrites dans cet article.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Créer une identité managée attribuée par l’utilisateur

Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Pour créer une identité managée affectée par l’utilisateur, utilisez la commande New-AzUserAssignedIdentity. Le paramètre ResourceGroupName spécifie le groupe de ressources dans lequel l’identité managée affectée par l’utilisateur doit être créée. Le paramètre -Name spécifie son nom. Remplacez les valeurs des paramètres <RESOURCE GROUP> et <USER ASSIGNED IDENTITY NAME> par vos propres valeurs.

Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Répertorier les identités managées affectées par l’utilisateur

Pour répertorier ou lire une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Opérateur d’identité managée ou Contributeur d’identité managée.

Pour répertorier les identités affectées par l’utilisateur, utilisez la commande [Get-AzUserAssigned]. Le paramètre -ResourceGroupName spécifie le groupe de ressources dans lequel l’identité managée affectée par l’utilisateur a été créée. Remplacez la valeur <RESOURCE GROUP> avec votre propre valeur.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

Dans la réponse, les identités managées affectées par l’utilisateur ont une valeur "Microsoft.ManagedIdentity/userAssignedIdentities" retournée pour la clé Type.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Supprimer une identité managée affectée par l’utilisateur

Pour supprimer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Pour supprimer une identité managée affectée par l’utilisateur, utilisez la commande Remove-AzUserAssignedIdentity. Le paramètre -ResourceGroupName spécifie le groupe de ressources dans lequel l’identité attribuée à l’utilisateur a été créée. Le paramètre -Name spécifie son nom. Remplacez les valeurs des paramètres <RESOURCE GROUP> et <USER ASSIGNED IDENTITY NAME> par vos propres valeurs.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Notes

La suppression d’une identité managée affectée par l’utilisateur n’a pas pour effet de supprimer la référence d’une ressource à laquelle elle a été affectée. Les attributions d’identités doivent être supprimées séparément.

Étapes suivantes

Pour la liste complète et les détails des commandes d’identités managées Azure PowerShell pour ressources Azure, consultez Az.ManagedServiceIdentity.

Découvrez comment utiliser la fédération d'identité de charge de travail pour les identités managées afin d'accéder aux ressources protégées par Microsoft Entra sans gérer les secrets.

Dans cet article, vous allez créer une identité managée affectée par l’utilisateur en utilisant Azure Resource Manager.

Prérequis

- Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un compte gratuit avant de continuer.

Vous ne pouvez pas répertorier et supprimer une identité managée affectée par l’utilisateur à l’aide d’un modèle Resource Manager. Pour créer et afficher une identité managée affectée par l’utilisateur, voir les articles suivants :

- Afficher une identité managée affectée par l’utilisateur

- Supprimer une identité managée affectée par l’utilisateur

Création et modification du modèle

Les modèles Resource Manager vous aident à déployer des ressources nouvelles ou modifiées définies par un groupe de ressources Azure. Plusieurs options sont disponibles pour la modification du modèle et le déploiement, à la fois localement et sur le portail. Vous pouvez :

- Utiliser un modèle personnalisé à partir de la Place de marché Microsoft Azure pour créer un modèle à partir de zéro, ou à partir d’un modèle commun existant ou d’un modèle de démarrage rapide.

- Dérivez d’un groupe de ressources existant en exportant un modèle. Vous pouvez les exporter à partir du déploiement d’origine ou à partir de l’état actuel du déploiement.

- Utiliser un éditeur local JSON (VS Code, par exemple), puis télécharger et déployer à l’aide de PowerShell ou d’Azure CLI.

- Utiliser le projet de groupe de ressources Azure de Visual Studio pour créer et déployer un modèle.

Créer une identité managée attribuée par l’utilisateur

Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Pour créer une identité managée affectée par l’utilisateur, utilisez le modèle suivant. Remplacez la valeur <USER ASSIGNED IDENTITY NAME> avec vos propres valeurs.

Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Étapes suivantes

Pour attribuer une identité managée affectée par l’utilisateur à une machine virtuelle Azure en utilisant un modèle Resource Manager, consultez Configurer des identités managées pour ressources Azure sur une machine virtuelle Azure en utilisant un modèle.

Découvrez comment utiliser la fédération d'identité de charge de travail pour les identités managées afin d'accéder aux ressources protégées par Microsoft Entra sans gérer les secrets.

Dans cet article, vous allez découvrir comment créer, lister et supprimer une identité managée affectée par l’utilisateur en utilisant REST.

Prérequis

- Si vous n’êtes pas familiarisé avec les identités managées pour ressources Azure, consultez la section Vue d’ensemble. Veillez à consulter la différence entre les identités managées affectées par le système et celles affectées par l’utilisateur .

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un compte gratuit avant de continuer.

- Vous pouvez exécuter toutes les commandes de cet article dans le cloud ou localement :

- Pour exécuter dans le cloud, utilisez Azure Cloud Shell.

- Pour une exécution locale, installez curl et Azure CLI.

Dans cet article, découvrez comment créer, répertorier et supprimer une identité managée affectée par l’utilisateur en utilisant CURL pour effectuer des appels d’API REST.

Obtenir un jeton d’accès de porteur

Si vous travaillez localement, connectez-vous à Azure via Azure CLI.

az loginObtenir un jeton d’accès en utilisant az account get-access-token.

az account get-access-token

Créer une identité managée attribuée par l’utilisateur

Pour créer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Important

Quand vous créez des identités managées affectées par l’utilisateur, le nom doit commencer par une lettre ou un chiffre, et peut inclure une combinaison de caractères alphanumériques, de traits d’union (-) et de traits de soulignement (_). Pour que l’attribution à une machine virtuelle ou à un groupe de machines virtuelles identiques fonctionne correctement, le nom est limité à 24 caractères. Pour plus d’informations, voir FAQ et problèmes connus.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

En-têtes de requête

| En-tête de requête | Description |

|---|---|

| Content-Type | Obligatoire. Défini sur application/json. |

| Autorisation | Obligatoire. Défini sur un jeton d’accès Bearer valide. |

Corps de la demande

| Nom | Description |

|---|---|

| Emplacement | Obligatoire. Emplacement de la ressource. |

Répertorier les identités managées affectées par l’utilisateur

Pour répertorier ou lire une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Opérateur d’identité managée ou Contributeur d’identité managée.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| En-tête de requête | Description |

|---|---|

| Content-Type | Obligatoire. Défini sur application/json. |

| Autorisation | Obligatoire. Défini sur un jeton d’accès Bearer valide. |

Supprimer une identité managée affectée par l’utilisateur

Pour supprimer une identité managée affectée par l’utilisateur, votre compte a besoin de l’affectation de rôle Contributeur d’identité managée.

Notes

La suppression d’une identité managée affectée par l’utilisateur n’a pas pour effet de supprimer la référence d’une ressource à laquelle elle a été affectée. Pour supprimer une identité managée affectée par l’utilisateur d’une machine virtuelle en utilisant CURL, consultez Supprimer une identité affectée par l’utilisateur d’une machine virtuelle Azure.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| En-tête de requête | Description |

|---|---|

| Content-Type | Obligatoire. Défini sur application/json. |

| Autorisation | Obligatoire. Défini sur un jeton d’accès Bearer valide. |

Étapes suivantes

Pour plus d’informations sur l’affectation d’une identité managée affectée par l’utilisateur à une machine virtuelle Azure ou un groupe de machines virtuelles identiques en utilisant CURL, consultez :

- Configurer des identités managées pour ressources Azure sur une machine virtuelle Azure en utilisant des appels d’API REST

- Configurer des identités managées sur un groupe de machines virtuelles identiques en utilisant des appels d’API REST

Découvrez comment utiliser la fédération d'identité de charge de travail pour les identités managées afin d'accéder aux ressources protégées par Microsoft Entra sans gérer les secrets.