Diriger le trafic avec une application géodistribuée en utilisant Azure et Azure Stack Hub

Découvrez comment diriger le trafic vers des points de terminaison spécifiques en fonction de différentes mesures à l’aide du modèle d’applications géolocalisées. En créant un profil Traffic Manager avec configuration du routage et du point de terminaison basée sur la géolocalisation, vous êtes certain que les informations sont dirigées vers les points de terminaison en fonction des exigences régionales, des réglementations organisationnelles et internationales et de vos besoins en matière de données.

Dans cette solution, vous allez générer un exemple d’environnement pour :

- Créer une application géodistribuée.

- Utiliser Traffic Manager pour cibler votre application.

Utiliser le modèle d’application géolocalisée.

Avec le modèle géodistribué, l’application couvre plusieurs régions. Vous pouvez utiliser le cloud public par défaut, mais certains utilisateurs ont besoin que leurs données restent dans leur région. Dans ce cas, orientez les utilisateurs vers le cloud le plus approprié en fonction de leurs besoins.

Problèmes et considérations

Considérations relatives à l’extensibilité

La solution que vous allez créer avec cet article n’a pas pour objectif de s’adapter à la scalabilité. Toutefois, utilisée en combinaison avec d’autres solutions Azure et locales, elle permet de s’adapter à ces exigences d’extensibilité.

Considérations relatives à la disponibilité

Cette solution ne prend pas directement en charge les besoins de disponibilité. Toutefois, vous pouvez implémenter des solutions Azure et locales dans cette solution pour garantir la haute disponibilité de tous les composants impliqués.

Quand utiliser ce modèle

Les succursales internationales de votre organisation exigent des politiques de sécurité et de distribution régionales personnalisées.

Chacun des bureaux de votre organisation extrait des données sur les employés, l’activité et les installations. Cela nécessite de rendre compte de l’activité en lien avec les réglementations locales et les fuseaux horaires.

Les exigences de grande échelle sont satisfaites par la mise à l’échelle horizontale (scale-out) des applications, avec plusieurs déploiements dans une ou plusieurs régions, pour gérer des besoins extrêmes en termes de charge.

Planification de la topologie

Avant de créer une empreinte d’application distribuée, il est utile de disposer des informations suivantes :

Domaine personnalisé pour l’application : quel est le nom de domaine personnalisé que les clients utiliseront pour accéder à l’application ? Pour l’exemple d’application, le nom de domaine personnalisé est www.scalableasedemo.com.

Domaine Traffic Manager : vous devez choisir un nom de domaine au moment de la création d’un profil Azure Traffic Manager. Ce nom est associé au suffixe trafficmanager.net pour enregistrer une entrée de domaine gérée par Traffic Manager. Dans l’exemple d’application, le nom choisi est scalable-ase-demo. Par conséquent, le nom de domaine complet géré par Traffic Manager est scalable-ase-demo.trafficmanager.net.

Stratégie de mise à l’échelle de l’empreinte de l’application : décidez si l’empreinte de l’application doit être distribuée dans plusieurs environnements App Service au sein d’une ou de plusieurs régions, ou dans un mélange des deux approches. La décision doit être prise en fonction des attentes depuis l’emplacement d’origine du trafic du client, ainsi que de la manière dont peut évoluer le reste de l’application prenant en charge l’infrastructure principale. Par exemple, avec une application à 100 % sans état, une application peut être adaptée à très grande échelle à l’aide d’une combinaison de plusieurs environnements App Service par région Azure, puis multipliée par les environnements App Service déployés dans plusieurs régions Azure. Avec plus de 15 régions Azure globales disponibles, les clients peuvent véritablement créer une empreinte d’application à échelle mondiale. Pour l’exemple d’application utilisé ici, trois environnements App Service ont été créés dans une seule région Azure (USA Centre Sud).

Convention de nommage pour les environnements App Service : chaque environnement App Service requiert un nom unique. Au-delà d’un ou de deux environnements App Service, une convention de nommage identifiant chaque environnement App Service s’avère utile. Pour l’exemple d’application utilisé ici, une convention d’affectation de noms simple a été utilisée. Les noms des trois environnements App Service sont respectivement fe1ase, fe2ase et fe3ase.

Convention d’affectation de noms pour les applications : comme plusieurs instances de l’application vont être déployées, un nom est requis pour chacune d’entre elles. Avec App Service Environment pour PowerApps, le même nom d’application peut être utilisé dans plusieurs environnements. Étant donné que chaque environnement App Service comporte un suffixe de domaine unique, les développeurs peuvent choisir de réutiliser le même nom d’application dans chaque environnement. Par exemple, un développeur peut avoir des applications nommées comme suit : myapp.foo1.p.azurewebsites.net, myapp.foo2.p.azurewebsites.net, myapp.foo3.p.azurewebsites.net, et ainsi de suite. Pour l’application utilisée ici, chaque instance de l’application a un nom unique. Les noms d’instance application utilisés sont webfrontend1, webfrontend2 et webfrontend3.

Conseil

Microsoft Azure Stack Hub est une extension d’Azure. Azure Stack Hub offre à votre environnement local l’agilité et l’innovation du cloud computing grâce au seul cloud hybride qui vous permette de créer et de déployer des applications hybrides en tout lieu.

Microsoft Azure Stack Hub est une extension d’Azure. Azure Stack Hub offre à votre environnement local l’agilité et l’innovation du cloud computing grâce au seul cloud hybride qui vous permette de créer et de déployer des applications hybrides en tout lieu.

L’article Considérations sur la conception d’applications hybrides se penche sur les fondements de la qualité logicielle (sélection élective, scalabilité, disponibilité, résilience, facilité de gestion et sécurité) pour la conception, le déploiement et le fonctionnement des applications hybrides. Les considérations de conception vous aident à optimiser la conception d’application hybride, en réduisant les risques dans les environnements de production.

Première partie : Créer une application géolocalisée

Dans cette partie, vous allez créer une application web.

- Créer des applications web et publier.

- Ajouter du code à Azure Repos.

- Pointez la génération de l’application sur plusieurs cibles du cloud.

- Gérer et configurer le processus CD.

Prérequis

Un abonnement Azure et l’installation d’Azure Stack Hub sont requis.

Procédure de création d’une application géolocalisée

Obtenir un domaine personnalisé et configurer DNS

Mettez à jour le fichier de zone DNS pour le domaine. Microsoft Entra ID peut ensuite vérifier la propriété du nom de domaine personnalisé. Utilisez Azure DNS pour les enregistrements DNS Azure/Microsoft 365/externes dans Azure, ou ajoutez l’entrée DNS à un autre bureau d’enregistrement DNS.

Inscrivez un domaine personnalisé auprès d’un bureau d’enregistrement public.

Connectez-vous au Bureau d’enregistrement des noms de domaine pour le domaine. Un administrateur approuvé devra peut-être effectuer les mises à jour DNS.

Mettez à jour le fichier de zone DNS du domaine en ajoutant l’entrée DNS fournie par Microsoft Entra ID. Elle ne modifie pas les comportements comme le routage du courrier ou l’hébergement web.

Créer des applications web et publier

Configurez une intégration/livraison continue (CI/CD) hybride pour déployer Web App sur Azure et Azure Stack Hub, et pour envoyer les modifications aux deux clouds.

Notes

Vous avez besoin d’Azure Stack Hub avec les images appropriées syndiquées pour s’exécuter (Windows Server et SQL), et App Service doit être déployé. Pour plus d’informations, consultez Conditions préalables au déploiement d’App Service sur Azure Stack Hub.

Ajouter du code à Azure Repos

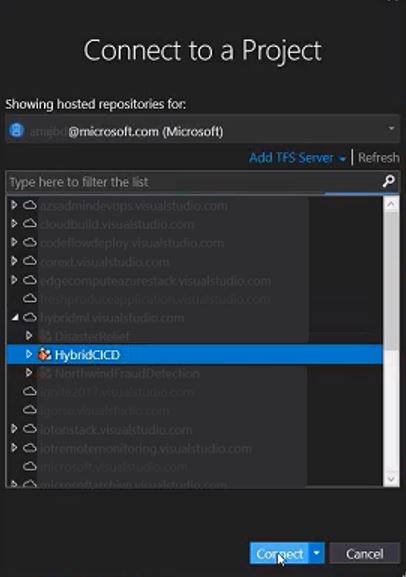

Connectez-vous à Visual Studio avec un compte ayant les droits de création de projet sur Azure Repos.

La CI/CD hybride peut s’appliquer tant au code d’application qu’au code d’infrastructure. Utilisez les modèles Azure Resource Manager pour les développements cloud privé et hébergé.

Clonez le référentiel en créant et en ouvrant l’application web par défaut.

Création d’un déploiement d’application web dans les deux clouds

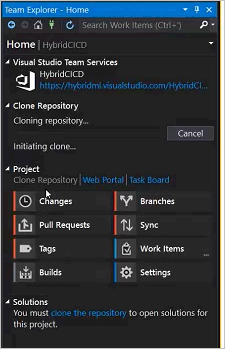

Modifiez le fichier WebApplication.csproj : Sélectionnez

Runtimeidentifier, puis ajoutezwin10-x64. (Consultez la documentation sur le déploiement autonome.)

Archivez le code dans Azure Repos avec Team Explorer.

Vérifiez que le code d’application a été archivé dans Azure Repos.

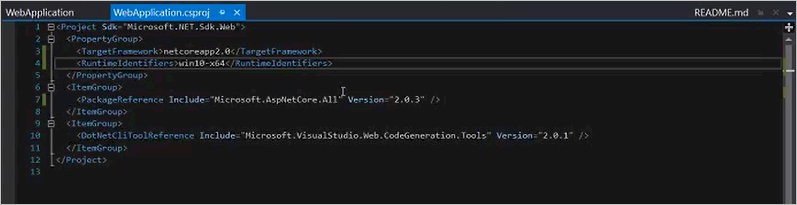

Créer la définition de build

Connectez-vous à Azure Pipelines pour vérifier la possibilité de créer des définitions de build.

Ajoutez le code

-r win10-x64. Cet ajout est nécessaire pour déclencher un déploiement autonome avec .NET Core.

Exécutez la build. Le processus de build de déploiement autonome publie des artefacts qui peuvent s’exécuter sur Azure et Azure Stack Hub.

Utilisation d’un agent hébergé sur Azure

L’utilisation d’un agent hébergé dans Azure Pipelines est une option pratique pour créer et déployer des applications web. La maintenance et les mises à niveau sont effectuées automatiquement par Microsoft Azure, ce qui permet de développer, de tester et de déployer sans interruption.

Gérer et configurer le processus CD

Azure DevOps Services fournit un pipeline hautement configurable et gérable pour des mises en production sur plusieurs environnements, comme des environnements de développement, de préproduction, d’assurance qualité et de production, avec des demandes d’approbation à des étapes spécifiques.

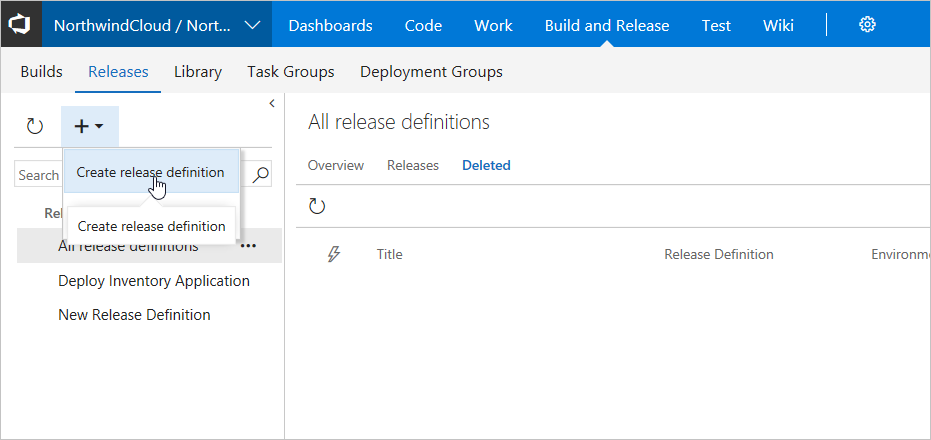

Créer une définition de mise en production

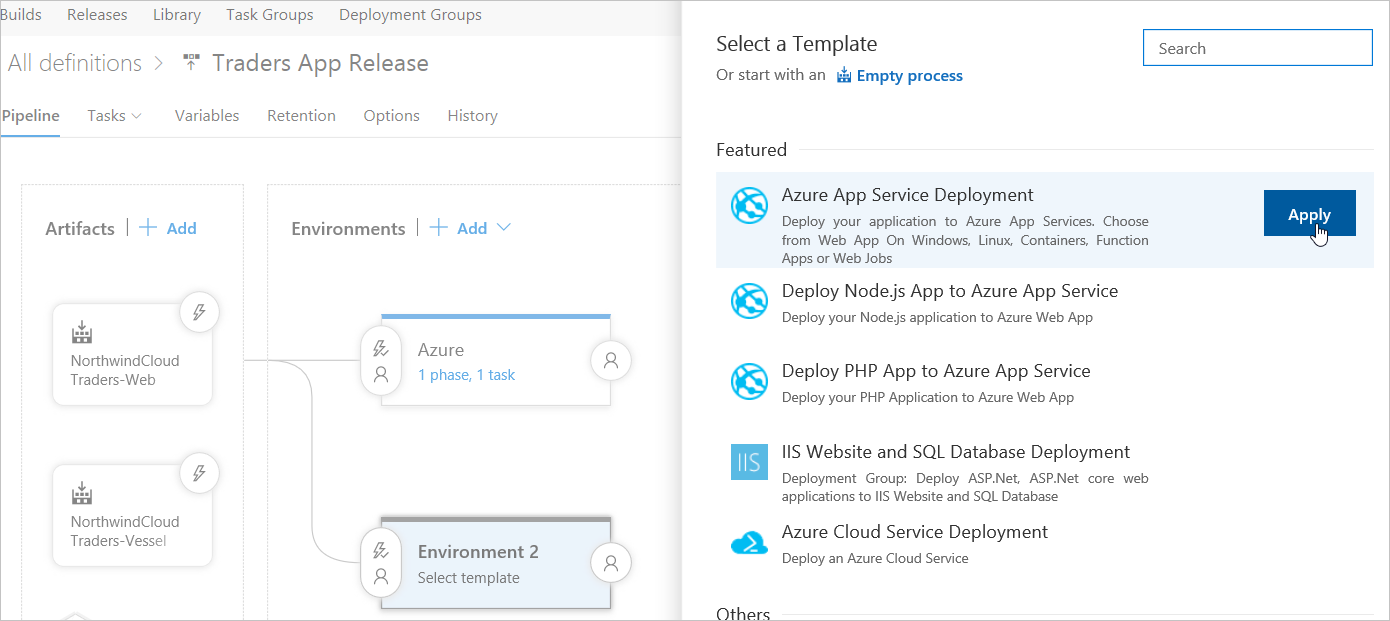

Sélectionnez le bouton plus pour ajouter une nouvelle mise en production sous l’onglet Mises en production dans la section Build et mise en production d’Azure DevOps Services.

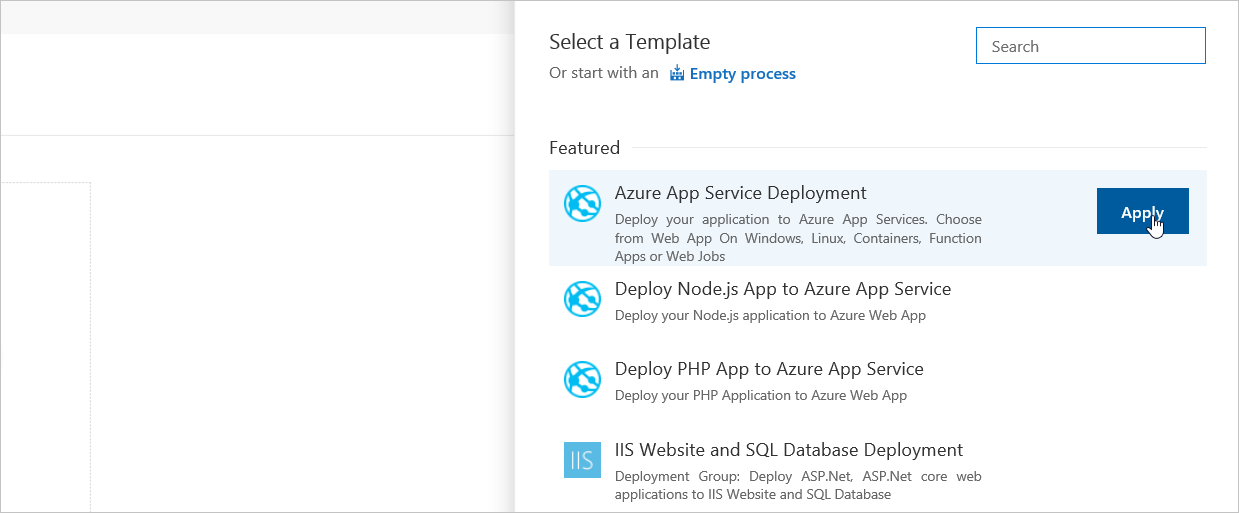

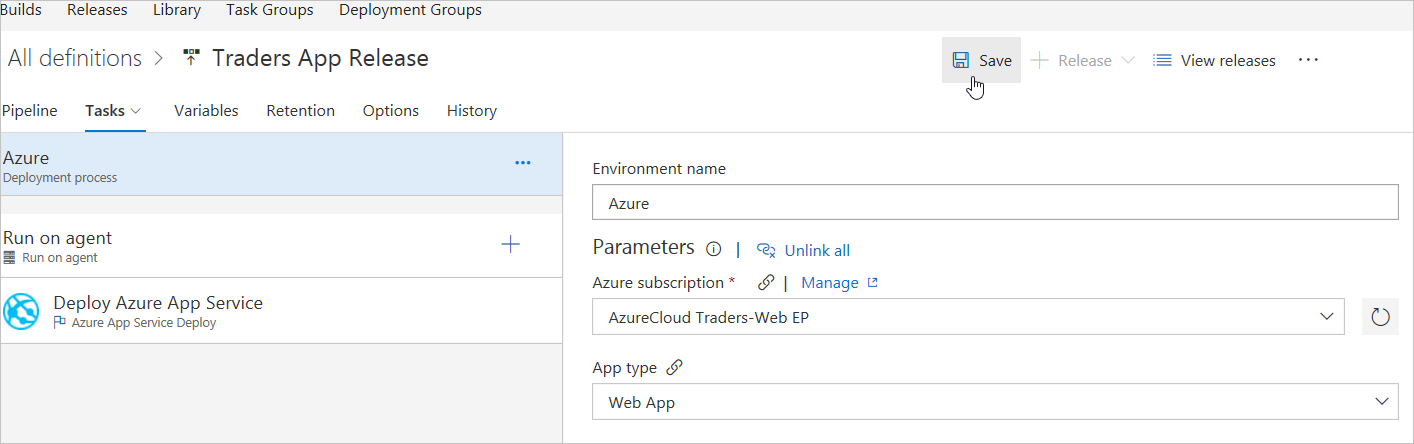

Appliquez le modèle de déploiement Azure App Service.

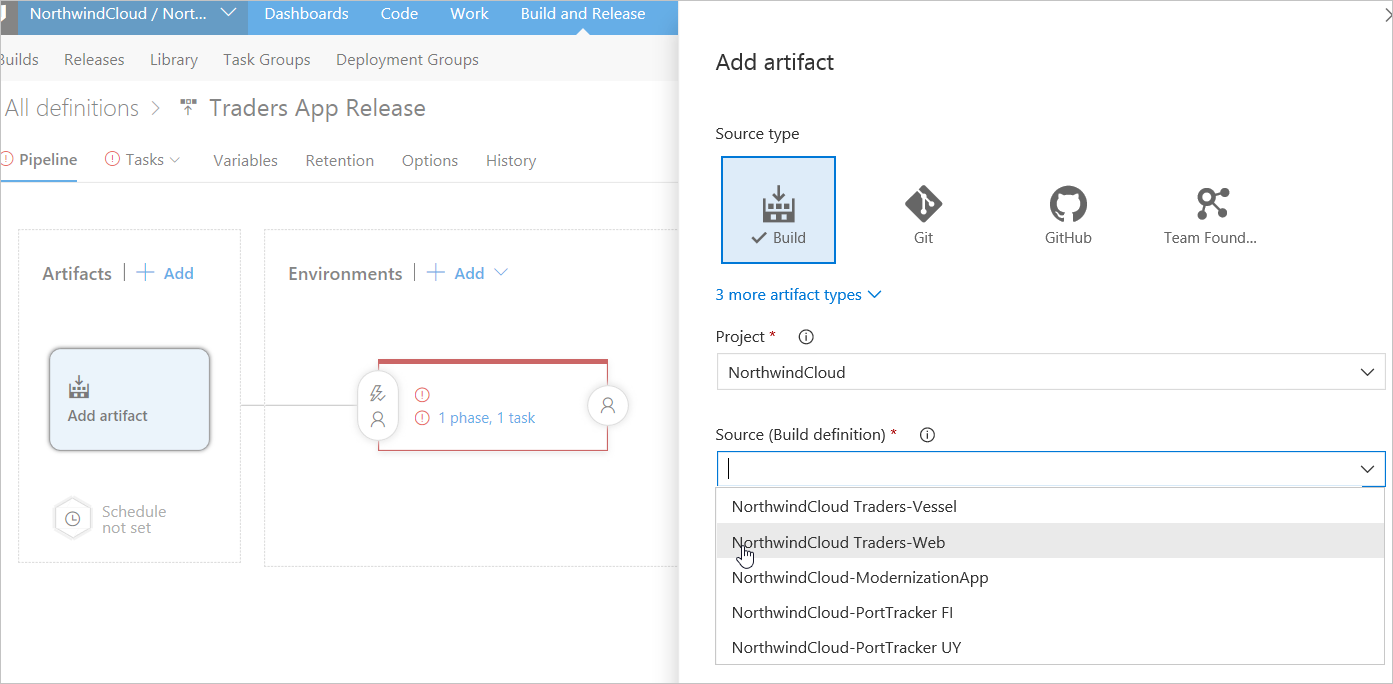

Sous Ajouter un artefact, ajoutez l’artefact pour l’application de build Azure Cloud.

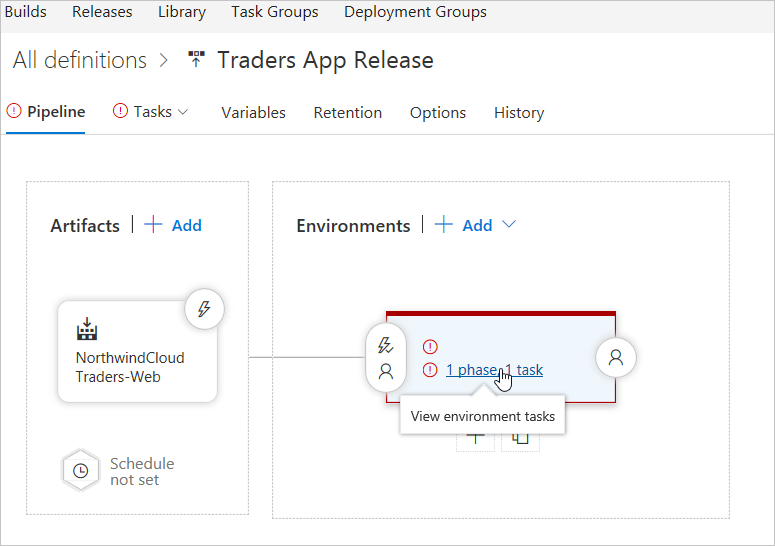

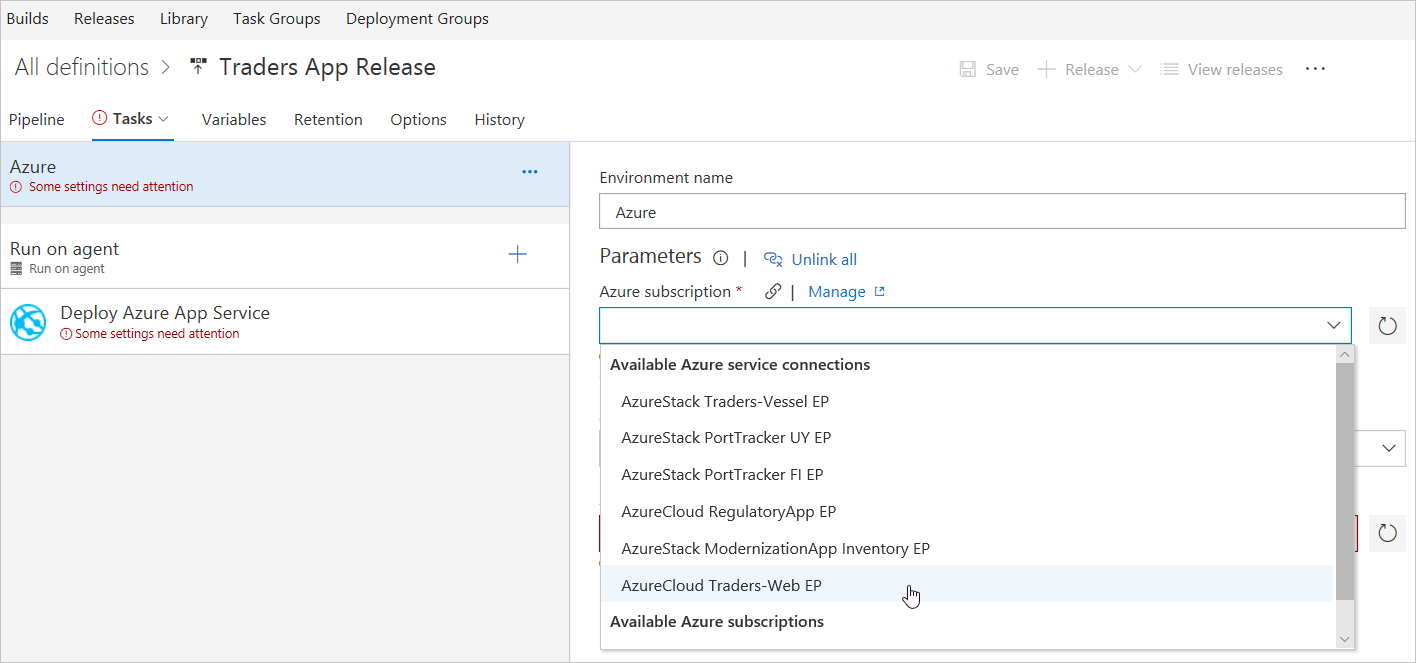

Sous l’onglet Pipeline, sélectionnez le lien Phase, Tâche de l’environnement, et définissez les valeurs de l’environnement cloud Azure.

Définissez le nom d’environnement et sélectionnez l’abonnement Azure pour le point de terminaison du Cloud Azure.

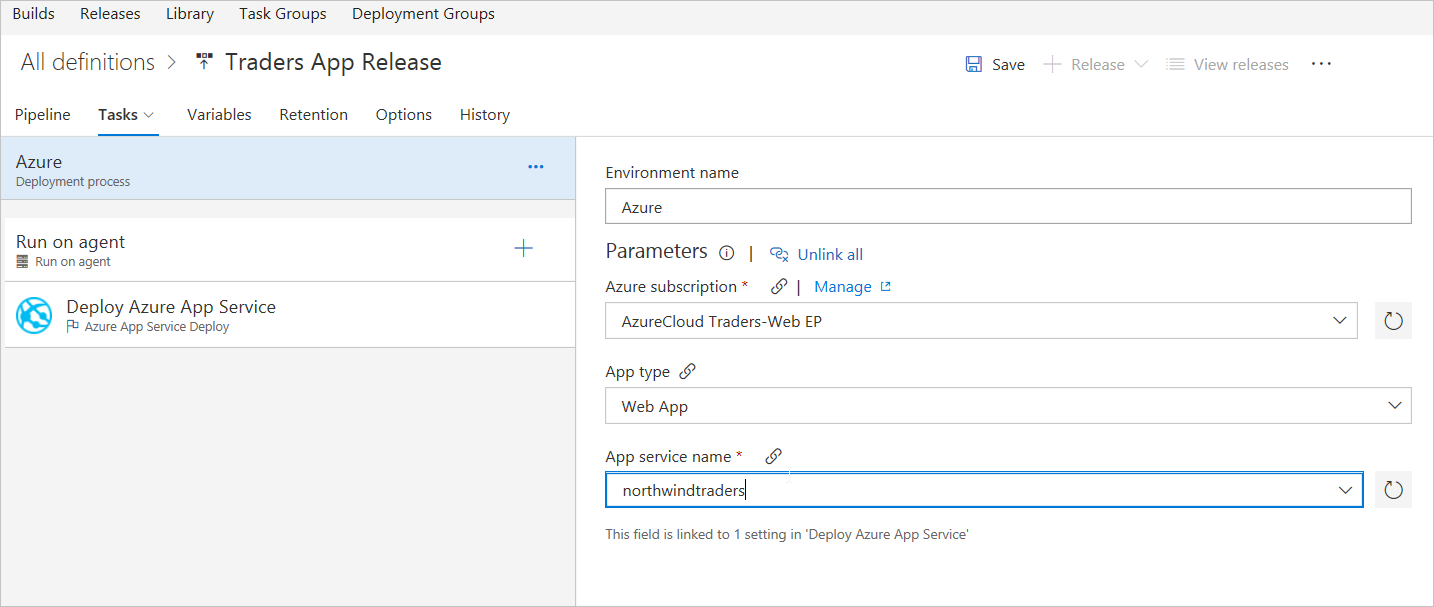

Sous Nom de l’App Service, définissez le nom de service de l’application Azure.

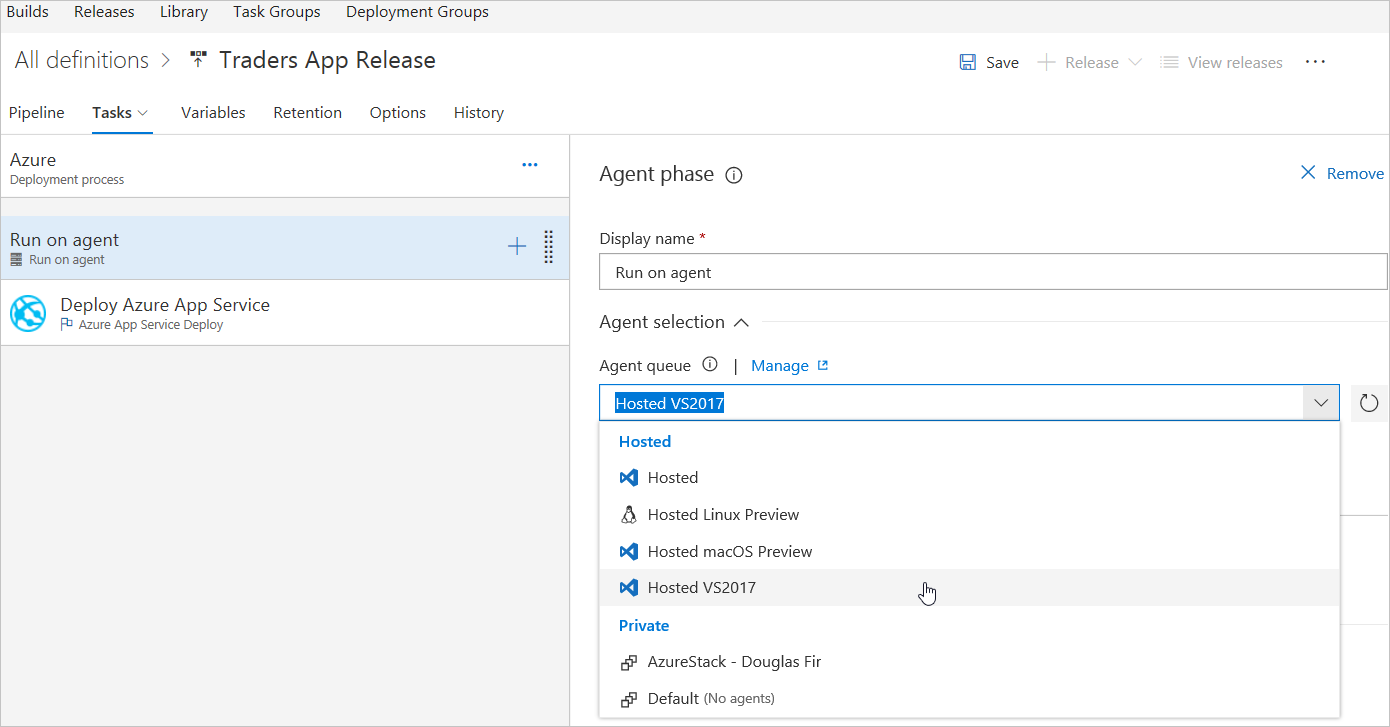

Entrez VS2017 hébergé sous File d’attente de l’agent pour l’environnement hébergé dans le cloud Azure.

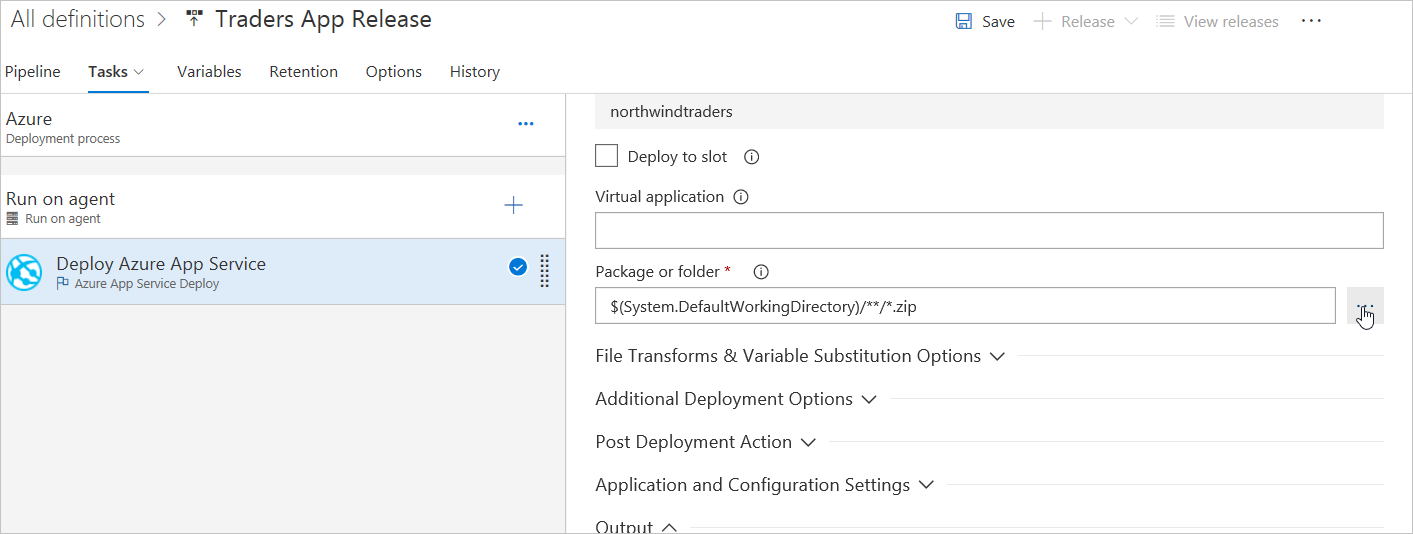

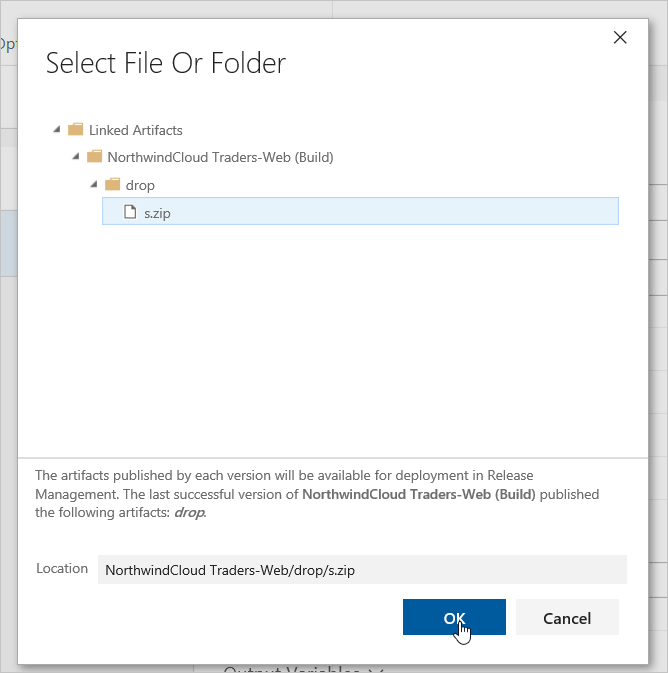

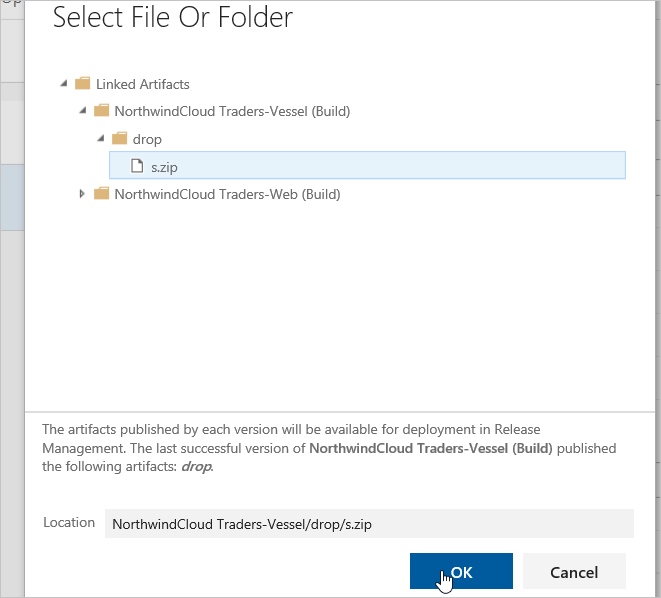

Dans le menu Déployer Azure App Service, sélectionnez le package ou le dossier valide pour l’environnement. Sélectionnez OK pour l’emplacement du dossier.

Enregistrez toutes les modifications et revenez au pipeline de mises en production.

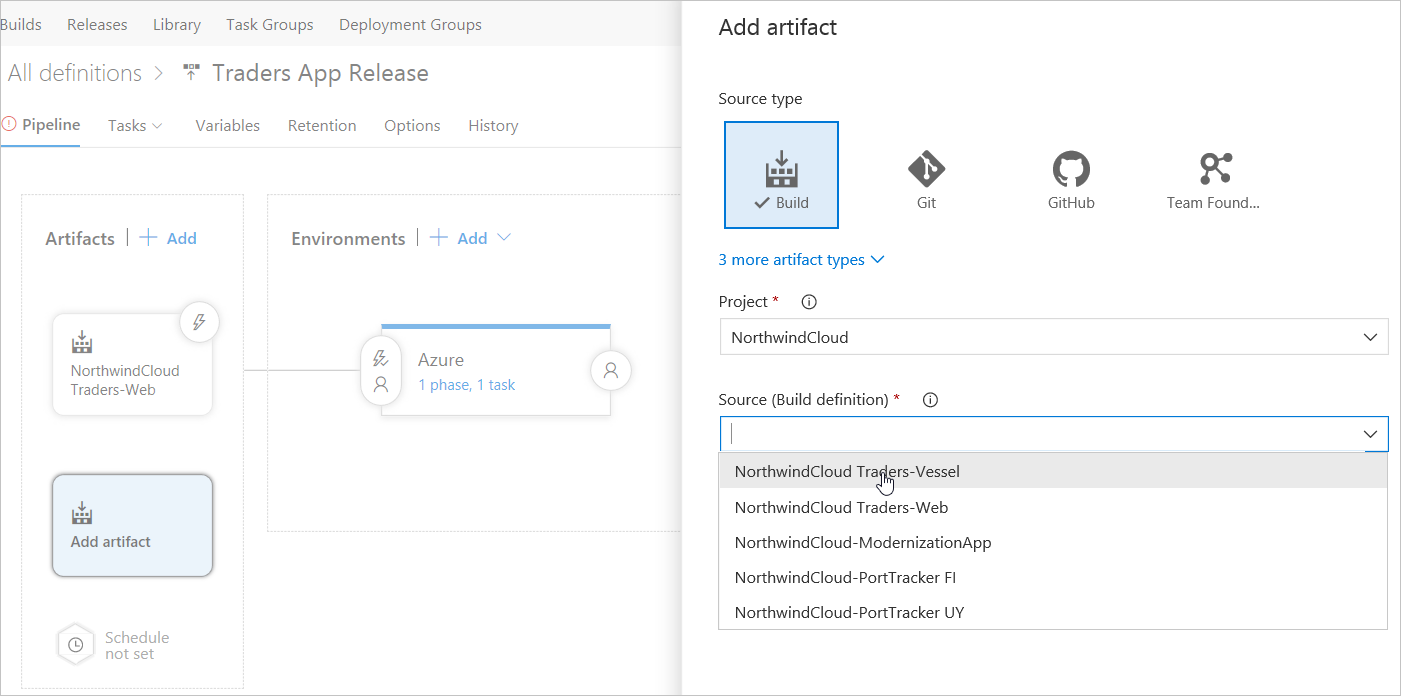

Ajoutez un nouvel artefact en sélectionnant la build pour l’application Azure Stack Hub.

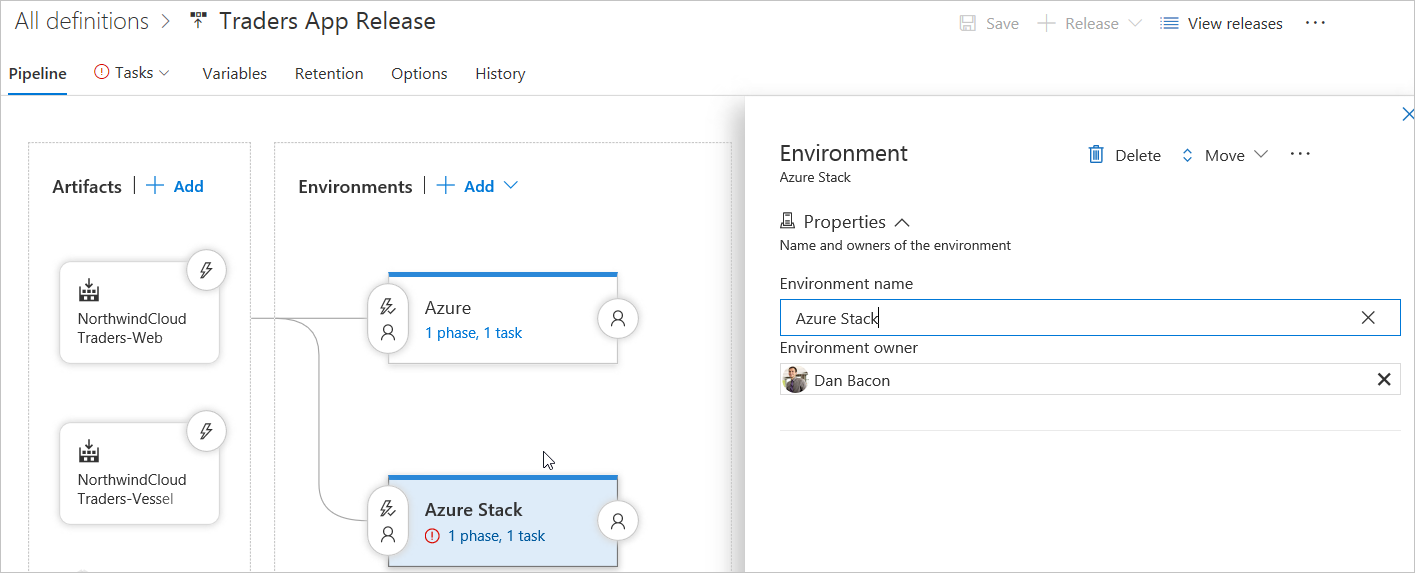

Ajoutez un environnement supplémentaire en appliquant le déploiement Azure App Service.

Nommez le nouvel environnement Azure Stack Hub.

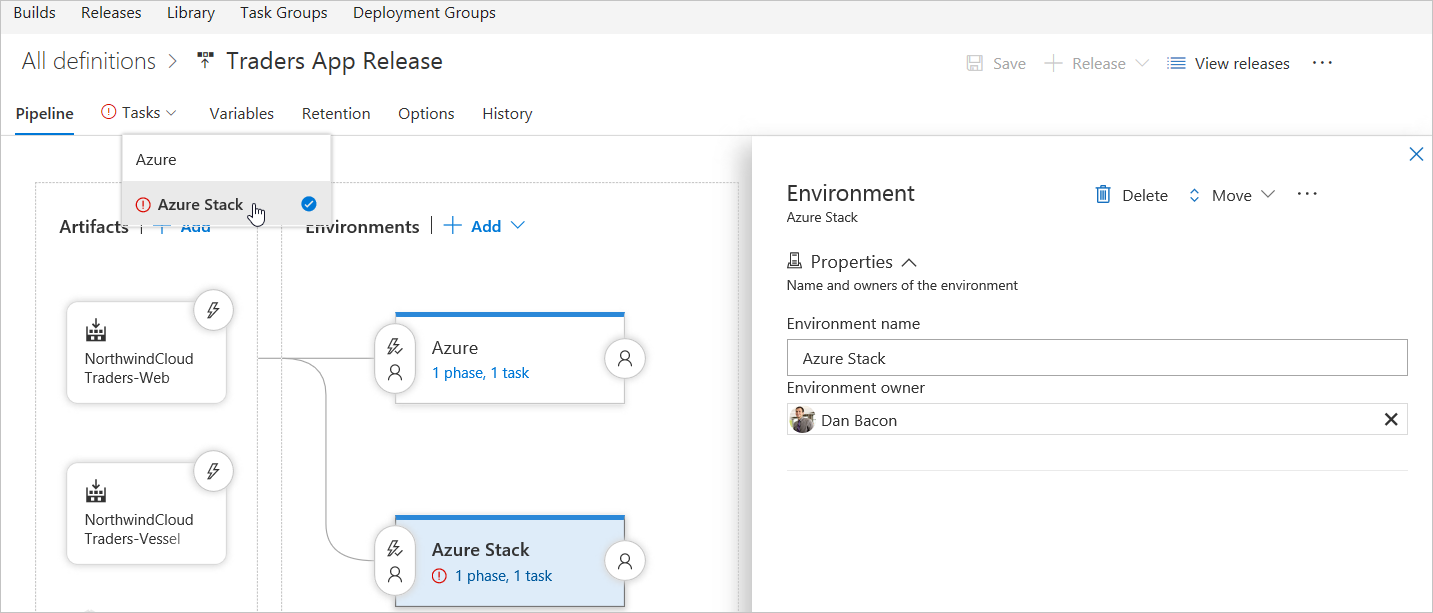

Recherchez l’environnement Azure Stack Hub sous l’onglet Tâche.

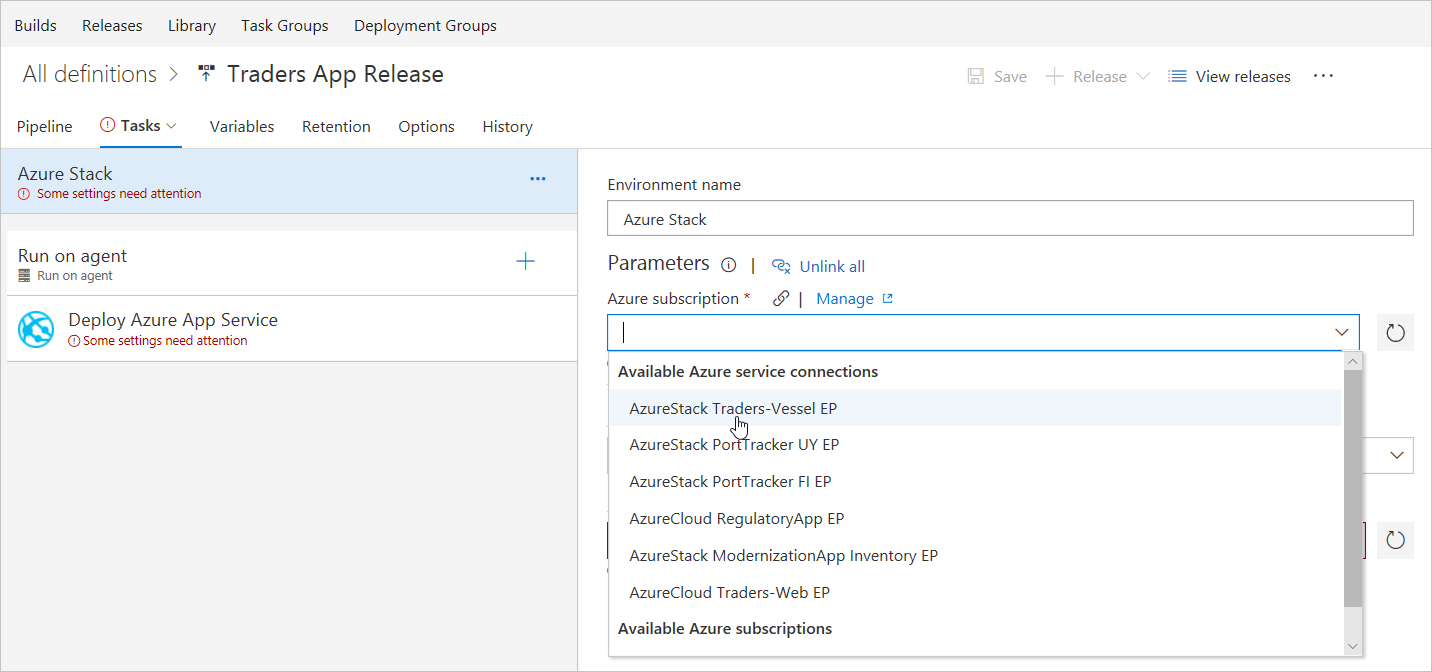

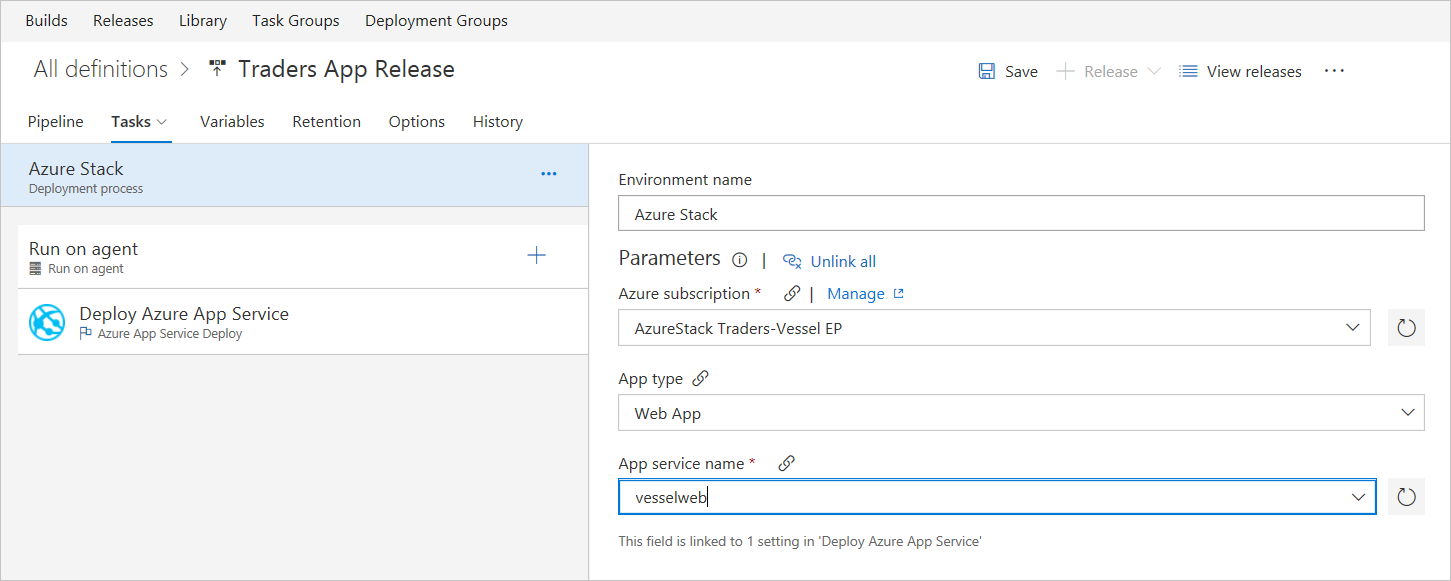

Sélectionnez l’abonnement pour le point de terminaison Azure Stack Hub.

Définissez le nom de l’application web Azure Stack Hub en tant que nom App Service.

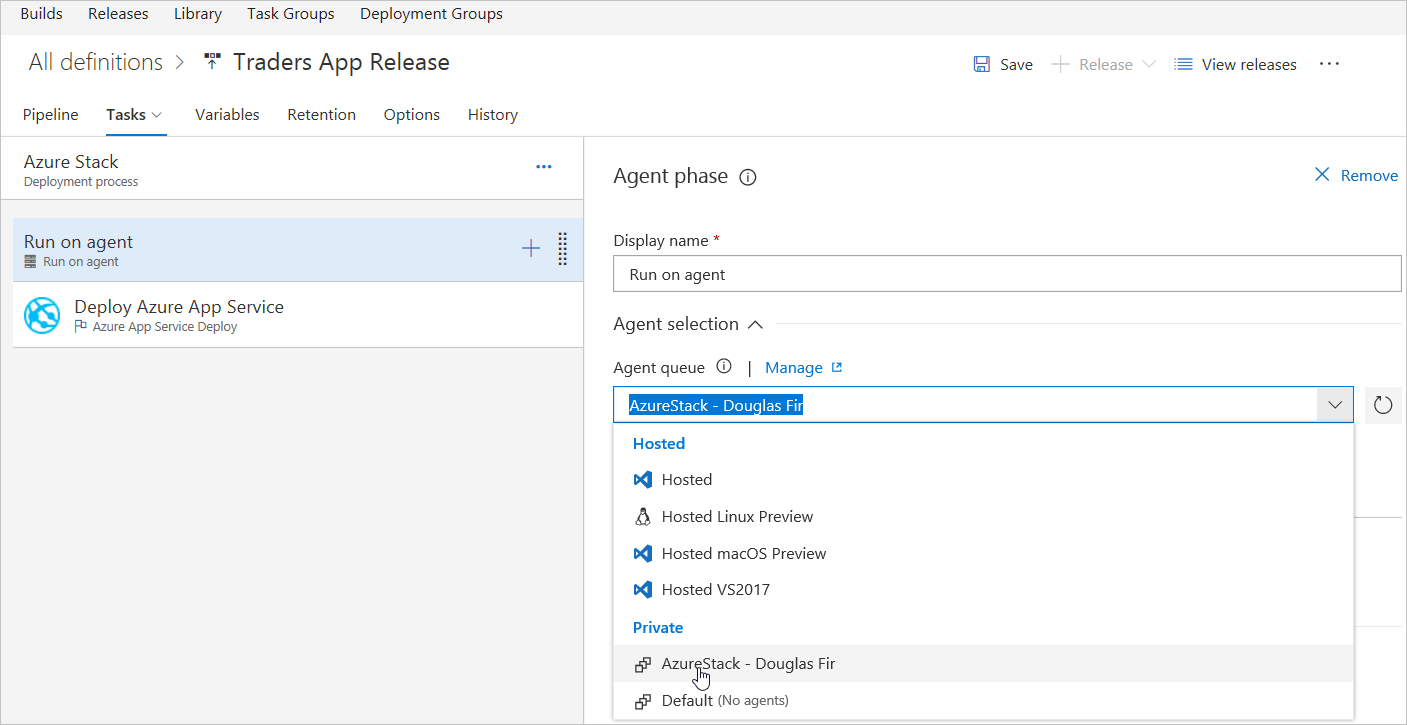

Sélectionnez l’agent Azure Stack Hub.

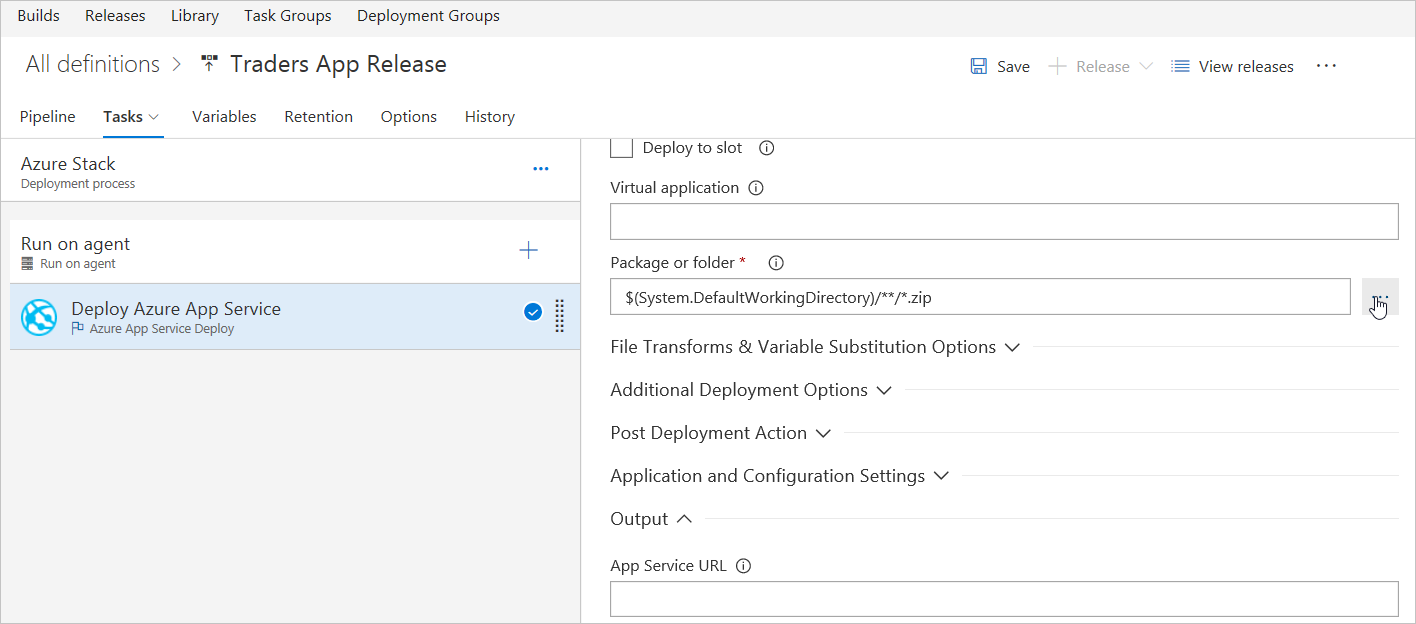

Sous la section Déployer Azure App Service, sélectionnez le package ou le dossier valides pour l’environnement. Sélectionnez OK pour l’emplacement du dossier.

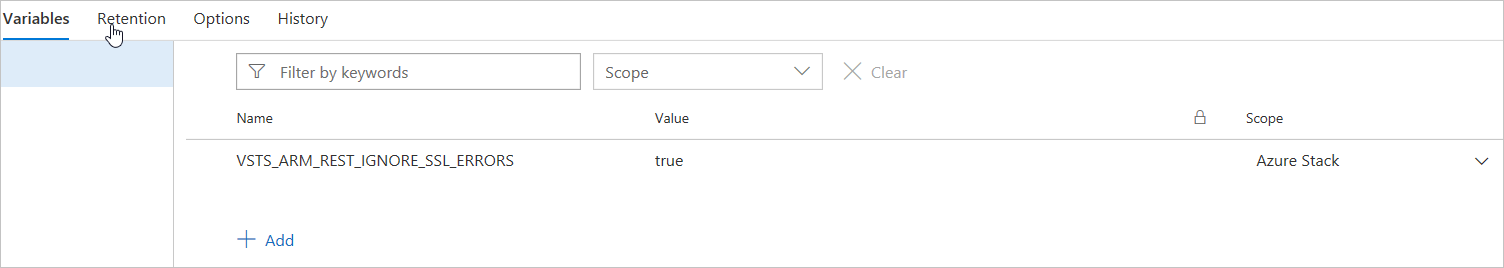

Sous l’onglet Variable, ajoutez une variable nommée

VSTS\_ARM\_REST\_IGNORE\_SSL\_ERRORS, définissez sa valeur sur true et sa portée sur Azure Stack Hub.

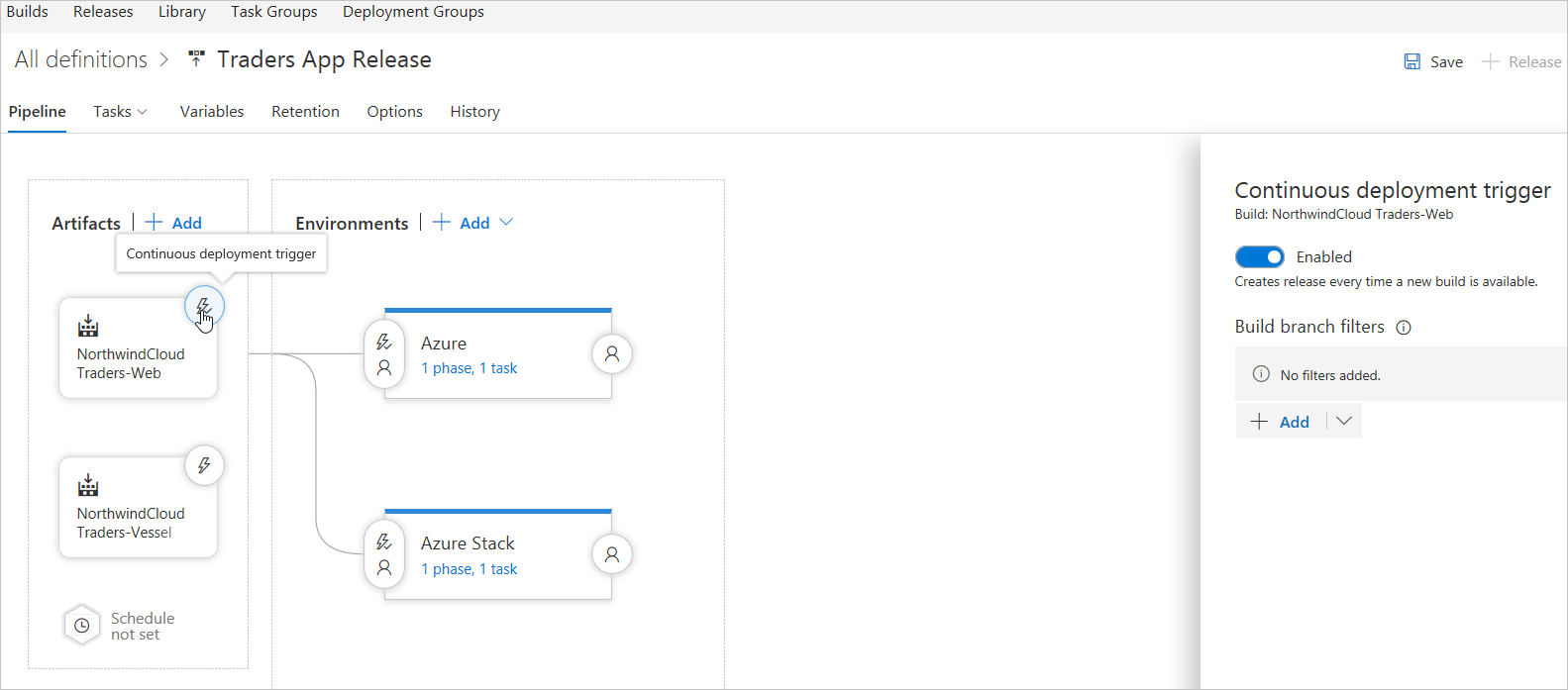

Sélectionnez l’icône du déclencheur de déploiement Continu dans les deux artefacts et activez le déclencheur de déploiement Continu.

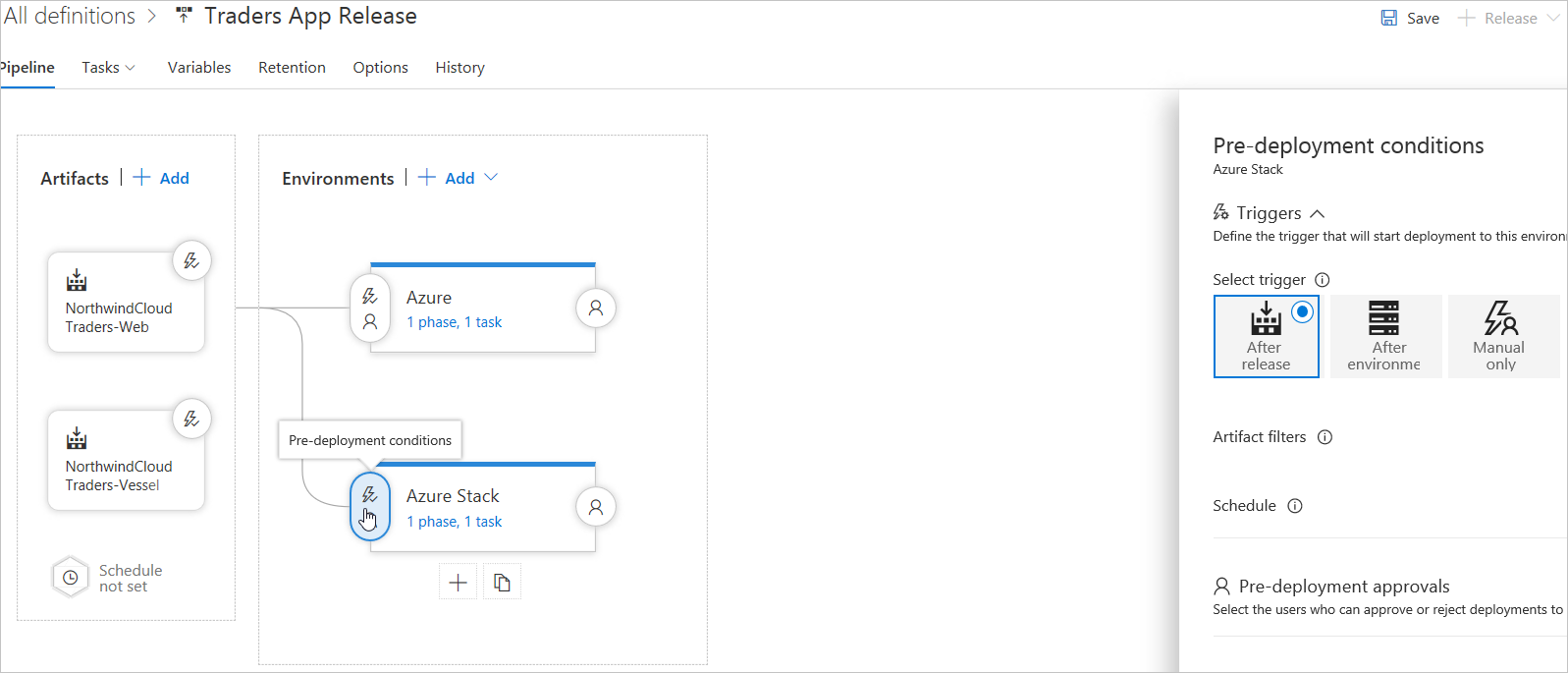

Sélectionnez l’icône des conditions Prédéploiement dans l’environnement Azure Stack Hub et définissez le déclencheur sur Après la mise en production.

Enregistrez toutes les modifications.

Notes

Certains paramètres des tâches peuvent avoir été automatiquement définis en tant que variables d’environnement lors de la création d’une définition de mise en production à partir d’un modèle. Ces paramètres ne peuvent pas être modifiés dans les paramètres de la tâche. Au lieu de cela, l’élément d’environnement parent doit être sélectionné pour modifier ces paramètres.

Deuxième partie : Mettre à jour les options de l’application web

Azure App Service offre un service d’hébergement web hautement évolutif appliquant des mises à jour correctives automatiques.

- Mappez un nom DNS personnalisé existant à Azure Web Apps.

- Utilisez un enregistrement CNAME ou un enregistrement A pour mapper un nom DNS personnalisé à App Service.

Mapper un nom DNS personnalisé existant à des applications web Azure

Notes

Utilisez un enregistrement CNAME pour tous les noms DNS personnalisés, à l’exception d’un domaine racine (par exemple, northwind.com).

Pour migrer un site actif et son nom de domaine DNS vers App Service, voir Migrer un nom DNS actif vers Azure App Service.

Prérequis

Pour suivre cette solution :

Créez une application App Service ou utilisez une application créée pour une autre solution.

Achetez un nom de domaine et fournissez un accès au registre DNS au fournisseur de domaine.

Mettez à jour le fichier de zone DNS pour le domaine. Microsoft Entra ID vérifie la propriété du nom de domaine personnalisé. Utilisez Azure DNS pour les enregistrements DNS Azure/Microsoft 365/externes dans Azure, ou ajoutez l’entrée DNS à un autre bureau d’enregistrement DNS.

Inscrivez un domaine personnalisé auprès d’un bureau d’enregistrement public.

Connectez-vous au Bureau d’enregistrement des noms de domaine pour le domaine. (Il se peut qu’un administrateur approuvé doive effectuer les mises à jour DNS.)

Mettez à jour le fichier de zone DNS du domaine en ajoutant l’entrée DNS fournie par Microsoft Entra ID.

Par exemple, pour ajouter les entrées DNS northwindcloud.com et www.northwindcloud.com, configurez les paramètres DNS pour le domaine racine northwindcloud.com.

Notes

Vous pouvez acheter un nom de domaine à l’aide du portail Azure. Pour mapper un nom DNS personnalisé à une application web, le plan App Service de l’application web doit être un niveau payant (Partagé, De base, Standard ou Premium).

Créer et mapper des enregistrements CNAME et A

Accès aux enregistrements DNS avec le fournisseur de domaine

Notes

Utilisez Azure DNS pour configurer un nom DNS personnalisé pour les applications web Azure. Pour plus d’informations, consultez Use Azure DNS to provide custom domain settings for an Azure service (Utiliser DNS Azure pour fournir des paramètres de domaine personnalisé pour un service Azure).

Connectez-vous au site web du fournisseur principal.

Trouvez la page de gestion des enregistrements DNS. Chaque fournisseur de domaine a sa propre interface d’enregistrements DNS. Recherchez les zones du site qui portent les mentions Nom de domaine, DNS ou Gestion du nom de serveur.

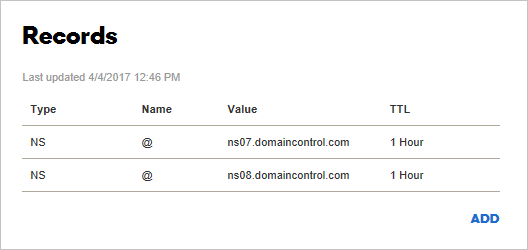

Vous pouvez consulter la page d’enregistrements DNS dans Mes domaines. Trouvez le lien nommé Fichier de zone, Enregistrements DNS ou Configuration avancée.

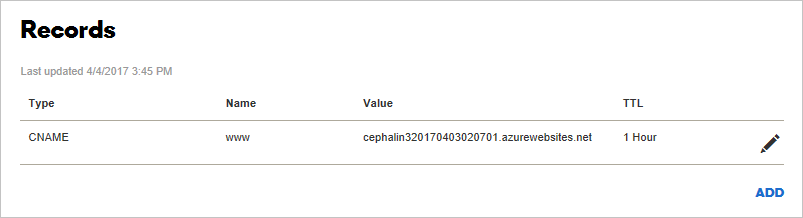

La capture d’écran suivante est un exemple d’une page d’enregistrements DNS :

Dans le bureau d’enregistrement de noms de domaine, sélectionnez Ajouter ou Créer pour créer un enregistrement. Certains fournisseurs ont différents liens pour ajouter divers types d’enregistrements. Consultez la documentation du fournisseur.

Ajoutez un enregistrement CNAME pour mapper un sous-domaine au nom d’hôte par défaut de l’application.

Pour l’exemple de domaine wwwnorthwindcloud.com, ajoutez un enregistrement CNAME qui mappe le nom à

<app_name>.azurewebsites.net.

Après avoir ajouté l’enregistrement CNAME, la page d’enregistrements DNS ressemble à l’exemple suivant :

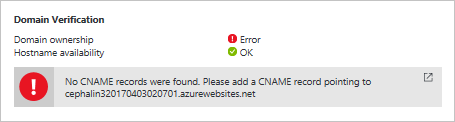

Activer le mappage d’enregistrement CNAME dans Azure

Dans un nouvel onglet, connectez-vous au portail Azure.

Accédez à App Services.

Sélectionnez l’application web.

Dans le volet de navigation gauche de la page d’application du portail Azure, sélectionnez Domaines personnalisés.

Sélectionnez l’icône + en regard de Ajouter un nom d’hôte.

Tapez le nom de domaine complet, par exemple

www.northwindcloud.com.Sélectionnez Valider.

Si cela est indiqué, ajoutez des enregistrements supplémentaires d’autres types (

AouTXT) aux enregistrements DNS du bureau d’enregistrement de noms de domaine. Azure fournit les valeurs et les types de ces enregistrements :a. Un enregistrement A pour effectuer un mappage vers l’adresse IP de l’application.

b. Un enregistrement TXT pour effectuer un mappage vers le nom d’hôte par défaut de l’application

<app_name>.azurewebsites.net. App Service utilise cet enregistrement uniquement au moment de la configuration, pour vérifier la propriété du domaine personnalisé. Après vérification, supprimez l’enregistrement TXT.Effectuez cette tâche dans l’onglet du bureau d’enregistrement de domaine et validez à nouveau pour que le bouton Ajouter un nom d’hôte soit activé.

Assurez-vous que Type d’enregistrement du nom d’hôte est défini sur CNAME (www.exemple.com ou tout sous-domaine).

Sélectionnez Ajouter un nom d’hôte.

Tapez le nom de domaine complet, par exemple

northwindcloud.com.Sélectionnez Valider. Ajouter est activé.

Assurez-vous que Type d’enregistrement du nom d’hôte est défini sur Enregistrement A (exemple.com).

Ajoutez un nom d’hôte.

Un certain temps peut être nécessaire pour que les nouveaux noms d’hôte soient reflétés sur la page Domaines personnalisés de votre application. Essayez d’actualiser le navigateur pour mettre à jour les données.

En cas d’erreur, une notification d’erreur de vérification s’affiche en bas de la page.

Notes

Les étapes ci-dessus peuvent être répétées pour mapper un domaine contenant un caractère générique (*.northwindcloud.com). Cela vous permet d’ajouter n’importe quel sous-domaine à cet App Service sans avoir à créer un enregistrement CNAME distinct pour chacun. Suivez les instructions du bureau d’enregistrement pour configurer ce paramètre.

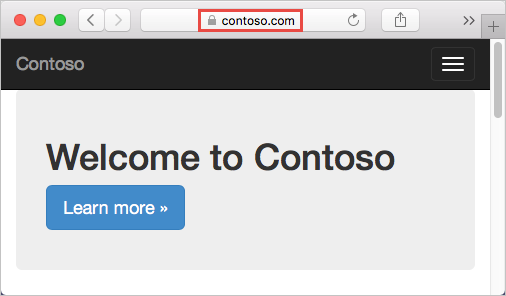

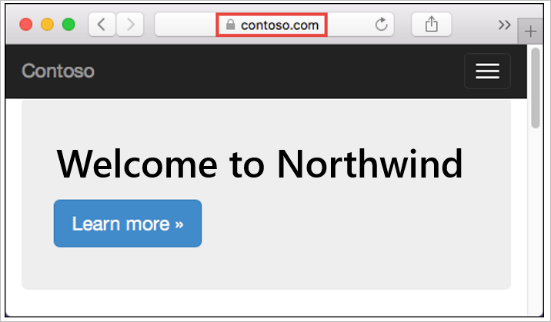

Test dans un navigateur

Dans votre navigateur, accédez aux noms DNS configurés précédemment (par exemple, northwindcloud.comou www.northwindcloud.com).

Troisième partie : Lier un certificat SSL personnalisé

Dans cette partie, nous allons :

- lier le certificat SSL personnalisé à App Service ;

- appliquer le protocole HTTPS pour l’application ;

- automatiser une liaison de certificat SSL avec des scripts.

Notes

Si nécessaire, obtenez un certificat SSL dans le portail Azure et liez-le à l’application web. Pour plus d’informations, voir le didacticiel sur App Service Certificates.

Prérequis

Pour suivre cette solution :

- Créez une application App Service.

- Mappez un nom DNS personnalisé à votre application web.

- Acquérez un certificat SSL auprès d’une autorité de certification approuvée et utilisez la clé pour signer la demande.

Conditions requises pour le certificat SSL

Pour l’utiliser dans App Service, un certificat doit remplir toutes les conditions suivantes :

être signé par une autorité de certification approuvée ;

être exporté sous la forme d’un fichier PFX protégé par mot de passe ;

Contient une clé privée d’au moins 2 048 bits.

contenir tous les certificats intermédiaires dans la chaîne de certificats.

Notes

Les certificats de chiffrement à courbe elliptique (ECC) sont compatibles avec App Service, mais ne sont pas abordés dans ce guide. Consultez une autorité de certification pour bénéficier d’une assistance lors de la création de certificats ECC.

Préparation de l’application web

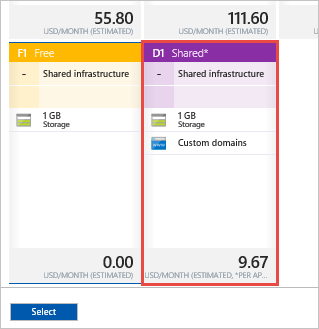

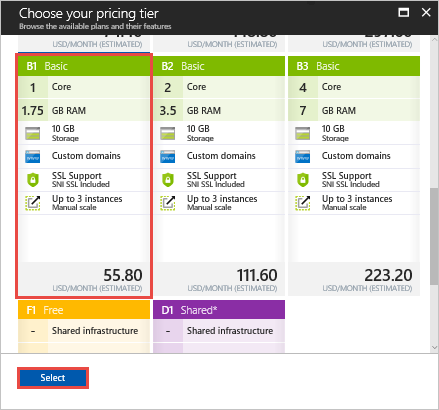

Pour lier un certificat SSL personnalisé à votre application web, le plan App Service doit se trouver dans le niveau De base, Standard ou Premium.

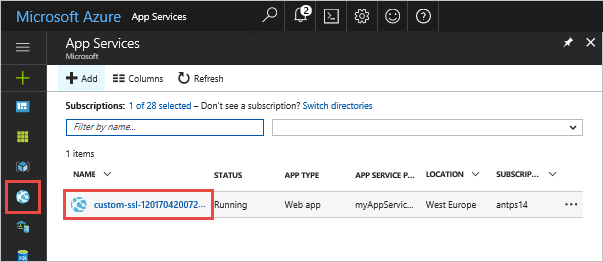

Connexion à Azure

Ouvrez le portail Azure et accédez à l’application web.

Dans le menu de gauche, sélectionnez App Services, puis le nom de l’application web.

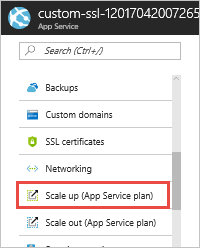

Vérification du niveau tarifaire

Dans le volet de navigation de gauche de la page d’application web, accédez à la section Paramètres et sélectionnez Monter en puissance (plan App Service) .

Vérifiez que l’application web n’est pas de niveau Gratuit ou Partagé. Le niveau actuel de l’application web est encadré d’un rectangle bleu foncé.

Le certificat SSL personnalisé n’est pas pris en charge aux niveaux Gratuit et Partagé. Pour contourner ce problème, suivez la procédure décrite dans la section suivante ou dans la page Choisir votre niveau de tarification, puis passez à Charger et lier votre certificat SSL.

Évolution de votre plan App Service

Sélectionnez l’un des niveaux De base, Standard ou Premium.

Sélectionnez Sélectionner.

L’opération de mise à l’échelle est terminée lorsque la notification s’affiche.

Liaison de votre certificat SSL et fusion des certificats intermédiaires

Fusionnez plusieurs certificats dans la chaîne.

Ouvrez chaque certificat reçu dans un éditeur de texte.

Créez un fichier pour le certificat fusionné appelé mergedcertificate.crt. Dans un éditeur de texte, copiez le contenu de chaque certificat dans ce fichier. L’ordre de vos certificats devrait suivre l’ordre dans la chaîne d’approbation, commençant par votre certificat et finissant par le certificat racine. Cela ressemble à l’exemple suivant :

-----BEGIN CERTIFICATE----- <your entire Base64 encoded SSL certificate> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 1> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded intermediate certificate 2> -----END CERTIFICATE----- -----BEGIN CERTIFICATE----- <The entire Base64 encoded root certificate> -----END CERTIFICATE-----

Exportation du certificat vers PFX

Exportez le certificat SSL fusionné avec la clé privée générée par le certificat.

Un fichier de clé privée est créé via OpenSSL. Pour exporter le certificat vers PFX, exécutez la commande suivante, en remplaçant les espaces réservés <private-key-file> et <merged-certificate-file> par le chemin de clé privée et le fichier de certificat fusionné :

openssl pkcs12 -export -out myserver.pfx -inkey <private-key-file> -in <merged-certificate-file>

Lorsque vous y êtes invité, définissez un mot de passe d’exportation pour charger votre certificat SSL dans App Service ultérieurement.

Lorsque vous utilisez IIS ou Certreq.exe pour générer la demande de certificat, installez le certificat sur un ordinateur local, puis exportez le certificat au format PFX.

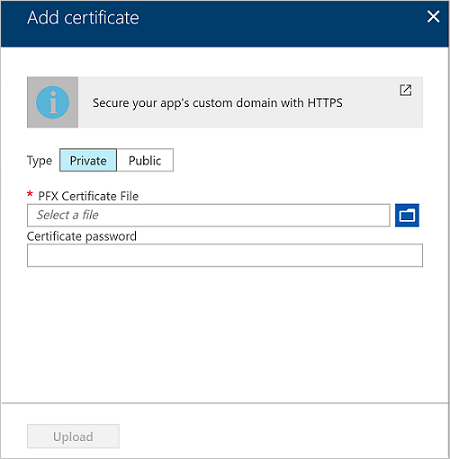

Charger le certificat SSL

Dans le volet de navigation gauche, sélectionnez Paramètres SSL.

Sélectionnez Charger un certificat.

Dans Fichier de certificat PFX, sélectionnez le fichier PFX.

Dans Mot de passe du certificat, tapez le mot de passe créé lors de l’exportation du fichier PFX.

Sélectionnez Télécharger.

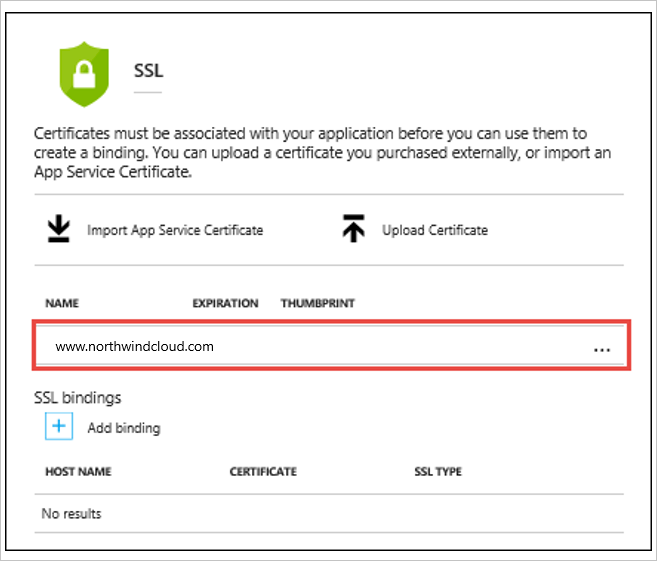

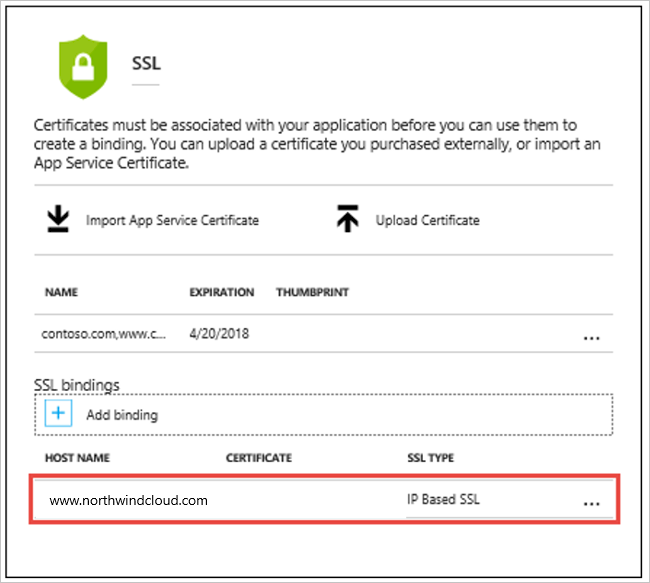

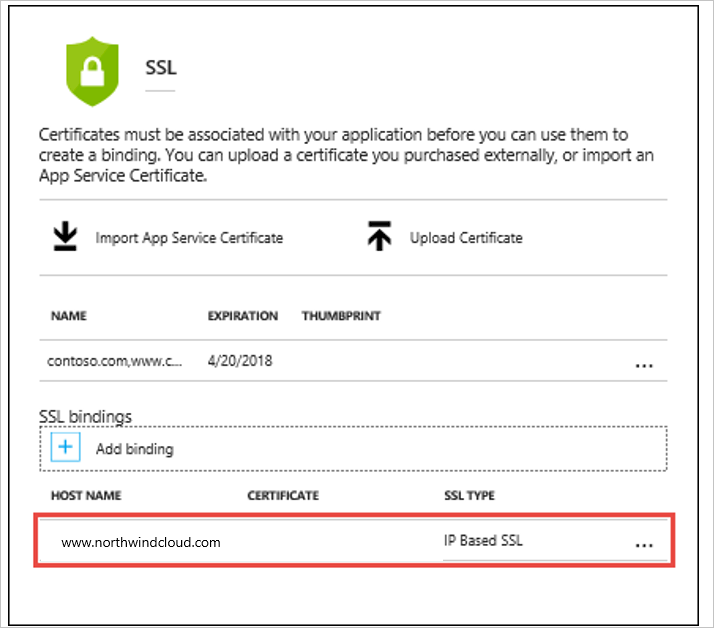

Lorsque App Service finit de charger le certificat, celui-ci apparaît dans la page Paramètres SSL.

Liaison de votre certificat SSL

Dans la section Liaisons SSL, sélectionnez Ajouter une liaison.

Notes

Si le certificat a été chargé, mais n’apparaît pas dans les noms de domaine dans la liste déroulante Nom d’hôte, essayez d’actualiser la page du navigateur.

Dans la page Ajouter une liaison SSL, utilisez les listes déroulantes pour sélectionner le nom de domaine à sécuriser et le certificat à utiliser.

Dans Type SSL, choisissez d’utiliser l’indication du nom du serveur (SNI) ou le protocole SSL basé sur IP.

SSL basé sur SNI : plusieurs liaisons SSL basées sur SNI peuvent être ajoutées. Cette option permet de sécuriser plusieurs domaines sur la même adresse IP avec plusieurs certificats SSL. La plupart des navigateurs actuels (y compris Internet Explorer, Chrome, Firefox et Opera) prennent en charge SNI (plus d’informations sur la prise en charge des navigateurs dans Indication du nom du serveur).

SSL basé sur IP : une seule liaison SSL basée sur IP peut être ajoutée. Cette option permet de sécuriser une adresse IP publique dédiée avec un seul certificat SSL. Pour sécuriser plusieurs domaines, vous devez tous les sécuriser en utilisant le même certificat SSL. SSL basé sur IP est l’option habituelle pour la liaison SSL.

Sélectionnez Ajouter une liaison.

Lorsque App Service finit de charger votre certificat, celui-ci apparaît dans les sections Liaisons SSL.

Remappage d’un enregistrement pour IP SSL

Si vous n’utilisez pas SSL basé sur IP dans l’application web, passez à Tester HTTPS pour votre domaine personnalisé.

Par défaut, l’application web utilise une adresse IP publique partagée. Lorsque le certificat est lié avec SSL basé sur IP, App Service crée une adresse IP dédiée pour l’application web.

Lorsqu’un enregistrement A est mappé sur l’application web, le registre de domaine doit être mis à jour avec l’adresse IP dédiée.

La page Domaine personnalisé est mise à jour avec la nouvelle adresse IP dédiée. Copiez cette adresse IP, puis remappez l’enregistrement A sur cette nouvelle adresse IP.

Test du protocole HTTPS

Dans différents navigateurs, accédez à https://<your.custom.domain> pour vérifier que l’application web est fournie.

Notes

Les erreurs de validation de certificat éventuelles peuvent être dues à un certificat auto-signé ou à des certificats intermédiaires mis de côté lors de l’exportation vers le fichier PFX.

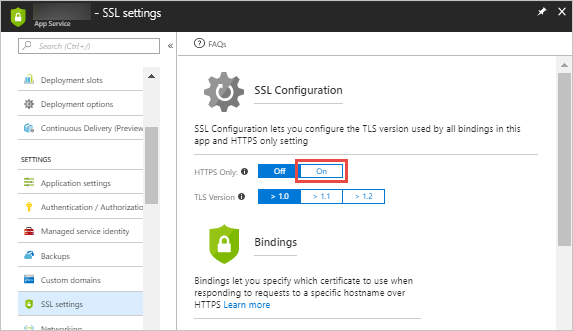

Appliquer le protocole HTTPS

Par défaut, chacun peut accéder à l’application web avec HTTP. Vous pouvez rediriger toutes les requêtes HTTP vers le port HTTPS.

Dans la page d’application web, sélectionnez Paramètres SSL. Ensuite, dans HTTPS uniquement, sélectionnez Activer.

Lorsque l’opération est terminée, accédez à l’une des URL HTTP pointant vers l’application. Par exemple :

- https://<app_name>.azurewebsites.net

https://northwindcloud.comhttps://www.northwindcloud.com

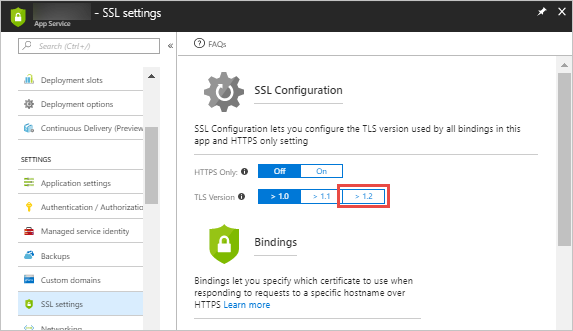

Appliquer le protocole TLS 1.1/1.2

L’application autorise TLS 1.0 par défaut, qui n’est plus considéré comme sécurisé par les normes du secteur telles que PCI DSS. Pour appliquer des versions ultérieures de TLS, procédez comme suit :

Dans le volet de navigation gauche de la page d’application web, sélectionnez Paramètres SSL.

Dans Version TLS, sélectionnez la version minimale de TLS.

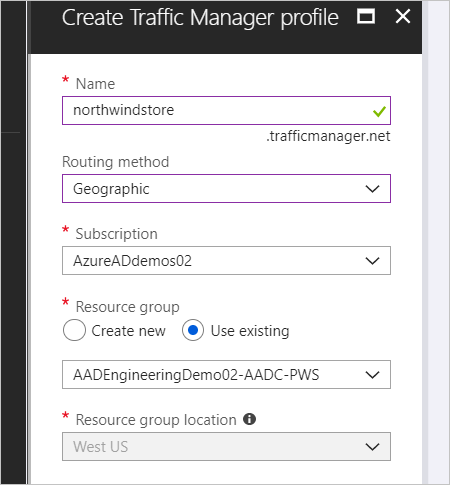

Créer un profil Traffic Manager

Sélectionnez Créer une ressource>Mise en réseau>Profil Traffic Manager>Créer.

Dans Créer un profil Traffic Manager, procédez comme suit :

Sous Nom, entrez un nom pour le profil. Ce nom doit être unique au sein de la zone trafficmanager.net et produit le nom DNS trafficmanager.net qui est utilisé pour accéder au profil Traffic Manager.

Sous Méthode de routage, sélectionnez la méthode de routage géographique.

Sous Abonnement, sélectionnez l’abonnement sous lequel créer ce profil.

Sous Groupe de ressources, créez un groupe de ressources où placer ce profil.

Sous Emplacement du groupe de ressources, sélectionnez l’emplacement du groupe de ressources. Ce paramètre fait référence à l’emplacement du groupe de ressources et n’a pas d’impact sur le profil Traffic Manager déployé globalement.

Sélectionnez Create (Créer).

Lorsque le déploiement global du profil Traffic Manager est terminé, il est répertorié comme l’une des ressources dans le groupe de ressources concerné.

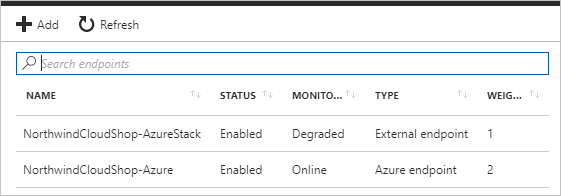

Ajouter des points de terminaison Traffic Manager

Dans la barre de recherche du portail, recherchez le nom du profil Traffic Manager créé dans la section précédente, puis sélectionnez le profil Traffic Manager dans les résultats affichés.

Dans Profil Traffic Manager, à la section Paramètres, sélectionnez Points de terminaison.

Sélectionnez Ajouter.

Ajout du point de terminaison Azure Stack Hub.

Pour Type, sélectionnez Point de terminaison externe.

Fournissez un nom pour ce point de terminaison, dans l’idéal, le nom du déploiement Azure Stack Hub.

Pour le nom de domaine complet (FQDN), utilisez l’URL externe de l’application web Azure Stack Hub.

Sous Géocartographie, sélectionnez la région ou le continent où se trouve la ressource. Par exemple, Europe.

Dans la liste déroulante Pays/Région qui s’affiche, sélectionnez le pays/la région qui s’applique à ce point de terminaison. Par exemple, Allemagne.

Vérifiez que la case Ajouter comme désactivé est désélectionnée.

Sélectionnez OK.

Ajout du point de terminaison Azure :

Sous Type, sélectionnez Point de terminaison Azure.

Entrez un Nom pour le point de terminaison.

Sous Type de ressource cible, sélectionnez App Service.

Sous Ressource cible, sélectionnez Choisir un service d’application pour afficher la liste des applications Web sous le même abonnement. Dans Ressources, sélectionnez le service d’application utilisé en tant que premier point de terminaison.

Sous Géocartographie, sélectionnez la région ou le continent où se trouve la ressource. Par exemple, Amérique du Nord/Amérique Centrale/Antilles.

Dans la liste déroulante Pays/Région qui s’affiche, laissez ce champ vide pour sélectionner le regroupement régional complet au-dessus.

Vérifiez que la case Ajouter comme désactivé est désélectionnée.

Sélectionnez OK.

Notes

Créez au moins un point de terminaison en choisissant la portée géographique Tous (Monde) comme point de terminaison par défaut de la ressource.

Une fois l’ajout des deux points de terminaison terminé, ceux-ci s’affichent dans Profil Traffic Manager avec leur état de surveillance défini sur En ligne.

Les multinationales s’appuient sur les fonctionnalités de géodistribution Azure

En dirigeant le trafic de données à l’aide d’Azure Traffic Manager et de points de terminaison spécifiquement répartis à travers le monde, les multinationales peuvent se conformer aux réglementations régionales et assurer la conformité et la protection des données, indispensables au succès des sites d’activité locaux et distants.

Étapes suivantes

- Pour plus d’informations sur les modèles Azure Cloud, consultez Modèles de conception cloud.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour