Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Les clés gérées par le client pour le chiffrement de volume Azure NetApp Files vous permettent d’utiliser vos propres clés plutôt qu’une clé gérée par la plateforme quand vous créez un volume. Avec les clés gérées par le client, vous pouvez gérer entièrement la relation entre le cycle de vie d’une clé, les autorisations d’utilisation des clés et les opérations d’audit sur les clés.

Le diagramme suivant montre comment les clés gérées par le client fonctionnent avec Azure NetApp Files :

Azure NetApp Files accorde des autorisations sur les clés de chiffrement à une identité managée. L’identité managée peut être une identité managée affectée par l’utilisateur que vous créez et gérez, ou une identité managée affectée par le système associée au compte NetApp.

Vous configurez le chiffrement avec une clé gérée par le client pour le compte NetApp.

Vous utilisez l’identité managée à laquelle l’administrateur Azure Key Vault a accordé des autorisations à l’étape 1 pour authentifier l’accès à Azure Key Vault avec Microsoft Entra ID.

Azure NetApp Files enveloppe la clé de chiffrement du compte avec la clé gérée par le client dans Azure Key Vault.

Les clés gérées par le client n’affectent pas les performances d’Azure NetApp Files. La seule différence par rapport aux clés gérées par la plateforme est la façon dont la clé est gérée.

Pour les opérations de lecture/écriture, Azure NetApp Files envoie des demandes à Azure Key Vault pour désenvelopper la clé de chiffrement du compte afin d’effectuer des opérations de chiffrement et de déchiffrement.

Les clés gérées par le client entre locataires sont disponibles dans toutes les régions prises en charge par Azure NetApp Files.

Considérations

- Pour créer un volume en utilisant des clés gérées par le client, vous devez sélectionner les fonctionnalités réseau Standard. Vous ne pouvez pas utiliser de clés gérées par le client avec un volume configuré en utilisant des fonctionnalités réseau de base. Suivez les instructions de Définir l’option Fonctionnalités réseau dans la page de création de volume.

- Pour durcir la sécurité, vous pouvez sélectionner l’option Désactiver l’accès public dans les paramètres réseau de votre coffre de clés. Quand vous sélectionnez cette option, vous devez également sélectionner Autoriser les services Microsoft approuvés à contourner ce pare-feu pour permettre au service Azure NetApp Files d’accéder à votre clé de chiffrement.

- Les clés gérées par le client prennent en charge le renouvellement automatique des certificats MSI (Managed System Identity). Si votre certificat est valide, vous n’avez pas besoin de le mettre à jour manuellement.

- Si Azure NetApp Files ne parvient pas à créer un volume avec une clé gérée par le client, des messages d’erreur s’affichent. Pour plus d’informations, consultez Messages d’erreur et résolution des problèmes.

- N’apportez aucune modification au coffre de clés Azure ou au point de terminaison privé Azure sous-jacent après avoir créé un volume de clés gérées par le client. Les modifications peuvent rendre les volumes inaccessibles. Si vous devez apporter des modifications, consultez Mettre à jour l’adresse IP du point de terminaison privé pour les clés gérées par le client.

- Azure NetApp Files prend en charge la possibilité de passer des volumes existants de clés gérées par la plateforme (PMK) à des clés gérées par le client (CMK) sans migration de données. Cela permet une certaine souplesse dans le cycle de vie des clés de chiffrement (renouvellements, rotations) et une sécurité accrue pour les exigences des secteurs réglementés.

- Si Azure Key Vault devient inaccessible, Azure NetApp Files perd son accès aux clés de chiffrement et la possibilité de lire ou d’écrire des données sur des volumes activés avec des clés gérées par le client. Dans ce cas, créez un ticket de support pour que l’accès soit restauré manuellement pour les volumes affectés.

- Azure NetApp Files prend en charge les clés gérées par le client sur les volumes de réplication source et de données avec des relations de réplication interrégionale ou de réplication interzone.

- L’application de groupes de sécurité réseau Azure (NSG) sur le sous-réseau de liaison privée à Azure Key Vault est prise en charge pour les clés gérées par le client Azure NetApp Files. Les NSG n’affectent pas la connectivité aux liens privés, sauf si une stratégie réseau de point de terminaison privé est activée sur le sous-réseau.

- Le wrap/unwrap n’est pas pris en charge. Les clés gérées par le client utilisent le chiffrement/déchiffrement. Pour plus d’informations, consultez algorithmes RSA.

Spécifications

Avant de créer votre premier volume avec une clé gérée par le client, vous devez configurer :

- Un coffre de clés Azure contenant au moins une clé.

- Le coffre de clés doit avoir la suppression réversible et la protection contre la suppression définitive activées.

- La clé doit être de type RSA.

- Le coffre de clés doit avoir un point de terminaison privé Azure.

- Le point de terminaison privé doit résider dans un sous-réseau différent de celui délégué à Azure NetApp Files. Le sous-réseau doit se trouver dans le même réseau virtuel que celui délégué à Azure NetApp.

Pour plus d’informations sur Azure Key Vault et le point de terminaison privé Azure, consultez :

- Démarrage rapide : Créer un coffre de clés

- Créer ou importer une clé dans le coffre

- Créer un point de terminaison privé

- En savoir plus sur les clés et les types de clés pris en charge

- Groupes de sécurité réseau

- Gérer les stratégies réseau pour les points de terminaison privés

Configurer un compte NetApp pour qu’il utilise des clés gérées par le client

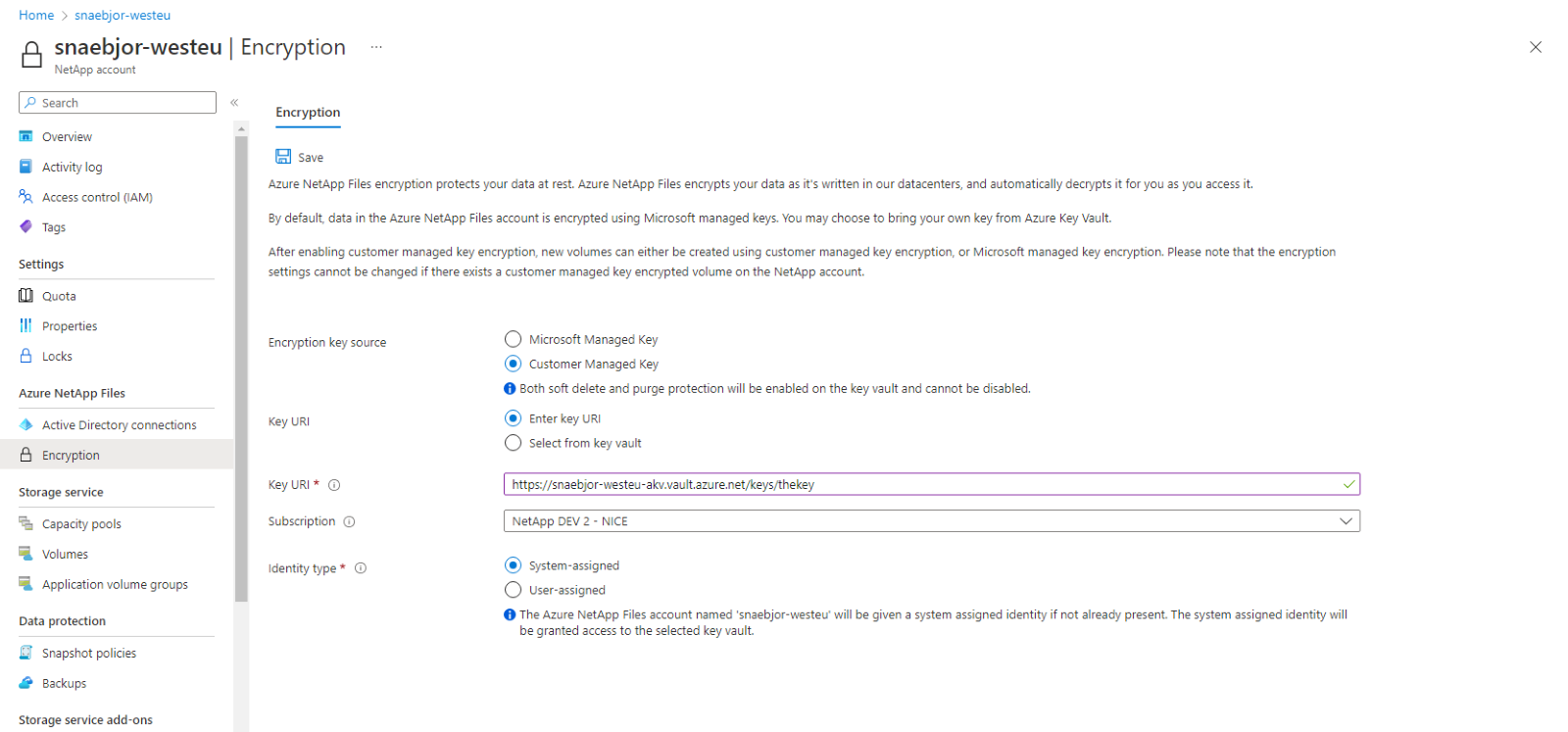

Dans le portail Azure et sous Azure NetApp Files, sélectionnez Chiffrement.

La page Chiffrement vous permet de gérer les paramètres de chiffrement de votre compte NetApp. Elle comprend une option permettant de définir votre compte NetApp pour qu’il utilise votre propre clé de chiffrement, qui est stockée dans Azure Key Vault. Ce paramètre fournit une identité affectée par le système au compte NetApp et ajoute une stratégie d’accès pour l’identité avec les autorisations de clé nécessaires.

Quand vous définissez votre compte NetApp pour qu’il utilise la clé gérée par le client, vous avez deux façons de spécifier l’URI de clé :

Sélectionnez le type d’identité que vous voulez utiliser pour l’authentification dans le coffre de clés Azure. Si votre coffre de clés Azure est configuré pour utiliser la stratégie d’accès du coffre comme modèle d’autorisation, les deux options sont disponibles. Sinon, seule l’option Affectée par l’utilisateur est disponible.

- Si vous choisissez Affectée par le système, sélectionnez le bouton Enregistrer. Le portail Azure configure automatiquement le compte NetApp en ajoutant une identité attribuée par le système à votre compte NetApp. Une stratégie d’accès est également créée sur votre coffre de clés Azure avec des autorisations d’accès aux clés Obtenir, Chiffrer, Déchiffrer.

- Si vous choisissez Affectée par l’utilisateur, vous devez sélectionner une identité. Choisissez Sélectionner une identité pour ouvrir un volet contextuel dans lequel vous sélectionnez une identité managée affectée par l’utilisateur.

Si vous avez configuré votre coffre de clés Azure pour qu’il utilise la stratégie d’accès du coffre, le portail Azure configure automatiquement le compte NetApp avec le processus suivant : l’identité affectée par l’utilisateur que vous sélectionnez est ajoutée à votre compte NetApp. Une stratégie d’accès est créée sur votre coffre de clés Azure avec les autorisations de clé Obtenir, Chiffrer, Déchiffrer.

Si vous avez configuré votre coffre de clés Azure pour qu’il utilise le contrôle d’accès en fonction du rôle Azure, vous devez vérifier que l’identité affectée par l’utilisateur sélectionnée a une attribution de rôle sur le coffre de clés avec des autorisations pour les actions :

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/action-

Microsoft.KeyVault/vaults/keys/decrypt/actionL’identité affectée par l’utilisateur que vous sélectionnez est ajoutée à votre compte NetApp. En raison de la nature personnalisable du contrôle d’accès en fonction du rôle, le portail Azure ne configure pas l’accès au coffre de clés. Consultez Attribution de l’accès aux clés, certificats et secrets Key Vault avec un contrôle d’accès en fonction du rôle Azure pour plus de détails sur la configuration d’Azure Key Vault.

Sélectionnez Enregistrer, puis observez la notification indiquant l’état de l’opération. Si l’opération n’a pas réussi, un message d’erreur s’affiche. Pour obtenir de l'aide pour résoudre l'erreur, voir les messages d'erreur et le dépannage.

Utiliser le contrôle d’accès en fonction du rôle

Vous pouvez utiliser un coffre de clés Azure configuré pour utiliser le contrôle d’accès en fonction du rôle Azure. Pour configurer des clés gérées par le client dans le portail Azure, vous devez fournir une identité affectée par l’utilisateur.

Dans votre compte Azure, accédez à Coffres de clés, puis Stratégies d’accès.

Pour créer une stratégie d’accès, sous Modèle d’autorisation, sélectionnez Contrôle d’accès en fonction du rôle Azure.

Quand vous créez le rôle affecté par l’utilisateur, il existe trois autorisations nécessaires pour les clés gérées par le client :

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/encrypt/actionMicrosoft.KeyVault/vaults/keys/decrypt/action

Bien que des rôles prédéfinis incluent ces autorisations, ces rôles accordent plus de privilèges que ceux nécessaires. Nous vous recommandons de créer un rôle personnalisé avec uniquement les autorisations minimales nécessaires. Pour plus d’informations, consultez Rôles Azure personnalisés.

{ "id": "/subscriptions/<subscription>/Microsoft.Authorization/roleDefinitions/<roleDefinitionsID>", "properties": { "roleName": "NetApp account", "description": "Has the necessary permissions for customer-managed key encryption: get key, encrypt and decrypt", "assignableScopes": [ "/subscriptions/<subscriptionID>/resourceGroups/<resourceGroup>" ], "permissions": [ { "actions": [], "notActions": [], "dataActions": [ "Microsoft.KeyVault/vaults/keys/read", "Microsoft.KeyVault/vaults/keys/encrypt/action", "Microsoft.KeyVault/vaults/keys/decrypt/action" ], "notDataActions": [] } ] } }Une fois le rôle personnalisé créé et disponible pour être utilisé avec le coffre de clés, vous l’appliquez à l’identité assignée par l’utilisateur.

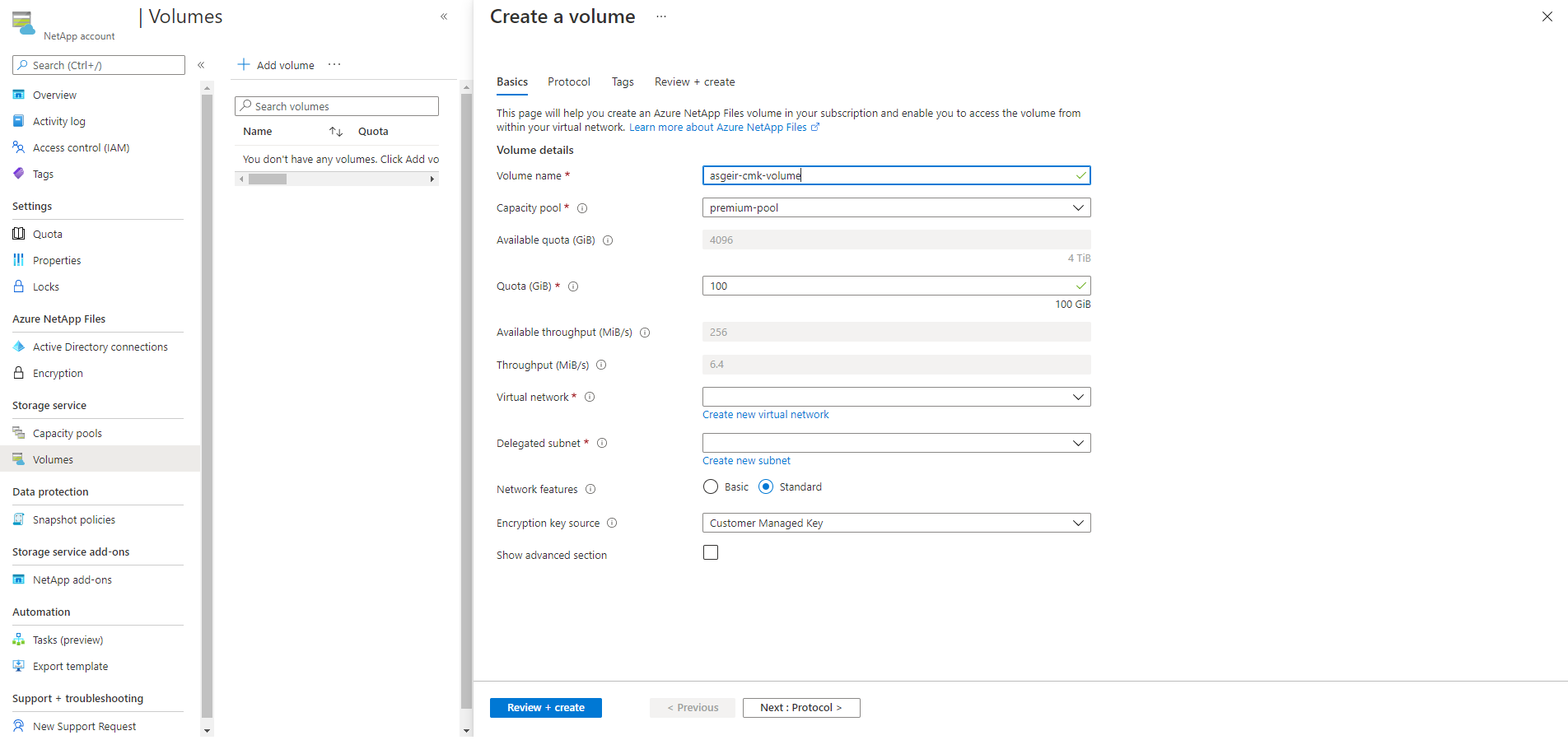

Créer un volume Azure NetApp Files en utilisant des clés gérées par le client

Dans Azure NetApp Files, sélectionnez Volumes, puis + Ajouter un volume.

Suivez les instructions indiquées dans Configurer les fonctionnalités réseau d’un volume Azure NetApp Files :

- Définir l’option Fonctionnalités réseau dans la page de création du volume.

- Le groupe de sécurité réseau du sous-réseau délégué du volume doit autoriser le trafic entrant à partir de la machine virtuelle de stockage de NetApp.

Pour un compte NetApp configuré pour utiliser une clé gérée par le client, la page Créer un volume comprend l’option Source de la clé de chiffrement.

Pour chiffrer le volume avec votre clé, sélectionnez Clé gérée par le client dans le menu déroulant Source de la clé de chiffrement.

Quand vous créez un volume avec une clé gérée par le client, vous devez également sélectionner Standard pour l’option Fonctionnalités réseau. Les fonctionnalités réseau de base ne sont pas prises en charge.

Vous devez également sélectionner un point de terminaison privé de coffre de clés. Le menu déroulant affiche des points de terminaison privés dans le réseau virtuel sélectionné. S’il n’y a pas de point de terminaison privé pour votre coffre de clés dans le réseau virtuel sélectionné, la liste déroulante est vide et vous ne pouvez pas continuer. Si vous rencontrez ce scénario, consultez Le point de terminaison privé Azure.

Continuez pour terminer le processus de création du volume. Consultez :

Transition d’un volume Azure NetApp Files vers des clés gérées par le client

Azure NetApp Files prend en charge la possibilité de déplacer des volumes existants à l’aide de clés gérées par la plateforme vers des clés gérées par le client. Une fois la migration terminée, vous ne pouvez pas revenir aux clés gérées par la plateforme.

Volumes de transition

Remarque

Lorsque vous effectuez la transition de volumes vers des clés gérées par le client, vous devez effectuer la transition pour chaque réseau virtuel sur lequel votre compte Azure NetApp Files possède des volumes.

- Vérifiez que vous avez configuré votre compte Azure NetApp Files pour l’utilisation de clés gérées par le client.

- Dans le portail Azure, accédez au Chiffrement.

- Sélectionnez l’onglet Migration CMK.

- Dans le menu déroulant, sélectionnez le réseau virtuel et le point de terminaison privé du coffre de clés que vous souhaitez utiliser.

- Azure génère une liste de volumes à chiffrer par votre clé gérée par le client.

- Sélectionnez Confirmer pour effectuer la migration.

Recréer la clé de tous les volumes sous un compte NetApp

Si vous avez déjà configuré votre compte NetApp pour les clés gérées par le client et que vous avez un ou plusieurs volumes chiffrés avec des clés gérées par le client, vous pouvez changer la clé utilisée pour chiffrer tous les volumes sous le compte NetApp. Vous pouvez sélectionner n’importe quelle clé qui se trouve dans le même coffre de clés. Le changement des coffres de clés n’est pas pris en charge.

Sous votre compte NetApp, accédez au menu Chiffrement. Sous le champ d’entrée Clé actuelle, sélectionnez le lien Recréer la clé.

Dans le menu Renouveler la clé, sélectionnez une clé disponible dans le menu déroulant. La clé choisie doit être différente de la clé actuelle.

Sélectionnez OK pour enregistrer. L’opération de réécriture peut prendre plusieurs minutes.

Passer d’une identité affectée par le système à une identité affectée par l’utilisateur

Pour passer d’une identité affectée par le système à une identité affectée par l’utilisateur, vous devez accorder l’accès à l’identité cible sur le coffre de clés utilisé avec les autorisations lire/obtenir, chiffrer et déchiffrer.

Mettez à jour le compte NetApp en envoyant une requête PATCH avec la commande

az rest:az rest -m PATCH -u <netapp-account-resource-id>?api-versions=2022-09-01 -b @path/to/payload.jsonLa charge utile doit utiliser la structure suivante :

{ "identity": { "type": "UserAssigned", "userAssignedIdentities": { "<identity-resource-id>": {} } }, "properties": { "encryption": { "identity": { "userAssignedIdentity": "<identity-resource-id>" } } } }Vérifiez que l’opération a été correctement exécutée avec la commande

az netappfiles account show. La sortie comprend les champs suivants :"id": "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.NetApp/netAppAccounts/account", "identity": { "principalId": null, "tenantId": null, "type": "UserAssigned", "userAssignedIdentities": { "/subscriptions/<subscription-id>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>": { "clientId": "<client-id>", "principalId": "<principalId>", "tenantId": <tenantId>" } } },Assurez-vous que :

-

encryption.identity.principalIdcorrespond à la valeur dansidentity.userAssignedIdentities.principalId -

encryption.identity.userAssignedIdentitycorrespond à la valeur dansidentity.userAssignedIdentities[]

"encryption": { "identity": { "principalId": "<principal-id>", "userAssignedIdentity": "/subscriptions/<subscriptionId>/resourceGroups/<resource-group>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<identity>" }, "KeySource": "Microsoft.KeyVault", },-

Mettre à jour le point de terminaison privé

Apporter des modifications au point de terminaison privé Azure après avoir créé un volume de clé gérée par le client peut rendre le volume inaccessible. Si vous devez apporter des modifications, vous devez créer un point de terminaison et mettre à jour le volume pour qu’il pointe vers le nouveau point de terminaison.

- Créez un point de terminaison entre le réseau virtuel et Azure Key Vault.

- Mettez à jour tous les volumes à l’aide de l’ancien point de terminaison pour utiliser le nouveau point de terminaison.

az netappfiles volume update --g $resource-group-name --account-name $netapp-account-name --pool-name $pool-name --name $volume-name --key-vault-private-endpoint-resource-id $newendpoint - Supprimez l’ancien point de terminaison privé.