Créer un volume double protocole pour Azure NetApp Files

Azure NetApp Files prend en charge la création de volumes avec NFS (NFSv3 ou NFSv4.1), SMB3 ou le double protocole (NFSv3 et SMB ou NFSv4.1 et SMB). Cet article explique la procédure de création d’un volume qui utilise le double protocole avec prise en charge du mappage d’utilisateur LDAP.

Pour créer des volumes NFS, voir Créer un volume NFS. Pour créer des volumes SMB, voir Créer un volume SMB.

Important

Si vous utilisez un rôle RBAC/IAM personnalisé, vous devez disposer de l’autorisation Microsoft.Network/virtualNetworks/subnets/read configurée pour créer ou mettre à jour un volume.

Pour plus d’informations sur les autorisations et pour confirmer la configuration des autorisations, consultez Créer ou mettre à jour des rôles personnalisés Azure à l’aide du Portail Azure.

Important

Windows Server 2025 ne fonctionne actuellement pas avec le protocole SMB des fichiers Azure NetApp.

- Vous devez déjà avoir créé un pool de capacités.

Consultez Créer un pool de capacités. - Un sous-réseau doit être délégué à Azure NetApp Files.

Voir Déléguer un sous-réseau à Azure NetApp Files.

Veillez à respecter la configuration requise pour les connexions Active Directory.

Créez une zone de recherche inversée sur le serveur DNS, puis ajoutez un enregistrement pointeur (PTR) de l’ordinateur hôte AD dans cette zone de recherche inversée. Sinon, la création du volume à deux protocoles échoue.

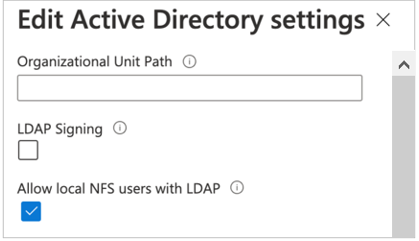

L’option Autoriser les utilisateurs NFS locaux avec LDAP dans les connexions Active Directory vise à fournir un accès occasionnel et temporaire aux utilisateurs locaux. Lorsque cette option est activée, l’authentification des utilisateurs et la recherche à partir du serveur LDAP cessent de fonctionner, et le nombre d’appartenances aux groupes que Azure NetApp Files prend en charge est limité à 16. Par conséquent, vous devez laisser cette option désactivée sur les connexions Active Directory, sauf lorsqu’un utilisateur local a besoin d’accéder à des volumes avec LDAP. Dans ce cas, vous devez désactiver cette option dès que l’accès de l’utilisateur local n’est plus nécessaire pour le volume. Consultez Autoriser les utilisateurs NFS locaux avec LDAP à accéder à un volume à deux protocoles pour gérer l’accès des utilisateurs locaux.

Vérifiez que le client NFS est à jour et qu’il exécute les mises à jour les plus récentes du système d’exploitation.

Les volumes à double protocole prennent en charge Active Directory Domain Services (AD DS) et Microsoft Entra Domain Services.

Les volumes à double protocole ne prennent pas en charge l’utilisation du protocole LDAP via TLS avec Microsoft Entra Domain Services. Le protocole LDAP via TLS est pris en charge avec Active Directory Domain Services (AD DS). Consultez Considérations relatives à LDAP sur TLS.

La version de NFS utilisée par un volume à deux protocoles est NFSv3 ou NFSv4.1. Les considérations suivantes s’appliquent :

Le double protocole ne prend pas en charge les attributs étendus des ACL Windows

set/getprovenant des clients NFS.Les clients NFS ne peuvent pas modifier les autorisations pour le style de sécurité NTFS, et les clients Windows ne peuvent pas modifier les autorisations pour les volumes à deux protocoles de type UNIX.

Le tableau suivant décrit les styles de sécurité et leurs effets :

Style de sécurité Clients pouvant modifier des autorisations Autorisations que les clients peuvent utiliser Style de sécurité effectif obtenu Clients pouvant accéder aux fichiers UnixNFS Bits du mode NFSv3 ou NFSv4.1 UNIX NFS et Windows NtfsWindows ACL NTFS NTFS NFS et Windows La direction dans laquelle le mappage de noms se produit (Windows vers UNIX ou UNIX vers Windows) dépend du protocole utilisé et du style de sécurité appliqué au volume. Un client Windows nécessite toujours un mappage de noms Windows vers UNIX. L’attribution d’autorisations de révision à un utilisateur dépend du style de sécurité. Inversement, un client NFS doit uniquement utiliser un mappage de noms UNIX vers Windows si le style de sécurité NTFS est utilisé.

Le tableau suivant décrit les mappages de noms et les styles de sécurité :

Protocol Style de sécurité Direction du mappage de noms Autorisations appliquées PME UnixWindows vers UNIX UNIX (listes de contrôle d’accès en mode bits ou NFSv4.x) PME NtfsWindows vers UNIX Listes de contrôle d’accès NTFS (basées sur l’accès de l’identificateur de sécurité Windows au partage) NFSv3 UnixAucun UNIX (listes de contrôle d’accès en mode bits ou NFSv4.x)

Les listes de contrôle d’accès NFSv4.x peuvent être appliquées à l’aide d’un client d’administration NFSv4.x et honorées par les clients NFSv3.NFS NtfsUNIX vers Windows Listes de contrôle d’accès NTFS (basées sur l’identificateur de sécurité de l’utilisateur Windows mappé)

La fonctionnalité LDAP avec groupes étendus prend en charge le double protocole [NFSv3 et SMB] et [NFSv4.1 et SMB] avec le style de sécurité UNIX. Pour plus d’informations, consultez Configurer le protocole LDAP AD DS avec des groupes étendus pour l’accès à un volume NFS.

Si vous disposez de topologies de grande taille et que vous utilisez le style de sécurité UNIX avec un volume double protocole ou le protocole LDAP avec des groupes étendus, servez-vous de l’option Étendue de la recherche LDAP sur la page Connexions Active Directory pour éviter les erreurs de type « accès refusé » sur les clients Linux pour Azure NetApp Files. Pour plus d’informations, consultez Configurer le protocole LDAP AD DS avec des groupes étendus pour l’accès à un volume NFS.

Vous n’avez pas besoin d’un certificat d’autorité de certification racine de serveur pour créer un volume à deux protocoles. Il n’est obligatoire que si le protocole LDAP sur TLS est activé.

Pour comprendre les protocoles doubles Azure NetApp Files et les considérations qui y sont associées, consultez la section Protocoles doubles dans Comprendre les protocoles NAS dans Azure NetApp Files.

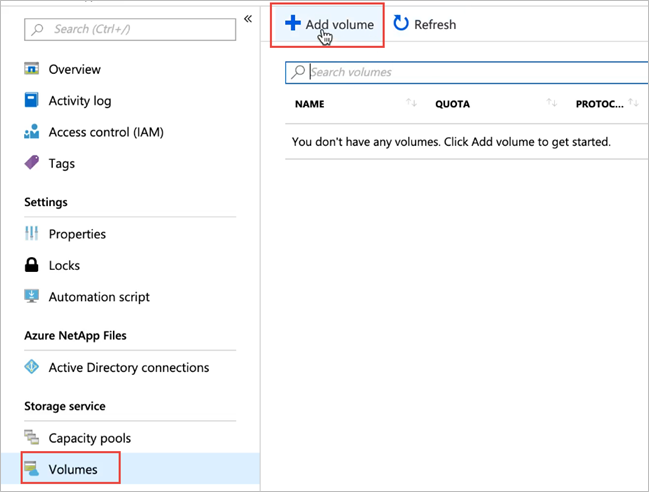

Sélectionnez le panneau Volumes à partir du panneau Pools de capacités. Sélectionnez + Ajouter un volume pour créer un volume.

Dans la fenêtre Créer un volume, sélectionnez Créer et renseignez les champs suivants sous l’onglet De base :

Nom du volume

Spécifiez le nom du volume que vous créez.Reportez-vous aux règles et restrictions de nommage pour les ressources Azure pour connaître les conventions de nommage applicables aux volumes. De plus, vous ne pouvez pas utiliser

defaultoubincomme nom de volume.Pool de capacités

Spécifiez le pool de capacité dans lequel vous souhaitez que le volume soit créé.Quota

Spécifiez la quantité de stockage logique allouée au volume.Le champ Quota disponible indique la quantité d’espace inutilisé dans le pool de capacités choisi, que vous pouvez utiliser pour créer un volume. La taille du nouveau volume ne doit pas dépasser le quota disponible.

Grand volume

Les quotas de volumes normaux sont compris entre 50 Gio et 100 Tio. Les quotas de grand volume sont compris entre 50 Tio à 1 Pio. Si vous souhaitez que le quota de volume s’inscrive dans la plage des grands volumes, sélectionnez Oui. Les quotas de volume sont entrés en Gio.

Important

Si c’est la première fois que vous utilisez des grands volumes, vous devez d’abord inscrire la fonctionnalité et demander une augmentation du quota de capacité régional.

Les volumes réguliers ne peuvent pas être convertis en volumes volumineux. Les grands volumes ne peuvent pas être redimensionnés à moins de 50 Tio. Pour comprendre les exigences et les considérations relatives aux grands volumes, reportez-vous aux Exigences et considérations relatives aux grands volumes. Pour d’autres limites, consultez les limites des ressources.

Débit (Mio/s)

Si le volume est créé dans un pool de capacité avec Qualité de service manuelle, spécifiez le débit souhaité pour le volume.Si le volume est créé dans un pool de capacité avec Qualité de service automatique, la valeur affichée dans ce champ est (quota x débit du niveau de service).

Activer l’accès froid, Période de refroidissement et Stratégie de récupération d’accès froid

Ces champs permettent de configurer le stockage d’Azure NetApp Files avec un accès sporadique. Pour obtenir des descriptions, consultez Gérer le stockage d’Azure NetApp Files avec un accès sporadique.Réseau virtuel

Spécifiez le réseau virtuel Azure (VNet) à partir duquel vous voulez accéder au volume.Le réseau virtuel que vous spécifiez doit avoir un sous-réseau délégué à Azure NetApp Files. Le service Azure NetApp Files n’est accessible qu’à partir du même réseau virtuel ou d’un réseau virtuel qui se trouve dans la même région que le volume par peering de réseau virtuel. Vous pouvez également accéder au volume à partir de votre réseau local via Express Route.

Sous-réseau

Spécifiez le sous-réseau que vous souhaitez utiliser pour le volume.

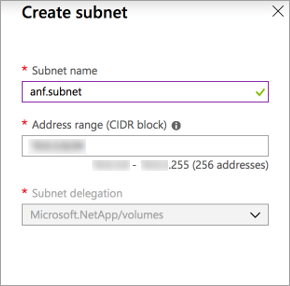

Le sous-réseau que vous spécifiez doit être délégué à Azure NetApp Files.Si vous n’avez pas délégué un sous-réseau, vous pouvez sélectionner Créer dans la page Créer un volume. Ensuite, dans la page Créer un sous-réseau, fournissez les informations sur le sous-réseau, puis sélectionnez Microsoft.NetApp/volumes pour déléguer le sous-réseau à Azure NetApp Files. Dans chaque réseau virtuel, un seul sous-réseau peut être délégué à Azure NetApp Files.

Fonctionnalités réseau

Dans les régions prises en charge, vous pouvez préciser si vous souhaitez utiliser les fonctionnalités réseau De base ou Standard pour le volume. Consultez Configurer les fonctionnalités réseau d’un volume et Consignes pour planifier un réseau Azure NetApp Files pour plus de détails.Source de clé de chiffrement Vous pouvez sélectionner

Microsoft Managed KeyouCustomer Managed Key. Pour plus d’informations sur l’utilisation de ce champ, consultez Configurer des clés gérées par le client pour le chiffrement de volume Azure NetApp Files et Chiffrement double Azure NetApp Files au repos.Zone de disponibilité

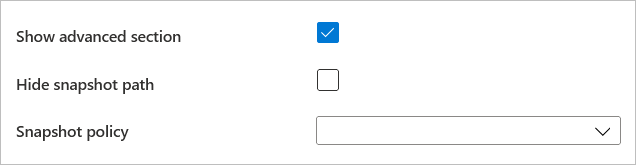

Cette option vous permet de déployer le nouveau volume dans la zone de disponibilité logique que vous spécifiez. Sélectionnez une zone de disponibilité où les ressources Azure NetApp Files sont présentes. Pour plus d’informations, consultez Gérer le placement des volumes de zone de disponibilité.Si vous souhaitez appliquer une stratégie d’instantané existante au volume, sélectionnez Afficher la section avancée pour la développer, indiquez si vous souhaitez masquer le chemin d’accès de l’instantané, puis sélectionnez une stratégie d’instantané dans le menu déroulant.

Pour plus d’informations sur la création d’une stratégie d’instantané, consultez Gérer les stratégies de capture instantanée.

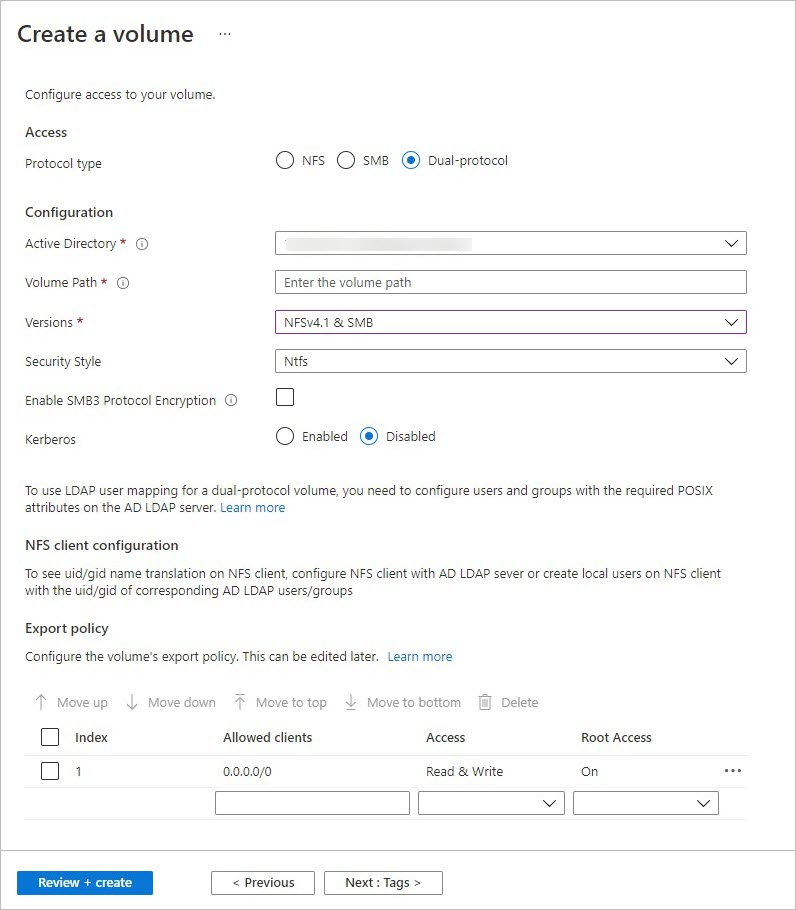

Sélectionnez l’onglet Protocole, puis effectuez les actions suivantes :

Sélectionnez le type de protocole Double protocole pour le volume.

Spécifiez la connexion Active Directory à utiliser.

Spécifiez un chemin d’accès au volume unique. Ce chemin est utilisé lorsque vous créez des cibles de montage. Les exigences concernant ce chemin sont les suivantes :

- Pour les volumes qui ne se trouvent pas dans une zone de disponibilité ou des volumes dans la même zone de disponibilité, le chemin d’accès au volume doit être unique dans chaque sous-réseau de la région.

- Pour les volumes dans des zones de disponibilité, le chemin d’accès au volume doit être unique dans chaque zone de disponibilité. Pour plus d’informations, consultez Gérer le placement des volumes de zone de disponibilité pour Azure NetApp Files.

- Il doit commencer par un caractère alphabétique.

- Il doit contenir uniquement des lettres, des chiffres ou des tirets (

-). - La longueur totale ne doit pas dépasser 80 caractères.

Spécifiez les versions à utiliser pour le double protocole : NFSv4.1 et SMB ou NFSv3 et SMB.

Spécifiez le Style de sécurité à utiliser : NTFS (par défaut) ou UNIX.

Si vous souhaitez activer le chiffrement du protocole SMB3 pour le volume à double protocole, sélectionnez Activer le chiffrement du protocole SMB3.

Cette fonctionnalité active le chiffrement pour les données SMB3 à la volée uniquement. Elle ne chiffre pas les données NFSv3 à la volée. Les clients SMB n’utilisant pas le chiffrement SMB3 ne seront pas en mesure d’accéder à ce volume. Les données au repos sont chiffrées, indépendamment de ce paramètre. Pour plus d’informations, consultez Chiffrement SMB.

Si vous avez sélectionné NFSv 4.1 et SMB pour les versions de volume à deux protocoles, indiquez si vous souhaitez activer le chiffrement Kerberos pour le volume.

Des configurations supplémentaires sont requises pour Kerberos. Suivez les instructions fournies dans Configurer le chiffrement Kerberos NFSv4.1.

Si vous souhaitez activer l’énumération basée sur l’accès, sélectionnez Activer l’énumération basée sur l’accès.

L’énumération basée sur l’accès masque les répertoires et les fichiers créés sous un partage pour les utilisateurs qui n’ont pas les autorisations d’accès. Vous pouvez toujours afficher le partage. Vous pouvez uniquement activer l’énumération basée sur l’accès si le volume à double protocole utilise le style de sécurité NTFS.

Vous pouvez activer la fonctionnalité de partage non consultable.

Cette fonctionnalité empêche le client Windows de parcourir le partage. Le partage ne s’affiche ni dans l’Explorateur de fichiers Windows ni dans la liste des partages lorsque vous exécutez la commande

net view \\server /all.Personnalisez les autorisations Unix si nécessaire pour spécifier les autorisations du chemin d’accès de montage. Ce paramètre ne s’applique pas aux fichiers sous le chemin d’accès de montage. La valeur par défaut est

0770. Ce paramètre par défaut accorde des autorisations de lecture, d’écriture et d’exécution au propriétaire et au groupe, mais aucune autorisation n’est accordée aux autres utilisateurs.

La spécification et les considérations relatives à l’inscription s’appliquent à la définition des autorisations UNIX. Suivez les instructions dans Configurer des autorisations Unix et modifier le mode de propriété.En option, configurez une stratégie d’exportation pour le volume.

Sélectionnez Vérifier + Créer pour passer en revue les détails du volume. Sélectionnez ensuite Créer pour créer le volume.

Le volume créé s’affiche dans la page Volumes.

Un volume hérite de l’abonnement, du groupe de ressources et des attributs d’emplacement de son pool de capacité. Vous pouvez suivre l’état du déploiement du volume dans le volet des notifications.

L’option Autoriser les utilisateurs NFS locaux avec LDAP dans les connexions Active Directory permet aux utilisateurs locaux du client NFS qui ne sont pas présents sur le serveur LDAP de Windows d’accéder à un volume à deux protocoles dont le protocole LDAP avec groupes étendus est activé.

Notes

Avant d’activer cette option, vous devez comprendre les considérations.

L’option Autoriser les utilisateurs NFS locaux avec LDAP fait partie de la fonctionnalité LDAP avec groupes étendu et nécessite une inscription. Pour plus de détails, consultez Configurer AD DS LDAP avec des groupes étendus pour l’accès au volume NFS.

Sélectionnez Connexions Active Directory. Sur une connexion Active Directory existante, sélectionnez le menu contextuel (les points de suspension

…), puis Modifier.Dans la fenêtre Modifier les paramètres Active Directory qui s’affiche, sélectionnez l’option Autoriser les utilisateurs NFS locaux avec LDAP.

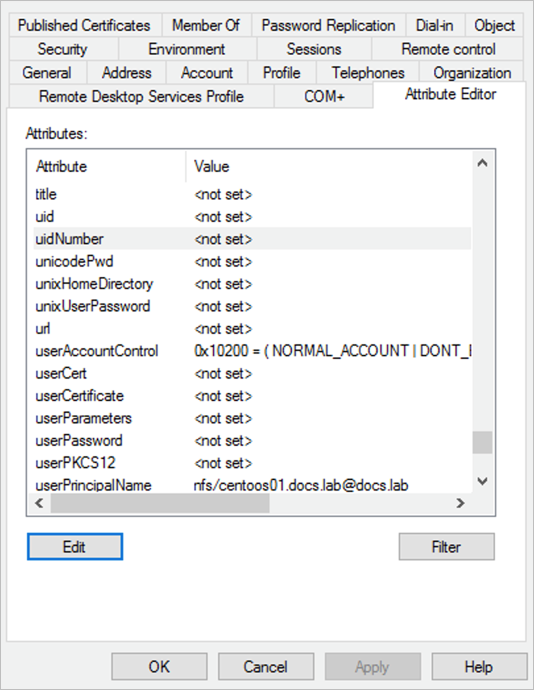

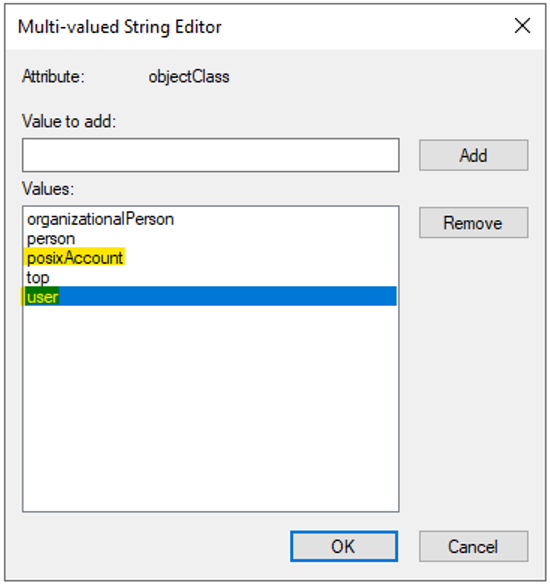

Vous pouvez gérer les attributs POSIX, tels que l’identificateur d’utilisateur, le répertoire de base et d’autres valeurs à l’aide du composant logiciel enfichable MMC Utilisateurs et ordinateurs Active Directory. L'exemple suivant illustre l’Éditeur d’attributs Active Directory :

Vous devez définir les attributs suivants pour les utilisateurs LDAP et les groupes LDAP :

- Attributs requis pour les utilisateurs LDAP :

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Attributs requis pour les groupes LDAP :

objectClass: group, posixGroup,

gidNumber: 555 - Tous les utilisateurs et groupes doivent avoir un numéro d’identification unique, respectivement

uidNumberetgidNumber.

Les valeurs spécifiées pour objectClass sont des entrées distinctes. Par exemple, dans l’éditeur de chaînes à valeurs multiples, objectClass aurait des valeurs distinctes (user et posixAccount) spécifiées comme suit pour les utilisateurs LDAP :

Microsoft Entra Domain Services ne vous permet pas de modifier l’attribut objectClass POSIX sur les utilisateurs et les groupes créés dans l’unité d’organisation utilisateurs AADDC de l’organisation. Pour contourner ce problème, vous pouvez créer une unité d’organisation personnalisée et créer des utilisateurs et des groupes dans l’unité d’organisation personnalisée.

Si vous synchronisez les utilisateurs et les groupes de votre location Microsoft Entra avec les utilisateurs et les groupes de l’unité d’organisation des utilisateurs AADDC, vous ne pouvez pas déplacer les utilisateurs et les groupes dans une unité d’organisation personnalisée. Les utilisateurs et les groupes créés dans l’unité d’organisation personnalisée ne sont pas synchronisés avec votre location AD. Pour plus d’informations, consultez Considérations et limitations relatives à l’unité d’organisation personnalisée Microsoft Entra Domain Services.

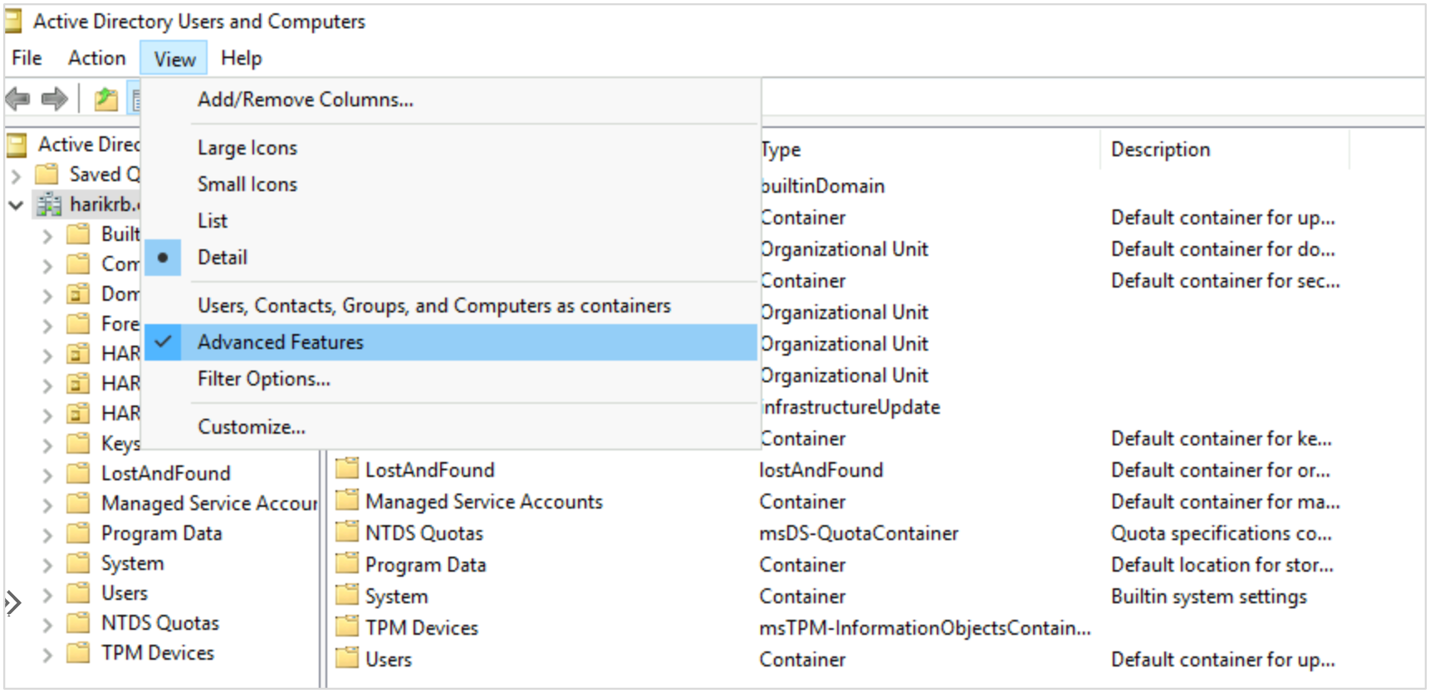

Sur un système Windows, vous pouvez accéder à l’éditeur d’attributs Active Directory comme suit :

- Sélectionnez Démarrer et accédez aux Outils d’administration Windows. Puis sélectionnez Utilisateurs et ordinateurs Active Directory pour ouvrir la fenêtre Utilisateurs et ordinateurs Active Directory.

- Sélectionnez le nom de domaine que vous souhaitez afficher, puis développez son contenu.

- Pour afficher l’éditeur d’attributs avancé, activez l’option Fonctionnalités avancées dans le menu Affichage de la fenêtre Utilisateurs et ordinateurs Active Directory.

- Sélectionnez utilisateurs dans le volet gauche pour afficher la liste des utilisateurs.

- Sélectionnez un utilisateur particulier pour afficher son onglet Éditeur d’attribut.

Suivez les instructions de Configurer un client NFS pour Azure NetApp Files pour configurer le client NFS.

- Considérations relatives aux volumes à double protocole Azure NetApp Files

- Gérer le placement des volumes de zone de disponibilité pour Azure NetApp Files

- Exigences et considérations relatives aux grands volumes

- Configurer le chiffrement Kerberos NFSv4.1

- Configurer un client NFS pour Azure NetApp Files

- Configurer des autorisations Unix et modifier le mode de propriété.

- Configurer le protocole LDAP AD DS sur TLS pour Azure NetApp Files

- Configurer le protocole LDAP AD DS avec groupes étendus pour l’accès à un volume NFS

- Résoudre les erreurs liées au volume pour Azure NetApp Files

- FAQ sur la résilience des applications pour Azure NetApp Files