Créer un serveur configuré avec l’identité managée affectée par l’utilisateur et le TDE géré par le client

S’applique à : Azure SQL Database

Ce guide pratique décrit les étapes à suivre pour créer un serveur logique dans Azure configuré avec le Transparent Data Encryption (TDE) avec des clés gérées par le client (CMK) en utilisant une identité managée affectée par l’utilisateur pour accéder à Azure Key Vault.

Remarque

Microsoft Entra ID était anciennement appelé Azure Active Directory (Azure AD).

Prérequis

- Ce guide suppose que vous avez déjà créé une instance Azure Key Vault et que vous avez importé une clé dans celle-ci afin de l’utiliser comme protecteur TDE pour Azure SQL Database. Pour plus d’informations, consultez Transparent Data Encryption avec prise en charge de BYOK.

- La protection par suppression réversible et la protection contre la suppression définitive doivent être activées dans le coffre de clés

- Vous devez avoir créé une identité managée affectée par l’utilisateur et lui avoir fourni les autorisations TDE requises (Get, Wrap Key, Unwrap Key) dans le coffre de clés ci-dessus. Pour créer une identité managée affectée par l’utilisateur, consultez Créer une identité managée affectée par l’utilisateur.

- Azure PowerShell doit être installé et en cours d’exécution.

- [Recommandé mais facultatif] Créez tout d’abord le matériel de clé pour le protecteur TDE dans un module de sécurité matériel (HSM) ou le magasin de clés local, puis importez le matériel de clé dans Azure Key Vault. Suivez le instructions sur l’utilisation d’un module de sécurité matériel (HSM) et Key Vault pour en savoir plus.

Créer un serveur configuré avec TDE avec une clé gérée par le client (CMK)

Les étapes suivantes décrivent le processus de création d’un serveur logique Azure SQL Database et d’une nouvelle base de données avec une identité managée affectée par l’utilisateur. L’identité managée affectée par l’utilisateur est requise pour configurer une clé gérée par le client pour TDE au moment de la création du serveur.

Accédez à la page Sélectionner l’option de déploiement SQL dans le portail Azure.

Si vous n’êtes pas déjà connecté au portail Azure, connectez-vous lorsque vous y êtes invité.

Sous Bases de données SQL, laissez Type de ressource défini sur Base de données unique, puis sélectionnez Créer.

Sous l’onglet De base du formulaire Créer une base de données SQL, sous Détails du projet, sélectionnez l’Abonnement Azure souhaité.

Pour Groupe de ressources, sélectionnez Créer, entrez un nom pour votre groupe de ressources, puis sélectionnez OK.

Pour Nom de la base de données, entrez

ContosoHR.Pour Serveur, sélectionnez Créer, puis remplissez le formulaire Nouveau serveur avec les valeurs suivantes :

- Nom du serveur : Entrez un nom de serveur unique. Les noms de serveur doivent être uniques au niveau mondial pour tous les serveurs Azure, et pas seulement au sein d'un abonnement. Entrez une valeur comme

mysqlserver135et le portail Azure vous indiquera si elle est disponible ou non. - Nom de connexion d’administrateur serveur : entrez le nom de connexion de l’administrateur, par exemple :

azureuser. - Mot de passe : entrez un mot de passe qui répond aux exigences de mot de passe, puis réentrez-le dans le champ Confirmer le mot de passe.

- Emplacement : sélectionnez un emplacement dans la liste déroulante

- Nom du serveur : Entrez un nom de serveur unique. Les noms de serveur doivent être uniques au niveau mondial pour tous les serveurs Azure, et pas seulement au sein d'un abonnement. Entrez une valeur comme

Sélectionnez Suivant : Réseau en bas de la page.

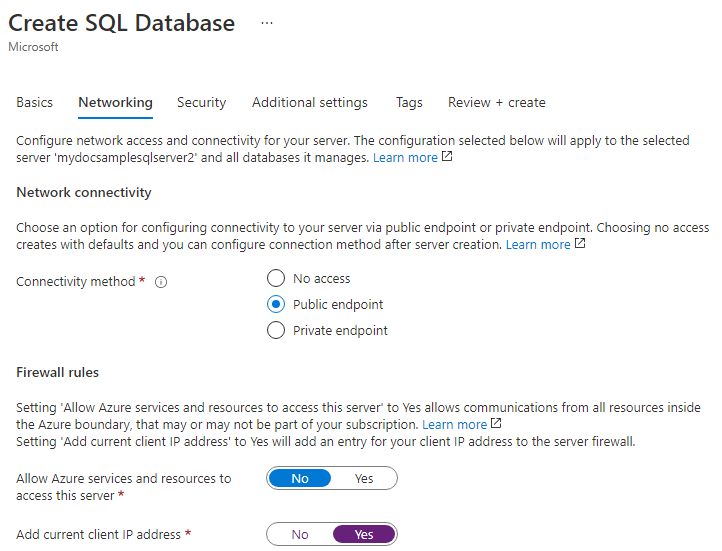

Sous l’onglet Réseau, pour Méthode de connectivité, sélectionnez Point de terminaison public.

Pour Règles de pare-feu, affectez la valeur Oui à Ajouter l’adresse IP actuelle du client. Laissez Autoriser les services et les ressources Azure à accéder à ce serveur avec la valeur Non.

Sélectionnez Suivant : Sécurité en bas de la page.

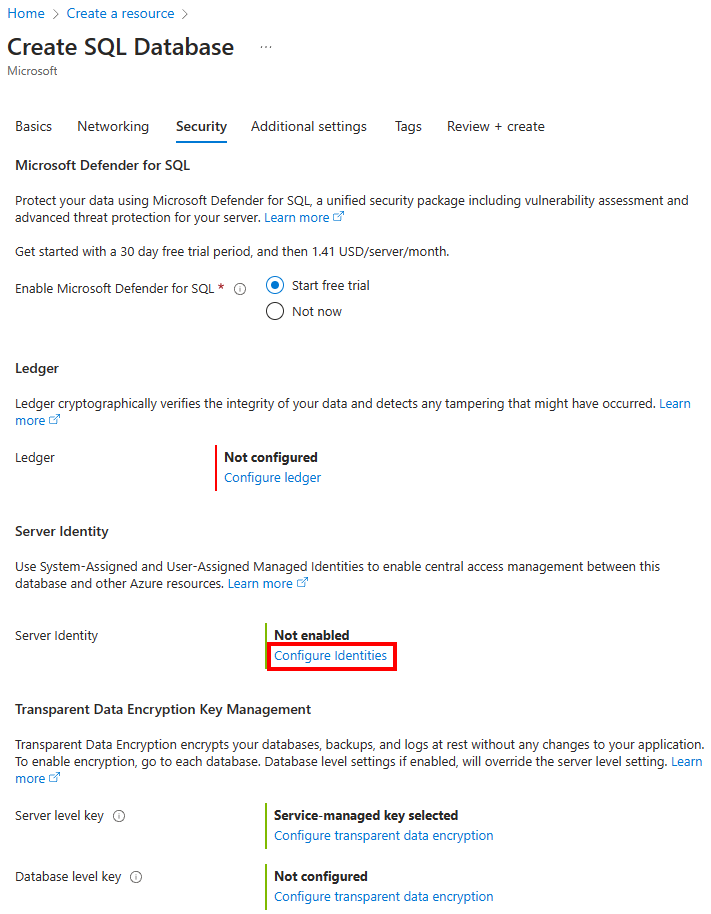

Dans l’onglet Sécurité, sous Identité du serveur et sélectionnez Configurer les identités.

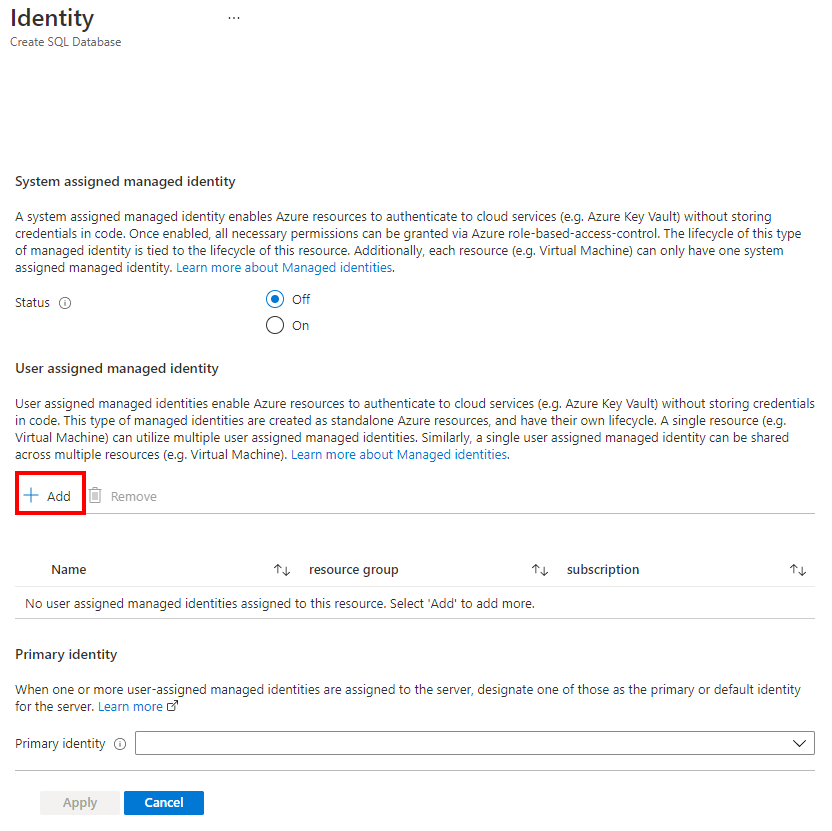

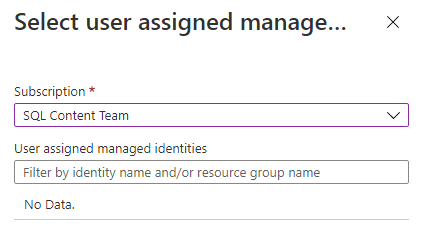

Dans le volet Identité, sélectionnez Désactivé pour Identité managée affectée par le système, puis sélectionnez Ajouter sous Identité managée affectée par l’utilisateur. Sélectionnez l’Abonnement souhaité puis, sous Identités managées affectées par l’utilisateur, sélectionnez l’identité managée affectée par l’utilisateur souhaitée dans l’abonnement sélectionné. Sélectionnez ensuite le bouton Ajouter.

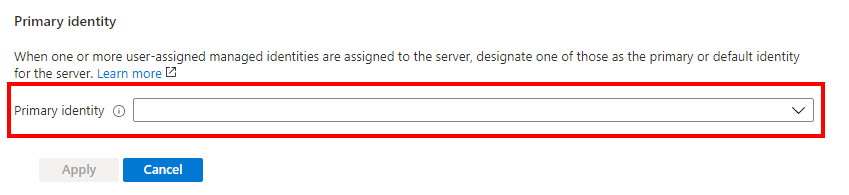

Sous Identité principale, sélectionnez la même identité managée affectée par l’utilisateur que celle de l’étape précédente.

Sélectionnez Appliquer

Sous l’onglet Sécurité, sous Gestion des clés Transparent Data Encryption, vous avez la possibilité de configurer le Transparent Data Encryption pour le serveur ou la base de données.

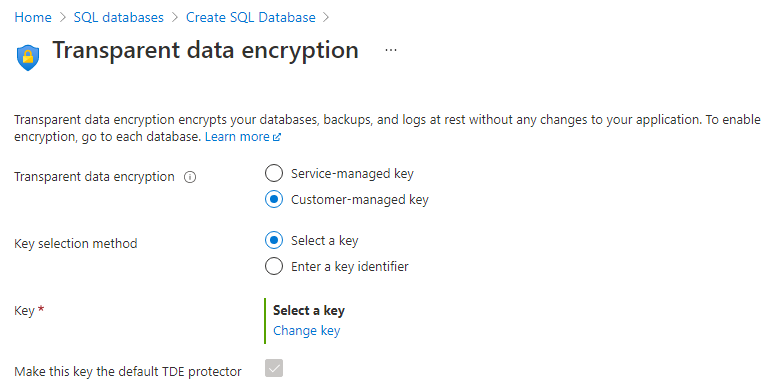

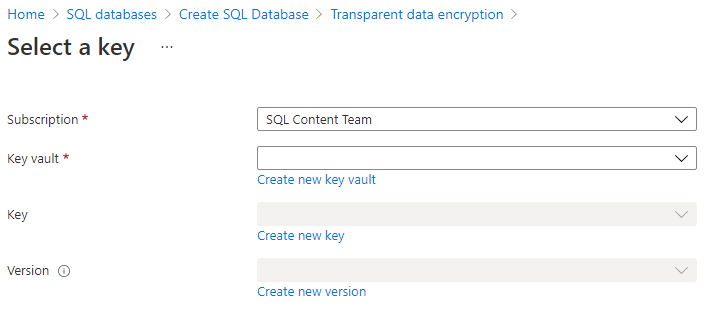

- Pour la clé de niveau serveur : sélectionnez Configurer le Transparent Data Encryption. Sélectionnez Clé gérée par le client et une option permettant de Sélectionner une clé s’affiche. Sélectionnez Changer la clé. Sélectionnez les valeurs de votre choix pour Abonnement, Coffre de clés, Clé et Version pour la clé gérée par le client à utiliser pour le TDE. Sélectionnez le bouton Sélectionner.

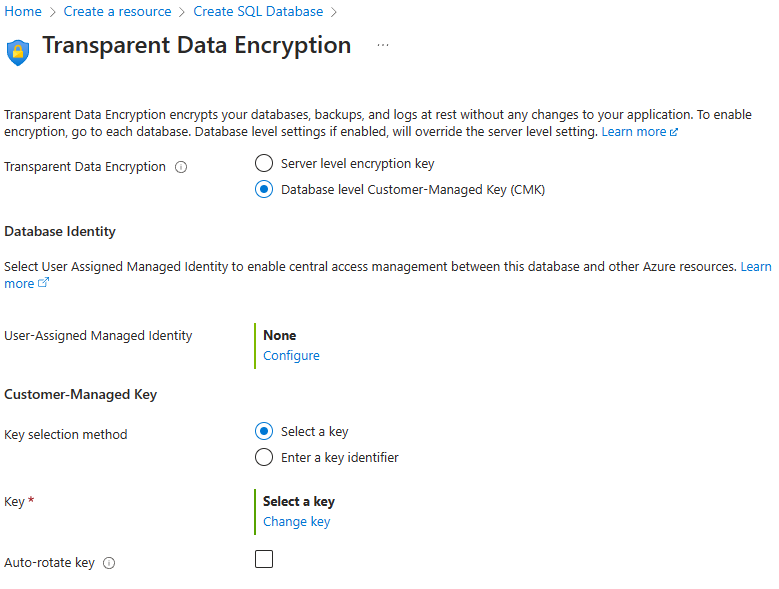

- Pour la clé de niveau base de données : sélectionnez Configurer le Transparent Data Encryption. Sélectionnez Clé gérée par le client au niveau de la base de données. Une option permettant de configurer l’identité de base de données et la clé gérée par le client s’affiche. Sélectionnez Configurer pour configurer une identité managée affectée par l’utilisateur pour la base de données, comme à l’étape 13. Sélectionnez Modifier la clé pour configurer une clé gérée par le client. Sélectionnez les valeurs de votre choix pour Abonnement, Coffre de clés, Clé et Version pour la clé gérée par le client à utiliser pour le TDE. Vous avez également la possibilité d’activer la rotation automatique de la clé dans le menu Transparent Data Encryption. Cliquez sur le bouton Sélectionner.

Sélectionnez Appliquer

Au bas de la page, sélectionnez Vérifier + créer

Dans la page Vérifier + créer, après vérification, sélectionnez Créer.

Étapes suivantes

- Découvrez l’intégration d’Azure Key Vault et la prise en charge de Bring Your Own Key pour TDE : Activer TDE à l’aide de votre propre clé depuis Key Vault.