Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Important

Azure Cosmos DB pour PostgreSQL n’est plus pris en charge pour les nouveaux projets. N’utilisez pas ce service pour les nouveaux projets. Utilisez plutôt l’un des deux services suivants :

Utilisez Azure Cosmos DB pour NoSQL pour une solution de base de données distribuée conçue pour des scénarios à grande échelle avec un contrat de niveau de service de disponibilité (SLA) de 99,999%, une mise à l’échelle automatique instantanée et un basculement automatique entre plusieurs régions.

Utilisez la fonctionnalité Elastic Clusters d'Azure Database pour PostgreSQL pour un PostgreSQL partagé utilisant l'extension open source Citus.

Prérequis

- Compte Azure Cosmos DB for PostgreSQL existant.

- Si vous n’avez pas d’abonnement Azure, créez-en un.

- Si vous n’avez pas d’abonnement Azure, créez un compte gratuit avant de commencer.

Activer le chiffrement des données avec des clés gérées par le client

Important

Créez toutes les ressources suivantes dans la même région où votre cluster Azure Cosmos DB for PostgreSQL est déployé.

Créez une identité managée affectée par l’utilisateur. Actuellement, Azure Cosmos DB for PostgreSQL prend uniquement en charge les identités managées affectées par l’utilisateur.

Créez une Azure Key Vault et ajoutez une stratégie d’accès à l’identité managée affectée par l’utilisateur créée avec les autorisations de clé suivantes : Get, Unwrap Key et Wrap Key.

Générez une clé dans le coffre de clés(types de clés pris en charge : RSA 2048, 3071, 4096).

Sélectionnez l’option de chiffrement de clé gérée par le client lors de la création du cluster Azure Cosmos DB for PostgreSQL, puis sélectionnez l’identité managée affectée par l’utilisateur, le coffre de clés et la clé créées aux étapes 1, 2 et 3.

Procédure détaillée

Identité managée affectée par l’utilisateur

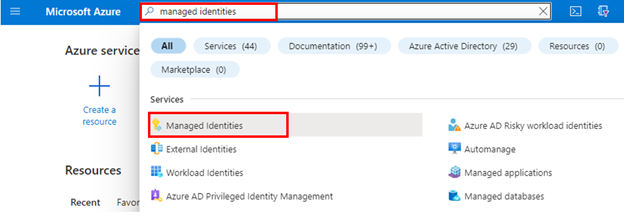

Recherchez Identités managées dans la barre de recherche globale.

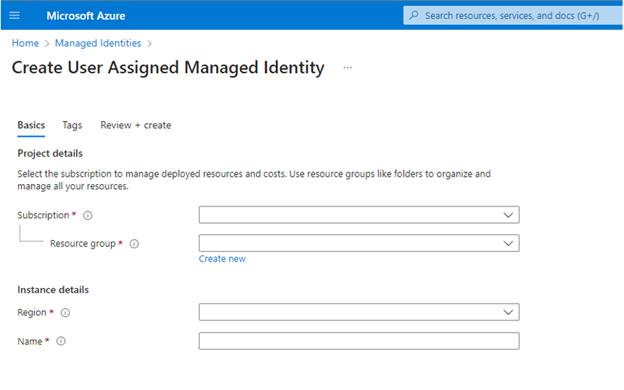

Créez une identité managée affectée par l’utilisateur dans la même région que votre cluster Azure Cosmos DB for PostgreSQL.

En savoir plus sur l’Identité managée affectée par l’utilisateur.

Key Vault

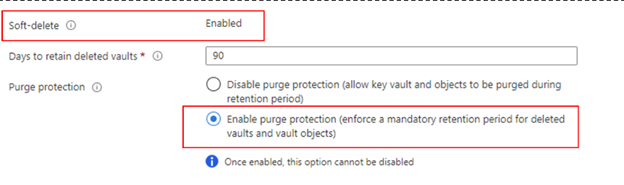

L’utilisation de clés gérées par le client avec Azure Cosmos DB for PostgreSQL vous oblige à définir deux propriétés sur l’instance Azure Key Vault que vous prévoyez d’utiliser pour héberger vos clés de chiffrement : Suppression réversible et Protection de purge.

Si vous créez une instance Azure Key Vault, activez ces propriétés lors de la création :

Si vous utilisez une instance Azure Key Vault existante, vous pouvez vérifier que ces propriétés sont activées en examinant la section Propriétés dans le portail Azure. Si une de ces propriétés n’est pas activée, consultez les sections intitulées « Activation de la suppression réversible » et « Activation de la protection de purge » dans l’un des articles suivants.

- Guide pratique pour utiliser la suppression réversible avec PowerShell.

- Guide pratique pour utiliser la suppression réversible avec Azure CLI.

Le coffre de clés doit être configuré avec un délai de 90 jours pour Jours de conservation des coffres supprimés. Si le coffre de clés existant est configuré avec une valeur inférieure, vous devrez en créer un autre, car un coffre de clés ne peut pas être modifié après avoir été créé.

Important

Votre instance Azure Key Vault doit autoriser l’accès public depuis tous les réseaux.

Ajouter une stratégie d’accès au coffre de clés

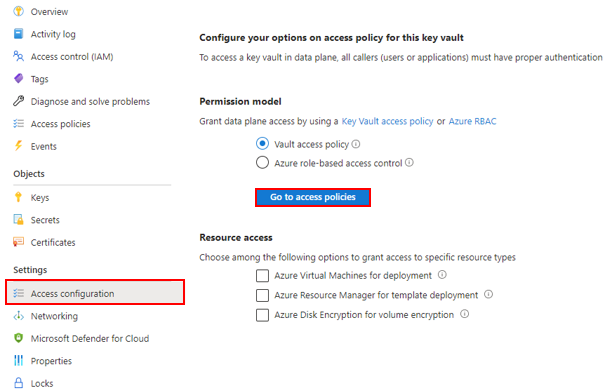

Dans le Portail Azure, accédez à l’instance Azure Key Vault que vous prévoyez d’utiliser pour héberger vos clés de chiffrement. Sélectionnez Configuration de l’accès dans le menu de gauche. Vérifiez que la stratégie d’accès au coffre est sélectionnée sous Modèle d’autorisation, puis sélectionnez Accéder aux stratégies d’accès.

Sélectionner + Créer.

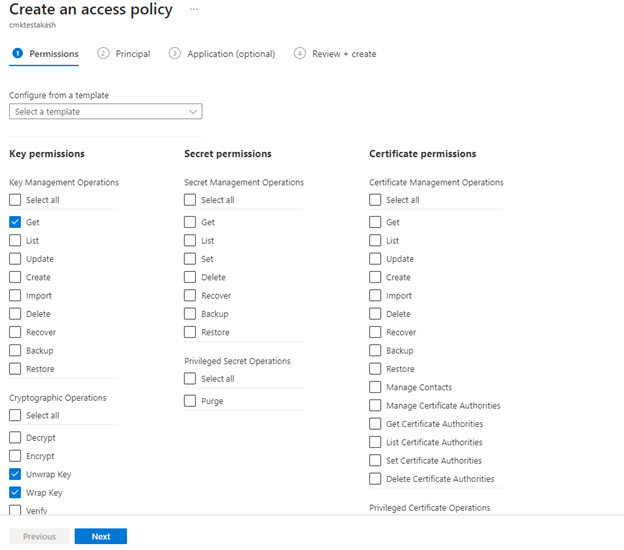

Dans l’onglet Autorisations sous le menu déroulant Autorisations de clé, sélectionnez des autorisations d’accès Get, Unwrap Key et Wrap Key.

Dans l’onglet Principal, sélectionnez l’identité managée affectée par l’utilisateur que vous avez créée à l’étape des prérequis.

Naviguez vers Vérifier + créer, sélectionnez Créer.

Créer/importer une clé

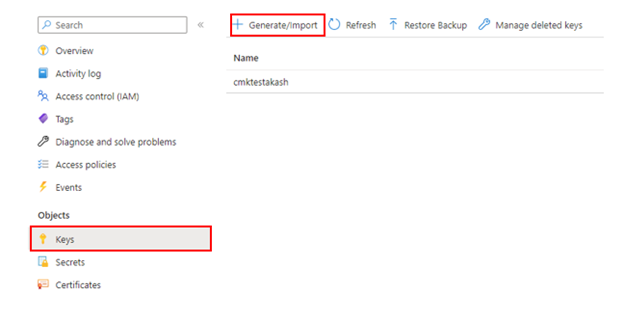

Dans le Portail Azure, accédez à l’instance Azure Key Vault que vous prévoyez d’utiliser pour héberger vos clés de chiffrement.

Sélectionnez Clés dans le menu de gauche, puis sélectionnez + Générer/importer.

La clé gérée par le client à utiliser pour chiffrer la clé de chiffrement de données peut uniquement être de type Clé RSA. Toutes les tailles de clé RSA 2048, 3072 et 4096 sont prises en charge.

La date d’activation de la clé (si définie) doit être une date et une heure passées. La date d'expiration (si définie) doit correspondre à une date et une heure ultérieures.

La clé doit être dans l’état activé.

Si vous importez une clé existante dans le coffre de clés, veillez à ce qu'elle respecte les formats de fichiers pris en charge (

.pfx,.byok,.backup).Si vous effectuez une rotation manuelle de la clé, l’ancienne version de la clé ne doit pas être supprimée pendant au moins 24 heures.

Activer le chiffrement de la clé gérée par le client (CMK) lors du provisionnement d’un nouveau cluster

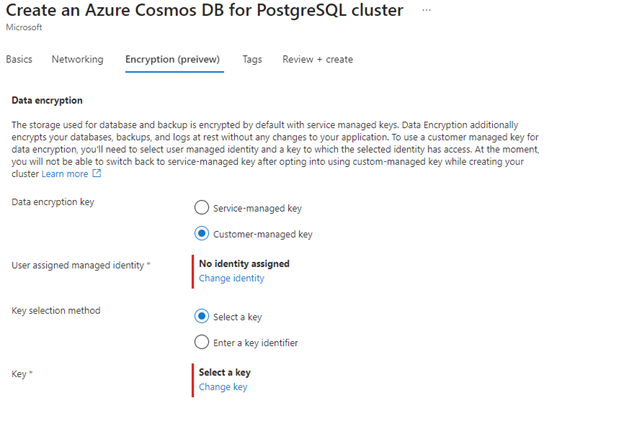

Lors du provisionnement d’un nouveau cluster Azure Cosmos DB for PostgreSQL, après avoir fourni les informations nécessaires sous l’onglet Informations de base et Mise en réseau, accédez à l’onglet Chiffrement.

Sélectionnez Clé gérée par le client sous l’option Clé de chiffrement des données.

Sélectionnez l’identité managée affectée par l’utilisateur créée dans la section précédente.

Sélectionnez le coffre de clés créé à l’étape précédente, dont la stratégie d’accès à l’identité gérée par l’utilisateur a été sélectionnée à l’étape précédente.

Sélectionnez la clé créée à l’étape précédente, puis Vérifier+créer.

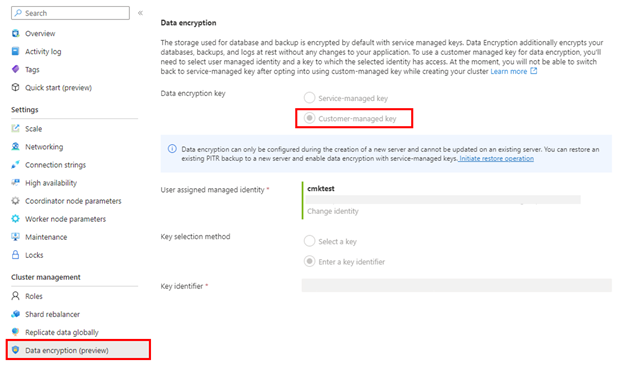

Une fois le cluster créé, vérifiez que le chiffrement des clés CMK est activé en accédant au panneau Chiffrement des données du cluster Azure Cosmos DB for PostgreSQL dans le portail Azure.

Remarque

Le chiffrement des données ne peut être configuré que lors de la création d’un cluster et ne peut pas être mis à jour sur un cluster existant. Une solution de contournement pour mettre à jour la configuration du chiffrement sur un cluster existant consiste à effectuer une restauration du cluster et à configurer le chiffrement des données lors de la création du cluster nouvellement restauré.

Haute disponibilité

Quand le chiffrement de la clé CMK est activé sur le cluster principal, tous les nœuds haute disponibilité de secours sont automatiquement chiffrés par la clé du cluster principal.

Modification de la configuration du chiffrement en effectuant une restauration à un instant dans le passé (PITR)

La configuration du chiffrement peut être changée pour passer du chiffrement géré par le service au chiffrement géré par le client ou vice versa lors de l’exécution d’une opération de restauration (à un instant dans le passé) du cluster.

Accédez au panneau Chiffrement des données, puis sélectionnez Lancer l’opération de restauration. Vous pouvez aussi effectuer une restauration à un instant dans le passé en sélectionnant l’option Restaurer dans le panneau Vue d’ensemble.

Vous pouvez modifier/configurer le chiffrement des données sous l’onglet Chiffrement de la page de restauration du cluster.

Surveiller la clé gérée par le client dans Key Vault

Pour surveiller l'état de la base de données et activer les alertes liées à la perte d'accès au protecteur TDE (Transparent Data Encryption), configurez les fonctionnalités Azure suivantes :

Azure Resource Health : une base de données inaccessible qui a perdu l’accès à la clé du client est affichée comme étant « Inaccessible » après que la première connexion à la base de données a été refusée.

Journal d’activité : lorsque l’accès à la clé client dans le Key Vault géré par le client échoue, des entrées sont ajoutées au Journal d’activité. La création d'alertes pour ces événements vous permettra de rétablir l'accès dès que possible.

Groupes d’actions : définissez ces groupes afin qu’ils vous envoient des notifications et des alertes basées sur vos préférences.

Étapes suivantes

- En savoir plus sur le chiffrement des données avec des clés gérées par le client

- Consultez Limites et limitations des clés CMK dans Azure Cosmos DB for PostgreSQL