Configurez les composants de Microsoft Defender pour les conteneurs

Microsoft Defender pour les conteneurs est une solution cloud native dédiée à la sécurisation de vos conteneurs. Cela permet de protéger vos clusters s’ils sont en cours d’exécution :

Azure Kubernetes Service (AKS), service géré de Microsoft conçu pour le développement, le déploiement et la gestion d’applications conteneurisées.

Amazon Elastic Kubernetes Service (EKS) dans un compte Amazon Web Services (AWS) connecté : Service managé d’Amazon permettant d’exécuter Kubernetes sur AWS sans avoir à installer, utiliser et gérer votre propre plan de contrôle ou vos propres nœuds Kubernetes.

Google Kubernetes Engine (GKE) dans un projet Google Cloud Platform (GCP) connecté : l’environnement géré de Google pour le déploiement, la gestion et la mise à l’échelle d’applications à l’aide de l’infrastructure GCP.

Autres distributions Kubernetes (à l’aide de Kubernetes avec Azure Arc) : Clusters Kubernetes certifiés CNCF (Cloud Native Computing Foundation) hébergés localement ou sur IaaS (infrastructure as a service). Pour plus d’informations, consultez la matrice de prise en charge des conteneurs dans Defender pour le cloud.

Vous pouvez d’abord commencer par les articles suivants pour apprendre à vous connecter et à protéger vos conteneurs :

- Protéger vos conteneurs Azure avec Defender pour les conteneurs

- Protéger vos clusters Kubernetes locaux avec Defender pour les conteneurs

- Protéger vos conteneurs Amazon Web Services (AWS) avec Defender pour les conteneurs

- Protéger vos conteneurs Google Cloud Platform (GCP) avec Defender pour les conteneurs

Pour en savoir plus, vous pouvez aussi regarder ces vidéos de la série de vidéos Defender pour le cloud sur le terrain :

- Microsoft Defender pour les conteneurs dans un environnement multicloud

- Protection des conteneurs dans GCP avec Defender pour les conteneurs

Remarque

La prise en charge par Defender pour les conteneurs des clusters Kubernetes avec Azure Arc est une fonctionnalité en préversion. La fonction de prévisualisation est disponible en libre-service, sur la base d'un consentement préalable.

Les préversions sont fournies en l’état et en fonction des disponibilités. Elles sont exclues des contrats de niveau de service et de la garantie limitée.

Pour en savoir plus sur les systèmes d’exploitation pris en charge, la disponibilité des fonctionnalités, le proxy sortant et plus encore, consultez Matrice de prise en charge des conteneurs dans Defender pour le cloud.

Configuration requise pour le réseau

Vérifiez que les points de terminaison suivants sont configurés pour l’accès sortant afin que le capteur Defender puisse se connecter à Microsoft Defender pour le cloud et ainsi envoyer des données et des événements de sécurité.

Le capteur Defender doit se connecter à l’espace de travail Azure Monitor Log Analytics configuré. Par défaut, les clusters AKS ont un accès illimité sortant à Internet. Si le trafic de sortie du cluster nécessite l’utilisation d’une étendue Private Link Azure Monitor (AMPLS), vous devez :

- Définissez le cluster avec Container Insights et un espace de travail Log Analytics.

- Configurez l’AMPLS avec le mode d’accès aux requêtes et le mode d’accès aux ingestions définis sur Ouvert.

- Définissez l’espace de travail Log Analytics du cluster comme ressource dans l’AMPLS.

- Créer dans l’AMPLS un point de terminaison privé de réseau virtuel entre le réseau virtuel du cluster et la ressource Log Analytics. Le point de terminaison privé du réseau virtuel s’intègre à une zone DNS privée.

Pour obtenir des instructions, veuillez consulter la section Créer une étendue de liaison privée Azure Monitor.

Configuration requise pour le réseau

Vérifiez que les points de terminaison suivants pour les déploiements de cloud public sont configurés pour l’accès sortant. La configuration de ces derniers pour l’accès sortant permet de s’assurer que le capteur Defender peut se connecter à Microsoft Defender pour le cloud afin d’envoyer des données et des événements de sécurité.

| Domaine Azure | Domaine Azure Government | Domaine Azure exploité par 21Vianet | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | .chinacloudapi.cn | 443 |

Vous devez également valider la configuration réseau nécessaire pour le réseau Kubernetes avec Azure Arc.

Activer le plan

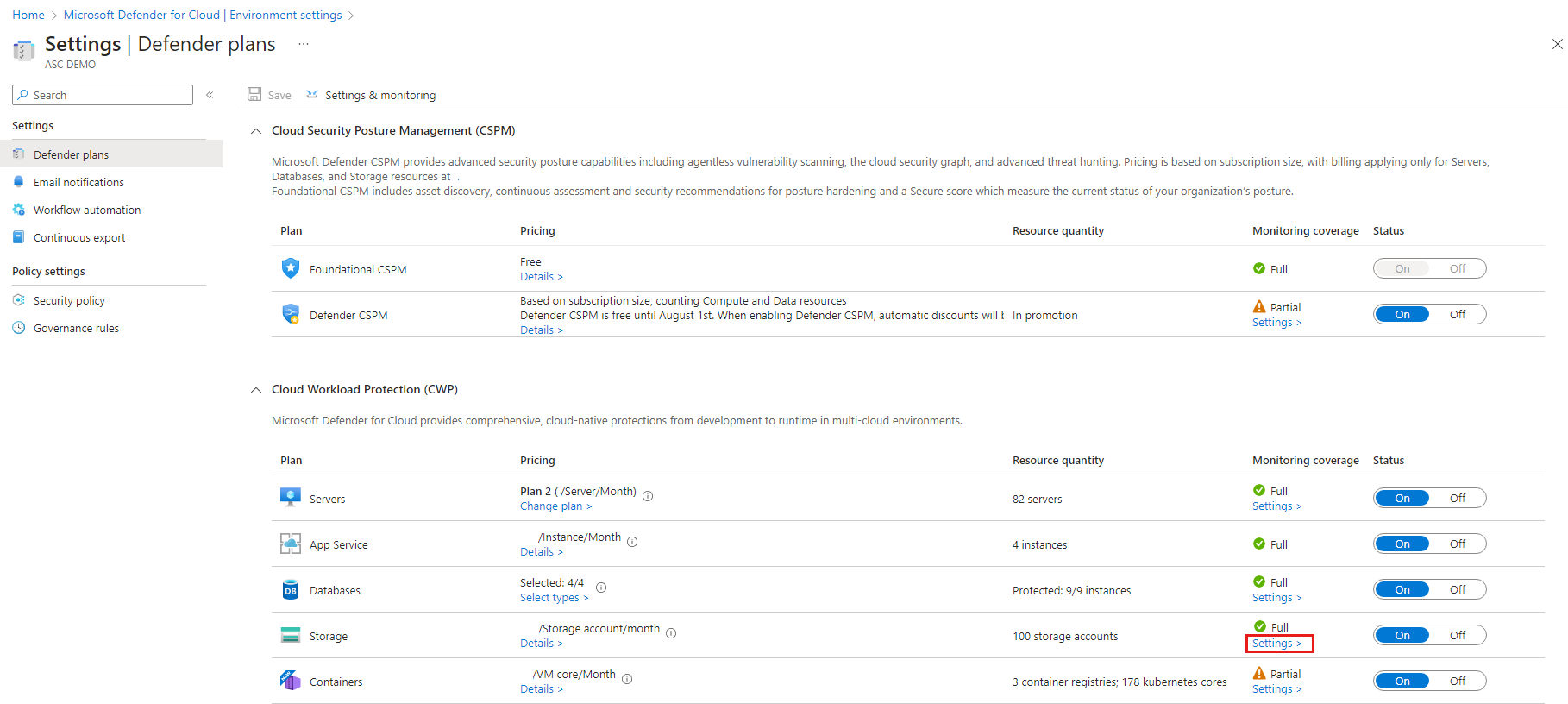

Dans Defender pour le cloud, sélectionnez Paramètres, puis l’abonnement approprié.

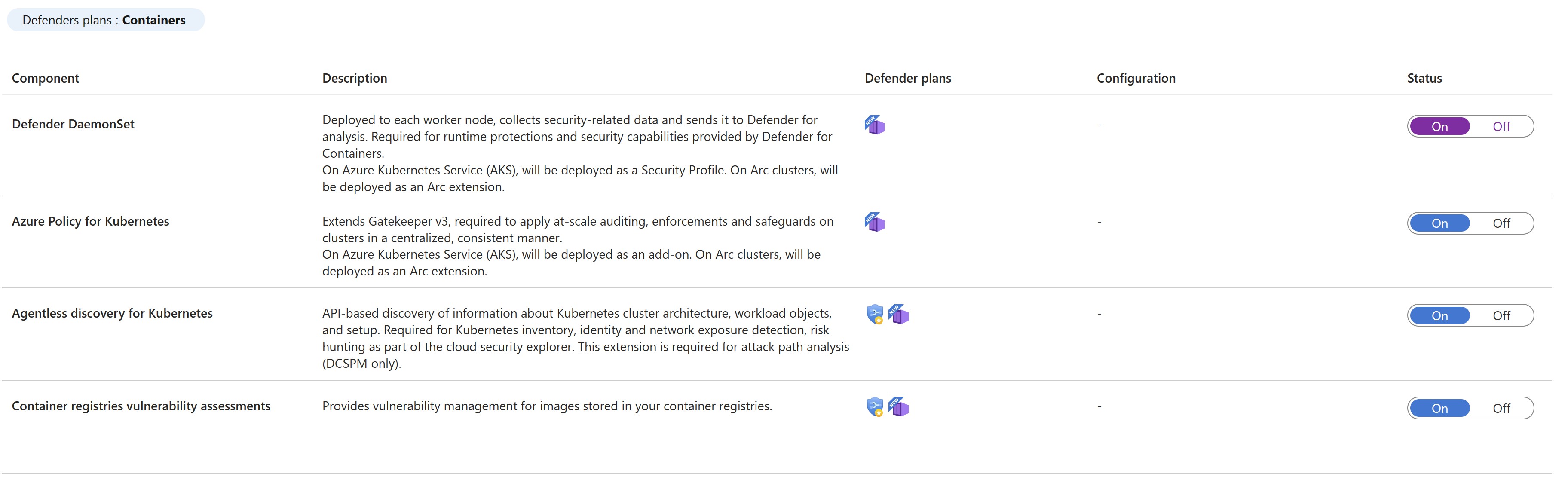

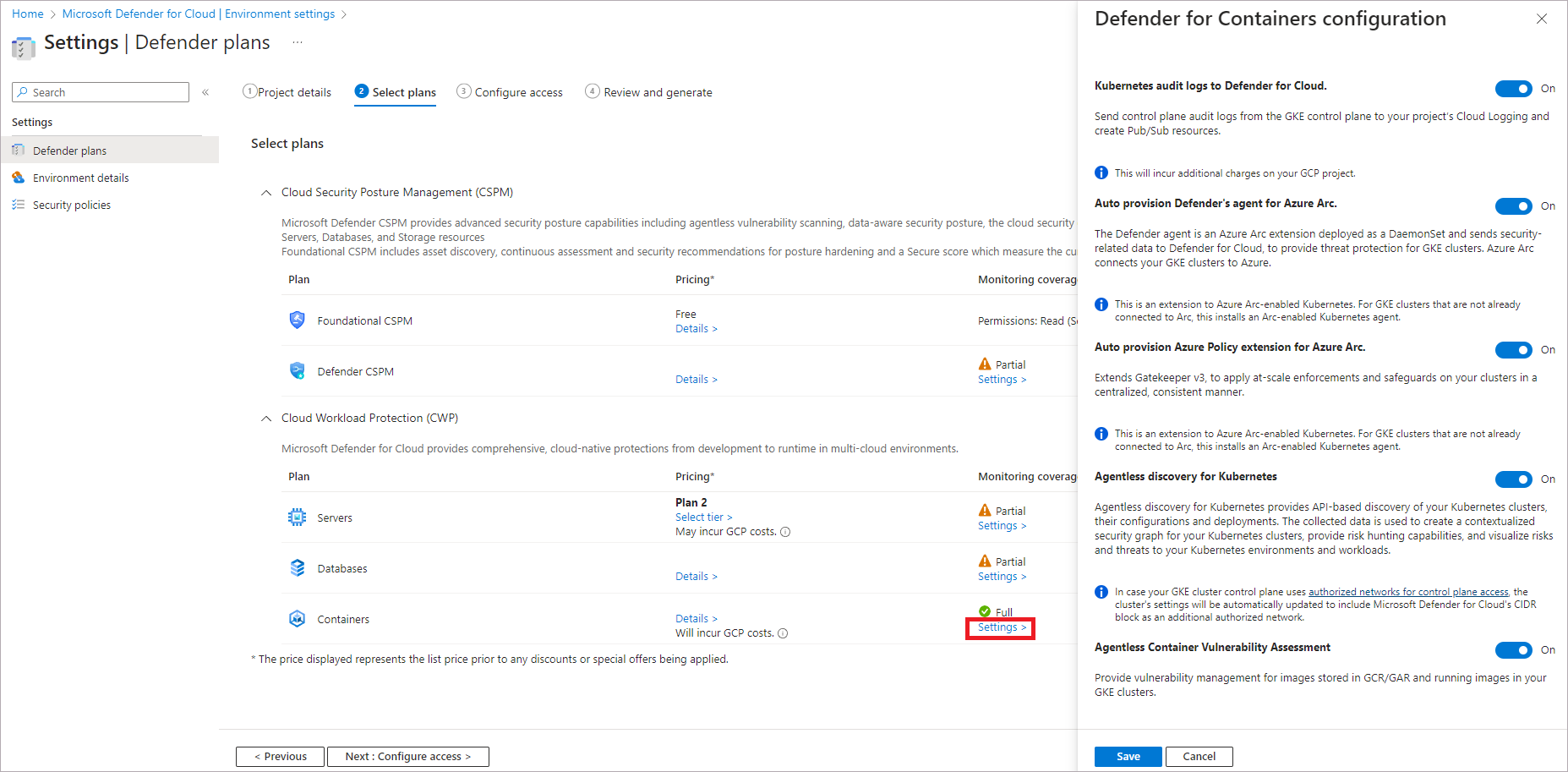

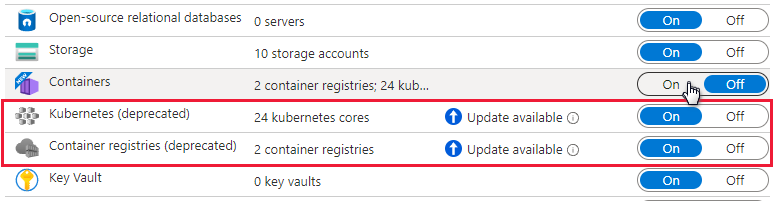

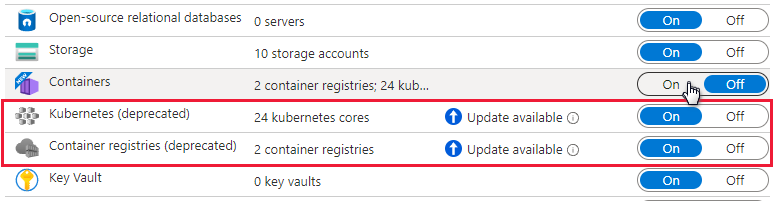

Dans la page Plans de Defender, sélectionnez Conteneurs>Paramètres.

Conseil

Si Defender pour Kubernetes ou Defender pour les registres de conteneurs sont déjà activés pour l’abonnement, une notification de mise à jour apparaît. Sinon, la seule option est Conteneurs.

Activez le composant approprié.

Remarque

- Les clients Defender pour les conteneurs qui ont adhéré avant août 2023 et qui n’ont pas activé Découverte sans agent pour Kubernetes dans le cadre de Defender CSPM (gestion de la posture de sécurité cloud) lorsqu’ils ont activé le plan, doivent activer manuellement l’extension Découverte sans agent pour Kubernetes dans le plan Defender pour les conteneurs.

- Lorsque vous désactivez Defender pour les conteneurs, les composants sont définis sur Désactivé. Ils ne sont pas déployés sur d’autres conteneurs, mais ils ne sont pas supprimés des conteneurs où ils sont déjà installés.

Méthode d’activation par fonctionnalité

Par défaut, lorsque vous activez le plan via le portail Azure, Microsoft Defender pour les conteneurs est configuré pour activer automatiquement toutes les fonctionnalités et installer tous les composants requis pour fournir les protections offertes par le plan. Cette configuration inclut l’attribution d’un espace de travail par défaut.

Si vous ne souhaitez pas activer toutes les fonctionnalités des plans, vous pouvez sélectionner manuellement les fonctionnalités spécifiques à activer en sélectionnant Modifier la configuration pour le plan Conteneurs. Ensuite, dans la page Paramètres et surveillance, sélectionnez les fonctionnalités que vous souhaitez activer. Vous pouvez également modifier cette configuration à partir de la page Plans Defender après la configuration initiale du plan.

Pour plus d’informations sur la méthode d’activation pour chacune des fonctionnalités, consultez la matrice de prise en charge.

Rôles et autorisations

Découvrez-en davantage sur les rôles pour l’approvisionnement d’extensions Defender pour les conteneurs.

Attribuer un espace de travail personnalisé au capteur Defender

Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

Déploiement manuel du capteur Defender ou de l’agent de stratégie Azure sans approvisionnement automatique à l’aide des recommandations

Les fonctionnalités qui nécessitent une installation du capteur peuvent également être déployées sur un ou plusieurs clusters Kubernetes. Utilisez la recommandation appropriée :

| Capteur | Recommandation |

|---|---|

| Capteur Defender pour Kubernetes | Le profil Defender doit être activé sur les clusters Azure Kubernetes Service |

| Capteur Defender pour Kubernetes avec Azure Arc | L’extension Defender doit être installée sur les clusters Kubernetes avec Azure Arc |

| Agent de stratégie Azure pour Kubernetes | Le module complémentaire Azure Policy pour Kubernetes doit être installé sur les clusters Azure Kubernetes Service |

| Agent de stratégie Azure pour Kubernetes avec Azure Arc | L’extension Azure Policy doit être installée sur les clusters Kubernetes avec Azure Arc |

Pour déployer le capteur Defender sur des clusters spécifiques :

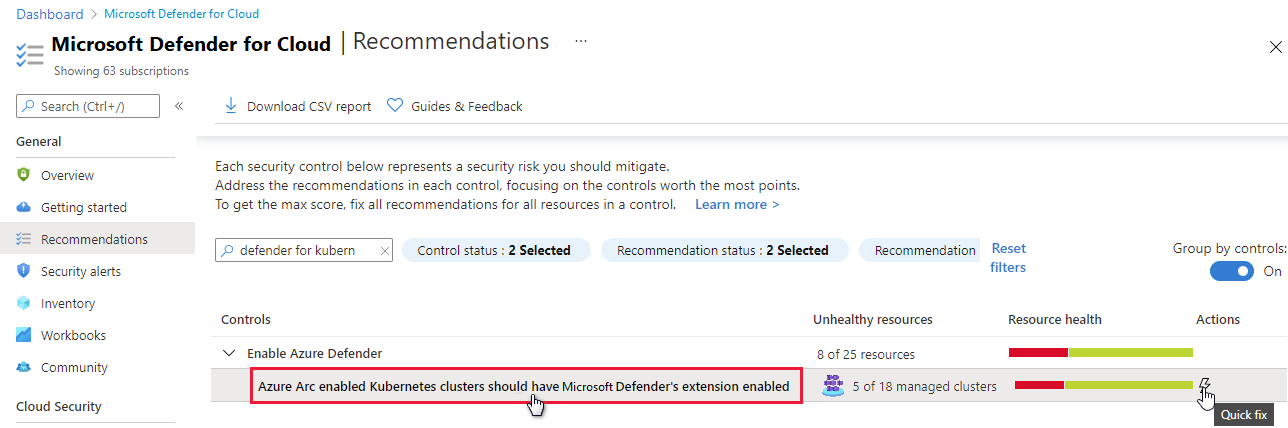

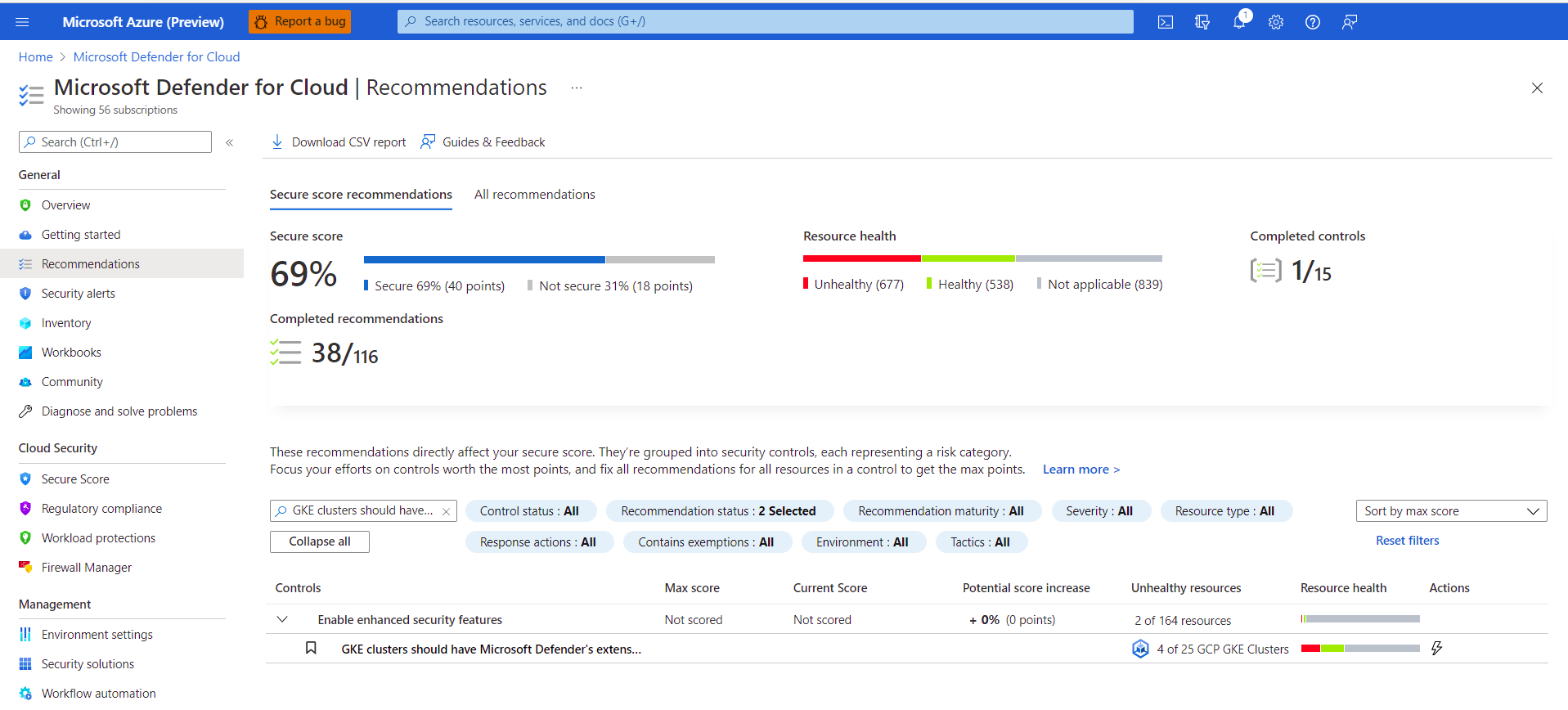

Dans la page des recommandations de Microsoft Defender pour le cloud, ouvrez le contrôle de sécurité Activer la sécurité améliorée ou recherchez l’une des recommandations précédentes. (Vous pouvez également utiliser les liens précédents pour ouvrir directement la recommandation.)

Affichez tous les clusters sans capteur en ouvrant l’onglet Non sain.

Sélectionnez les clusters dans lesquels vous souhaitez déployer le capteur, puis Corriger.

Sélectionnez Corriger X ressources.

Déployer le capteur Defender : toutes les options

Vous pouvez activer le plan Defender pour les conteneurs et déployer tous les composants appropriés à l’aide du portail Azure, de l’API REST ou d’un modèle Azure Resource Manager. Pour obtenir des instructions détaillées, sélectionnez l’onglet approprié.

Une fois le capteur Defender déployé, un espace de travail par défaut est automatiquement attribué. Vous pouvez affecter un espace de travail personnalisé à la place de l’espace de travail par défaut via Azure Policy.

Remarque

Le capteur Defender est déployé sur chaque nœud pour fournir les protections au moment de l’exécution et collecter les signaux provenant des nœuds à l’aide de la technologie eBPF.

Utiliser le bouton Corriger à partir de la recommandation Defender pour le cloud

Vous pouvez utiliser les pages du portail Azure pour activer le plan Defender pour le cloud et pour configurer l’approvisionnement automatique de l’ensemble des composants nécessaires à la protection de vos clusters Kubernetes à grande échelle. Le processus est simplifié.

Une recommandation Defender pour le cloud dédiée fournit ce qui suit :

- Une visibilité sur lequel de vos clusters le capteur Defender est déployé.

- Un bouton Corriger pour déployer le capteur sur des clusters qui ne l’ont pas.

Pour déployer le capteur :

Dans la page des recommandations Microsoft Defender pour le cloud, ouvrez le contrôle de sécurité Activer la sécurité renforcée.

Utilisez le filtre pour trouver la recommandation nommée Le profil Defender doit être activé pour les clusters Azure Kubernetes Service.

Conseil

Remarquez l’icône Corriger dans la colonne Actions.

Sélectionnez les clusters pour afficher les détails des ressources saines et non saines (clusters avec et sans le capteur).

Dans la liste des ressources non saines, sélectionnez un cluster. Sélectionnez ensuite Corriger pour ouvrir le volet avec la confirmation de correction.

Sélectionnez Corriger X ressources.

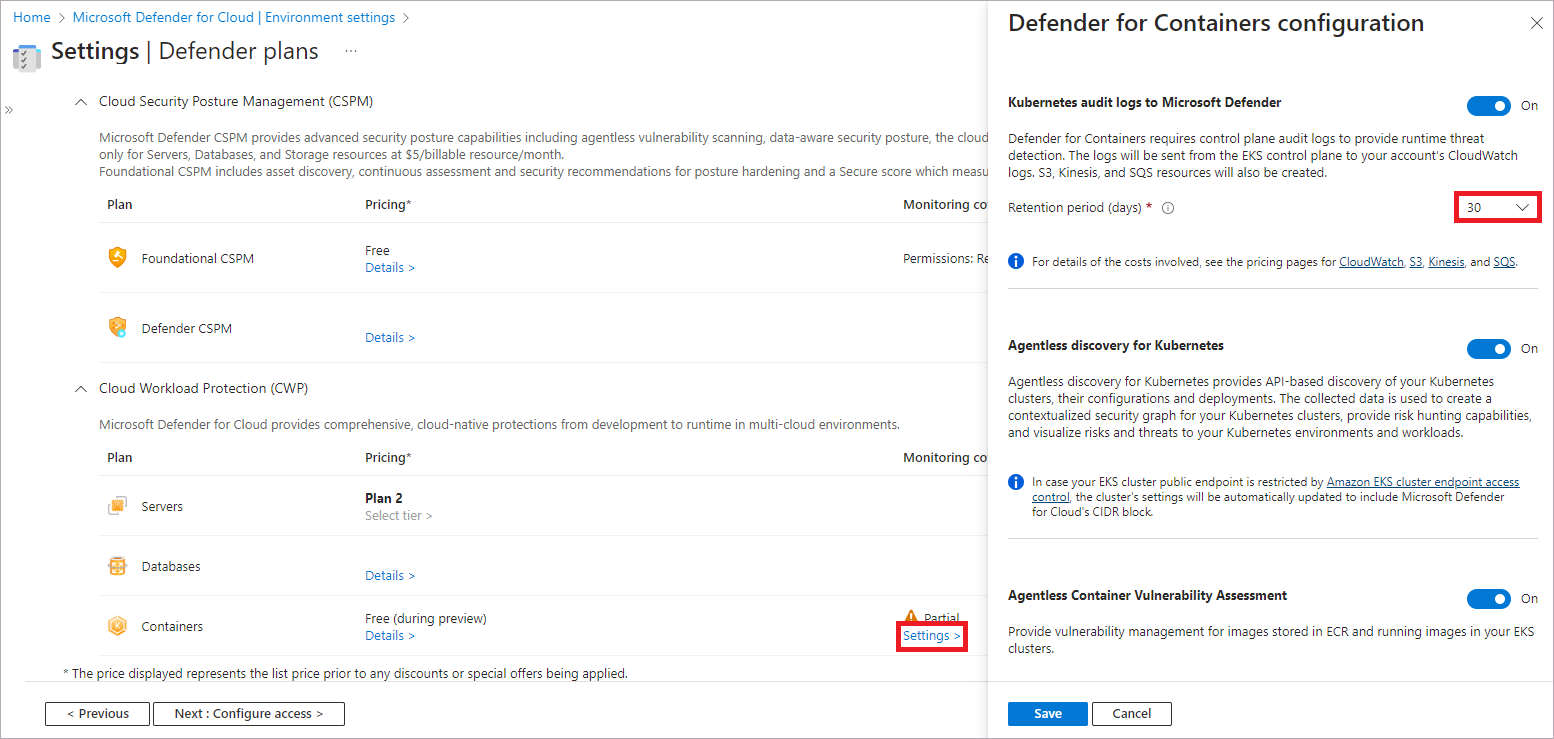

Activer le plan

Dans Defender pour le cloud, sélectionnez Paramètres, puis l’abonnement approprié.

Dans la page Plans de Defender, sélectionnez Conteneurs>Paramètres.

Conseil

Si Defender pour Kubernetes ou Defender pour les registres de conteneurs sont déjà activés pour l’abonnement, une notification de mise à jour apparaît. Sinon, la seule option est Conteneurs.

Activez le composant approprié.

Remarque

Lorsque vous désactivez Defender pour les conteneurs, les composants sont définis sur Désactivé. Ils ne sont pas déployés sur d’autres conteneurs, mais ils ne sont pas supprimés des conteneurs où ils sont déjà installés.

Par défaut, lorsque vous activez le plan via le portail Azure, Microsoft Defender pour les conteneurs est configuré pour installer automatiquement tous les composants requis pour fournir les protections offertes par le plan. Cette configuration inclut l’attribution d’un espace de travail par défaut.

Si vous voulez désactiver l’installation automatique des composants pendant le processus d’intégration, sélectionnez Modifier la configuration pour le plan Conteneurs. Les options avancées s’affichent et vous permettent de désactiver l’installation automatique pour chaque composant.

Vous pouvez aussi modifier cette configuration à partir de la page Plans Defender.

Remarque

Si vous choisissez de désactiver le plan à tout moment après l’activation par le biais du portail, vous devez supprimer manuellement le déploiement des composants Defender pour les conteneurs sur vos clusters.

Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

Si vous désactivez l’installation automatique d’un composant, vous pouvez facilement déployer le composant sur un ou plusieurs clusters à l’aide de la recommandation appropriée :

- Module complémentaire Azure Policy pour Kubernetes : Le module complémentaire Azure Policy pour Kubernetes doit être installé sur les clusters Azure Kubernetes Service

- Profil Azure Kubernetes Service : Le profil Defender doit être activé pour les clusters Azure Kubernetes Service

- Extension Defender pour Kubernetes avec Azure Arc : L’extension Defender doit être installée sur les clusters Kubernetes avec Azure Arc

- Extension Azure Policy pour Kubernetes avec Azure Arc : L’extension Azure Policy doit être installée sur les clusters Kubernetes avec Azure Arc

Découvrez-en davantage sur les rôles pour l’approvisionnement d’extensions Defender pour les conteneurs.

Prérequis

Avant de déployer le capteur, vérifiez que vous :

- Connectez le cluster Kubernetes à Azure Arc.

- Suivez les conditions préalables répertoriées dans la documentation relative aux extensions de cluster génériques.

Déployer le capteur Defender

Vous pouvez déployer le capteur Defender à l’aide de différentes méthodes. Pour obtenir des instructions détaillées, sélectionnez l’onglet approprié.

Utiliser le bouton Corriger à partir de la recommandation Defender pour le cloud

Une recommandation Defender pour le cloud dédiée fournit ce qui suit :

- Une visibilité sur lequel de vos clusters le capteur Defender est déployé.

- Un bouton Corriger pour déployer le capteur sur des clusters qui ne l’ont pas.

Pour déployer le capteur :

Dans la page des recommandations Microsoft Defender pour le cloud, ouvrez le contrôle de sécurité Activer la sécurité renforcée.

Utilisez le filtre pour trouver la recommandation nommée L’extension Microsoft Defender doit être activée sur les clusters Kubernetes avec Azure Arc.

Conseil

Remarquez l’icône Corriger dans la colonne Actions.

Sélectionnez le capteur pour afficher les détails des ressources saines et non saines (clusters avec et sans le capteur).

Dans la liste des ressources non saines, sélectionnez un cluster. Sélectionnez ensuite Corriger pour ouvrir le volet avec les options de correction.

Sélectionnez l’espace de travail Log Analytics approprié, puis Corriger la ressource x.

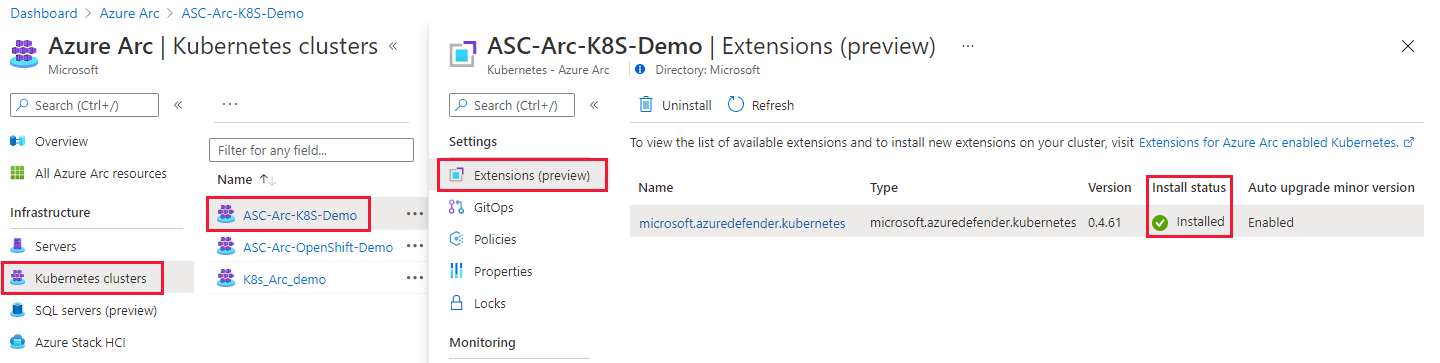

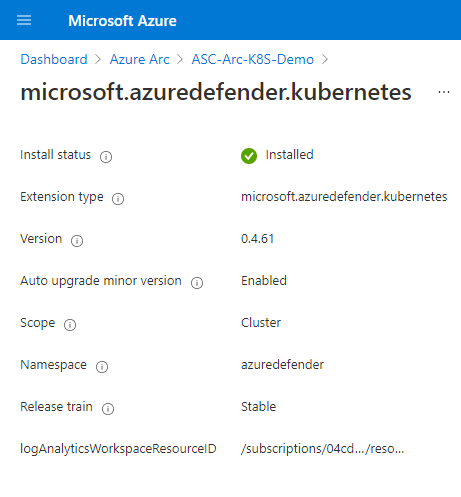

Vérifier le déploiement

Pour vérifier que le capteur Defender est installé sur votre cluster, suivez les étapes sous l’un des onglets ci-dessous.

Utiliser les recommandations Defender pour le cloud pour vérifier l’état de votre capteur

Dans la page des recommandations Microsoft Defender pour le cloud, ouvrez le contrôle de sécurité Activer Microsoft Defender pour le cloud.

Sélectionnez la recommandation nommée L’extension Microsoft Defender doit être installée pour les clusters Kubernetes avec Azure Arc.

Vérifiez que le cluster sur lequel vous avez déployé le capteur est répertorié comme Sain.

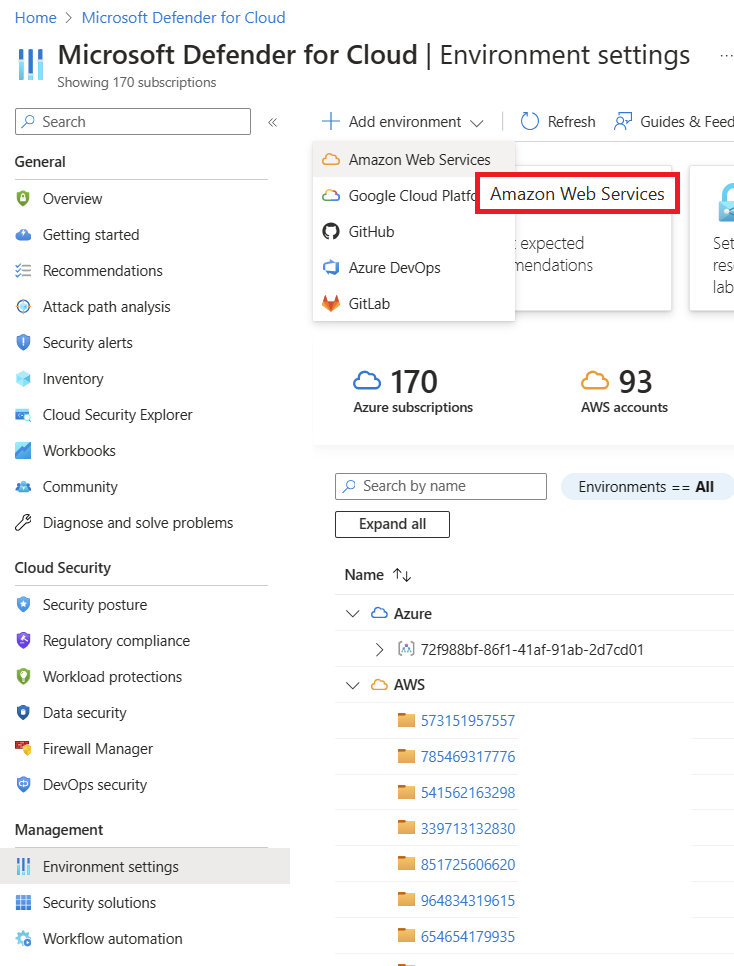

Activer le plan

Important

- Si vous n’avez pas connecté de compte AWS, connectez votre compte AWS à Microsoft Defender pour le cloud avant de commencer les étapes suivantes.

- Si vous avez déjà activé le plan sur votre connecteur et que vous souhaitez modifier les configurations facultatives ou activer de nouvelles fonctionnalités, passez directement à l’étape 4.

Pour vous aider protéger vos clusters EKS, activez le plan Defender pour les conteneurs sur le connecteur de compte approprié :

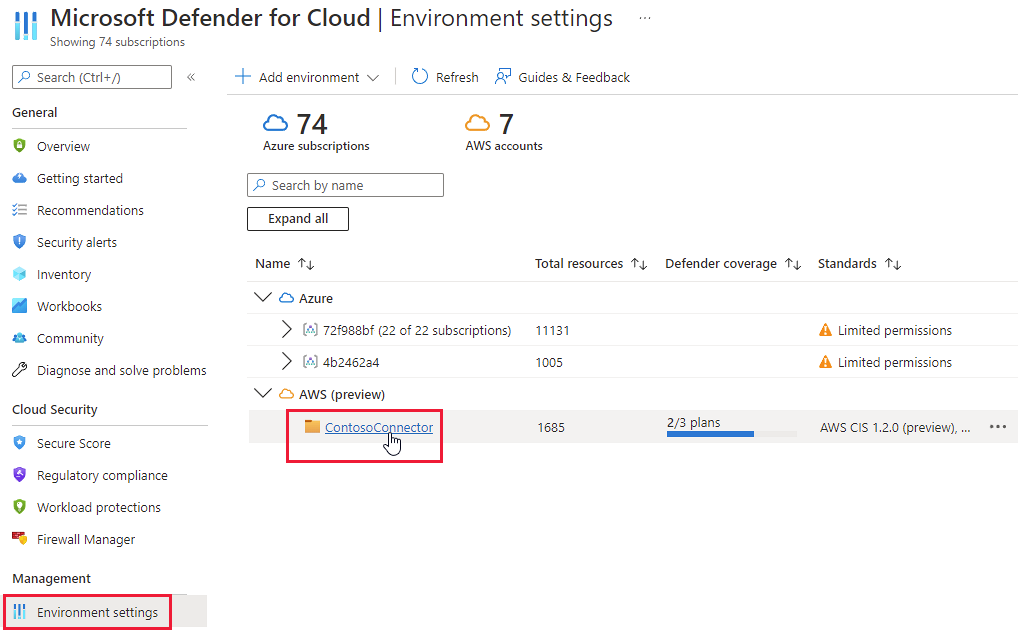

Dans Microsoft Defender pour le cloud, ouvrez Paramètres d’environnement.

Sélectionnez le connecteur AWS.

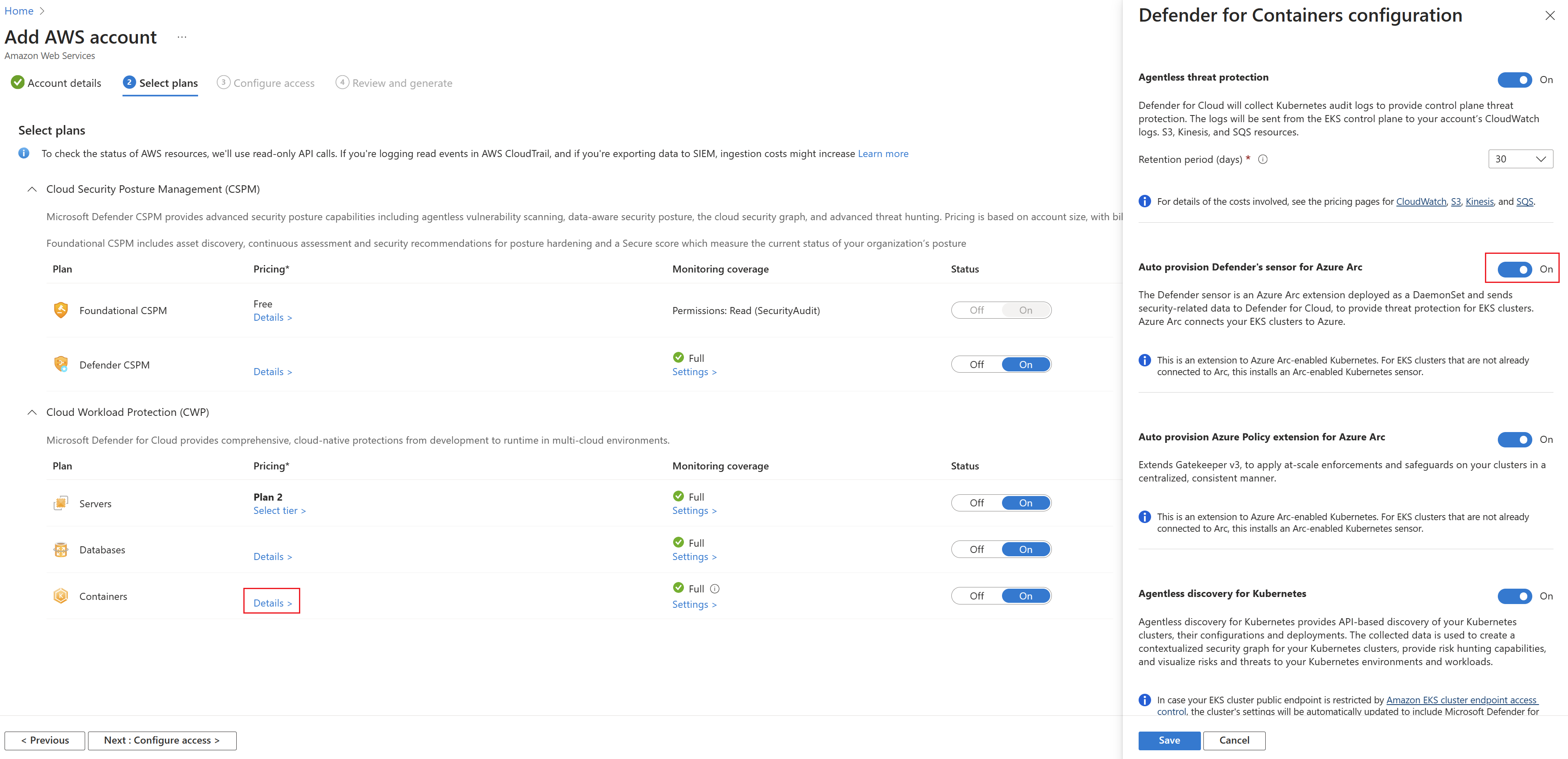

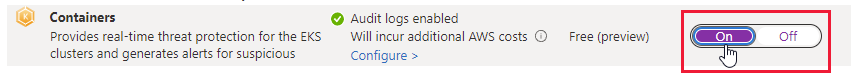

Vérifiez que le bouton bascule du plan Conteneurs est défini sur Activé.

Pour modifier les configurations facultatives du plan, sélectionnez Paramètres.

Defender pour les conteneurs nécessite des journaux d’audit du plan de contrôle pour fournir une protection contre les menaces au moment de l’exécution. Pour envoyer les journaux d’audit Kubernetes à Microsoft Defender, définissez le bouton bascule de cette fonctionnalité sur Activé. Pour modifier la période de rétention de vos journaux d’audit, entrez le délai d’exécution souhaité.

Remarque

Si vous désactivez cette configuration, la fonctionnalité Détection des menaces (plan de contrôle) est également désactivée. En savoir plus sur la disponibilité de la fonctionnalité.

La fonctionnalité Découverte sans agent pour Kubernetes fournit une découverte basée sur l’API de vos clusters Kubernetes. Pour activer la fonctionnalité, définissez son bouton bascule sur Activé.

La fonctionnalité Évaluation de la vulnérabilité des conteneurs sans agent assure la gestion de la vulnérabilité des images stockées dans ECR et des images en cours d’exécution sur vos clusters EKS. Pour activer la fonctionnalité, définissez son bouton bascule sur Activé.

Passez en revue les pages restantes de l’Assistant Connecteur.

Si vous activez la fonctionnalité Découverte sans agent pour Kubernetes, vous devez accorder des autorisations de plan de contrôle sur le cluster. Vous pouvez accorder des autorisations de l’une des manières suivantes :

Exécutez ce script Python. Le script ajoute le rôle Defender pour le cloud

MDCContainersAgentlessDiscoveryK8sRoleàaws-auth ConfigMappour les clusters EKS que vous souhaitez intégrer.Accordez à chaque cluster Amazon EKS le rôle

MDCContainersAgentlessDiscoveryK8sRoleavec la possibilité d’interagir avec le cluster. Connectez-vous à tous les clusters existants et nouvellement créés à l’aide d’eksctl et exécutez le script suivant :eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsPour plus d’informations, consultez Accorder aux utilisateurs IAM l’accès à Kubernetes avec des entrées d’accès EKS dans le guide de l’utilisateur Amazon EKS.

Kubernetes avec Azure Arc, le capteur Defender et Azure Policy pour Kubernetes doivent être installés et en cours d’exécution sur vos clusters EKS. Il existe une recommandation Defender pour le cloud dédiée à l’installation de ces extensions (et Azure Arc, si nécessaire) : L’extension Microsoft Defender pour Azure Arc doit être installée sur les clusters EKS.

Suivez les étapes de correction fournies par la recommandation :

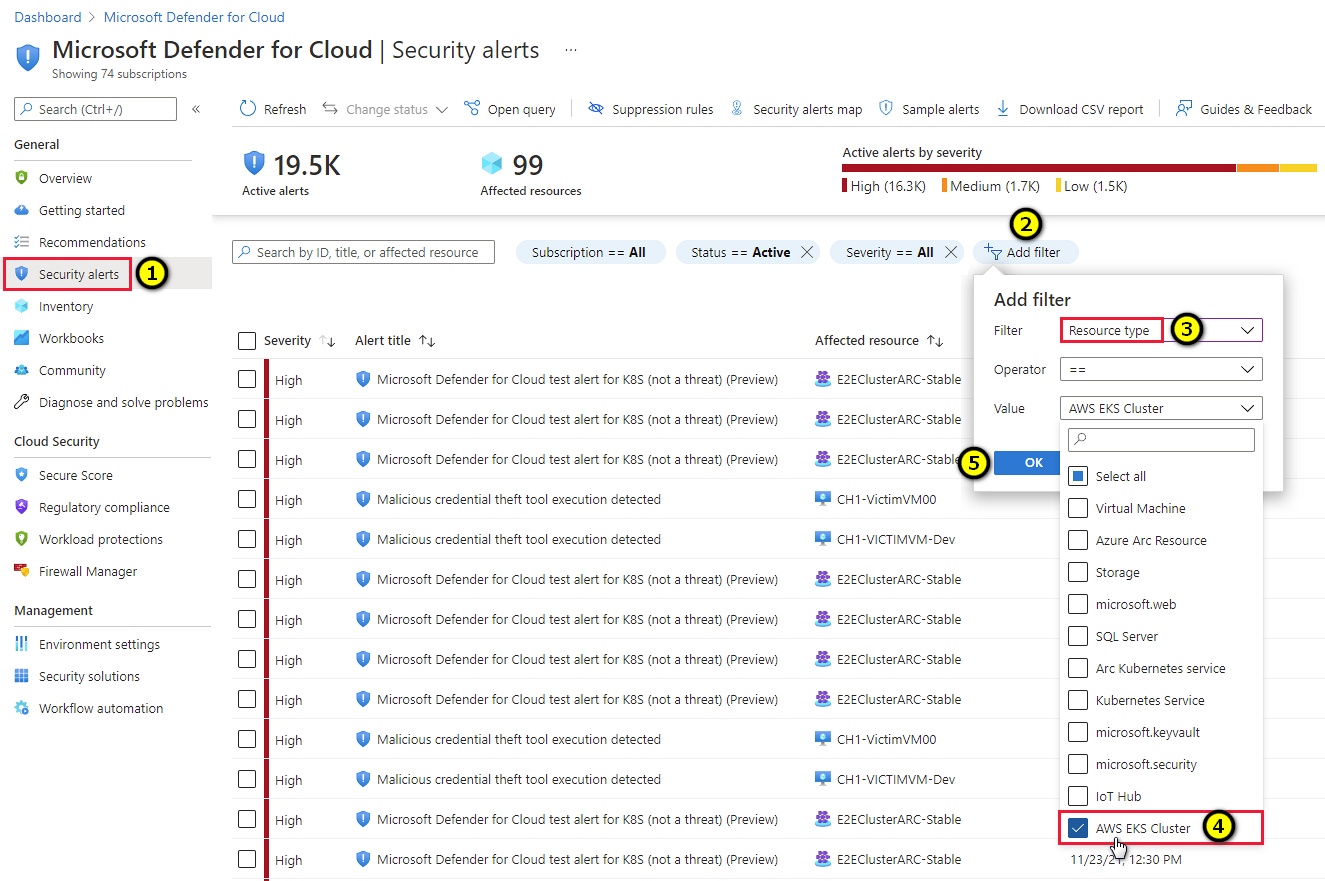

Afficher les recommandations et les alertes pour vos clusters EKS

Conseil

Vous pouvez simuler des alertes de conteneur en suivant les instructions données dans ce billet de blog.

Pour afficher les alertes et les recommandations pour vos clusters EKS, utilisez les filtres sur les pages d’alertes, de recommandations et d’inventaire pour filtrer par type de ressource Cluster AWS EKS.

Déployer le capteur Defender

Pour déployer le capteur Defender sur vos clusters AWS :

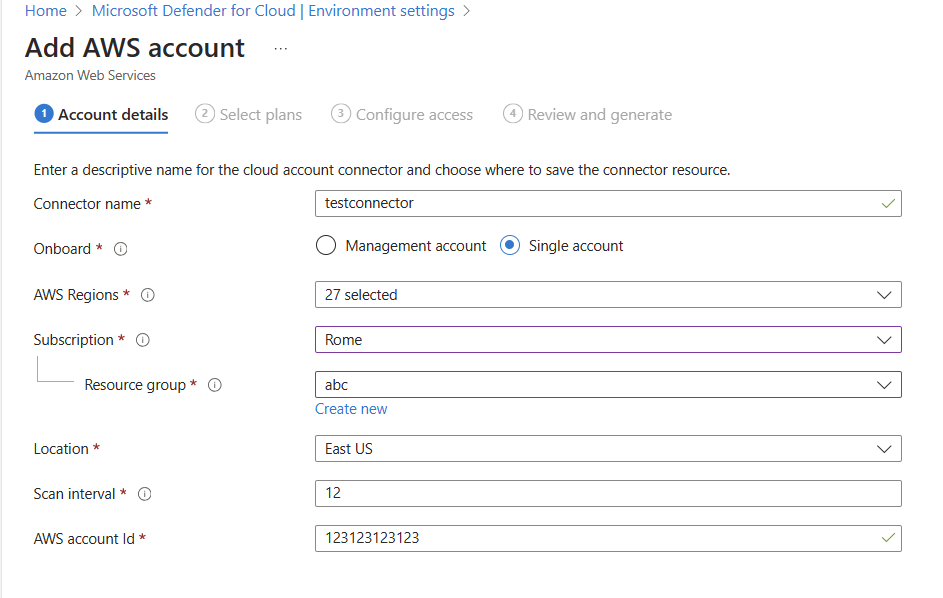

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement>Ajouter un environnement>Amazon Web Services.

Renseignez les détails du compte.

Accédez à Sélectionner des plans, ouvrez le plan Conteneurs et vérifiez que l’option Approvisionner automatiquement le capteur Defender pour Azure Arc est activée.

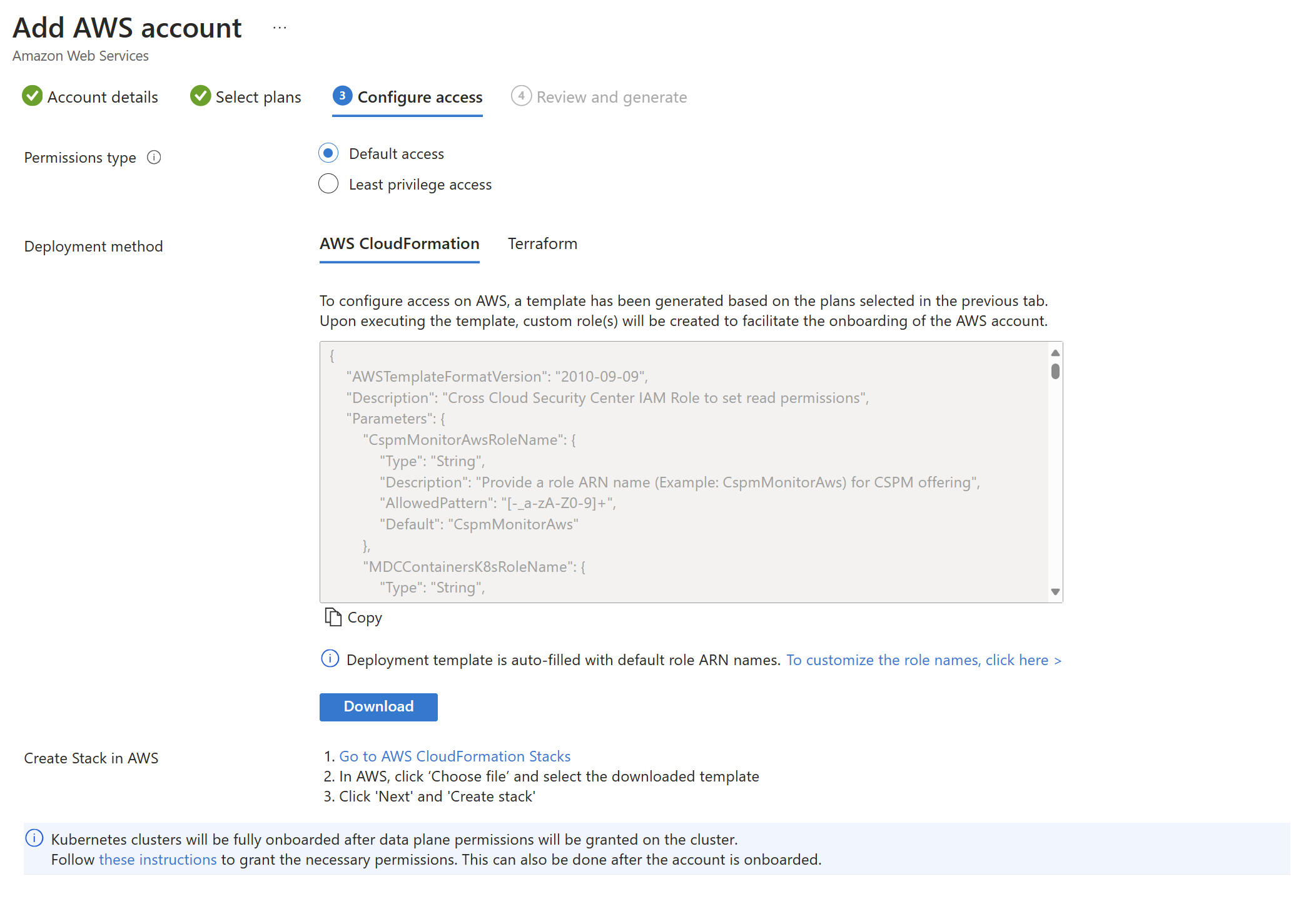

Accédez à Configurer l’accès et suivez les étapes ci-dessous.

Une fois le modèle Cloud Formation déployé avec succès, sélectionnez Créer.

Remarque

Vous pouvez exclure un cluster AWS spécifique de l’approvisionnement automatique. Pour le déploiement du capteur, appliquez l’étiquette ms_defender_container_exclude_agents sur la ressource avec la valeur true. Pour le déploiement sans agent, appliquez l’étiquette ms_defender_container_exclude_agentless à la ressource avec la valeur true.

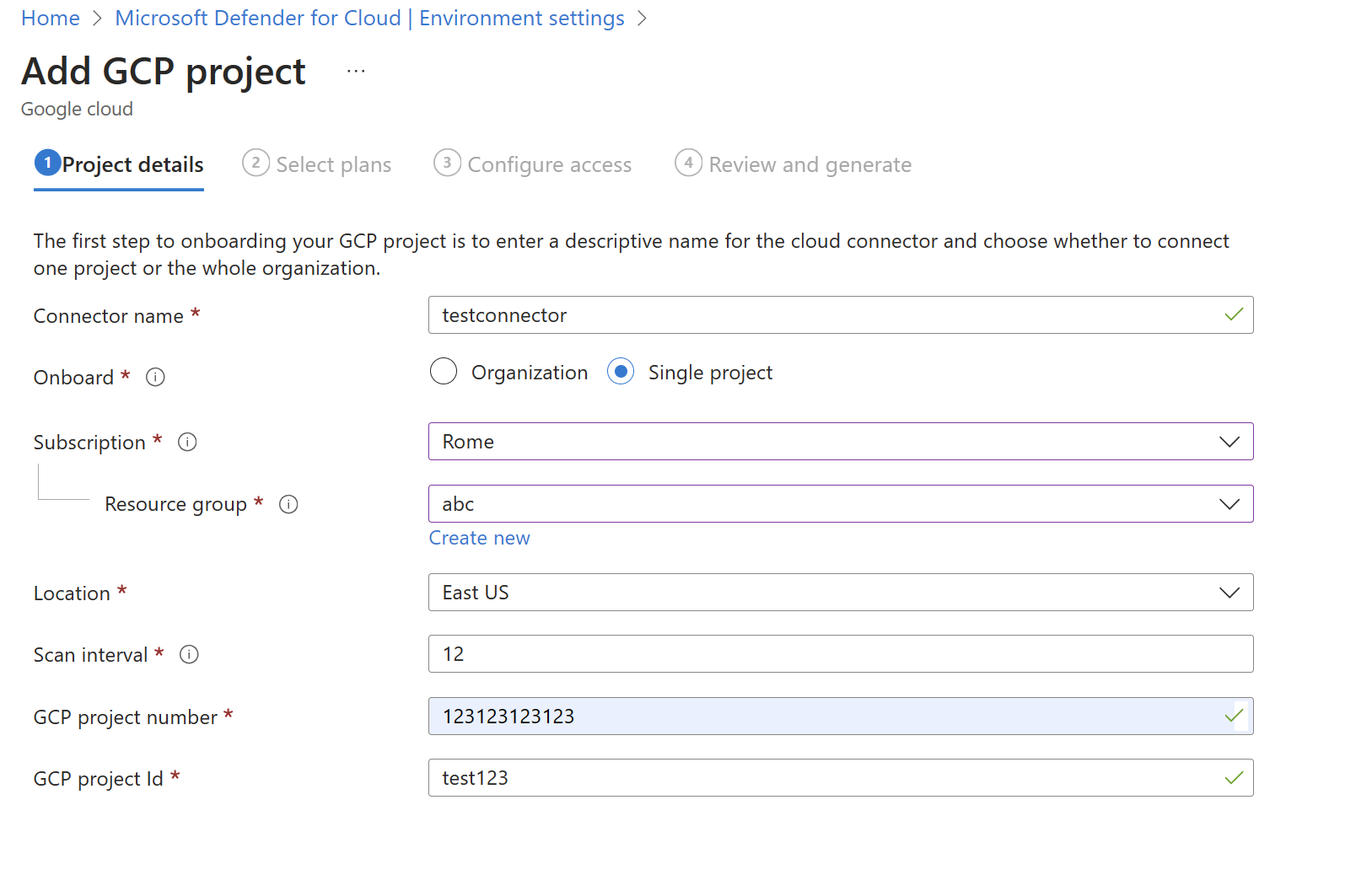

Activer le plan

Important

Si vous n’avez pas connecté de projet GCP, connectez vos projets GCP à Microsoft Defender pour le cloud.

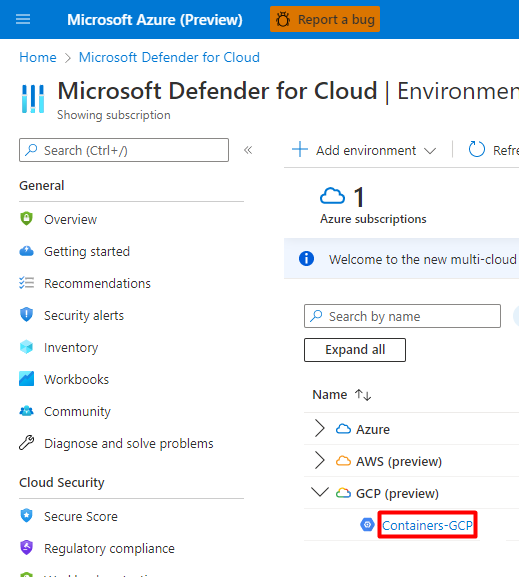

Pour protéger vos clusters GKE, activez le plan Defender pour les conteneurs sur le projet GCP approprié de la manière suivante.

Remarque

Vérifiez que vous n’avez aucune stratégie Azure qui empêche l’installation d’Azure Arc.

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement.

Sélectionnez le connecteur GCP approprié.

Sélectionnez le bouton Suivant : Sélectionner des plans>.

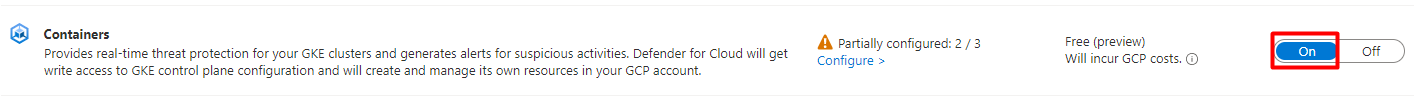

Assurez-vous que le bouton bascule du plan Conteneurs est défini sur Activé.

Pour modifier les configurations facultatives du plan, sélectionnez Paramètres.

Journaux d’audit Kubernetes vers Defender pour le cloud : activés par défaut. Cette configuration est disponible au niveau du projet GCP uniquement. Elle fournit une collection sans agent des données du journal d’audit à travers GCP Cloud Logging vers le back-end de Microsoft Defender pour le cloud pour approfondir l’analyse. Defender pour les conteneurs nécessite des journaux d’audit du plan de contrôle pour fournir une protection contre les menaces au moment de l’exécution. Pour envoyer les journaux d’audit Kubernetes à Microsoft Defender, définissez le bouton bascule sur Activé.

Remarque

Si vous désactivez cette configuration, la fonctionnalité Détection des menaces (plan de contrôle) est également désactivée. En savoir plus sur la disponibilité de la fonctionnalité.

Approvisionnement automatique du capteur Defender pour Azure Arc et Approvisionnement automatique de l’extension Azure Policy pour Azure Arc : activés par défaut. Vous pouvez installer Kubernetes avec Azure Arc et ses extensions sur vos clusters GKE de trois façons différentes :

- Activez l’approvisionnement automatique de Defender pour les conteneurs au niveau du projet, comme expliqué dans les instructions dans cette section. Nous recommandons cette méthode.

- Utilisez les recommandations de Defender pour le cloud pour l’installation par cluster. Elles s’affichent sur la page des recommandations de Microsoft Defender pour le cloud. Découvrez comment déployer la solution sur des clusters spécifiques.

- Installez manuellement Kubernetes avec Azure Arcet les extensions.

La fonctionnalité Découverte sans agent pour Kubernetes fournit une découverte basée sur l’API de vos clusters Kubernetes. Pour activer la fonctionnalité, définissez son bouton bascule sur Activé.

La fonctionnalité Évaluation des vulnérabilités de conteneur sans agent fournit une gestion des vulnérabilités pour les images stockées dans les registres Google (Google Artifact Registry et Google Container Registry) et l’exécution d’images sur vos clusters GKE. Pour activer la fonctionnalité, définissez son bouton bascule sur Activé.

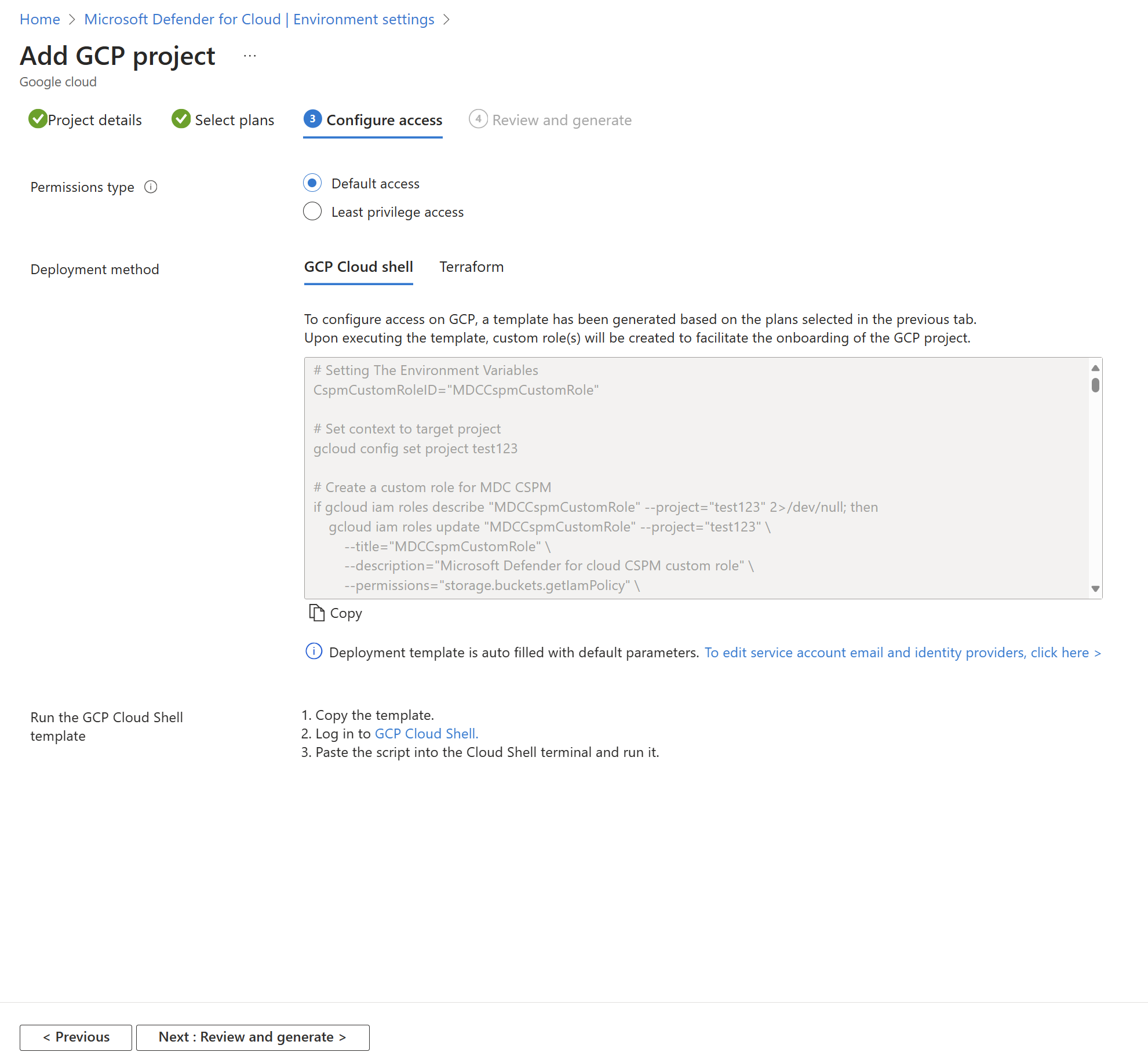

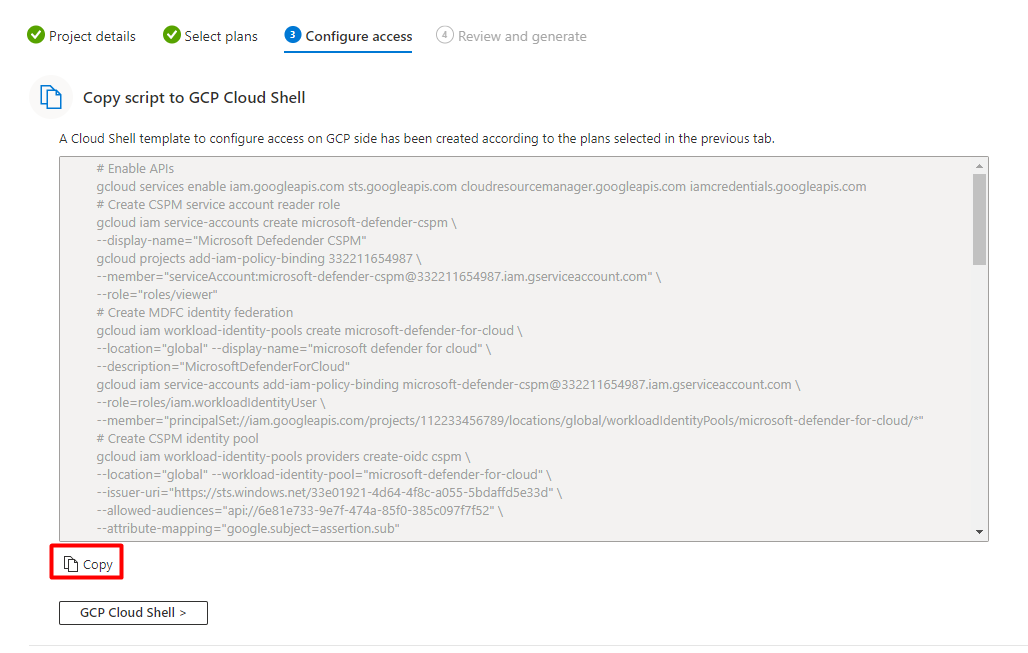

Sélectionnez le bouton Copier.

Sélectionnez le bouton GCP Cloud Shell >.

Collez le script dans le terminal Cloud Shell et exécutez-le.

Le connecteur est mis à jour après l’exécution du script. Ce processus peut prendre jusqu’à 8 heures avant d’être complété.

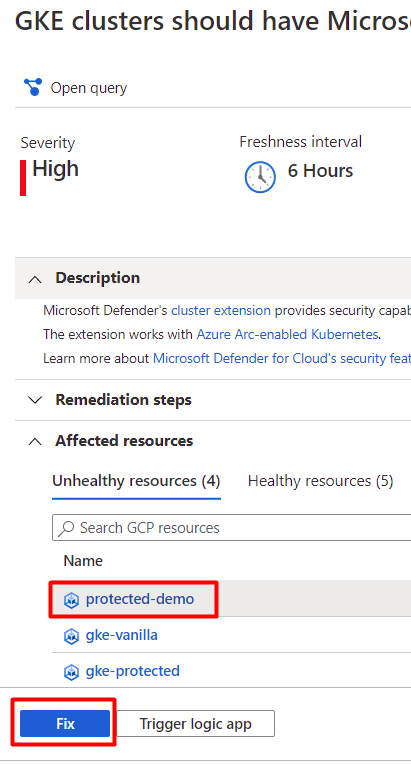

Déployer la solution sur des clusters spécifiques

Si vous définissez l’une des configurations d’approvisionnement automatique par défaut sur Désactivé pendant le processus d’intégration du connecteur GCP ou après, vous devez installer manuellement Kubernetes avec Azure Arc, le capteur Defender et Azure Policy pour Kubernetes dans chacun de vos clusters GKE. L’installation de ces éléments vous permet de vous assurer que vous obtenez la valeur de sécurité complète de Defender pour les conteneurs.

Vous pouvez utiliser deux recommandations Defender pour le cloud dédiées à l’installation des extensions (et Azure Arc si nécessaire) :

- L’extension Microsoft Defender pour Azure Arc doit être installée sur les clusters GKE

- L’extension Azure Policy doit être installée sur les clusters GKE

Remarque

Lors de l’installation des extensions Arc, vous devez vérifier que le projet GCP fourni est identique à celui du connecteur concerné.

Pour déployer la solution sur des clusters spécifiques :

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Recommandations.

Dans la page Recommandations de Defender pour le cloud, recherchez l’une des recommandations selon son nom.

Sélectionnez un cluster GKE non sain.

Important

Vous devez sélectionner les clusters un par un.

Ne sélectionnez pas les clusters selon leurs noms hypertexte. Sélectionnez n’importe où ailleurs dans la ligne appropriée.

Sélectionnez le nom de la ressource non saine.

Sélectionnez Corriger.

Defender pour le cloud génère un script dans le langage de votre choix :

- Pour Linux, sélectionnez Bash.

- Pour Windows, sélectionnez PowerShell.

Sélectionnez Télécharger la logique de correction.

Exécutez le script généré sur votre cluster.

Répétez les étapes 3 à 8 pour l’autre recommandation.

Afficher les alertes de votre cluster GKE

Connectez-vous au portail Azure.

Accédez à Microsoft Defender pour le cloud>Alertes de sécurité.

Sélectionnez le bouton

.

.Dans le menu déroulant Filtre, sélectionnez Type de ressource.

Dans le menu déroulant Valeur, sélectionnez Cluster GCP GKE.

Sélectionnez OK.

Déployer le capteur Defender

Pour déployer le capteur Defender sur vos clusters GCP :

Accédez à Microsoft Defender pour le cloud>Paramètres d’environnement>Ajouter un environnement>Google Cloud Platform.

Renseignez les détails du compte.

Accédez à Sélectionner des plans, ouvrez le plan Conteneurs et vérifiez que l’option Approvisionner automatiquement le capteur Defender pour Azure Arc est activée.

Accédez à Configurer l’accès et suivez les étapes ci-dessous.

Une fois que le script

gclouds’exécute correctement, sélectionnez Créer.

Remarque

Vous pouvez exclure un cluster GCP spécifique de l’approvisionnement automatique. Pour le déploiement du capteur, appliquez l’étiquette ms_defender_container_exclude_agents sur la ressource avec la valeur true. Pour le déploiement sans agent, appliquez l’étiquette ms_defender_container_exclude_agentless à la ressource avec la valeur true.

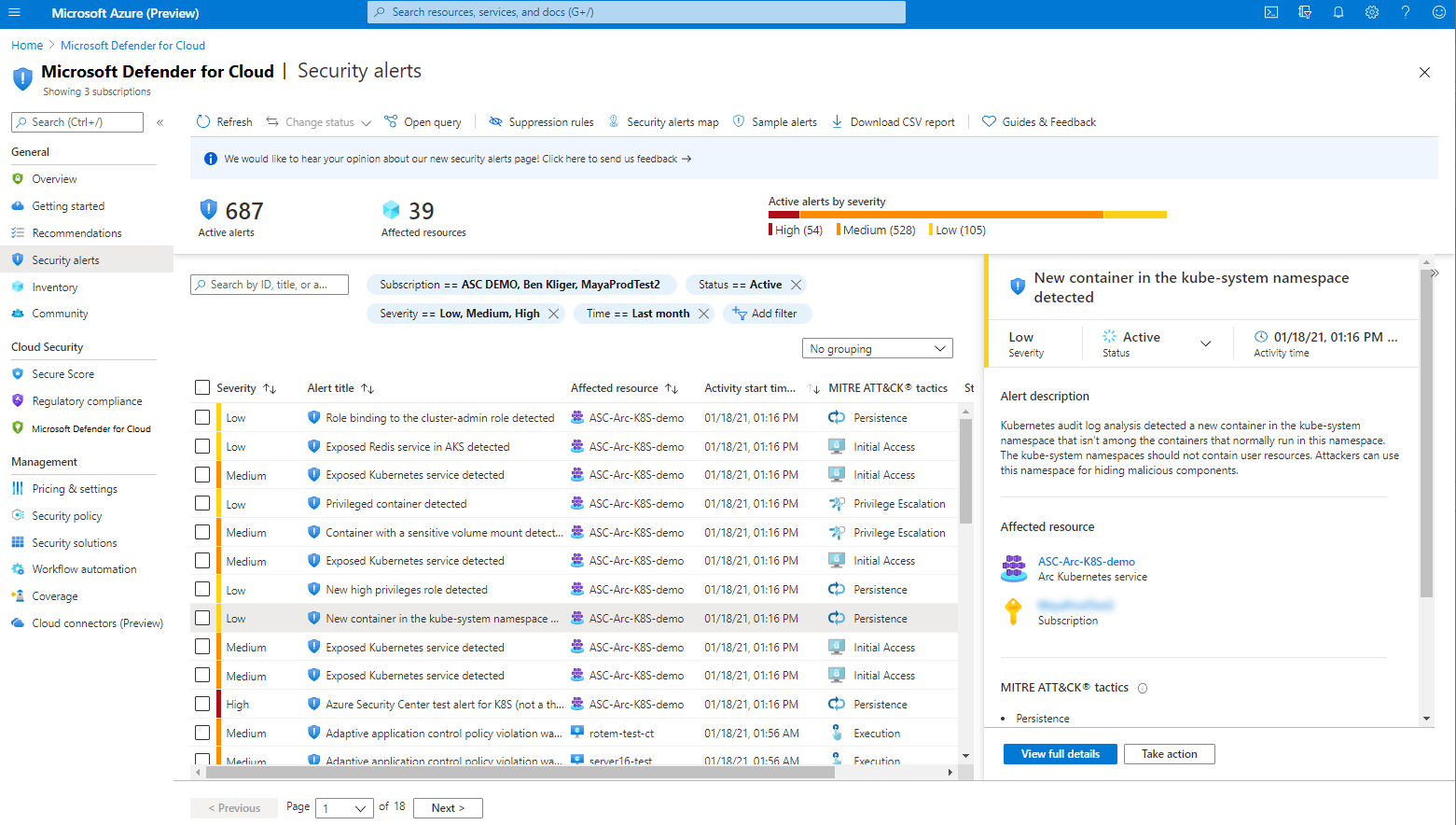

Simuler des alertes de sécurité à partir de Microsoft Defender pour les conteneurs

La liste complète des alertes prises en charge est disponible dans le tableau de référence de toutes les alertes de sécurité Defender pour le cloud.

Pour simuler une alerte de sécurité :

Exécutez la commande suivante à partir du cluster :

kubectl get pods --namespace=asc-alerttest-662jfi039nLa réponse attendue est

No resource found.Dans les 30 minutes, Defender pour le cloud détecte cette activité et déclenche une alerte de sécurité.

Remarque

Azure Arc n’est pas une condition préalable pour simuler des alertes sans agent pour Defender pour les conteneurs.

Dans le portail Azure, accédez à Microsoft Defender pour le cloud>Alertes de sécurité et recherchez l’alerte sur la ressource concernée.

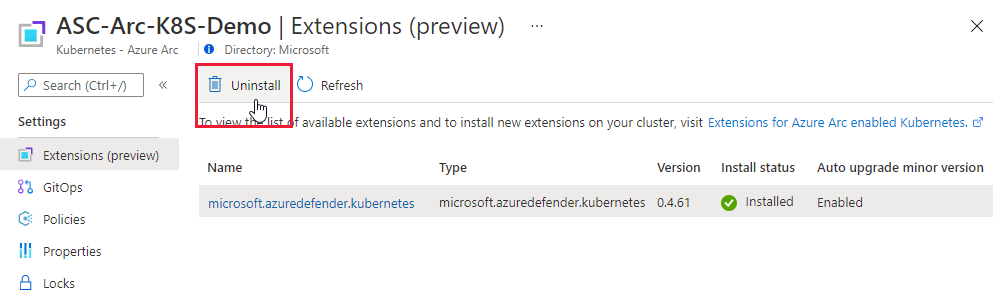

Supprimer le capteur Defender

Pour supprimer cette extension Defender pour le cloud (ou une autre), désactiver l’approvisionnement automatique ne suffit pas :

- Activer l’approvisionnement automatique affecte potentiellement les machines existantes et futures.

- Désactiver l’approvisionnement automatique pour une extension affecte uniquement les futures machines. Rien n’est désinstallé lorsque vous désactivez l’approvisionnement automatique.

Remarque

Pour désactiver entièrement le plan Defender pour les conteneurs, accédez à Paramètres d’environnement et désactivez Microsoft Defender pour les conteneurs.

Néanmoins, pour vous assurer que les composants Defender pour les conteneurs ne sont pas automatiquement approvisionnés sur vos ressources dès maintenant, désactivez l’approvisionnement automatique des extensions.

Vous pouvez supprimer l’extension des machines en cours d’exécution à l’aide du portail Azure, d’Azure CLI ou de l’API REST, comme expliqué dans les onglets suivants.

Utiliser le portail Azure pour supprimer l’extension

Définir un espace de travail Log Analytics par défaut pour AKS

Le capteur Defender utilise l’espace de travail Log Analytics en tant que pipeline de données pour envoyer des données du cluster à Defender pour le cloud. L’espace de travail ne conserve aucune des données. Par conséquent, les utilisateurs ne sont pas facturés dans ce cas d’utilisation.

Le capteur Defender utilise un espace de travail Log Analytics par défaut. Si vous n’avez pas d’espace de travail Log Analytics par défaut, Defender pour le cloud crée un groupe de ressources et un espace de travail par défaut lorsque vous installez le capteur Defender. L’espace de travail par défaut est basé sur votre région.

La convention d’affectation de noms de l’espace de travail et du groupe de ressources Log Analytics par défaut est la suivante :

- Espace de travail : DefaultWorkspace-[ID d’abonnement]-[zone géographique]

- Groupe de ressources : DefaultResourceGroup-[geo]

Attribuer un espace de travail personnalisé

Lorsque vous activez l’approvisionnement automatique, un espace de travail par défaut est automatiquement attribué. Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

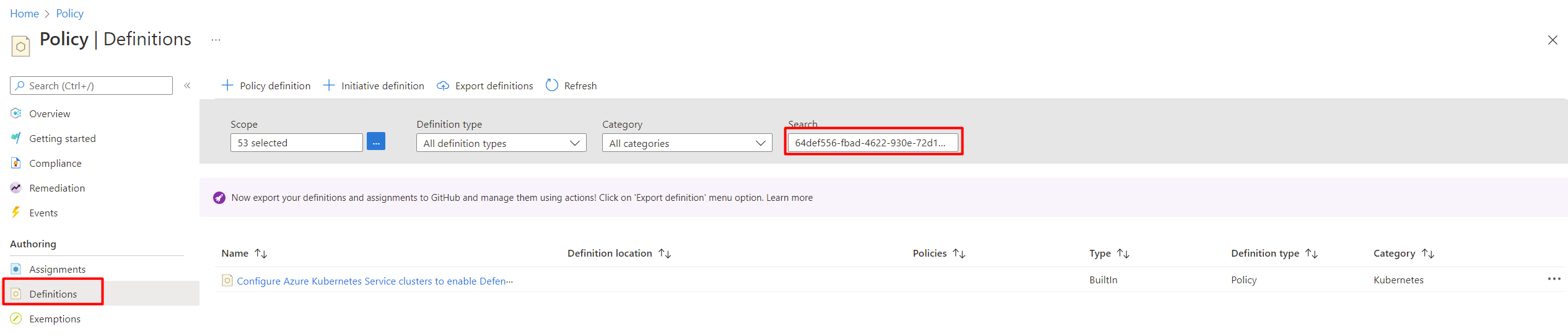

Pour vérifier si vous avez un espace de travail attribué :

Connectez-vous au portail Azure.

Recherchez et sélectionnez Stratégie.

Sélectionnez Définitions.

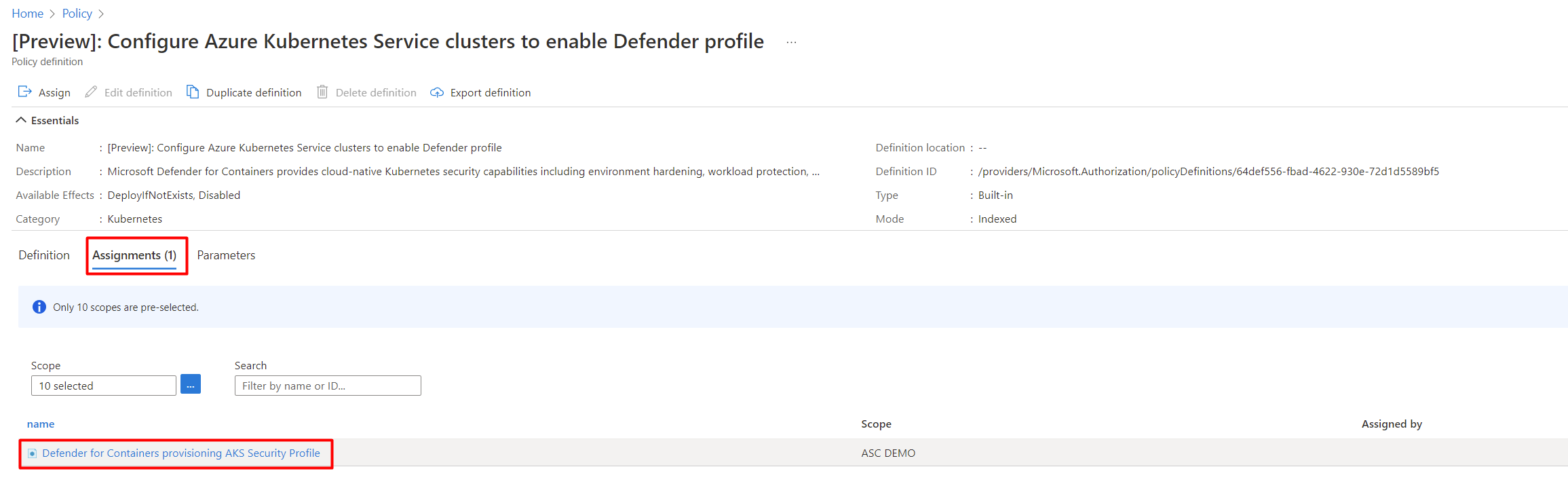

Recherchez l’ID de stratégie

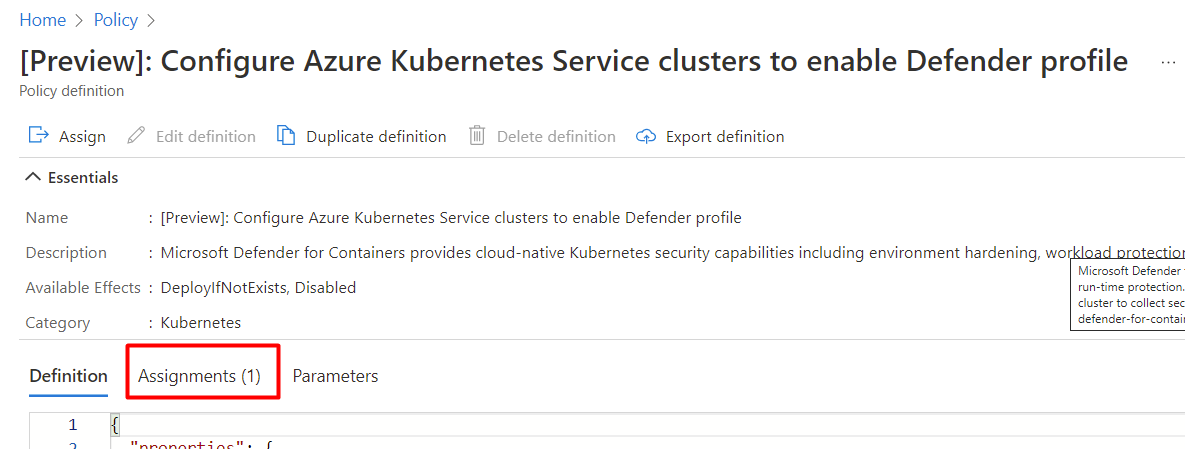

64def556-fbad-4622-930e-72d1d5589bf5.Sélectionnez Configurer les clusters Azure Kubernetes Service pour activer le profil Defender.

Sélectionnez Affectations.

Utilisez l’une des prochaines sections de cet article selon les conditions :

- Si la stratégie n’a pas encore été attribuée à l’étendue appropriée, suivez les étapes de Créer une attribution avec un espace de travail personnalisé.

- Si la stratégie est déjà attribuée et que vous souhaitez la modifier pour utiliser un espace de travail personnalisé, suivez les étapes de la section Mettre à jour une attribution avec l’espace de travail personnalisé.

Créer une attribution avec un espace de travail personnalisé

Si la stratégie n’est pas encore attribuée, l’onglet Attributions affiche le nombre 0.

Pour attribuer un espace de travail personnalisé :

Sélectionnez Attribuer.

Sous l’onglet Paramètres, effacez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez une valeur LogAnalyticsWorkspaceResourceId dans le menu déroulant.

Sélectionnez Revoir + créer.

Sélectionnez Créer.

Mettre à jour une attribution avec un espace de travail personnalisé

Si la stratégie est attribuée à un espace de travail, l’onglet Attributions affiche le nombre 1.

Remarque

Si vous avez plusieurs abonnements, il est possible que le nombre soit plus grand.

Pour attribuer un espace de travail personnalisé :

Sélectionnez l’assignation correspondante.

Sélectionnez Modifier l’attribution.

Sous l’onglet Paramètres, effacez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez une valeur LogAnalyticsWorkspaceResourceId dans le menu déroulant.

Sélectionnez Vérifier + enregistrer.

Cliquez sur Enregistrer.

Espace de travail Log Analytics par défaut pour Azure Arc

Le capteur Defender utilise l’espace de travail Log Analytics en tant que pipeline de données pour envoyer des données du cluster à Defender pour le cloud. L’espace de travail ne conserve aucune des données. Par conséquent, les utilisateurs ne sont pas facturés dans ce cas d’utilisation.

Le capteur Defender utilise un espace de travail Log Analytics par défaut. Si vous n’avez pas d’espace de travail Log Analytics par défaut, Defender pour le cloud crée un groupe de ressources et un espace de travail par défaut lorsque vous installez le capteur Defender. L’espace de travail par défaut est basé sur votre région.

La convention d’affectation de noms de l’espace de travail et du groupe de ressources Log Analytics par défaut est la suivante :

- Espace de travail : DefaultWorkspace-[ID d’abonnement]-[zone géographique]

- Groupe de ressources : DefaultResourceGroup-[geo]

Attribuer un espace de travail personnalisé

Lorsque vous activez l’approvisionnement automatique, un espace de travail par défaut est automatiquement attribué. Vous pouvez affecter un espace de travail personnalisé via Azure Policy.

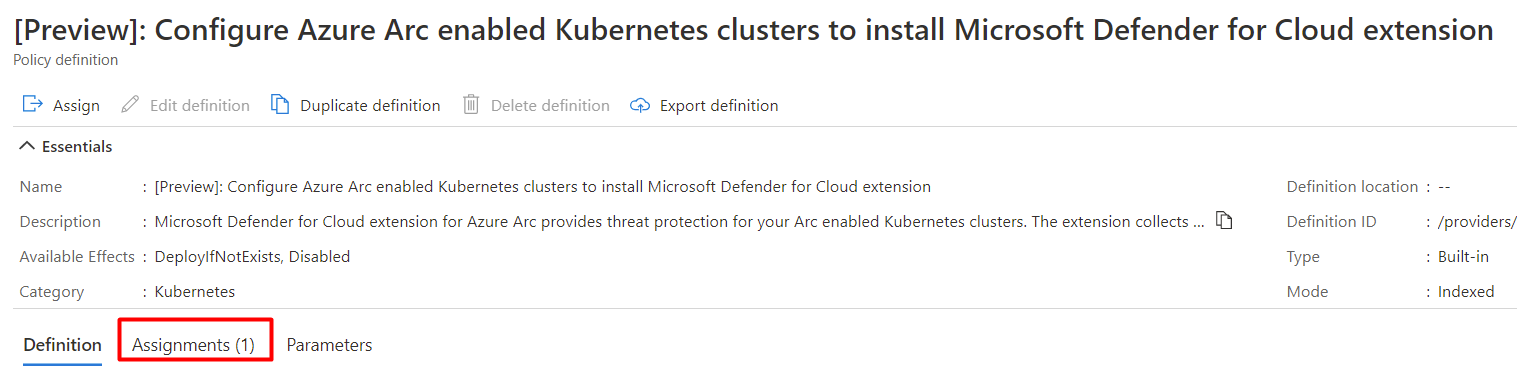

Pour vérifier si vous avez un espace de travail attribué :

Connectez-vous au portail Azure.

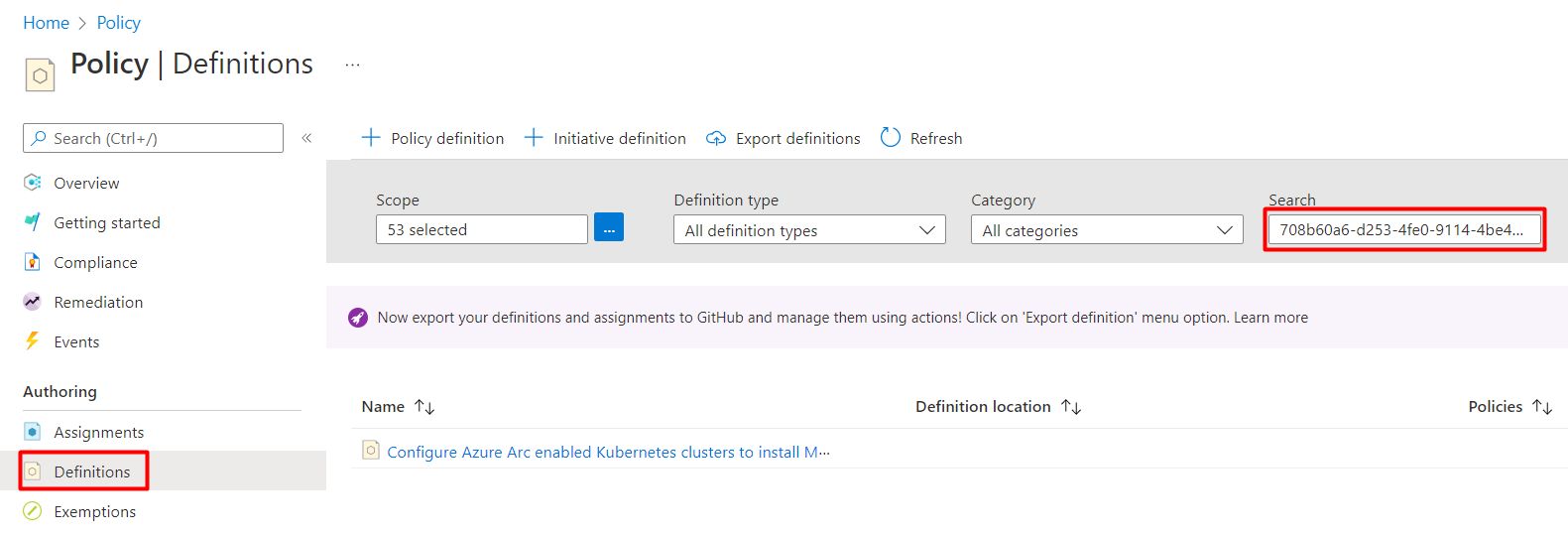

Recherchez et sélectionnez Stratégie.

Sélectionnez Définitions.

Recherchez l’ID de stratégie

708b60a6-d253-4fe0-9114-4be4c00f012c.Sélectionnez Configurez les clusters Kubernetes compatibles avec Azure Arc pour installer l’extension Microsoft Defender pour le cloud.

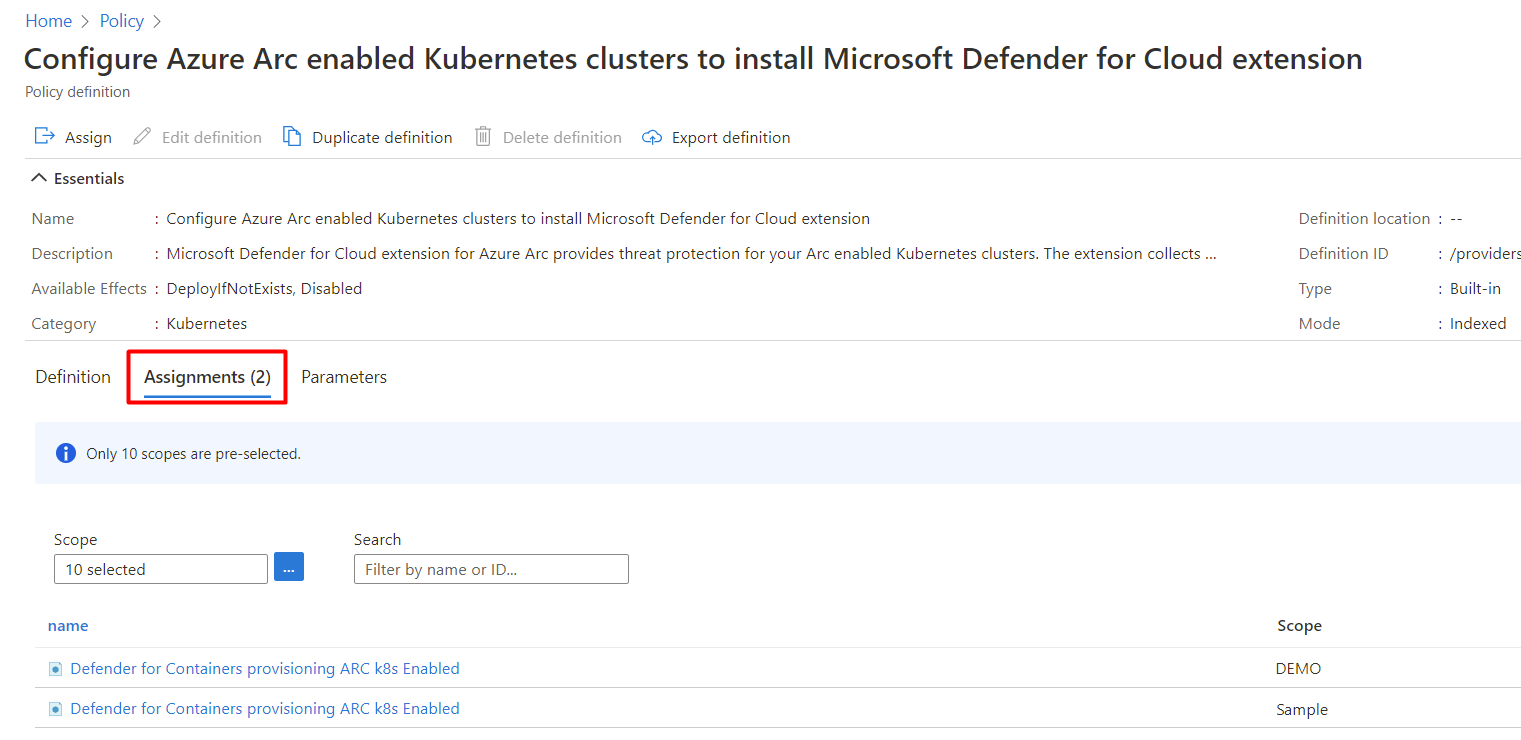

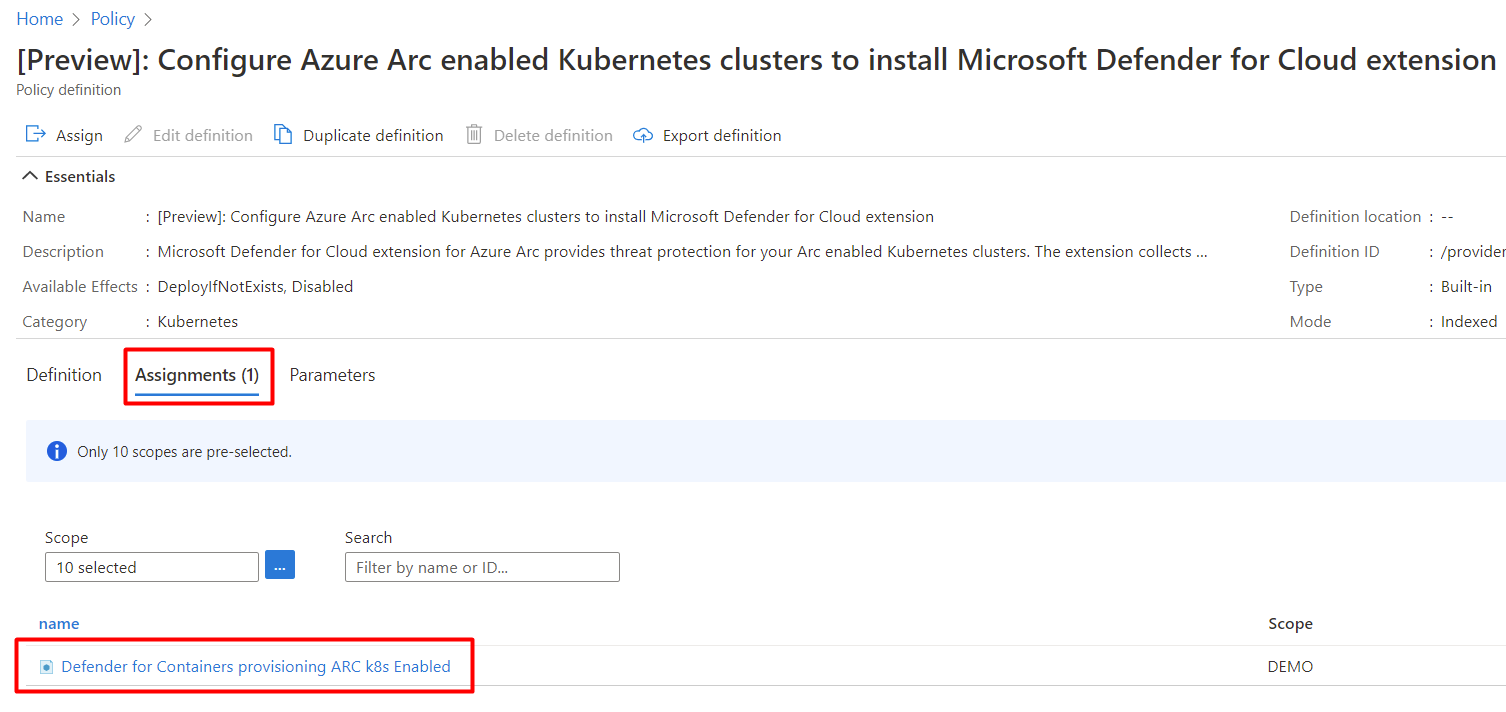

Sélectionnez Affectations.

Utilisez l’une des prochaines sections de cet article selon les conditions :

- Si la stratégie n’a pas encore été attribuée à l’étendue appropriée, suivez les étapes de Créer une attribution avec un espace de travail personnalisé.

- Si la stratégie est déjà attribuée et que vous souhaitez la modifier pour utiliser un espace de travail personnalisé, suivez les étapes de la section Mettre à jour une attribution avec l’espace de travail personnalisé.

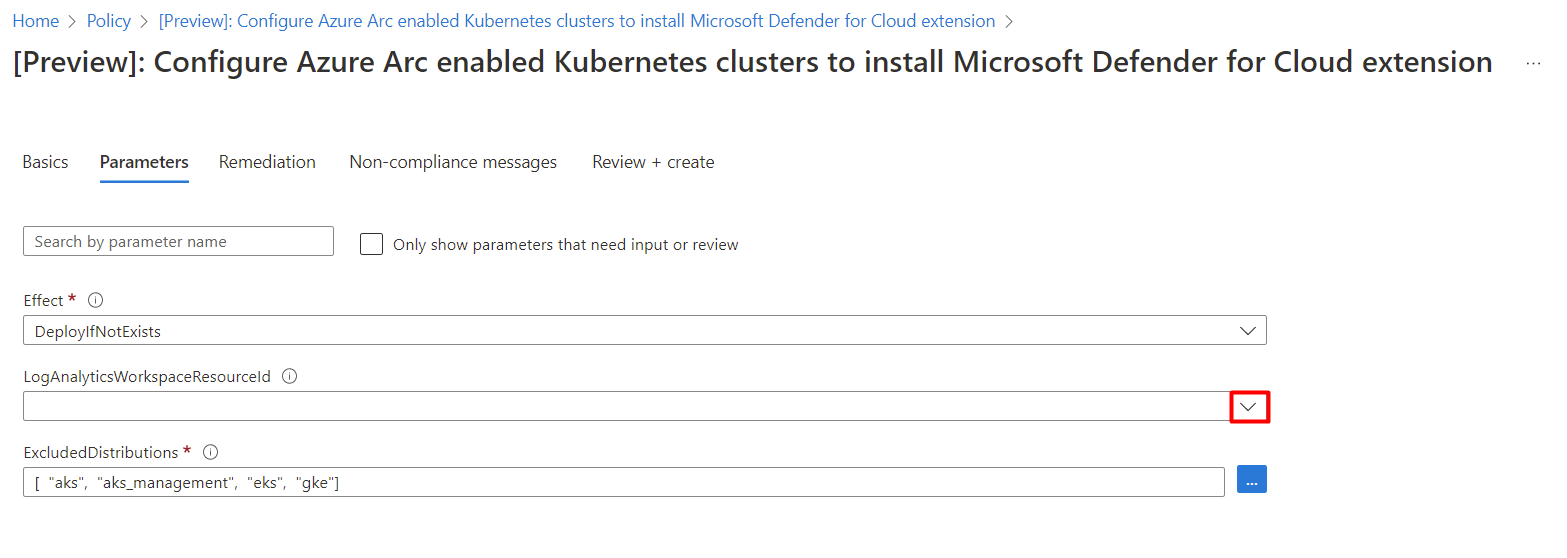

Créer une attribution avec un espace de travail personnalisé

Si la stratégie n’est pas encore attribuée, l’onglet Attributions affiche le nombre 0.

Pour attribuer un espace de travail personnalisé :

Sélectionnez Attribuer.

Sous l’onglet Paramètres, effacez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez une valeur LogAnalyticsWorkspaceResourceId dans le menu déroulant.

Sélectionnez Revoir + créer.

Sélectionnez Créer.

Mettre à jour une attribution avec un espace de travail personnalisé

Si la stratégie est attribuée à un espace de travail, l’onglet Attributions affiche le nombre 1.

Remarque

Si vous avez plusieurs abonnements, il est possible que le nombre soit plus grand. Si vous avez un nombre 1 ou supérieur, mais que l’attribution n’est pas sur l’étendue appropriée, suivez les instructions de Créer une affectation avec un espace de travail personnalisé.

Pour attribuer un espace de travail personnalisé :

Sélectionnez l’assignation correspondante.

Sélectionnez Modifier l’attribution.

Sous l’onglet Paramètres, effacez l’option Afficher uniquement les paramètres qui ont besoin d’une entrée ou d’une évaluation.

Sélectionnez une valeur LogAnalyticsWorkspaceResourceId dans le menu déroulant.

Sélectionnez Vérifier + enregistrer.

Sélectionnez Enregistrer.

Supprimer le capteur Defender

Pour supprimer cette extension Defender pour le cloud (ou une autre), désactiver l’approvisionnement automatique ne suffit pas :

- Activer l’approvisionnement automatique affecte potentiellement les machines existantes et futures.

- Désactiver l’approvisionnement automatique pour une extension affecte uniquement les futures machines. Rien n’est désinstallé lorsque vous désactivez l’approvisionnement automatique.

Remarque

Pour désactiver entièrement le plan Defender pour les conteneurs, accédez à Paramètres d’environnement et désactivez Microsoft Defender pour les conteneurs.

Néanmoins, pour vous assurer que les composants Defender pour les conteneurs ne sont pas automatiquement approvisionnés sur vos ressources dès maintenant, désactivez l’approvisionnement automatique des extensions.

Vous pouvez supprimer l’extension des machines en cours d’exécution à l’aide de l’API REST, de l’interface de ligne de commande Azure ou d’un modèle Resource Manager, comme expliqué dans les onglets suivants.

Utiliser l’API REST pour supprimer le capteur Defender d’AKS

Pour supprimer l’agent à l’aide de l’API REST, exécutez la commande PUT suivante :

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

La commande inclut ces paramètres :

| Nom | Description | Obligatoire |

|---|---|---|

SubscriptionId |

ID de l’abonnement du cluster | Oui |

ResourceGroup |

Groupe de ressources du cluster | Oui |

ClusterName |

Nom du cluster | Oui |

ApiVersion |

Version de l’API – doit être 2022-06-01 ou version ultérieure | Oui |

Voici le corps de la demande :

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Le corps de la requête présente ces paramètres :

| Nom | Description | Obligatoire |

|---|---|---|

location |

Emplacement du cluster | Oui |

properties.securityProfile.defender.securityMonitoring.enabled |

Détermine s’il faut activer ou désactiver Microsoft Defender pour les conteneurs sur le cluster | Oui |

Contenu connexe

Maintenant que vous avez activé Defender pour les conteneurs, vous pouvez :

- Analyser les images Azure Container Registry à la recherche de vulnérabilités

- Analysez vos images AWS pour détecter les vulnérabilités avec la Gestion des vulnérabilités Microsoft Defender

- Analysez vos images GCP pour détecter les vulnérabilités avec Gestion des vulnérabilités Microsoft Defender

- Consultez les questions courantes sur Defender pour les conteneurs.

Pour en savoir plus sur Defender pour le cloud et Defender pour les conteneurs, consultez les publications suivantes :