Activer l’analyse des vulnérabilités avec Gestion des vulnérabilités Microsoft Defender

La Gestion des vulnérabilités Microsoft Defender est incluse avec Microsoft Defender pour serveurs et utilise des scanners intégrés et sans agent pour :

- Découvrir les vulnérabilités et les mauvaises configurations en quasi-temps réel

- Classer les vulnérabilités par ordre de priorité en fonction du paysage des menaces et des détections dans votre organisation

Pour en découvrir plus sur l’analyse sans agent, consultez Rechercher les vulnérabilités et collecter l’inventaire logiciel avec l’analyse sans agent

Notes

Les fonctionnalités du module complémentaire Gestion des vulnérabilités Microsoft Defender sont incluses dans Defender pour serveurs Plan 2. Vous disposez ainsi d’inventaires regroupés, de nouvelles évaluations et d’outils d’atténuation qui viennent enrichir votre programme de gestion des vulnérabilités. Pour plus d’informations, consultez Fonctionnalités de gestion des vulnérabilités pour les serveurs.

Les fonctionnalités du module complémentaire Gestion des vulnérabilités Defender ne sont disponibles que par le biais du portail Microsoft Defender 365.

Si vous avez activé l’intégration à Microsoft Defender for Endpoint, vous obtenez automatiquement les résultats de la gestion des vulnérabilités de Defender sans avoir besoin d’agents supplémentaires.

La Gestion des vulnérabilités Microsoft Defender supervise en permanence votre organisation à la recherche de vulnérabilités. Les analyses périodiques ne sont pas nécessaires.

Pour une présentation rapide de la gestion des vulnérabilités de Defender, regardez cette vidéo :

Conseil

En plus de vous avertir des vulnérabilités, la gestion des vulnérabilités de Defender fournit des fonctionnalités pour l’outil d’inventaire des ressources de Microsoft Defender pour le cloud. Pour en savoir plus, consultez Inventaire des logiciels.

Pour en savoir plus, regardez cette vidéo de la série de vidéos Defender pour le cloud dans le champ :

Disponibilité

| Aspect | Détails |

|---|---|

| État de sortie : | Disponibilité générale |

| Types de machine : | Machines prises en charge |

| Prix : | Nécessite Microsoft Defender pour les serveurs Plan 1 ou Plan 2 |

| Configuration requise : | Activer l’intégration avec Microsoft Defender pour point de terminaison |

| Rôles et autorisations obligatoires : | Propriétaire (au niveau du groupe de ressources) peut déployer le scanneur Le Lecteur de sécurité peut afficher les résultats |

| Clouds : |

Intégration de vos machines à la gestion des vulnérabilités de Defender

L’intégration entre Microsoft Defender pour point de terminaison et Microsoft Defender pour le cloud s’effectue en arrière-plan, et n’implique donc aucune modification au niveau du point de terminaison.

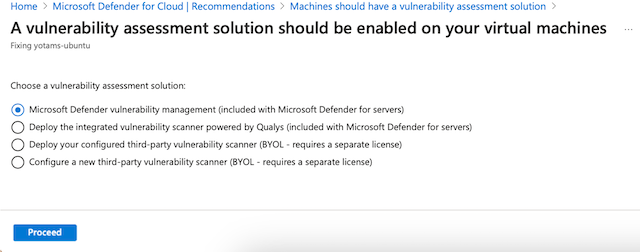

Pour intégrer manuellement une ou plusieurs machines à la gestion des vulnérabilités de Defender, utilisez la recommandation de sécurité « Les machines doivent avoir une solution d’évaluation des vulnérabilités » :

Pour détecter et afficher automatiquement les vulnérabilités sur les machines existantes et nouvelles sans avoir besoin de corriger manuellement la recommandation précédente, consultez Configurer automatiquement l’évaluation des vulnérabilités pour vos machines.

Pour une intégration via l’API REST, exécutez PUT/DELETE à l’aide de l’URL suivante :

https://management.azure.com/subscriptions/.../resourceGroups/.../providers/Microsoft.Compute/virtualMachines/.../providers/Microsoft.Security/serverVulnerabilityAssessments/mdetvm?api-version=2015-06-01-preview.

Les résultats de tous les outils d’évaluation des vulnérabilités figurent dans la recommandation Les vulnérabilités de vos machines virtuelles doivent être corrigées de Defender pour le cloud. Découvrez comment afficher et corriger les résultats des solutions d’évaluation des vulnérabilités sur vos machines virtuelles.

En savoir plus

Vous pouvez consulter les blogs suivants :

- La gestion de la posture de sécurité et la protection des serveurs pour AWS et GCP sont désormais en disponibilité générale

- Tableau de bord de surveillance du serveur Microsoft Defender pour le cloud

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour