Voir et corriger les vulnérabilités des images exécutées sur les clusters Kubernetes (degré de sécurisation)

Remarque

Cette page décrit l’approche classique du degré de sécurisation pour gérer les vulnérabilités dans Defender pour le cloud. Les clients qui utilisent Defender CSPM doivent utiliser la nouvelle approche basée sur les risques : Voir et corriger les vulnérabilités des images exécutées sur vos clusters Kubernetes (basé sur les risques).

Defender pour Cloud donne à ses clients la possibilité de hiérarchiser la correction des vulnérabilités dans les images actuellement utilisées dans leur environnement à l’aide des images conteneur en cours d’exécution doivent avoir des résultats de vulnérabilité résolus .

Pour fournir des résultats pour la recommandation, Defender pour le cloud utilise la découverte sans agent pour Kubernetes ou le capteur Defender pour créer un inventaire complet de vos clusters Kubernetes et de leurs charges de travail, et met en corrélation cet inventaire avec les rapports de vulnérabilité créés pour vos images de registre. La recommandation montre vos conteneurs en cours d'exécution avec les vulnérabilités associées aux images utilisées par chaque conteneur et les étapes de correction.

Defender for Cloud présente les résultats et les informations connexes sous forme de recommandations, y compris des informations connexes telles que les étapes de correction et les CVE pertinents. Les vulnérabilités identifiées peuvent être affichées pour un ou plusieurs abonnements ou pour une ressource en particulier.

Au sein de chaque recommandation, les ressources sont regroupées dans des onglets :

- Ressources saines : ressources pertinentes qui ne sont pas touchées ou sur lesquelles vous avez déjà corrigé le problème.

- Ressources non saines : ressources qui sont encore concernées par le problème identifié.

- Ressources non applicables : ressources pour lesquelles la recommandation ne peut pas donner de réponse définitive. L’onglet Non applicables comprend également les raisons pour chaque ressource.

Afficher les vulnérabilités sur un cluster spécifique

Pour afficher les vulnérabilités d’un cluster spécifique, procédez comme suit :

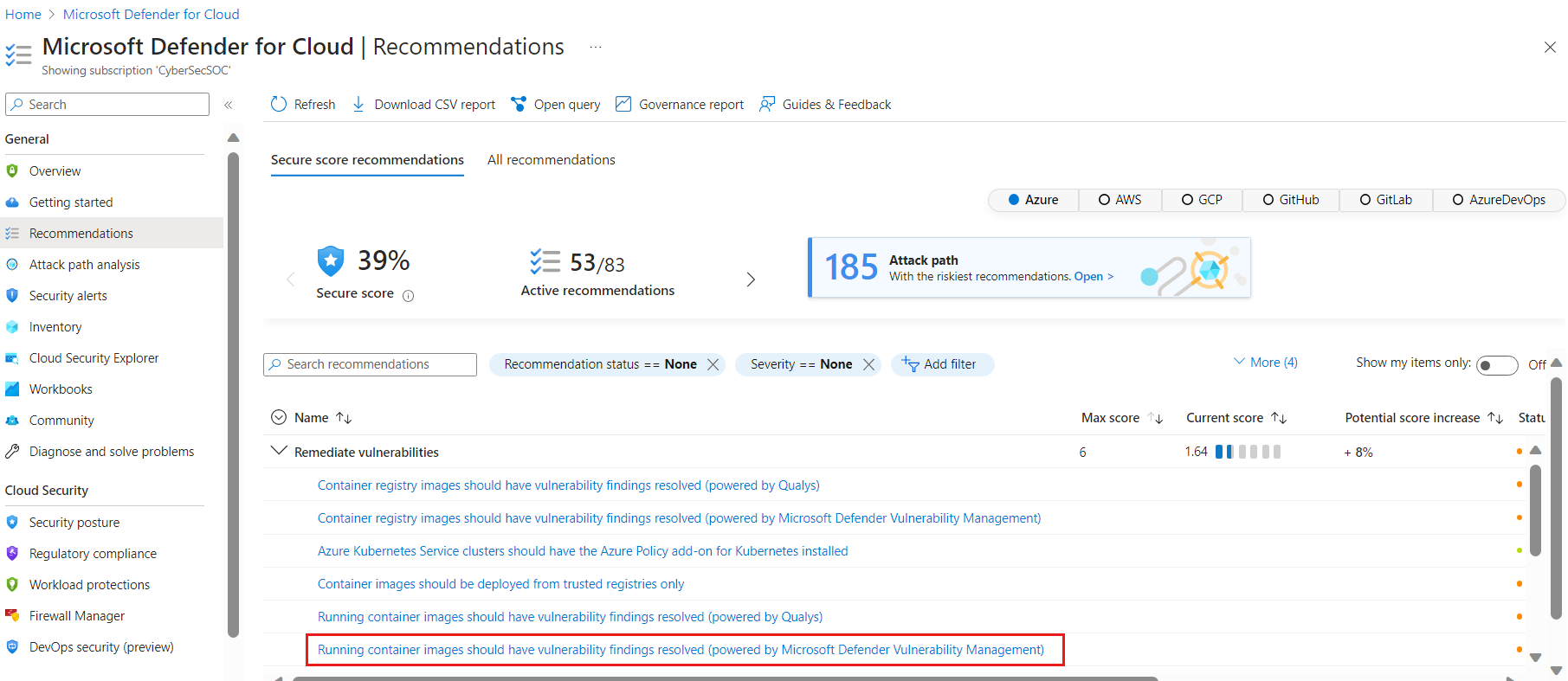

Ouvrez la page Recommandations. Si vous êtes dans la nouvelle page basée sur les risques, sélectionnez Basculer vers la vue classique dans l’élément de menu en haut de la page. Utilisez la flèche > pour ouvrir les sous-niveaux. Si des problèmes sont repérés, vous verrez la suggestion Les images de conteneur en cours d’exécution ont des erreurs de vulnérabilité qui doivent être résolues (avec la Gestion des vulnérabilités de Microsoft Defender). Sélectionnez la recommandation.

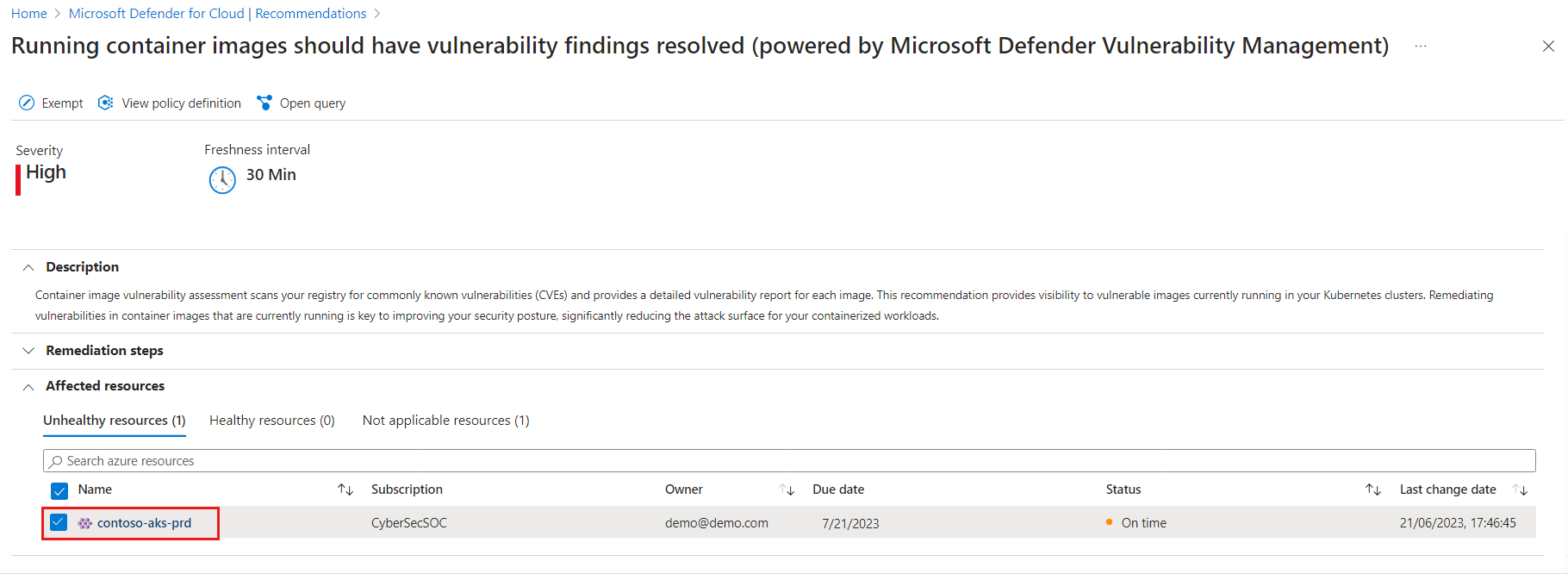

La page des détails de la recommandation s’ouvre, montrant la liste des clusters Kubernetes (« ressources affectées ») et leur catégorisation comme sains, non sains et non applicables, en fonction des images utilisées par vos charges de travail. Sélectionnez le cluster pour lequel vous souhaitez corriger les vulnérabilités.

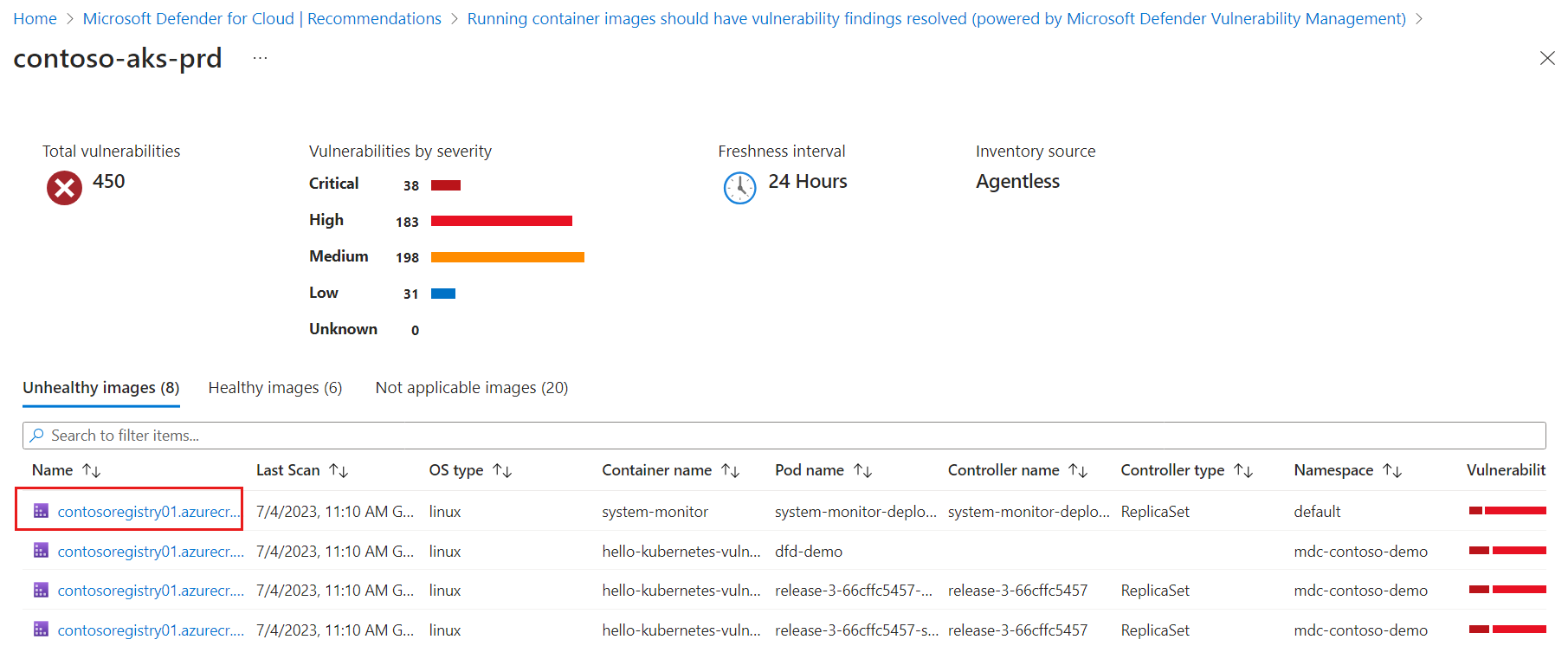

La page de détails du cluster s’ouvre. Elle répertorie les conteneurs en cours d’exécution classés sous trois onglets en fonction des évaluations de vulnérabilité des images utilisées par ces conteneurs. Sélectionnez le conteneur que vous souhaitez explorer.

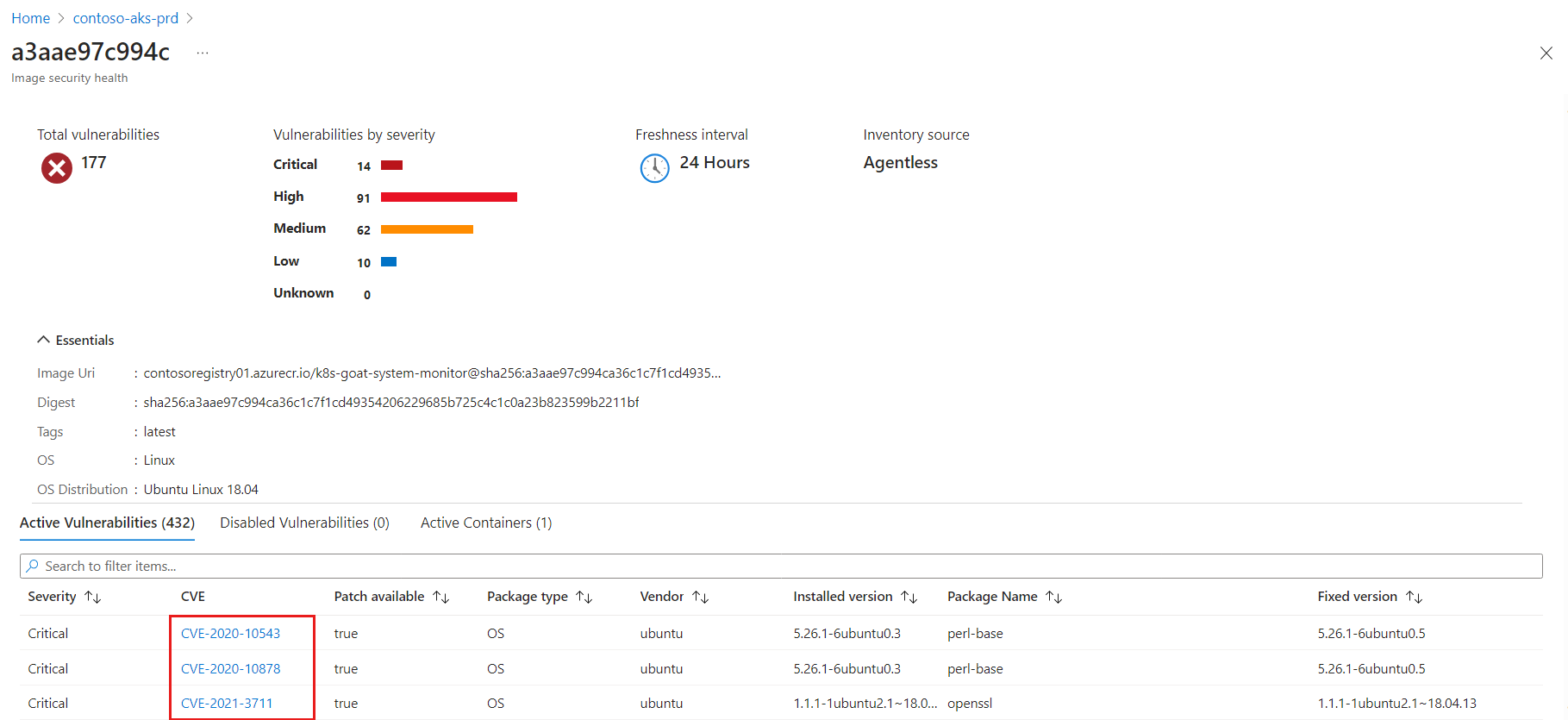

Ce volet inclut une liste des vulnérabilités de conteneur. Sélectionnez chaque vulnérabilité pour résoudre la vulnérabilité.

Affichez les images conteneur affectées par une vulnérabilité spécifique

Pour afficher les résultats d’une vulnérabilité spécifique, procédez comme suit :

Ouvrez la page Recommandations en utilisant la flèche > pour ouvrir les sous-niveaux. Si des problèmes sont repérés, vous verrez la suggestion Les images de conteneur en cours d’exécution ont des erreurs de vulnérabilité qui doivent être résolues (avec la Gestion des vulnérabilités de Microsoft Defender). Sélectionnez la recommandation.

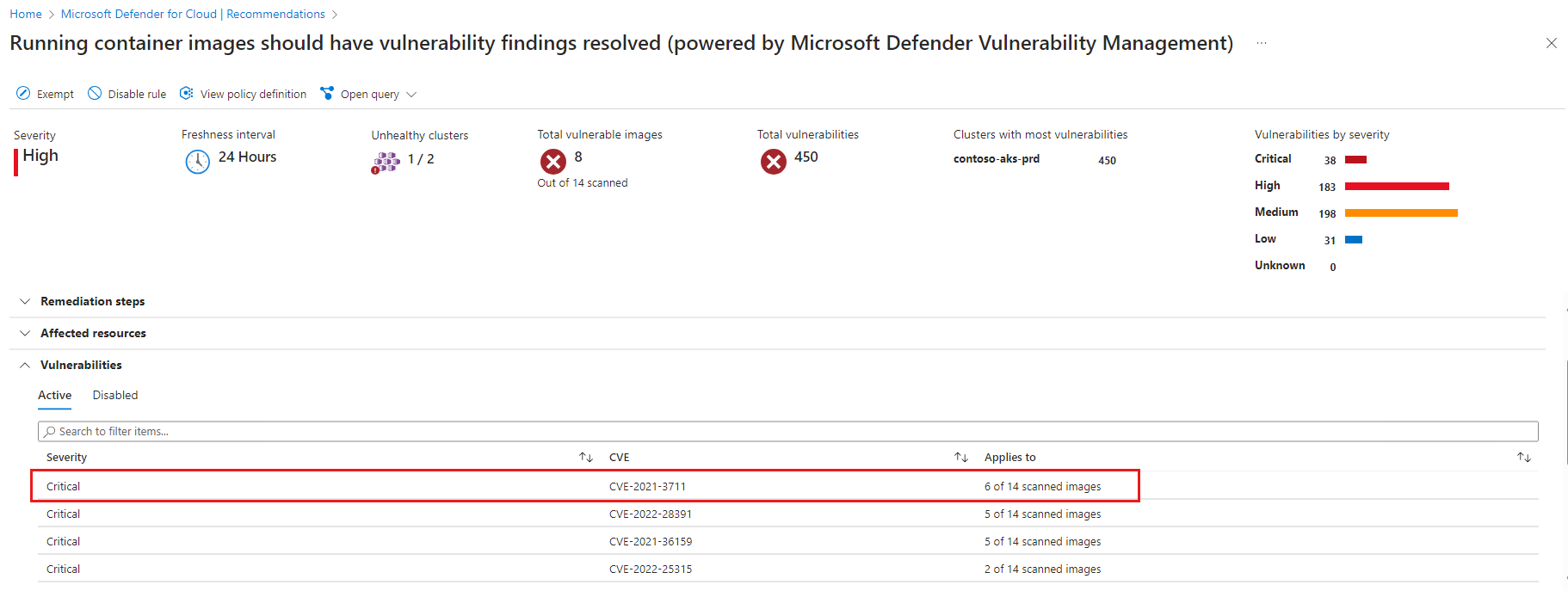

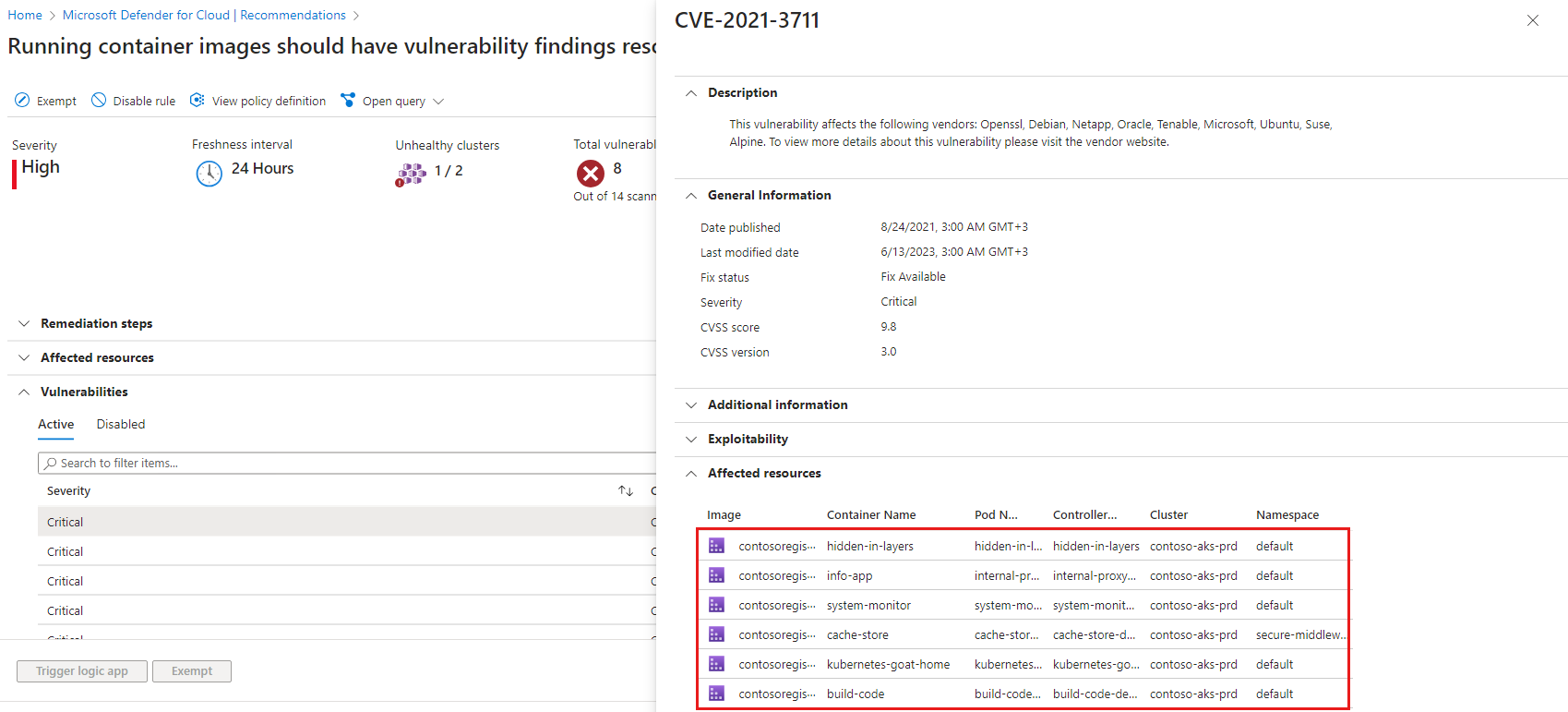

La page de détails de la recommandation s’ouvre et présente des informations supplémentaires. Ces informations incluent la liste des vulnérabilités impactant les clusters. Sélectionnez la vulnérabilité spécifique.

Le volet d’informations sur les vulnérabilités s’ouvre. Ce volet comprend une description détaillée du problème et des liens vers des ressources externes pour aider à atténuer les menaces, les ressources affectées ainsi que des informations sur la version du logiciel qui contribue à la résolution de la vulnérabilité.

Corriger les vulnérabilités

Procédez comme suit pour corriger chacune des images affectées trouvées soit dans un cluster spécifique soit avec une vulnérabilité spécifique :

- Effectuez les étapes de la section Correction de la recommandation.

- Une fois les étapes nécessaires à la correction du problème de sécurité effectuées, remplacez chaque image affectée dans votre cluster ou remplacez chaque image affectée par une vulnérabilité spécifique :

- Générez une nouvelle image (y compris les mises à jour pour chacun des packages) qui résout la vulnérabilité en fonction des détails de la correction.

- Poussez l’image mise à jour et supprimez l’ancienne image. Cela peut prendre jusqu’à 24 heures pour que l’image précédente soit supprimée des résultats et que la nouvelle image soit incluse dans les résultats.

- Utilisez la nouvelle image sur toutes les charges de travail vulnérables.

- Consultez la page des recommandations pour voir si l’Exécution des images de conteneur a des vulnérabilités qui doivent être résolues.

- Si vous voyez encore cette recommandation et que l’image corrigée figure toujours dans la liste des images vulnérables, recommencez les étapes de correction.

Étapes suivantes

- Découvrez comment visualiser et corriger les vulnérabilités pour les images du registre.

- En savoir plus sur les forfaits Defender pour Cloud Defender

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour