Afficher et corriger les vulnérabilités des images de registre (basé sur les risques)

Remarque

Cette page décrit la nouvelle approche basée sur les risques pour gérer les vulnérabilités dans Defender pour le cloud. Les clients Defender pour CSPM doivent utiliser cette méthode. Pour utiliser l’approche classique du degré de sécurisation, consultez Voir et corriger les vulnérabilités des images de registre (degré de sécurisation).

Defender pour le cloud offre aux clients la possibilité de corriger les vulnérabilités dans les images conteneur pendant qu’elles sont encore stockées dans le registre. Par ailleurs, il effectue une analyse contextuelle des vulnérabilités dans votre environnement, ce qui permet de hiérarchiser les efforts de correction en fonction du niveau de risque associé à chaque vulnérabilité.

Dans cet article, nous passons en revue la recommandation Les résultats de l’analyse de vulnérabilité des images conteneur dans le registre Azure doivent être résolus. Pour les autres clouds, consultez les recommandations parallèles dans Évaluations des vulnérabilités pour AWS avec la Gestion des vulnérabilités Microsoft Defender et Évaluations des vulnérabilités pour GCP avec la Gestion des vulnérabilités Microsoft Defender.

Voir les vulnérabilités d’une image conteneur spécifique

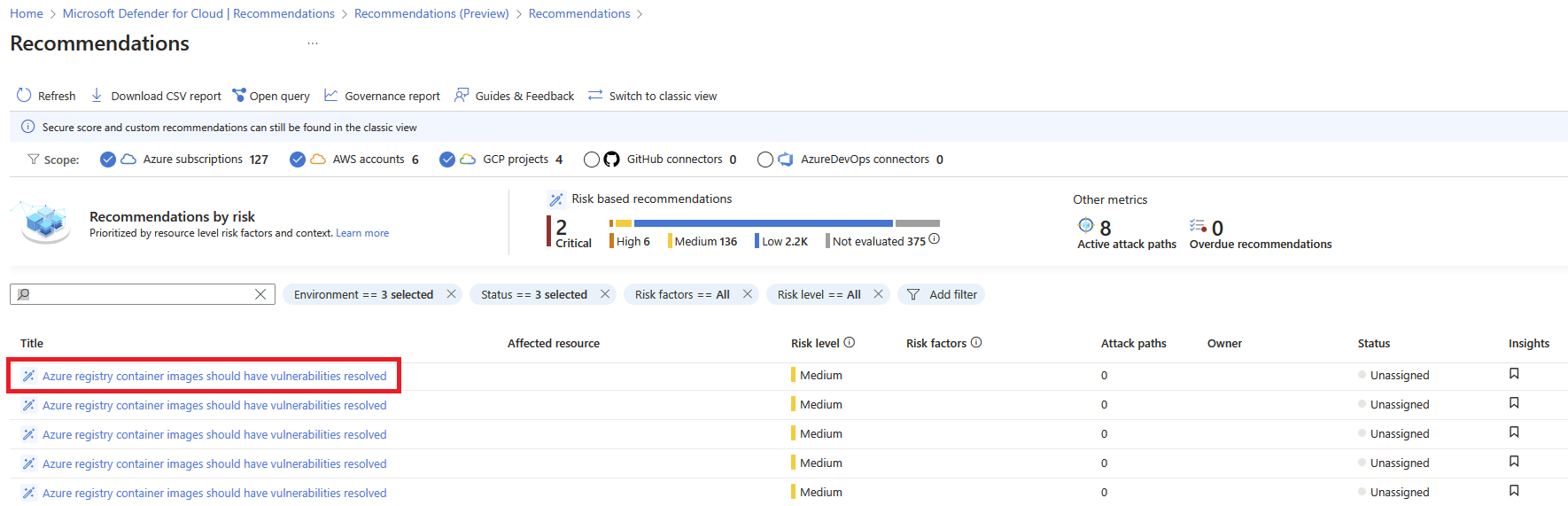

Dans Defender pour le cloud, ouvrez la page Recommandations. Si vous n’êtes pas dans la nouvelle page basée sur les risques, sélectionnez Recommandations par risque dans le menu supérieur. Si des problèmes ont été détectés, vous voyez la recommandation Les résultats de l’analyse de vulnérabilité des images conteneur dans le registre Azure doivent être résolus. Sélectionnez la recommandation.

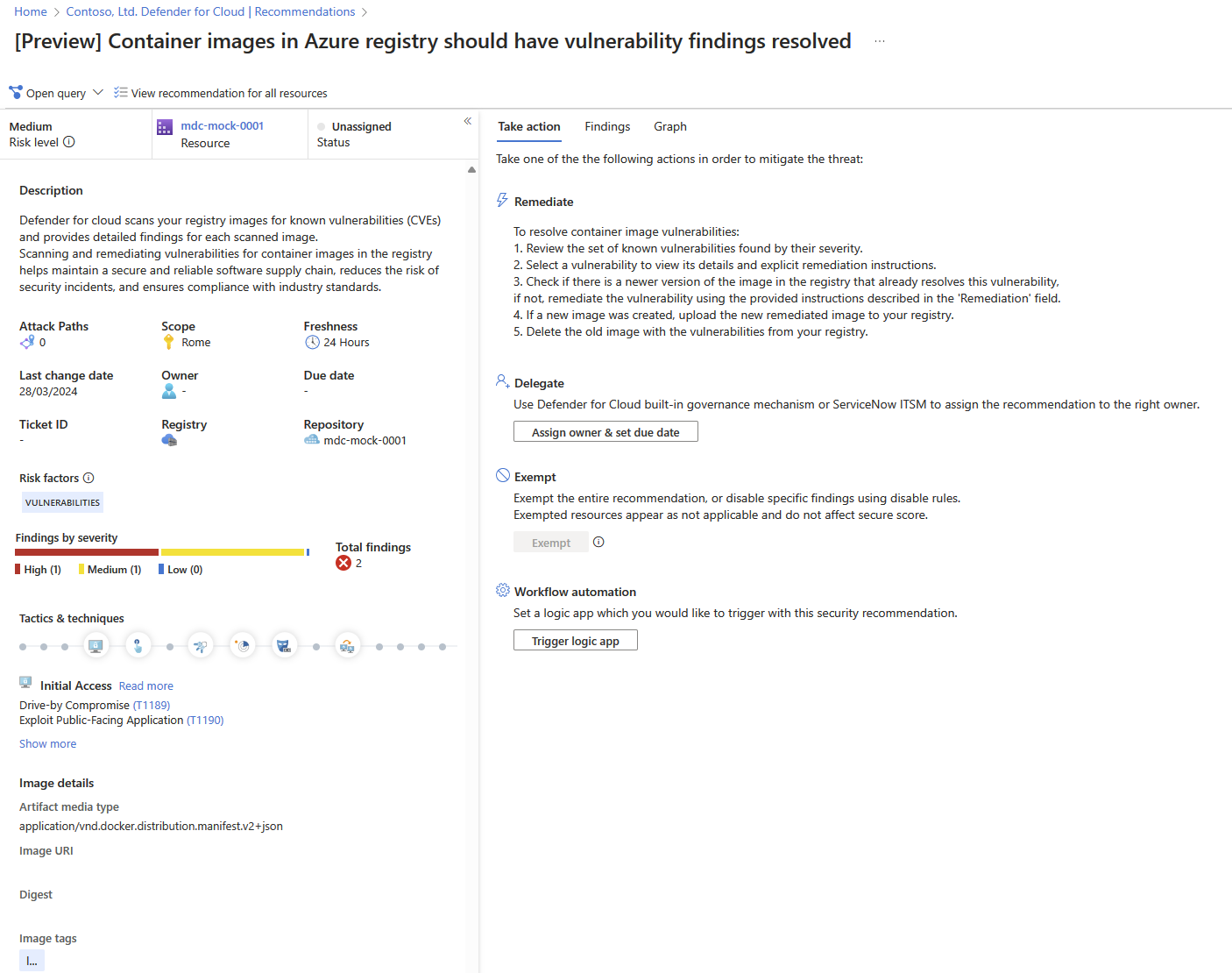

La page de détails de la recommandation s’ouvre et présente des informations supplémentaires. Ces informations incluent des détails sur votre image de registre et les étapes de correction.

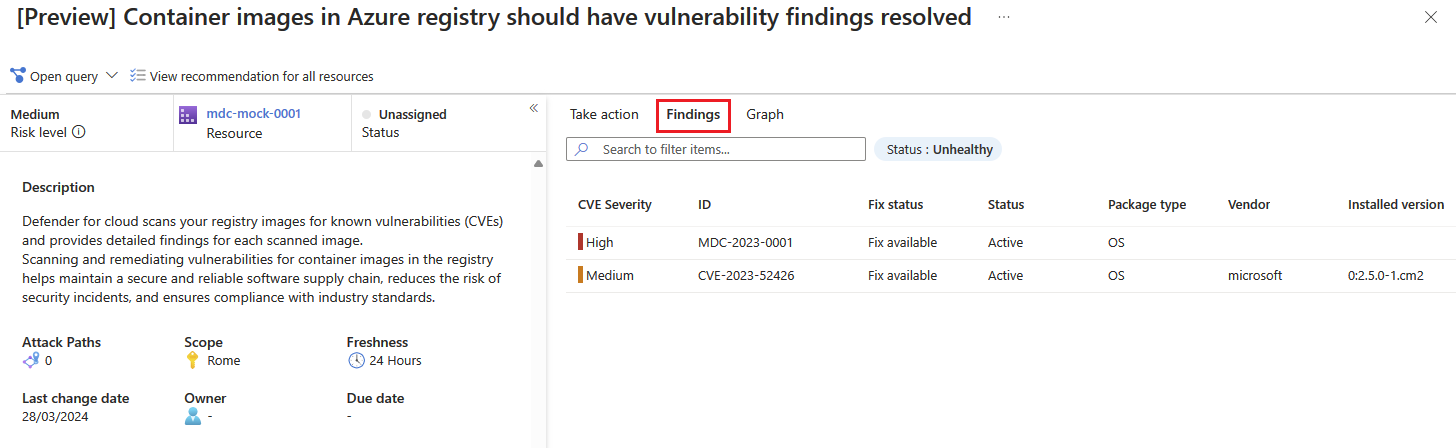

Sélectionnez l’onglet Résultats pour voir la liste des vulnérabilités impactant l’image de registre.

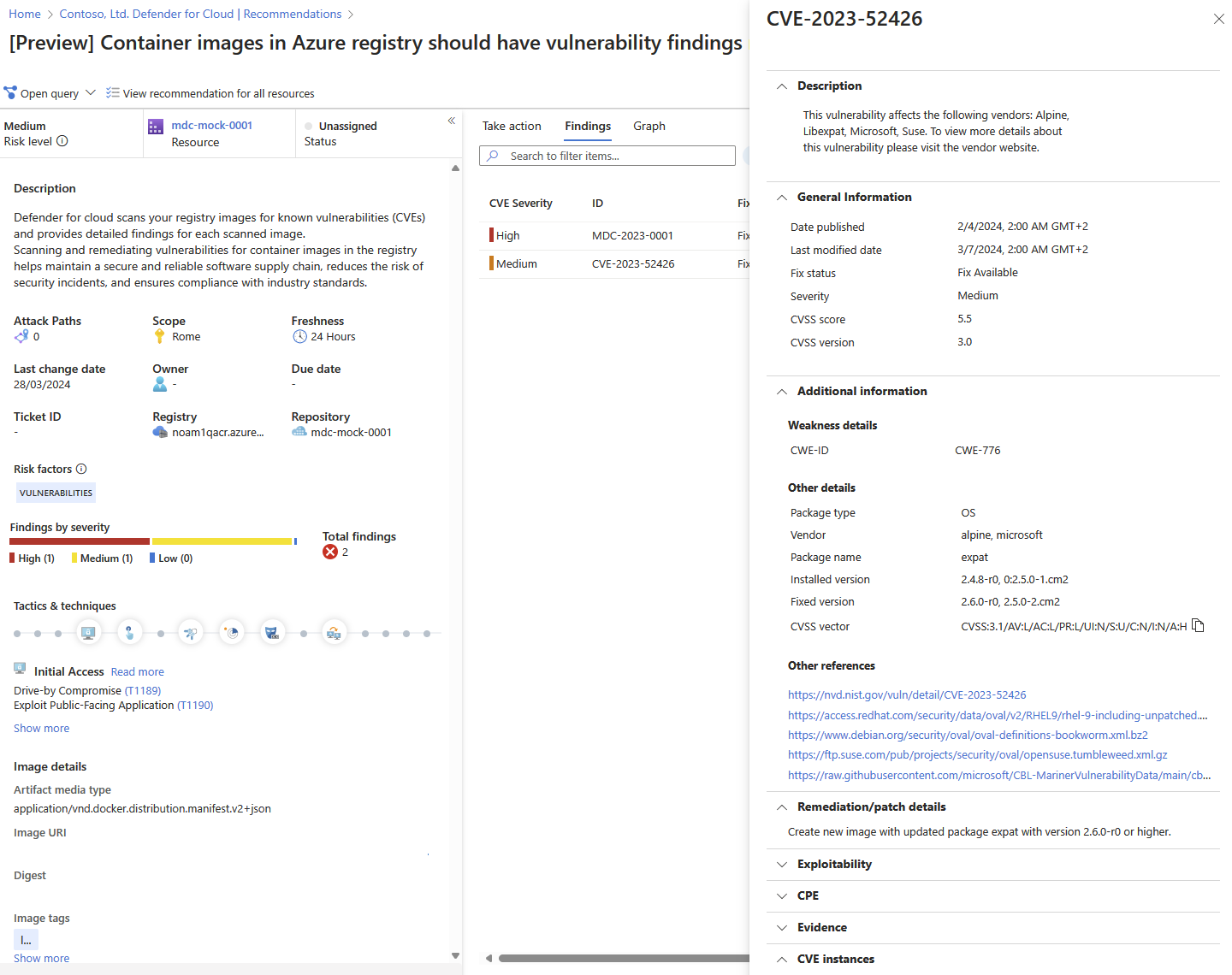

Sélectionnez chaque vulnérabilité pour avoir une description détaillée de la vulnérabilité, les images supplémentaires affectées par cette vulnérabilité, des informations sur la version logicielle qui contribue à résoudre la vulnérabilité, et des liens vers des ressources externes pour aider à la mise à jour corrective de la vulnérabilité.

Pour rechercher toutes les images impactées par une vulnérabilité spécifique, regroupez les recommandations par titre. Pour plus d’informations, consultez Regrouper les recommandations par titre.

Pour plus d’informations sur la correction des vulnérabilités, consultez Recommandations de correction.

Étape suivante

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour