Configurer les paramètres de proxy sur un capteur OT

Cet article fait partie d’une série d’articles décrivant le chemin de déploiement pour la supervision OT avec Microsoft Defender pour IoT. Il décrit comment configurer les paramètres de proxy sur votre capteur OT pour se connecter à Azure.

Vous pouvez ignorer cette étape dans les cas suivants :

Si vous travaillez dans un environnement en air gap avec des capteurs gérés localement

Si vous utilisez une connexion directe entre votre capteur OT et Azure. Dans ce cas, vous avez déjà effectué toutes les étapes requises lorsque vous avez approvisionné votre capteur pour la gestion cloud

Prérequis

Pour effectuer les étapes décrites dans cet article, vous avez besoin des éléments suivants :

Un capteur réseau OT installé, configuré et activé.

Une compréhension des méthodes de connexion prises en charge pour les capteurs Defender pour IoT connectés au cloud et un plan de déploiement de votre site OT qui inclut la méthode de connexion que vous souhaitez utiliser pour chaque capteur.

Accédez au capteur en tant qu’utilisateur Administrateur. Pour plus d’informations, consultez Utilisateurs et rôles locaux pour le monitoring OT avec Defender pour IoT.

Cette étape est effectuée par vos équipes de déploiement et de connectivité.

Configurer les paramètres de proxy sur un capteur OT

Cette section explique comment configurer les paramètres d’un proxy existant sur votre console de capteur OT. Si vous n’avez pas encore de proxy, configurez-en un suivant l’une des procédures suivantes :

- Configurer un proxy Azure

- Connecter via un chaînage de proxys

- Configurer la connectivité pour les environnements multiclouds

Configurer les paramètres de proxy sur un capteur OT :

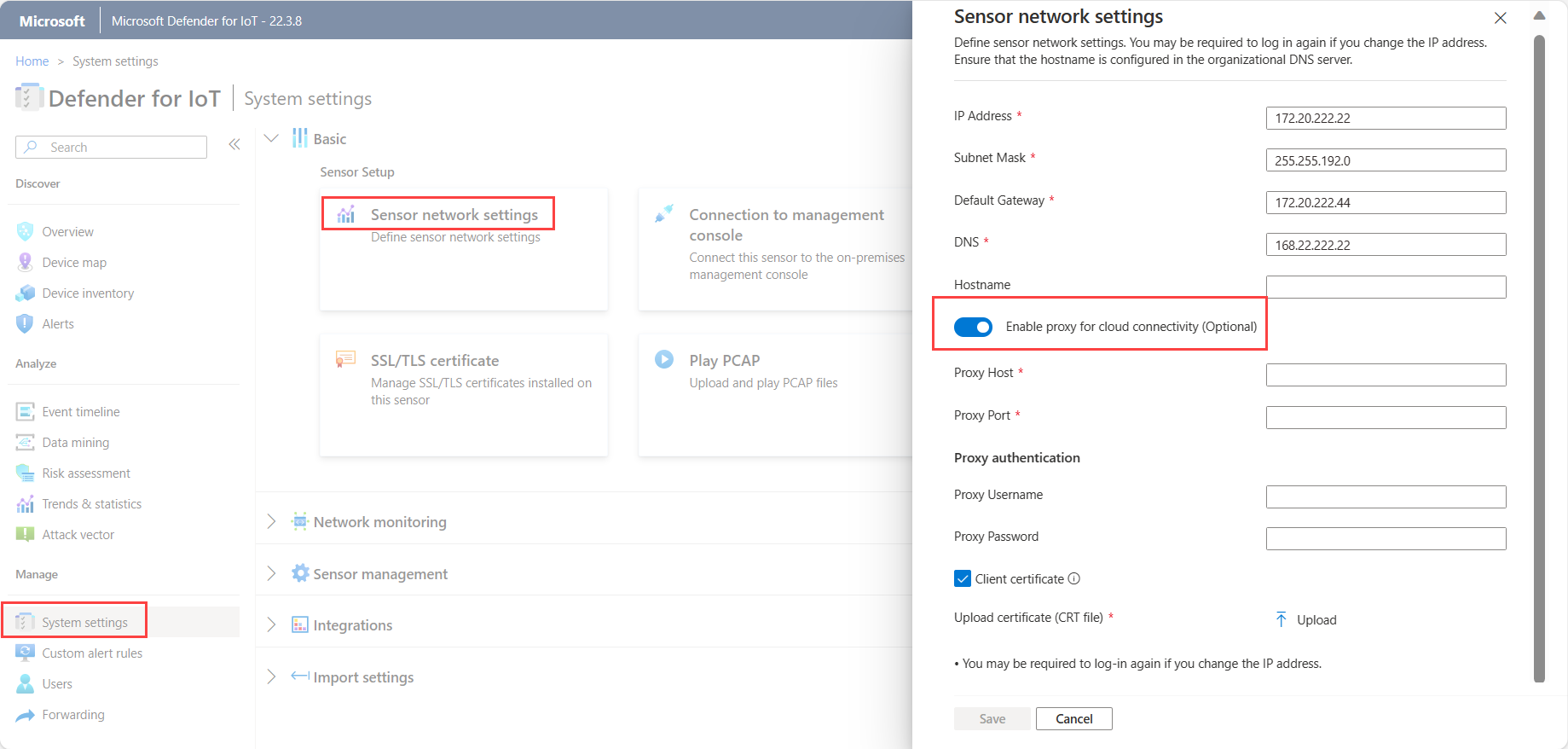

Connectez-vous à votre capteur OT et sélectionnez Paramètres système > Paramètres réseau du capteur.

Activez l’option Activer le proxy, puis entrez les détails suivants pour votre serveur proxy :

- Hôte proxy

- Port proxy

- Nom d’utilisateur du proxy (optionnel)

- Mot de passe du proxy (optionnel)

Par exemple :

Le cas échéant, sélectionnez Certificat client afin de charger un certificat d’authentification proxy pour l’accès à un serveur proxy SSL/TLS.

Notes

Un certificat SSL/TLS client est requis pour les serveurs proxy qui inspectent le trafic SSL/TLS, par exemple lors de l’utilisation de services tels que Zscaler et Palo Alto Prisma.

Sélectionnez Enregistrer.

Configurer un proxy Azure

Vous pouvez utiliser un proxy Azure pour connecter votre capteur à Defender pour IoT dans les situations suivantes :

- Vous avez besoin d’une connectivité privée entre votre capteur et Azure

- Votre site est connecté à Azure via ExpressRoute

- Votre site est connecté à Azure via un VPN

Si vous avez déjà configuré un proxy, continuez directement à définir les paramètres de proxy sur la console de votre capteur.

Si vous n’avez pas encore de proxy configuré, suivez les étapes de cette section pour en configurer un dans votre réseau virtuel Azure.

Prérequis

Avant de commencer, vérifiez que vous disposez des éléments suivants :

Un espace de travail Log Analytics pour la supervision des journaux

Une connectivité du site distant au réseau virtuel Azure

Assurez-vous que le trafic HTTPS sortant sur le port 443 est autorisé en provenance et en direction du capteur vers les points de terminaison requis pour Defender pour IoT. Pour plus d’informations, consultez l’article Approvisionner des capteurs OT pour la gestion cloud.

Une ressource de serveur proxy, avec des autorisations de pare-feu pour accéder aux services cloud Microsoft. La procédure décrite dans cet article utilise un serveur Squid hébergé dans Azure.

Important

Microsoft Defender pour IoT ne prend pas en charge Squid ni aucun autre service proxy. Il incombe au client de configurer et de gérer le service proxy.

Configurer les paramètres de proxy du capteur

Cette section explique comment configurer un proxy dans votre réseau virtuel Azure pour une utilisation avec un capteur OT, et inclut les étapes suivantes :

- Définir un compte de stockage pour les journaux NSG

- Définir des réseaux et des sous-réseaux virtuels

- Définir une passerelle de réseau virtuel ou local

- Définir des groupes de sécurité réseau

- Définir un groupe de machines virtuelles identiques Azure

- Créer un équilibreur de charge Azure

- Configurer une passerelle NAT

Étape 1 : Définir un compte de stockage pour les journaux NSG

Dans le portail Azure, créez un compte de stockage avec les paramètres suivants :

| Domaine | Paramètres |

|---|---|

| Concepts de base | Performances : standard Type de compte : Stockage Blob. Réplication : LRS |

| Réseau | Méthode de connectivité : Point de terminaison public (réseau sélectionné) Dans les réseaux virtuels : Aucun Préférence de routage : Routage réseau Microsoft |

| Protection des données | Conservez toutes les options désactivées |

| Avancée | Conservez toutes les options par défaut |

Étape 2 : Définir des réseaux et des sous-réseaux virtuels

Créez le réseau virtuel et les sous-réseaux contenus suivants :

| Nom | Taille recommandée |

|---|---|

MD4IoT-VNET |

/26 ou /25 avec Bastion |

| Sous-réseaux : | |

- GatewaySubnet |

/27 |

- ProxyserverSubnet |

/27 |

- AzureBastionSubnet (facultatif) |

/26 |

Étape 3 : Définir une passerelle de réseau virtuel ou local

Créez une passerelle VPN ou ExpressRoute pour les passerelles virtuelles, ou créez une passerelle locale, en fonction de la façon dont vous connectez votre réseau local à Azure.

Attachez la passerelle au sous-réseau GatewaySubnet que vous avez créé précédemment.

Pour plus d'informations, consultez les pages suivantes :

- À propos des passerelles VPN

- Connecter un réseau virtuel à un circuit ExpressRoute à l’aide du portail

- Modifier les paramètres de la passerelle du réseau local à l’aide du portail Azure

Étape 4 : Définir des groupes de sécurité réseau

Créez un groupe de sécurité réseau et définissez les règles de trafic entrant suivantes :

Créez une règle

100pour autoriser le trafic depuis vos capteurs (les sources) vers l’adresse IP privée de l’équilibreur de charge (la destination). Utilisez le porttcp3128.Créez une règle

4095comme doublon de la règle système65001. La raison en est que la règle65001sera remplacée par la règle4096.Créer une règle

4096pour refuser tout le trafic pour la microsegmentation.facultatif. Si vous utilisez Bastion, créez une règle

4094pour autoriser la connexion via SSH de Bastion aux serveurs. Utilisez le sous-réseau Bastion comme source.

Affectez le groupe de sécurité réseau au

ProxyserverSubnetque vous avez créé précédemment.Définissez votre journalisation NSG :

Sélectionnez votre nouveau NSG, puis sélectionnez Paramètres de diagnostic > Ajouter un paramètre de diagnostic.

Entrez un nom pour votre paramètre de diagnostic. Sous Catégorie, sélectionnez allLogs.

Sélectionnez Envoyé à l’espace de travail Log Analytics, puis sélectionnez l’espace de travail Log Analytics que vous voulez utiliser.

Choisissez d’envoyer Journaux de flux NSG, puis définissez les valeurs suivantes :

Sous l’onglet Général :

- Entrez un nom explicite

- Sélectionnez le compte de stockage que vous avez créé précédemment

- Définissez le nombre de jours de conservation nécessaires

Sous l’onglet Configuration :

- Sélectionnez Version 2

- Sélectionnez Activer Traffic Analytics

- Sélectionnez votre espace de travail Log Analytics.

Étape 5 : Définir un groupe de machines virtuelles identiques Azure

Définissez un groupe de machines virtuelles identiques Azure pour créer et gérer un groupe de machines virtuelles à charge équilibrée, où vous pouvez augmenter ou diminuer automatiquement le nombre de machines virtuelles en fonction des besoins.

Pour plus d’informations, consultez Présentation des groupes de machines virtuelles identiques.

Pour créer un groupe identique à utiliser avec votre connexion de capteur :

Créez un groupe identique avec les définitions de paramètre suivantes :

- Mode d’orchestration : Uniforme

- Type de sécurité : Standard.

- Image : Ubuntu Server 18.04 LTS - Gen1

- Taille : Standard_DS1_V2

- Authentification : basée sur le standard de votre entreprise

Conservez la valeur par défaut pour les paramètres Disques.

Créez une interface réseau dans le sous-réseau

Proxyserverque vous avez créé précédemment, mais ne définissez pas encore un équilibreur de charge.Définissez vos paramètres de mise à l’échelle comme suit :

- Définissez le nombre d’instances initiales sur 1

- Définir la stratégie de mise à l’échelle sur Manuelle

Définissez les paramètres de gestion suivants :

- Pour le mode de mise à niveau, sélectionnez Automatique - L’instance va démarrer la mise à niveau

- Désactiver les diagnostics de démarrage

- Effacez les paramètres pour Identité et Microsoft Entra ID

- Sélectionnez Surprovisionnement

- Sélectionnez Mises à niveau automatiques du système d’exploitation activées

Définissez les paramètres d’intégrité suivants :

- Sélectionnez Activer la supervision de l’intégrité des applications

- Sélectionnez le protocole TCP et le port 3128

Sous Paramètres avancés, définissez l’Algorithme de propagation sur Diffusion maximale.

Pour le script de données personnalisé, procédez comme suit :

Créez le script de configuration suivant, selon le port et les services que vous utilisez :

# Recommended minimum configuration: # Squid listening port http_port 3128 # Do not allow caching cache deny all # allowlist sites allowed acl allowed_http_sites dstdomain .azure-devices.net acl allowed_http_sites dstdomain .blob.core.windows.net acl allowed_http_sites dstdomain .servicebus.windows.net acl allowed_http_sites dstdomain .download.microsoft.com http_access allow allowed_http_sites # allowlisting acl SSL_ports port 443 acl CONNECT method CONNECT # Deny CONNECT to other unsecure ports http_access deny CONNECT !SSL_ports # default network rules http_access allow localhost http_access deny allEncodez le contenu de votre fichier de script en base-64.

Copiez le contenu du fichier encodé, puis créez le script de configuration suivant :

#cloud-config # updates packages apt_upgrade: true # Install squid packages packages: - squid run cmd: - systemctl stop squid - mv /etc/squid/squid.conf /etc/squid/squid.conf.factory write_files: - encoding: b64 content: <replace with base64 encoded text> path: /etc/squid/squid.conf permissions: '0644' run cmd: - systemctl start squid - apt-get -y upgrade; [ -e /var/run/reboot-required ] && reboot

Étape 6 : Créer un équilibreur de charge Azure

Azure Load Balancer est un équilibreur de charge de couche 4 qui distribue le trafic entrant entre les instances de machine virtuelle saines en utilisant un algorithme de distribution basé sur le hachage.

Pour plus d’informations, consultez la documentation d’Azure Load Balancer.

Pour créer un équilibreur de charge Azure pour votre connexion de capteur :

Créez un équilibreur de charge avec une référence SKU Standard et un type Interne pour que l’équilibreur de charge soit fermé à Internet.

Définissez une adresse IP de front-end dynamique dans le sous-réseau

proxysrvque vous avez créé précédemment, en définissant la disponibilité sur Redondant interzone.Pour un back-end, choisissez le groupe de machines virtuelles identiques que vous avez créé précédemment.

Sur le port défini dans le capteur, créez une règle d’équilibrage de charge TCP qui connecte l’adresse IP du front-end au pool de back-ends. Le port par défaut est 3128.

Créez une sonde d’intégrité et définissez une sonde d’intégrité TCP sur le port 3128.

Définissez la journalisation de votre équilibreur de charge :

Dans le portail Azure, accédez à l’équilibreur de charge que vous avez créé.

Sélectionnez Paramètre de diagnostic>Ajouter un paramètre de diagnostic.

Entrez un nom explicite et définissez la catégorie sur allMetrics.

Sélectionnez Envoyé à l’espace de travail Log Analytics, puis sélectionnez votre espace de travail Log Analytics.

Étape 7 : Configurer une passerelle NAT

Pour configurer une passerelle NAT pour votre connexion de capteur :

Créez une passerelle NAT.

Sous l’onglet Adresse IP sortante, sélectionnez Créer une adresse IP publique.

Sous l’onglet Sous-réseau, sélectionnez le sous-réseau

ProxyserverSubnetque vous avez créé précédemment.

Le proxy est maintenant entièrement configuré. Continuez en définissant les paramètres de proxy sur votre capteur OT.

Connecter via un chaînage de proxys

Vous pouvez connecter votre capteur à Defender pour IoT dans Azure à l’aide du chaînage proxy dans les situations suivantes :

- Votre capteur a besoin d’un proxy pour atteindre le cloud depuis le réseau OT

- Vous voulez que plusieurs capteurs se connectent à Azure via un point unique

Si vous avez déjà configuré un proxy, continuez directement à définir les paramètres de proxy sur la console de votre capteur.

Si vous n’avez pas encore de proxy configuré, suivez les étapes de cette section pour configurer votre chaînage proxy.

Pour plus d’informations, consultez Connexions de proxy avec un chaînage de proxys.

Prérequis

Avant de commencer, vérifiez que vous disposez d’un serveur hôte exécutant un processus de proxy dans le réseau du site. Le processus de proxy doit être accessible à la fois au capteur et au proxy suivant dans la chaîne.

Nous avons vérifié cette procédure avec le proxy open source Squid. Ce proxy utilise le tunneling HTTP et la commande HTTP CONNECT pour la connectivité. Toute autre connexion de chaînage de proxys prenant en charge la commande CONNECT peut être utilisée pour cette méthode de connexion.

Important

Microsoft Defender pour IoT ne prend pas en charge Squid ni aucun autre service proxy. Il incombe au client de configurer et de gérer le service proxy.

Configuration d’une connexion de chaînage proxy

Cette procédure décrit comment installer et configurer une connexion entre vos capteurs et Defender pour IoT en utilisant la dernière version de Squid sur un serveur Ubuntu.

Définissez vos paramètres de proxy sur chaque capteur :

Connectez-vous à votre capteur OT et sélectionnez Paramètres système > Paramètres réseau du capteur.

Activez l’option Activer le proxy et définissez l’hôte, le port, le nom d’utilisateur et le mot de passe de votre proxy.

Installez le proxy Squid :

Connectez-vous à votre machine Ubuntu proxy et lancez une fenêtre de terminal.

Mettez à jour votre système et installez squid. Par exemple :

sudo apt-get update sudo apt-get install squidLocalisez le fichier de configuration Squid. Par exemple, dans

/etc/squid/squid.confou/etc/squid/conf.d/, ouvrez le fichier dans un éditeur de texte.Dans le fichier de configuration Squid, recherchez le texte suivant :

# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS.Ajoutez

acl <sensor-name> src <sensor-ip>ethttp_access allow <sensor-name>dans le fichier. Par exemple :# INSERT YOUR OWN RULE(S) HERE TO ALLOW ACCESS FROM YOUR CLIENTS acl sensor1 src 10.100.100.1 http_access allow sensor1Ajoutez des capteurs supplémentaires selon les besoins en ajoutant des lignes supplémentaires pour le capteur.

Configurez le service Squid pour qu’il démarre au lancement. Exécutez :

sudo systemctl enable squid

Connectez votre proxy à Defender pour IoT. Assurez-vous que le trafic HTTPS sortant sur le port 443 est autorisé en provenance et en direction du capteur vers les points de terminaison requis pour Defender pour IoT.

Pour plus d’informations, consultez l’article Approvisionner des capteurs OT pour la gestion cloud.

Le proxy est maintenant entièrement configuré. Continuez en définissant les paramètres de proxy sur votre capteur OT.

Configurer la connectivité pour les environnements multiclouds

Cette section décrit comment connecter votre capteur à Defender pour IoT dans Azure à partir de capteurs déployés dans un ou plusieurs clouds publics. Pour plus d’informations, consultez Connexions multiclouds.

Prérequis

Avant de commencer, vérifiez que vous disposez d’un capteur déployé dans un cloud public, comme AWS ou Google Cloud, et configuré pour superviser le trafic SPAN.

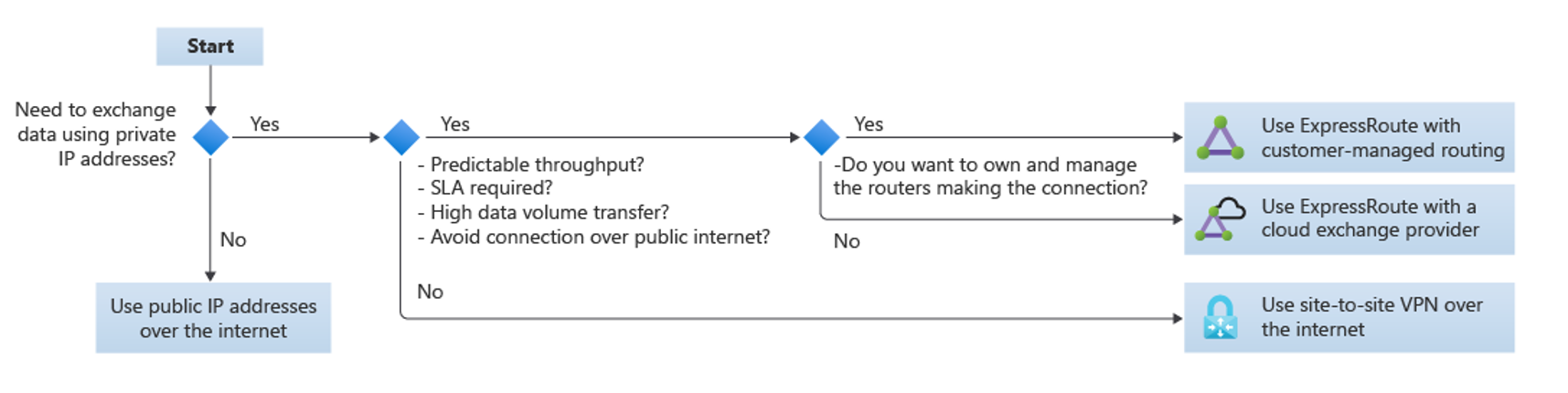

Sélectionner une méthode de connectivité multicloud

Utilisez l’organigramme suivant pour déterminer la méthode de connectivité à utiliser :

Utilisez des adresses IP publiques sur Internet si vous n’avez pas besoin d’échanger des données en utilisant des adresses IP privées

Utilisez un VPN de site à site sur Internet seulement si vous n’avez pas* besoin des éléments suivants :

- Débit prévisible

- Contrat SLA

- Transferts de gros volumes de données

- Éviter les connexions sur l’Internet public

Utilisez ExpressRoute si vous avez besoin d’un débit prévisible, d’un contrat SLA, de transferts de gros volumes de données ou d’éviter les connexions sur l’Internet public.

Dans ce cas :

- Si vous voulez être propriétaire des routeurs qui effectuent la connexion et les gérer, utilisez ExpressRoute avec un routage géré par le client.

- Si vous n’avez pas besoin d’être propriétaire des routeurs qui effectuent la connexion et de les gérer, utilisez ExpressRoute avec un fournisseur d’échange cloud (Cloud Exchange).

Configuration

Configurez votre capteur pour qu’il se connecte au cloud en utilisant une des méthodes recommandées du Azure Cloud Adoption Framework. Pour plus d’informations, consultez Connectivité à d’autres fournisseurs de cloud.

Pour activer une connectivité privée entre vos VPC et Defender pour IoT, connectez votre VPC à un réseau virtuel Azure via une connexion VPN. Par exemple, si vous vous connectez à partir d’un VPC AWS, consultez notre blog TechCommunity : How to create a VPN between Azure and AWS using only managed solutions.

Une fois votre VPC et votre réseau virtuel configurés, définissez les paramètres de proxy sur votre capteur OT.

Étapes suivantes

Nous vous recommandons de configurer une connexion Active Directory pour la gestion des utilisateurs locaux sur votre capteur OT, ainsi que la configuration du monitoring de l’intégrité des capteurs via SNMP.

Si vous ne configurez pas ces paramètres pendant le déploiement, vous pouvez également les retourner et les configurer ultérieurement. Pour plus d'informations, consultez les pages suivantes :