Créer et gérer des utilisateurs sur une console de gestion locale (héritée)

Important

Defender pour IoT recommande désormais d’utiliser les services de cloud computing Microsoft ou l’infrastructure informatique existante pour une supervision centralisée et une gestion des capteurs, tout en prévoyant de mettre hors service la console de gestion locale le 1er janvier 2025.

Pour plus d’informations, consultez Déployer la gestion des capteurs OT hybrides ou non connectés.

Microsoft Defender pour IoT fournit des outils pour gérer l’accès des utilisateurs locaux dans le capteur réseau OT et la console de gestion locale. Les utilisateurs Azure sont gérés au niveau de l’abonnement Azure à l’aide du contrôle d’accès en fonction du rôle (RBAC) Azure.

Cet article explique comment gérer les utilisateurs locaux directement sur une console de gestion locale.

Utilisateurs privilégiés par défaut

Par défaut, chaque console de gestion locale est installée avec les utilisateurs privilégiés du support et de cyberx qui ont accès aux outils avancés de configuration et de résolution des problèmes.

Lors de la première configuration d’une console de gestion locale, connectez-vous avec l’un de ces utilisateurs privilégiés, créez un utilisateur initial avec un rôle Administrateur , puis créez des utilisateurs supplémentaires pour les analystes de sécurité et les utilisateurs en lecture seule.

Pour plus d'informations, consultez les rubriques Installation du logiciel de surveillance de l'OT sur une console de gestion sur site et Utilisateurs privilégiés sur site par défaut.

Ajouter de nouveaux utilisateurs de la console de gestion locale

Cette procédure décrit comment créer de nouveaux utilisateurs pour une console de gestion locale.

Prérequis : Cette procédure est disponible pour les utilisateurs du support et de cyberx, ainsi que pour tous les utilisateurs disposant du rôle Administrateur.

Pour ajouter un utilisateur:

Connectez-vous à la console de gestion locale et sélectionnez Utilisateurs>+ Ajouter un utilisateur.

Sélectionnez Créer un utilisateur puis définissez les valeurs suivantes :

Nom Description Nom d’utilisateur Entrez un nom d’utilisateur. E-mail Saisissez l’adresse de messagerie de l’utilisateur. Prénom Entrez le prénom de l’utilisateur. Last Name Entrez le nom de famille de l’utilisateur. Rôle Sélectionner un rôle d’utilisateur. Pour plus d'informations, consultez Rôles d'utilisateur locaux. Groupe d’accès aux sites distants Disponible uniquement pour la console de gestion locale.

Sélectionnez Tous pour affecter l’utilisateur à tous les groupes d’accès globaux ou Spécifique pour les affecter uniquement à un groupe spécifique, puis sélectionnez le groupe dans la liste déroulante.

Pour plus d’informations, consultez Définir une autorisation d’accès global pour les utilisateurs locaux.Mot de passe Sélectionnez le type d’utilisateur , Local ou Utilisateur Active Directory.

Pour les utilisateurs locaux, entrez un mot de passe pour l’utilisateur. Les exigences relatives aux mots de passe sont les suivantes :

- Au moins huit caractères

- Caractères alphabétiques minuscules et majuscules

- Au moins un chiffre

- Au moins un symboleConseil

L’intégration à Active Directory vous permet d’associer des groupes d’utilisateurs avec des niveaux d’autorisation spécifiques. Si vous souhaitez créer des utilisateurs à l’aide d’Active Directory, configurez d’abord Active Directory sur la console de gestion locale , puis revenez à cette procédure.

Lorsque vous avez terminé, sélectionnez Enregistrer.

Votre nouvel utilisateur est ajouté et est répertorié dans la page Utilisateurs du capteur.

Pour modifier un utilisateur, sélectionnez le bouton Modifier![]() pour l’utilisateur que vous souhaitez modifier, puis modifiez les valeurs en fonction des besoins.

pour l’utilisateur que vous souhaitez modifier, puis modifiez les valeurs en fonction des besoins.

Pour supprimer un utilisateur, sélectionnez le bouton Supprimer![]() de l’utilisateur que vous souhaitez supprimer.

de l’utilisateur que vous souhaitez supprimer.

Changer le mot de passe d’un utilisateur

Cette procédure décrit comment les utilisateurs Administrateur peuvent modifier les mots de passe des utilisateurs locaux. Les utilisateursAdministrateur peuvent changer de mot de passe pour eux-mêmes ou pour d’autres utilisateurs Analyste de sécurité ou En lecture seule. Les utilisateurs privilégiés peuvent modifier leurs propres mots de passe et les mots de passe des utilisateurs Administrateur.

Conseil

Si vous devez récupérer l’accès à un compte d’utilisateur privilégié, consultez Récupérer l’accès privilégié à une console de gestion locale.

Prérequis : cette procédure est disponible uniquement pour les utilisateurs du support et de cyberx, ou pour les utilisateurs disposant du rôle Administrateur.

Pour réinitialiser le mot de passe d’un utilisateur sur la console de gestion locale :

Connectez-vous à la console de gestion locale et sélectionnez Utilisateurs.

Dans la page Utilisateurs, recherchez l’utilisateur dont le mot de passe doit être modifié.

À droite de cette ligne utilisateur, sélectionnez le bouton Modifier

.

.Dans le volet Modifier l’utilisateur qui s’affiche, faites défiler jusqu’à la section Modifier le mot de passe . Entrez et confirmez le nouveau mot de passe.

Les mots de passe doivent comporter au moins 16 caractères, contenir des caractères alphabétiques minuscules et majuscules, des chiffres et l’un des symboles suivants : #%*+,-./:=?@[]^_{}~

Sélectionnez Mettre à jour lorsque vous avez terminé.

Récupérer l’accès privilégié à une console de gestion locale

Cette procédure décrit comment récupérer le mot de passe de l’utilisateur du support ou de cyberx sur une console de gestion locale. Pour plus d’informations, consultez Utilisateurs locaux privilégiés par défaut.

Conditions préalables : cette procédure n’est disponible que pour les utilisateurs du support et de cyberx.

Pour récupérer l’accès privilégié à une console de gestion locale:

Commencez à vous connecter à votre console de gestion locale. Dans l’écran de connexion, sous les champs Nom d’utilisateur et Mot de passe , sélectionnez Récupération de mot de passe.

Dans la boîte de dialogue Récupération de mot de passe, sélectionnez CyberX ou Support dans le menu déroulant, puis copiez le code d’identificateur unique affiché dans le Presse-papiers.

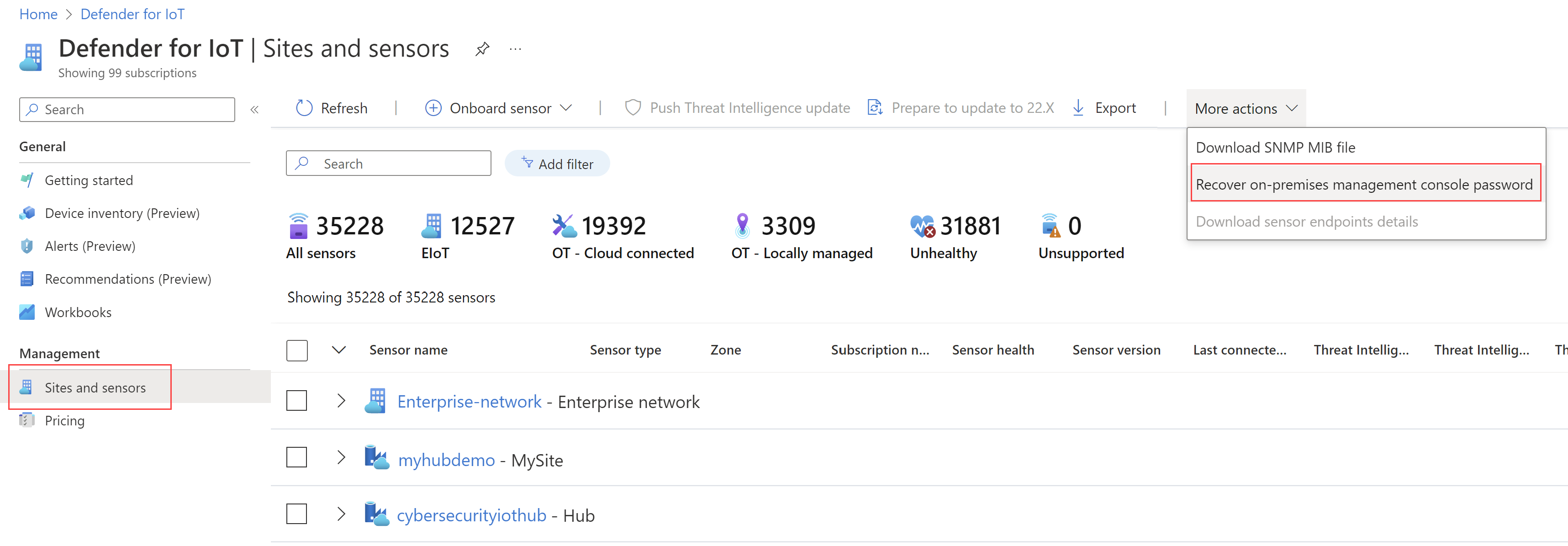

Accédez à la page Sites et capteurs Defender pour IoT dans le Portail Azure. Vous souhaiterez peut-être ouvrir le Portail Azure dans un nouvel onglet ou une nouvelle fenêtre de navigateur, en gardant votre console de gestion locale ouverte.

Dans vos paramètres de Portail Azure >Répertoires + abonnements, vérifiez que vous avez sélectionné l’abonnement où vos capteurs ont été intégrés à Defender pour IoT.

Dans la page Sites et capteurs , sélectionnez le menu déroulant Autres actions>Récupérer le mot de passe de la console de gestion locale.

Dans la boîte de dialogue Récupérer qui s’ouvre, entrez l’identificateur unique que vous avez copié dans le Presse-papiers à partir de votre console de gestion locale, puis sélectionnez Récupérer. Un fichier password_recovery.zip est automatiquement téléchargé.

Tous les fichiers téléchargés à partir du portail Azure sont signés par la racine de confiance afin que vos machines utilisent uniquement des ressources signées.

De retour sous l’onglet console de gestion locale, dans la boîte de dialogue Récupération de mot de passe, sélectionnez Charger. Accédez à un chargement du fichier password_recovery.zip que vous avez téléchargé à partir du Portail Azure.

Notes

Si un message d’erreur s’affiche, indiquant que le fichier n’est pas valide, vous avez peut-être sélectionné un abonnement incorrect dans vos paramètres de Portail Azure.

Revenez à Azure, puis sélectionnez l’icône paramètres dans la barre d’outils supérieure. Dans la page Annuaires + abonnements , vérifiez que vous avez sélectionné l’abonnement où vos capteurs ont été intégrés à Defender pour IoT. Répétez ensuite les étapes dans Azure pour télécharger le fichier password_recovery.zip et le charger à nouveau sur la console de gestion locale.

Sélectionnez Suivant. Un mot de passe généré par le système pour votre console de gestion locale s’affiche pour l’utilisateur sélectionné. Veillez à noter ce mot de passe, car il ne sera plus affiché.

Sélectionnez à nouveau Suivant pour vous connecter à votre console de gestion locale.

Intégrer des utilisateurs à Active Directory

Configurez une intégration entre votre console de gestion locale et Active Directory pour :

- Autoriser les utilisateurs Active Directory à se connecter à votre console de gestion locale

- Utiliser des groupes Active Directory, avec des autorisations collectives attribuées à tous les utilisateurs du groupe

Par exemple, utilisez Active Directory lorsque vous avez un grand nombre d’utilisateurs auxquels vous souhaitez attribuer un accès en lecture seule et que vous souhaitez gérer ces autorisations au niveau du groupe.

Pour plus d'informations, consultez le support Microsoft Entra ID sur les capteurs et les consoles de gestion locales.

Prérequis : cette procédure est disponible uniquement pour les utilisateurs du support et de cyberx, ou pour tout utilisateur disposant du rôle Administrateur.

Pour intégrer à Active Directory:

Connectez-vous à votre console de gestion locale et sélectionnez Paramètres système.

Faites défiler jusqu’à la zone Intégrations de la console de gestion à droite, puis sélectionnez Active Directory.

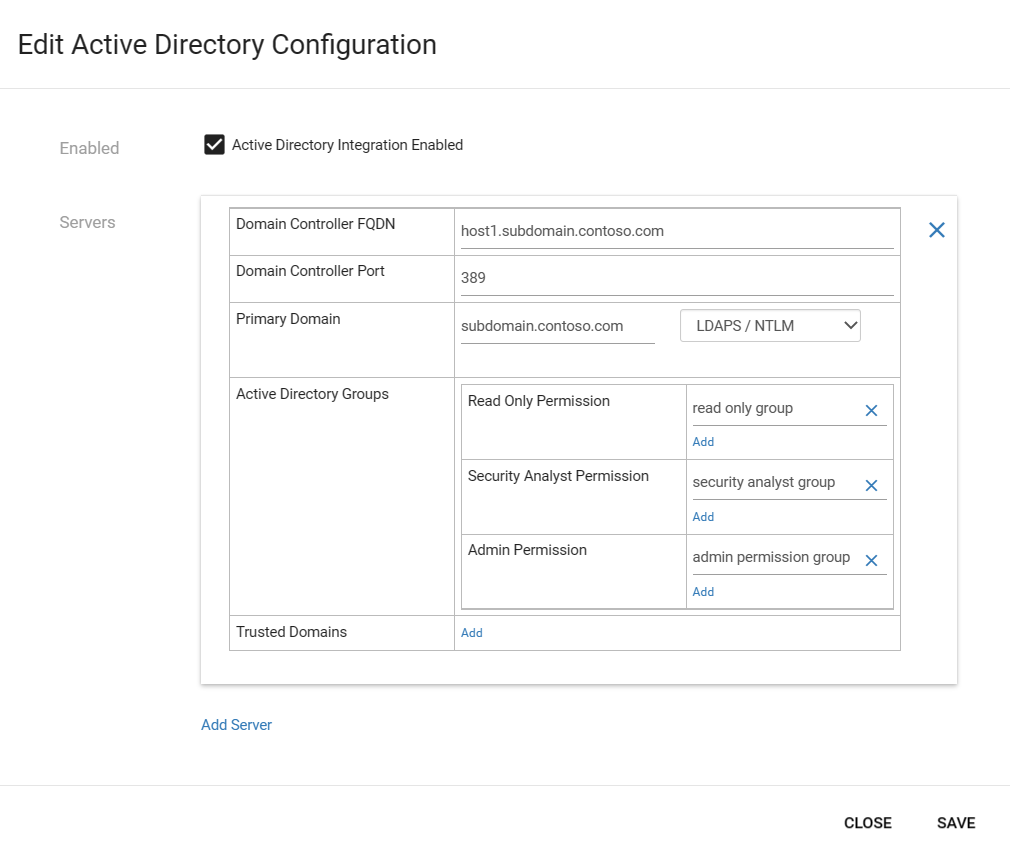

Sélectionnez l’option Intégration Active Directory activée et entrez les valeurs suivantes pour un serveur Active Directory :

Champ Description Nom de domaine complet du contrôleur de domaine Le nom de domaine complet exactement tel qu’il apparaît sur votre serveur LDAP. Par exemple, entrez host1.subdomain.contoso.com.

Si vous rencontrez un problème avec l’intégration à l’aide du nom de domaine complet, vérifiez votre configuration DNS. Vous pouvez également entrer l’adresse IP explicite du serveur LDAP au lieu du nom de domaine complet lors de la configuration de l’intégration.Port du contrôleur de domaine Le port sur lequel votre LDAP est configuré. Domaine principal Nom de domaine, par exemple subdomain.contoso.com, puis sélectionnez le type de connexion pour votre configuration LDAP.

Les types de connexion pris en charge sont les suivants : LDAPS/NTLMv3 (recommandé), LDAP/NTLMv3 ou LDAP/SASL-MD5Groupes Active Directory Sélectionnez + Ajouter pour ajouter un groupe Active Directory à chaque niveau d’autorisation répertorié, en fonction des besoins.

Lorsque vous entrez un nom de groupe, veillez à entrer le nom du groupe tel qu’il est défini dans votre configuration Active Directory sur le serveur LDAP. Ensuite, veillez à utiliser ces groupes lors de la création d’utilisateurs de capteurs à partir d’Active Directory.

Les niveaux d’autorisation pris en charge incluent Lecture seule, Analyste de sécurité, Administrateur et Domaines approuvés.

Ajoutez des groupes en tant que points de terminaison approuvés dans une ligne distincte des autres groupes Active Directory. Pour ajouter un domaine approuvé, ajoutez le nom du domaine et le type de connexion d’un domaine approuvé. Vous ne pouvez configurer des points de terminaison approuvés que pour les utilisateurs qui ont été définis sous utilisateurs.Sélectionnez + Ajouter un serveur pour ajouter un autre serveur et entrez ses valeurs en fonction des besoins, puis Enregistrer lorsque vous avez terminé.

Important

Lorsque vous entrez des paramètres LDAP :

- Définissez les valeurs exactement telles qu’elles apparaissent dans Active Directory, à l’exception du cas.

- Utilisateur en minuscules uniquement, même si la configuration dans Active Directory utilise des majuscules.

- LDAP et LDAPS ne peuvent pas être configurés pour le même domaine. Toutefois, vous pouvez configurer chacun dans des domaines différents, puis les utiliser en même temps.

Par exemple :

Créez des règles de groupe d’accès pour les utilisateurs de la console de gestion locale.

Si vous configurez des groupes Active Directory pour les utilisateurs de la console de gestion locale, vous devez créer une règle de groupe d’accès pour chaque groupe Active Directory. Les informations d’identification Active Directory ne fonctionnent pas pour les utilisateurs de la console de gestion locale sans règle de groupe d’accès correspondante.

Pour plus d’informations, consultez Définir une autorisation d’accès global pour les utilisateurs locaux.

Définir l’autorisation d’accès global pour les utilisateurs locaux

Les grandes organisations ont souvent un modèle d’autorisations utilisateur complexe basé sur des structures organisationnelles globales. Pour gérer vos utilisateurs Defender pour IoT locaux, nous vous recommandons d’utiliser une topologie d’entreprise globale basée sur des unités commerciales, des régions et des sites, puis de définir des autorisations d’accès utilisateur autour de ces entités.

Créez des groupes d’accès utilisateur pour établir un contrôle d’accès global sur les ressources locales Defender pour IoT. Chaque groupe d’accès inclut des règles sur les utilisateurs qui peuvent accéder à des entités spécifiques dans votre topologie d’entreprise, y compris les unités commerciales, les régions et les sites.

Pour plus d’informations, voir Groupes d’accès globaux locaux.

Prérequis :

Cette procédure est disponible pour les utilisateurs du support et de cyberx, ainsi que pour tous les utilisateurs disposant du rôle Administrateur.

Avant de créer des groupes d’accès, nous vous recommandons aussi d’effectuer les opérations suivantes :

Définissez quels utilisateurs sont associés aux groupes d’accès que vous créez. Deux options sont disponibles pour affecter des utilisateurs aux groupes d’accès :

Affecter des groupes de groupes Azure Active Directory : vous devez avoir configuré une instance Active Directory à intégrer à la console de gestion locale.

Affecter des utilisateurs locaux : vous devez avoir créé des utilisateurs locaux.

Les utilisateurs disposant de rôles Administrateur ont accès par défaut à toutes les entités de topologie métier et ne peuvent pas être affectés à des groupes d’accès.

Configurez soigneusement votre topologie d’entreprise. Pour qu’une règle soit appliquée correctement, vous devez affecter des capteurs à des zones dans la fenêtre Gestion de site. Pour plus d’informations, consultez Créer des sites et des zones OT sur une console de gestion locale.

Pour créer des groupes d’accès:

Connectez-vous à la console de gestion locale en tant qu’utilisateur avec un rôle Administrateur.

Sélectionnez Groupes d’accès dans le menu de navigation de gauche, puis sélectionnez Ajouter

.

.Dans la boîte de dialogue Ajouter un groupe d’accès, entrez un nom explicite pour le groupe d’accès, avec un maximum de 64 caractères.

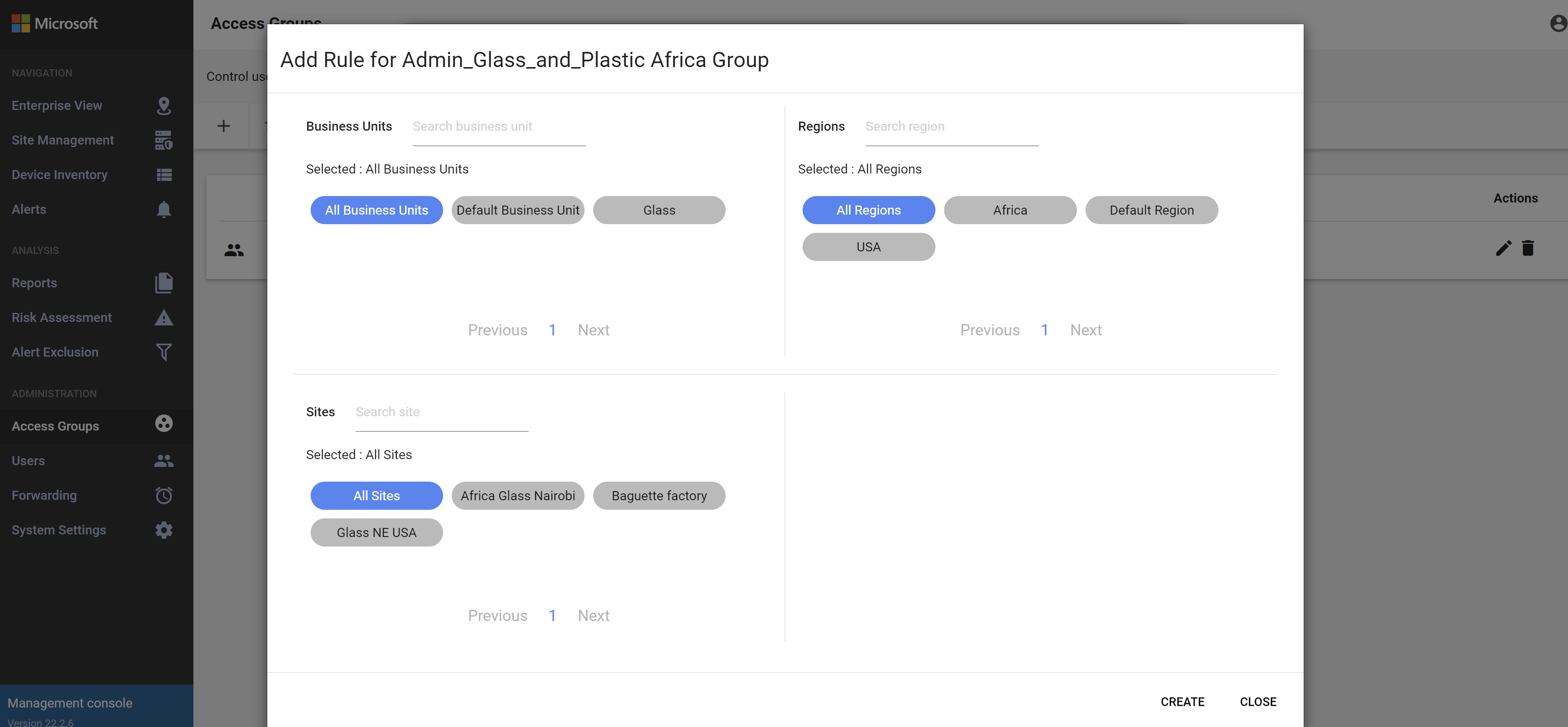

Sélectionnez AJOUTER UNE RÈGLE, puis sélectionnez les options de topologie métier que vous souhaitez inclure dans le groupe d’accès. Les options qui apparaissent dans la boîte de dialogue Ajouter une règle sont les entités que vous avez créées dans les pages Vue d’entreprise et Gestion de site . Par exemple :

Si elles n’existent pas encore, les unités commerciales globales et les régions par défaut sont créées pour le premier groupe que vous créez. Si vous ne sélectionnez aucune unité commerciale ou région, les utilisateurs du groupe d’accès auront accès à toutes les entités de topologie métier.

Chaque règle ne peut inclure qu’un seul élément par type. Par exemple, vous pouvez affecter une division, une région et un site pour chaque règle. Si vous souhaitez que les mêmes utilisateurs aient accès à plusieurs divisions, dans différentes régions, créez des règles supplémentaires pour le groupe. Lorsqu’un groupe d’accès contient plusieurs règles, la logique de la règle regroupe toutes les règles utilisant une logique AND.

Toutes les règles que vous créez sont répertoriées dans la boîte de dialogue Ajouter un groupe d’accès, où vous pouvez les modifier ou les supprimer si nécessaire. Par exemple :

Ajoutez des utilisateurs avec l’une des méthodes suivantes ou les deux :

Si l’option Affecter un groupe Active Directory apparaît, affectez un groupe d’utilisateurs Active Directory à ce groupe d’accès si besoin. Par exemple :

Si l’option n’apparaît pas et que vous souhaitez inclure des groupes Active Directory dans des groupes d’accès, vérifiez que vous avez inclus votre groupe Active Directory dans votre intégration Active Directory. Pour plus d’informations, consultez Intégrer les utilisateurs locaux avec Active Directory.

Ajoutez des utilisateurs locaux à vos groupes en modifiant les utilisateurs existants à partir de la page Utilisateurs . Dans la page Utilisateurs, sélectionnez le bouton Modifier de l’utilisateur que vous souhaitez affecter au groupe, puis mettez à jour la valeur Groupe d’accès aux sites distants pour l’utilisateur sélectionné. Pour plus d’informations, consultez Ajouter de nouveaux utilisateurs de la console de gestion locale.

Modifications apportées aux entités de topologie

Si vous modifiez ultérieurement une entité de topologie et que la modification affecte la logique de la règle, la règle est automatiquement supprimée.

Si les modifications apportées aux entités topologiques affectent la logique des règles de sorte que toutes les règles sont supprimées, le groupe d’accès demeure, mais les utilisateurs ne pourront pas se connecter à la console de gestion sur site. À la place, les utilisateurs reçoivent une notification indiquant de contacter leur administrateur de console de gestion locale pour obtenir de l’aide sur la connexion. Mettez à jour les paramètres de ces utilisateurs afin qu’ils ne fassent plus partie du groupe d’accès hérité.

Contrôler les délais d’expiration de session utilisateur

Par défaut, les utilisateurs locaux sont déconnectés de leurs sessions après 30 minutes d’inactivité. Les utilisateurs administrateurs peuvent utiliser l’interface CLI locale pour activer ou désactiver cette fonctionnalité, ou pour ajuster les seuils d’inactivité. Pour plus d’informations, consultez Utiliser les commandes de l’interface CLI Defender pour IoT.

Notes

Toutes les modifications apportées aux délais d’expiration de session utilisateur sont réinitialisées aux valeurs par défaut lorsque vous mettez à jour le logiciel de monitoring OT.

Conditions préalables : cette procédure n’est disponible que pour les utilisateurs du support et de cyberx.

Pour contrôler les délais d’expiration de session utilisateur d’un capteur :

Connectez-vous à votre capteur via un terminal et exécutez :

sudo nano /var/cyberx/properties/authentication.propertiesVous obtenez la sortie suivante :

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Effectuez l’une des opérations suivantes :

Pour désactiver entièrement les délais d’expiration de session utilisateur, remplacez

infinity_session_expiration = trueparinfinity_session_expiration = false. Changez-le pour le réactiver.Pour ajuster une période de délai d’inactivité, ajustez l’une des valeurs suivantes au temps requis, en secondes :

session_expiration_default_secondspour tous les utilisateurssession_expiration_admin_secondspour les utilisateursAdministrateur uniquementsession_expiration_security_analyst_secondspour les utilisateurs Analyste de sécurité uniquementsession_expiration_read_only_users_secondspour les utilisateurs en lecture seule uniquement

Étapes suivantes

Pour plus d'informations, consultez les pages suivantes :