Gestion des utilisateurs Microsoft Defender pour IoT

Microsoft Defender pour IoT fournit des outils à la fois dans le portail Azure et localement pour gérer l’accès des utilisateurs aux ressources Defender pour IoT.

Utilisateurs Azure pour Defender pour IoT

Dans le portail Azure, les utilisateurs sont gérés au niveau de l’abonnement avec Microsoft Entra ID et le contrôle d’accès en fonction du rôle (RBAC) Azure. Les utilisateurs d’un abonnement Azure peuvent avoir un ou plusieurs rôles d’utilisateur, qui déterminent les données et les actions auxquelles ils peuvent accéder à partir du portail Azure, y compris dans Defender pour IoT.

Utilisez le portail ou PowerShell pour attribuer aux utilisateurs de votre abonnement Azure les rôles spécifiques dont ils ont besoin pour afficher des données et prendre des mesures, par exemple, s’ils ont besoin d’afficher des données d’alerte ou d’appareil, ou encore de gérer des plans tarifaires et des capteurs.

Pour plus d’informations, consultez Gérer les utilisateurs sur le Portail Azure et Rôles utilisateur Azure pour la surveillance OT et IoT d’entreprise

Utilisateurs locaux pour Defender pour IoT

Quand vous travaillez avec des réseaux OT, les services et données Defender pour IoT sont également disponibles depuis les capteurs réseau OT locaux et les consoles de gestion locales, en plus du portail Azure.

Vous avez besoin de définir des utilisateurs locaux sur vos capteurs réseau OT et la console de gestion locale, en plus d’Azure. Les capteurs OT et la console de gestion locale sont installés avec un ensemble d’utilisateurs privilégiés par défaut, que vous pouvez utiliser pour définir d’autres administrateurs et utilisateurs.

Connectez-vous aux capteurs OT pour définir leurs utilisateurs, puis connectez-vous à la console de gestion locale pour définir ses utilisateurs.

Pour plus d’informations, consultez Utilisateurs et rôles locaux pour le monitoring OT avec Defender pour IoT.

Prise en charge de Microsoft Entra ID sur les capteurs et les consoles de gestion locales

Vous souhaiterez peut-être configurer une intégration entre votre capteur et Microsoft Entra ID pour permettre aux utilisateurs de Microsoft Entra ID de se connecter à votre capteur, ou pour utiliser des groupes Microsoft Entra ID, avec des autorisations collectives attribuées à tous les utilisateurs du groupe.

Par exemple, utilisez Microsoft Entra ID quand vous avez un grand nombre d’utilisateurs auxquels vous voulez attribuer un accès en lecture seule et que vous voulez gérer ces autorisations au niveau du groupe.

L’intégration de Defender pour IoT à Microsoft Entra ID prend en charge le protocole LDAP v3 et les types d’authentification LDAP suivants :

Authentification complète : les détails de l’utilisateur sont récupérés sur le serveur LDAP. Il peut s’agir par exemple du prénom, du nom, de l’adresse e-mail et des autorisations de l’utilisateur.

Utilisateur approuvé : seul le mot de passe de l’utilisateur est récupéré. Les autres détails utilisateur récupérés sont basés sur les utilisateurs définis dans le capteur.

Pour plus d'informations, consultez les pages suivantes :

- Configurer une connexion Azure Active Directory

- Autres règles de pare-feu pour les services externes (facultatif)

Authentification unique pour la connexion à la console de capteur

Vous pouvez apprendre à configurer l’authentification unique (SSO) pour la console de capteur Defender pour IoT à l’aide de Microsoft Entra ID. Avec l’authentification unique, les utilisateurs de votre organisation peuvent simplement se connecter à la console de capteur et n’ont pas besoin de plusieurs informations d’identification de connexion sur différents capteurs et sites. Pour plus d’informations, consultez Configurer l’authentification unique pour la console de capteur.

Groupes d’accès globaux locaux

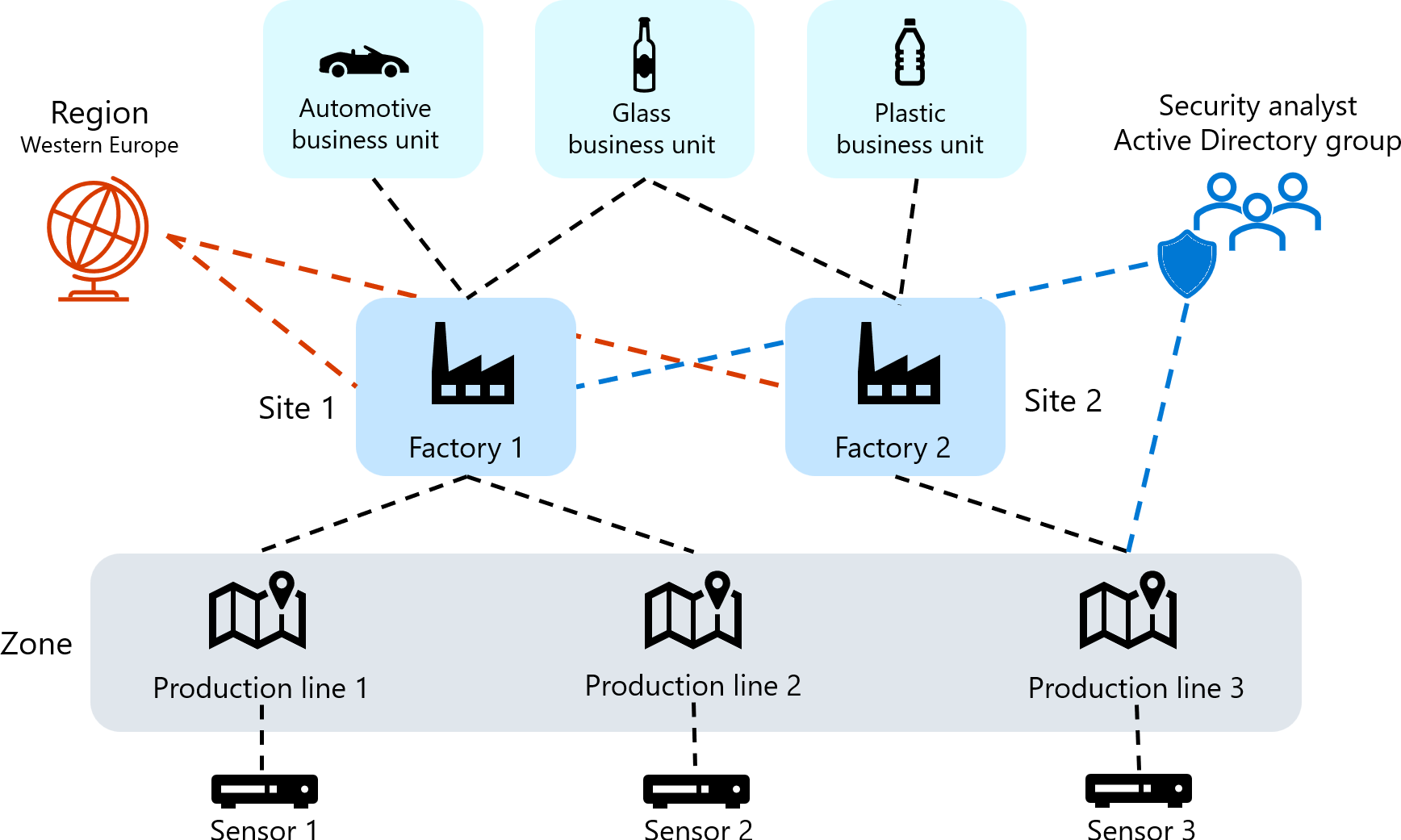

Les grandes organisations ont souvent un modèle d’autorisations utilisateur complexe basé sur des structures organisationnelles globales. Pour gérer vos utilisateurs Defender pour IoT locaux, utilisez une topologie d’entreprise globale basée sur des unités commerciales, des régions et des sites, puis définissez des autorisations d’accès utilisateur autour de ces entités.

Créez des groupes d’accès utilisateur pour établir un contrôle d’accès global sur les ressources locales Defender pour IoT. Chaque groupe d’accès inclut des règles sur les utilisateurs qui peuvent accéder à des entités spécifiques dans votre topologie d’entreprise, y compris les unités commerciales, les régions et les sites.

Par exemple, le diagramme suivante montre comment vous pouvez autoriser les analystes de sécurité d’un groupe Active Directory à accéder à toutes les lignes de production de verre et d’automobiles dans la région Europe Ouest, ainsi qu’à une autre ligne dédiée au plastique dans une région donnée :

Pour plus d’informations, consultez Définir une autorisation d’accès global pour les utilisateurs locaux.

Conseil

Les groupes d’accès et les règles permettent d’implémenter des stratégies de Confiance Zéro en contrôlant l’emplacement où les utilisateurs gèrent et analysent les appareils sur les capteurs Defender pour IoT et la console de gestion locale. Pour plus d’informations, consultez l’article Confiance Zéro et vos réseaux OT/IoT.

Étapes suivantes

- Gérer les utilisateurs d’un abonnement Azure

- Créer et gérer des utilisateurs sur un capteur réseau OT

- Créer et gérer des utilisateurs sur une console de gestion locale

Pour plus d'informations, consultez les pages suivantes :