Créer des certificats SSL/TLS pour des appliances OT

Cet article fait partie d'une série d'articles décrivant le chemin de déploiement de la surveillance OT avec Microsoft Defender pour IoT, et explique comment créer des certificats signés par une autorité de certification à utiliser avec les appliances locales Microsoft Defender pour IoT, y compris les capteurs OT et les consoles de gestion locales.

Chaque certificat signé par une autorité de certification doit avoir un fichier .key et un fichier .crt, qui sont chargés sur les appliances Microsoft Defender pour IoT après la première connexion. Même si certaines organisations peuvent également nécessiter un fichier .pem, aucun fichier .pem n’est requis pour Defender pour IoT.

Important

Vous devez créer un certificat unique pour chaque appliance Microsoft Defender pour IoT, où chaque certificat répond aux critères requis.

Prérequis

Avant d'effectuer les procédures décrites dans cet article, vérifiez qu'un spécialiste de la sécurité, de l'infrastructure à clé publique (PKI) ou des certificats est disponible pour superviser la création du certificat.

Assurez-vous également à consulter les Exigences relatives aux certificats SSL/TLS pour Microsoft Defender pour IoT.

Créer des certificats SSL/TLS signés par une autorité de certification

Nous vous recommandons de toujours utiliser des certificats signés par une autorité de certification sur des environnements de production et d'utiliser uniquement des certificats auto-signés dans les environnements de test.

Pour créer un certificat qui répond aux exigences Microsoft Defender pour IoT, utilisez une plateforme de gestion des certificats, comme une plateforme de gestion d'infrastructure à clé publique (PKI) automatisée.

Si vous n'avez pas d'application capable de créer automatiquement des certificats, consultez un responsable de la sécurité, de l'infrastructure à clé publique (PKI) ou tout autre personne qualifiée en charge des certificats. Vous pouvez également convertir des fichiers de certificat existants si vous ne souhaitez pas en créer de nouveaux.

Veillez à créer un certificat unique pour chaque appliance Microsoft Defender pour IoT, où chaque certificat répond aux critères de paramètre requis.

Par exemple :

Ouvrez le fichier de certificat téléchargé, puis sélectionnez l’onglet Détails >Copier dans le fichier pour exécuter l’Assistant Exportation de certificat.

Dans l’Assistant Exportation de certificat, sélectionnez Suivant>X.509 binaire encodé DER (.CER)>, puis sélectionnez à nouveau Suivant.

Dans l’écran Fichier à exporter, sélectionnez Parcourir, choisissez un emplacement dans lequel stocker le certificat, puis sélectionnez Suivant.

Sélectionnez Terminer pour exporter le certificat.

Notes

Vous devrez peut-être convertir les types de fichiers existants en types de fichiers compatibles.

Vérifiez que le certificat répond aux exigences relatives au fichier de certificat, puis, une fois vous avez terminé, testez le fichier de certificat que vous avez créé.

Si vous ne validez pas les certificats, supprimez la référence de l'URL de la liste de révocation des certificats (CRL) dans le certificat. Pour plus d’informations, consultez les exigences relatives au fichier de certificat.

Conseil

(Facultatif) Créez une chaîne de certificats, qui est un fichier .pem contenant les certificats de toutes les autorités de certification de la chaîne d’approbation qui a conduit à votre certificat.

Vérifier l’accès au serveur de liste de révocation de certificats

Si votre organisation valide les certificats, vos appliances Microsoft Defender pour IoT doivent pouvoir accéder au serveur de liste de révocation de certificats défini par le certificat. Par défaut, les certificats accèdent à l’URL du serveur de liste de révocation de certificats via le port HTTP 80. Toutefois, certaines stratégies de sécurité organisationnelles bloquent l’accès à ce port.

Si vos appliances ne peuvent pas accéder à votre serveur de liste de révocation de certificats (CRL) sur le port 80, vous pouvez utiliser l'une des solutions de contournement suivantes :

Définir une autre URL et un autre port dans le certificat :

- L’URL que vous définissez doit être configurée en tant que

http: //et non en tant quehttps:// - Vérifiez que le serveur de liste de révocation de certificats de destination peut écouter sur le port que vous définissez

- L’URL que vous définissez doit être configurée en tant que

Utiliser un serveur proxy qui peut accéder à la liste de révocation de certificats sur le port 80

Pour plus d'informations, consultez [Transférer les informations des alertes OT].

Si la validation échoue, la communication entre les composants concernés est interrompue et une erreur de validation s’affiche sur la console.

Importer le certificat SSL/TLS dans un magasin de confiance

Après avoir créé votre certificat, importez-le dans un emplacement de stockage de confiance. Exemple :

Ouvrez le fichier de certificat de sécurité puis, sous l’onglet Général, sélectionnez Installer le certificat pour démarrer l’Assistant Importation de certificat.

Dans Emplacement de stockage, sélectionnez Ordinateur local, puis Suivant.

Si une invite Autoriser le contrôle utilisateur s’affiche, sélectionnez Oui pour permettre à l’application d’apporter des changements à votre appareil.

Dans l’écran Magasin de certificats, sélectionnez Sélectionner automatiquement le magasin de certificats en fonction du type de certificat, puis Suivant.

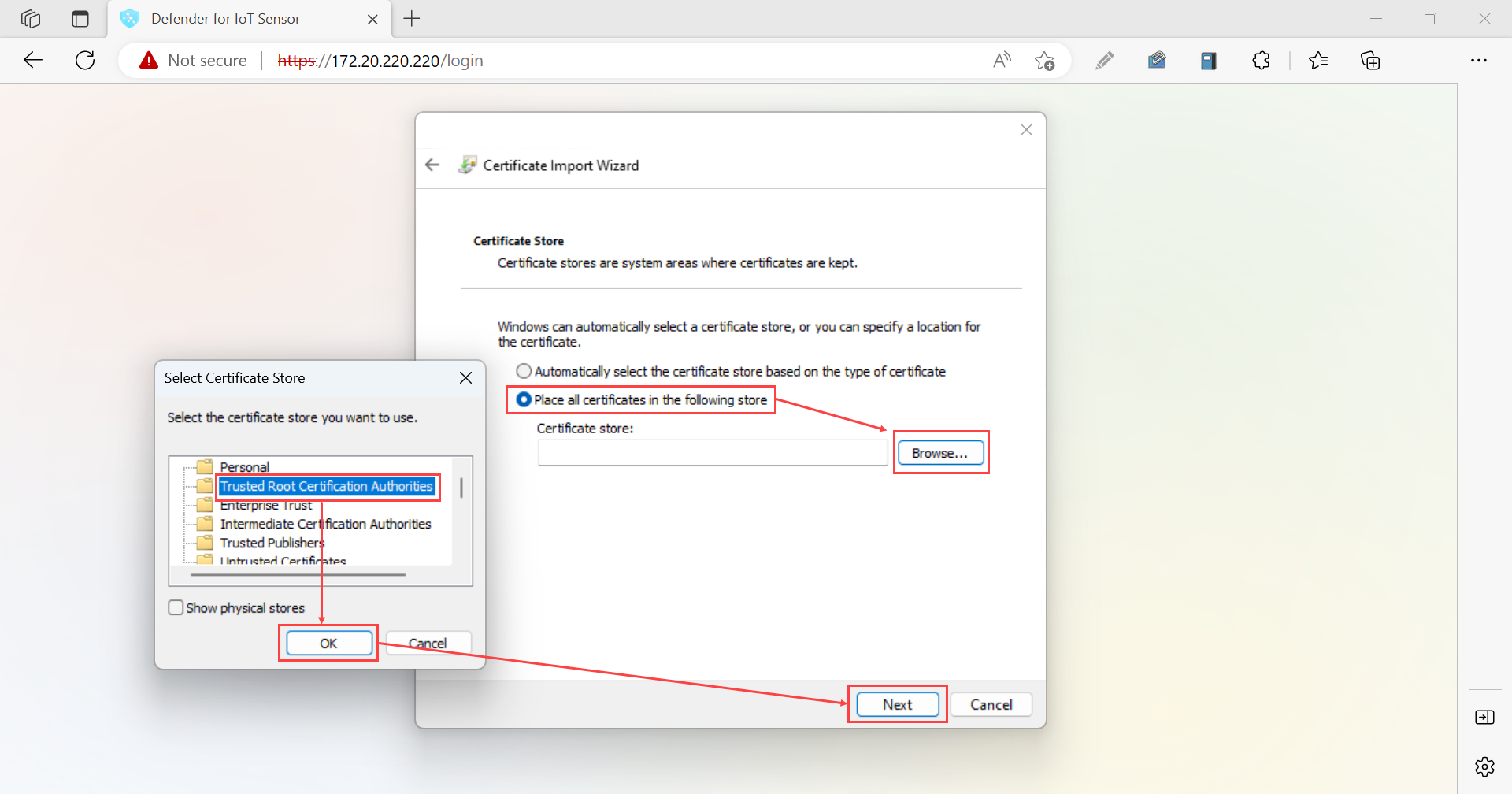

Sélectionnez Placer tous les certificats dans le magasin suivant, puis Parcourir. Sélectionnez ensuite le magasin Autorités de certification racines de confiance. Quand vous avez terminé, sélectionnez Suivant. Par exemple :

Sélectionnez Terminer pour effectuer l’importation.

Tester vos certificats SSL/TLS

Utilisez les procédures suivantes pour tester les certificats avant de les déployer sur vos appliances Microsoft Defender pour IoT.

Vérifier votre certificat par rapport à un exemple

Utilisez l’exemple de certificat suivant à comparer au certificat que vous avez créé, en vous assurant que les mêmes champs existent dans le même ordre.

Bag Attributes: <No Attributes>

subject=C = US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= sensor.contoso.com, E

= support@contoso.com

issuer C=US, S = Illinois, L = Springfield, O = Contoso Ltd, OU= Contoso Labs, CN= Cert-ssl-root-da2e22f7-24af-4398-be51-

e4e11f006383, E = support@contoso.com

-----BEGIN CERTIFICATE-----

MIIESDCCAZCgAwIBAgIIEZK00815Dp4wDQYJKoZIhvcNAQELBQAwgaQxCzAJBgNV

BAYTAIVTMREwDwYDVQQIDAhJbGxpbm9pczEUMBIGA1UEBwwLU3ByaW5nZmllbGQx

FDASBgNVBAoMCONvbnRvc28gTHRKMRUWEwYDVQQLDAXDb250b3NvIExhYnMxGzAZ

BgNVBAMMEnNlbnNvci5jb250b3NvLmNvbTEIMCAGCSqGSIb3DQEJARYTc3VwcG9y

dEBjb250b3NvLmNvbTAeFw0yMDEyMTcxODQwMzhaFw0yMjEyMTcxODQwMzhaMIGK

MQswCQYDVQQGEwJVUzERMA8GA1UECAwISWxsaW5vaXMxFDASBgNVBAcMC1Nwcmlu

Z2ZpZWxkMRQwEgYDVQQKDAtDb250b3NvIEX0ZDEVMBMGA1UECwwMQ29udG9zbyBM

YWJzMRswGQYDVQQDDBJzZW5zb3luY29udG9zby5jb20xljAgBgkqhkiG9w0BCQEW

E3N1cHBvcnRAY29udG9zby5jb20wggEiMA0GCSqGSIb3DQEBAQUAA4IBDwAwggEK

AoIBAQDRGXBNJSGJTfP/K5ThK8vGOPzh/N8AjFtLvQiiSfkJ4cxU/6d1hNFEMRYG

GU+jY1Vknr0|A2nq7qPB1BVenW3 MwsuJZe Floo123rC5ekzZ7oe85Bww6+6eRbAT

WyqpvGVVpfcsloDznBzfp5UM9SVI5UEybllod31MRR/LQUEIKLWILHLW0eR5pcLW

pPLtOW7wsK60u+X3tqFo1AjzsNbXbEZ5pnVpCMqURKSNmxYpcrjnVCzyQA0C0eyq

GXePs9PL5DXfHy1x4WBFTd98X83 pmh/vyydFtA+F/imUKMJ8iuOEWUtuDsaVSX0X

kwv2+emz8CMDLsbWvUmo8Sg0OwfzAgMBAAGjfDB6MB0GA1UdDgQWBBQ27hu11E/w

21Nx3dwjp0keRPuTsTAfBgNVHSMEGDAWgBQ27hu1lE/w21Nx3dwjp0keRPUTSTAM

BgNVHRMEBTADAQH/MAsGA1UdDwQEAwIDqDAdBgNVHSUEFjAUBggrBgEFBQcDAgYI

KwYBBQUHAwEwDQYJKoZIhvcNAQELBQADggEBADLsn1ZXYsbGJLLzsGegYv7jmmLh

nfBFQqucORSQ8tqb2CHFME7LnAMfzFGpYYV0h1RAR+1ZL1DVtm+IKGHdU9GLnuyv

9x9hu7R4yBh3K99ILjX9H+KACvfDUehxR/ljvthoOZLalsqZIPnRD/ri/UtbpWtB

cfvmYleYA/zq3xdk4vfOI0YTOW11qjNuBIHh0d5S5sn+VhhjHL/s3MFaScWOQU3G

9ju6mQSo0R1F989aWd+44+8WhtOEjxBvr+17CLqHsmbCmqBI7qVnj5dHvkh0Bplw

zhJp150DfUzXY+2sV7Uqnel9aEU2Hlc/63EnaoSrxx6TEYYT/rPKSYL+++8=

-----END CERTIFICATE-----

Tester des certificats sans .csr ni fichier de clé privée

Si vous souhaitez vérifier les informations contenues dans le fichier .csr ou dans le fichier de clé privée du certificat, utilisez les commandes CLI suivantes :

- Vérifier une demande de signature de certificat (CSR, Certificate Signing Request) : exécutez

openssl req -text -noout -verify -in CSR.csr - Vérifier une clé privée : exécutez

openssl rsa -in privateKey.key -check - Vérifier un certificat : exécutez

openssl x509 -in certificate.crt -text -noout

Si ces tests échouent, passez en revue les exigences relatives aux fichiers de certificat pour vérifier que les paramètres de votre fichier sont corrects ou consultez votre spécialiste des certificats.

Valider le nom commun du certificat

Pour afficher le nom commun du certificat, ouvrez le fichier de certificat, sélectionnez l’onglet Détails, puis sélectionnez le champ Objet.

Le nom commun du certificat s'affiche en regard de CN.

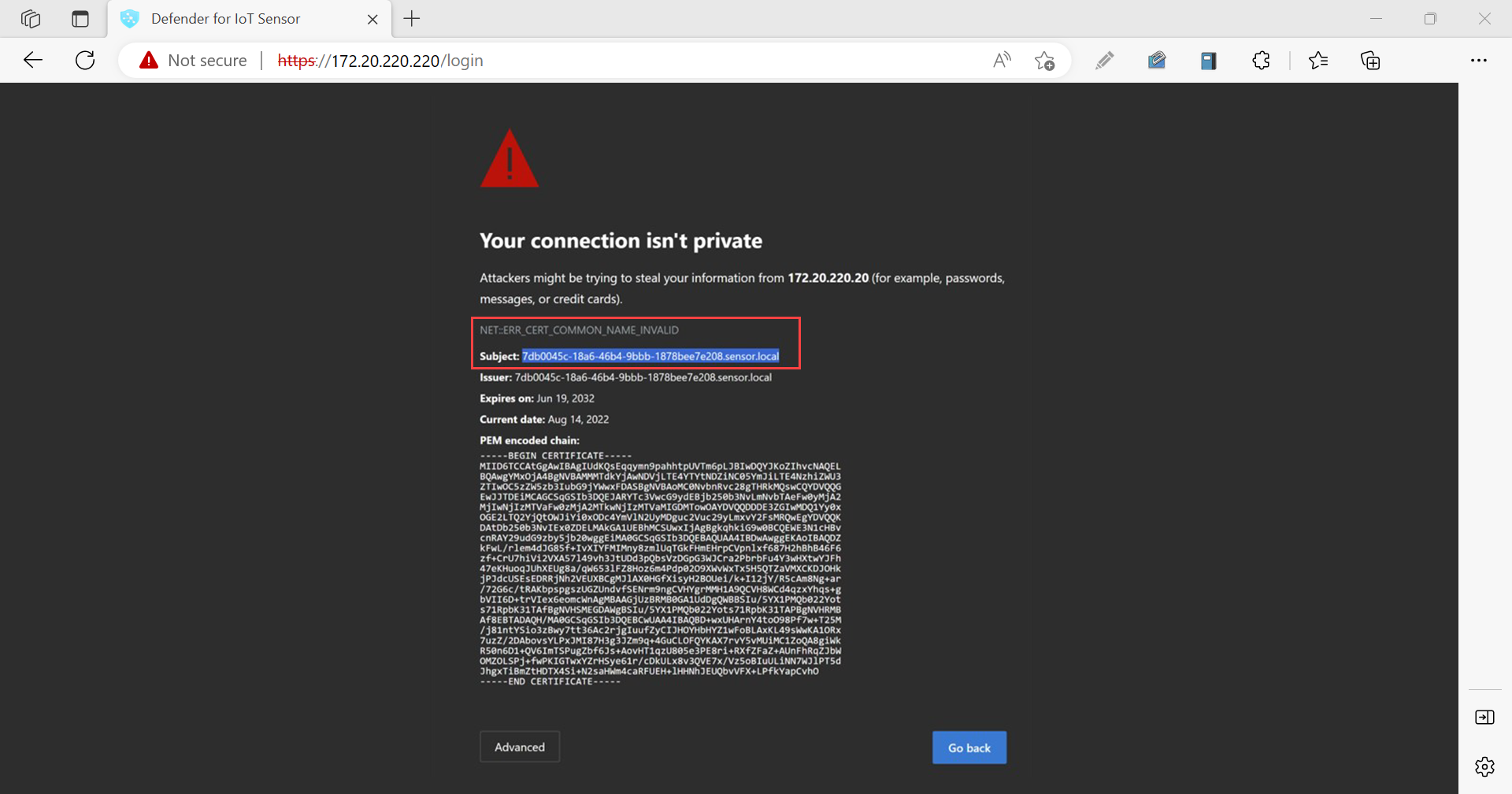

Connectez-vous à votre console de capteur sans connexion sécurisée. Dans l’écran d’avertissement Votre connexion n’est pas privée, un message d’erreur NET::ERR_CERT_COMMON_NAME_INVALID peut s’afficher.

Sélectionnez le message d’erreur pour le développer, puis copiez la chaîne affichée en regard d’Objet. Par exemple :

La chaîne d’objet doit correspondre à la chaîne CN dans les détails du certificat de sécurité.

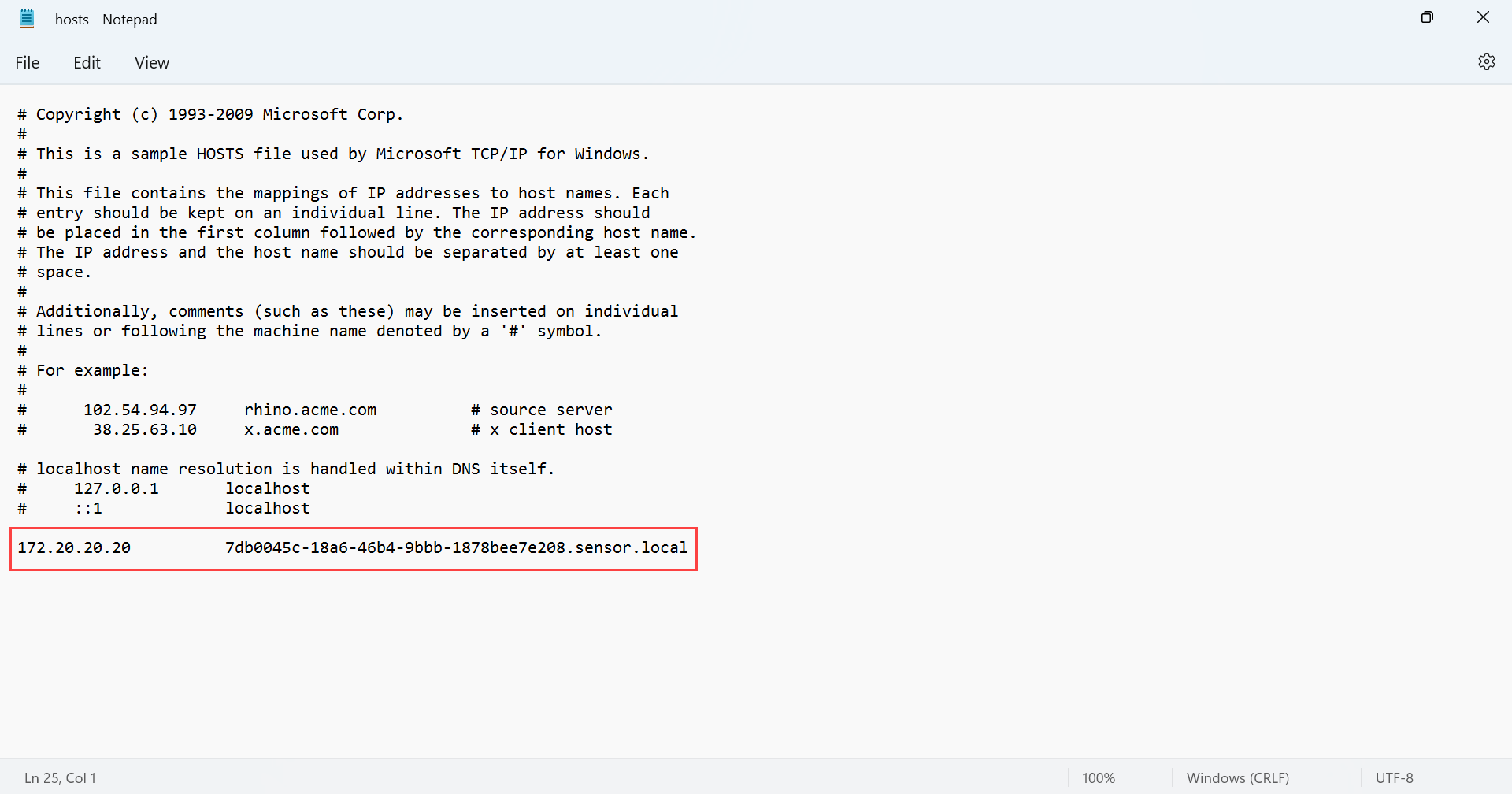

Dans votre Explorateur de fichiers local, accédez au fichier d’hôtes (hosts), par exemple dans Ce PC > Disque local (C:) > System32 >> drivers >, etc., puis ouvrez le fichier hosts.

Dans le fichier hosts, ajoutez une ligne à la fin du document avec l’adresse IP du capteur et le nom commun du certificat SSL que vous avez copiés aux étapes précédentes. Quand vous avez terminé, enregistrez les changements apportés. Par exemple :

Certificats auto-signés

Les certificats auto-signés peuvent être utilisés dans les environnements de test après l'installation du logiciel de surveillance OT Microsoft Defender pour IoT. Pour plus d'informations, consultez les pages suivantes :

- Créer et déployer des certificats auto-signés sur des capteurs OT

- Créer et déployer des certificats auto-signés sur des consoles de gestion locales