Accélérer et sécuriser votre application web avec Azure Front Door

Azure Front Door est un réseau de distribution de contenu (CDN) distribué à l’échelle mondiale qui offre une latence inférieure et une livraison plus rapide de votre application web et de votre contenu. En outre, Front Door permet à votre contenu d’être disponible avec les plus hauts niveaux de résilience et fournit un large éventail de fonctionnalités, notamment un équilibreur de charge d’application avancé, l’accélération du trafic et la sécurité.

Envisagez de déployer Front Door devant n’importe quelle application web publique.

Solutions Well-architected sur Azure

Azure Well-Architected Framework décrit cinq piliers de l’excellence architecturale. Azure Front Door vous aide à répondre à chacun des cinq piliers à l’aide de ses fonctionnalités et fonctionnalités intégrées.

Efficacité des performances

Front Door fournit plusieurs fonctionnalités pour accélérer les performances de votre application.

- Cache: Front Door fournit un puissant réseau de distribution de contenu (CDN) pour mettre en cache le contenu à la périphérie du réseau. Presque toutes les applications web contiennent du contenu pouvant être mis en cache. Les ressources statiques telles que les images et les fichiers JavaScript peuvent être mis en cache. En outre, de nombreuses API retournent des réponses qui peuvent être mises en cache, même pour une courte durée. La mise en cache permet d’améliorer les performances de votre application et de réduire la charge sur vos serveurs d’applications.

- Compression :de nombreux types de réponse peuvent être compressés, ce qui peut améliorer le temps de réponse de votre application.

- Accélération du trafic global : Les fonctionnalités d’accélération du trafic global de Front Door permettent d’améliorer les performances des applications web dynamiques en acheminant les requêtes via le réseau principal à haut débit de Microsoft.

- Arrêt TLS : Les connexions à Front Door se terminent au point de présence Front Door (PoP) le plus proche. Le déchiffrement TLS est effectué par le PoP. Lors du déchiffrement TLS, la négociation initiale est l’opération qui dégrade le plus les performances. Pour améliorer les performances, le serveur qui effectue le déchiffrement met en cache les ID de session TLS et gère les tickets de session TLS. Si les connexions TLS sont terminées au niveau du point de terminaison Front Door, toutes les demandes du même client peuvent utiliser les valeurs mises en cache. Si cela est fait sur les serveurs d’origine, le client doit s’authentifier chaque fois que les requêtes du client sont adressées à un serveur différent. L’utilisation de tickets TLS peut aider à atténuer ce problème, mais ces tickets ne sont pas pris en charge par tous les clients et peuvent être difficiles à configurer et à gérer.

Sécurité

Les fonctionnalités de sécurité de Front Door permettent de protéger vos serveurs d’applications contre différents types de menaces.

- TLS de bout en bout : Front Door prend en charge le chiffrement TLS de bout en bout. Le déchargement TLS/SSL de Front Door met fin à la connexion TLS, déchiffre le trafic sur Azure Front Door, puis chiffre à nouveau le trafic avant de le transférer au serveur principal.

- Certificats TLS managés : Front Door peut émettre et gérer des certificats, garantissant ainsi que vos applications sont protégées par un chiffrement et une confiance forts.

- Certificats TLS personnalisés : Si vous devez apporter vos propres certificats TLS, Front Door vous permet d’utiliser une identité managée pour accéder au coffre de clés qui contient le certificat.

- Pare-feu d’applications web : Le pare-feu d’applications web (WAF) de Front Door fournit une gamme de fonctionnalités de sécurité à votre application. Les ensembles de règles managées analysent les demandes entrantes à la recherche de contenu suspect. Les règles de protection des bots identifient et répondent au trafic provenant des bots. Les fonctionnalités de filtrage géographique et delimitation de débit protègent vos serveurs d’applications contre le trafic inattendu.

- Blocage de protocole : Front Door accepte uniquement le trafic sur les protocoles HTTP et HTTPS, et traite uniquement les demandes valides avec un en-tête

Hostconnu. En raison de ce comportement, votre application est protégée contre de nombreux types d’attaques sur une gamme de protocoles. - Protection DDoS : En raison de l’architecture de Front Door, elle peut également absorber de grandes attaques par déni de service distribué (DDoS) et empêcher le trafic d’atteindre votre application.

- Private Link origines : l’intégrationPrivate Link vous aide à protéger vos applications back-end, garantissant que le trafic ne peut atteindre votre application qu’en passant par Front Door et ses protections de sécurité.

Lorsque vous avez des exigences de sécurité réseau strictes, vous pouvez utiliser Azure Front Door pour gérer le trafic HTTP et HTTPS entrant vers votre application, et utiliser Pare-feu Azure pour contrôler le trafic non HTTP et de sortie.

Fiabilité

En utilisant Front Door, vous pouvez créer des solutions résilientes et hautement disponibles.

- Équilibrage de charge et basculement : Front Door est un équilibreur de charge global. Front Door surveille l’intégrité de vos serveurs d’origine et, si une origine devient indisponible, Front Door peut acheminer les demandes vers une autre origine. Vous pouvez également utiliser Front Door pour répartir le trafic entre vos origines afin de réduire la charge sur n’importe quel serveur d’origine.

- Routage Anycast : Front Door elle-même a un grand nombre de PoPs, chacun d’eux pouvant servir le trafic pour n’importe quelle demande. Le routage Anycast dirige le trafic vers le PoP Front Door le plus proche disponible, et si un PoP n’est pas disponible, les clients sont automatiquement acheminés vers le PoP le plus proche.

- Cache: En utilisant le cache Front Door, vous réduisez la charge sur vos serveurs d’applications. Si vos serveurs ne sont pas disponibles, Front Door peut être en mesure de continuer à traiter les réponses mises en cache jusqu’à ce que votre application soit récupérée.

Optimisation des coûts

Front Door peut vous aider à réduire le coût d’exécution de votre solution Azure.

- Cache: En activant la mise en cache , le contenu est retourné à partir de nœuds de périphérie Front Door globaux. Cette approche réduit les frais de bande passante globale et améliore les performances.

- Compression: Lorsque Front Door compresse vos réponses, cela peut réduire les frais de bande passante pour votre solution.

- Répartir le trafic entre les origines : Utilisez Front Door pour réduire la nécessité de mettre à l’échelle vos serveurs d’applications ou surprovisionner la capacité de vos serveurs en cas de pics de trafic. Chaque PoP Front Door peut retourner du contenu mis en cache s’il est disponible, ce qui réduit la charge sur vos serveurs d’applications. Vous pouvez également répartir le trafic sur plusieurs serveurs principaux, ce qui réduit la charge sur chaque serveur individuel.

- Profil partagé : Vous pouvez utiliser un seul profil Front Door pour de nombreuses applications différentes. Lorsque vous configurez plusieurs applications dans Front Door, vous partagez le coût entre chaque application et vous pouvez réduire la configuration que vous devez effectuer.

Excellence opérationnelle

Front Door peut vous aider à réduire la charge opérationnelle liée à l’exécution d’une application Internet moderne et vous permettre d’apporter certains types de modifications à votre solution sans modifier vos applications.

- Certificats TLS managés : Front Door peut émettre et gérer des certificats. Cette fonctionnalité signifie que vous n’avez pas besoin de gérer les renouvellements de certificat et que vous réduisez la probabilité d’une panne provoquée par l’utilisation d’un certificat TLS non valide ou expiré.

- Certificats TLS génériques : La prise en charge de Front Door pour les domaines génériques, notamment les certificats DNS et TLS, vous permet d’utiliser plusieurs noms d’hôte sans reconfigurer Front Door pour chaque sous-domaine.

- HTTP/2 : Front Door peut vous aider à moderniser vos applications héritées avec la prise en charge de HTTP/2 sans modifier vos serveurs d’applications.

- Moteur de règles : Le moteur de règles Front Door vous permet de modifier l’architecture interne de votre solution sans affecter vos clients.

- Infrastructure en tant que code : Vous pouvez également déployer et configurer Front Door à l’aide de technologies IaC (Infrastructure as code), notamment Bicep, Terraform, modèles ARM, Azure PowerShell et Azure CLI.

Architecture de solution

Lorsque vous déployez une solution qui utilise Azure Front Door, vous devez tenir compte de la façon dont votre trafic passe de votre client à Front Door et de Front Door à vos origines.

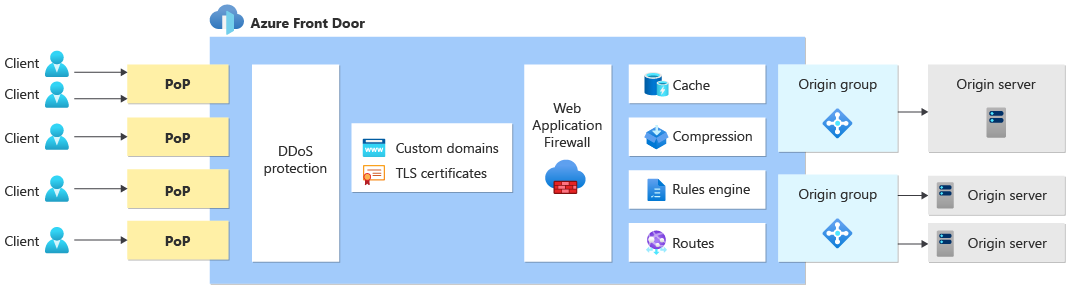

Le diagramme suivant illustre une architecture de solution générique utilisant Front Door :

Du client à Front Door

Le trafic du client arrive d’abord à un point de commande Front Door. Front Door a un grand nombre de PoP distribués dans le monde entier, et Anycast achemine les clients vers leur PoP le plus proche.

Lorsque la demande est reçue par le PoP de Front Door, Front Door utilise votre nom de domaine personnalisé pour traiter la demande. Front Door effectue le déchargement TLS à l’aide d’un certificat TLS géré par Front Door ou d’un certificat TLS personnalisé.

Le PoP effectue de nombreuses fonctions en fonction de la configuration que vous spécifiez dans votre profil Front Door, notamment :

- Protection de votre solution contre de nombreux types d’attaques DDoS.

- Analyse de la demande à la recherche de vulnérabilités connues à l’aide du WAF Front Door.

- Retour des réponses mises en cache pour améliorer les performances, si elles sont stockées dans le PoP Front Door et sont valides pour la demande.

- Compression des réponses pour améliorer les performances.

- Retour des réponses de redirection HTTP directement à partir de Front Door.

- Sélection de la meilleure origine pour recevoir le trafic en fonction de l’architecture de routage.

- Modification d’une requête à l’aide du moteur de règles.

Une fois que Front Door a terminé le traitement de la requête entrante, il répond directement au client (par exemple, lorsqu’il retourne un résultat mis en cache) ou transfère la demande à l’origine.

Front Door à l’origine

Front Door peut envoyer le trafic vers votre origine de deux manières différentes : en utilisant Private Link et en utilisant des adresses IP publiques.

La référence SKU Premium de Front Door prend en charge l’envoi de trafic vers certains types d’origine à l’aide de Private Link. Lorsque vous configurez Private Link pour votre origine, le trafic utilise des adresses IP privées. Cette approche peut être utilisée pour vous assurer que votre origine accepte uniquement le trafic provenant de votre instance Front Door spécifique, et vous pouvez bloquer le trafic provenant d’Internet.

Lorsque Front Door PoP envoie des requêtes à votre origine à l’aide d’une adresse IP publique, il lance une nouvelle connexion TCP. En raison de ce comportement, votre serveur d’origine voit la requête provenir de l’adresse IP de Front Door au lieu du client.

Quelle que soit l’approche que vous utilisez pour envoyer du trafic à votre origine, il est généralement recommandé de configurer votre origine pour attendre le trafic de votre profil Front Door et de bloquer le trafic qui ne transite pas par Front Door. Pour plus d’informations, consultez Sécuriser le trafic vers les origines Azure Front Door.

Traitement de la réponse

Le PoP de Front Door traite également la réponse sortante. Le traitement des réponses peut inclure les étapes suivantes :

- Enregistrement d’une réponse au cache du PoP pour accélérer les requêtes ultérieures.

- Modification d’un en-tête de réponse à l’aide du moteur de règles.

Analytique et rapports

Étant donné que Front Door traite toutes les requêtes entrantes, elle dispose d’une visibilité de l’ensemble du trafic transitant par votre solution. Vous pouvez utiliser les rapports, les métriques et lesjournaux d’activité de Front Door pour comprendre vos modèles de trafic.

Conseil

Lorsque vous utilisez Front Door, certaines demandes peuvent ne pas être traitées par votre serveur d’origine. Par exemple, le WAF de Front Door peut bloquer certaines demandes et retourner des réponses mises en cache pour d’autres demandes. Utilisez les données de télémétrie de Front Door pour comprendre les modèles de trafic de votre solution.

Étapes suivantes

Découvrez comment créer un profil Front Door.