Vue d’ensemble de l’exemple de blueprint Services partagés ISO 27001

Important

Le 11 juillet 2026, Blueprints (préversion) sera devenu obsolète. Migrez vos définitions et affectations Blueprint existantes vers les Spécifications de modèleet lesPiles de déploiement. Les artefacts de Blueprint doivent être convertis en modèles ARM JSON ou en fichiers Bicep utilisés pour définir des piles de déploiement. Pour savoir comment créer un artefact en tant que ressource ARM, consultez :

L’exemple de blueprint Services partagés ISO 27001 fournit un ensemble de modèles d’infrastructure conformes et de garde-fous stratégiques qui facilitent l’attestation ISO 27001. Ce blueprint aide les clients à déployer des architectures cloud qui offrent des solutions aux scénarios qui impliquent des obligations d’accréditation ou de conformité.

L’exemple de blueprint Charge de travail App Service Environment/SQL Database ISO 27001 développe cet exemple.

Architecture

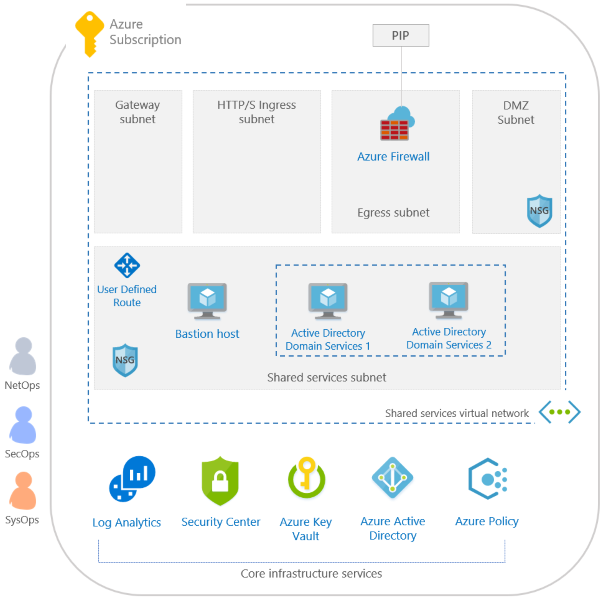

L’exemple de blueprint Services partagés ISO 27001 déploie une infrastructure de base dans Azure que les organisations peuvent utiliser pour héberger plusieurs charges de travail selon l’approche du centre de données virtuel. Le centre de données virtuel est un ensemble éprouvé d’architectures de référence, d’outils d’automatisation et de modèles d’engagement utilisés par Microsoft avec ses grandes entreprises clientes. L’exemple de blueprint Services partagés s’appuie sur un environnement de centre de données virtuel Azure entièrement natif illustré ci-dessous.

Cet environnement se compose de plusieurs services Azure utilisés pour fournir une infrastructure de services partagés sécurisée, entièrement supervisée et prête pour les entreprises, basée sur les normes ISO 27001. Cet environnement comporte les éléments suivants :

- Rôles Azure utilisés pour la répartition des tâches du point de vue du plan de contrôle. Trois rôles sont définis avant le déploiement d’une infrastructure :

- Le rôle NetOps dispose des droits nécessaires pour gérer l’environnement réseau, notamment les paramètres du pare-feu, les paramètres du groupe de sécurité réseau, le routage et d’autres fonctionnalités réseau.

- Le rôle SecOps dispose des droits nécessaires pour déployer et gérer Azure Security Center, définir des définitions Azure Policy et d’autres droits liés à la sécurité.

- Le rôle SysOps dispose des droits nécessaires pour définir des définitions Azure Policy au sein de l’abonnement, gérer Log Analytics pour tout l’environnement, ainsi que d’autres droits opérationnels.

- Log Analytics est déployé en tant que premier service Azure pour vérifier que toutes les actions et tous les services journalisent à un emplacement central à partir du moment où vous démarrez votre déploiement sécurisé.

- Un réseau virtuel prenant en charge des sous-réseaux pour la connectivité à un centre de données local, une pile d’entrée et de sortie pour la connectivité Internet et un sous-réseau de service partagé qui utilise des groupes de sécurité réseau et ASG pour la micro-segmentation complète contenant :

- Un serveur de rebond ou hôte bastion utilisé à des fins de gestion, uniquement accessible par le biais d’un pare-feu Azure déployé dans le sous-réseau de la pile d’entrée

- Deux machines virtuelles exécutant Azure Active Directory Domain Services (Azure AD DS) et DNS uniquement accessibles par Jumpbox, pouvant être configurées uniquement pour répliquer AD sur un VPN ou une connexion ExpressRoute (non déployée par le blueprint)

- Utilisation d’Azure Net Watcher et d’une protection DDoS standard

- Une instance Azure Key Vault utilisée pour héberger les secrets utilisés pour les machines virtuelles déployées dans l’environnement des services partagés

Tous ces éléments se conforment aux pratiques éprouvées publiés dans Centre des architectures Azure - Architectures de référence.

Notes

L’infrastructure Services partagés ISO 27001 expose une architecture de base pour les charges de travail. Vous devez quand même déployer des charges de travail derrière cette architecture de base.

Pour plus d’informations, consultez la documentation du centre de données virtuel.

Étapes suivantes

Vous avez parcouru la vue d’ensemble et l’architecture de l’exemple de blueprint Services partagés ISO 27001. Continuez avec les articles suivants pour découvrir les correspondances de contrôles et la manière de déployer cet exemple :

Blueprint Services partagés ISO 27001 - Correspondance des contrôlesBlueprint Services partagés ISO 27001 - Étapes de déploiement

Autres articles sur les blueprints et la manière de les utiliser :

- En savoir plus sur le cycle de vie des blueprints

- Comprendre comment utiliser les paramètres statiques et dynamiques.

- Apprendre à personnaliser l’ordre de séquencement des blueprints.

- Découvrir comment utiliser le verrouillage de ressources de blueprint.

- Découvrir comment mettre à jour des affectations existantes.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour