Configurer une adresse IP unique pour un ou plusieurs environnements de service d’intégration dans Azure Logic Apps

Important

Le 31 août 2024, la ressource ISE sera mise hors service en raison de sa dépendance vis-à-vis d’Azure Cloud Services (Classic), qui sera mis hors service au même moment. Avant la date de mise hors service, exportez toutes les applications logiques de votre ISE vers les applications logiques Standard afin d’éviter toute interruption de service. Les workflows d’application logique standard s’exécutent dans Azure Logic Apps à locataire unique et fournissent les mêmes fonctionnalités, et plus encore.

Depuis le 1er novembre 2022, vous ne pouvez plus créer de ressources ISE. Toutefois, les ressources ISE créées avant cette date continueront d’être prises en charge jusqu’au 31 août 2024. Pour plus d’informations, consultez les ressources suivantes :

- Mise hors service d’ISE : ce que vous devez savoir

- Architecture monolocataire ou multilocataire et environnement de service d’intégration pour Azure Logic Apps

- Tarification d’Azure Logic Apps

- Exporter des workflows ISE vers une application logique Standard

- Integration Services Environment sera mis hors service le 31 août 2024 - transition vers Logic Apps Standard

- Le modèle de déploiement de Cloud Services (Classic) est mis hors service le 31 août 2024

Quand vous utilisez Azure Logic Apps, vous pouvez configurer un environnement de service d’intégration (ISE) pour héberger des applications logiques qui ont besoin d’accéder à des ressources se trouvant sur un réseau virtuel Azure. Lorsque vous avez plusieurs instances d’environnement ISE qui doivent accéder à d’autres points de terminaison dotés de restrictions d’adresses IP, déployez un Pare-feu Azure ou une appliance virtuelle réseau dans votre réseau virtuel, et routez le trafic sortant via ce pare-feu ou cette appliance virtuelle réseau. Vous pouvez alors faire en sorte que toutes les instances d’environnement ISE de votre réseau virtuel utilisent une seule adresse IP publique, statique et prédictible pour communiquer avec les systèmes de destination souhaités. De cette façon, vous n’avez pas besoin de configurer des ouvertures de pare-feu supplémentaires sur vos systèmes de destination pour chaque ISE.

Cette rubrique montre comment router le trafic sortant via un Pare-feu Azure, mais vous pouvez appliquer des concepts similaires à une appliance virtuelle de réseau, comme un pare-feu tiers de la Place de marché Azure. Cette rubrique porte sur la configuration pour plusieurs instances d’environnement ISE, mais vous pouvez également utiliser cette approche pour un environnement ISE unique lorsque votre scénario nécessite de limiter le nombre d’adresses IP qui ont besoin d’un accès. Déterminez si les coûts supplémentaires pour le pare-feu ou l’appliance de réseau virtuel ont un sens pour votre scénario. Découvrez plus en détail la tarification du Pare-feu Azure.

Prérequis

Un pare-feu Azure qui s’exécute dans le même réseau virtuel que votre environnement ISE. Si vous ne disposez pas d’un pare-feu, commencez par ajouter un sous-réseau nommé

AzureFirewallSubnetà votre réseau virtuel. Vous pouvez ensuite créer et déployer un pare-feu dans votre réseau virtuel.Une table de route Azure. Commencez par créer une table de routage si vous n’en avez pas. Pour plus d’informations sur le routage, consultez Routage du trafic de réseau virtuel.

Configurer une table de routage

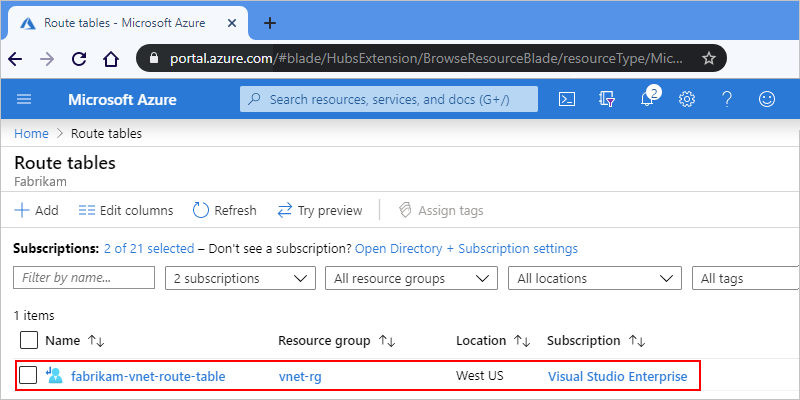

Dans le portail Azure, sélectionnez la table de routage, par exemple :

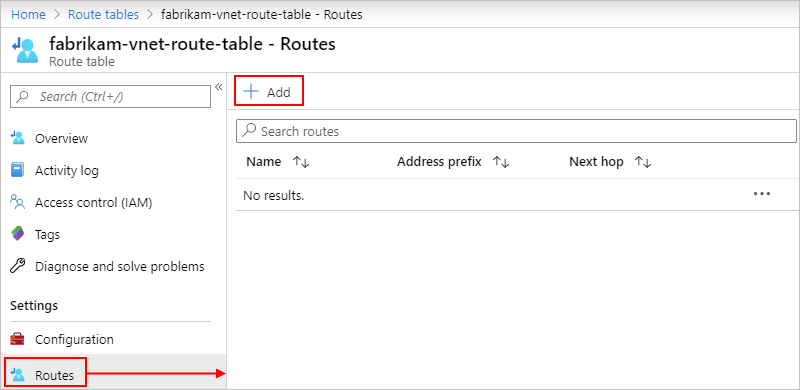

Pour ajouter une nouvelle route, dans le menu Table de routage, sélectionnez Routes>Ajouter.

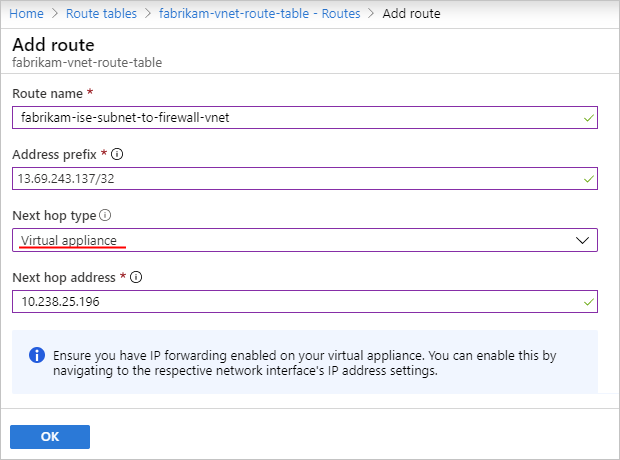

Dans le volet Ajouter une route, configurez la nouvelle route avec une règle qui spécifie que tout le trafic sortant vers le système de destination adopte ce comportement :

Utilisez l’Appliance virtuelle comme type de tronçon suivant.

Accédez à l’adresse IP privée de l’instance de pare-feu comme adresse de tronçon suivant.

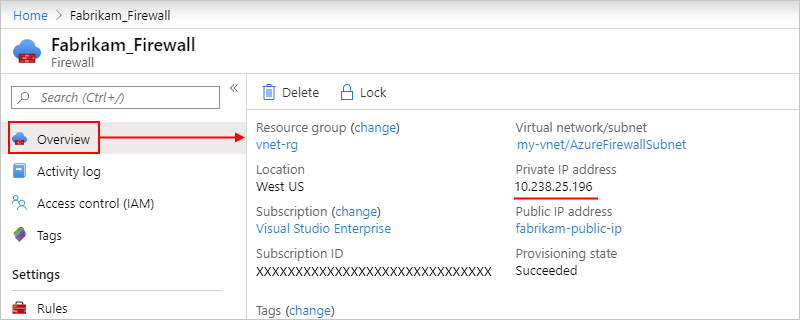

Pour trouver cette adresse IP, dans le menu de votre pare-feu, sélectionnez Vue d’ensemble, puis recherchez l’adresse sous Adresse IP privée ; par exemple :

Voici un exemple qui montre comment une telle règle peut se présenter :

Propriété Valeur Description Nom de l’itinéraire <nom_route_unique> Nom unique pour la route dans la table de routage Préfixe de l’adresse <adresse_de_destination> Préfixe d’adresse de votre système de destination où vous voulez que le trafic sortant soit acheminé. Veillez à utiliser la notation de routage interdomaine sans classe (CIDR, Classless Inter-Domain Routing) pour cette adresse. Dans cet exemple, ce préfixe d’adresse concerne un serveur SFTP, qui est décrit dans la section Configurer la règle de réseau. Type de tronçon suivant Appliance virtuelle Le type de tronçon utilisé par le trafic sortant Adresse du tronçon suivant <adresse_IP_privée_du_pare-feu> Adresse IP privée de votre pare-feu

Configurer la règle de réseau

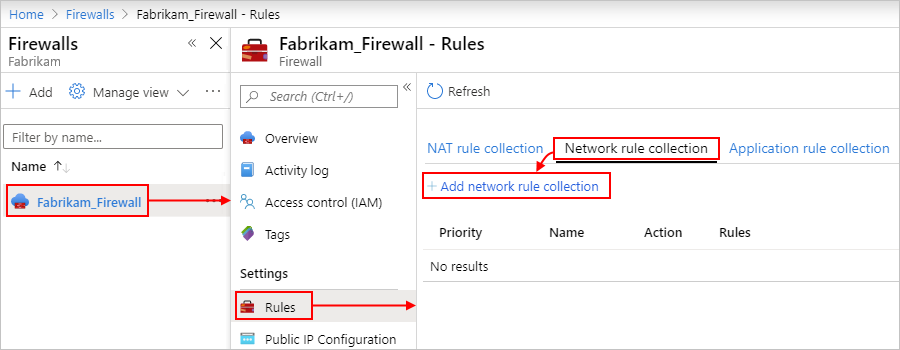

Dans le portail Azure, recherchez et sélectionnez votre pare-feu. Dans le menu Pare-feu, sous Paramètres, sélectionnez Règles. Dans le volet Règles, sélectionnez Collection de règles de réseau>Ajouter une collection de règles de réseau.

Dans la collection, ajoutez une règle qui autorise le trafic vers le système de destination.

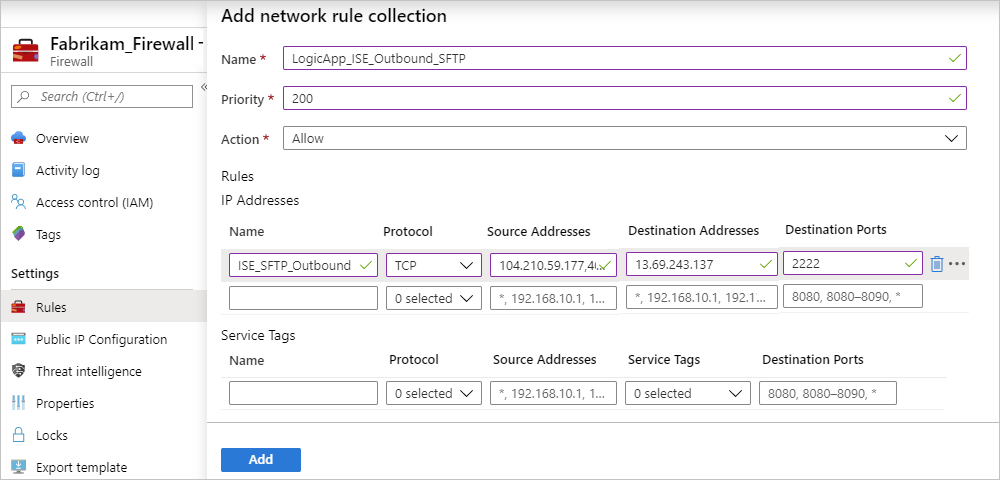

Supposons, par exemple, que vous disposiez d’une application logique qui s’exécute dans un environnement ISE et qui doit communiquer avec un serveur SFTP. Vous créez une collection de règles de réseau nommée

LogicApp_ISE_SFTP_Outboundqui contient une règle de réseau appeléeISE_SFTP_Outbound. Cette règle autorise le trafic en provenance de l’adresse IP de tout sous-réseau où votre environnement ISE s’exécute dans votre réseau virtuel vers le serveur SFTP de destination à l’aide de l’adresse IP privée de votre pare-feu.

Propriétés de la collection de règles de réseau

Propriété Valeur Description Nom <nom_collection_règles_réseau> Nom de votre collection de règles de réseau Priorité <niveau_de_priorité> Ordre de priorité à utiliser pour l’exécution de la collection de règles. Pour plus d’informations, consultez Quels sont les concepts de pare-feu Azure ? Action Autoriser Type d’action à effectuer pour cette règle Propriétés de règle de réseau

Propriété Valeur Description Nom <nom_règle_réseau> Nom de votre règle de réseau Protocole <protocoles_de_connexions> Protocoles de connexion à utiliser. Par exemple, si vous utilisez des règles de groupe de sécurité réseau (NSG), sélectionnez à la fois TCP et UDP, et pas seulement TCP. Adresses sources <adresses_de_sous-réseau_ISE> Adresses IP de sous-réseau où votre environnement ISE s’exécute et d’où émane le trafic en provenance de votre application logique Adresses de destination <adresse_IP_de_destination> Adresse IP de votre système de destination où vous voulez que le trafic sortant soit acheminé. Dans cet exemple, il s’agit de l’adresse IP du serveur SFTP. Ports de destination <ports_de_destination> Tous les ports que votre système de destination utilise pour la communication entrante Pour plus d’informations sur les règles de réseau, consultez les articles suivants :