Utiliser des IP sortantes déterministes

Dans ce guide, découvrez comment activer la prise en charge des adresses IP sortantes déterministes utilisées par Azure Managed Grafana pour communiquer avec les sources de données, désactiver l’accès public et configurer une règle de pare-feu pour autoriser les requêtes entrantes de votre instance Grafana.

Remarque

La fonctionnalité adresses IP sortantes déterministes n’est accessible que pour les clients disposant d’un plan Standard. Pour plus d’informations sur les plans, accédez aux plans tarifaires.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Une source de données. Par exemple, une base de données Azure Data Explorer.

Activer des IP sortantes déterministes

La prise en charge des IP sortantes déterministe est désactivée par défaut dans Azure Managed Grafana. Vous pouvez activer cette fonctionnalité lors de la création de l’instance ou l’activer sur une instance existante.

Créer un espace de travail Azure Managed Grafana avec des IP sortantes déterministes activées

Lors de la création d’une instance, sélectionnez le plan tarifaire Standard , puis, sous l’onglet Avancé , définissez l’adresse IP sortante déterministe sur Activer.

Pour plus d’informations sur la création d’une instance, accédez à Démarrage rapide : Créer une instance Azure Managed Grafana.

Activer les IP sortantes déterministes sur une instance Azure Managed Grafana existante

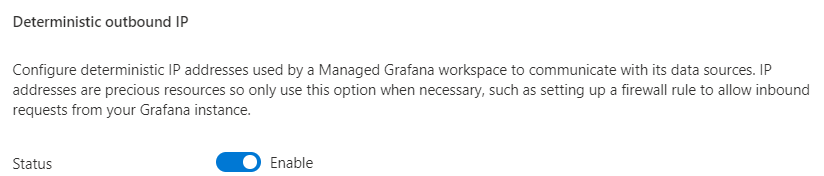

Dans le Portail Azure, sous Paramètres sélectionnez Configuration, puis, sous Paramètres généraux>, adresse IP sortante déterministe, sélectionnez Activer.

Sélectionnez Enregistrer pour confirmer l’activation des IP sortantes déterministes.

Sélectionnez Actualiser pour afficher la liste des adresses IP sous Adresse IP statique.

Désactiver l’accès public à une source de données et autoriser les adresses IP Azure Managed Grafana

Cet exemple montre comment désactiver l’accès public sur Azure Data Explorer et configurer des points de terminaison privés. Ce processus est similaire pour d’autres sources de données Azure.

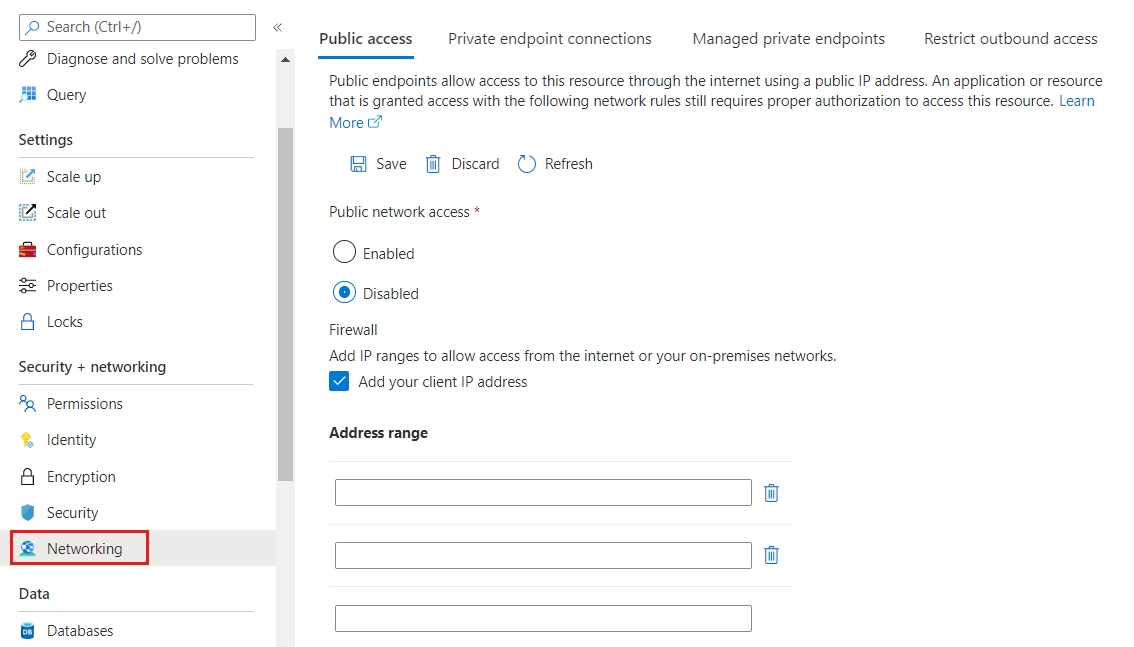

Ouvrez une instance de cluster Azure Data Explorer dans le portail Azure et, sous Paramètres, sélectionnez Réseau.

Sous l’onglet Accès public, sélectionnez Désactivé pour désactiver l’accès public à la source de données.

Sous Pare-feu, cochez la case Ajouter votre adresse IP cliente (« 88.126.99.17 ») et sous Plage d’adresses, entrez les adresses IP trouvées dans votre espace de travail Azure Managed Grafana.

Sélectionnez Enregistrer pour terminer l’ajout des adresses IP sortantes Azure Managed Grafana à la liste d’autorisation.

Vous avez un accès limité à votre source de données quand vous désactivez l’accès public, activer un pare-feu et autoriser l’accès à partir d’adresses IP Azure Managed Grafana.

Vérifier l’accès à la source de données

Vérifiez si le point de terminaison Azure Managed Grafana peut toujours accéder à votre source de données.

Dans le portail Azure, accédez à la page Vue d’ensemble de votre instance et sélectionnez l’URL du point de terminaison.

Accédez à la source de données De la source > de données Azure Data Explorer de configuration Paramètres et en bas de la page, sélectionnez Enregistrer et tester :> >

- Si le message « Réussite » s’affiche, Azure Managed Grafana peut accéder à votre source de données.

- Si le message d’erreur suivant s’affiche, Azure Managed Grafana ne peut pas accéder à la source de données :

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp 13.90.24.175:443: i/o timeout. Vérifiez que vous avez entré correctement les adresses IP dans la liste d’autorisation du pare-feu de la source de données.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour