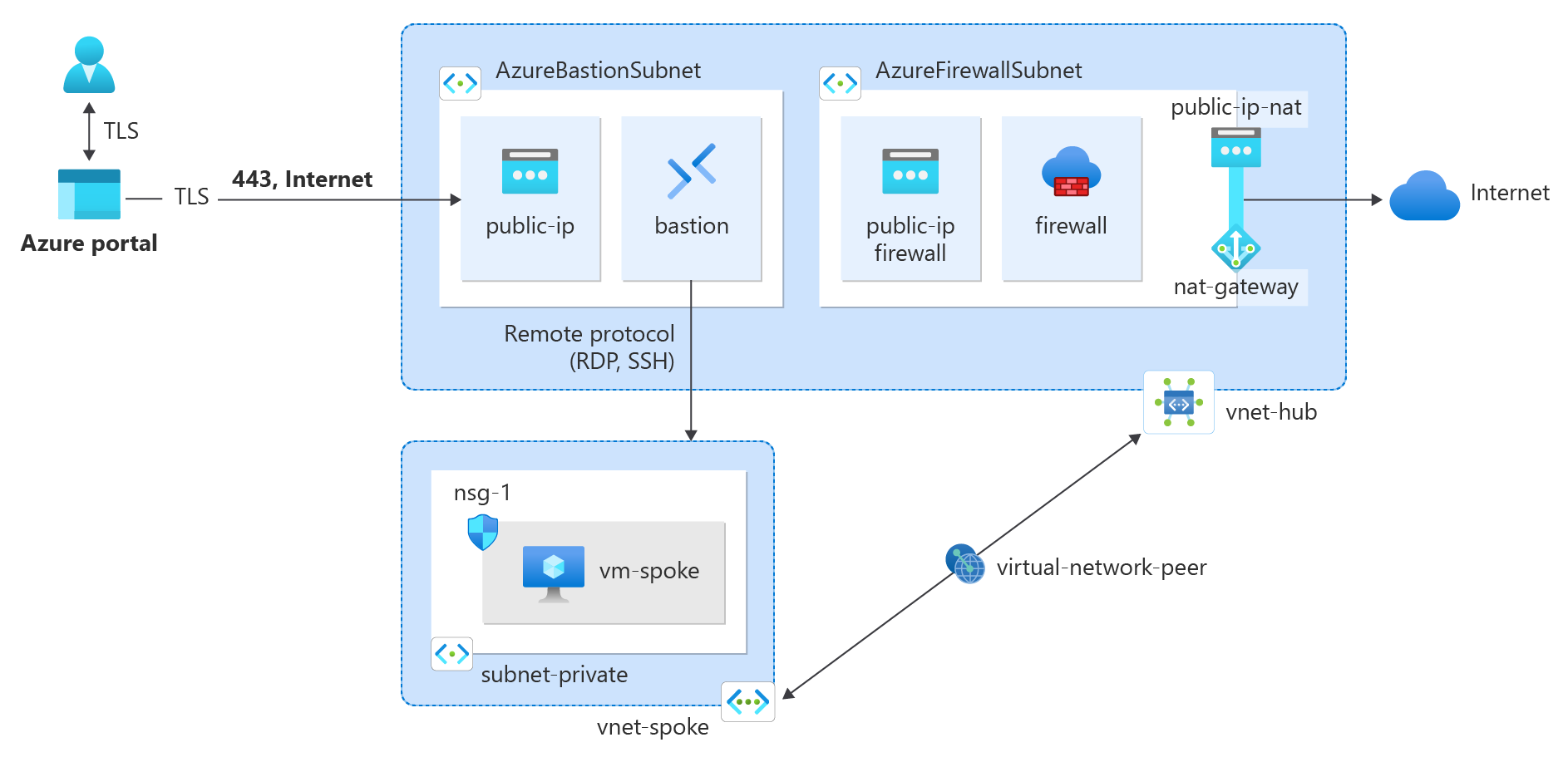

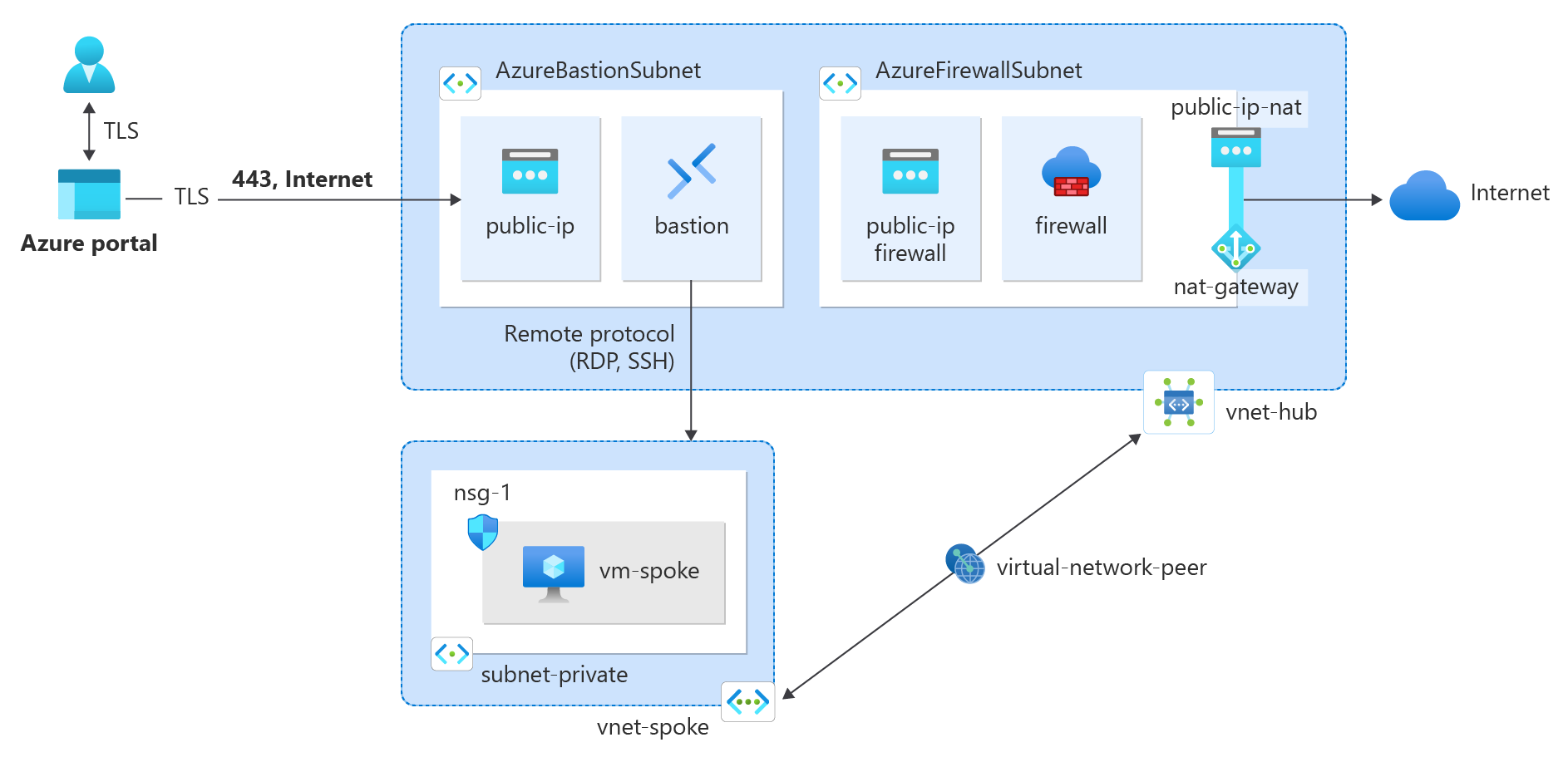

Dans ce tutoriel, vous allez apprendre à intégrer une passerelle NAT au Pare-feu Azure dans un réseau hub-and-spoke pour une connectivité sortante et une scalabilité améliorées.

Le Pare-feu Azure fournit 2 496 ports SNAT par adresse IP publique configurée par instance de groupe de machines virtuelles identiques back-end (au moins deux instances). Vous pouvez associer jusqu’à 250 adresses IP publiques au Pare-feu Azure. En fonction des besoins de votre architecture et des modèles de trafic, vous pouvez nécessiter plus de ports SNAT que ce que peut fournir le Pare-feu Azure. Vous pouvez également exiger l’utilisation d’adresses IP publiques moins nombreuses, tout en nécessitant davantage de ports SNAT. Une meilleure méthode pour la connectivité sortante consiste à utiliser une passerelle NAT. Une passerelle NAT fournit 64 512 ports SNAT par adresse IP publique et peut être utilisée avec un maximum de 16 adresses IP publiques.

La passerelle NAT peut être intégrée au Pare-feu Azure en configurant la passerelle NAT directement sur le sous-réseau du Pare-feu Azure. Cette association fournit une méthode plus évolutive de connectivité sortante. Pour les déploiements de production, un réseau hub-and-spoke, dans lequel le pare-feu est dans son propre réseau virtuel, est recommandé. Les serveurs de charge de travail sont des réseaux virtuels appairés dans la même région que le réseau virtuel hub où réside le pare-feu. Dans cette configuration architecturale, la passerelle NAT peut fournir une connectivité sortante à partir du réseau virtuel hub pour tous les réseaux virtuels spoke appairés.

Remarque

La passerelle NAT Azure n’est actuellement pas prise en charge dans les architectures de réseau virtuel sécurisé (vWAN). Vous devez déployer à l’aide d’une architecture de réseau virtuel hub, comme décrit dans ce tutoriel. Pour plus d’informations sur les options d’architecture du Pare-feu Azure, consultez Quelles sont les options d’architecture d’Azure Firewall Manager ?

Dans ce tutoriel, vous allez apprendre à :

- Créer un réseau virtuel hub et déployer un Pare-feu Azure et Azure Bastion pendant le déploiement

- Créer une passerelle NAT et l’associer au sous-réseau du pare-feu dans le réseau virtuel hub

- Créer un réseau virtuel spoke

- Créer un peering de réseaux virtuels

- Créer une table de routage pour le réseau virtuel spoke

- Créer une stratégie de pare-feu pour le réseau virtuel hub

- Créer une machine virtuelle pour tester la connectivité sortante par le biais de la passerelle NAT

Prérequis

Azure Cloud Shell

Azure héberge Azure Cloud Shell, un environnement d’interpréteur de commandes interactif que vous pouvez utiliser via votre navigateur. Vous pouvez utiliser Bash ou PowerShell avec Cloud Shell pour travailler avec les services Azure. Vous pouvez utiliser les commandes préinstallées Cloud Shell pour exécuter le code de cet article sans avoir à installer quoi que ce soit dans votre environnement local.

Pour démarrer Azure Cloud Shell :

| Choix |

Exemple/lien |

| Sélectionnez Essayer dans le coin supérieur droite d’un bloc de codes ou de commandes. La sélection de Essayer ne copie pas automatiquement le code ni la commande dans Cloud Shell. |

|

| Accédez à https://shell.azure.com ou sélectionnez le bouton Lancer Cloud Shell pour ouvrir Cloud Shell dans votre navigateur. |

|

| Sélectionnez le bouton Cloud Shell dans la barre de menus en haut à droite du portail Azure. |

|

Pour utiliser Azure Cloud Shell :

Démarrez Cloud Shell.

Sélectionnez le bouton Copier sur un bloc de codes (ou un bloc de commandes) pour copier le code ou la commande.

Collez le code ou la commande dans la session Cloud Shell en sélectionnant Ctrl+Maj+V sur Windows et Linux, ou en sélectionnant Cmd+Maj+V sur macOS.

Sélectionnez Entrée pour exécuter le code ou la commande.

Si vous choisissez d’installer et d’utiliser PowerShell en local, vous devez exécuter le module Azure PowerShell version 1.0.0 ou ultérieure pour les besoins de cet article. Exécutez Get-Module -ListAvailable Az pour rechercher la version installée. Si vous devez effectuer une mise à niveau, consultez Installer le module Azure PowerShell. Si vous exécutez PowerShell en local, vous devez également exécuter Connect-AzAccount pour créer une connexion avec Azure.

Si vous ne disposez pas d’un compte Azure, créez-en un gratuitement avant de commencer.

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour obtenir plus d’informations, consultez Démarrage d’Azure Cloud Shell.

Si vous préférez exécuter des commandes de référence CLI localement, installez Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour terminer le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour obtenir d’autres options de connexion, consultez S’authentifier auprès d’Azure à l’aide d’Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser et gérer des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

- Cet article nécessite la version 2.0.28 ou ultérieure d’Azure CLI. Si vous utilisez Azure Cloud Shell, la dernière version est déjà installée.

Créer le réseau virtuel hub

Le réseau virtuel hub contient le sous-réseau de pare-feu associé au Pare-feu Azure et à la passerelle NAT. Utilisez l’exemple suivant pour créer le réseau virtuel hub.

Connectez-vous au portail Azure.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez Créer nouveau.

Entrez test-rg.

Sélectionnez OK. |

|

Détails de l’instance |

|

| Nom |

Entrez vnet-hub. |

| Région |

Sélectionnez (États-Unis) USA Centre Sud. |

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Sélectionnez Activer Azure Bastion dans la section Azure Bastion de l’onglet Sécurité.

Azure Bastion utilise votre navigateur web pour se connecter aux machines virtuelles de votre réseau virtuel au moyen de SSH (Secure Shell) ou RDP (Remote Desktop Protocol) à l’aide de leurs adresses IP privées. Les machines virtuelles ne requièrent pas d’adresse IP publique, de logiciel client ou de configuration spéciale. Pour obtenir plus d’informations sur Azure Bastion, voir Azure Bastion

Remarque

Le tarif horaire commence à partir du moment où Bastion est déployé, quelle que soit l’utilisation des données sortantes. Pour plus d’informations, consultez Tarifications et Références SKU. Si vous déployez Bastion dans le cadre d’un tutoriel ou d’un test, nous vous recommandons de supprimer cette ressource après l’avoir utilisée.

Saisissez ou sélectionnez les informations suivantes dans Azure Bastion :

| Paramètre |

Valeur |

| Nom d’hôte Azure Bastion |

Entrez bastion. |

| Adresse IP publique Azure Bastion |

Sélectionnez Créer une adresse IP publique.

Saisissez public-ip-bastion dans le champ Nom.

Sélectionnez OK. |

Sélectionnez Activer Pare-feu Azure dans la section Pare-feu Azure de l’onglet Sécurité.

Pare-feu Azure est un service de sécurité réseau informatique géré qui protège vos ressources Réseau virtuel Azure. Il s’agit d’un service de pare-feu avec état intégral, doté d’une haute disponibilité intégrée et d’une scalabilité illimitée dans le cloud. Pour plus d’informations sur le Pare-feu Azure, consultez Pare-feu Azure.

Saisissez ou sélectionnez les informations suivantes dans Pare-feu Azure :

| Paramètre |

Valeur |

| Nom du Pare-feu Azure |

Entrez firewall. |

| Niveau |

Sélectionnez Standard. |

| Stratégie |

Sélectionnez Créer nouveau.

Sélectionnez firewall-policy dans Nom.

Sélectionnez OK. |

| Adresse IP publique du Pare-feu Azure |

Sélectionnez Créer une adresse IP publique.

Entrez public-ip-firewall dans Nom.

Sélectionnez OK. |

Sélectionnez Suivant pour passer à l’onglet adresses IP.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Le déploiement de l’hôte bastion et du pare-feu prend quelques minutes. Lorsque le réseau virtuel est créé dans le cadre du déploiement, vous pouvez passer aux étapes suivantes.

Utilisez New-AzResourceGroup pour créer un groupe de ressources.

# Create resource group

$rgParams = @{

Name = 'test-rg'

Location = 'South Central US'

}

New-AzResourceGroup @rgParams

Utilisez New-AzVirtualNetwork pour créer le réseau virtuel hub.

# Create hub virtual network

$vnetParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'vnet-hub'

AddressPrefix = '10.0.0.0/16'

}

$hubVnet = New-AzVirtualNetwork @vnetParams

Utilisez Add-AzVirtualNetworkSubnetConfig pour créer un sous-réseau pour le Pare-feu Azure et Azure Bastion.

# Create default subnet

$subnetParams = @{

Name = 'subnet-1'

AddressPrefix = '10.0.0.0/24'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

# Create subnet for Azure Firewall

$subnetParams = @{

Name = 'AzureFirewallSubnet'

AddressPrefix = '10.0.1.64/26'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

# Create subnet for Azure Bastion

$subnetParams = @{

Name = 'AzureBastionSubnet'

AddressPrefix = '10.0.1.0/26'

VirtualNetwork = $hubVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

Utilisez Set-AzVirtualNetwork pour mettre à jour le réseau virtuel.

# Create the virtual network

$hubVnet | Set-AzVirtualNetwork

Utilisez New-AzPublicIpAddress pour créer une adresse IP publique pour Azure Bastion.

# Create public IP for Azure Bastion

$publicIpBastionParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'public-ip-bastion'

Sku = 'Standard'

AllocationMethod = 'Static'

Zone = 1, 2, 3

}

$publicIpBastion = New-AzPublicIpAddress @publicIpBastionParams

Utilisez New-AzBastion pour créer Azure Bastion.

# Create Azure Bastion

$bastionParams = @{

ResourceGroupName = "test-rg"

Name = "bastion"

VirtualNetworkName = "vnet-hub"

PublicIpAddressName = "public-ip-bastion"

PublicIPAddressRgName = "test-rg"

VirtualNetworkRgName = "test-rg"

}

New-AzBastion @bastionParams

Utilisez New-AzPublicIpAddress pour créer une adresse IP publique pour le Pare-feu Azure.

# Create public IP for Azure Firewall

$publicIpFirewallParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'public-ip-firewall'

AllocationMethod = 'Static'

Sku = 'Standard'

Zone = 1, 2, 3

}

$publicIpFirewall = New-AzPublicIpAddress @publicIpFirewallParams

Utilisez New-AzFirewallPolicy pour créer une stratégie de pare-feu.

# Create firewall policy

$firewallPolicyParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'firewall-policy'

}

$firewallPolicy = New-AzFirewallPolicy @firewallPolicyParams

Utilisez New-AzFirewall pour créer un pare-feu Azure.

# Create Azure Firewall

$firewallParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'firewall'

VirtualNetworkName = 'vnet-hub'

PublicIpName = 'public-ip-firewall'

FirewallPolicyId = $firewallPolicy.Id

}

$firewall = New-AzFirewall @firewallParams

Utilisez az group create pour créer un groupe de ressources.

# Variables

RESOURCE_GROUP="test-rg"

LOCATION="southcentralus"

az group create \

--name $RESOURCE_GROUP \

--location $LOCATION

Utilisez az network vnet create pour créer le réseau virtuel hub.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

VNET_HUB_ADDRESS_PREFIX="10.0.0.0/16"

SUBNET_1_NAME="subnet-1"

SUBNET_1_PREFIX="10.0.0.0/24"

az network vnet create \

--resource-group $RESOURCE_GROUP \

--name $VNET_HUB_NAME \

--address-prefix $VNET_HUB_ADDRESS_PREFIX \

--subnet-name $SUBNET_1_NAME \

--subnet-prefix $SUBNET_1_PREFIX

Utilisez az network vnet subnet create pour créer un sous-réseau pour Azure Bastion.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

BASTION_SUBNET_NAME="AzureBastionSubnet"

BASTION_SUBNET_PREFIX="10.0.1.0/26"

az network vnet subnet create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $BASTION_SUBNET_NAME \

--address-prefix $BASTION_SUBNET_PREFIX

Utilisez az network vnet subnet create pour créer un sous-réseau pour Azure Firewall.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

FIREWALL_SUBNET_NAME="AzureFirewallSubnet"

FIREWALL_SUBNET_PREFIX="10.0.1.64/26"

az network vnet subnet create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $FIREWALL_SUBNET_NAME \

--address-prefix $FIREWALL_SUBNET_PREFIX

Utilisez az network public-ip create pour créer une adresse IP publique pour Azure Bastion.

# Variables

RESOURCE_GROUP="test-rg"

BASTION_PUBLIC_IP_NAME="public-ip-bastion"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $BASTION_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

Utilisez az network bastion create pour créer Azure Bastion.

# Variables

RESOURCE_GROUP="test-rg"

BASTION_NAME="bastion"

BASTION_PUBLIC_IP_NAME="public-ip-bastion"

VNET_HUB_NAME="vnet-hub"

az network bastion create \

--resource-group $RESOURCE_GROUP \

--name $BASTION_NAME \

--public-ip-address $BASTION_PUBLIC_IP_NAME \

--vnet-name $VNET_HUB_NAME

Utilisez az network public-ip create pour créer une adresse IP publique pour le Pare-feu Azure.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_PUBLIC_IP_NAME="public-ip-firewall"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

Utilisez az network firewall policy create pour créer une stratégie de pare-feu.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_POLICY_NAME="firewall-policy"

az network firewall policy create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_POLICY_NAME

Utilisez az network firewall create pour créer un pare-feu Azure.

# Variables

RESOURCE_GROUP="test-rg"

FIREWALL_NAME="firewall"

VNET_HUB_NAME="vnet-hub"

FIREWALL_POLICY_NAME="firewall-policy"

FIREWALL_PUBLIC_IP_NAME="public-ip-firewall"

az network firewall create \

--resource-group $RESOURCE_GROUP \

--name $FIREWALL_NAME \

--vnet-name $VNET_HUB_NAME \

--firewall-policy $FIREWALL_POLICY_NAME \

--public-ip $FIREWALL_PUBLIC_IP_NAME

Créer la passerelle NAT

Tout le trafic Internet sortant traverse la passerelle NAT vers Internet. Utilisez l’exemple suivant pour créer une passerelle NAT pour le réseau hub-and-spoke et l’associer à AzureFirewallSubnet.

Dans la zone de recherche située en haut du portail, entrez Passerelle NAT. Sélectionnez Passerelle NAT dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de Créer une passerelle NAT (traduction d’adresses réseau), entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom de la passerelle NAT |

Entrez nat-gateway. |

| Région |

Sélectionnez USA Centre Sud. |

| Zone de disponibilité |

Sélectionnez Zone ou Aucune zone. |

| Délai d’inactivité TCP (minutes) |

Conservez la valeur par défaut 4. |

Pour plus d’informations sur les zones de disponibilité, consultez Passerelle NAT et zones de disponibilité.

Sélectionnez Suivant : Adresse IP sortante.

Dans IP sortante, dans Adresses IP publiques, sélectionnez Créer une adresse IP publique.

Entrez public-ip-nat dans Nom.

Sélectionnez OK.

Sélectionnez Suivant : Sous-réseau.

Dans Réseau virtuel sélectionnez vnet-hub.

Sélectionnez AzureFirewallSubnet dans Nom du sous-réseau.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Utilisez New-AzPublicIpAddress pour créer une adresse IP publique pour la passerelle NAT.

# Create public IP for NAT gateway

$publicIpNatParams = @{

ResourceGroupName = 'test-rg'

Location = 'southcentralus'

Name = 'public-ip-nat'

AllocationMethod = 'Static'

Sku = 'Standard'

}

$publicIpNat = New-AzPublicIpAddress @publicIpNatParams

Utilisez New-AzNatGateway pour créer la passerelle NAT.

$natGatewayParams = @{

ResourceGroupName = 'test-rg'

Name = 'nat-gateway'

PublicIpAddress = $publicIpNat

Sku = 'Standard'

IdleTimeoutInMinutes = 4

Location = 'South Central US'

}

$natGateway = New-AzNatGateway @natGatewayParams

Utilisez Set-AzVirtualNetworkSubnetConfig pour associer la passerelle NAT à AzureFirewallSubnet.

# Get the AzureFirewallSubnet from the hub virtual network

$subnetParams = @{

VirtualNetwork = $hubVnet

Name = 'AzureFirewallSubnet'

}

$subnet = Get-AzVirtualNetworkSubnetConfig @subnetParams

$subnet.NatGateway = $natGateway

# Associate NAT gateway with AzureFirewallSubnet

$subnetParams = @{

VirtualNetwork = $hubVnet

Name = 'AzureFirewallSubnet'

AddressPrefix = '10.0.1.64/26'

NatGateway = $natGateway

}

Set-AzVirtualNetworkSubnetConfig @subnetParams

Utilisez Set-AzVirtualNetwork pour mettre à jour le réseau virtuel.

# Update the virtual network

$hubVnet | Set-AzVirtualNetwork

Utilisez az network public-ip create pour créer une adresse IP publique pour la passerelle NAT.

# Variables

RESOURCE_GROUP="test-rg"

NAT_PUBLIC_IP_NAME="public-ip-nat"

ALLOCATION_METHOD="Static"

SKU="Standard"

az network public-ip create \

--resource-group $RESOURCE_GROUP \

--name $NAT_PUBLIC_IP_NAME \

--allocation-method $ALLOCATION_METHOD \

--sku $SKU

Utilisez az network nat gateway create pour créer une passerelle NAT.

# Variables

RESOURCE_GROUP="test-rg"

NAT_GATEWAY_NAME="nat-gateway"

NAT_PUBLIC_IP_NAME="public-ip-nat"

IDLE_TIMEOUT="4"

az network nat gateway create \

--resource-group $RESOURCE_GROUP \

--name $NAT_GATEWAY_NAME \

--public-ip-address $NAT_PUBLIC_IP_NAME \

--idle-timeout $IDLE_TIMEOUT

Utilisez az network vnet subnet update pour associer la passerelle NAT à AzureFirewallSubnet.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

FIREWALL_SUBNET_NAME="AzureFirewallSubnet"

NAT_GATEWAY_NAME="nat-gateway"

az network vnet subnet update \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $FIREWALL_SUBNET_NAME \

--nat-gateway $NAT_GATEWAY_NAME

Créer un réseau virtuel spoke

Le réseau virtuel spoke contient la machine virtuelle de test utilisée pour tester le routage du trafic Internet vers la passerelle NAT. Utilisez l’exemple suivant pour créer le réseau spoke.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez + Créer.

Sous l’onglet Informations de base de Créer un réseau virtuel, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom |

Entrez vnet-spoke. |

| Région |

Sélectionnez USA Centre Sud. |

Sélectionnez Suivant pour passer à l’onglet Sécurité.

Sélectionnez Suivant pour passer à l’onglet adresses IP.

Sous l’onglet Adresses IP dans Espace d’adressage IPv4, sélectionnez Supprimer l’espace d’adressage pour supprimer l’espace d’adressage rempli automatiquement.

Sélectionnez + Ajouter un espace d’adressage IPv4.

Dans Espace d’adressage IPv4, entrez 10.1.0.0. Laissez la valeur par défaut /16 (65 536 adresses) dans la sélection du masque.

Sélectionnez + Ajouter un sous-réseau.

Dans Ajouter un sous-réseau entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Objectif du sous-réseau |

Laissez la valeur par défaut sur Par défaut. |

| Nom |

Entrez subnet-private. |

|

IPv4 |

|

| Plage d'adresses IPv4 |

Conservez la valeur par défaut de 10.1.0.0/16. |

| Adresse de début |

Laissez la valeur par défaut de 10.1.0.0. |

| Taille |

Laissez la valeur par défaut sur /24(256 adresses). |

Sélectionnez Ajouter.

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Utilisez New-AzVirtualNetwork pour créer le réseau virtuel spoke.

# Create spoke virtual network

$vnetParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'vnet-spoke'

AddressPrefix = '10.1.0.0/16'

}

$spokeVnet = New-AzVirtualNetwork @vnetParams

Utilisez Add-AzVirtualNetworkSubnetConfig pour créer un sous-réseau pour le réseau virtuel spoke.

# Create subnet in spoke virtual network

$subnetParams = @{

Name = 'subnet-private'

AddressPrefix = '10.1.0.0/24'

VirtualNetwork = $spokeVnet

}

Add-AzVirtualNetworkSubnetConfig @subnetParams

Utilisez Set-AzVirtualNetwork pour mettre à jour le réseau virtuel spoke.

# Create the virtual network

$spokeVnet | Set-AzVirtualNetwork

Utilisez az network vnet create pour créer le réseau virtuel spoke.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

VNET_SPOKE_ADDRESS_PREFIX="10.1.0.0/16"

SPOKE_SUBNET_NAME="subnet-private"

SPOKE_SUBNET_PREFIX="10.1.0.0/24"

az network vnet create \

--resource-group $RESOURCE_GROUP \

--name $VNET_SPOKE_NAME \

--address-prefix $VNET_SPOKE_ADDRESS_PREFIX \

--subnet-name $SPOKE_SUBNET_NAME \

--subnet-prefix $SPOKE_SUBNET_PREFIX

Créer un peering entre un hub et le spoke

Un peering de réseaux virtuels est utilisé pour connecter le hub au spoke et le spoke au hub. Utilisez l’exemple suivant pour créer un peering de réseaux bidirectionnels entre le hub et le spoke.

Dans la zone de recherche située en haut du portail, entrez Réseau virtuel. Sélectionnez Réseaux virtuels dans les résultats de la recherche.

Sélectionnez vnet-hub.

Sous Peerings, sélectionnez Paramètres.

Sélectionnez Ajouter.

Dans Ajouter peering, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Résumé du réseau virtuel distant |

|

| Nom du lien de peering |

Entrez vnet-spoke-to-vnet-hub. |

| Modèle de déploiement de réseau virtuel |

Conservez la valeur par défaut Gestionnaire des ressources. |

| Abonnement |

Sélectionnez votre abonnement. |

| Réseau virtuel |

Sélectionnez vnet-spoke (test-rg). |

|

Paramètres d’appairage de réseaux virtuels distants |

|

| Autoriser « vnet-spoke » à accéder à « vnet-hub » |

Conservez la case cochée, comme par défaut. |

| Autoriser « vnet-spoke » à recevoir le trafic transféré de « vnet-hub » |

Cochez la case. |

| Autoriser la passerelle ou le serveur de routes dans « vnet-spoke » à transférer le trafic vers « vnet-hub » |

Conservez la valeur par défaut ou la case non cochée. |

| Activer « vnet-spoke » pour utiliser la passerelle distante ou le serveur de routes de « vnet-hub » |

Conservez la valeur par défaut ou la case non cochée. |

|

Résumé du réseau virtuel local |

|

| Nom du lien de peering |

Entrez vnet-hub-to-vnet-spoke. |

|

Paramètres d’appairage de réseaux virtuels locaux |

|

| Autoriser « vnet-hub » à accéder à « vnet-spoke » |

Conservez la case cochée, comme par défaut. |

| Autoriser « vnet-hub » à recevoir le trafic transféré de « vnet-spoke » |

Cochez la case. |

| Autoriser la passerelle ou le serveur de routes dans « vnet-hub » à transférer le trafic vers « vnet-spoke » |

Conservez la valeur par défaut ou la case non cochée. |

| Activer « vnet-hub » pour utiliser la passerelle distante ou le serveur de routes de « vnet-spoke » |

Conservez la valeur par défaut ou la case non cochée. |

Sélectionnez Ajouter.

Sélectionnez Actualiser et vérifiez que l’État du Peering indique Connecté.

Utiliser Add-AzVirtualNetworkPeering pour créer un peering du hub vers le spoke.

# Create peering from hub to spoke

$peeringParams = @{

Name = 'vnet-hub-to-vnet-spoke'

VirtualNetwork = $hubVnet

RemoteVirtualNetworkId = $spokeVnet.Id

AllowForwardedTraffic = $true

}

Add-AzVirtualNetworkPeering @peeringParams

Utiliser Add-AzVirtualNetworkPeering pour créer un peering du spoke vers le hub.

# Create peering from spoke to hub

$peeringParams = @{

Name = 'vnet-spoke-to-vnet-hub'

VirtualNetwork = $spokeVnet

RemoteVirtualNetworkId = $hubVnet.Id

AllowForwardedTraffic = $true

}

Add-AzVirtualNetworkPeering @peeringParams

Utiliser az network vnet peering create pour créer un peering du hub vers le spoke.

# Variables

RESOURCE_GROUP="test-rg"

VNET_HUB_NAME="vnet-hub"

HUB_TO_SPOKE_PEERING_NAME="vnet-hub-to-vnet-spoke"

VNET_SPOKE_NAME="vnet-spoke"

az network vnet peering create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_HUB_NAME \

--name $HUB_TO_SPOKE_PEERING_NAME \

--remote-vnet $VNET_SPOKE_NAME \

--allow-forwarded-traffic

Utilisez az network vnet peering create pour créer un peering depuis le spoke vers le hub.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_TO_HUB_PEERING_NAME="vnet-spoke-to-vnet-hub"

VNET_HUB_NAME="vnet-hub"

az network vnet peering create \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_SPOKE_NAME \

--name $SPOKE_TO_HUB_PEERING_NAME \

--remote-vnet $VNET_HUB_NAME \

--allow-forwarded-traffic

Créer une table de routage de réseau spoke

Une table de routage force tout le trafic qui quitte le réseau virtuel spoke vers le réseau virtuel hub. La table de routage est configurée avec l’adresse IP privée du Pare-feu Azure en tant qu’appliance virtuelle.

Obtenir l’adresse IP privée du pare-feu

L’adresse IP privée du pare-feu est nécessaire pour la table de routage créée plus loin dans cet article. Utilisez l’exemple suivant pour obtenir l’adresse IP privée du pare-feu.

Dans la zone de recherche située en haut du portail, entrez Pare-feu. Dans les résultats de la recherche, sélectionnez Pare-feux.

Sélectionnez firewall.

Dans la Vue d’ensemble de firewall, notez l’adresse IP figurant dans le champ IP privée de pare-feu. L’adresse IP dans cet exemple est 10.0.1.68.

Utilisez Get-AzFirewall pour obtenir l’adresse IP privée du pare-feu.

# Get the private IP address of the firewall

$firewallParams = @{

ResourceGroupName = 'test-rg'

Name = 'firewall'

}

$firewall = Get-AzFirewall @firewallParams

$firewall.IpConfigurations[0].PrivateIpAddress

# Get the private IP address of the firewall

az network firewall show \

--resource-group test-rg \

--name firewall \

--query "ipConfigurations[0].privateIpAddress" \

--output tsv

Créer une table de routage

Créez une table de routage pour forcer tout le trafic inter-spoke et Internet sortant à traverser le pare-feu dans le réseau virtuel hub.

Dans le champ de recherche situé en haut du portail, entrez Table de routage. Sélectionnez Tables de routage dans les résultats de la recherche.

Sélectionnez + Créer.

Dans Créer une table de routage, entrez ou sélectionnez ces informations :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Région |

Sélectionnez USA Centre Sud. |

| Nom |

Entrez route-table-spoke. |

| Propager des itinéraires de passerelle |

Sélectionnez Non. |

Sélectionnez Revoir + créer.

Sélectionnez Create (Créer).

Dans le champ de recherche situé en haut du portail, entrez Table de routage. Sélectionnez Tables de routage dans les résultats de la recherche.

Sélectionnez route-table-spoke.

Dans Paramètres, sélectionnez Routages.

Sélectionnez + Ajouter dans Routes.

Dans Ajouter une route, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Nom de l’itinéraire |

Entrez route-to-hub. |

| Type de destination |

Sélectionnez Adresses IP. |

| Plages d’adresses IP/CIDR de destination |

Entrez 0.0.0.0/0. |

| Type de tronçon suivant |

Sélectionnez Appliance virtuelle. |

| adresse de tronçon suivant |

Entrez 10.0.1.68. |

Sélectionnez Ajouter.

Sélectionnez Sous-réseaux dans Paramètres.

Sélectionnez + Associer.

Dans Associer un sous-réseau, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Réseau virtuel |

Sélectionnez vnet-spoke (test-rg). |

| Sous-réseau |

Sélectionnez subnet-private. |

Sélectionnez OK.

Utilisez New-AzRouteTable pour créer la table de routage.

# Create route table

$routeTableParams = @{

ResourceGroupName = 'test-rg'

Location = 'South Central US'

Name = 'route-table-spoke'

}

$routeTable = New-AzRouteTable @routeTableParams

Utilisez Add-AzRouteConfig pour créer un itinéraire dans la table de routage.

# Create route

$routeConfigParams = @{

Name = 'route-to-hub'

AddressPrefix = '0.0.0.0/0'

NextHopType = 'VirtualAppliance'

NextHopIpAddress = $firewall.IpConfigurations[0].PrivateIpAddress

RouteTable = $routeTable

}

Add-AzRouteConfig @routeConfigParams

Utilisez Set-AzRouteTable pour mettre à jour la table de routage.

# Update the route table

$routeTable | Set-AzRouteTable

Utilisez Set-AzVirtualNetworkSubnetConfig pour associer la table de routage au sous-réseau spoke.

# Associate route table with subnet

$subnetConfigParams = @{

VirtualNetwork = $spokeVnet

Name = 'subnet-private'

AddressPrefix = '10.1.0.0/24'

RouteTable = $routeTable

}

Set-AzVirtualNetworkSubnetConfig @subnetConfigParams

Utilisez Set-AzVirtualNetwork pour mettre à jour le réseau virtuel spoke.

# Update the virtual network

$spokeVnet | Set-AzVirtualNetwork

Utilisez az network route-table create pour créer une table de routage.

# Variables

RESOURCE_GROUP="test-rg"

ROUTE_TABLE_NAME="route-table-spoke"

LOCATION="southcentralus"

az network route-table create \

--resource-group $RESOURCE_GROUP \

--name $ROUTE_TABLE_NAME \

--location $LOCATION

Utilisez az network route-table route create pour créer une route.

# Variables

RESOURCE_GROUP="test-rg"

ROUTE_TABLE_NAME="route-table-spoke"

ROUTE_NAME="route-to-hub"

ADDRESS_PREFIX="0.0.0.0/0"

NEXT_HOP_TYPE="VirtualAppliance"

NEXT_HOP_IP="10.0.1.68"

az network route-table route create \

--resource-group $RESOURCE_GROUP \

--route-table-name $ROUTE_TABLE_NAME \

--name $ROUTE_NAME \

--address-prefix $ADDRESS_PREFIX \

--next-hop-type $NEXT_HOP_TYPE \

--next-hop-ip-address $NEXT_HOP_IP

Utilisez az network vnet subnet update pour associer la table de routage au sous-réseau.

# Variables

RESOURCE_GROUP="test-rg"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_SUBNET_NAME="subnet-private"

ROUTE_TABLE_NAME="route-table-spoke"

az network vnet subnet update \

--resource-group $RESOURCE_GROUP \

--vnet-name $VNET_SPOKE_NAME \

--name $SPOKE_SUBNET_NAME \

--route-table $ROUTE_TABLE_NAME

Le trafic en provenance du spoke par l’intermédiaire du hub doit être autorisé par la stratégie de pare-feu et une règle de réseau. Utilisez l’exemple suivant pour créer la stratégie de pare-feu et la règle de réseau.

Dans la zone de recherche située en haut du portail, entrez Pare-feu. Sélectionnez Stratégies de pare-feu dans les résultats de la recherche.

Sélectionnez firewall-policy.

Développez Paramètres, puis sélectionnez Règles de réseau.

Sélectionnez + Ajouter une collection de règles.

Dans Ajouter une collection de règles, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

| Nom |

Entrez spoke-to-internet. |

| Type de regroupement de règles |

Sélectionnez Réseau. |

| Priorité |

Entrez 100. |

| Action de regroupement de règles |

Sélectionnez Autoriser. |

| Groupe de regroupement de règles |

Sélectionnez DefaultNetworkRuleCollectionGroup. |

| Règles |

|

| Nom |

Entrez allow-web. |

| Type de source |

Adresse IP. |

| Origine |

Entrez 10.1.0.0/24. |

| Protocole |

Sélectionnez TCP. |

| Ports de destination |

Entrez 80,443. |

| Type de destination |

Sélectionnez Adresse IP. |

| Destination |

Entrez *. |

Sélectionnez Ajouter.

Utilisez Get-AzFirewallPolicy pour obtenir la stratégie de pare-feu existante.

# Get the existing firewall policy

$firewallPolicyParams = @{

Name = 'firewall-policy'

ResourceGroupName = 'test-rg'

}

$firewallPolicy = Get-AzFirewallPolicy @firewallPolicyParams

Utilisez New-AzFirewallPolicyNetworkRule pour créer une règle de réseau.

# Create a network rule for web traffic

$networkRuleParams = @{

Name = 'allow-internet'

SourceAddress = '10.1.0.0/24'

Protocol = 'TCP'

DestinationAddress = '*'

DestinationPort = '*'

}

$networkRule = New-AzFirewallPolicyNetworkRule @networkRuleParams

Utilisez New-AzFirewallPolicyFilterRuleCollection pour créer une collection de règles pour la règle réseau.

# Create a rule collection for the network rule

$ruleCollectionParams = @{

Name = 'spoke-to-internet'

Priority = 100

Rule = $networkRule

ActionType = 'Allow'

}

$ruleCollection = New-AzFirewallPolicyFilterRuleCollection @ruleCollectionParams

Utilisez New-AzFirewallPolicyRuleCollectionGroup pour créer un groupe de collections de règles.

$newRuleCollectionGroupParams = @{

Name = 'DefaultNetworkRuleCollectionGroup'

Priority = 200

FirewallPolicyObject = $firewallPolicy

RuleCollection = $ruleCollection

}

New-AzFirewallPolicyRuleCollectionGroup @newRuleCollectionGroupParams

Utilisez az network firewall policy rule-collection-group create pour créer un groupe de collection de règles.

# Variables

RULE_COLLECTION_GROUP_NAME="DefaultNetworkRuleCollectionGroup"

FIREWALL_POLICY_NAME="firewall-policy"

RESOURCE_GROUP="test-rg"

PRIORITY="200"

az network firewall policy rule-collection-group create \

--name $RULE_COLLECTION_GROUP_NAME \

--policy-name $FIREWALL_POLICY_NAME \

--resource-group $RESOURCE_GROUP \

--priority $PRIORITY

Utiliser az network firewall policy rule-collection-group collection add-filter-collection pour créer une collection de règles réseau.

# Variables

COLLECTION_NAME="spoke-to-internet"

ACTION="Allow"

RULE_NAME="allow-web"

RULE_TYPE="NetworkRule"

SOURCE_ADDRESSES="10.1.0.0/24"

IP_PROTOCOLS="TCP"

DESTINATION_ADDRESSES="*"

DESTINATION_PORTS="*"

COLLECTION_PRIORITY="100"

FIREWALL_POLICY_NAME="firewall-policy"

RESOURCE_GROUP="test-rg"

RULE_COLLECTION_GROUP_NAME="DefaultNetworkRuleCollectionGroup"

az network firewall policy rule-collection-group collection add-filter-collection \

--name $COLLECTION_NAME \

--action $ACTION \

--rule-name $RULE_NAME \

--rule-type $RULE_TYPE \

--source-addresses $SOURCE_ADDRESSES \

--ip-protocols $IP_PROTOCOLS \

--destination-addresses $DESTINATION_ADDRESSES \

--destination-ports $DESTINATION_PORTS \

--collection-priority $COLLECTION_PRIORITY \

--policy-name $FIREWALL_POLICY_NAME \

--resource-group $RESOURCE_GROUP \

--rule-collection-group-name $RULE_COLLECTION_GROUP_NAME

Créer une machine virtuelle de test

Une machine virtuelle Ubuntu est utilisée pour tester le trafic Internet sortant par la passerelle NAT. Utilisez l’exemple suivant pour créer une machine virtuelle Ubuntu.

Dans le portail, recherchez et sélectionnez Machines virtuelles.

Dans Machines virtuelles, sélectionnez + Créer, puis Machine virtuelle Azure.

Dans l’onglet Informations de base de la page Créer une machine virtuelle, entrez ou sélectionnez les informations suivantes :

| Paramètre |

Valeur |

|

Détails du projet |

|

| Abonnement |

Sélectionnez votre abonnement. |

| groupe de ressources |

Sélectionnez test-rg. |

|

Détails de l’instance |

|

| Nom de la machine virtuelle |

Entrez vm-spoke. |

| Région |

Sélectionnez (États-Unis) USA Centre Sud. |

| Options de disponibilité |

Sélectionnez Aucune redondance d’infrastructure requise. |

| Type de sécurité |

Conservez la valeur par défaut Standard. |

| Image |

Sélectionnez Ubuntu Server 24.04 LTS – x64 Gen2. |

| Architecture de machine virtuelle |

Laissez la valeur par défaut x64. |

| Taille |

Sélectionnez une taille. |

|

Compte administrateur |

|

| Type d'authentification |

Sélectionnez Mot de passe. |

| Nom d’utilisateur |

entrez azureuser. |

| Mot de passe |

Entrez un mot de passe. |

| Confirmer le mot de passe |

Entrez de nouveau le mot de passe. |

|

Règles des ports d’entrée |

|

| Aucun port d’entrée public |

Sélectionnez Aucun. |

Sélectionnez l’onglet Mise en réseau en haut de la page ou sélectionnez Suivant : Disques, puis Suivant : Mise en réseau.

Entrez ou sélectionnez les informations suivantes sous l’onglet Réseau :

| Paramètre |

Valeur |

|

Interface réseau |

|

| Réseau virtuel |

Sélectionnez vnet-spoke. |

| Sous-réseau |

Sélectionnez subnet-private (10.1.0.0/24). |

| Adresse IP publique |

Sélectionnez Aucun. |

| Groupe de sécurité réseau de la carte réseau |

Sélectionnez Avancé. |

| Configurer un groupe de sécurité réseau |

Sélectionnez Créer nouveau.

Entrez nsg-1 pour le nom.

Pour le reste, laissez les valeurs par défaut et sélectionnez OK. |

Pour les autres paramètres, laissez les valeurs par défaut, puis sélectionnez Vérifier + créer.

Passez en revue les paramètres, puis sélectionnez Créer.

Attendez la fin du déploiement de la machine virtuelle avant de passer aux étapes suivantes.

Remarque

Les machines virtuelles d’un réseau virtuel avec un hôte bastion n’ont pas besoin d’adresses IP publiques. Bastion fournit l’adresse IP publique et les machines virtuelles utilisent des adresses IP privées pour communiquer au sein du réseau. Vous pouvez supprimer les adresses IP publiques des machines virtuelles des réseaux virtuels hébergés par bastion. Pour plus d’informations, consultez Dissocier une adresse IP publique d’une machine virtuelle Azure.

Utilisez New-AzNetworkSecurityGroup pour créer le groupe de sécurité réseau.

$nsgParams = @{

ResourceGroupName = "test-rg"

Name = "nsg-1"

Location = "southcentralus"

}

New-AzNetworkSecurityGroup @nsgParams

Utilisez New-AzNetworkInterface pour créer l’interface réseau.

$nicParams = @{

ResourceGroupName = "test-rg"

Name = "nic-1"

SubnetId = (Get-AzVirtualNetwork -ResourceGroupName "test-rg" -Name "vnet-spoke").Subnets[0].Id

NetworkSecurityGroupId = (Get-AzNetworkSecurityGroup -ResourceGroupName "test-rg" -Name "nsg-1").Id

Location = "southcentralus"

}

New-AzNetworkInterface @nicParams

Utilisez la commande Get-Credential pour définir un nom d’utilisateur et un mot de passe pour la machine virtuelle et les stocker dans la variable $cred.

$cred = Get-Credential

Remarque

Un nom d’utilisateur est requis pour la machine virtuelle. Le mot de passe est facultatif et n’est pas utilisé si défini. La configuration de clé SSH est recommandée pour les machines virtuelles Linux.

Utilisez New-AzVMConfig pour définir une machine virtuelle.

$vmConfigParams = @{

VMName = "vm-spoke"

VMSize = "Standard_DS4_v2"

}

$vmConfig = New-AzVMConfig @vmConfigParams

Utilisez les commandes Set-AzVMOperatingSystem et Set-AzVMSourceImage pour créer le reste de la configuration de votre machine virtuelle. L’exemple suivant crée une machine virtuelle Ubuntu Server :

$osParams = @{

VM = $vmConfig

ComputerName = "vm-spoke"

Credential = $cred

}

$vmConfig = Set-AzVMOperatingSystem @osParams -Linux -DisablePasswordAuthentication

$imageParams = @{

VM = $vmConfig

PublisherName = "Canonical"

Offer = "ubuntu-24_04-lts"

Skus = "server"

Version = "latest"

}

$vmConfig = Set-AzVMSourceImage @imageParams

Utilisez la commande Add-AzVMNetworkInterface pour attacher à la machine virtuelle la carte réseau précédemment créée.

# Get the network interface object

$nicParams = @{

ResourceGroupName = "test-rg"

Name = "nic-1"

}

$nic = Get-AzNetworkInterface @nicParams

$vmConfigParams = @{

VM = $vmConfig

Id = $nic.Id

}

$vmConfig = Add-AzVMNetworkInterface @vmConfigParams

Utilisez New-AzVM pour créer la machine virtuelle. La commande génère des clés SSH pour la machine virtuelle pour la connexion. Notez l’emplacement de la clé privée. La clé privée est nécessaire dans les étapes ultérieures pour la connexion à la machine virtuelle avec Azure Bastion.

$vmParams = @{

VM = $vmConfig

ResourceGroupName = "test-rg"

Location = "southcentralus"

SshKeyName = "ssh-key"

}

New-AzVM @vmParams -GenerateSshKey

Utilisez az network nsg create pour créer un groupe de sécurité réseau.

# Variables

RESOURCE_GROUP="test-rg"

NSG_NAME="nsg-1"

LOCATION="southcentralus"

az network nsg create \

--resource-group $RESOURCE_GROUP \

--name $NSG_NAME \

--location $LOCATION

Utilisez az network nic create pour créer une interface réseau.

# Variables

RESOURCE_GROUP="test-rg"

NIC_NAME="vm-spoke-nic"

VNET_SPOKE_NAME="vnet-spoke"

SPOKE_SUBNET_NAME="subnet-private"

NSG_NAME="nsg-1"

az network nic create \

--resource-group $RESOURCE_GROUP \

--name $NIC_NAME \

--vnet-name $VNET_SPOKE_NAME \

--subnet $SPOKE_SUBNET_NAME \

--network-security-group $NSG_NAME

Utilisez az vm create pour créer une machine virtuelle.

# Variables

RESOURCE_GROUP="test-rg"

VM_NAME="vm-spoke"

LOCATION="southcentralus"

NIC_NAME="vm-spoke-nic"

VM_IMAGE="Ubuntu2204"

ADMIN_USERNAME="azureuser"

az vm create \

--resource-group $RESOURCE_GROUP \

--name $VM_NAME \

--location $LOCATION \

--nics $NIC_NAME \

--image $VM_IMAGE \

--admin-username $ADMIN_USERNAME \

--generate-ssh-keys

Tester la passerelle NAT

Vous vous connectez aux machines virtuelles Ubuntu que vous avez créées dans les étapes précédentes pour vérifier que le trafic Internet sortant quitte la passerelle NAT.

Obtenir une adresse IP publique de la passerelle NAT

Obtenez l’adresse IP publique de la passerelle NAT pour vérifier les étapes décrites plus loin dans l’article.

Dans la zone de recherche située en haut du portail, entrez IP publique. Sélectionnez Adresses IP publique dans les résultats de la recherche.

Sélectionnez public-ip-nat.

Notez la valeur de l’adresse IP. L’exemple utilisé dans cet article est 203.0.113.0.25.

Utilisez Get-AzPublicIpAddress pour obtenir l’adresse IP publique de la passerelle NAT.

# Get the public IP address of the NAT gateway

$publicIpNatParams = @{

ResourceGroupName = 'test-rg'

Name = 'public-ip-nat'

}

$publicIpNat = Get-AzPublicIpAddress @publicIpNatParams

$publicIpNat.IpAddress

Utilisez az network public-ip show pour obtenir l’adresse IP publique de la passerelle NAT.

# Variables

RESOURCE_GROUP="test-rg"

NAT_PUBLIC_IP_NAME="public-ip-nat"

az network public-ip show \

--resource-group $RESOURCE_GROUP \

--name $NAT_PUBLIC_IP_NAME \

--query "ipAddress" \

--output tsv

Tester la passerelle NAT à partir du spoke

Dans la zone de recherche située en haut du portail, entrez Machine virtuelle. Sélectionnez Machines virtuelles dans les résultats de la recherche.

Sélectionnez vm-spoke.

Dans Vue d’ensemble, sélectionnez Connecter, puis Se connecter via Bastion.

Sélectionnez SSH comme type de connexion. Chargez votre fichier de clé privée SSH. Sélectionnez Connecter.

À l’invite Bash, entrez la commande suivante :

curl ifconfig.me

Vérifiez que l’adresse IP retournée par la commande correspond à l’adresse IP publique de la passerelle NAT.

azureuser@vm-1:~$ curl ifconfig.me

203.0.113.0.25

Fermez la connexion Bastion à vm-spoke.

Lorsque vous avez terminé d’utiliser les ressources que vous avez créées, vous pouvez supprimer le groupe de ressources et toutes ses ressources.

Depuis le portail Azure, recherchez et sélectionnez Groupes de ressources.

Dans la page Groupes de ressources, sélectionnez le groupe de ressources test-rg.

Dans la page test-rg, sélectionnez Supprimer le groupe de ressources.

Entrez test-rg dans Entrez le nom du groupe de ressources pour confirmer la suppression, puis sélectionnez Supprimer.

Utilisez Remove-AzResourceGroup pour supprimer le groupe de ressources.

# Remove resource group

$rgParams = @{

Name = 'test-rg'

}

Remove-AzResourceGroup @rgParams

Utilisez az group delete pour supprimer le groupe de ressources.

# Variables

RESOURCE_GROUP="test-rg"

az group delete \

--name $RESOURCE_GROUP \

--yes \

--no-wait

Étapes suivantes

Passez à l’article suivant pour découvrir comment intégrer une passerelle NAT à un équilibreur de charge Azure :