Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure offre des fonctionnalités intégrées de protection contre les menaces via des services tels que Microsoft Entra ID, les journaux Azure Monitor et Microsoft Defender pour le cloud. Cet ensemble de fonctionnalités et de services de sécurité fournit un moyen simple et rapide de comprendre ce qui se passe dans vos déploiements Azure.

Azure propose un large choix d’options pour configurer et personnaliser la sécurité afin de satisfaire les besoins de vos déploiements d’applications. Cet article mentionne comment répondre à ces exigences.

Protection de l'identifiant Microsoft Entra

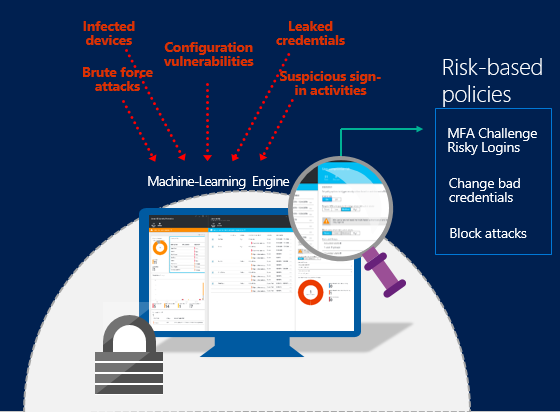

Microsoft Entra ID Protection est une fonctionnalité de l’édition Microsoft Entra ID P2 qui offre une vue d’ensemble des détections de risque et des vulnérabilités potentielles auxquelles sont exposées les identités de votre organisation. Identity Protection tire parti des fonctionnalités existantes de détection des anomalies de Microsoft Entra (disponibles via les rapports d’activités anormales de Microsoft Entra) et introduit de nouveaux types de détections de risque capables de repérer les anomalies en temps réel.

Identity Protection s'appuie sur des algorithmes d'apprentissage automatique adaptatif et des règles heuristiques pour détecter les anomalies et les détections à risque susceptibles d'indiquer qu'une identité a été compromise. À l'aide de ces données, Identity Protection génère des rapports et des alertes qui vous permettent d'analyser ces détections à risque et de prendre les mesures de correction ou d'atténuation qui s'imposent.

Fonctionnalités d’Identity Protection

Microsoft Entra ID Protection est plus qu’un outil de surveillance et de création de rapports. Pour protéger les identités de votre organisation, vous pouvez configurer des stratégies qui répondent automatiquement aux problèmes détectés lorsqu’un niveau de risque spécifié est atteint. Outre les autres contrôles d’accès conditionnel fournis par Microsoft Entra ID et EMS, ces stratégies peuvent automatiquement bloquer ou déclencher des mesures de correction adaptatives qui incluent des réinitialisations de mot de passe et la mise en œuvre de l’authentification multifacteur.

Exemples de méthodes qu’utilise Azure Identity Protection pour vous aider à sécuriser vos comptes et identités :

Repérage des détections et des comptes à risque

- Repérez six types de détections à risque à l'aide de l'apprentissage automatique et des règles heuristiques.

- Calculez le niveau de risque des utilisateurs.

- Fournissez des recommandations personnalisées visant à améliorer la posture de sécurité globale en mettant en évidence les vulnérabilités.

Examen des détections à risque

- Envoyez des notifications pour les détections à risque.

- Examinez des détections à risque à l'aide d'informations contextuelles et pertinentes.

- Fournissez des workflows de base pour le suivi des investigations.

- Fournissez un accès rapide à des mesures de correction telles que la réinitialisation de mot de passe.

Stratégies d’accès conditionnel en fonction des risques

- Atténuez les connexions à risque en bloquant les connexions ou en imposant des demandes d’authentification multifacteur.

- Bloquez ou sécurisez les comptes d’utilisateurs à risque.

- Exigez que les utilisateurs s’inscrivent à l’authentification multifacteur.

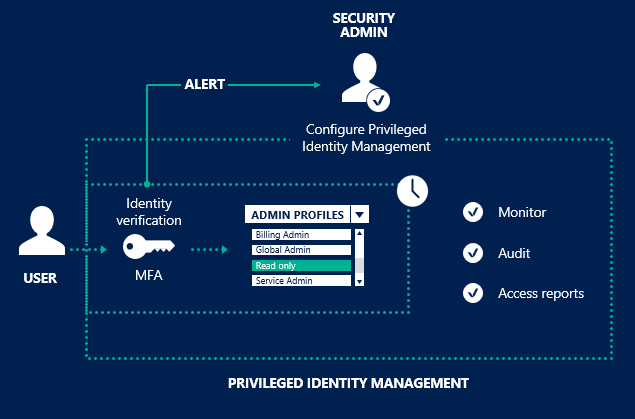

Microsoft Entra Privileged Identity Management

Avec Microsoft Entra Privileged Identity Management (PIM), vous pouvez gérer, contrôler et surveiller l’accès au sein de votre organisation. Cette fonctionnalité inclut l’accès aux ressources de Microsoft Entra ID et d’autres services en ligne Microsoft comme Microsoft 365 ou Microsoft Intune.

PIM vous permet de :

Recevez une alerte et un rapport sur les administrateurs Microsoft Entra et bénéficiez d’un accès administratif « juste à temps » (JIT) aux services Microsoft Online Services comme Microsoft 365 et Intune.

Obtenir des rapports sur l'historique des accès administrateur et sur les modifications apportées aux affectations de l'administrateur.

Recevoir des alertes sur l'accès à un rôle privilégié.

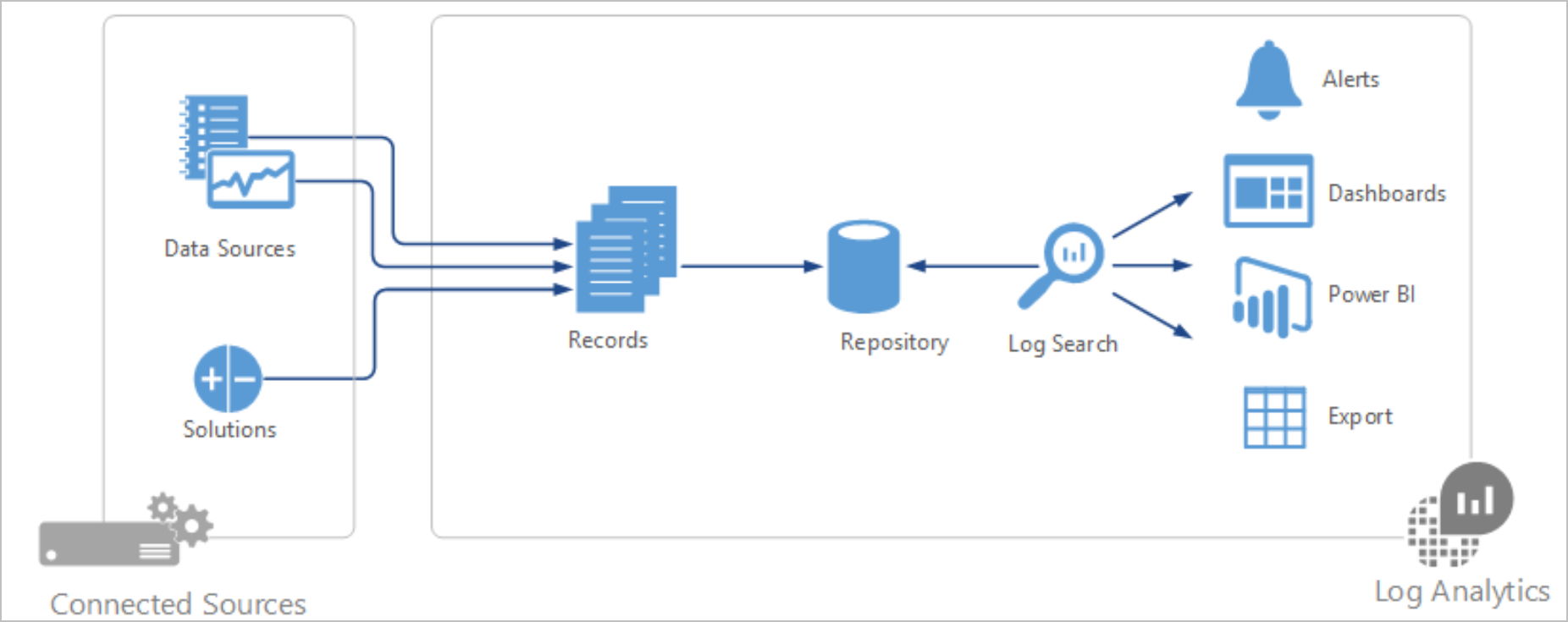

Journaux d’activité Azure Monitor

Les journaux Azure Monitor sont une solution Microsoft de gestion informatique basée sur le cloud qui vous permet de gérer et protéger votre infrastructure locale et cloud. Les journaux Azure Monitor étant implémentés sous la forme d’un service informatique, ils peuvent être opérationnels rapidement, avec un investissement minimal en services d’infrastructure. Les nouvelles fonctionnalités de sécurité sont fournies automatiquement, ce qui vous permet d’économiser sur les coûts de mise à niveau et de maintenance.

Approche globale de la sécurité et de la conformité

Microsoft Defender pour le cloud offre une vue détaillée de la sécurité informatique de votre organisation, avec des requêtes de recherche intégrées pour détecter des problèmes importants nécessitant votre attention. Il fournit un aperçu global de l’état de sécurité de vos ordinateurs. Vous pouvez également voir tous les événements des dernières 24 heures, des 7 derniers jours ou de tout intervalle de temps personnalisé.

Les journaux Azure Monitor vous permettent de comprendre rapidement et facilement les conditions de sécurité globales de n’importe quel environnement, dans le contexte des opérations informatiques, notamment : évaluation des mises à jour logicielles, évaluation des logiciels anti-programmes malveillants et référentiels de configuration. Les données des journaux de sécurité sont facilement accessibles afin de rationaliser les processus d’audit de sécurité et de conformité.

Avis et analyses

Au cœur des journaux Azure Monitor se trouve le référentiel qui est hébergé par Azure.

Vous collectez des données dans le référentiel à partir de sources connectées en configurant des sources de données et en ajoutant des solutions à votre abonnement.

Les sources de données et les solutions créent chacune différents types d'enregistrements avec leur propre jeu de propriétés, mais vous pouvez toujours les analyser ensemble dans des requêtes vers le référentiel. Vous pouvez utiliser les mêmes outils et méthodes pour utiliser diverses données collectées par différentes sources.

La plupart de vos interactions avec les journaux Azure Monitor s’effectuent via le portail Azure qui s’exécute dans un navigateur et vous fournit un accès aux paramètres de configuration et à plusieurs outils pour analyser les données collectées et agir sur celles-ci. À partir du portail, vous pouvez utiliser :

- Recherche dans les journaux où vous avez élaboré des requêtes pour analyser des données collectées.

- Tableaux de bord, que vous pouvez personnaliser avec des vues graphiques de vos recherches les plus précieuses.

- Solutions, qui fournissent des outils d’analyse et des fonctionnalités supplémentaires.

Les solutions permettent d’ajouter des fonctionnalités aux journaux Azure Monitor. Elles s’exécutent principalement dans le cloud et fournissent une analyse des données collectées dans le référentiel Log Analytics. Ces solutions peuvent également définir de nouveaux types d’enregistrements à collecter qui peuvent être analysés avec des recherches de journaux ou via une interface utilisateur supplémentaire fournie par la solution dans le tableau de bord Log Analytics.

Defender pour le cloud est un exemple de ces types de solutions.

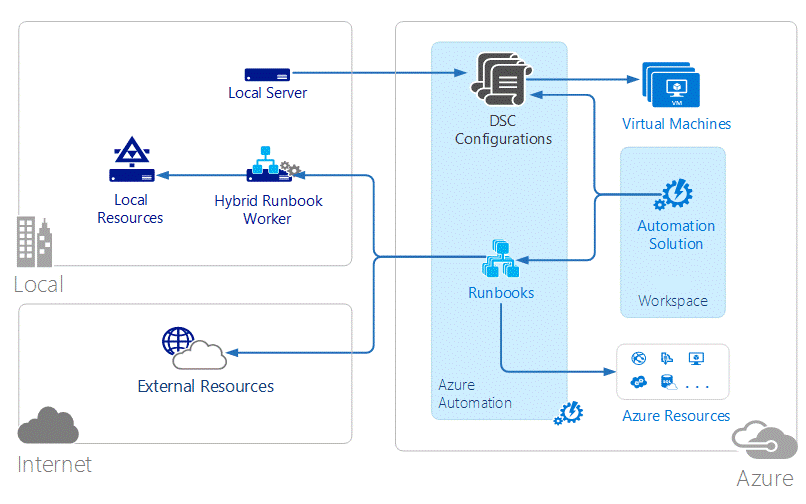

Automation and Control : alerte sur les anomalies de configuration de la sécurité

Azure Automation automatise les processus administratifs grâce à des runbooks basés sur PowerShell et exécutés dans le cloud. Les Runbooks peuvent également être exécutés sur un serveur de votre centre de données local pour gérer des ressources locales. Azure Automation assure la gestion de la configuration avec PowerShell DSC (Desired State Configuration).

Vous pouvez créer et gérer les ressources DSC hébergées dans Azure et les appliquer à des systèmes de cloud et locaux. Ce faisant, vous pouvez définir et appliquez automatiquement leur configuration ou obtenir des rapports pour aider à s’assurer que les configurations de sécurité restent au sein de la stratégie.

Microsoft Defender pour le cloud

Microsoft Defender pour le cloud contribue à protéger votre environnement de cloud hybride. En évaluant continuellement la sécurité de vos ressources connectées, il peut fournir des recommandations de sécurité détaillées concernant les vulnérabilités découvertes.

Les recommandations de Defender pour le cloud sont basées sur le Benchmark de sécurité cloud Microsoft, l’ensemble des directives propres à Azure et créées par Microsoft contenant les meilleures pratiques en matière de sécurité et de conformité basées sur les infrastructures de conformité courantes. Ce point de référence, largement respecté et centré sur le cloud, est basé sur les contrôles du Center for Internet Security (CIS) et du National Institute of Standards and Technology (NIST).

L’activation des fonctionnalités de sécurité améliorées de Defender pour le cloud garantit une protection avancée et intelligente de vos ressources et charges de travail Azure, hybrides et multi-cloud. Pour plus d’informations, consultez Activation des fonctionnalités de sécurité renforcée de Microsoft Defender pour le cloud.

Le tableau de bord de protection de la charge de travail dans Defender pour le cloud offre une visibilité et un contrôle des fonctionnalités de protection intégrée de la charge de travail dans le cloud, fournie par une large gamme d’abonnements Microsoft Defender :

Conseil

En savoir plus sur les sections numérotées du Tableau de bord de la protection de charge de travail.

Les chercheurs en sécurité de Microsoft sont constamment à l’affût des nouvelles menaces. Ils ont accès à un vaste jeu de télémétrie acquis grâce à la présence globale de Microsoft sur le cloud et localement. Cette collection diverse et étendue de jeux de données permet à Microsoft de détecter de nouveaux modèles et de nouvelles tendances d’attaques dans ses produits locaux destinés au consommateur et aux entreprises, ainsi que dans ses services en ligne.

Par conséquent, Defender pour le cloud peut rapidement mettre à jour ses algorithmes de détection, puisque les attaquants sont à l’origine d’attaques innovantes de plus en plus sophistiquées. Cette approche permet de faire face à des menaces en pleine mutation.

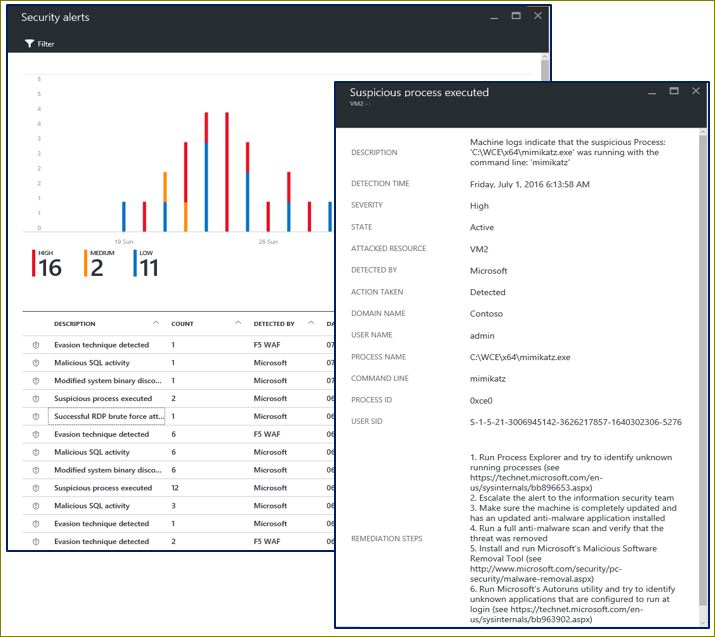

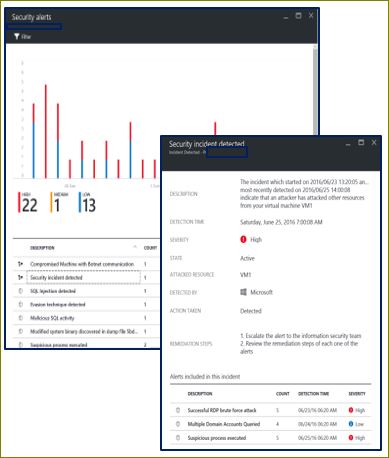

Microsoft Defender pour le cloud collecte automatiquement les informations de sécurité à partir de vos ressources, du réseau et des solutions de partenaires connectées. Elle analyse ces informations, en corrélant les données issues de plusieurs sources, pour identifier les menaces.

Les alertes de sécurité, ainsi que les recommandations sur la façon de répondre aux menaces, sont hiérarchisées dans Microsoft Defender pour le cloud.

Defender pour le cloud emploie une analytique de sécurité avancée qui va bien au-delà des approches simplement basées sur la signature. Les avancées dans les technologies de big data et d’apprentissage automatique sont utilisées pour évaluer les événements dans l’ensemble du cloud. L’analytique avancée peut détecter les menaces qui seraient impossibles à identifier avec des approches manuelles et peut prévoir l’évolution des attaques. Ces types d’analyses de sécurité sont mentionnés dans les prochaines sections.

Informations sur les menaces

Microsoft dispose d’une multitude d’informations en matière de menaces à l’échelle mondiale.

La télémétrie provient de plusieurs sources, telles qu’Azure, Microsoft 365, Microsoft CRM Online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) et Microsoft Security Response Center (MSRC).

Les chercheurs reçoivent également les informations sur les menaces partagées par les principaux fournisseurs de services cloud et s’abonnent aux flux d’informations sur les menaces provenant de tiers. Microsoft Defender pour le cloud peut utiliser ces informations pour vous alerter en cas de menaces provenant d’éléments malveillants connus. Voici quelques exemples :

Utilisation de la puissance de Machine Learning : Microsoft Defender pour le cloud a accès à une grande quantité de données sur l’activité réseau cloud, qui peuvent être utilisées pour détecter les menaces ciblant vos déploiements Azure.

Détection des attaques par force brute : Le machine learning permet de créer un modèle historique des tentatives d’accès à distance, qui facilite la détection des attaques par force brute sur les ports SQL, RDP (Remote Desktop Protocole) et SSH (Secure Shell).

Détection des attaques DDoS sortantes et des botnets : les attaques ciblant les ressources cloud visent généralement à utiliser la puissance de calcul de ces ressources pour exécuter d’autres attaques.

Nouveaux serveurs d’analyse comportementale et machines virtuelles : dès lors qu’un serveur ou qu’une machine virtuelle est attaqué(e), les pirates utilisent diverses techniques pour exécuter du code malveillant sur le système ciblé, en évitant la détection, en assurant la persistance des attaques et en contournant les contrôles de sécurité.

Détection des menaces sur Azure SQL Database : la détection des menaces pour Azure SQL Database identifie les activités de base de données anormales qui indiquent les tentatives inhabituelles et potentiellement dangereuses d’accès ou d’exploitation des bases de données.

Analyse comportementale

L’analyse comportementale est une technique qui analyse et compare les données à une collection de modèles connus. Toutefois, ces modèles ne sont pas de simples signatures. Ils sont déterminés par le biais d’algorithmes de machine learning complexes appliqués à des jeux de données volumineux.

Ils sont également déterminés à travers une analyse minutieuse des comportements malveillants par des experts. Microsoft Defender pour le cloud peut utiliser l’analytique comportementale pour identifier les ressources compromises en se basant sur l’analyse des journaux de machine virtuelle, des journaux d’appareil réseau virtuel, des journaux d’infrastructure fabric, des vidages sur incident, et autres sources.

En outre, il existe une corrélation entre les modèles et les autres signaux pour rechercher les preuves d’une campagne généralisée. Ce rapprochement permet d’identifier les événements qui sont cohérents avec les indicateurs de compromission établis.

Voici quelques exemples :

Exécution de processus suspect : les attaquants utilisent diverses techniques pour exécuter des logiciels malveillants en l’absence de détection. Par exemple, un pirate peut donner au programme malveillant le même nom que celui utilisé pour des fichiers système légitimes, mais placer ces fichiers à un autre emplacement, utiliser un nom similaire à un fichier anodin ou masquer la véritable extension du fichier. Defender pour le cloud modélise les comportements et surveille les exécutions du processus pour détecter les valeurs aberrantes telles que celles-ci.

Programmes malveillants masqués et tentatives d’exploitation : des programmes malveillants sophistiqués peuvent échapper aux produits anti-programme malveillant traditionnels en choisissant de ne jamais écrire sur le disque ou en chiffrant des composants logiciels stockés sur le disque. Toutefois, ces logiciels malveillants peuvent être détectés à l’aide de l’analyse de mémoire, car le programme malveillant laisse des traces en mémoire pour pouvoir fonctionner. Lorsque le logiciel se bloque, un vidage sur incident capture une partie de la mémoire au moment de l’incident. En analysant la mémoire dans le vidage sur incident, Microsoft Defender pour le cloud peut détecter les techniques utilisées pour exploiter la vulnérabilité des logiciels, accéder aux données confidentielles et persister subrepticement au sein d’un ordinateur compromis sans affecter les performances de votre machine.

Mouvement latéral et reconnaissance interne : afin de persister dans un réseau compromis et de localiser/récolter des données précieuses, les attaquants tentent souvent de se déplacer latéralement à partir de l’ordinateur compromis vers d’autres ordinateurs au sein du même réseau. Defender pour le cloud surveille les activités de processus et de connexion afin de détecter les tentatives de développement du pirate au sein du réseau, telles que l’exécution de commande à distance, la détection de réseau et l’énumération de compte.

Scripts PowerShell malveillants : les pirates peuvent utiliser PowerShell pour exécuter du code malveillant sur des machines virtuelles cibles à des fins diverses. Microsoft Defender pour le cloud inspecte l’activité PowerShell à la recherche d’activité suspecte.

Attaques sortantes : les pirates ciblent souvent les ressources cloud en vue d’utiliser ces ressources pour lancer d’autres attaques. Les machines virtuelles compromises peuvent, par exemple, servir à lancer des attaques par force brute contre d’autres machines virtuelles, envoyer du courrier indésirable, ou analyser les ports ouverts et autres appareils sur Internet. En appliquant l’apprentissage automatique au trafic réseau, Microsoft Defender pour le cloud peut détecter lorsque les communications réseau sortantes dépassent la norme. Lorsque du courrier indésirable est détecté, Defender pour le cloud met également en corrélation le trafic de messagerie inhabituel avec l'intelligence issue de Microsoft 365 pour déterminer si le courrier est susceptible d'être mal intentionné ou est le résultat d'une campagne de courrier électronique légitime.

Détection des anomalies

Microsoft Defender pour le cloud utilise également la détection d’anomalie pour identifier les menaces. Contrairement à l’analyse comportementale (qui dépend des modèles connus dérivés de grands jeux de données), la détection des anomalies est plus « personnalisée » et se concentre sur les lignes de base propres à vos déploiements. L’apprentissage automatique est appliqué pour déterminer l’activité normale de vos déploiements et les règles sont générées pour définir les conditions de valeurs aberrantes pouvant signaler un événement de sécurité. Voici un exemple :

- Attaques par force brute RDP/SSH entrantes : vos déploiements peuvent comporter des machines virtuelles occupées par un nombre plus ou moins important de connexions quotidiennes. Microsoft Defender pour le cloud peut déterminer l’activité de connexion de base de ces machines virtuelles et utiliser l’apprentissage automatique pour définir ce qui correspond à des activités normales. Une alerte peut être générée en cas d’écart par rapport à la référence définie pour les caractéristiques de connexion. Là encore, l’apprentissage automatique détermine ce qui est significatif.

Analyse continue des informations sur les menaces

Microsoft Defender pour le cloud s’appuie sur des équipes de recherche de sécurité et de sciences des données implantées dans le monde entier, qui surveillent en continu les évolutions en matière de menaces. Cela inclut les initiatives suivantes :

Analyse des informations sur les menaces : les informations sur les menaces incluent des mécanismes, des indicateurs, des implications et des conseils pratiques sur les menaces, nouvelles ou existantes. Ces informations sont partagées avec la communauté dédiée à la sécurité, et Microsoft surveille en permanence le flux des informations sur les menaces provenant de sources internes et externes.

Partage de signal : les insights fournis par les équipes de sécurité sur le portefeuille complet de services cloud et locaux, de serveurs et d’appareils de point de terminaison client de Microsoft sont partagés et analysés.

Spécialistes de la sécurité Microsoft : engagement continu avec les équipes Microsoft travaillant dans des domaines de la sécurité spécialisés, tels que la forensique et la détection d’attaques web.

Réglage de la détection : des algorithmes sont exécutés sur les jeux de données client réels, et les chercheurs en sécurité collaborent avec les clients pour valider les résultats. Les vrais et les faux positifs sont utilisés pour affiner les algorithmes d’apprentissage automatique.

Ces efforts combinés aboutissent à des détections nouvelles et améliorées, dont vous pouvez bénéficier instantanément. Aucune action de votre part n’est requise.

Microsoft Defender pour Stockage

Microsoft Defender pour le stockage est une couche de sécurité intelligente native Azure qui détecte les tentatives d’accès ou d’exploitation inhabituelles et potentiellement dangereuses de vos comptes de stockage. Il utilise des fonctionnalités avancées de détection des menaces et des données Microsoft Threat Intelligence pour fournir des alertes de sécurité contextuelles. Ces alertes comprennent également des étapes pour atténuer les menaces détectées et empêcher les futures attaques.

Fonctionnalités de protection contre les menaces : Autres services Azure

Machines virtuelles : Microsoft Antimalware

Microsoft Antimalware est une solution d’agent unique pour les applications et les environnements client, conçue pour s’exécuter en arrière-plan sans intervention humaine. Vous pouvez déployer la protection en fonction des besoins de vos charges de travail d’application, avec une configuration de base sécurisée par défaut ou une configuration personnalisée avancée, y compris pour la surveillance anti-programmes malveillants. Azure Antimalware est une option de sécurité dédiée aux machines virtuelles Azure qui est automatiquement installée sur toutes les machines virtuelles PaaS Azure.

Principales fonctionnalités de Microsoft Antimalware

Voici les fonctionnalités d’Azure permettant de déployer et activer Microsoft Antimalware pour vos applications :

Protection en temps réel : supervise l’activité dans les services cloud et sur les machines virtuelles pour détecter et bloquer l’exécution de logiciels malveillants.

Analyse planifiée : Effectue périodiquement une analyse ciblée pour détecter les logiciels malveillants, notamment les programmes en cours d’exécution.

Correction de logiciels malveillants : prend automatiquement des mesures sur les programmes malveillants détectés, notamment la suppression ou la mise en quarantaine des fichiers malveillants et le nettoyage des entrées de Registre malveillantes.

Mises à jour de signatures : installe automatiquement les dernières signatures de protection (définitions de virus) pour garantir que la protection est à jour d’après une fréquence prédéfinie.

Mises à jour du moteur Antimalware : met automatiquement à jour le moteur Microsoft Antimalware.

Mises à jour du logiciel anti-programme malveillant pour la plateforme : met automatiquement à jour la plateforme Microsoft Antimalware.

Protection active : signale les métadonnées de télémétrie relatives aux menaces détectées et aux ressources suspectes à Microsoft Azure afin d’assurer une réaction rapide au paysage de menaces en constante évolution, en permettant de fournir une signature synchrone en temps réel via le système MAPS (Microsoft Active Protection System).

Exemples de création de rapport : crée et fournit des exemples de rapports au service Microsoft Antimalware afin de contribuer à l’amélioration du service et permettre la résolution des problèmes.

Exclusions : permet aux administrateurs d’applications et de services de configurer certains fichiers, processus et lecteurs pour les exclure de la protection et de l’analyse, entre autres pour des raisons de performances.

Collecte d’événements du logiciel anti-programme malveillant : enregistre l’intégrité du service Antimalware, les activités suspectes et les mesures de correction prises dans le journal des événements du système d’exploitation et les rassemble dans le compte de stockage Azure du client.

Détection des menaces Azure SQL Database

Détection des menaces Azure SQL Database est une nouvelle fonctionnalité de sécurité intelligence intégrée dans le service Azure SQL Database. Conçue pour identifier, profiler et détecter 24 heures sur 24 les activités anormales sur la base de données, la détection des menaces Azure SQL Database identifie les menaces potentielles pour la base de données.

Les responsables de la sécurité ou autres administrateurs désignés peuvent obtenir une notification immédiate concernant les activités suspectes qui interviennent sur la base de données. Chaque notification contient des détails sur l’activité suspecte et fournit des recommandations pour vous aider à étudier et corriger la menace.

La détection des menaces Azure SQL Database détecte actuellement les vulnérabilités potentielles et les attaque par injection SQL, ainsi que les schémas d’accès anormaux à la base de données.

Lorsqu’ils reçoivent une notification de détection des menaces par e-mail, les utilisateurs sont en mesure d’accéder aux enregistrements d’audit concernés et de les consulter via un lien profond dans l’e-mail. Le lien ouvre une visionneuse d’audit ou un modèle Excel d’audit préconfiguré qui affiche les enregistrements d’audit concernés au moment de l’événement suspect, selon :

Stockage d’audit du serveur/de la base de données, retraçant les activités anormales sur la base de données

Table de stockage d’audit pertinente ayant été utilisée au moment de l’événement pour écrire le journal d’audit.

Enregistrements d’audit de l’heure suivant immédiatement l’événement.

Enregistrements d’audit associés à un ID d’événement similaire au moment de l’événement (facultatif pour certains détecteurs).

Les fonctions SQL Database Threat Detector utilisent les méthodes de détection suivantes :

Détection déterministe : détecte les séquences suspectes (à partir de règles) dans les requêtes clientes SQL qui correspondent à des attaques connues. Cette méthodologie offre une haute capacité de détection et génère peu de faux positifs ; elle présente toutefois une couverture assez limitée puisqu’elle relève de la catégorie des « détections atomiques ».

Détection comportementale : détecte les activités anormales, autrement dit les comportements anormaux de la base de données qui n’ont pas été observés au cours des 30 derniers jours. Dans un client SQL, une activité anormale peut, par exemple, se traduire par un pic d’échecs de connexion/requête, par un volume important de données extraites, par des requêtes canoniques inhabituelles ou encore par l’utilisation d’adresses IP inconnues pour accéder à la base de données

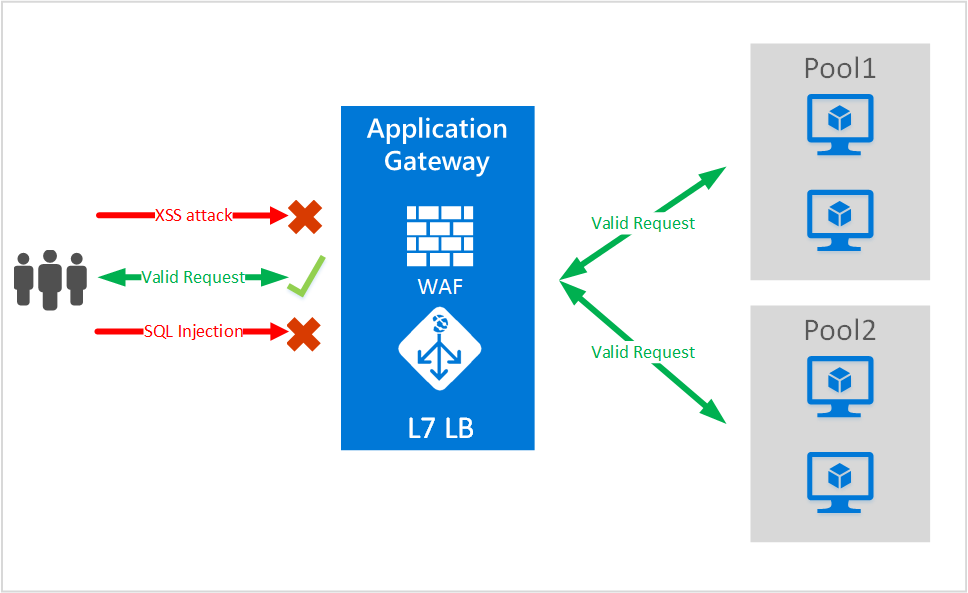

Pare-feu d’applications web sur Application Gateway

Le pare-feu d’applications web (WAF) est une fonction de passerelle Application Gateway qui offre une protection pour les applications web qui utilisent la passerelle d’application pour les fonctions de contrôle de remise d’application standard. Le pare-feu d’applications web le fait en les protégeant contre la plupart des 10 plus courantes vulnérabilités web de l’OWASP (Open Web Application Security Project.

Les protections sont les suivantes :

Protection contre les injections de code SQL.

Protection de l’exécution de script de site à site.

Protection contre les attaques web courantes comme l’injection de commande, les dissimulations de requêtes HTTP, la séparation de réponse HTTP et les attaques RFI (Remote File Inclusion).

Protection contre les violations de protocole HTTP.

Protection contre les anomalies de protocole HTTP comme un agent-utilisateur hôte manquant et les en-têtes Accept.

Protection contre les robots, les crawlers et les scanneurs.

Détection des erreurs de configuration d’application courantes (par exemple, Apache, IIS, etc.)

La configuration WAF au niveau de votre passerelle d’application vous offre plusieurs avantages :

Protection de votre application web contre les vulnérabilités et les attaques web sans modification du code principal.

Protection simultanée de plusieurs applications web derrière une passerelle d’application. Prise en charge d’une passerelle d’application qui peut héberger jusqu’à 20 sites web.

Supervision des applications web contre les attaques à l’aide de rapports en temps réel générés par les journaux d’activité WAF de la passerelle d’application.

Aide au respect des exigences en matière de conformité. Certains contrôles de conformité nécessitent que tous les points de terminaison qui accèdent à Internet soient protégés par une solution WAF.

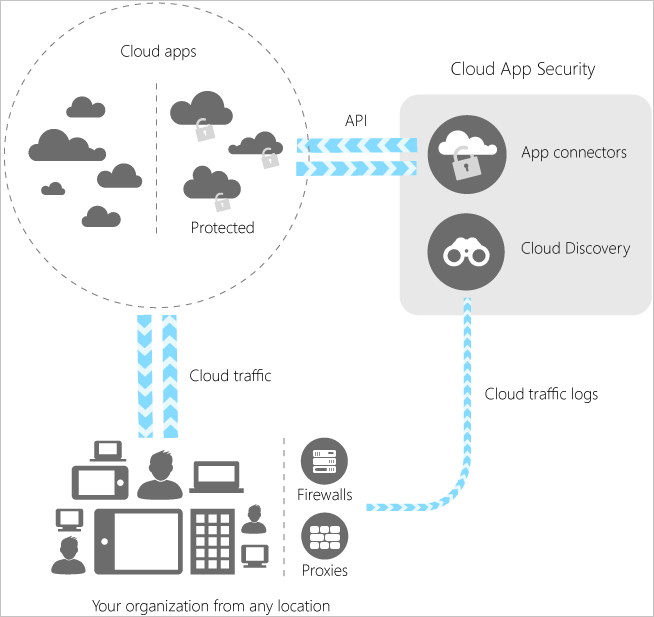

Defender pour les applications Cloud

Defender for Cloud Apps est un composant essentiel de la pile de sécurité de Microsoft Cloud. Cette solution complète peut aider votre organisation lorsque vous cherchez à tirer pleinement parti des promesses des applications cloud. Elle vous laisse le contrôle grâce à une meilleure visibilité dans l’activité. Elle vous permet également de renforcer la protection des données critiques dans les applications cloud.

Grâce à des outils qui vous permettent de détecter le Shadow IT, d’évaluer les risques, d’appliquer des stratégies, d’examiner les activités et d’arrêter les menaces, votre organisation est en mesure de migrer en toute sécurité vers le cloud tout en conservant le contrôle sur ses données critiques.

| Catégorie | Descriptif |

|---|---|

| Découvrez | Découvrez l’informatique fantôme avec Defender for Cloud Apps. Bénéficiez d’une meilleure visibilité grâce à une détection des applications, des activités, des utilisateurs, des données et des fichiers dans votre environnement cloud. Détectez les applications tierces connectées à votre cloud. |

| Examiner | Examinez vos applications cloud à l’aide d’outils d’investigation cloud conçus pour explorer en profondeur les applications à risque, les utilisateurs spécifiques et les fichiers de votre réseau. Recherchez des modèles parmi les données collectées à partir de votre cloud. Générez des rapports pour surveiller votre cloud. |

| Contrôle | Limitez les risques en définissant des stratégies et des alertes de manière à accentuer le contrôle sur le trafic réseau cloud. Utilisez Defender for Cloud Apps pour migrer vos utilisateurs vers d’autres solutions cloud sécurisées et approuvées. |

| Protéger | Utilisez Defender for Cloud Apps pour approuver ou interdire des applications, appliquer des mesures de prévention des fuites de données, contrôler les autorisations et le partage, et générer des alertes et des rapports personnalisés. |

| Contrôle | Limitez les risques en définissant des stratégies et des alertes de manière à accentuer le contrôle sur le trafic réseau cloud. Utilisez Defender for Cloud Apps pour migrer vos utilisateurs vers d’autres solutions cloud sécurisées et approuvées. |

Defender for Cloud Apps intègre la visibilité à votre cloud de la façon suivante :

Utilisation de Cloud Discovery pour mapper et identifier votre environnement cloud et les applications cloud utilisées par votre organisation.

en approuvant et en interdisant les applications dans votre cloud ;

en utilisant des connecteurs faciles à déployer qui tirent parti des API de fournisseurs pour améliorer la visibilité et la gouvernance des applications auxquelles vous vous connectez ;

en vous aidant à préserver le contrôle grâce à la définition et à l’optimisation de stratégies.

Defender for Cloud Apps exécute une analyse complexe sur les données recueillies auprès de ces sources. Cette solution vous alerte immédiatement en cas d’activités anormales et vous procure une visibilité totale sur votre environnement cloud. Vous pouvez configurer une stratégie dans Defender for Cloud Apps et l’utiliser pour protéger tous les éléments de votre environnement cloud.

Fonctionnalités tierces de protection contre les menaces via la Place de marché Azure

Pare-feu d’applications web

Le pare-feu d’applications web inspecte le trafic web entrant et bloque les injections SQL, les attaques XSS, les téléchargements de programmes malveillants, les attaques DDoS, ainsi que les autres attaques ciblées sur vos applications web. Ce type de pare-feu inspecte également les réponses des serveurs Web principaux pour prévention de perte de données (DLP). Le moteur de contrôle d’accès intégré permet aux administrateurs de créer des stratégies de contrôle d’accès granulaire pour l’authentification, l’autorisation et la traçabilité (AAA), qui offre aux organisations une authentification renforcée et un meilleur contrôle des utilisateurs.

Le pare-feu d’applications Web offre les avantages suivants :

Détecte et bloque les injections SQL, les attaques XSS, les téléchargements de logiciels malveillants, les attaques DDoS d’application ou toute autre attaque dirigée contre votre application.

Authentification et contrôle d’accès.

Analyse le trafic sortant pour détecter les données sensibles, avec la possibilité de masquer ou bloquer la fuite d’informations.

Accélère la distribution de contenus d’application web, à l’aide de fonctionnalités telles que la mise en cache, la compression et d’autres optimisations du trafic.

Pour obtenir des exemples de pare-feu d’applications web disponibles sur la Place de marché Azure, consultez Pare-feu d'applications web Barracuda, pare-feu d'applications web virtuel Brocade (vWAF), Imperva SecureSphere et le pare-feu ThreatSTOP IP.

Étape suivante

- Répondre aux menaces actuelles : elles permettent d’identifier les menaces actives ciblant vos ressources Azure et fournissent les insights nécessaires pour y répondre rapidement.