Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

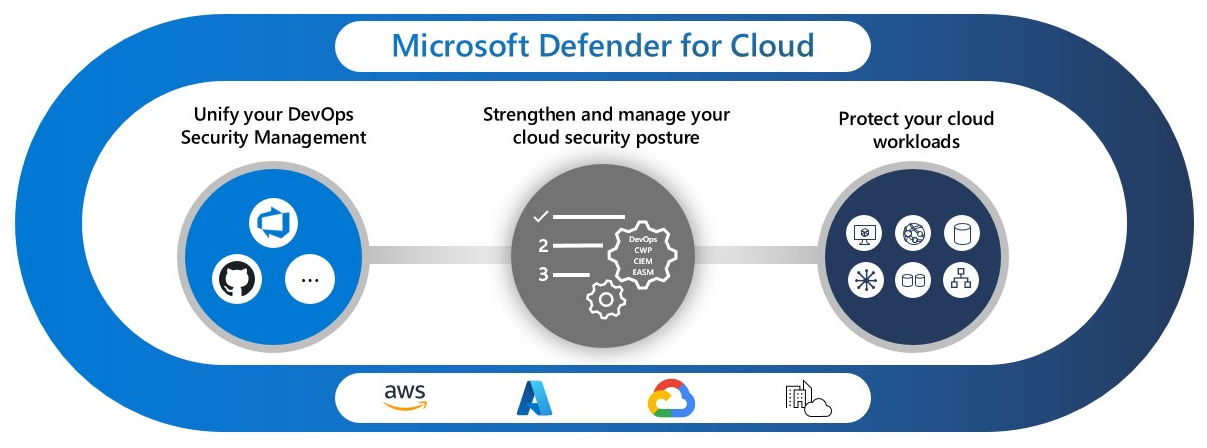

Microsoft Defender for Cloud est une plateforme de protection des applications cloud native (CNAPP) qui inclut des mesures et des pratiques de sécurité conçues pour protéger les applications basées sur le cloud contre différentes cybermenaces et vulnérabilités. Defender pour cloud inclut les éléments suivants :

- Solution d’opérations de sécurité de développement (DevSecOps) qui unifie la gestion de la sécurité au niveau du code dans les environnements multicloud et multi pipeline

- Solution cspM (Cloud Security Posture Management) qui identifie les actions pour empêcher les violations

- Plateforme de protection des charges de travail cloud (CWPP) avec des protections pour les serveurs, les conteneurs, le stockage, les bases de données et d’autres charges de travail

Remarque

Pour obtenir des informations sur la tarification de Defender for Cloud, consultez la page de tarification. Vous pouvez également estimer les coûts avec la calculatrice de coûts Defender pour cloud.

Le portail Microsoft 365 Defender aide les équipes de sécurité à examiner les attaques sur les ressources cloud, les appareils et les identités. Microsoft 365 Defender fournit une vue d’ensemble des attaques, notamment les événements suspects et malveillants dans les environnements cloud. Microsoft 365 Defender effectue cette opération en mettant en corrélation toutes les alertes et incidents, y compris les alertes cloud et les incidents.

En savoir plus sur l’intégration entre Microsoft Defender pour cloud et Microsoft Defender XDR.

Sécuriser les applications cloud

Defender pour Cloud vous aide à intégrer de bonnes pratiques de sécurité au début du processus de développement de logiciels ou DevSecOps. Vous pouvez protéger vos environnements de gestion du code et vos pipelines de code et obtenir des insights sur la posture de sécurité de votre environnement de développement à partir d’un emplacement unique. Defender pour Cloud permet aux équipes de sécurité de gérer la sécurité DevOps dans les environnements à plusieurs pipelines.

Les applications d’aujourd’hui nécessitent une sensibilisation à la sécurité au niveau du code, de l’infrastructure et du runtime pour s’assurer que les applications déployées bénéficient d’une protection renforcée contre les attaques.

| Fonctionnalité | Quel problème résout-elle ? | Prise en main | Plan Defender |

|---|---|---|---|

| Insights de pipeline de code | Permet aux équipes de sécurité de protéger les applications et les ressources du code au cloud dans des environnements multipipelines, comme GitHub, Azure DevOps et GitLab. Les découvertes en matière de sécurité de DevOps, comme les configurations incorrectes de IaC (Infrastructure as Code) et les secrets exposés, peuvent ensuite être mis en corrélation avec d’autres insights de la sécurité cloud contextuelle pour classer par priorité les corrections à apporter au code. | Connecter des dépôts Azure DevOps, GitHub et GitLab à Defender pour le cloud | CSPM de base (gratuit) et CSPM Defender |

Améliorer votre posture de sécurité

La sécurité de vos ressources cloud et locales repose sur une configuration et un déploiement appropriés. Les recommandations defender pour cloud identifient les étapes à suivre pour sécuriser votre environnement.

Defender pour Cloud inclut des fonctionnalités CSPM gratuites de base. Activez les fonctionnalités CSPM avancées avec le plan CSPM Defender.

| Fonctionnalité | Quel problème résout-elle ? | Prise en main | Plan Defender |

|---|---|---|---|

| Gestion centralisée des stratégies | Définissez les conditions de sécurité que vous souhaitez gérer dans votre environnement. La stratégie se traduit par des recommandations qui identifient les configurations de ressources qui violent votre stratégie de sécurité. Le benchmark de sécurité cloud Microsoft est une norme intégrée qui applique des principes de sécurité avec des conseils d’implémentation techniques détaillés pour Azure et d’autres fournisseurs de cloud (tels qu’Amazon Web Services (AWS) et Google Cloud Platform (GCP). | Personnaliser une stratégie de sécurité | CSPM de base (gratuit) |

| Niveau de sécurité | Résumez votre état de la sécurité en fonction des recommandations de sécurité. À mesure que vous appliquez les recommandations, votre niveau de sécurité s’améliore. | Suivez votre score de sécurité | CSPM de base (gratuit) |

| Couverture multicloud | Connectez-vous à vos environnements multicloud avec des méthodes sans agent(s) pour obtenir des insights CSPM et une protection CWPP. | Connecter vos ressources cloud Amazon AWS et Google GCP à Defender pour le cloud | CSPM de base (gratuit) |

| Gestion de l’état de la sécurité cloud (CSPM, Cloud Security Posture Management) | Utilisez le tableau de bord pour voir les faiblesses de votre état de la sécurité. | Activer les outils CSPM | CSPM de base (gratuit) |

| Gestion de la posture de sécurité cloud avancée | Obtenez des outils avancés pour identifier les faiblesses de votre état de la sécurité, notamment : – Gouvernance pour conduire des actions permettant d’améliorer votre état de la sécurité – Conformité réglementaire pour vérifier la conformité avec les normes de sécurité – Cloud Security Explorer pour créer une vue complète de votre environnement |

Activer les outils CSPM | CSPM Defender |

| Gestion de l’état de la sécurité des données | La gestion de l’état de la sécurité des données détecte automatiquement les magasins de données contenant des données sensibles et contribue à réduire le risque de violation des données. | Activer la gestion de l’état de la sécurité des données | CSPM Defender ou Defender pour le stockage |

| Analyse des chemins d’attaque | Modélisez le trafic sur votre réseau pour identifier les risques potentiels avant d’implémenter des modifications dans votre environnement. | Créer des requêtes pour analyser les chemins d’accès | CSPM Defender |

| Explorateur de sécurité du cloud | Une carte de votre environnement cloud qui vous permet de créer des requêtes afin d’identifier les risques de sécurité. | Créer des requêtes pour rechercher les risques de sécurité | CSPM Defender |

| Gouvernance de la sécurité | Pilotez les améliorations de la sécurité au sein de votre organisation en affectant des tâches aux propriétaires des ressources et en suivant la progression de l’alignement de l’état de votre sécurité sur votre stratégie de sécurité. | Définir des règles de gouvernance | CSPM Defender |

| Gestion des autorisations Microsoft Entra | Offre une visibilité et un contrôle complets des autorisations pour toutes les identités et toutes les ressources dans Azure, AWS et GCP. | Passez en revue votre index pci (Permission Creep Index) | CSPM Defender |

Protéger les charges de travail cloud

Les principes de sécurité proactifs nécessitent l’implémentation de pratiques de sécurité pour protéger vos charges de travail contre les menaces. La plateforme de protection des charges de travail cloud (CWPP) fournit des recommandations spécifiques à la charge de travail pour vous guider vers les contrôles de sécurité appropriés pour protéger vos charges de travail.

Quand votre environnement est menacé, des alertes de sécurité indiquent immédiatement la nature et la gravité de la menace pour vous permettre de planifier votre réponse. Après avoir identifié une menace dans votre environnement, répondez rapidement pour limiter le risque à vos ressources.

| Fonctionnalité | Quel problème résout-elle ? | Prise en main | Plan Defender |

|---|---|---|---|

| Protéger les serveurs cloud | Fournissez des protections de serveur via la protection par Microsoft Defender for Endpoint ou via une protection étendue avec un accès réseau juste-à-temps, la surveillance de l’intégrité des fichiers, l’évaluation des vulnérabilités, etc. | Sécuriser vos serveurs multiclouds et locaux | Defender pour serveurs |

| Identifier les menaces pesant sur vos ressources de stockage | Détectez les tentatives inhabituelles et potentiellement dangereuses pour accéder à ou exploiter vos comptes de stockage en utilisant des fonctionnalités avancées de détection des menaces et les données de Veille des menaces Microsoft pour fournir des alertes de sécurité contextuelles. | Protéger vos ressources de stockage cloud | Defender pour le stockage |

| Protéger les bases de données cloud | Protégez l’ensemble de votre patrimoine de base de données avec la détection des attaques et la réponse aux menaces pour les types de base de données les plus répandues dans Azure afin de protéger les moteurs de base de données et les types de données, en fonction de leur surface d’attaque et des risques de sécurité. | Déployer des protections spécialisées pour les bases de données cloud et locales | Defender pour les bases de données Azure SQL – Serveurs Defender pour SQL sur des machines – Defender pour les bases de données relationnelles open source – Defender pour Azure Cosmos DB |

| Protéger les conteneurs | Sécurisez vos conteneurs afin d’améliorer, surveiller et maintenir la sécurité de vos clusters, de vos conteneurs et de leurs applications avec le renforcement de l’environnement, l’évaluation des vulnérabilités et la protection au moment de l’exécution. | Rechercher les risques de sécurité dans vos conteneurs | Defender pour les conteneurs |

| Insights sur le service d’infrastructure | Diagnostiquez les faiblesses de votre infrastructure d’application qui peuvent rendre votre environnement vulnérable aux attaques. | - Identifier les attaques ciblant les applications s’exécutant sur App Service - Détecter les tentatives d’exploitation des comptes Key Vault - Recevoir des alertes sur les opérations suspectes de Resource Manager - Exposer les activités DNS (Système de noms de domaine) anormales |

Defender pour App Service – Defender pour Key Vault – Defender pour Resource Manager – Defender pour DNS |

| Alertes de sécurité | Restez informés des événements en temps réel qui menacent la sécurité de votre environnement. Les alertes sont catégorisées selon plusieurs niveaux de gravité pour indiquer les réponses appropriées. | Gérer les alertes de sécurité | N’importe quel plan Defender de protection de charge de travail |

| Incidents de sécurité | Identifiez les modèles d’attaque en mettant en corrélation les alertes et en les intégrant à SIEM (Security Information and Event Management), Security Orchestration, Automation et Response (SOAR) et aux solutions de modèle de déploiement classique informatique pour répondre aux menaces et réduire les risques pour vos ressources. | Exporter les alertes vers un système SIEM, SOAR ou ITSM | N’importe quel plan Defender de protection de charge de travail |

Important

- Depuis le 1er août 2023, les clients disposant d’un abonnement existant à Defender pour DNS peuvent continuer à utiliser le service en tant que plan autonome.

- Pour les nouveaux abonnements, les alertes relatives à l’activité DNS suspecte sont incluses dans le cadre de Defender pour serveurs Plan 2 (P2).

- Aucune modification n’est apportée à l’étendue de protection : Defender pour DNS continue de protéger toutes les ressources Azure connectées aux résolveurs DNS par défaut d’Azure. La modification affecte la façon dont la protection DNS est facturée et groupée, et non les ressources couvertes.

En savoir plus

Pour plus d’informations sur Defender for Cloud et son fonctionnement, consultez :

- Une procédure pas à pas pour Defender for Cloud

- Une interview sur Defender for Cloud avec un expert en cybersécurité dans Les leçons apprises sur le terrain

- Microsoft Defender for Cloud – Cas d’usage

- Microsoft Defender for Cloud Série PoC – Microsoft Defender pour les conteneurs

- Découvrez comment Microsoft Defender for Cloud fournit la sécurité des données