Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Lorsque vous rencontrez un compte d’utilisateur, un nom d’hôte, une adresse IP ou une ressource Azure dans une enquête sur les incidents, vous voudrez peut-être en savoir plus. Par exemple, vous souhaiterez peut-être connaître son historique d’activité, par exemple le fait qu’il soit apparu dans d’autres alertes ou incidents, qu’il ait fait quelque chose d’inattendu ou hors de caractère, et ainsi de suite. En bref, vous souhaitez obtenir des informations qui peuvent vous aider à déterminer quel type de menace ces entités représentent et guident votre enquête en conséquence.

Important

Microsoft Sentinel est généralement disponible dans le portail Microsoft Defender, notamment pour les clients sans licence Microsoft Defender XDR ou E5. Pour plus d’informations, consultez Microsoft Sentinel dans le portail Microsoft Defender.

Pages d’entité

Dans ces situations, vous pouvez sélectionner l’entité (elle apparaîtra sous la forme d’un lien cliquable) et être redirigée vers une page d’entité, une feuille de données pleine d’informations utiles sur cette entité. Vous pouvez également accéder à une page d’entité en recherchant directement des entités sur la page de comportement de l’entité Microsoft Sentinel. Les types d’informations que contient les pages d’entités incluent des faits de base sur l’entité, une chronologie d’événements notables liés à cette entité, ainsi que des insights sur le comportement de l’entité.

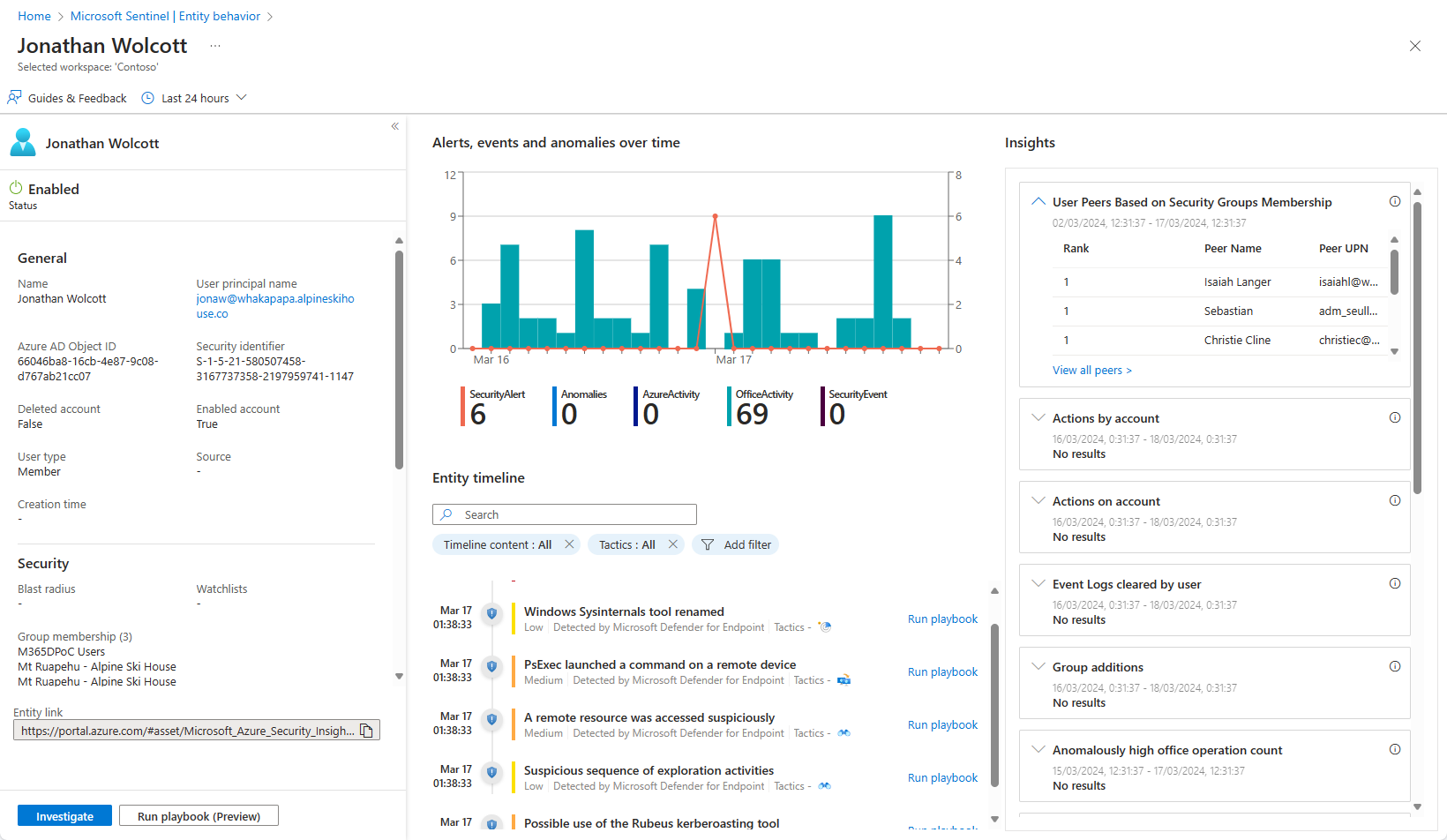

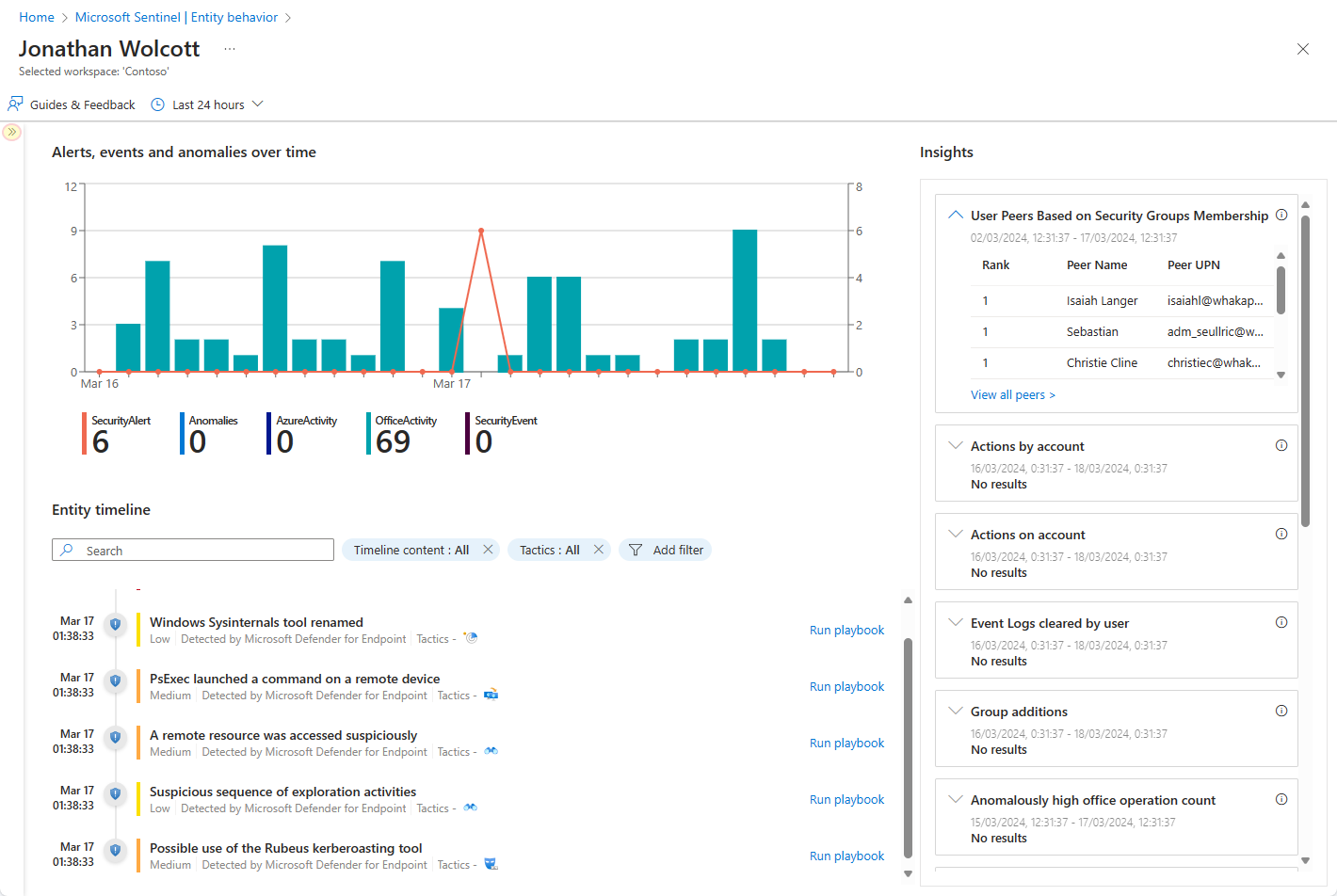

Plus précisément, les pages d’entité se composent de trois parties :

Le volet gauche contient les informations d’identification de l’entité, collectées à partir de sources de données telles que Microsoft Entra ID, Azure Monitor, Azure Activity, Azure Resource Manager, Microsoft Defender pour le cloud, CEF/Syslog et Microsoft Defender XDR (avec tous ses composants).

Le panneau central affiche une chronologie graphique et textuelle d’événements notables liés à l’entité, comme les alertes, les signets, les anomalies et les activités. Les activités sont des agrégations d’événements notables de Log Analytics. Les requêtes qui détectent ces activités sont développées par les équipes de recherche de sécurité Microsoft et vous pouvez désormais ajouter vos propres requêtes personnalisées pour détecter les activités de votre choix.

Le panneau de droite présente des insights comportementaux sur l’entité. Ces insights sont développés en continu par les équipes de recherche de sécurité Microsoft. Elles sont basées sur différentes sources de données et fournissent un contexte pour l’entité et ses activités observées, ce qui vous permet d’identifier rapidement les menaces anormales de comportement et de sécurité.

Si vous examinez un incident à l’aide de la nouvelle expérience d’investigation, vous serez en mesure de voir une version panelisée de la page d’entité directement dans la page de détails de l’incident. Vous disposez d’une liste de toutes les entités dans un incident donné et la sélection d’une entité ouvre un panneau latéral avec trois « cartes » (Informations, Chronologie et Insights), affichant toutes les mêmes informations décrites ci-dessus, dans le délai spécifique correspondant à celui des alertes dans l’incident.

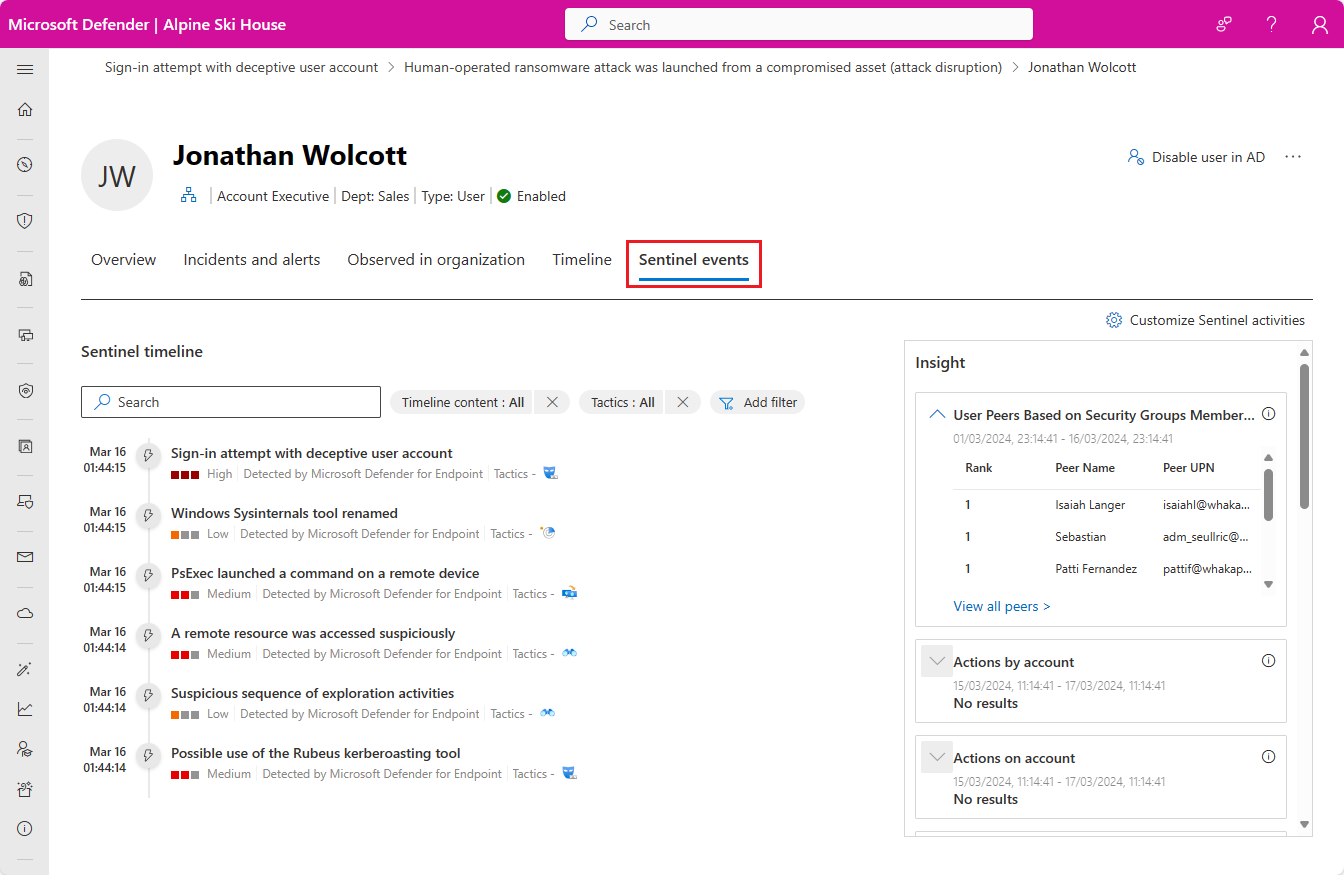

Si vous utilisez Microsoft Sentinel dans le portail Defender, les panneaux de chronologie et d’insights s’affichent sous l’onglet Événements Sentinel de la page d’entité Defender.

La chronologie

La chronologie de l’onglet Événements Sentinel ajoute une partie majeure de la contribution de la page d’entité à l’analytique du comportement dans le portail Defender. Elle présente l’historique des événements liés à l’entité, qui vous aide à comprendre l’activité de celle-ci dans un délai d’exécution spécifique.

Plus spécifiquement, la chronologie des événements Sentinel contient des événements et alertes provenant de sources tierces, collectées exclusivement par Microsoft Sentinel, tels que les événements Syslog/CEF et les journaux personnalisés ingérés via l’agent Azure Monitor ou via des connecteurs personnalisés.

Les types d’éléments suivants sont inclus dans la chronologie.

Alertes : toutes les alertes dans lesquelles l’entité est définie en tant qu’entité mappée. Si votre organisation a créé des alertes personnalisées à l’aide de règles d’analytique, assurez-vous que le mappage d’entité des règles est correctement effectué.

Signets : tous les signets qui incluent l’entité spécifique affichée sur la page.

Anomalies : détections UEBA basées sur des bases de référence dynamiques créées pour chaque entité entre différentes entrées de données et par rapport à ses propres activités historiques, celles de ses homologues et celles de l’organisation dans son ensemble.

Activités : agrégation d’événements notables liés à l’entité. Un large éventail d’activités sont collectées automatiquement et vous pouvez désormais personnaliser cette section en ajoutant des activités de votre choix.

Pour les entités d’appareil, un nouveau type d’activité a été ajouté en janvier 2025. Cette activité inclut la suppression, le blocage ou le refus du trafic provenant d’un appareil donné, en fonction des données collectées à partir des journaux d’activité des appareils réseau les plus importants. Ces journaux fournissent à vos équipes de sécurité des informations critiques pour repérer et résoudre rapidement les menaces potentielles.

À compter de janvier 2025, les activités de l’entité d’appareil sont visibles sous l’onglet Chronologie principale de la page d’entité d’appareil, ainsi que sur l’onglet Événements Sentinel comme précédemment. Pour plus d’informations, consultez chronologie unifiée (préversion).

Cette chronologie affiche les informations des dernières 24 heures. Actuellement, cette période n’est pas modifiable.

Insights sur les entités

Les insights d’entité sont des requêtes définie par les chercheurs en matière de sécurité de Microsoft pour aider vos analystes à investiguer plus efficacement. Les insights sont présentées dans la page de l’entité. Elles fournissent des informations de sécurité précieuses sur les hôtes et les utilisateurs, sous la forme de graphiques et de données tabulaires. Les informations étant disponibles ici, vous n’avez pas à passer par Log Analytics. Les insights contiennent des données relatives aux connexions, aux ajouts de groupes, aux événements anormaux, et ainsi de suite. Ils incluent également des algorithmes de Machine Learning avancés pour détecter les comportements anormaux.

Les insights reposent sur les sources de données suivantes :

- Syslog (Linux)

- ÉvénementDeSécurité (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (UEBA Microsoft Sentinel)

- Pulsation (agent Azure Monitor)

- CommonSecurityLog (Microsoft Sentinel)

Généralement, chaque insight d’entité affiché sur la page d’entité est accompagné d’un lien qui vous redirige vers une page présentant la requête sous-jacente ainsi que les résultats associés, vous permettant ainsi d’examiner les résultats en profondeur.

- Dans Microsoft Sentinel dans le portail Azure, le lien vous dirige vers la page Journaux .

- Dans le portail Microsoft Defender, le lien vous permet d’accéder à la page de repérage avancé .

Comment utiliser les pages d’entité

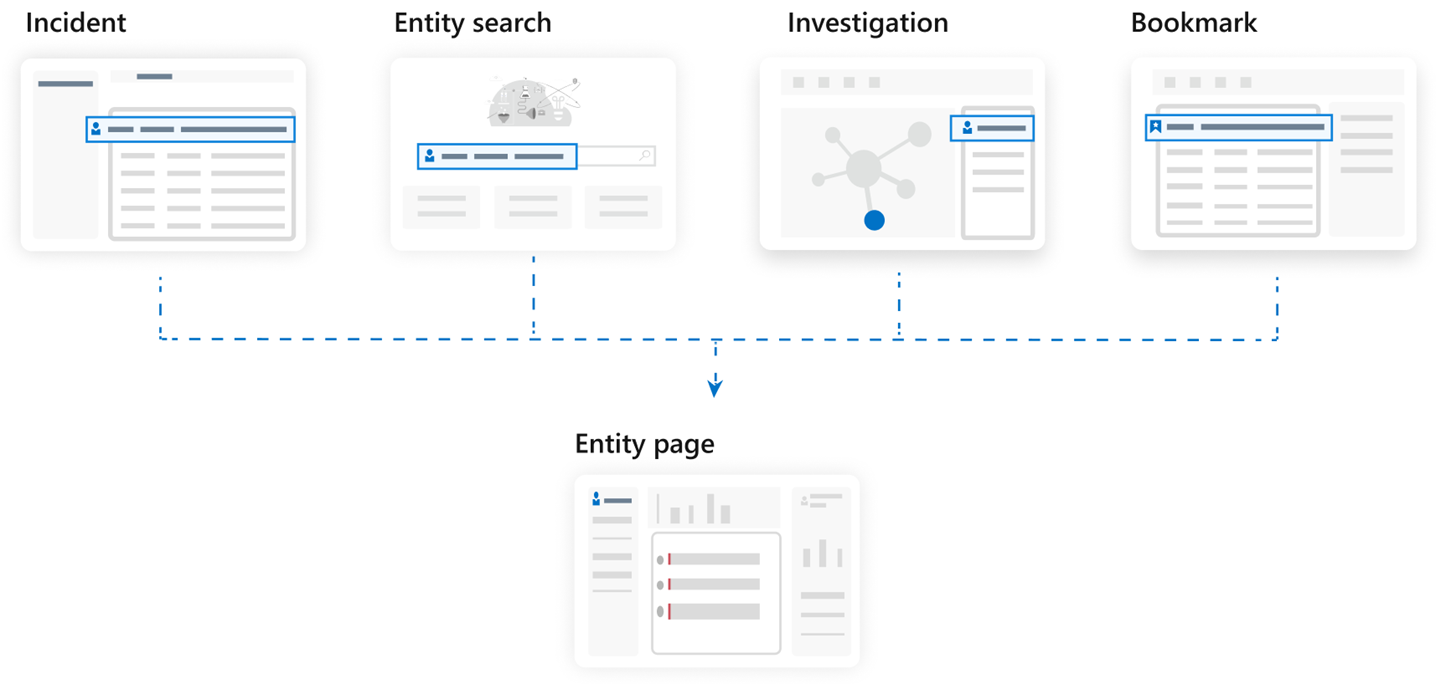

Les pages d’entité sont conçues pour faire partie de plusieurs scénarios d’utilisation et sont accessibles à partir de la gestion des incidents, du graphique d’investigation, des signets ou directement à partir de la page de recherche d’entités sous comportement d’entité dans le menu principal de Microsoft Sentinel.

Les informations de page d’entité sont stockées dans la table BehaviorAnalytics, décrites en détail dans la référence Microsoft Sentinel UEBA.

Pages d’entités prises en charge

Microsoft Sentinel propose actuellement les pages d’entités suivantes :

Compte d’utilisateur

Hébergeur

Adresse IP (préversion)

Notes

La page d’entité d’adresse IP (désormais en préversion) contient des données de géolocalisation fournies par le service Microsoft Threat Intelligence. Ce service combine les données de géolocalisation des solutions Microsoft et des fournisseurs et partenaires tiers. Les données sont ensuite disponibles à des fins d’analyse et d’investigation dans le contexte d’un incident de sécurité. Pour plus d’informations, consultez également Enrichir des entités dans Microsoft Sentinel avec des données de géolocalisation via l’API REST (préversion publique).

Ressource Azure (préversion)

Appareil IoT (aperçu) : uniquement dans Microsoft Sentinel dans le portail Azure pour l’instant.

Étapes suivantes

Dans ce document, vous avez découvert comment obtenir des informations sur les entités de Microsoft Sentinel à l’aide de pages d’entités. Pour plus d’informations sur les entités et leur utilisation, consultez les articles suivants :

- Découvrez les entités dans Microsoft Sentinel.

- Personnalisez les activités dans les chronologies des pages d’entité.

- Identifier les menaces avancées avec l’analytique du comportement des utilisateurs et des entités (UEBA) dans Microsoft Sentinel

- Activer l’analytique du comportement d’entité dans Microsoft Sentinel.

- Chasse des menaces de sécurité.