Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

MITRE ATT&CK est une base de connaissances accessible publiquement, qui regroupe des tactiques et des techniques couramment utilisées par les attaquants, et qui est créée et tenue à jour grâce à des observations du monde réel. De nombreuses organisations utilisent la base de connaissances MITRE ATT&CK pour développer des modèles de menace et des méthodologies spécifiques utilisés pour vérifier l’état de la sécurité dans leurs environnements.

Microsoft Sentinel analyse les données ingérées, non seulement pour détecter les menaces et vous aider à les investiguer, mais également pour visualiser la nature et la couverture de l’état de sécurité de votre organisation.

Cet article décrit comment utiliser la page MITRE dans Microsoft Sentinel pour visualiser les règles d'analyse (détections) déjà actives dans votre espace de travail, et les détections que vous pouvez configurer, afin de comprendre la couverture de sécurité de votre organisation, sur la base des tactiques et techniques du cadre ATT&CK® de MITRE.

Important

La page MITRE de Microsoft Sentinel est en préversion. Les conditions supplémentaires pour les préversions Azure incluent des conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou qui ne sont pas encore en disponibilité générale.

Prérequis

Avant de pouvoir afficher la couverture MITRE pour votre organisation dans Microsoft Sentinel, assurez-vous que vous disposez des conditions préalables suivantes :

- Instance Microsoft Sentinel active.

- Autorisations nécessaires pour afficher le contenu dans Microsoft Sentinel. Pour plus d’informations, consultez Autorisations et rôles dans Microsoft Sentinel.

- Connecteurs de données configurés pour ingérer les données de sécurité appropriées dans Microsoft Sentinel. Pour plus d’informations, consultez Connecteurs de données Microsoft Sentinel.

- Règles de requête planifiées actives et règles en quasi-temps réel (NRT) configurées dans Microsoft Sentinel. Pour plus d’informations, consultez Détection des menaces dans Microsoft Sentinel.

- Connaissance de l’infrastructure MITRE ATT&CK et de ses tactiques et techniques.

Version de l’infrastructure MITRE ATT&CK

Microsoft Sentinel est actuellement aligné sur l’infrastructure MITRE ATT&CK, version 16.

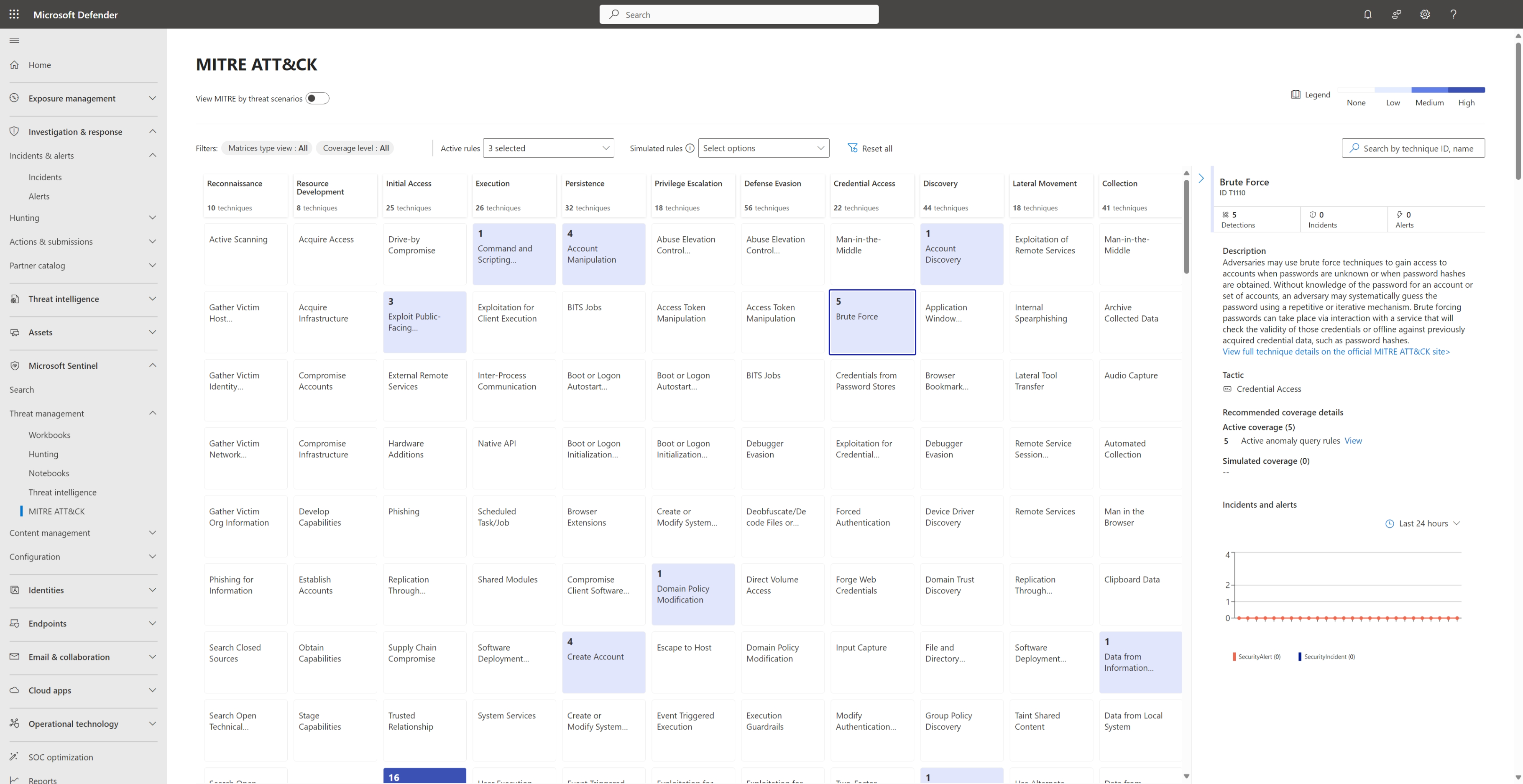

Afficher la couverture MITRE actuelle

Par défaut, les règles de requête planifiée active et en temps quasi réel (NRT) sont indiquées dans la matrice de couverture.

Effectuez l'une des opérations suivantes, en fonction du portail que vous utilisez :

Dans le portail Defender, sélectionnez Microsoft Sentinel> Threat management >MITRE ATT&CK.

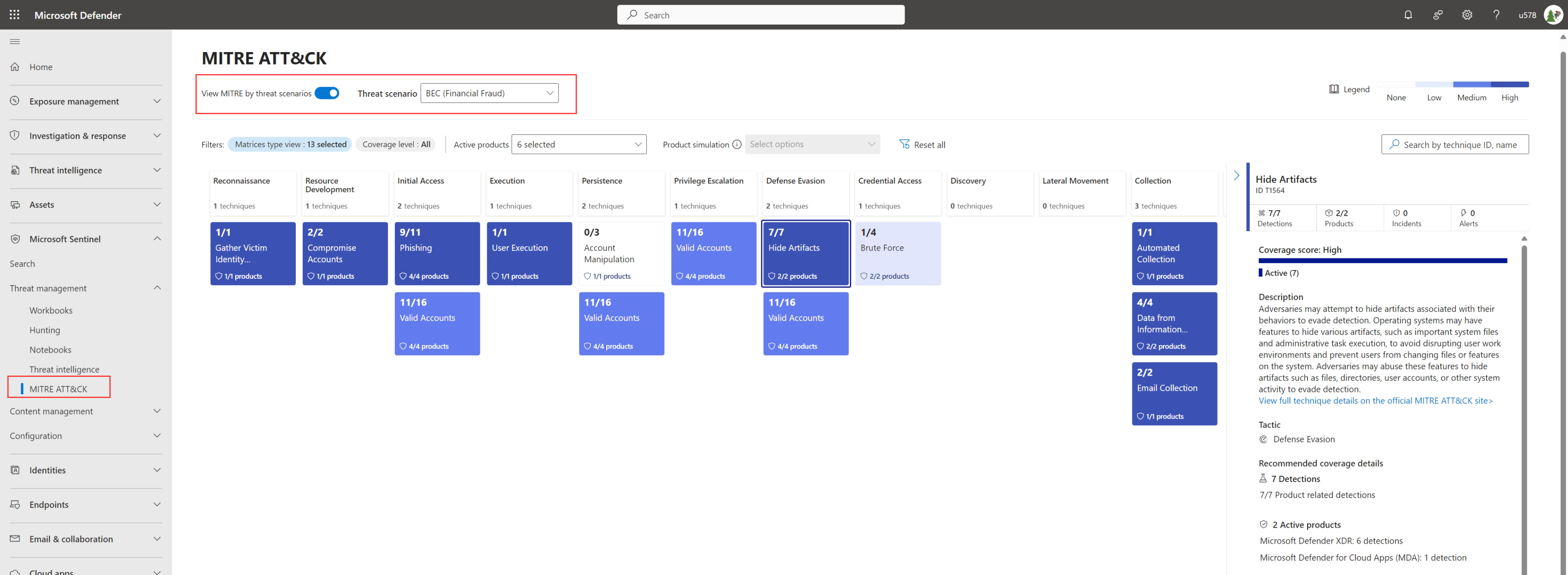

Pour filtrer la page par un scénario de menace spécifique, activez l’option Afficher MITRE par menace, puis sélectionnez un scénario de menace dans le menu déroulant. La page est mise à jour en conséquence. Par exemple :

Utilisez l’une des méthodes suivantes :

Utilisez la légende pour comprendre combien de détections sont actuellement actives dans votre espace de travail pour une technique spécifique.

Utilisez la barre de recherche pour rechercher une technique spécifique dans la matrice, en utilisant le nom ou l’ID de la technique, afin d’afficher l’état de sécurité de votre organisation pour la technique sélectionnée.

Sélectionnez une technique spécifique dans la matrice pour afficher plus de détails dans le volet d’informations. À partir de là, utilisez les liens pour accéder à l’un des emplacements suivants :

Dans la zone Description, sélectionnez Afficher tous les détails de la technique... pour plus d’informations sur la technique sélectionnée dans la base de connaissances de l’infrastructure MITRE ATT&CK.

Faites défiler vers le bas du volet et sélectionnez les liens vers les éléments actifs pour accéder à la zone appropriée dans Microsoft Sentinel.

Par exemple, sélectionnez Requêtes de chasse pour accéder à la page Chasse. Là, vous voyez une liste filtrée des requêtes de chasse qui sont associées à la technique sélectionnée et que vous pouvez configurer dans votre espace de travail.

Sur le portail Defender, le volet détails affiche également les détails de couverture recommandés, y compris le ratio des détections actives et des services de sécurité (produits) de toutes les détections et services recommandés pour la technique sélectionnée.

Simuler la couverture possible avec les détections disponibles

Dans la matrice de couverture MITRE, la couverture simulée fait référence aux détections qui sont disponibles, mais qui ne sont pas configurées, dans votre espace de travail Microsoft Sentinel. Affichez votre couverture simulée pour comprendre l’état de sécurité possible de votre organisation, si vous deviez configurer toutes les détections disponibles.

Dans Microsoft Sentinel, sous Gestion des menaces, sélectionnez MITRE ATTA&CK (préversion), puis sélectionnez des éléments dans le menu Règles simulées pour simuler l’état de sécurité possible de votre organisation.

À partir de là, utilisez les éléments de la page comme vous le feriez autrement pour afficher la couverture simulée pour une technique spécifique.

Utiliser l’infrastructure MITRE ATT&CK dans les règles d’analyse et les incidents

L’exécution régulière dans votre espace de travail Microsoft Sentinel d’une règle planifiée à laquelle sont appliquées des techniques MITRE améliore l’état de sécurité affiché pour votre organisation dans la matrice de couverture MITRE.

Règles analytiques :

- Quand vous configurez des règles analytiques, sélectionnez les techniques MITRE spécifiques à appliquer à votre règle.

- Quand vous recherchez des règles analytiques, filtrez les règles affichées par technique pour trouver vos règles plus rapidement.

Pour plus d’informations, consultez Détection des menaces prête à l’emploi et Créer des règles d’analytique personnalisées pour détecter des menaces.

Incidents :

Quand des incidents sont créés pour des alertes signalées par des règles pour lesquelles des techniques MITRE sont configurées, les techniques sont également ajoutées aux incidents.

Pour plus d’informations, consultez Examiner les incidents avec Microsoft Sentinel. Si Microsoft Sentinel est intégré au portail Defender, examinez plutôt les incidents dans le portail Microsoft Defender.

Repérage des menaces :

- Quand vous créez une requête de chasse, sélectionnez les tactiques et techniques spécifiques à appliquer à votre requête.

- Quand vous recherchez des requêtes de chasse actives, filtrez les requêtes affichées par tactiques en sélectionnant un élément dans la liste au-dessus de la grille. Sélectionnez une requête pour voir les détails de la tactique et de la technique dans le volet de détails sur le côté

- Quand vous créez des signets, utilisez le mappage technique hérité de la requête de chasse ou créez votre propre mappage.

Pour plus d’informations, consultez Recherche de menaces avec Microsoft Sentinel et Effectuer le suivi des données pendant la chasse avec Microsoft Sentinel.

Contenu connexe

Pour plus d’informations, consultez l’article suivant :