À propos de la mise en réseau dans le cadre de la récupération d’urgence des machines virtuelles Azure

Cet article fournit une aide à la mise en réseau pour la connectivité de la plateforme lors de la réplication des machines virtuelles Azure d’une région vers une autre avec Azure Site Recovery.

Avant de commencer

Découvrez comment Site Recovery permet la récupération d’urgence pour ce scénario.

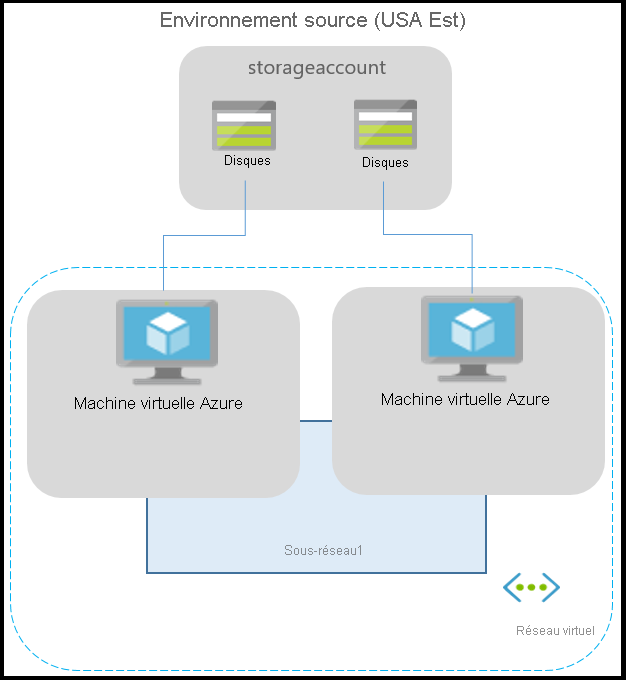

Infrastructure réseau classique

Le diagramme suivant illustre un environnement Azure classique pour des applications qui s’exécutent sur des machines virtuelles Azure :

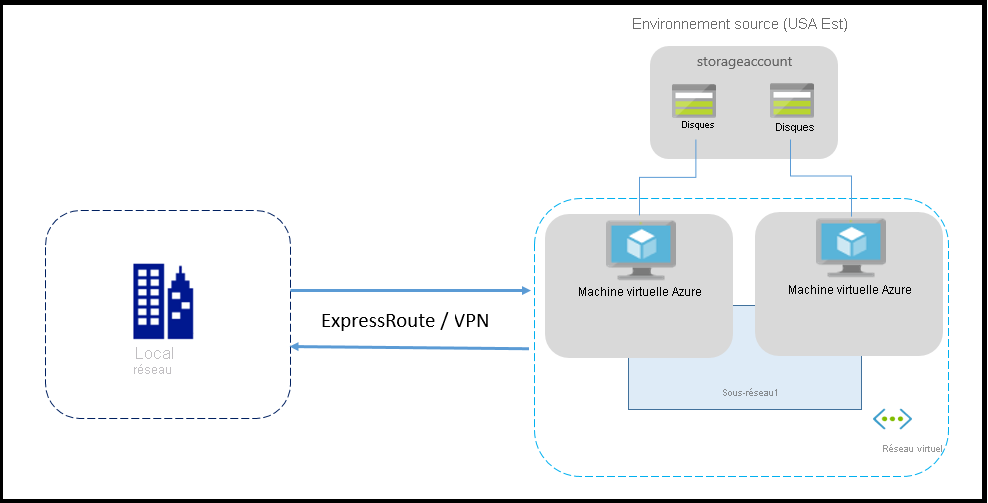

Si vous utilisez Azure ExpressRoute ou une connexion VPN de votre réseau local vers Azure, l’environnement ressemble à ceci :

Les réseaux sont généralement protégés à l’aide de pare-feu et de groupes de sécurité réseau. Les balises de service doivent être utilisées pour contrôler la connectivité réseau. Les groupes de sécurité réseau doivent autoriser plusieurs balises de service à contrôler la connectivité sortante.

Important

L’utilisation d’un proxy authentifié pour contrôler la connectivité réseau n’est pas pris en charge par Site Recovery, et la réplication ne peut pas être activée.

Notes

- Le filtrage basé sur l’adresse IP ne doit pas être effectué pour contrôler la connectivité sortante.

- Les adresses IP d’Azure Site Recovery ne doivent pas être ajoutées à la table de routage Azure pour contrôler la connectivité sortante.

Connectivité sortante pour les URL

Si vous utilisez un proxy de pare-feu basé sur des URL pour contrôler la connectivité sortante, autorisez ces URL Site Recovery :

| URL | Détails |

|---|---|

| *.blob.core.windows.net | Nécessaire pour que les données puissent être écrites dans le compte de stockage de cache dans la région source à partir de la machine virtuelle. Si vous connaissez tous les comptes de stockage de cache de vos machines virtuelles, vous pouvez autoriser l’accès aux URL de compte de stockage spécifiques (par exemple, cache1.blob.core.windows.net et cache2.blob.core.windows.net) au lieu de *.blob.core.windows.net |

| login.microsoftonline.com | Nécessaire pour l’autorisation et l’authentification aux URL du service Site Recovery. |

| *.hypervrecoverymanager.windowsazure.com | Nécessaire pour que la communication du service Site Recovery puisse avoir lieu à partir de la machine virtuelle. |

| *.servicebus.windows.net | Nécessaire pour que les données de surveillance et de diagnostic de Site Recovery puissent être écrites à partir de la machine virtuelle. |

| *.vault.azure.net | Autorise l’accès à la réplication pour les machines virtuelles compatibles avec ADE via le portail |

| *.automation.ext.azure.com | Autorise l’activation de la mise à niveau automatique de l’agent de mobilité pour un élément répliqué par le portail |

Connectivité sortante à l’aide d’étiquettes de service

Outre le contrôle des URL, vous pouvez également utiliser des étiquettes de service pour contrôler la connectivité. Pour ce faire, vous devez au préalable créer un groupe de sécurité réseau dans Azure. Une fois créé, vous devez utiliser nos étiquettes de service existantes et créer une règle de groupe de sécurité réseau pour autoriser l’accès aux services Azure Site Recovery.

Par rapport au contrôle de la connectivité à l’aide d’adresses IP, l’avantage d’utiliser des étiquettes de service pour contrôler la connectivité est qu’il n’existe aucune forte dépendance à une adresse IP particulière pour rester connecté à nos services. Dans un tel scénario, si l’adresse IP de l’un de nos services change, la réplication en cours n’est pas affectée pour vos machines. En revanche, une dépendance vis-à-vis d’adresses IP codées en dur entraîne un état critique de la réplication et expose vos systèmes à des risques. De plus, les étiquettes de service garantissent une sécurité, une stabilité et une résilience plus importantes par rapport aux adresses IP codées en dur.

Quand vous utilisez un groupe de sécurité réseau pour contrôler la connectivité sortante, ces étiquettes de services doivent être autorisées.

- Pour les comptes de stockage dans la région source :

- Créez une règle de groupe de sécurité réseau basée sur une balise de service de stockage pour la région source.

- Autorisez ces adresses pour que les données puissent être écrites dans le compte de stockage de cache, à partir de la machine virtuelle.

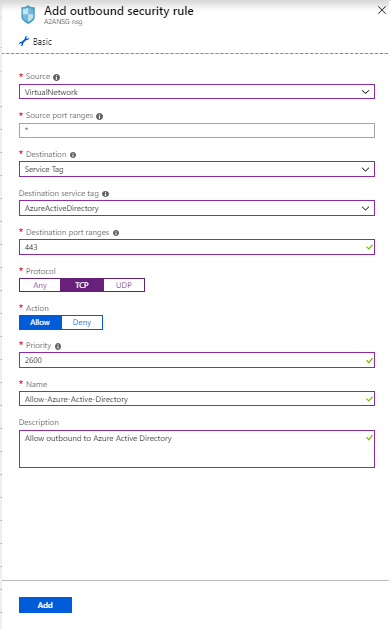

- Créer une règle de groupe de sécurité réseau basée sur une étiquette de service Microsoft Entra pour autoriser l’accès à toutes les adresses IP correspondant à Microsoft Entra ID

- Créez une règle de groupe de sécurité réseau basée sur une balise du service EventsHub pour la région cible, en autorisant l’accès à la supervision de Site Recovery.

- Créez une règle de groupe de sécurité réseau basée sur une étiquette de service Azure Site Recovery pour autoriser l’accès au service Site Recovery dans n’importe quelle région.

- Créez une règle NSG basée sur une étiquette de service AzureKeyVault. Cela est nécessaire uniquement pour l’activation de la réplication des machines virtuelles compatibles avec ADE via le portail.

- Créez une règle NSG basée sur une balise de service GuestAndHybridManagement. Cela n’est nécessaire que pour activer la mise à niveau automatique de l’agent de mobilité pour un élément répliqué par le portail.

- Nous vous recommandons de créer les règles de groupe de sécurité réseau requises sur un groupe de sécurité réseau de test, et de vérifier qu’il n’y a aucun problème avant de créer les règles sur un groupe de sécurité réseau de production.

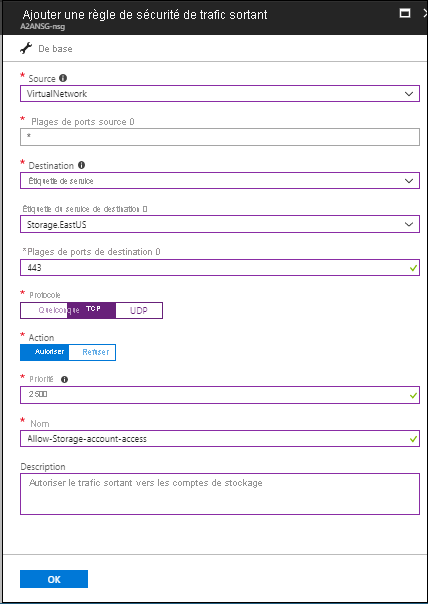

Exemple de configuration de groupe de sécurité réseau

Cet exemple montre comment configurer des règles de groupes de sécurité réseau pour une machine virtuelle à répliquer.

- Si vous utilisez des règles de groupe de sécurité réseau pour contrôler la connectivité sortante, utilisez des règles « Autoriser le trafic HTTPS sortant » sur port:443 pour toutes les plages d’adresses IP requises.

- L’exemple part du principe que « USA Est » est l’emplacement source de la machine virtuelle, et que « USA Centre » en est l’emplacement cible.

Règles de groupe de sécurité réseau - USA Est

Créez une règle de sécurité HTTPS sortante (443) pour « Storage.EastUS » sur le groupe de sécurité réseau, comme indiqué dans la capture d’écran suivante :

Créez une règle de sécurité HTTPS sortante (443) pour « AzureActiveDirectory » sur le groupe de sécurité réseau, comme indiqué dans la capture d’écran suivante :

Comme dans le cas des règles de sécurité, créez une règle de sécurité HTTPS sortante (443) pour « EventHub.CentralUS » sur le groupe de sécurité réseau correspondant à l’emplacement cible. Celle-ci permet d’accéder à la supervision de Site Recovery.

Créez une règle sortante de sécurité HTTPS (443) pour « Azure Site Recovery » sur le groupe de sécurité réseau. Celle-ci permet d’accéder au service Site Recovery dans n’importe quelle région.

Règles de groupe de sécurité réseau - USA Centre

Ces règles sont nécessaires pour que la réplication puisse être activée de la région cible vers la région source après le basculement :

Créez une règle de sécurité HTTPS sortante (443) pour « Storage.CentralUS » sur le groupe de sécurité réseau.

Créez une règle de sécurité HTTPS sortante (443) pour « AzureActiveDirectory » sur le groupe de sécurité réseau.

Comme dans le cas des règles de sécurité, créez une règle de sécurité HTTPS sortante (443) pour « EventHub.EastUS » sur le groupe de sécurité réseau correspondant à l’emplacement cible. Celle-ci permet d’accéder à la supervision de Site Recovery.

Créez une règle sortante de sécurité HTTPS (443) pour « Azure Site Recovery » sur le groupe de sécurité réseau. Celle-ci permet d’accéder au service Site Recovery dans n’importe quelle région.

Configuration des appliances virtuelles réseau

Si vous utilisez des appliances virtuelles réseau pour contrôler le trafic réseau sortant depuis des machines virtuelles, l’appliance risque de présenter des limitations si tout le trafic de réplication la parcoure. Nous vous recommandons de créer un point de terminaison de service réseau dans votre réseau virtuel pour « Stockage » afin que le trafic de réplication n’atteigne pas l’appliance virtuelle réseau.

Créer un point de terminaison de service réseau pour le stockage

Vous pouvez créer un point de terminaison de service réseau dans votre réseau virtuel pour « Stockage », afin que le trafic de réplication ne dépasse pas la limite Azure.

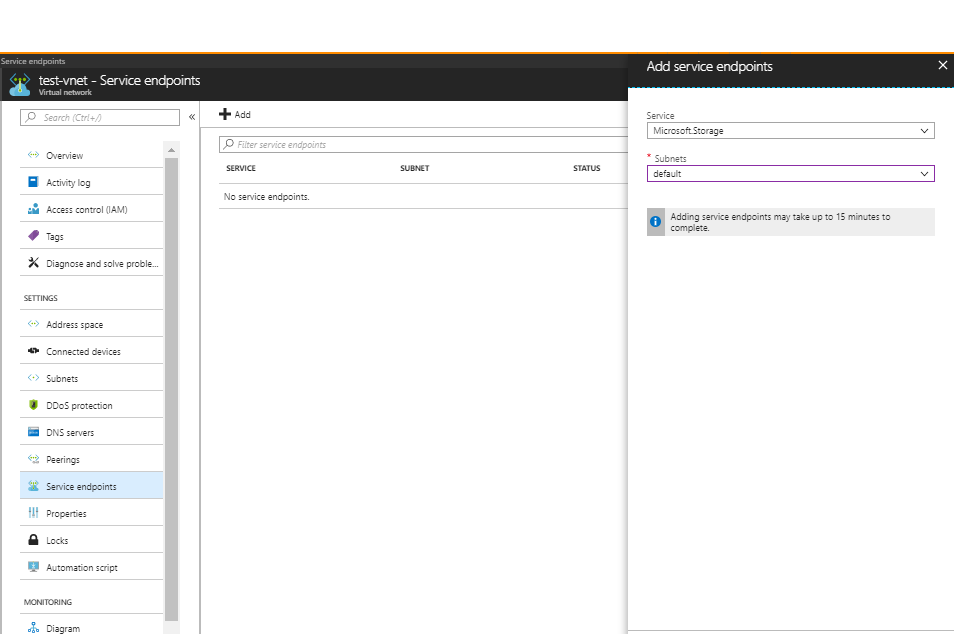

Sélectionnez votre réseau virtuel Azure et cliquez sur Points de terminaison de service.

Cliquez sur Ajouter et l’onglet Ajouter des points de terminaison de service s’ouvre.

Sélectionnez Microsoft.Storage sous Service et les sous-réseaux requis sous le champ « Sous-réseaux », puis cliquez sur Ajouter.

Remarque

Si vous utilisez un compte de stockage de cache ou cible autorisé par le pare-feu, vérifiez que l’option « Autoriser les services Microsoft approuvés » est activée. Vérifiez également que vous autorisez l’accès à au moins un sous-réseau de réseau virtuel source.

Tunneling forcé

Vous pouvez remplacer l’itinéraire système par défaut d’Azure pour le préfixe d’adresse 0.0.0.0/0 par un itinéraire personnalisé et rediriger le trafic des machines virtuelles vers une appliance virtuelle réseau locale, mais cette configuration n’est pas recommandée pour une réplication Site Recovery. Si vous utilisez des itinéraires personnalisés, vous devez créer un point de terminaison de service de réseau virtuel dans votre réseau virtuel pour « Stockage », afin que le trafic de réplication ne dépasse pas la limite Azure.

Étapes suivantes

- Commencer à protéger vos charges de travail en répliquant des machines virtuelles Azure.

- En savoir plus sur la conservation des adresses IP pour le basculement de machines virtuelles Azure.

- En savoir plus sur la récupération d’urgence des machines virtuelles Azure via ExpressRoute.