Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment exécuter votre travail Azure Stream Analytics (ASA) dans un réseau virtuel Azure.

Vue d’ensemble

La prise en charge du réseau virtuel vous permet de limiter l’accès à Azure Stream Analytics à votre infrastructure de réseau virtuel. Cette fonctionnalité vous offre les avantages de l’isolation réseau et peut être obtenue par le déploiement d’une instance conteneurisée de votre travail ASA au sein de votre réseau virtuel. Le travail ASA injecté dans votre réseau virtuel peut ensuite accéder en mode privé à vos ressources dans le réseau virtuel via :

- des points de terminaison privés, qui connectent votre travail ASA injecté dans le réseau virtuel à vos sources de données par le biais de liaisons privées fournies par Azure Private Link ;

- des points de terminaison de service, qui connectent vos sources de données à votre travail ASA injecté dans le réseau virtuel ;

- des étiquettes de service, qui autorisent ou refusent le trafic vers Azure Stream Analytics.

Régions disponibles

L’intégration de réseau virtuel est actuellement prise en charge dans les régions suivantes :

USA Est, USA Est 2, USA Ouest, USA Ouest 2, USA Centre, USA Centre Nord, Centre Canada, Europe Ouest, Europe Nord, Asie Sud-Est, Brésil Sud, Japon Est, Royaume-Uni Sud, Inde Centre, Australie Est, France Centre, Allemagne Centre-Ouest et ÉMIRATS Arabes Unis Nord.

Si votre région n’est pas répertoriée et que vous souhaitez utiliser cette fonctionnalité, remplissez ce formulaire.

Nous évaluons les demandes en fonction de la demande et de la faisabilité, et vous informerons si nous sommes en mesure de prendre en charge votre région.

Conditions préalables

Un compte de stockage V2 universel (GPV2) est requis pour les travaux ASA injectés dans un réseau virtuel.

Les travaux ASA injectés dans un réseau virtuel doivent avoir accès aux métadonnées telles que les points de contrôle pour être stockés dans des tables Azure à des fins opérationnelles.

Si vous avez déjà un compte GPV2 provisionné avec votre travail ASA, aucune étape supplémentaire n’est requise.

Les utilisateurs qui ont des travaux à plus grande échelle dans le stockage Premium sont toujours tenus de fournir un compte de stockage GPV2.

Si vous souhaitez empêcher l’accès aux comptes de stockage à partir des adresses IP publiques, vous devez également le configurer avec une identité managée et des services approuvés.

Pour plus d’informations sur les comptes de stockage, consultez Vue d’ensemble des comptes de stockage et Créer un compte de stockage.

Un réseau virtuel Azure, vous pouvez utiliser un réseau virtuel existant ou en créer un.

Une instance Azure Nat Gateway opérationnelle, consultez la remarque IMPORTANTE ci-dessous.

Important

Les travaux ASA injectés dans le réseau virtuel utilisent une technologie d’injection dans des conteneurs internes fournie par Azure Networking.

Pour améliorer la sécurité et la fiabilité de vos travaux Azure Stream Analytics, vous devez effectuer les opérations suivantes :

Configurez une instance NAT Gateway : cela garantit que tout le trafic sortant de votre réseau virtuel est acheminé via une IP publique sécurisée et cohérente.

Désactivez l’accès sortant par défaut : cela empêche tout trafic sortant inattendu de votre réseau virtuel, améliorant ainsi la sécurité de votre réseau.

Une passerelle NAT Azure est un service de traduction d’adresses réseau entièrement managé et hautement résilient. Quand il est configuré sur un sous-réseau, toute la connectivité sortante utilise les adresses IP publiques statiques de la passerelle NAT.

Pour plus d’informations sur Azure NAT Gateway, consultez la documentation relative à Azure NAT Gateway.

Lors de la configuration d’Azure IoT Hub avec des points de terminaison privés, vérifiez que vous configurez également un point de terminaison privé et les paramètres DNS correspondants pour le point de terminaison intégré Compatible Event Hubs. IoT Hub utilise ce point de terminaison pour acheminer les messages, et sans résolution DNS appropriée, les services tels qu’Azure Stream Analytics peuvent ne pas se connecter.

Pour obtenir des conseils sur la configuration de points de terminaison privés et dns pour IoT Hub et Event Hubs, reportez-vous aux ressources suivantes :

Considérations relatives au sous-réseau

L’intégration au réseau virtuel dépend d’un sous-réseau dédié.

Lors de la configuration de votre sous-réseau délégué, il est essentiel de prendre en compte la plage d’adresses IP pour répondre aux besoins actuels et futurs de votre charge de travail ASA. Étant donné que la taille du sous-réseau ne peut pas être modifiée une fois établie, il est recommandé de sélectionner une taille de sous-réseau qui peut prendre en charge l’échelle potentielle de votre travail. En outre, sachez qu’Azure Networking réserve les cinq premières adresses IP au sein de la plage de sous-réseaux pour une utilisation interne.

L’opération de mise à l'échelle affecte les instances prises en charge réelles et disponibles pour une taille de sous-réseau donnée.

Considérations relatives à l’estimation des plages d’adresses IP :

- Assurez-vous que la plage du sous-réseau n’entre pas en conflit avec la plage du sous-réseau d’ASA. N’utilisez pas les adresses IP comprises entre 10.0.0.0 et 10.0.255.255, car cette plage est utilisée par ASA.

- Réservez :

- Cinq adresses IP pour Azure Networking

- Une adresse IP pour les fonctionnalités telles que les exemples de données, la connexion aux tests et la découverte des métadonnées pour les travaux associés à ce sous-réseau.

- Deux adresses IP sont requises pour chaque ensemble de six unités de diffusion en continu (SU) ou une structure tarifaire ASA V2 (la structure de tarification V2 d'ASA est lancée le 1er juillet 2023, voir ici pour plus d’informations)

Comportement de délégation et de libération de sous-réseau :

Lorsque vous activez l’intégration de réseau virtuel pour un travail Azure Stream Analytics (ASA), le portail Azure délègue automatiquement le sous-réseau spécifié au service ASA.

ASA annule automatiquement la délégation du sous-réseau dans l’un des cas suivants :

- Vous désactivez l’intégration de réseau virtuel pour la dernière tâche ASA à l’aide de ce sous-réseau via le portail Azure.

- Vous supprimez le dernier travail ASA associé au sous-réseau.

Remarque : plusieurs tâches ASA peuvent partager le même sous-réseau. Le « dernier travail » fait référence au point où aucun autre travail ASA n’utilise ce sous-réseau. Une fois la dernière tâche terminée, ASA libère le sous-réseau délégué. L’exécution de cette opération nécessite quelques minutes.

Le sous-réseau doit autoriser le trafic Intra-Subnet :

- La configuration du sous-réseau doit activer le trafic réseau intra-sous-réseau.

- Autrement dit, elle doit autoriser le trafic entrant et sortant où résident à la fois les adresses IP source et de destination dans le même sous-réseau. En savoir plus ici.

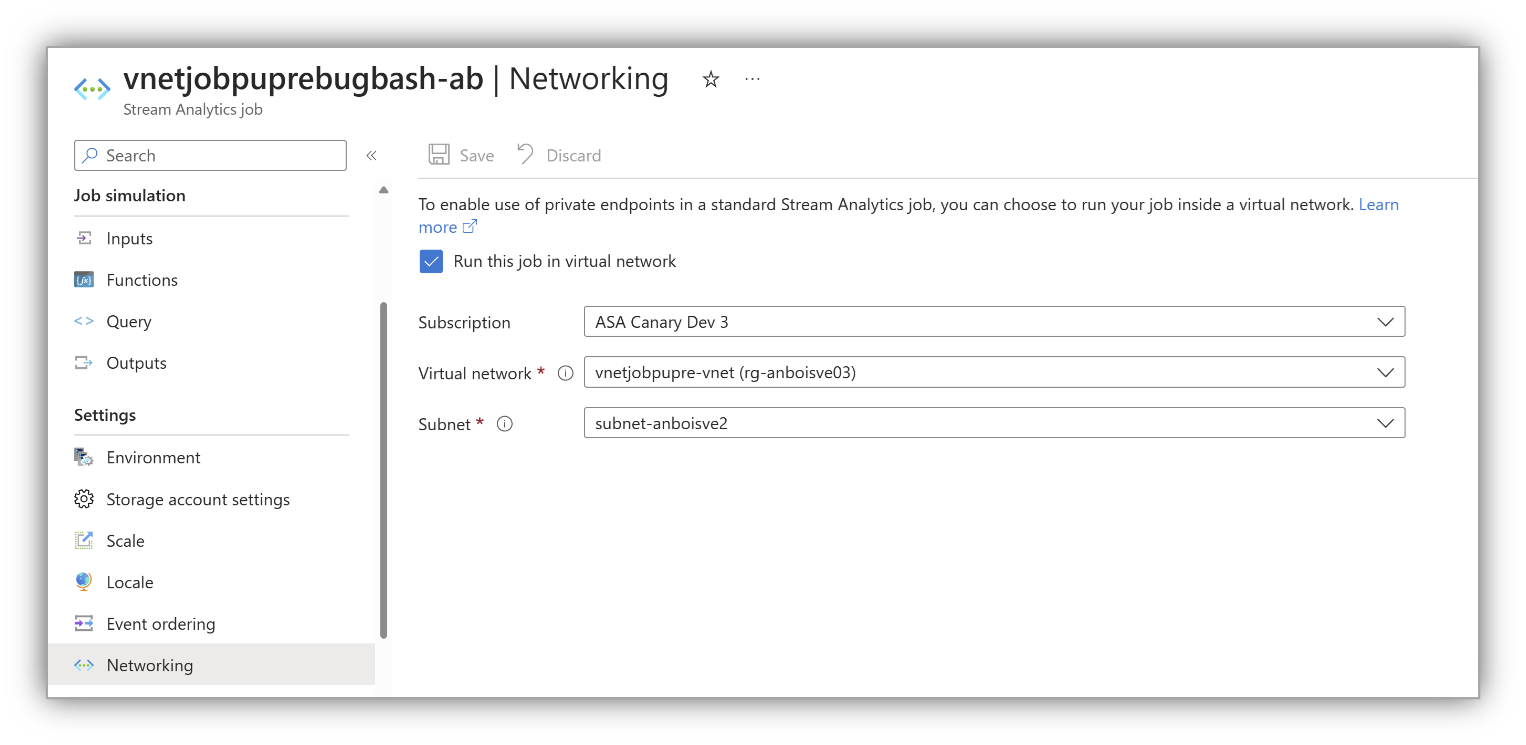

Configurer l’intégration au réseau virtuel

Portail Azure

À partir du portail Azure, accédez à Réseaux dans la barre de menus, puis sélectionnez Exécuter ce travail dans le réseau virtuel. Cette étape nous informe que votre travail doit s’exécuter dans un réseau virtuel :

Configurez les paramètres demandés, puis sélectionnez Enregistrer.

VS Code

Dans Visual Studio Code, référencez le sous-réseau dans votre travail ASA. Cette étape indique à votre travail qu’il doit s’exécuter dans un sous-réseau.

Dans le fichier

JobConfig.json, configurezVirtualNetworkConfigurationcomme indiqué dans l’image suivante.

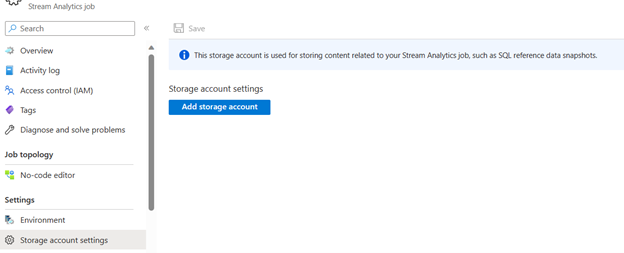

Configurer un compte de stockage associé

Dans la page Travail Stream Analytics, sélectionnez Paramètres du compte de stockage sous Configurer dans le menu de gauche.

Dans la page Paramètres du compte de stockage, sélectionnez Ajouter un compte de stockage.

Suivez les instructions pour configurer les paramètres de votre compte de stockage.

Important

- Pour vous authentifier avec une chaîne de connexion, vous devez désactiver les paramètres de pare-feu du compte de stockage.

- Pour vous authentifier avec l’identité managée, vous devez ajouter votre travail Stream Analytics à la liste de contrôle d’accès du compte de stockage pour les rôles contributeur aux données du stockage Blob et contributeur à la table de données du stockage. Si vous n’accordez pas d’accès à votre travail, celui-ci ne pourra effectuer aucune opération. Pour plus d’informations sur l’octroi d’accès, consultez Utiliser Azure RBAC pour attribuer à une identité managée un accès à une autre ressource.

Autorisations

Pour configurer l’intégration au réseau virtuel à partir du portail Azure, en utilisant l’interface CLI ou en définissant directement la propriété de site virtualNetworkSubnetId, vous devez avoir au minimum les autorisations de contrôle d’accès en fonction du rôle suivantes sur le sous-réseau ou à un niveau supérieur :

| Action | Descriptif |

|---|---|

Microsoft.Network/virtualNetworks/read |

Lire la définition de réseau virtuel |

Microsoft.Network/virtualNetworks/subnets/read |

Lire la définition de sous-réseau de réseau virtuel |

Microsoft.Network/virtualNetworks/subnets/join/action |

Joint un réseau virtuel. |

Microsoft.Network/virtualNetworks/subnets/write |

facultatif. Obligatoire si vous devez effectuer la délégation de sous-réseau |

Si le réseau virtuel se trouve dans un autre abonnement que votre travail ASA, vous devez vous assurer que l’abonnement associé au réseau virtuel est inscrit pour le fournisseur de ressources Microsoft.StreamAnalytics. Vous pouvez explicitement inscrire le fournisseur en suivant cette documentation, mais il est également inscrit automatiquement lors de la création du travail dans un abonnement.

Limites

- Les travaux dans le réseau virtuel nécessitent au minimum une unité de stockage V2 (nouveau modèle tarifaire) ou six SU (modèle actuel)

- Assurez-vous que la plage de sous-réseaux n’entre pas en conflit avec la plage du sous-réseau d’ASA (autrement dit, n’utilisez pas la plage de sous-réseau 10.0.0.0/16).

- Les travaux ASA et le réseau virtuel doivent se trouver dans la même région.

- Le sous-réseau délégué est utilisable par Azure Stream Analytics uniquement.

- Vous ne pouvez pas supprimer un réseau virtuel qui est déjà intégré à ASA. Vous devez dissocier ou supprimer le dernier travail* dans le sous-réseau délégué.

- Actuellement, nous ne prenons pas en charge les actualisations DNS (Domain Name System). Si des configurations de DNS de votre réseau virtuel sont modifiées, vous devrez redéployer tous les travaux ASA dans ce réseau virtuel (les sous-réseaux doivent également être dissociés de tous les travaux, puis reconfigurés). Pour plus d’informations, consultez Résolution de noms des ressources dans les réseaux virtuels Azure.

Accès aux ressources locales

Aucune configuration supplémentaire n’est nécessaire pour permettre à la fonctionnalité d’intégration au réseau virtuel d’accéder à vos ressources locales via votre réseau virtuel. Vous devez simplement connecter votre réseau virtuel aux ressources locales à l’aide d’ExpressRoute ou d’un VPN de site à site.

Détails de la tarification

En dehors des exigences de base indiquées dans ce document, l’intégration au réseau virtuel ne donne lieu à aucuns frais d’utilisation autres que les coûts applicables à Azure Stream Analytics.

Dépannage

Cette fonctionnalité est facile à configurer, mais il est possible que vous rencontriez des problèmes. Si vous rencontrez des problèmes d’accès au point de terminaison souhaité, contactez le Support Microsoft.

Notes

Pour obtenir des commentaires directs sur cette fonctionnalité, contactez askasa@microsoft.com.