Azure Private Link avec Azure Virtual Desktop

Vous pouvez utiliser Azure Private Link avec Azure Virtual Desktop pour vous connecter en privé à vos ressources distantes. Grâce à la création d’un point de terminaison privé, le trafic entre votre réseau virtuel et le service reste sur le réseau Microsoft, de sorte que vous n’avez plus besoin d’exposer votre service au réseau Internet public. Vous utilisez également un réseau privé virtuel (VPN) ou ExpressRoute pour vos utilisateurs avec le client Bureau à distance pour la connexion au réseau virtuel. En maintenant le trafic au sein du réseau Microsoft, la sécurité s’en trouve améliorée et vos données restent en lieu sûr. Cet article explique comment Private Link peut vous aider à sécuriser votre environnement Azure Virtual Desktop.

Comment Private Link fonctionne-t-il avec Azure Virtual Desktop ?

Azure Virtual Desktop dispose de trois workflows auxquels correspondent trois types de ressource à utiliser avec des points de terminaison privés. Ces workflows sont les suivants :

Découverte de flux initiale : permet au client de découvrir tous les espaces de travail attribués à un utilisateur. Pour activer ce processus, vous devez créer un point de terminaison privé unique pour la sous-ressource global d’un espace de travail. Cependant, vous ne pouvez créer qu’un seul point de terminaison privé dans l’ensemble de votre déploiement Azure Virtual Desktop. Ce point de terminaison crée des entrées DNS (Domain Name System) et des itinéraires IP privés pour le nom de domaine complet global (FQDN) nécessaire à la découverte de flux initiale. Cette connexion devient une route partagée unique que tous les clients doivent utiliser.

Téléchargement de flux : le client télécharge tous les détails de connexion d’un utilisateur spécifique pour les espaces de travail qui hébergent ses groupes d’applications. Vous créez un point de terminaison privé pour la sous-ressource feed pour chaque espace de travail à utiliser avec Private Link.

Connexions aux pools d’hôtes : chaque connexion à un pool d’hôtes a deux côtés, à savoir les clients et les hôtes de session. Vous devez créer un point de terminaison privé pour la sous-ressource de connexion pour chaque pool d’hôtes à utiliser avec Private Link.

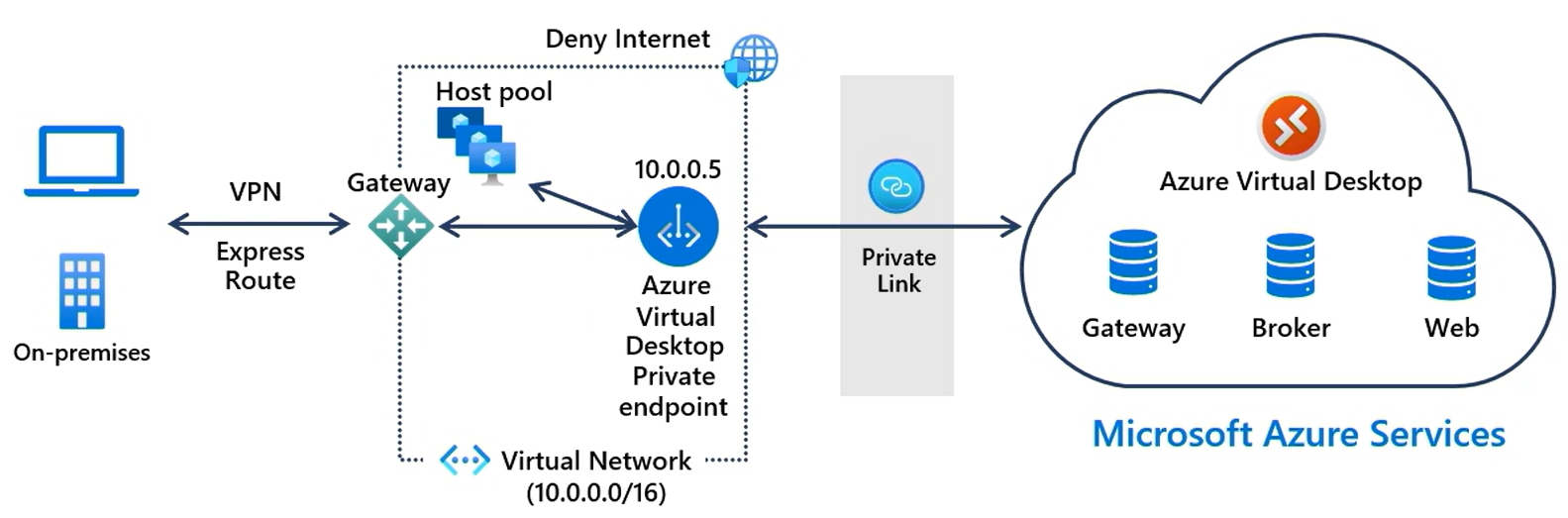

Le diagramme général suivant montre comment Private Link connecte de manière sécurisée un client local au service Azure Virtual Desktop. Pour plus d’informations sur les connexions clientes, consultez Séquence de connexion client.

Scénarios pris en charge

Lorsque vous ajoutez Private Link avec Azure Virtual Desktop, vous disposez des scénarios pris en charge suivants pour vous connecter à Azure Virtual Desktop. Le scénario choisi dépend de vos exigences. Vous pouvez soit partager ces points de terminaison privés dans votre topologie réseau, soit isoler vos réseaux virtuels de sorte que chacun d’eux ait son propre point de terminaison privé pour le pool d’hôtes ou l’espace de travail.

Toutes les parties de la connexion (découverte initiale du flux, téléchargement du flux et connexions de session à distance pour les clients et les hôtes de session) utilisent des routes privées. Vous avez besoin des points de terminaison privés suivants :

Objectif Type de ressource Sous-ressource cible Quantité de points de terminaison Connexions aux pools d’hôtes Microsoft.DesktopVirtualization/hostpools connection Un par pool d’hôtes Téléchargement de flux Microsoft.DesktopVirtualization/workspaces feed Un par espace de travail Découverte de flux initiale Microsoft.DesktopVirtualization/workspaces globale Un seul pour tous les déploiements d’Azure Virtual Desktop Le téléchargement du flux et les connexions de session à distance pour les clients et les hôtes de session utilisent des routes privées, mais la découverte initiale du flux utilise des routes publiques. Vous avez besoin des points de terminaison privés suivants. Le point de terminaison pour la découverte initiale du flux n’est pas obligatoire.

Objectif Type de ressource Sous-ressource cible Quantité de points de terminaison Connexions aux pools d’hôtes Microsoft.DesktopVirtualization/hostpools connection Un par pool d’hôtes Téléchargement de flux Microsoft.DesktopVirtualization/workspaces feed Un par espace de travail Seules les connexions de session à distance pour les clients et les hôtes de session utilisent des routes privées ; la découverte initiale du flux et le téléchargement du flux utilisent des routes publiques. Vous avez besoin du ou des points de terminaison privés suivants. Les points de terminaison aux espaces de travail ne sont pas obligatoires.

Objectif Type de ressource Sous-ressource cible Quantité de points de terminaison Connexions aux pools d’hôtes Microsoft.DesktopVirtualization/hostpools connection Un par pool d’hôtes Les clients et les machines virtuelles hôtes de session utilisent des itinéraires privés. Private Link n’est pas utilisé dans ce scénario.

Important

Si vous créez un point de terminaison privé pour la découverte initiale du flux, l’espace de travail utilisé pour la sous-ressource globale régit le nom de domaine complet (FQDN) partagé, ce qui facilite la découverte initiale des flux parmi tous les espaces de travail. Vous devez créer un espace de travail distinct qui est utilisé uniquement à cet effet et n’a pas de groupes d’applications inscrits. La suppression de cet espace de travail entraîne l’arrêt du fonctionnement de tous les processus de découverte de flux.

Vous ne pouvez pas contrôler l’accès à l’espace de travail utilisé pour la découverte de flux initiale (sous-ressource globale). Si vous configurez cet espace de travail pour autoriser uniquement l’accès privé, le paramètre est ignoré. Cet espace de travail est toujours accessible depuis les itinéraires publics.

Les allocations d’adresses IP sont susceptibles de changer à mesure que la demande d’adresses IP augmente. Pendant les expansions de capacité, des adresses supplémentaires sont nécessaires pour les points de terminaison privés. Il est important que vous teniez compte de l’épuisement potentiel de l’espace d’adressage et que vous prévoyiez une marge suffisante pour prendre en charge la croissance. Pour plus d’informations sur la détermination de la configuration réseau appropriée pour les points de terminaison privés dans une topologie hub ou spoke, consultez l’arbre de décision pour le déploiement Private Link.

Résultats de la configuration

Vous configurez les paramètres sur les espaces de travail Azure Virtual Desktop et les pools d’hôtes appropriés pour définir un accès public ou privé. Pour les connexions à un espace de travail, à l’exception de l’espace de travail utilisé pour la découverte de flux initiale (sous-ressource globale), le tableau suivant détaille le résultat de chaque scénario :

| Configuration | Résultat |

|---|---|

| Accès public activé depuis tous les réseaux | Les demandes de flux d’espace de travail sont autorisées depuis les itinéraires publics. Les demandes de flux d’espace de travail sont autorisées depuis les itinéraires privés. |

| Accès public désactivé depuis tous les réseaux | Les demandes de flux d’espace de travail sont refusées depuis les itinéraires publics . Les demandes de flux d’espace de travail sont autorisées depuis les itinéraires privés. |

Avec le transport de connexion inverse, il existe deux connexions réseau pour les connexions aux pools d’hôtes : du client à la passerelle et de hôte de la session à la passerelle. Outre l’activation ou la désactivation de l’accès public pour les deux connexions, vous pouvez également choisir d’activer l’accès public pour les clients qui se connectent à la passerelle et de n’autoriser l’accès privé qu’aux hôtes de la session qui se connectent à la passerelle. Le tableau suivant détaille le résultat de chaque scénario :

| Configuration | Résultat |

|---|---|

| Accès public activé depuis tous les réseaux | Les sessions à distance sont autorisées lorsque le client ou l’hôte de la session utilisent un itinéraire public. Les sessions à distance sont autorisées lorsque le client ou l’hôte de la session utilisent un itinéraire privé. |

| Accès public désactivé depuis tous les réseaux | Les sessions à distance sont refusées lorsque le client ou l’hôte de la session utilisent un itinéraire public. Les sessions à distance sont autorisées lorsque le client et l’hôte de la session utilisent un itinéraire privé. |

| Accès public activé pour les réseaux clients, mais désactivé pour les réseaux de l’hôte de la session | Les sessions à distance sont refusées si l’hôte de la session utilise un itinéraire public, quel que soit l’itinéraire utilisé par le client. Les sessions à distance sont autorisées si l’hôte de la session utilise un itinéraire privé, quel que soit l’itinéraire utilisé par le client. |

Séquence de connexion du client

Lorsqu’un utilisateur se connecte à Azure Virtual Desktop via Private Link et qu’Azure Virtual Desktop est configuré pour autoriser uniquement les connexions clientes à partir d’itinéraires privés, la séquence de connexion est la suivante :

Avec un client pris en charge, un utilisateur s’abonne à un espace de travail. L’appareil de l’utilisateur interroge le DNS pour l’adresse

rdweb.wvd.microsoft.com(ou l’adresse correspondante pour d’autres environnements Azure).Votre zone DNS privée pour privatelink-global.wvd.microsoft.com retourne l’adresse IP privée pour la découverte de flux initiale (sous-ressource globale). Si vous n’utilisez pas de point de terminaison privé pour la découverte initiale du flux, une adresse IP publique est retournée.

Pour chaque espace de travail du flux, une requête DNS est effectuée pour l’adresse

<workspaceId>.privatelink.wvd.microsoft.com.Votre zone DNS privée pour privatelink.wvd.microsoft.com retourne l’adresse IP privée du téléchargement du flux d’espace de travail et télécharge le flux en utilisant le port TCP 443.

Lorsque vous vous connectez à une session à distance, le fichier

.rdpqui provient du téléchargement du flux d’espace de travail contient l’adresse du service de passerelle Azure Virtual Desktop avec la latence la plus faible pour l’appareil de l’utilisateur. Une requête DNS est effectuée vers une adresse au format<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Votre zone DNS privée pour privatelink.wvd.microsoft.com retourne l’adresse IP privée du service de passerelle Azure Virtual Desktop à utiliser pour le pool d’hôtes fournissant la session à distance. L’orchestration via le réseau virtuel et le point de terminaison privé utilise le port TCP 443.

Après l’orchestration, le trafic réseau entre le client, le service de passerelle Azure Virtual Desktop et l’hôte de session est transféré via un port dans la plage de ports dynamiques TCP de 1 à 65535.

Important

Si vous envisagez de limiter les ports réseau des appareils clients utilisateur ou de vos machines virtuelles hôtes de session vers les points de terminaison privés, vous devez autoriser le trafic sur l’ensemble de la plage de ports dynamiques TCP comprise entre 1 et 65535 vers le point de terminaison privé de la ressource du pool d’hôtes à l’aide de la sous-ressource de connexion. La plage de ports TCP entière est nécessaire, car la mise en réseau privé Azure mappe en interne ces ports à la passerelle appropriée qui a été sélectionnée lors de l’orchestration du client. Si vous limitez les ports au point de terminaison privé, vos utilisateurs risquent de ne pas pouvoir se connecter à Azure Virtual Desktop.

Problèmes connus et limitations

Private Link avec Azure Virtual Desktop présente les limitations suivantes :

Avant d’utiliser Private Link pour Azure Virtual Desktop, vous devez activer Private Link avec Azure Virtual Desktop sur chaque abonnement Azure que vous souhaitez utiliser avec Azure Virtual Desktop.

Tous les clients Bureau à distance pour se connecter à Azure Virtual Desktop peuvent être utilisés avec Private Link. Si vous utilisez le client Bureau à distance pour Windows sur un réseau privé sans accès à Internet et que vous êtes abonné à des flux publics et à des flux privés, vous ne pouvez pas accéder à votre flux.

Après avoir changé un point de terminaison privé en pool d’hôtes, vous devez redémarrer le service Chargeur de l’agent Bureau à distance (RDAgentBootLoader) sur chaque hôte de session du pool d’hôtes. Vous devez aussi redémarrer ce service chaque fois que vous modifiez la configuration réseau d’un pool d’hôtes. Au lieu de redémarrer le service, vous pouvez redémarrer chaque hôte de session.

Utilisation conjointe de Private Link et de

L’utilisation conjointe de Private Link et de RDP Shortpath pour les réseaux managés n’est pas prise en charge, mais ils peuvent fonctionner ensemble. Vous pouvez utiliser Private Link et RDP Shortpath pour les réseaux managés à vos propres risques. Toutes les autres options RDP Shortpath utilisant STUN ou TURN ne sont pas prises en charge avec Private Link.

Au début de la préversion de Private Link avec Azure Virtual Desktop, le point de terminaison privé de la découverte de flux initiale (pour la sous-ressource global) a partagé le nom de la zone DNS privée de

privatelink.wvd.microsoft.comavec d’autres points de terminaison privés pour les espaces de travail et les pools d’hôtes. Dans cette configuration, les utilisateurs ne peuvent pas définir de points de terminaison privés exclusivement pour les pools d’hôtes et les espaces de travail. À compter du 1er septembre 2023, le partage de la zone DNS privée dans cette configuration ne sera plus pris en charge. Vous devez créer un nouveau point de terminaison privé pour la sous-ressource global afin d’utiliser le nom de zone DNS privée deprivatelink-global.wvd.microsoft.com. Pour connaître les étapes à suivre, consultez Découverte de flux initiale.

Étapes suivantes

- Découvrez comment configurer Private Link avec Azure Virtual Desktop.

- Découvrez comment configurer le DNS d’un point de terminaison privé Azure dans la section Intégration de DNS Private Link.

- Vous trouverez des guides de résolution de problèmes généraux pour Private Link dans l’article Résoudre les problèmes de connectivité des points de terminaison privés Azure.

- Découvrez la connectivité réseau Azure Virtual Desktop.

- Consultez la liste des URL obligatoires pour savoir quelles URL vous devez débloquer pour assurer un accès réseau au service Azure Virtual Desktop.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour