Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit en détail les méthodes permettant d’atteindre le modèle de maturité Huit essentiels de l’Australian Cyber Security Centre (ACSC) pour les applications de mise à jour corrective.

Contrôles ISM et niveaux de maturité des applications de correctif

Un mappage entre le niveau de maturité 1 (ML1), le niveau de maturité 2 (ML2) et le niveau de maturité 3 (ML3) du contrôle Patch Application Essential Eight à l’ISM est décrit dans le tableau suivant.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | À l’aide de la méthode de gestion des applications d’Intune, les applications non prises en charge sont supprimées. |

| ISM-1690 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans services en ligne sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Le service Intune est mis à jour et corrigé régulièrement par Microsoft pour s’assurer qu’il n’existe aucun exploit opérationnel. |

| ISM-1691 | 1, 2 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication. | À l’aide de Windows Update for Business et des anneaux de mise à jour définis, les correctifs sont installés avec 2 semaines de publication. Pour installer le dernier correctif pour les clients de messagerie, le logiciel PDF et le produit de sécurité, la méthode de déploiement d’application Intune est utilisée. |

| ISM-1692 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des attaques professionnelles. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les 48 heures suivant la publication. |

| ISM-1693 | 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans le mois suivant la publication. | La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs d’application dans le mois suivant la publication. |

| ISM-1698 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins quotidiennement pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans services en ligne. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en permanence les risques sur les appareils d’un organization. |

| ISM-1699 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une fois par semaine pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en permanence les risques sur les appareils d’un organization. |

| ISM-1700 | 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une quinzaine de jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans des applications autres que les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en permanence les risques sur les appareils d’un organization. |

| ISM-17041 | 1, 2, 3 | Les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | La méthode de déploiement d’application Intune est utilisée pour supprimer les applications et extensions non prises en charge. |

| ISM-18071 | 1, 2, 3 | Une méthode automatisée de découverte des ressources est utilisée au moins tous les quinze jours pour prendre en charge la détection des ressources pour les activités d’analyse des vulnérabilités ultérieures. | Utilisez un scanneur pour effectuer la découverte des ressources et gérer l’inventaire des ressources. |

| ISM-18081 | 1, 2, 3 | Un analyseur de vulnérabilités avec une base de données de vulnérabilités à jour est utilisé pour les activités d’analyse des vulnérabilités. | La base de données de vulnérabilités de DVM est continuellement mise à jour à mesure que Microsoft et d’autres utilisateurs découvrent des vulnérabilités dans les logiciels installés sur votre réseau |

| ISM-1876 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations par les fournisseurs pour les vulnérabilités dans services en ligne sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | Le service Intune est mis à jour et corrigé régulièrement par Microsoft pour s’assurer qu’il n’existe aucun exploit opérationnel. |

| ISM-1901 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les deux semaines suivant la publication. |

| ISM-1905 | 1, 2, 3 | Les services en ligne qui ne sont plus pris en charge par les fournisseurs sont supprimés. | L’administrateur informatique désactive tous les comptes et connecteurs associés au service en ligne qui ne sont plus pris en charge par le fournisseur. |

Remarque

1 Ces contrôles couvrent à la fois l’application patch et le système d’exploitation patch dans Essential 8.

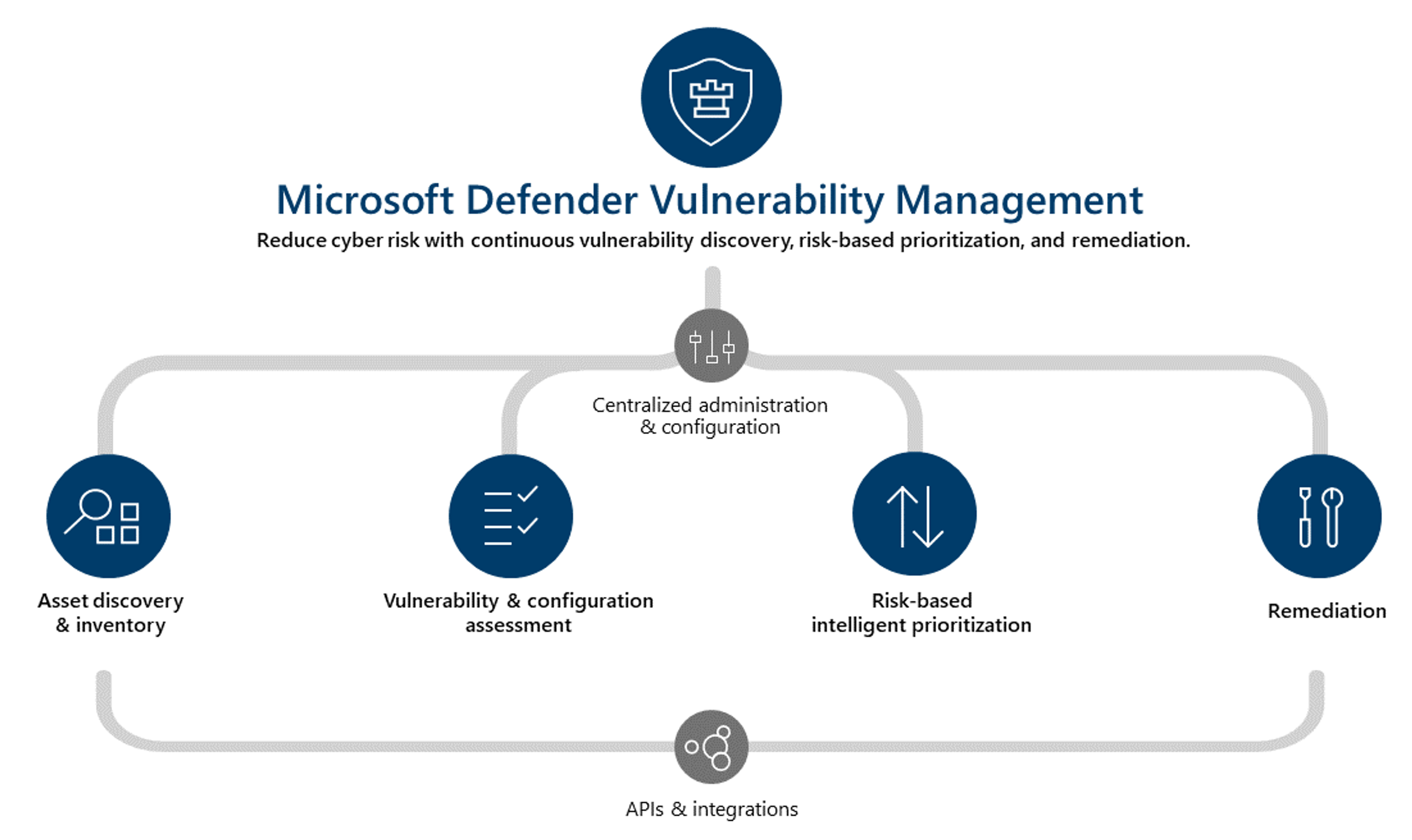

Gestion des vulnérabilités Microsoft Defender (DVM)

La découverte de nouvelles failles de sécurité et d’interruptions des adversaires peut se produire à tout moment. Par conséquent, les organisations doivent s’assurer que les vulnérabilités de sécurité sont traitées en temps voulu. Lorsqu’un fournisseur publie un correctif, le correctif doit être appliqué avec les considérations suivantes :

- Un délai, proportionnel à l’exposition d’un organization à la vulnérabilité de sécurité,

- Le niveau de cybermenace contre lequel le organization vise à se protéger ; et

- Le niveau ML qu’ils souhaitent atteindre

L’un des problèmes rencontrés par de nombreuses organisations est le manque de visibilité du véritable correctif status de leur environnement. Ce manque de visibilité peut exposer les organisations sans le savoir à l’exploitation par des adversaires. Les organisations peuvent supposer à tort que des correctifs ont été appliqués ou signalés qu’ils ont été appliqués, alors qu’ils n’ont pas réussi à être appliqués. L’utilisation de Gestion des vulnérabilités Microsoft Defender (DVM) aide les organisations à collecter des informations sur les correctifs dans leur environnement. Dans les cas particuliers où un analyseur de vulnérabilité ne peut pas être utilisé, les organisations doivent se référer à la documentation du fournisseur sur la façon d’identifier les niveaux de mise à jour corrective et d’effectuer des audits manuels à la place.

Comme l’Essentiel 8 décrit un ensemble minimal de mesures préventives, les organisations doivent mettre en œuvre davantage de mesures si elles sont évaluées comme étant justifiées par leur environnement. En outre, bien que essential 8 puisse aider à atténuer la plupart des cybermenaces, il n’atténue pas toutes les cybermenaces. D’autres stratégies d’atténuation et contrôles de sécurité doivent être pris en compte, comme les stratégies d’atténuation des incidents de cybersécurité et le Manuel de sécurité des informations (ISM).

Implémentation : appliquer des correctifs aux applications

Conseils spécifiques de contrôle

Ce contrôle comporte deux composants principaux. L’une est la technologie pour découvrir les vulnérabilités et l’autre est le processus de gestion des vulnérabilités du organization.

- Technologie : les technologies telles que les analyseurs de vulnérabilité et les systèmes de déploiement de correctifs peuvent aider les organisations. Les analyseurs de vulnérabilité aident à collecter des informations sur les applications vulnérables et les correctifs manquants dans l’environnement.

- Processus : processus d’organisation définissant un plan de gestion des vulnérabilités pour découvrir, identifier, classifier, évaluer les risques et corriger ou atténuer les vulnérabilités. Le organization doit également avoir un processus qui impose l’intégration des systèmes aux analyseurs de vulnérabilité automatisés ou la mise en place d’une solution de contournement équivalente, telle que la configuration de Notifications par e-mail à partir du fournisseur. Dans les cas où les analyseurs de vulnérabilité ne peuvent pas être utilisés, les organisations doivent se référer à la documentation des fournisseurs sur la façon d’identifier les niveaux de mise à jour corrective et d’effectuer des audits manuels à la place. Pour le contrôle de mise à jour corrective des applications, le processus de gestion des vulnérabilités et son mandat jouent un rôle clé dans l’atteinte des niveaux de maturité définis par ACSC. Le déploiement rapide des correctifs est essentiel au processus de gestion des vulnérabilités. Par conséquent, les organisations doivent disposer d’un déploiement de correctif chronologie défini dans le cadre de leur niveau Essential 8 ML. En outre, ils nécessitent des responsabilités définies pour les équipes utilisant la matrice de responsabilité des rôles ou un modèle équivalent.

Implémentation avec la plateforme Microsoft

L’identification, l’évaluation et la correction efficaces des faiblesses d’un système sont essentielles à l’exécution d’un programme de sécurité sain et à la réduction des risques organisationnels. Gestion des vulnérabilités Microsoft Defender (DVM) sert d’infrastructure pour réduire l’exposition de l’organisation, renforcer la surface d’exposition des points de terminaison et augmenter la résilience de l’organisation.

La machine virtuelle DVM peut être utilisée pour les serveurs et les points de terminaison utilisateur. Pour les autres ressources cloud telles que les dépôts, les conteneurs, etc., Defender pour le cloud fournit des fonctionnalités de gestion des vulnérabilités. Ces deux solutions sont expliquées dans les sections suivantes.

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Gestion des vulnérabilités Microsoft Defender

- Configurer Microsoft Defender pour le cloud afin d’évaluer automatiquement les vulnérabilités des machines

Découverte des ressources

Defender Vulnerability Management analyseurs intégrés et sans agent surveillent et détectent en permanence les risques dans votre organization même lorsque les appareils ne sont pas connectés au réseau d’entreprise. Un inventaire unique avec une vue consolidée en temps réel des applications logicielles, des certificats numériques, des partages réseau et des extensions de navigateur de votre organization vous permet de découvrir et d’évaluer toutes les ressources de votre organization. Affichez des informations sur les autorisations d’extension et les niveaux de risque associés, identifiez les certificats avant qu’ils n’expirent, détectez les vulnérabilités potentielles dues à des algorithmes de signature faibles et évaluez les erreurs de configuration dans les partages réseau internes.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | Une méthode automatisée de découverte des ressources est utilisée au moins tous les quinze jours pour prendre en charge la détection des ressources pour les activités d’analyse des vulnérabilités ultérieures. | Utilisez un scanneur pour effectuer la découverte des ressources et gérer l’inventaire des ressources. |

Découverte des vulnérabilités

Defender Vulnerability Management (DVM) offre une visibilité des ressources, des évaluations intelligentes et des outils de correction intégrés. La machine virtuelle DVM peut être utilisée pour les appareils Windows, macOS, Linux, Android, iOS et réseau. Lorsqu’un organization utilise le renseignement sur les menaces Microsoft, les prédictions de probabilité de violation, les contextes métier et les évaluations des appareils, Defender Vulnerability Management rapidement et en permanence hiérarchise les vulnérabilités les plus importantes sur vos ressources les plus critiques et fournit des recommandations de sécurité pour atténuer les risques.

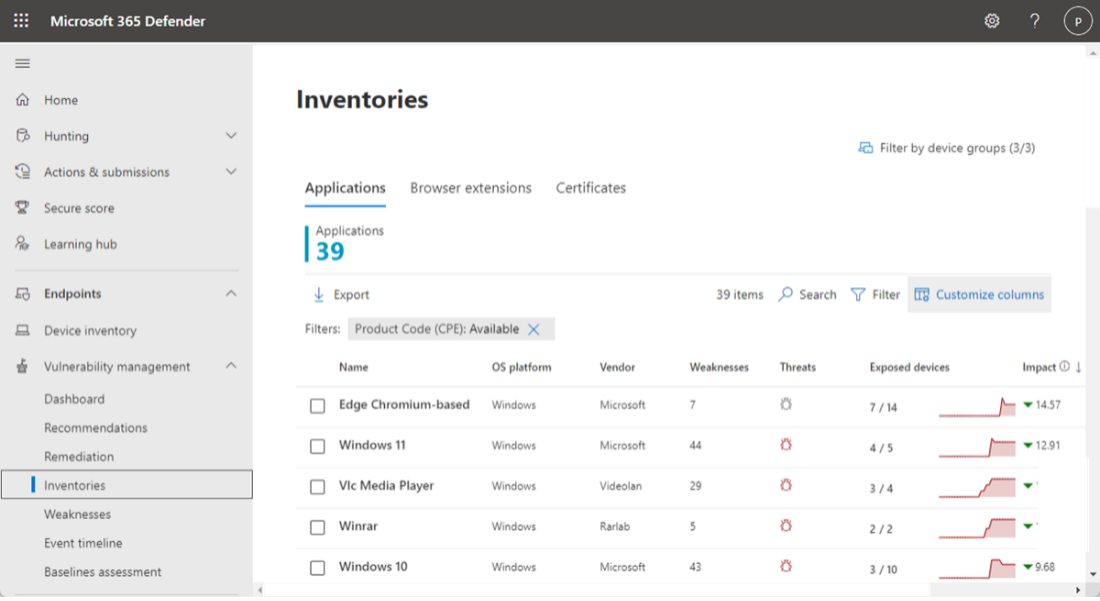

L’inventaire logiciel dans DVM fournit une liste des logiciels connus dans votre organization. La vue inventaire inclut des détails tels que le nom du fournisseur, le nombre de faiblesses, les menaces et le nombre d’appareils exposés.

Pour la découverte, Microsoft utilise le même ensemble de signaux qui est responsable de la détection et de l’évaluation des vulnérabilités dans Microsoft Defender pour point de terminaison fonctionnalités de détection et de réponse. Étant donné qu’il s’agit de temps réel, en quelques minutes, les informations de vulnérabilité sont présentées dans le portail à mesure qu’elles sont découvertes. Les énumérations de plateforme commune (CPE) sont utilisées par la gestion des vulnérabilités pour identifier le logiciel et toutes les vulnérabilités associées au logiciel. Le moteur récupère automatiquement les informations de plusieurs flux de sécurité. En fait, vérifiez si un logiciel particulier est connecté à une campagne de menace en direct. Il fournit également un lien vers un rapport Threat Analytics dès qu’il est disponible.

Remarque

Pour les produits logiciels sans CPE, le logiciel est affiché dans la page d’inventaire. Toutefois, les logiciels sans CPE ne sont pas pris en charge par la gestion des vulnérabilités et les informations telles que les attaques, le nombre d’appareils exposés et les faiblesses ne sont pas disponibles pour ce logiciel.

Les étapes suivantes décrivent le processus d’intégration et la découverte des vulnérabilités à l’aide de DVM :

Conditions d'octroi de licence

- Gestion des vulnérabilités Microsoft Defender (DVM), une nouvelle offre autonome fournit l’ensemble complet d’outils et de fonctionnalités de vulnérabilité ; ou

- Microsoft Defender pour point de terminaison licence Plan 2 ou E5 fournit un sous-ensemble de fonctionnalités de gestion des vulnérabilités de base. Toutes les fonctionnalités de DVM sont disponibles en tant que module complémentaire

La comparaison des fonctionnalités des deux offres de licence est disponible sur le lien suivant : Comparer Gestion des vulnérabilités Microsoft Defender offres.

Pour les ressources serveur, le plan Defender pour le cloud est activé pour les serveurs ou les serveurs intégrés à Defender pour point de terminaison.

Pour les autres ressources cloud, un plan Defender pour le cloud spécifique doit être activé. Par exemple, pour analyser les registres de conteneurs, le plan Defender pour conteneurs doit être activé dans l’environnement cloud.

Accès au portail DVM

Les informations DVM sont disponibles dans Microsoft Defender portail. Le portail est accessible via Microsoft Edge (recommandé) ou le navigateur Google Chrome. Pour accéder au portail, vous devez au moins faire partie du rôle intégré « Lecteur de sécurité » AD. Pour plus d’informations sur la gestion de l’accès au portail, consultez ce lien : Utilisez le contrôle d’accès en fonction du rôle pour accorder un accès affiné à Microsoft Defender portail.

Intégration d’appareils à DVM

- Pour les appareils qui sont déjà intégrés à Defender pour point de terminaison (avec licence P2), les fonctionnalités DVM sont activées et disponibles dans Microsoft Defender portail

- Pour les appareils non intégrés à Defender pour point de terminaison, au minimum, la machine virtuelle DVM nécessite l’exécution de Defender pour point de terminaison en mode bloc, c’est-à-dire en mode passif

Microsoft a créé plusieurs moyens d’intégrer les appareils à Defender pour point de terminaison, tels que la stratégie de groupe, le gestionnaire de points de terminaison ou les scripts locaux. Des instructions détaillées sont fournies dans Intégrer des appareils et configurer Microsoft Defender pour point de terminaison fonctionnalités.

Les systèmes d’exploitation pris en charge sont documentés sur le lien suivant : Plateformes et fonctionnalités des systèmes d’exploitation pris en charge

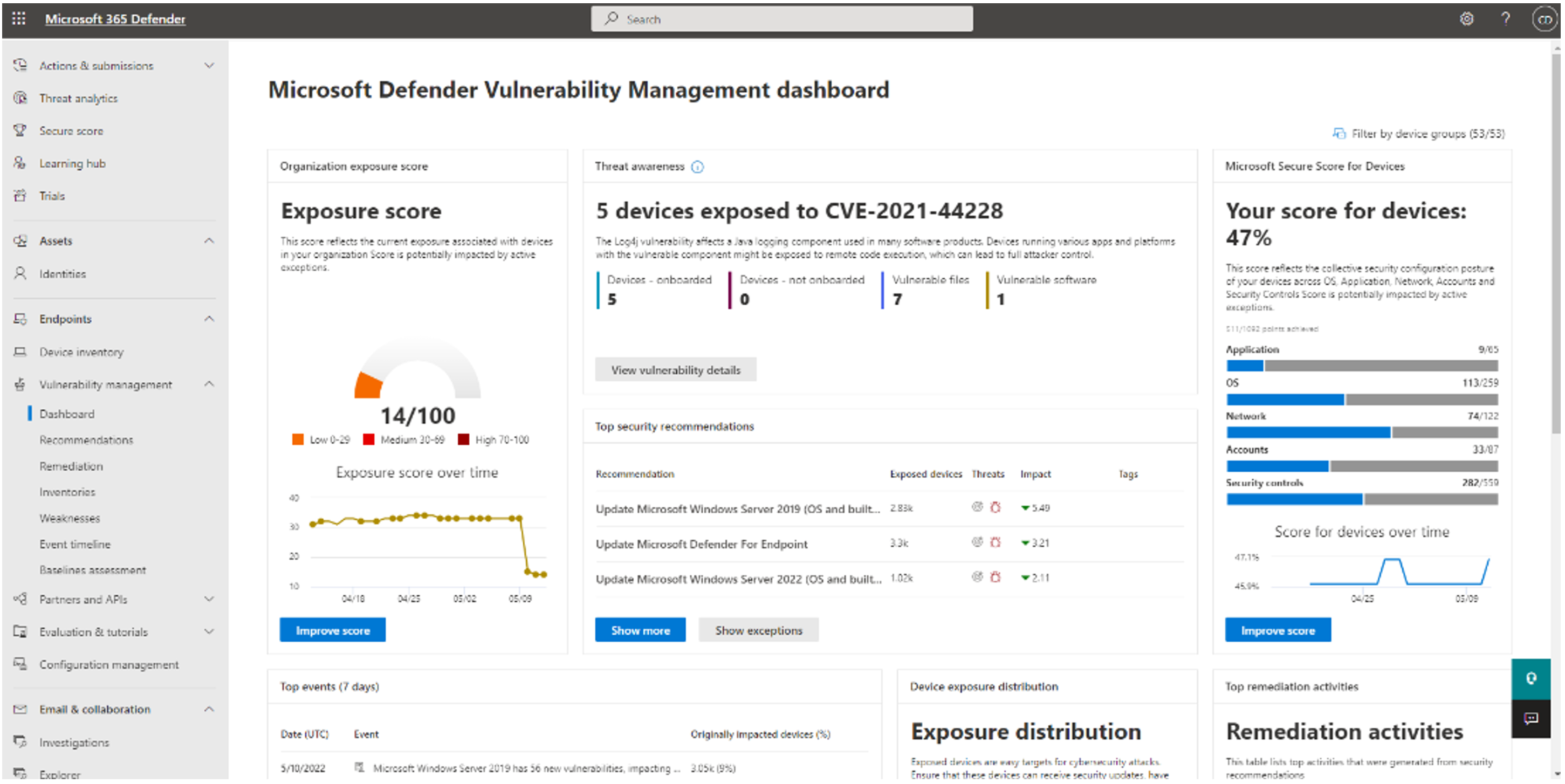

Découverte de vulnérabilités à l’aide de DVM

La section Gestion des vulnérabilités dans Microsoft Defender portail fournit un tableau de bord pour afficher des informations rapides sur l’exposition aux vulnérabilités et les recommandations de sécurité, comme illustré dans l’exemple de capture d’écran suivant.

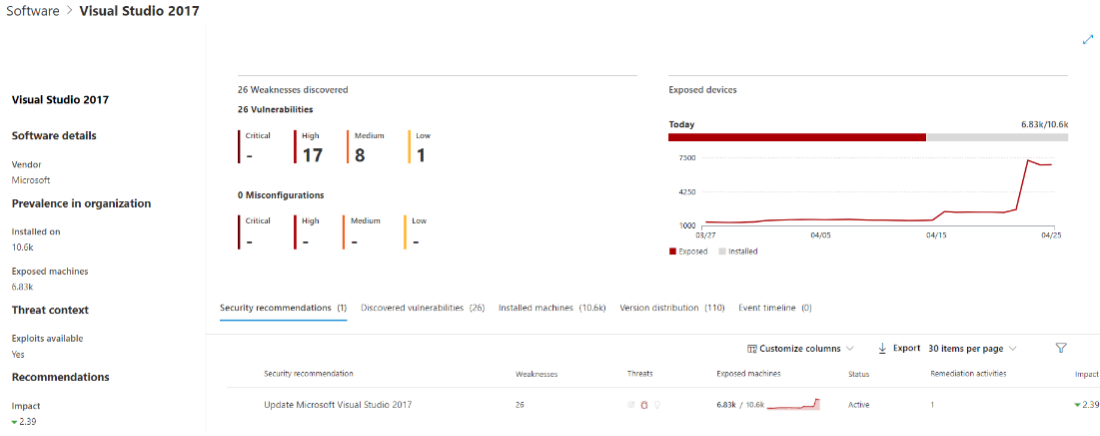

La page Inventaire logiciel contient une liste des logiciels installés dans votre réseau, y compris le nom du fournisseur, les faiblesses détectées, les menaces qui leur sont associées, les appareils exposés, le score d’exposition et les étiquettes.

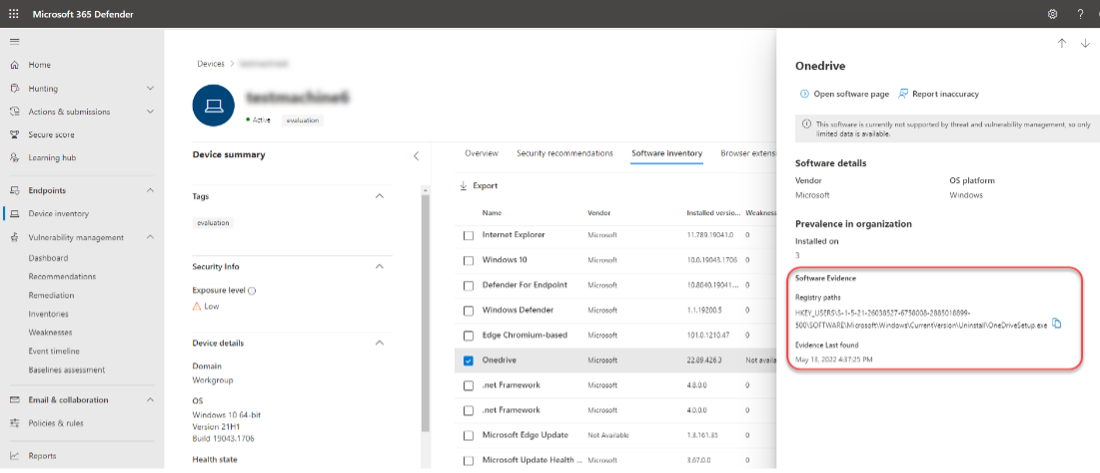

Vous pouvez également rechercher des inventaires logiciels sur des appareils spécifiques en accédant à la page Inventaire des appareils. Sélectionnez le nom d’un appareil pour ouvrir la page de l’appareil (par exemple, Ordinateur1), puis sélectionnez l’onglet Inventaire logiciel pour afficher la liste de tous les logiciels connus présents sur l’appareil. Sélectionnez une entrée logicielle spécifique pour ouvrir le menu volant avec plus d’informations.

L’ouverture de la page du logiciel spécifique fournit plus de détails sur l’application, comme illustré dans la capture d’écran suivante :

- Recommandations de sécurité correspondantes pour les faiblesses et les vulnérabilités identifiées

- CVE nommés des vulnérabilités découvertes

- Appareils sur ant le logiciel (ainsi que le nom de l’appareil, le domaine, le système d’exploitation, etc.)

- Liste des versions des logiciels (y compris le nombre d’appareils sur lesquels la version est installée, le nombre de vulnérabilités découvertes et les noms des appareils installés)

De même, vous pouvez afficher l’évaluation des vulnérabilités des extensions de navigateur et des certificats à l’aide de DVM.

Les fonctionnalités de gestion des vulnérabilités s’étendent également aux systèmes d’exploitation serveur. Les serveurs intégrés à Defender pour le cloud (plan Defender pour les serveurs) et configurés pour utiliser Defender Vulnerability Management s’affichent dans Microsoft Defender portail. Les informations de gestion des vulnérabilités sont également synchronisées dans le portail Defender pour le cloud pour une meilleure visibilité.

Pour les applications ou les produits logiciels non pris en charge par les CPE ou les solutions d’évaluation des vulnérabilités, les équipes de sécurité doivent disposer d’autres moyens pour identifier les vulnérabilités. Les autres moyens incluent des abonnements par e-mail au fournisseur de l’application pour recevoir des notifications sur les mises à jour de l’application et les vulnérabilités associées.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | Un analyseur de vulnérabilités avec une base de données de vulnérabilités à jour est utilisé pour les activités d’analyse des vulnérabilités. | La base de données de vulnérabilités de DVM est continuellement mise à jour à mesure que Microsoft et d’autres utilisateurs découvrent des vulnérabilités dans les logiciels installés sur votre réseau |

| 1698 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins quotidiennement pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans services en ligne. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en continu les risques sur les appareils d’un organization |

| 1699 | 1, 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une fois par semaine pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en continu les risques sur les appareils d’un organization |

| 1700 | 2, 3 | Un analyseur de vulnérabilités est utilisé au moins une quinzaine de jours pour identifier les correctifs ou mises à jour manquants pour les vulnérabilités dans des applications autres que les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité. | Les appareils sont intégrés à Defender pour point de terminaison. Gestion des vulnérabilités Microsoft Defender surveille et détecte en permanence les risques sur les appareils d’un organization. |

| 1901 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les deux semaines suivant la publication. |

Hiérarchiser et corriger les vulnérabilités à l’aide de l’intégration de DVM et Intune

Les faiblesses de cybersécurité identifiées dans votre organization sont mappées à des recommandations de sécurité exploitables et hiérarchisées en fonction de leur impact. Des recommandations classées par ordre de priorité permettent de réduire le temps nécessaire à l'atténuation ou à la correction des vulnérabilités et à la mise en conformité. Nous vous suggérons également de définir la valeur d’un appareil pour différencier les priorités des ressources. La valeur de l’appareil est utilisée pour incorporer l’appétence au risque d’une ressource individuelle dans le calcul du score d’exposition Gestion des menaces et des vulnérabilités. Les appareils affectés en tant que « valeur élevée » reçoivent plus de poids.

Chaque recommandation de sécurité inclut des étapes de correction actionnables. Pour faciliter la gestion des tâches, la recommandation peut également être envoyée à l’aide de Microsoft Intune. Lorsque le paysage des menaces change, la recommandation change également à mesure qu’elle collecte en continu des informations à partir de votre environnement.

Remarque

Pour les produits logiciels sans CPE, le logiciel est affiché dans la page d’inventaire. Toutefois, les logiciels sans CPE ne sont pas pris en charge par la gestion des vulnérabilités et les informations telles que les attaques, le nombre d’appareils exposés et les faiblesses ne sont pas disponibles pour ce logiciel.

Dans certains cas, le risque et la hiérarchisation fournis par la solution de Microsoft peuvent ne pas être suffisants, car il peut y avoir des complexités système. Par conséquent, il est recommandé dans ce cas d’effectuer d’autres évaluations des risques pour les vulnérabilités critiques ou zéro jour en fonction du contexte du système. Ce faisant, les organisations doivent chercher à réduire au minimum toutes les exceptions et leur portée. Par exemple, en implémentant des contrôles de sécurité de compensation et en s’assurant que le nombre de systèmes ou d’utilisateurs concernés est réduit. Toutes les exceptions ou contrôles de compensation implémentés pour résoudre la vulnérabilité doivent être documentés et approuvés par le biais d’un processus approprié.

Les fonctionnalités DVM sont conçues pour combler le fossé entre les administrateurs de sécurité et les administrateurs informatiques via le flux de travail de demande de correction. Les actions de correction DVM peuvent utiliser des intégrations natives pour générer des tâches de correction dans Microsoft Endpoint Manager. L’API DVM peut être utilisée pour orchestrer des processus de correction et des actions avec des outils non-Microsoft si nécessaire.

Les étapes suivantes décrivent le workflow de correction à l’aide de DVM et Endpoint Manager :

- Pour utiliser la fonctionnalité de workflow de correction, activez vos connexions Microsoft Intune. Dans le portail Microsoft Defender, accédez à Paramètres Points>de terminaisonFonctionnalités avancées>générales>.

- Faites défiler vers le bas et recherchez connexion Microsoft Intune. Par défaut, le bouton bascule est désactivé. Activez votre connexion Microsoft Intune.

Remarque

Si la connexion Intune est activée, vous avez la possibilité de créer une tâche de sécurité Intune lors de la création d’une demande de correction. Cette option n’apparaît pas si la connexion n’est pas définie.

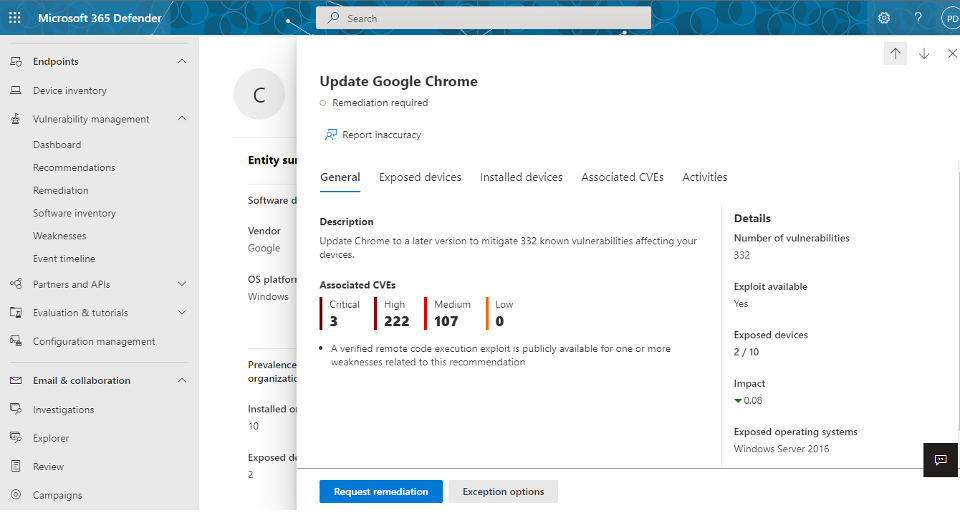

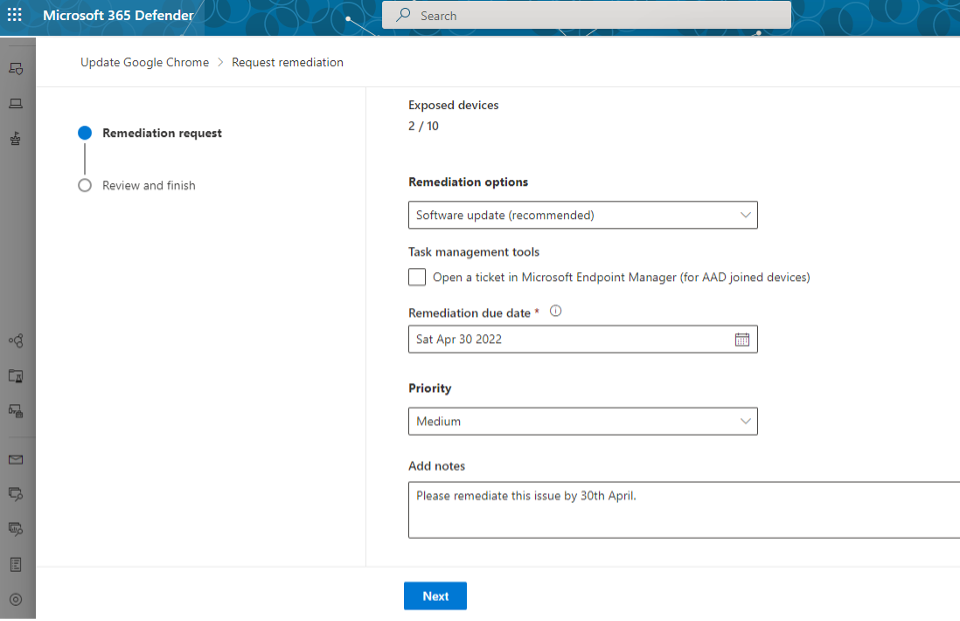

Accédez au menu de navigation Gestion des vulnérabilités dans le portail Microsoft Defender et sélectionnez Recommandations. Sélectionnez une recommandation de sécurité pour laquelle vous souhaitez demander une correction, puis sélectionnez Options de correction. Remplissez le formulaire, y compris les éléments pour lesquels vous demandez une correction, les groupes d’appareils applicables, la priorité, la date d’échéance et les notes facultatives. Les captures d’écran suivantes fournissent une référence à ces étapes :

Demander la correction de la vulnérabilité sélectionnée

Sélectionner les options de correction et la priorité

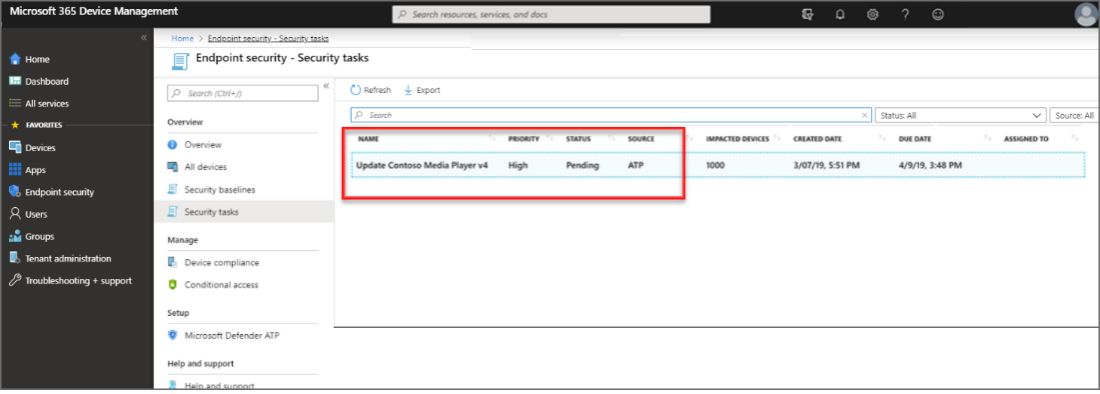

L’envoi d’une demande de correction crée un élément d’activité de correction dans la gestion des vulnérabilités, qui peut être utilisé pour surveiller la progression de la correction pour cette recommandation. Lorsque vous envoyez une demande de correction à partir de la page Recommandations de sécurité, une activité de correction est lancée. Une tâche de sécurité est créée et peut être suivie sur une page Correction, et un ticket de correction est créé dans Microsoft Intune. Cela ne déclenche pas de correction ni n’applique des modifications aux appareils. L’image suivante montre une tâche de sécurité créée dans Intune :

Tâche de sécurité créée dans Intune pour la demande de correction

L’administrateur Intune sélectionne la tâche de sécurité pour en afficher les détails. L’administrateur sélectionne ensuite Accepter, ce qui met à jour l’état dans Intune et dans Defender pour point de terminaison sur Accepté.

L’administrateur corrige alors la tâche selon les instructions fournies. Les instructions varient selon le type de correction nécessaire. Lorsqu’ils sont disponibles, les conseils de correction incluent des liens ouvrant les volets pertinents pour les configurations dans Intune.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans services en ligne sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Le service Intune est mis à jour et corrigé régulièrement par Microsoft pour s’assurer qu’il n’existe aucun exploit opérationnel. |

| 1691 | 1, 2 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication. | À l’aide de Windows Update for Business et des anneaux de mise à jour définis, les correctifs sont installés avec 2 semaines de publication. Pour installer le dernier correctif pour les clients de messagerie, le logiciel PDF et le produit de sécurité, la méthode de déploiement d’application Intune est utilisée. |

| 1692 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les 48 heures suivant la publication. |

| 1693 | 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les applications autres que les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans le mois suivant la publication. | La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs d’application dans le mois suivant la publication. |

| 1704 | 1, 2, 3 | Les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | La méthode de déploiement d’application Intune est utilisée pour supprimer les applications et extensions non prises en charge. |

| 0304 | 3 | Les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | À l’aide de la méthode de gestion des applications d’Intune, les applications non prises en charge sont supprimées. |

| 1876 | 1, 2, 3 | Les correctifs, mises à jour ou autres atténuations par les fournisseurs pour les vulnérabilités dans services en ligne sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des exploits de travail. | Le service Intune est mis à jour et corrigé régulièrement par Microsoft pour s’assurer qu’il n’existe aucun exploit opérationnel. |

Découvrir et corriger les vulnérabilités pour les ressources cloud et locales

Defender pour le cloud fournit des fonctionnalités d’évaluation des vulnérabilités pour de nombreux services. Ces services incluent des serveurs, des Azure Container Registry, Amazon Elastic Container Registry, des bases de données Azure SQL, des serveurs de base de données SQL et DevOps. Pour fournir l’évaluation des vulnérabilités pour des ressources cloud spécifiques, le plan Defender pour le cloud avec l’abonnement Azure ou le compte Amazon doit être activé.

Defender pour le cloud collecte des données à partir de vos machines virtuelles Azure, Virtual Machine Scale Sets, conteneurs IaaS et machines non Azure (y compris locales) pour surveiller les vulnérabilités et menaces de sécurité. Certains plans Defender nécessitent des composants de surveillance pour collecter des données à partir de vos charges de travail. La collecte de données est nécessaire pour fournir une visibilité sur les mises à jour manquantes, les paramètres de sécurité du système d’exploitation mal configurés, les status de protection des points de terminaison et la protection contre l’intégrité et les menaces. La collecte de données est nécessaire uniquement pour les ressources de calcul telles que les machines virtuelles, les Virtual Machine Scale Sets, les conteneurs IaaS et les ordinateurs non Azure.

Corriger les services en ligne pour les vulnérabilités

Les nouvelles versions de fonctionnalités pour Intune ont généralement une cadence de six à huit semaines, de la planification à la publication. Cette cadence est appelée sprint. Les versions Intune utilisent une convention d’affectation de nomsAAMM. Par exemple, 2301 est la version de janvier 2023.

Le processus de mise en production mensuelle implique de nombreux environnements différents et est déployé sur plusieurs services Azure. Une fois déployées sur Azure, les mises à jour de version sont déployées dans le centre d’administration Intune, ce qui rend les fonctionnalités de mise en production disponibles.

Un environnement interne appelé Auto-hôte est le premier environnement à recevoir la version. L’auto-hôte est utilisé uniquement par les équipes d’ingénierie Intune. Après auto-hôte, la version du service est déployée sur le locataire Microsoft qui gère de nombreux appareils. Une fois qu’il est validé qu’il n’y a aucun problème clé avec la version du service, la version commence à être déployée dans les environnements clients dans une approche progressive. Une fois que tous les locataires ont été correctement mis à jour, le Centre d’administration Microsoft Intune est mis à jour. Cette approche progressive permet d’identifier les problèmes avant qu’ils n’affectent le service ou nos clients.

La mise à jour de l’application Portail d'entreprise est un processus différent. Microsoft est soumis aux exigences et processus de publication d’Apple App Store, Google Play et parfois des opérateurs mobiles. Il n’est pas toujours possible d’aligner les mises à jour de version Intune avec les mises à jour de l’application Portail d'entreprise. Pour plus d’informations sur les mises à jour des applications Portail d'entreprise, consultez Mises à jour de l’interface utilisateur pour les applications utilisateur final Intune.

Appliquer des correctifs aux applications

Les applications peuvent être segmentées en deux catégories :

- Applications qui ont la possibilité de mettre à jour automatiquement (recommandé).

- Applications pour lesquelles les mises à jour doivent être empaquetées et déployées manuellement.

Les types d’applications spécifiques sont pris en charge en fonction de la version de Windows 10/11 que vos utilisateurs exécutent. Pour connaître les applications prises en charge spécifiques, consultez Types d’applications Windows pris en charge.

Office C2R et Microsoft Edge sont mis à jour quand Windows Update entreprise ou autopatch est configuré pour mettre à jour le système d’exploitation Windows et les produits Microsoft.

L’application du Microsoft Store a la possibilité de se mettre à jour automatiquement. Si les applications sont déployées en tant que . IntuneWin (c’est-à-dire les applications Win32), vous pouvez utiliser Intune pour créer une ou plusieurs relations de remplacement entre les applications. En général, le remplacement est l’endroit où vous mettez à jour ou remplacez quelque chose. Dans Intune, le remplacement vous permet de mettre à jour et de remplacer des applications Win32 existantes par des versions plus récentes de la même application ou d’une application Win32 entièrement différente.

Applications qui ont la possibilité de mettre à jour automatiquement

Application du Microsoft Store

Les administrateurs peuvent parcourir, déployer et surveiller les applications du Microsoft Store dans Intune. Lors du déploiement, Intune maintient automatiquement les applications à jour lorsqu’une nouvelle version devient disponible. Le Microsoft Store prend en charge les applications plateforme Windows universelle (UWP), les applications de bureau empaquetées dans .msix et désormais les applications Win32 empaquetées dans des programmes d’installation .exe ou .msi.

Pour plus d’informations, consultez Application du Microsoft Store sur Microsoft Intune.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | À l’aide de la méthode de gestion des applications d’Intune, les applications non prises en charge sont supprimées. |

| ISM-1693 | 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans le mois suivant la publication. | La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs d’application dans le mois suivant la publication. |

Gestion des applications d'entreprise Microsoft Intune

Gestion des applications d’entreprise permet aux équipes des opérations informatiques et de sécurité de simplifier le cycle de vie de la gestion des applications internes et non-Microsoft en offrant un catalogue d’applications préconfiguré sécurisé. Cela réduit le temps et les efforts que les administrateurs informatiques consacrent à l’empaquetage des applications et au suivi des mises à jour. Avec cette solution, les équipes informatiques peuvent déployer efficacement des correctifs sur les applications vulnérables et s’assurer que toutes les applications sont mises à jour à partir du Centre d’administration Intune. L’introduction du nouveau catalogue commence par les applications Windows.

Enterprise App Management simplifie et consolide le processus de mise à jour des applications en fournissant une vue complète de toutes les applications qui ont besoin d’une mise à jour à partir d’un écran unique et facile à utiliser. Une liste d’applications dans le catalogue avec les mises à jour disponibles affiche les versions actuelles et nouvelles. Le travail traditionnellement requis pour surveiller les mises à jour et collecter les données et l’empaquetage liés aux applications est réduit, ce qui permet aux administrateurs de se concentrer sur des tâches plus stratégiques.

Remarque

Microsoft Intune Application Management fait partie d’Intune Suite nécessite une licence supplémentaire.

Pour plus d’informations, consultez Gestion des applications Microsoft Intune, qui fait partie d’Intune Suite.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | À l’aide de la méthode de gestion des applications d’Intune, les applications non prises en charge sont supprimées. |

| ISM-1693 | 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans le mois suivant la publication. | La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs d’application dans le mois suivant la publication. |

Applications dont les mises à jour doivent être empaquetées et déployées manuellement

Cette section couvre le déploiement manuel de .MSI, LOB : APPX/MSIX, Web Apps, Store Link.

Conseil

Envisagez d’utiliser l’application Microsoft Store pour la conformité continue, car elle prend en charge les applications plateforme Windows universelle (UWP), les applications de bureau empaquetées dans .msix et les applications Win32 empaquetées dans des programmes d’installation .exe ou .msi.

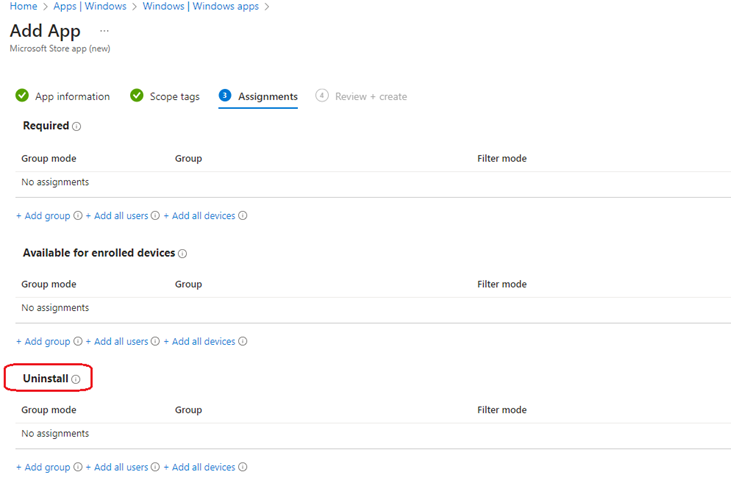

L’administrateur doit charger et déployer manuellement les mises à jour des applications métier. Ces mises à jour sont automatiquement installées sur les appareils utilisateur qui ont installé l’application. Aucune intervention de l’utilisateur n’est requise et l’utilisateur n’a aucun contrôle sur les mises à jour. L’ancienne version de l’application doit être désinstallée en modifiant le type d’affectation pour désinstaller.

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-0304 | 3 | Les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | À l’aide de la méthode de gestion des applications d’Intune, les applications non prises en charge sont supprimées. |

| ISM-1691 | 1, 2 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication. | À l’aide de Windows Update for Business et des anneaux de mise à jour définis, les correctifs sont installés avec 2 semaines de publication. Pour installer le dernier correctif pour les clients de messagerie, le logiciel PDF et le produit de sécurité, la méthode de déploiement d’application Intune est utilisée. |

| ISM-1692 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les 48 heures suivant la publication lorsque les vulnérabilités sont évaluées comme critiques par les fournisseurs ou lorsqu’il existe des attaques professionnelles. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les 48 heures suivant la publication. |

| ISM-1693 | 2, 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les applications autres que les suites de productivité office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans le mois suivant la publication. | La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs d’application dans le mois suivant la publication. |

| ISM-1704 | 1, 2, 3 | Les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF, Adobe Flash Player et les produits de sécurité qui ne sont plus pris en charge par les fournisseurs sont supprimés. | La méthode de déploiement d’application Intune est utilisée pour supprimer les applications et extensions non prises en charge. |

| ISM-1901 | 3 | Les correctifs, mises à jour ou autres atténuations des fournisseurs pour les vulnérabilités dans les suites de productivité Office, les navigateurs web et leurs extensions, les clients de messagerie, les logiciels PDF et les produits de sécurité sont appliqués dans les deux semaines suivant la publication lorsque les vulnérabilités sont évaluées comme non critiques par les fournisseurs et qu’il n’existe aucune faille opérationnelle. | Microsoft Defender méthode de vulnérabilité est utilisée pour identifier les vulnérabilités. La méthode de déploiement d’application Intune est utilisée pour déployer les correctifs dans les deux semaines suivant la publication. |

Suppression des services en ligne non pris en charge

Supprimez les services en ligne obsolètes en effectuant les étapes suivantes :

- Si une application d’entreprise a été inscrite, l’administrateur informatique se connecte à Microsoft Entra portail ID et supprime l’application.

Remarque

En guise d’étape intermédiaire, la connexion aux comptes de service appropriés pour le services en ligne peut être désactivée.

- Si un connecteur a été créé, il est supprimé à l’aide de la console Intune, sous Connecteurs multiplateformes.

- L’administrateur informatique désactive le compte de service et révoque les certificats créés pour l’authentification du services en ligne (inutilisé).

| Contrôle ISM mars 2025 | Niveau de maturité | Contrôle | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | Les services en ligne qui ne sont plus pris en charge par les fournisseurs sont supprimés. | L’administrateur informatique désactive tous les comptes et connecteurs associés au service en ligne qui ne sont plus pris en charge par le fournisseur. |