Créer des stratégies de session Microsoft Defender for Cloud Apps

les stratégies de session Microsoft Defender for Cloud Apps fournissent une visibilité précise des applications cloud avec une surveillance en temps réel au niveau de la session. Utilisez des stratégies de session pour effectuer diverses actions, en fonction de la stratégie que vous définissez pour une session utilisateur.

Contrairement aux stratégies d’accès, qui autorisent ou bloquent complètement l’accès, les stratégies de session autorisent l’accès lors de la surveillance de la session. Ajoutez le contrôle d’application d’accès conditionnel à vos stratégies de session pour limiter des activités de session spécifiques.

Par exemple, vous souhaiterez peut-être autoriser les utilisateurs à accéder à une application à partir d’appareils non gérés ou à partir d’emplacements spécifiques. Toutefois, vous pouvez limiter le téléchargement de fichiers sensibles pendant ces sessions ou exiger que des documents spécifiques soient protégés contre le téléchargement, le chargement ou la copie lors de la sortie de l’application.

Les stratégies créées pour une application hôte ne sont pas connectées à des applications de ressources associées. Par exemple, les stratégies d’accès que vous créez pour Teams, Exchange ou Gmail ne sont pas connectées à SharePoint, OneDrive ou Google Drive. Si vous avez besoin d’une stratégie pour l’application de ressources en plus de l’application hôte, créez une stratégie distincte.

Le nombre de stratégies pouvant être appliquées n’est pas limité.

Configuration requise

Avant de commencer, vérifiez que vous disposez des prérequis suivants :

Une licence Defender for Cloud Apps, soit sous forme de licence autonome, soit dans le cadre d’une autre licence

Une licence pour Microsoft Entra ID P1, soit sous forme de licence autonome, soit dans le cadre d’une autre licence.

Si vous utilisez un fournisseur d’identité non-Microsoft, la licence requise par votre solution de fournisseur d’identité (IdP).

Les applications pertinentes intégrées au contrôle d’application d’accès conditionnel. Microsoft Entra ID applications sont automatiquement intégrées, tandis que les applications non-Microsoft IdP doivent être intégrées manuellement.

Si vous travaillez avec un fournisseur d’identité non-Microsoft, vérifiez que vous avez également configuré votre fournisseur d’identité pour qu’il fonctionne avec Microsoft Defender for Cloud Apps. Pour plus d’informations, reportez-vous aux rubriques suivantes :

Pour que votre stratégie de session fonctionne, vous devez également disposer d’une stratégie d’accès conditionnel Microsoft Entra ID, qui crée les autorisations pour contrôler le trafic.

Exemple : Créer des stratégies d’accès conditionnel Microsoft Entra ID à utiliser avec Defender for Cloud Apps

Cette procédure fournit un exemple général de création d’une stratégie d’accès conditionnel à utiliser avec Defender for Cloud Apps.

Dans Microsoft Entra ID accès conditionnel, sélectionnez Créer une stratégie.

Entrez un nom explicite pour votre stratégie, puis sélectionnez le lien sous Session pour ajouter des contrôles à votre stratégie.

Dans la zone Session , sélectionnez Utiliser le contrôle d’application par accès conditionnel.

Dans la zone Utilisateurs , sélectionnez pour inclure tous les utilisateurs, ou des utilisateurs et des groupes spécifiques uniquement.

Dans les zones Conditions et Applications clientes , sélectionnez les conditions et applications clientes que vous souhaitez inclure dans votre stratégie.

Enregistrez la stratégie en basculant Rapport uniquement sur Activé, puis en sélectionnant Créer.

Microsoft Entra ID prend en charge les stratégies basées sur un navigateur et non basées sur un navigateur. Nous vous recommandons de créer les deux types pour une couverture de sécurité accrue.

Répétez cette procédure pour créer une stratégie d’accès conditionnel non basée sur unrowser. Dans la zone Applications clientes , basculez l’option Configurer sur Oui. Ensuite, sous Clients d’authentification modernes, désactivez l’option Navigateur . Laissez toutes les autres sélections par défaut sélectionnées.

Pour plus d’informations, consultez Stratégies d’accès conditionnel et Création d’une stratégie d’accès conditionnel.

Remarque

Microsoft Defender for Cloud Apps utilise l’application Microsoft Defender for Cloud Apps - Contrôles de session dans le cadre du service de contrôle d’application par accès conditionnel pour la connexion de l’utilisateur. Cette application se trouve dans la section « Applications d’entreprise » de l’ID Entra. Pour protéger vos applications SaaS avec des contrôles de session, vous devez autoriser l’accès à cette application.

Si vous avez des stratégies d’accès conditionnel dont l’option « Bloquer l’accès » est sélectionnée dans le contrôle « Accorder l’accès » sous une stratégie d’accès conditionnel Microsoft Entra ID étendue à cette application, les utilisateurs finaux ne pourront pas accéder aux applications protégées sous des contrôles de session.

Il est important de s’assurer que cette application n’est pas restreinte involontairement par des stratégies d’accès conditionnel. Pour les stratégies qui limitent l’ensemble ou certaines applications, vérifiez que cette application est répertoriée comme exception dans les ressources cibles ou vérifiez que la stratégie de blocage est délibérée.

Pour vous assurer que vos stratégies d’accès conditionnel basées sur l’emplacement fonctionnent correctement, incluez l’application Microsoft Defender for Cloud Apps – Contrôles de session dans ces stratégies.

Créer une stratégie de session Defender for Cloud Apps

Cette procédure explique comment créer une stratégie de session dans Defender for Cloud Apps.

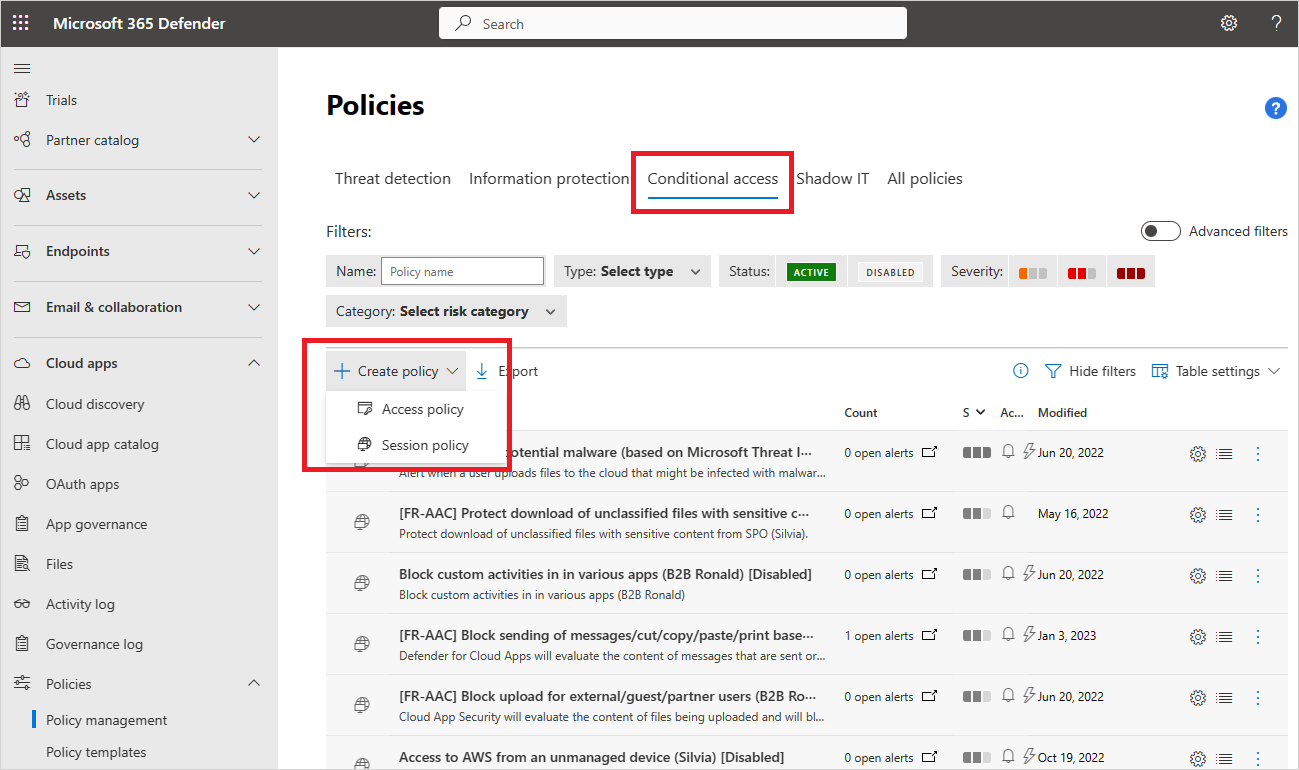

Dans Microsoft Defender XDR, sélectionnez l’onglet Gestion des > stratégies cloud > Apps > Accès conditionnel.

Sélectionnez Créer une stratégie>Stratégie de session. Par exemple :

Dans la page Créer une stratégie de session , commencez par sélectionner un modèle dans la liste déroulante Modèle de stratégie ou en entrant manuellement tous les détails.

Entrez les informations de base suivantes pour votre stratégie. Si vous utilisez un modèle, une grande partie du contenu est déjà renseignée pour vous.

Nom Description Nom de la stratégie Un nom explicite pour votre stratégie, par exemple Bloquer le téléchargement de documents sensibles dans Box for Marketing Users Gravité de la stratégie Sélectionnez la gravité que vous souhaitez appliquer à votre stratégie. Catégorie Sélectionnez la catégorie que vous souhaitez appliquer. Description Entrez une description facultative et explicite de votre stratégie afin d’aider votre équipe à comprendre son objectif. Type de contrôle de session Sélectionnez l’une des options suivantes :

- Surveiller uniquement. Surveille uniquement l’activité des utilisateurs et crée une stratégie Surveiller uniquement pour les applications que vous sélectionnez.

- Bloquer les activités. Bloque les activités spécifiques définies par le filtre Type d’activité . Toutes les activités des applications sélectionnées sont surveillées et signalées dans le journal d’activité.

- Téléchargement du fichier de contrôle (avec inspection). Surveille les téléchargements de fichiers et peut être combiné avec d’autres actions, telles que le blocage ou la protection des téléchargements.

- Charger le fichier de contrôle (avec inspection). Surveille les chargements de fichiers et peut être combiné avec d’autres actions, telles que le blocage ou la protection des chargements.

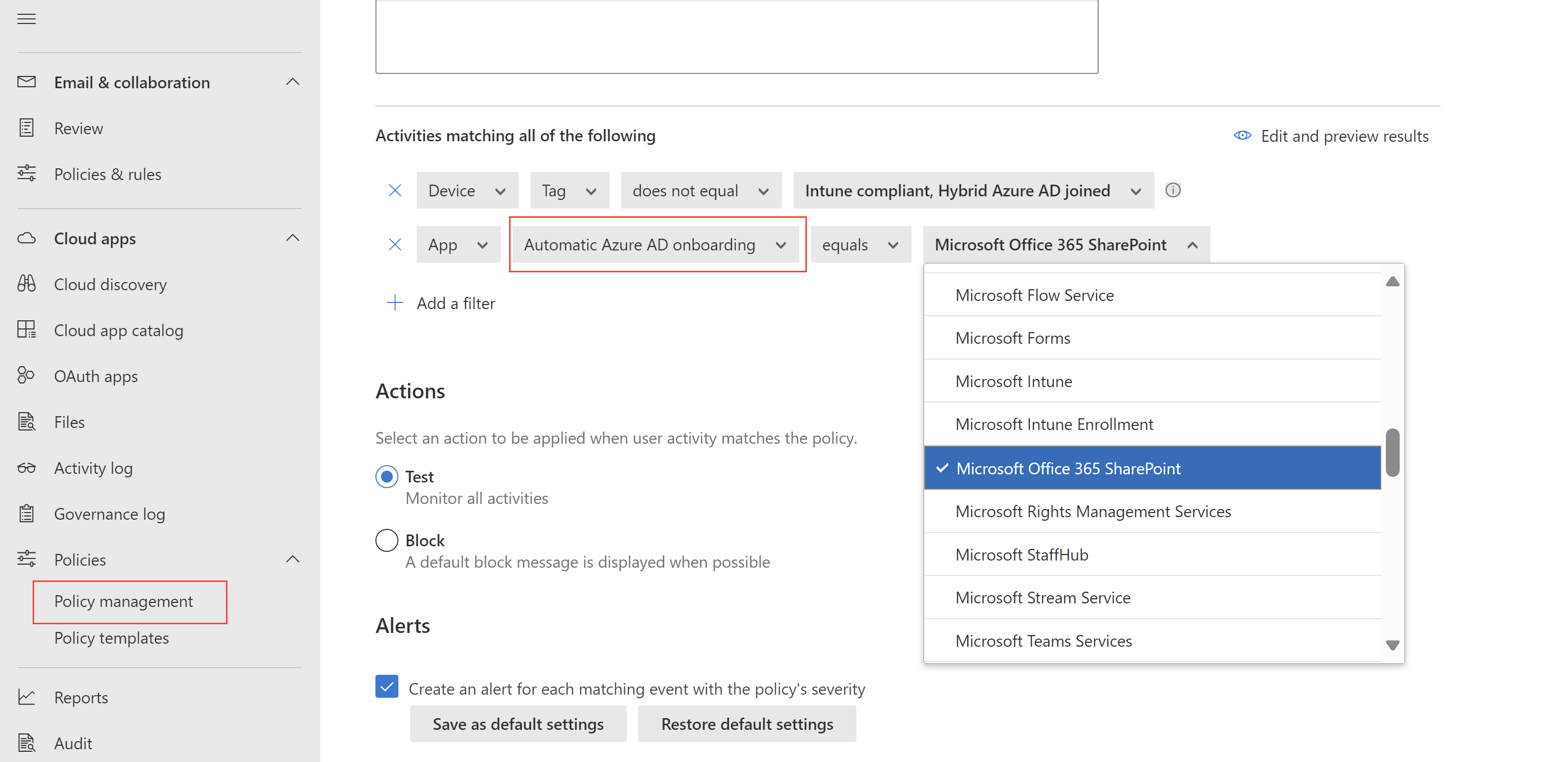

Pour plus d’informations, consultez Activités prises en charge pour les stratégies de session.Dans la zone Activités correspondant à toutes les zones suivantes , sélectionnez des filtres d’activité supplémentaires à appliquer à la stratégie. Les filtres incluent les options suivantes :

Nom Description Type d’activité Sélectionnez le type d’activité que vous souhaitez appliquer, par exemple :

-Impression

- Actions du Presse-papiers telles que couper, copier, coller

- Envoi, partage, annulation du partage ou modification d’éléments dans les applications prises en charge.

Par exemple, utilisez une activité d’envoi d’éléments dans vos conditions pour intercepter un utilisateur qui tente d’envoyer des informations dans une conversation Teams ou un canal Slack, et bloquer le message s’il contient des informations sensibles telles qu’un mot de passe ou d’autres informations d’identification.Application Filtres pour une application spécifique à inclure dans la stratégie. Sélectionnez les applications en sélectionnant d’abord si elles utilisent l’intégration automatisée d’Azure AD pour les applications Microsoft Entra ID ou l’intégration manuelle pour les applications non-Microsoft IdP. Ensuite, sélectionnez l’application que vous souhaitez inclure dans votre filtre dans la liste.

Si votre application de fournisseur d’identité non-Microsoft ne figure pas dans la liste, vérifiez que vous l’avez entièrement intégrée. Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Intégrez des applications catalogue de fournisseur d’identité non-Microsoft pour le contrôle d’application d’accès conditionnel.

- Intégrer des applications personnalisées non-Microsoft IdP pour le contrôle d’application d’accès conditionnel

Si vous choisissez de ne pas utiliser le filtre d’application , la stratégie s’applique à toutes les applications marquées comme activées dans la page Paramètres Applications >> cloud Applications connectées > Contrôle d’application .

Remarque : Vous pouvez voir des chevauchements entre les applications intégrées et les applications qui nécessitent une intégration manuelle. En cas de conflit dans votre filtre entre les applications, les applications intégrées manuellement sont prioritaires.Appareil Filtrez les étiquettes d’appareil, telles que pour une méthode de gestion des appareils spécifique, ou les types d’appareils, tels que PC, mobile ou tablette. Adresse IP Filtrez par adresse IP ou utilisez des balises d’adresse IP précédemment attribuées. Emplacement Filtrer par emplacement géographique. L’absence d’un emplacement clairement défini peut identifier les activités à risque. IsP inscrit Filtrez les activités provenant d’un isp spécifique. Utilisateur Filtrez pour un utilisateur ou un groupe d’utilisateurs spécifique. Chaîne de l'agent utilisateur Filtrez une chaîne d’agent utilisateur spécifique. Balise d’agent utilisateur Filtrez les balises d’agent utilisateur, telles que pour les navigateurs ou systèmes d’exploitation obsolètes. Par exemple :

Sélectionnez Modifier et afficher un aperçu des résultats pour obtenir un aperçu des types d’activités qui seraient retournés avec votre sélection actuelle.

Configurez des options supplémentaires disponibles pour tous les types de contrôle de session spécifiques.

Par exemple, si vous avez sélectionné Bloquer les activités, sélectionnez Utiliser l’inspection du contenu pour inspecter le contenu de l’activité, puis configurez vos paramètres en fonction des besoins. Dans ce cas, vous pouvez rechercher du texte qui inclut des expressions spécifiques, telles qu’un numéro de sécurité sociale.

Si vous avez sélectionné Téléchargement du fichier de contrôle (avec inspection) ou Chargement du fichier de contrôle (avec inspection), configurez les fichiers correspondant à tous les paramètres suivants .

Configurez l’un des filtres de fichiers suivants :

Nom Description Étiquette de confidentialité Filtrez par Protection des données Microsoft Purview étiquettes de confidentialité, si vous utilisez également Microsoft Purview et que vos données sont protégées par ses étiquettes de confidentialité. Nom de fichier Filtrez pour des fichiers spécifiques. Extension Filtrez pour des types de fichiers spécifiques, par exemple bloquer le téléchargement pour tous les fichiers .xls. Taille de fichier (Mo) Filtrez les tailles de fichiers spécifiques, telles que les fichiers grands ou petits. Dans la zone Appliquer à (préversion) :

- Indiquez s’il faut appliquer la stratégie à tous les fichiers ou aux fichiers dans des dossiers spécifiés uniquement

- Sélectionnez une méthode d’inspection à utiliser, comme les services de classification des données ou les programmes malveillants. Pour plus d’informations, consultez Intégration de Microsoft Data Classification Services.

- Configurez des options plus détaillées pour votre stratégie, telles que des scénarios basés sur des éléments tels que des empreintes digitales ou des classifieurs pouvant être formés.

Dans la zone Actions , sélectionnez l’une des options suivantes :

Nom Description Audit Surveille toutes les activités. Sélectionnez cette option pour autoriser explicitement le téléchargement en fonction des filtres de stratégie que vous définissez. Bloquer Bloque les téléchargements de fichiers et surveille toutes les activités. Sélectionnez cette option pour bloquer explicitement les téléchargements en fonction des filtres de stratégie que vous définissez.

Les stratégies de blocage vous permettent également de choisir de notifier les utilisateurs par e-mail et de personnaliser le message de blocage.Protect Applique une étiquette de confidentialité au téléchargement et surveille toutes les activités. Disponible uniquement si vous avez sélectionné Télécharger le fichier de contrôle (avec inspection) .

Si vous utilisez Protection des données Microsoft Purview, vous pouvez également choisir d’appliquer une étiquette de confidentialité aux fichiers correspondants, d’appliquer des autorisations personnalisées à l’utilisateur qui télécharge des fichiers ou de bloquer le téléchargement de fichiers spécifiques.

Si vous disposez d’une stratégie d’accès conditionnel Microsoft Entra ID, vous pouvez également choisir d’exiger une authentification pas à pas (préversion).Si vous le souhaitez, sélectionnez l’option Toujours appliquer l’action sélectionnée même si les données ne peuvent pas être analysées si nécessaire pour votre stratégie.

Dans la zone Alertes , configurez l’une des actions suivantes en fonction des besoins :

- Créer une alerte pour chaque événement correspondant avec la gravité de la stratégie

- Envoyer une alerte sous forme d’e-mail

- Limite d’alerte quotidienne par stratégie

- Envoyer des alertes à Power Automate

Lorsque vous avez terminé, sélectionnez Créer.

Tester votre stratégie

Une fois que vous avez créé votre stratégie de session, testez-la en vous authentifiant auprès de chaque application configurée dans la stratégie et en testant le scénario que vous avez configuré dans votre stratégie.

Nous vous recommandons d’effectuer les actions suivantes :

- Déconnectez-vous de toutes les sessions existantes avant de vous authentifier à nouveau auprès de vos applications.

- Connectez-vous aux applications mobiles et de bureau à partir d’appareils gérés et non gérés pour vous assurer que les activités sont entièrement capturées dans le journal d’activité.

Veillez à vous connecter avec un utilisateur qui correspond à votre stratégie.

Pour tester votre stratégie dans votre application :

Vérifiez si l’icône de verrou

s’affiche dans votre navigateur, ou si vous travaillez dans un navigateur autre que Microsoft Edge, case activée que l’URL de votre application contient le

s’affiche dans votre navigateur, ou si vous travaillez dans un navigateur autre que Microsoft Edge, case activée que l’URL de votre application contient le .mcassuffixe. Pour plus d’informations, consultez Protection dans le navigateur avec Microsoft Edge for Business (préversion).Visitez toutes les pages de l’application qui font partie du processus de travail d’un utilisateur et vérifiez que les pages s’affichent correctement.

Vérifiez que le comportement et les fonctionnalités de l’application ne sont pas affectés par des actions courantes telles que le téléchargement et le chargement de fichiers.

Si vous travaillez avec des applications personnalisées et non-Fournisseur d’identité Microsoft, case activée chacun des domaines que vous avez ajoutés manuellement pour votre application.

Si vous rencontrez des erreurs ou des problèmes, utilisez la barre d’outils d’administration pour collecter des ressources telles que .har des fichiers et des sessions enregistrées pour le dépôt d’un ticket de support.

Pour case activée des mises à jour dans Microsoft Defender XDR :

Dans le portail Microsoft Defender, sous Applications cloud, accédez à Stratégies, puis sélectionnez Gestion des stratégies.

Sélectionnez la stratégie que vous avez créée pour afficher le rapport de stratégie. Une correspondance de stratégie de session doit apparaître sous peu.

Le rapport de stratégie indique les connexions qui ont été redirigées vers Microsoft Defender for Cloud Apps pour le contrôle de session, ainsi que toutes les autres actions, telles que les fichiers téléchargés ou bloqués à partir des sessions supervisées.

Désactiver les paramètres de notification utilisateur

Par défaut, les utilisateurs sont avertis lorsque leurs sessions sont surveillées. Si vous préférez que vos utilisateurs ne soient pas avertis ou pour personnaliser le message de notification, configurez les paramètres de notification.

Dans Microsoft Defender XDR, sélectionnez Paramètres Applications > cloud > Accès conditionnel Contrôle d’application > Surveillance utilisateur.

Effectuez l’une des sélections suivantes :

- Désactivez entièrement l’option Avertir les utilisateurs que leur activité est supervisée

- Conservez la sélection et choisissez d’utiliser le message par défaut ou de personnaliser votre message.

Sélectionnez le lien Aperçu pour afficher un exemple de message configuré dans un nouvel onglet de navigateur.

Exporter les journaux de découverte cloud

Le contrôle d’application d’accès conditionnel enregistre les journaux de trafic de chaque session utilisateur routée via celui-ci. Les journaux de trafic incluent l’heure, l’adresse IP, l’agent utilisateur, les URL visitées et le nombre d’octets chargés et téléchargés. Ces journaux sont analysés et un rapport continu, Defender for Cloud Apps contrôle d’application par accès conditionnel, est ajouté à la liste des rapports de découverte du cloud dans le tableau de bord de découverte du cloud.

Pour exporter les journaux de découverte du cloud à partir du tableau de bord cloud discovery :

Dans le portail Microsoft Defender, sélectionnez Paramètres. Choisissez ensuite Cloud Apps. Sous Applications connectées, sélectionnez Contrôle d’application par accès conditionnel.

Au-dessus du tableau, sélectionnez le bouton Exporter. Par exemple :

Sélectionnez la plage du rapport, puis sélectionnez Exporter. Ce processus peut prendre un certain temps.

Pour télécharger le journal exporté une fois le rapport prêt, dans le portail Microsoft Defender, accédez à Rapports ->Applications cloud, puis Rapports exportés.

Dans le tableau, sélectionnez le rapport approprié dans la liste des journaux de trafic du contrôle d’application par accès conditionnel , puis sélectionnez Télécharger. Par exemple :

Activités prises en charge pour les stratégies de session

Les sections suivantes fournissent plus de détails sur chaque activité prise en charge par les stratégies de session Defender for Cloud Apps.

Surveiller uniquement

Le type de contrôle de sessionSurveiller uniquement surveille uniquement l’activité de connexion.

Pour surveiller d’autres activités, sélectionnez l’un des autres types de contrôle de session et utilisez l’actionAudit.

Pour surveiller des activités autres que les téléchargements et les chargements, vous devez disposer d’au moins un bloc par stratégie d’activité dans votre stratégie d’analyse.

Bloquer tous les téléchargements

Lorsque le téléchargement du fichier de contrôle (avec inspection) est défini comme type de contrôle de session et que Bloquer est défini comme action, le contrôle d’application d’accès conditionnel empêche les utilisateurs de télécharger un fichier selon les filtres de fichier de stratégies.

Lorsqu’un utilisateur lance un téléchargement, un message Téléchargement restreint s’affiche pour l’utilisateur, et le fichier téléchargé est remplacé par un fichier texte. Configurez le message du fichier texte à l’utilisateur en fonction des besoins de votre organization.

Exiger une authentification pas à pas

L’actionExiger l’authentification par étape est disponible lorsque le type de contrôle de session est défini sur Bloquer les activités, Télécharger le fichier de contrôle (avec inspection) ou Charger le fichier de contrôle (avec inspection) .

Lorsque cette action est sélectionnée, Defender for Cloud Apps redirige la session vers Microsoft Entra accès conditionnel pour la réévaluation de la stratégie, chaque fois que l’activité sélectionnée se produit.

Utilisez cette option pour case activée des revendications telles que l’authentification multifacteur et la conformité des appareils pendant une session, en fonction du contexte d’authentification configuré dans Microsoft Entra ID.

Bloquer des activités spécifiques

Lorsque Bloquer les activités est défini comme type de contrôle de session, sélectionnez des activités spécifiques à bloquer dans des applications spécifiques.

Toutes les activités des applications configurées sont surveillées et signalées dans le journal d’activité des applications > cloud.

Pour bloquer des activités spécifiques, sélectionnez ensuite l’actionBloquer et sélectionnez les activités que vous souhaitez bloquer.

Pour déclencher des alertes pour des activités spécifiques, sélectionnez l’actionAuditer et configurez vos paramètres d’alerte.

Par exemple, vous souhaiterez peut-être bloquer les activités suivantes :

Message Teams envoyé. Empêchez les utilisateurs d’envoyer des messages à partir de Microsoft Teams ou bloquez les messages Teams qui contiennent du contenu spécifique.

Imprimer. Bloquer toutes les actions d’impression.

Copiez. Bloquer toutes les actions de copie dans le Presse-papiers, ou bloquer uniquement la copie pour un contenu spécifique uniquement.

Protéger les fichiers lors du téléchargement

Sélectionnez le type de contrôle de sessionBloquer les activités pour bloquer des activités spécifiques, que vous définissez à l’aide du filtre Type d’activité.

Toutes les activités des applications configurées sont surveillées et signalées dans le journal d’activité des applications > cloud.

Sélectionnez l’actionBloquer pour bloquer des activités spécifiques, ou sélectionnez l’actionAudit et définissez les paramètres d’alerte pour déclencher des alertes pour des activités spécifiques.

Sélectionnez l’actionProtéger pour protéger les fichiers avec l’étiquetage de confidentialité et d’autres protections conformément aux filtres de fichiers de la stratégie.

Les étiquettes de confidentialité sont configurées dans Microsoft Purview et doivent être configurées pour appliquer le chiffrement pour qu’elles apparaissent en tant qu’option dans la stratégie de session Defender for Cloud Apps.

Lorsque vous avez configuré votre stratégie de session avec une étiquette spécifique et que l’utilisateur télécharge un fichier qui répond aux critères de la stratégie, l’étiquette et toutes les protections et autorisations correspondantes sont appliquées au fichier.

Le fichier d’origine reste tel qu’il était dans l’application cloud, tandis que le fichier téléchargé est protégé. Les utilisateurs qui tentent d’accéder au fichier téléchargé doivent répondre aux exigences d’autorisation déterminées par la protection appliquée.

Defender for Cloud Apps prend actuellement en charge l’application d’étiquettes de confidentialité à partir de Protection des données Microsoft Purview pour les types de fichiers suivants :

- Word : docm, docx, dotm, dotx

- Excel : xlam, xlsm, xlsx, xltx

- PowerPoint : potm, potx, ppsx, ppsm, pptm, pptx

Remarque

Les fichiers PDF doivent être étiquetés avec des étiquettes unifiées.

L’option Protéger ne prend pas en charge le remplacement des fichiers avec une étiquette existante dans les stratégies de session.

Protéger les chargements de fichiers sensibles

Sélectionnez le type de contrôle de session Chargement de fichier de contrôle (avec inspection) pour empêcher un utilisateur de charger un fichier conformément aux filtres de fichier de la stratégie.

Si le fichier en cours de chargement contient des données sensibles et n’a pas l’étiquette appropriée, le chargement du fichier est bloqué.

Par exemple, créez une stratégie qui analyse le contenu d’un fichier pour déterminer s’il contient une correspondance de contenu sensible telle qu’un numéro de sécurité sociale. S’il contient du contenu sensible et n’est pas étiqueté avec une étiquette Protection des données Microsoft Purview Confidentiel, le chargement du fichier est bloqué.

Conseil

Configurez un message personnalisé à l’utilisateur lorsqu’un fichier est bloqué, en lui indiquant comment étiqueter le fichier afin de le charger, ce qui permet de s’assurer que les fichiers stockés dans vos applications cloud sont conformes à vos stratégies.

Pour plus d’informations, consultez Éduquer les utilisateurs à protéger les fichiers sensibles.

Bloquer les programmes malveillants lors du chargement ou du téléchargement

Sélectionnez le chargement du fichier de contrôle (avec inspection) ou le téléchargement du fichier de contrôle (avec inspection) comme type de contrôle de session et La détection des programmes malveillants comme méthode d’inspection pour empêcher un utilisateur de charger ou de télécharger un fichier avec un programme malveillant. Les fichiers sont analysés à la recherche de programmes malveillants à l’aide du moteur Microsoft Threat Intelligence.

Affichez tous les fichiers marqués comme programmes malveillants potentiels dans le journal d’activité des applications > cloud en filtrant les éléments détectés par les programmes malveillants potentiels . Pour plus d’informations, consultez Filtres d’activité et requêtes.

Former les utilisateurs à protéger les fichiers sensibles

Nous vous recommandons d’informer les utilisateurs lorsqu’ils ne respectent pas vos stratégies afin qu’ils apprennent à se conformer aux exigences de votre organization.

Étant donné que chaque entreprise a des besoins et des stratégies uniques, Defender for Cloud Apps vous permet de personnaliser les filtres d’une stratégie et le message affiché à l’utilisateur lorsqu’une violation est détectée.

Donnez des conseils spécifiques à vos utilisateurs, par exemple en fournissant des instructions sur la façon d’étiqueter correctement un fichier ou sur la façon d’inscrire un appareil non géré pour vous assurer que les fichiers sont correctement chargés.

Par exemple, si un utilisateur charge un fichier sans étiquette de confidentialité, configurez un message à afficher, expliquant que le fichier contient du contenu sensible et nécessite une étiquette appropriée. De même, si un utilisateur tente de charger un document à partir d’un appareil non géré, configurez un message à afficher avec des instructions sur la façon d’inscrire cet appareil ou un message qui fournit une explication supplémentaire de la raison pour laquelle l’appareil doit être inscrit.

Contrôles d’accès dans les stratégies de session

De nombreuses organisations qui choisissent d’utiliser des contrôles de session pour les applications cloud afin de contrôler les activités en session appliquent également des contrôles d’accès pour bloquer le même ensemble d’applications clientes mobiles et de bureau intégrées, offrant ainsi une sécurité complète pour les applications.

Bloquez l’accès aux applications clientes mobiles et de bureau intégrées avec des stratégies d’accès en définissant le filtre Application cliente sur Mobile et bureau. Certaines applications clientes intégrées peuvent être reconnues individuellement, tandis que d’autres qui font partie d’une suite d’applications peuvent uniquement être identifiées comme leur application de niveau supérieur. Par exemple, les applications comme SharePoint Online ne peuvent être reconnues qu’en créant une stratégie d’accès appliquée aux applications Microsoft 365.

Remarque

Sauf si le filtre application cliente est spécifiquement défini sur Mobile et bureau, la stratégie d’accès résultante s’applique uniquement aux sessions de navigateur. Cela a pour but d’empêcher le proxy de sessions utilisateur par inadvertance.

Bien que la plupart des principaux navigateurs prennent en charge l’exécution d’un certificat client case activée, certaines applications mobiles et de bureau utilisent des navigateurs intégrés qui peuvent ne pas prendre en charge cette case activée. Par conséquent, l’utilisation de ce filtre peut affecter l’authentification pour ces applications.

Conflits entre les stratégies

En cas de conflit entre deux stratégies de session, la stratégie la plus restrictive l’emporte.

Par exemple :

- Si une session utilisateur correspond à une stratégie où les téléchargements sont bloqués

- Et une stratégie où les fichiers sont étiquetés lors du téléchargement, ou où les téléchargements sont audités,

- L’option de téléchargement de fichier est bloquée pour se conformer à la stratégie plus restrictive.

Contenu connexe

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Résolution des problèmes liés aux contrôles d’accès et de session

- Tutoriel : Bloquer le téléchargement d’informations sensibles avec le contrôle d’application par accès conditionnel

- Blocage des téléchargements sur des appareils non gérés à l’aide de contrôles de session

- Webinaire sur le contrôle d’application par accès conditionnel

Si vous rencontrez des problèmes, nous sommes là pour vous aider. Pour obtenir de l’aide ou du support pour votre problème de produit, ouvrez un ticket de support.