Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article fournit des conseils sur les meilleures pratiques pour les administrateurs qui gèrent les extensions Microsoft Edge dans leur organisation. Vous pouvez utiliser les informations de cet article pour développer une stratégie de gestion des extensions au sein de votre organisation.

Remarque

Le service de gestion Microsoft Edge, un outil de gestion dédié et simplifié dans le Centre d’administration Microsoft 365, est en cours de déploiement. Si vous souhaitez en savoir plus.

Introduction

Les organisations veulent protéger les données d’entreprise et les données utilisateur et évaluer les extensions de navigateur pour s’assurer qu’elles sont sécurisées et pertinentes pour leur entreprise. Les administrateurs souhaitent :

- Empêchez l’installation de mauvaises applications et extensions.

- Conservez les extensions dont les utilisateurs ont besoin pour faire leur travail.

- Gérez l’accès aux données utilisateur et d’entreprise.

Cet article est le premier d’une série qui aide les administrateurs à gérer les extensions afin de fournir une expérience sécurisée et productive à leurs utilisateurs. Cette série vous permet de choisir la meilleure méthode de gestion des extensions. La série comprend les articles suivants :

- Gérez les extensions Microsoft Edge dans l’entreprise. Créez une stratégie pour gérer les extensions et configurer les modèles d’administration requis pour la gestion du navigateur.

- Utilisez des stratégies de groupe pour gérer les extensions Microsoft Edge. Options utilisant des stratégies de groupe pour gérer les extensions.

- Créez un magasin web pour héberger les extensions Microsoft Edge. Créez et hébergez des extensions.

- FAQ sur les extensions Microsoft Edge. Questions fréquemment posées.

Éléments à prendre en compte lors de la gestion des extensions

Vos utilisateurs ont besoin d’accéder à certaines applications, sites et extensions pour faire leur travail tout en protégeant les utilisateurs et les données de l’entreprise. Une stratégie de sécurité efficace implique de poser les bonnes questions pour votre entreprise et comment les extensions peuvent répondre aux besoins de votre entreprise. Voici quelques-unes des questions clés à poser :

- Quelles réglementations et mesures de conformité dois-je respecter ?

- Certaines extensions demandent-elles des autorisations trop étendues, ce qui peut aller à l’encontre des stratégies de sécurité des données de mon entreprise ?

- Quelle est la quantité de données utilisateur ou d’entreprise stockées sur les appareils de mes utilisateurs ?

Lorsque vous répondez à ces questions, vous pouvez utiliser les stratégies granulaires que Microsoft Edge fournit pour :

- Bloquez ou autorisez les extensions sur les ordinateurs des utilisateurs en fonction de vos stratégies de protection des données.

- Forcez l’installation des extensions sur les appareils de vos utilisateurs afin qu’ils disposent des outils dont ils ont besoin pour être productifs.

- Extensions de liste verte ou de liste de blocage pour accorder le moins de droits nécessaire à vos utilisateurs pour effectuer leur travail.

Le modèle traditionnel de gestion des extensions utilise l’approche de liste verte et de liste rouge pour des extensions spécifiques. Toutefois, Microsoft Edge vous permet également de gérer les autorisations exigées par les extensions. À l’aide de ce modèle, vous pouvez choisir les droits et autorisations souhaitées pour autoriser les extensions à utiliser sur vos ordinateurs et appareils, puis implémenter une stratégie globale qui autorise ou bloque les extensions en fonction de vos besoins.

Comprendre les autorisations d’extension

Les extensions peuvent exiger des droits pour apporter des modifications à un appareil ou à une page web pour s’exécuter correctement. Ces droits sont appelés autorisations. Les développeurs doivent répertorier les droits, puis accéder à leurs extensions. Il existe deux principales catégories pour les autorisations et de nombreuses extensions ont besoin des deux autorisations suivantes :

- Les autorisations d’hôte nécessitent l’extension pour lister les pages web qu’il peut afficher ou modifier.

- Les autorisations d’appareil sont les droits nécessaires à une extension sur l’appareil sur lequel elle s’exécute.

Voici quelques exemples de ces autorisations : l’accès à un port USB, un écran de stockage ou d’affichage et la communication avec des programmes natifs.

Se préparer à gérer les extensions

Avant de commencer

Les options d’extensions supposent que vous avez déjà Microsoft Edge géré pour vos utilisateurs. Pour plus d’informations sur la configuration de modèles d’administration pour les stratégies Microsoft Edge, voir :

- Configurer les paramètres de stratégie Microsoft Edge sur Windows

- Configurer pour Windows avec Intune

- Configurer pour Windows avec la gestion des périphériques mobiles

- Configurer pour macOS à l'aide d'un fichier .plist

- Configuration pour macOS avec Jamf

Les étapes de configuration de cet article sont Windows. Pour l’implémentation correspondante dans MAC/Linux, voir la référence de stratégie de navigateur Microsoft Edge.

Déterminer les extensions à autoriser

La plupart des organisations doivent gérer les extensions par leurs autorisations et les sites web auxquels elles ont accès. Cette méthode est plus sécurisée, plus facile à gérer et évolutive pour les grandes organisations.

- Autorisations bloquées/autorisées : vous permet de contrôler les extensions selon les autorisations dont elles ont besoin.

- Hôtes de blocage runtime : vous permet de contrôler les sites web accessibles par ces extensions.

Cette approche permet de gagner du temps, car vous n’avez besoin de les définir qu’une seule fois. Avec la stratégie d’hôtes à l’exécution, vos sites les plus importants seront protégés. Il existe d’autres options telles que :

- Forcer les extensions d’installation : vous permet d’installer les extensions en mode silencieux.

- Liste verte/liste rouge (si nécessaire) : déterminez les extensions autorisées à être installées.

Utilisez les étapes suivantes comme guide pour déterminer les extensions à autoriser dans votre organisation.

Créez une liste des extensions dont les employés ont besoin sur leurs ordinateurs. Testez les extensions dans un environnement de test pour diagnostiquer les problèmes de compatibilité avec les applications internes.

Choisissez les sites qui doivent être plus sécurisés.

- Découvrez les sites web ou domaines internes sensibles sur lesquels vous devez empêcher les extensions d’apporter des modifications ou de lire des données.

- Empêchez l’accès à ces sites en bloquant les appels d’API lors de l’exécution de l’extension. Cela inclut le blocage des demandes web, la lecture des cookies, l’injection JavaScript, XHR, etc.

Déterminez les autorisations requises pour que ces extensions s’exécutent. Identifiez les autorisations qui présentent des risques potentiels pour vos utilisateurs.

Auditez les extensions installées par vos utilisateurs et voyez les autorisations qui leur sont nécessaires. Vous pouvez examiner le fichier manifeste JSON de l’application web dans le code de l’extension. Pour voir les droits dont l’extension a besoin, prenez les mesures suivantes :

- Installez l’extension à partir du site web des modules complémentaires Microsoft Edge ou de Chrome Web Store.

- Testez l’extension et comprenez son fonctionnement dans votre organisation.

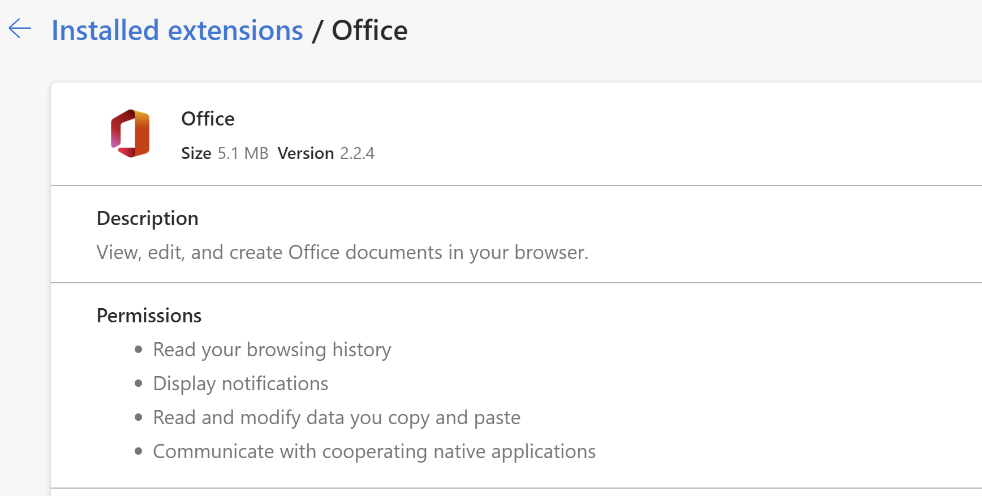

- Examinez les autorisations dont l’extension a besoin en naviguant vers edge://extensions. Par exemple, l’extension Microsoft Office affichée dans la capture d’écran suivante demande les autorisations « Lire votre historique de navigation » et « Afficher les notifications ». Mettez en balance l’utilité de cette extension par rapport au niveau d’autorisations qu’elle demande. Après avoir approuvé une extension pour votre organisation, gérez-la à l’aide des outils suivants.

Vous pouvez également valider les extensions demandées par les utilisateurs de votre organisation avant de les approuver dans l’organisation. Certaines des autorisations que les extensions utilisent peuvent être vagues. Pour les applications critiques de l’entreprise, vous pouvez entrer directement en contact avec le développeur ou le fournisseur d’applications pour obtenir plus d’informations sur l’extension ou examiner le code source. Ils doivent être en mesure de détailler les modifications que l’extension peut apporter sur les appareils et les sites web.

Examinez la liste Déclarer les autorisations, qui répertorie toutes les autorisations qu’une extension peut utiliser. Dans cette liste, vous pouvez choisir les autorisations que vous souhaitez autoriser dans votre organisation.

Créez une liste principale à partir des données que vous avez collectées. Cette liste inclut les informations suivantes :

- Extensions requises. Cette liste peut être organisée par service, emplacement du bureau ou autres informations pertinentes.

- Liste verte des extensions. Extensions requises avec des autorisations qui peuvent être bloquées mais qui seront autorisées à s’exécuter. Ces extensions sont requises par vos utilisateurs ou sont déterminées comme n’étant pas un risque via des conversations avec le fournisseur.

- Liste rouge des extensions. Extensions dont l’installation est bloquée. Les extensions de cette liste ont les autorisations qui ne sont pas autorisées à s’exécuter. Incluez également les principaux sites et domaines à conserver sécurisés et non autorisés à accéder aux extensions. Vous pourrez ensuite comparer cette liste rouge à d’autres que vous avez déjà en place. Il se peut que vous trouviez que vous pouvez relâcher vos stratégies de liste rouge actuelles.

Présentez votre liste à vos parties prenantes et à l’équipe informatique pour qu’ils puissent en bénéficier.

Testez la nouvelle stratégie dans votre laboratoire ou avec un petit pilote dans votre organisation.

Déployer ces nouveaux ensembles de stratégies aux employés par phases. Pour plus d’informations, voir Utiliser des stratégies de groupe pour gérer les extension Microsoft Edge.

Examinez les commentaires de vos utilisateurs.

Répétez et affinez le processus tous les mois, tous les trimestres ou chaque année.

Avec la ligne de base des autorisations autorisées appliquées et des sites d’entreprise sensibles protégés, vous pouvez fournir à votre entreprise une plus grande sécurité tout en offrant une meilleure expérience aux utilisateurs. Le personnel peut installer des extensions qu’il n’a pas pu faire auparavant, mais il ne peut pas les exécuter sur des sites d’entreprise sensibles.