Configurer les paramètres de rôle Microsoft Entra dans Privileged Identity Management

Dans Privileged Identity Management (PIM) dans Microsoft Entra ID, qui fait partie de Microsoft Entra, les paramètres de rôle définissent les propriétés d’attribution de rôle. Ces propriétés incluent les exigences d’authentification multifacteur et d’approbation pour l’activation, la durée maximale de l’affectation et les paramètres de notification. Cet article vous montre comment configurer les paramètres de rôle et de définir le flux d’approbation afin de spécifier qui peut approuver ou refuser les requêtes d’élévation des privilèges.

Vous devez avoir au minimum le rôle Administrateur de rôle privilégié pour gérer les paramètres de rôle PIM pour un rôle Microsoft Entra. Les paramètres de rôle sont définis par rôle. Toutes les affectations pour un même rôle suivent les mêmes paramètres de rôle. Les paramètres de rôle d’un rôle sont indépendants des paramètres de rôle d’un autre rôle.

Les paramètres de rôle PIM sont également appelés « stratégies PIM ».

Ouvrir les paramètres de rôle

Pour ouvrir les paramètres d’un rôle Microsoft Entra :

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

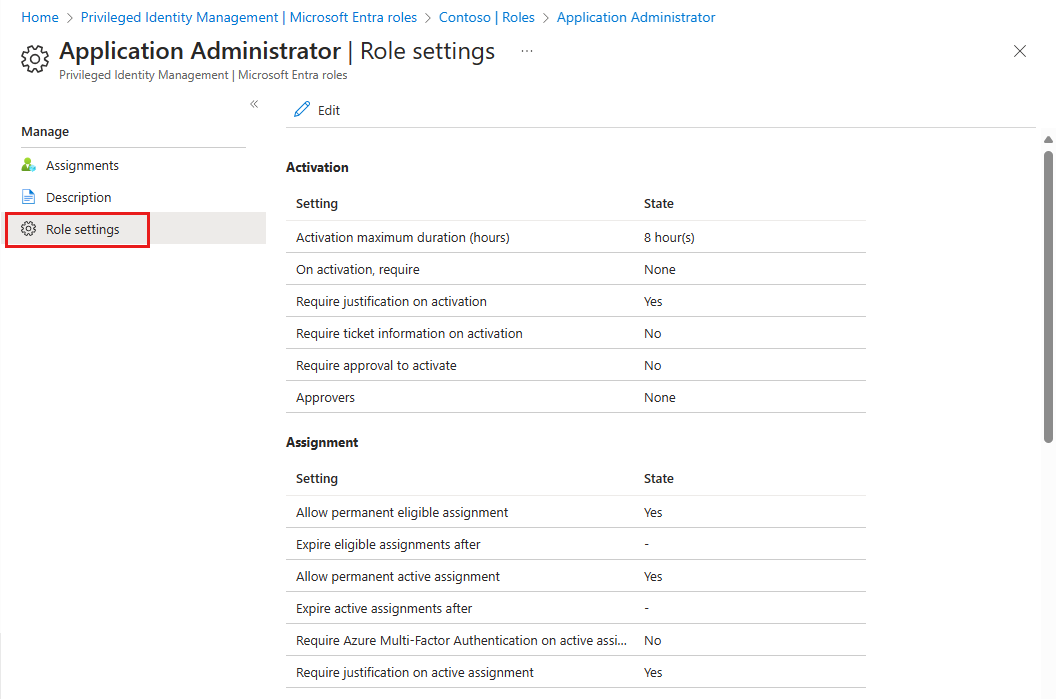

Accédez à Gouvernance des identités>Privileged Identity Management>Rôles Microsoft Entra>Rôles.

Dans cette page, vous voyez la liste des rôles Microsoft Entra disponibles dans le locataire, y compris les rôles intégrés et personnalisés.

Sélectionnez le rôle dont vous souhaitez configurer les paramètres.

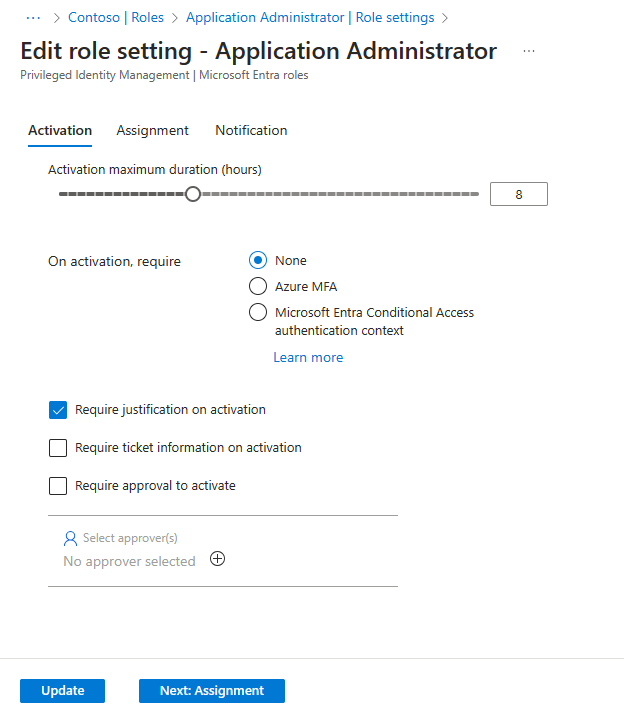

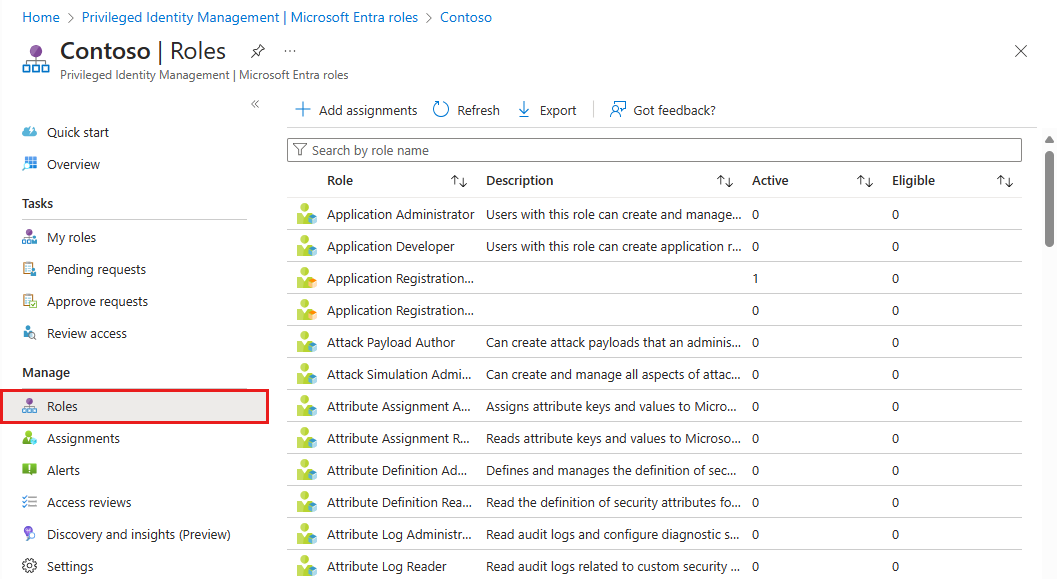

Sélectionnez Paramètres du rôle. Dans la page Paramètres du rôle, vous pouvez afficher les paramètres de rôle PIM actuels pour le rôle sélectionné.

Sélectionnez Modifier pour mettre à jour les paramètres de rôle.

Sélectionnez Mettre à jour.

Paramètres de rôle

Cette section décrit les options des paramètres de rôle.

Durée maximum d’activation

Utilisez le curseur Durée maximale d’activation pour définir la durée maximale, en heures, pendant laquelle une demande d’activation pour une attribution de rôle reste active avant d’expirer. Cette valeur peut être comprise entre 1 et 24 heures.

Lors de l'activation, exiger une authentification multifactorielle

Vous pouvez exiger des utilisateurs éligibles pour un rôle qu’ils prouvent leur identité en utilisant la fonctionnalité d’authentification multifacteur dans Microsoft Entra ID avant de pouvoir être activés. L’authentification multifacteur permet de protéger l’accès aux données et aux applications. Il fournit une couche supplémentaire de sécurité à l’aide d’une deuxième forme d’authentification.

S’il s’est déjà authentifié à l’aide d’informations d’identification fortes ou d’une authentification multifacteur plus tôt au cours de la session, l’utilisateur ne devrait pas être invité à s’authentifier une nouvelle fois via une authentification multifacteur.

Si votre objectif est de vous assurer que les utilisateurs doivent effectuer l’authentification pendant l’activation, vous pouvez utiliser Lors de l’activation, exiger le contexte d’authentification Accès conditionnel Microsoft Entra et Forces d’authentification. Ces options nécessitent que les utilisateurs s’authentifient lors de l’activation à l’aide de méthodes différentes de celles qu’ils ont utilisées pour se connecter à l’ordinateur.

Par exemple, si les utilisateurs se connectent à l’ordinateur à l’aide de Windows Hello Entreprise, vous pouvez utiliser Lors de l’activation, exiger le contexte d’authentification Accès conditionnel Microsoft Entra et Forces d’authentification. Cette option nécessite que les utilisateurs se connectent sans mot de passe avec Microsoft Authenticator lorsqu’ils activent le rôle.

Une fois que l’utilisateur a fourni une connexion sans mot de passe avec Microsoft Authenticator dans cet exemple, il peut effectuer sa prochaine activation dans cette session sans autre authentification. La connexion sans mot de passe avec Microsoft Authenticator fait déjà partie de leur jeton.

Nous vous recommandons d’activer la fonctionnalité d’authentification multifacteur de Microsoft Entra ID pour tous les utilisateurs. Pour plus d’informations, consultez Planifier un déploiement authentification multifacteur Microsoft Entra.

Lors de l’activation, exigez le contexte d’authentification de l’accès conditionnel Microsoft Entra

Vous pouvez exiger que les utilisateurs éligibles pour un rôle répondent aux exigences de stratégie d’accès conditionnel. Par exemple, vous pouvez demander aux utilisateurs d’utiliser une méthode d’authentification spécifique appliquée via les forces d’authentification, d’élever le rôle à partir d’un appareil conforme Intune et de se conformer aux conditions d’utilisation.

Pour appliquer cette exigence, vous devez créer le contexte d’authentification d’accès conditionnel.

Configurez la stratégie d’accès conditionnel qui applique les exigences pour ce contexte d’authentification.

L’étendue de la stratégie d’accès conditionnel doit inclure tous les utilisateurs ou éligibles pour un rôle. Ne créez pas de stratégie d’accès conditionnel limitée au contexte d’authentification et à un rôle d’annuaire en même temps. Pendant l’activation, l’utilisateur n’a pas encore de rôle, la stratégie d’accès conditionnel ne s’applique pas.

Consultez les étapes à la fin de cette section sur une situation dans laquelle vous pouvez avoir besoin de deux stratégies d’accès conditionnel. L’une doit être limitée au contexte d’authentification et l’autre au rôle.

Configurez le contexte d’authentification dans les paramètres PIM pour le rôle.

Si les paramètres PIM (Privileged Identity Management) sont configurés avec l’option Lors de l’activation, exiger le contexte d’authentification d’accès conditionnel Microsoft Entra , les stratégies d’accès conditionnel définissent les conditions qu’un utilisateur doit remplir pour répondre aux exigences d’accès.

Cela signifie que les principaux de sécurité qui disposent d’autorisations pour gérer les stratégies d’accès conditionnel, tels que les administrateurs de l’accès conditionnel ou les administrateurs de la sécurité, peuvent modifier les exigences, les supprimer ou empêcher les utilisateurs éligibles d’activer le rôle. Les responsables de la sécurité qui peuvent gérer les stratégies d’accès conditionnel doivent être considérés comme hautement privilégiés et donc être protégés en conséquence.

Nous recommandons de créer et d’activer une stratégie d’accès conditionnel pour le contexte d’authentification avant que celui-ci ne soit configuré dans les paramètres PIM. En tant que mécanisme de protection de sauvegarde et en l’absence de stratégies d’accès conditionnel dans le locataire ciblant le contexte d’authentification configuré dans les paramètres PIM, lors de l’activation du rôle PIM, la fonctionnalité d’authentification multifacteur de Microsoft Entra ID est requise, car le paramètre Exiger l’authentification multifacteur lors de l’activation est défini.

Ce mécanisme de protection de secours est conçu pour vous protéger uniquement dans le cas d’un scénario où les paramètres PIM ont été mis à jour avant la création de la stratégie d’accès conditionnel, à la suite d’une erreur de configuration. Ce mécanisme de protection de secours ne sera pas déclenché si la stratégie d’accès conditionnel est désactivée, en mode rapport uniquement, ou si un utilisateur éligible est exclu de la stratégie.

Le paramètre Lors de l’activation, exiger le contexte d’authentification d’accès conditionnel Microsoft Entra ID définit le contexte d’authentification, c’est-à-dire les conditions que les utilisateurs devront remplir lorsqu’ils activeront le rôle. Une fois le rôle activé, cela n’empêche pas les utilisateurs d’utiliser une autre session de navigation, appareil, emplacement, etc. pour utiliser des autorisations.

Par exemple, les utilisateurs peuvent utiliser un appareil compatible Intune pour activer le rôle. Ensuite, une fois le rôle activé, ils peuvent se connecter au même compte d’utilisateur à partir d’un autre appareil qui n’est pas Intune conforme et utiliser le rôle précédemment activé à partir de là.

Pour vous protéger contre cette situation, vous devez créer deux stratégies d’accès conditionnel :

- La première stratégie d’accès conditionnel ciblant le contexte d’authentification. Il doit avoir « Tous les utilisateurs » ou les utilisateurs éligibles dans son étendue. Cette stratégie spécifie les exigences que les utilisateurs doivent respecter pour activer le rôle.

- La deuxième stratégie d’accès conditionnel ciblant les rôles d’annuaire. Cette stratégie spécifie les exigences que les utilisateurs doivent respecter pour se connecter avec le rôle d’annuaire activé.

Les deux stratégies peuvent appliquer des exigences identiques ou différentes en fonction de vos besoins.

Une autre option consiste à étendre les stratégies d’accès conditionnel qui appliquent directement certaines exigences aux utilisateurs éligibles. Par exemple, vous pouvez exiger que les utilisateurs éligibles à certains rôles utilisent toujours des appareils conformes à Intune.

Pour en savoir plus sur le contexte d’authentification de l’accès conditionnel, consultez Accès conditionnel : applications cloud, actions et contexte d’authentification.

Demander une justification lors de l’activation

Vous pouvez exiger que les utilisateurs saisissent une justification métier lorsqu’ils activent l’affectation éligible.

Exiger des informations sur le ticket lors de l’activation

Vous pouvez exiger que les utilisateurs entrent un ticket de support lorsqu’ils activent l’affectation éligible. Cette option est un champ d’informations uniquement. La corrélation avec les informations dans un système de gestion de tickets n’est pas appliquée.

Demander une approbation pour activation

Vous pouvez exiger une approbation pour l’activation de l’affectation éligible. L’approbateur n’a pas besoin d’avoir de rôles. Si vous choisissez cette option, vous devez sélectionner au moins une base de données. Nous vous recommandons d’ajouter au moins deux approbateurs. Si aucun approbateur spécifique n’est sélectionné, l’administrateur de rôle privilégié/les administrateurs généraux deviennent les approbateurs par défaut.

Si vous souhaitez en savoir plus sur les approbations, veuillez consulter la rubrique Approuver ou rejeter des requêtes de rôles Microsoft Entra dans Privileged Identity Management.

Durée de l’attribution

Lorsque vous configurez les paramètres d’un rôle, vous pouvez choisir parmi deux options de durée d’affectation pour chaque type d’affectation : éligible et actif. Ces options deviennent la durée maximale par défaut lorsqu’un utilisateur est attribué au rôle dans Privileged Identity Management.

Vous pouvez choisir l’une de ces options de durée d’attribution éligible.

| Paramètre | Description |

|---|---|

| Autoriser une attribution éligible permanente | Les administrateurs de ressources peuvent accorder une attribution éligible permanente. |

| Faire expirer les attributions éligibles après | Les administrateurs de ressources peuvent exiger que toutes les attributions éligibles aient une date de début et une date de fin spécifiées. |

Vous pouvez également choisir l’une de ces options de durée d’attribution active.

| Paramètre | Description |

|---|---|

| Autoriser une attribution active permanente | Les administrateurs de ressources peuvent accorder une attribution active permanente. |

| Faire expirer les attributions actives après | Les administrateurs de ressources peuvent exiger que toutes les attributions actives aient une date de début et une date de fin spécifiées. |

Les administrateurs généraux et les administrateurs de rôles privilégiés peuvent renouveler toutes les attributions dont la date de fin est spécifiée. De plus, les utilisateurs peuvent lancer des demandes en libre-service afin d’étendre ou renouveler des attributions de rôles.

Exiger l’authentification multifacteur lors de l’attribution active

Vous pouvez exiger que l’administrateur fournisse une authentification multifacteur lorsqu’il crée une affectation active (par opposition à éligible). Privileged Identity Management ne peut pas appliquer l’authentification multifacteur lorsque l’utilisateur utilise son attribution de rôle, car il est déjà actif dans le rôle depuis l’attribution.

L’administrateur peut ne pas être invité à effectuer l’authentification multifacteur s’il s’est authentifié avec des informations d’identification fortes ou s’il a fourni une authentification multifacteur plus tôt dans cette session.

Demander une justification lors de l’affectation active

Vous pouvez exiger que les utilisateurs entrent une justification métier lorsqu’ils créent une affectation active (par opposition à éligible).

Sous l’onglet Notifications dans la page des paramètres de rôle, l’option Privileged Identity Management permet de contrôler précisément qui reçoit telle notification. Les options suivantes s’offrent à vous :

- Désactivation d’un e-mail: Vous pouvez désactiver certains e-mails en décochant la case du destinataire par défaut et en supprimant les éventuels autres destinataires.

- Limiter les e-mails à des adresses e-mail spécifiées: Vous pouvez désactiver les e-mails envoyés aux destinataires par défaut en décochant la case du destinataire par défaut. Vous pouvez ensuite ajouter d’autres adresses e-mail en tant que destinataires. Si vous souhaitez ajouter plusieurs adresses e-mail, séparez-les par un point-virgule (;).

- Envoyer des courriels à la fois aux destinataires par défaut et à d'autres destinataires : Vous pouvez envoyer des courriels à la fois au destinataire par défaut et à un autre destinataire. Cochez la case destinataire par défaut et ajoutez des adresses e-mail pour d’autres destinataires.

- E-mails critiques uniquement: Pour chaque type d’e-mail, vous pouvez activer la case à cocher pour recevoir uniquement les e-mails critiques. Cela signifie que Privileged Identity Management continuera d’envoyer des e-mails aux destinataires spécifiés uniquement lorsqu’une action immédiate est requise. Par exemple, les e-mails qui demandent aux utilisateurs d’étendre leur attribution de rôle ne sont pas déclenchés. Les e-mails qui nécessitent que les administrateurs approuvent une requête d’extension sont déclenchés.

Notes

Un événement dans Privileged Identity Management peut générer des Notifications par e-mail vers plusieurs destinataires : les destinataires, les approbateurs ou les administrateurs. Le nombre maximal de notifications envoyées par événement est de 1 000. Si le nombre de destinataires dépasse 1 000, seuls les 1 000 premiers destinataires reçoivent une notification par e-mail. Cela n’empêche pas d’autres responsables, administrateurs ou approbateurs d’utiliser leurs autorisations dans Microsoft Entra ID et Privileged Identity Management.

Gérer les paramètres de rôle à l’aide de Microsoft Graph

Pour gérer les paramètres des rôles Microsoft Entra en utilisant les API PIM dans Microsoft Graph, utilisez le type de ressource unifiedRoleManagementPolicy et les méthodes associées.

Dans Microsoft Graph, les paramètres de rôle sont appelés règles. Ils sont affectés à des rôles Microsoft Entra par le biais de stratégies de conteneur. Chaque rôle Microsoft Entra se voit attribuer un objet de stratégie spécifique. Vous pouvez récupérer toutes les stratégies qui sont étendues aux rôles Microsoft Entra. Pour chaque stratégie, vous pouvez récupérer la collection de règles associée à l’aide d’un $expandparamètre de requête. La syntaxe de la requête est la suivante :

GET https://graph.microsoft.com/v1.0/policies/roleManagementPolicies?$filter=scopeId eq '/' and scopeType eq 'DirectoryRole'&$expand=rules

Pour plus d’informations sur la gestion des paramètres de rôle via les APIs PIM dans Microsoft Graph, consultez Paramètres de rôle et PIM. Pour obtenir des exemples de règles de mise à jour, consultez Mettre à jour des règles dans PIM à l’aide de Microsoft Graph.