Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

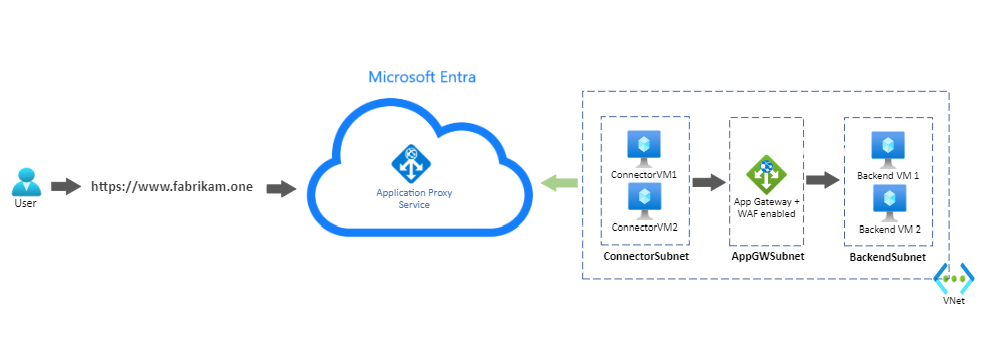

Ajoutez la protection pare-feu d’applications web (WAF) pour les applications publiées avec le proxy d’application Microsoft Entra.

Pour en savoir plus sur le pare-feu d’applications web, consultez Présentation du pare-feu d’applications web Azure sur Azure Application Gateway ?

Étapes de déploiement

Cet article décrit les étapes permettant d’exposer en toute sécurité une application web sur Internet à l’aide du proxy d’application Microsoft Entra avec Azure WAF sur Application Gateway.

Configurer Azure Application Gateway pour envoyer le trafic à votre application interne

Certaines étapes de la configuration d’Application Gateway sont omises dans cet article. Pour obtenir un guide détaillé sur la création et la configuration d’une passerelle Application Gateway, consultez démarrage rapide : Diriger le trafic web avec Azure Application Gateway - Centre d’administration Microsoft Entra.

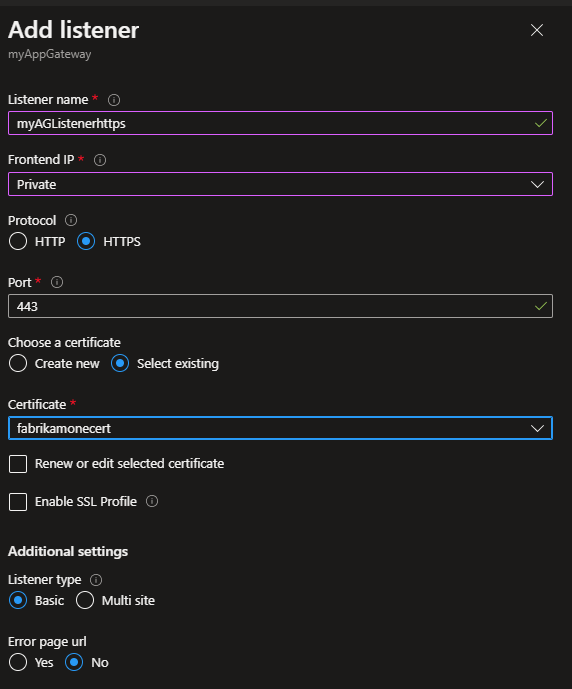

1. Créer un écouteur HTTPS privé

Créez un écouteur pour permettre aux utilisateurs d’accéder à l’application web en privé lorsqu’ils sont connectés au réseau d’entreprise.

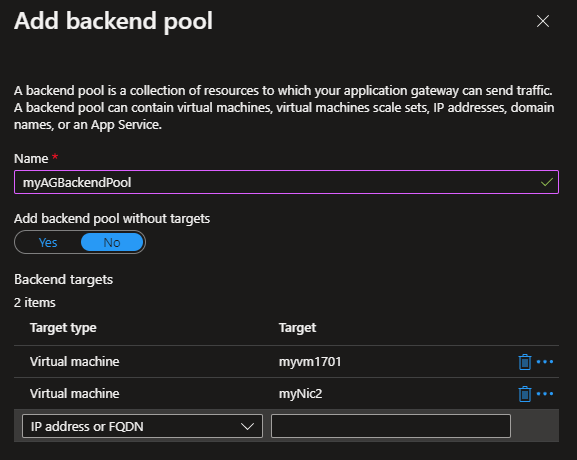

2. Créer un pool principal avec les serveurs web

Dans cet exemple, les serveurs principaux disposent d’Internet Information Services (IIS) installés.

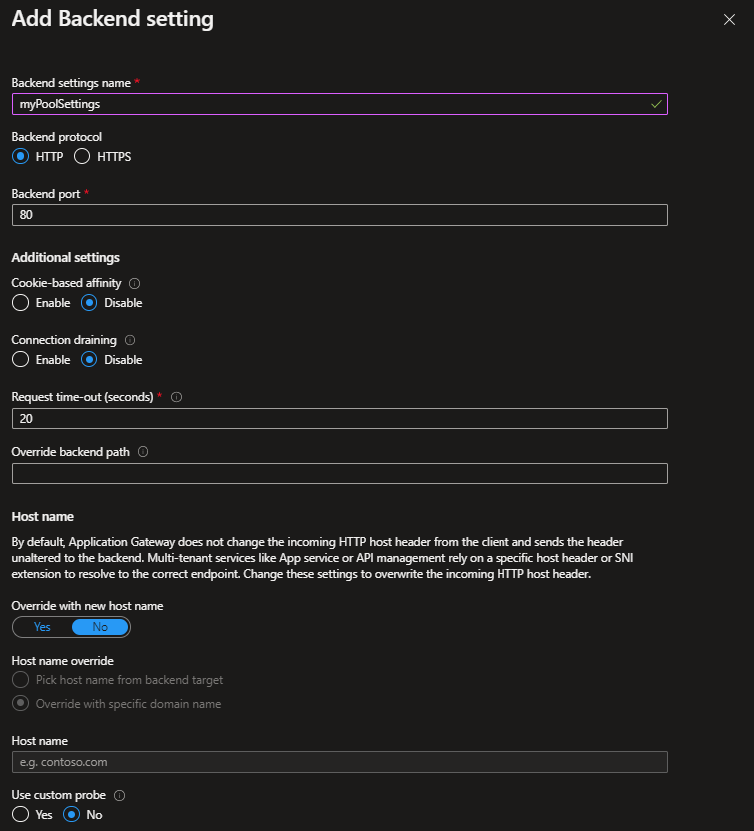

3. Créer un paramètre de back-end

Un paramètre de back-end détermine la façon dont les requêtes atteignent les serveurs de pool principal.

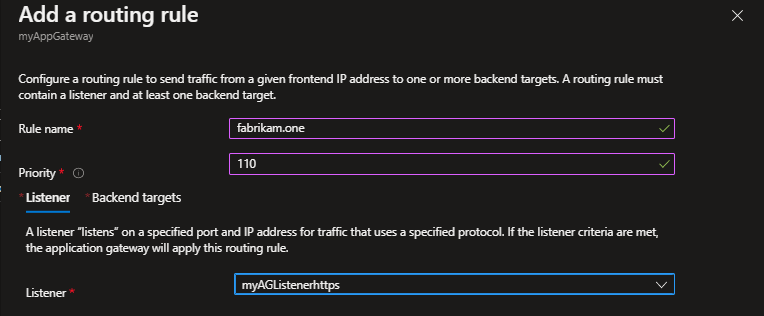

4. Créer une règle de routage qui lie l’écouteur, le pool principal et le paramètre back-end créés aux étapes précédentes

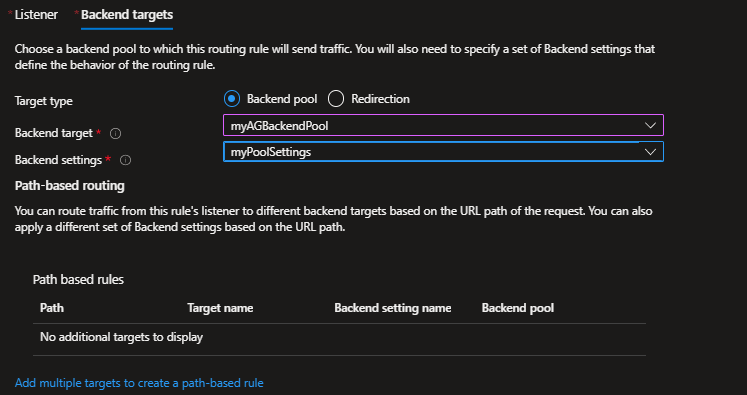

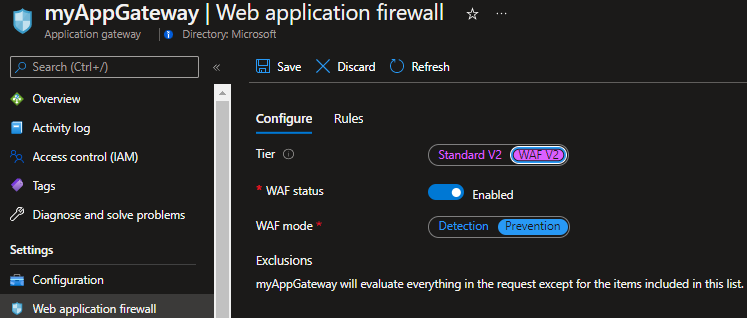

5. Activez le WAF dans Application Gateway et définissez-le sur le mode de prévention

Configurer votre application pour qu’elle soit accessible à distance via le proxy d’application dans l’ID Microsoft Entra

Les deux machines virtuelles de connecteur, Application Gateway et les serveurs principaux sont déployés dans le même réseau virtuel dans Azure. La configuration s’applique également aux applications et aux connecteurs déployés localement.

Pour obtenir un guide détaillé sur l’ajout de votre application au proxy d’application dans l’ID Microsoft Entra, consultez tutoriel : Ajouter une application locale pour l’accès à distance via le proxy d’application dans Microsoft Entra ID. Pour plus d’informations sur les considérations relatives aux performances concernant les connecteurs de réseau privé, consultez Optimiser le flux de trafic avec le proxy d’application Microsoft Entra.

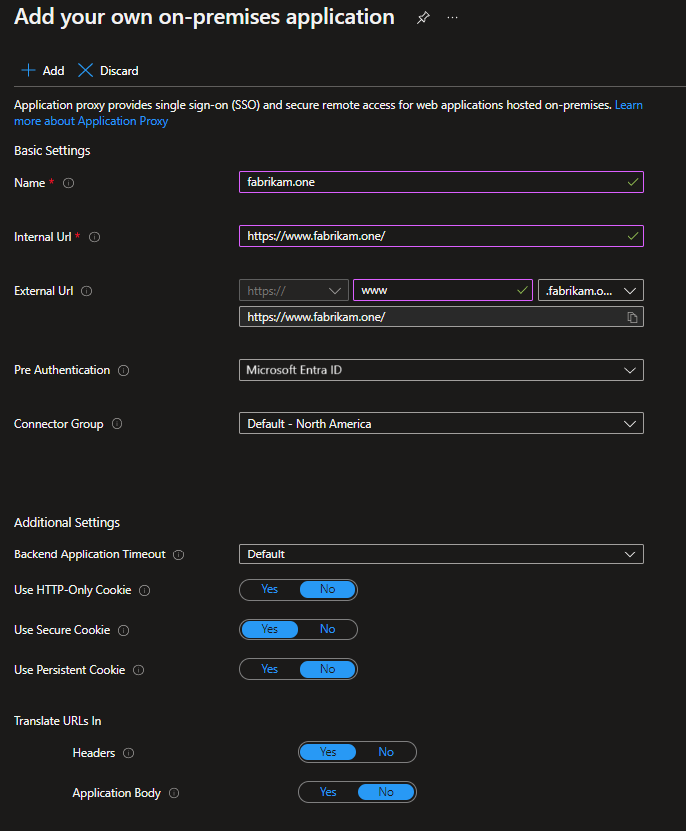

Dans cet exemple, la même URL a été configurée que l’URL interne et externe. Les clients distants accèdent à l’application via Internet sur le port 443, via le proxy d’application. Un client connecté au réseau d’entreprise accède à l’application en privé. L’accès est via Application Gateway directement sur le port 443. Pour obtenir une étape détaillée sur la configuration de domaines personnalisés dans le proxy d’application, consultez Configurer des domaines personnalisés avec le proxy d’application Microsoft Entra.

Une zone DNS (Private Domain Name System) Azure est créée avec un enregistrement A. L’enregistrement A pointe www.fabrikam.one vers l’adresse IP frontale privée de l’Application Gateway. L’enregistrement garantit que les machines virtuelles du connecteur envoient des demandes à Application Gateway.

Tester l’application

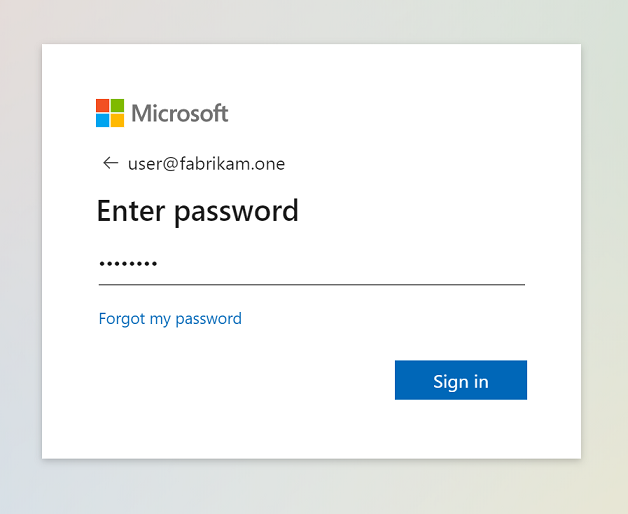

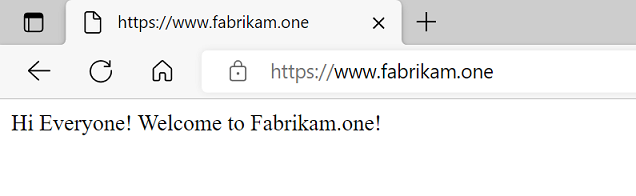

Après avoir ajouté un utilisateur à des fins de test, vous pouvez tester l’application en accédant https://www.fabrikam.one. L’utilisateur est invité à s’authentifier dans Microsoft Entra ID et, après l’authentification réussie, accède à l’application.

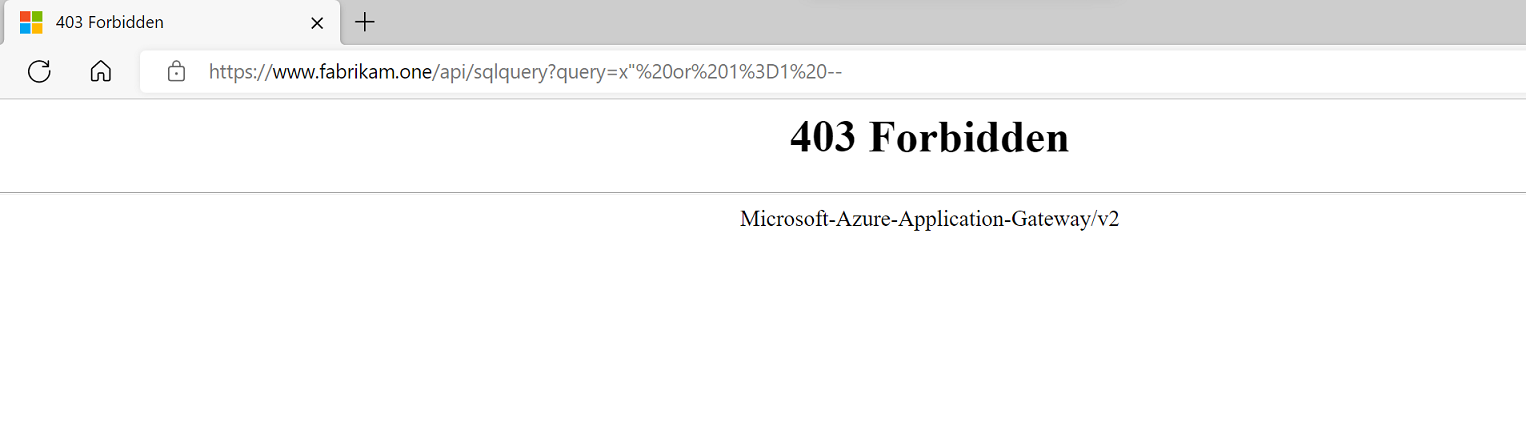

Simuler une attaque

Pour tester si le WAF bloque les requêtes malveillantes, vous pouvez simuler une attaque à l’aide d’une signature d’injection SQL de base. Par exemple, «https://www.fabrikam.one/api/sqlquery?query=x%22%20or%201%3D1%20--".

Une réponse HTTP 403 confirme que waf a bloqué la requête.

Les journaux du pare-feu de l'Application Gateway fournissent plus de détails sur la demande ainsi que sur la raison pour laquelle le WAF la bloque.