Durée de vie de session adaptative de l’accès conditionnel

Dans les déploiements complexes, les organisations peuvent avoir besoin de limiter les sessions d’authentification. Certains scénarios peuvent inclure les éléments suivants :

- Accès aux ressources à partir d’un appareil non managé ou partagé

- Accès à des informations sensibles depuis un réseau externe

- Utilisateurs à fort impact

- Applications métier critiques

L’accès conditionnel fournit des contrôles de stratégie de durée de vie de session adaptative qui vous permettent de créer des stratégies ciblant des cas d’usage spécifiques au sein de votre organisation sans affecter tous les utilisateurs.

Avant de plonger dans les détails sur la façon de configurer la stratégie, examinons la configuration par défaut.

Fréquence de connexion de l’utilisateur

La fréquence de connexion définit la durée à l’issue de laquelle un utilisateur est invité à se reconnecter lorsqu’il tente d’accéder à une ressource.

La configuration par défaut de Microsoft Entra ID pour la fréquence de connexion utilisateur est une fenêtre dynamique de 90 jours. Demander des informations d’identification aux utilisateurs semble souvent une chose sensée à faire, mais celle-ci peut avoir l’effet inverse que celui prévu : les utilisateurs qui sont habitués à entrer leurs informations d’identification machinalement peuvent involontairement les fournir à une invite de demande d’informations d’identification malveillante.

Il peut paraître alarmant de ne pas demander à un utilisateur de se reconnecter, en réalité toute violation des stratégies informatiques révoquera la session. Certains exemples incluent (sans s’y limiter) une modification de mot de passe, un appareil non conforme ou une désactivation de compte. Vous pouvez aussi explicitement révoquer les sessions des utilisateurs à l’aide de Microsoft Graph PowerShell. La configuration par défaut de Microsoft Entra ID se résume à « ne pas demander aux utilisateurs de fournir leurs informations d’identification si l’état de la sécurité de leurs sessions n’a pas changé ».

Le paramètre de fréquence de connexion fonctionne avec les applications qui ont implémenté les protocoles OAuth2 ou OIDC conformément aux normes. La plupart des applications natives de Microsoft pour Windows, Mac et Mobile, notamment les applications web suivantes, sont conformes au paramètre.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- Portail d’administration Microsoft 365

- Exchange Online

- SharePoint et OneDrive

- Client web Teams

- Dynamics CRM Online

- Portail Azure

La fréquence de connexion (SIF) fonctionne avec les applications SAML tierces et les applications qui implémentent les protocoles OAuth2 ou OIDC, à condition que celles-ci ne suppriment pas leurs propres cookies et qu’elles soient régulièrement redirigées vers Microsoft Entra ID à des fins d’authentification.

Fréquence de connexion des utilisateurs et authentification multifacteur

Auparavant, la fréquence de connexion s’appliquait uniquement à l’authentification par le premier facteur sur les appareils Microsoft Entra joints, Microsoft Entra joints hybrides et Microsoft Entra inscrits. Il n'y avait pas de moyen facile pour nos clients de renforcer l'authentification multifacteur sur ces appareils. Conformément aux commentaires des clients, la fréquence de connexion s'applique également à l'authentification multifacteur.

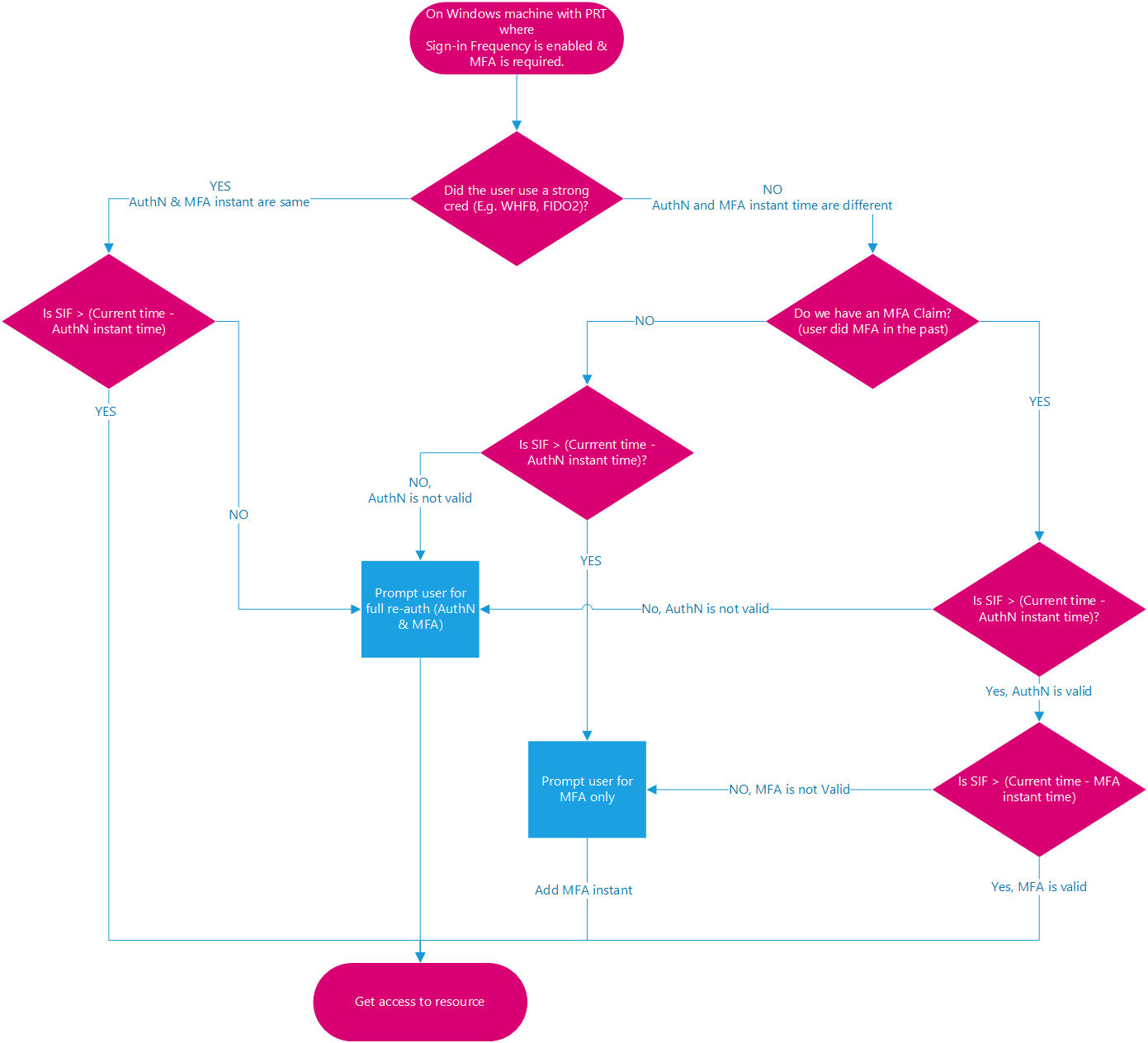

Fréquence de connexion des utilisateurs et identités des appareils

Sur les appareils joints à Microsoft Entra et les appareils à jointure hybride Microsoft Entra, le déverrouillage de l’appareil ou la connexion interactive n’actualise le jeton d’actualisation principal (PRT) que toutes les 4 heures. Le dernier horodateur d’actualisation enregistré pour le jeton d’actualisation principal (PRT) par rapport à l’horodateur actuel doit se trouver dans le délai imparti dans la stratégie de fréquence de connexion (SIF) pour le PRT afin de satisfaire le SIF et d’accorder l’accès au PRT qui a une revendication MFA existante. Sur les appareils inscrits à Microsoft Entra, le déverrouillage/la connexion ne satisfait pas la stratégie SIF, car l’utilisateur n’accède pas à un appareil Microsoft Entra inscrit via un compte Microsoft Entra. Toutefois, le plug-in Microsoft Entra WAM peut actualiser un jeton d’actualisation principal pendant l’authentification de l’application native en utilisant le Gestionnaire de compte web (WAM).

Remarque

L’horodateur capturé à partir de la connexion de l’utilisateur n’est pas nécessairement identique au dernier horodateur enregistré de l’actualisation du jeton d’actualisation principal en raison du cycle d’actualisation de 4 heures. Le cas où il est identique correspond à un PRT ayant expiré qu’une connexion d’utilisateur actualise pendant 4 heures. Dans les exemples suivants, supposons que la stratégie de fréquence de connexion soit définie sur 1 heure et que le PRT soit actualisé à 00h00.

Exemple 1 : lorsque vous continuez de travailler sur le même document dans SharePoint Online pendant une heure

- À 00h00, un utilisateur se connecte à son appareil Windows 11 joint à Microsoft Entra et commence à travailler sur un document stocké sur SharePoint Online.

- L’utilisateur continue à travailler au même document sur son appareil pendant une heure.

- À 01h00, l’utilisateur est invité à se reconnecter. Cette invite est basée sur l’exigence de fréquence de connexion dans la stratégie d’accès conditionnel configurée par son administrateur.

Exemple 2 : lorsque vous faites une pause avec une tâche en arrière-plan s’exécutant dans le navigateur, puis interagissez de nouveau une fois que le délai de la stratégie SIF s’est écoulé

- À 00h00, un utilisateur se connecte à son appareil Windows 11 joint à Microsoft Entra et commence à charger un document stocké sur SharePoint Online.

- À 00:10, l’utilisateur se lève et fait une pause en bloquant son appareil. Le chargement en arrière-plan continue vers SharePoint Online.

- À 02:45, l’utilisateur revient de sa pause et déverrouille l’appareil. Le chargement en arrière-plan indique l’achèvement.

- À 02h45, l’utilisateur est invité à se connecter lorsqu’il interagit à nouveau. Cette invite est basée sur la fréquence de connexion requise dans la stratégie d’accès conditionnel configurée par son administrateur, car la dernière connexion s’est faite à 00h00.

Si l’application cliente (sous les détails de l’activité) est un navigateur, nous reportons l’application de la fréquence de connexion des événements/stratégies sur les services en arrière-plan jusqu’à la prochaine interaction de l’utilisateur. Sur les clients confidentiels, l’application de la fréquence de connexion sur les connexions non interactives est différée jusqu’à la prochaine connexion interactive.

Exemple 3 : avec un cycle d’actualisation de quatre heures du jeton d’actualisation principal à partir du déverrouillage

Scénario 1 : l’utilisateur revient pendant le cycle

- À 00h00, un utilisateur se connecte à son appareil Windows 11 joint à Microsoft Entra et commence à travailler sur un document stocké sur SharePoint Online.

- À 00:30, l’utilisateur se lève et fait une pause en bloquant son appareil.

- À 00:45, l’utilisateur revient de sa pause et déverrouille l’appareil.

- À 01h00, l’utilisateur est invité à se reconnecter. Cette invite est basée sur la fréquence de connexion requise dans stratégie d’accès conditionnel configurée par son administrateur, 1 heure après la connexion initiale.

Scénario 2 : l’utilisateur revient en dehors du cycle

- À 00h00, un utilisateur se connecte à son appareil Windows 11 joint à Microsoft Entra et commence à travailler sur un document stocké sur SharePoint Online.

- À 00:30, l’utilisateur se lève et fait une pause en bloquant son appareil.

- À 04:45, l’utilisateur revient de sa pause et déverrouille l’appareil.

- À 05h45, l’utilisateur est invité à se reconnecter. Cette invite est basée sur l’exigence de fréquence de connexion dans la stratégie d’accès conditionnel configurée par son administrateur. Il est maintenant 1 heure après l’actualisation du PRT à 04h45, et plus de 4 heures depuis la connexion initiale à 00h00.

Exiger une réauthentification à chaque fois

Il existe des scénarios où les clients peuvent vouloir exiger une nouvelle authentification à chaque fois qu’un utilisateur exécute une action spécifique, par exemple :

- Accès aux applications sensibles.

- Sécurisation des ressources derrière des fournisseurs VPN ou Réseau en tant que service (NaaS).

- Sécurisation de l’élévation de rôle privilégié dans PIM.

- Protection des connexions utilisateur aux machines Azure Virtual Desktop.

- Protection des utilisateurs à risque et des connexions risquées identifiée par la protection de Microsoft Entra ID.

- Sécurisation des actions d’utilisateur sensibles telles que l’inscription Microsoft Intune.

La fréquence de connexion définie Chaque fois fonctionne le mieux lorsque la ressource a la logique de l’obtention d’un nouveau jeton par un client. Ces ressources ne redirigent l’utilisateur vers Microsoft Entra qu’à l’expiration de la session.

Les administrateurs doivent limiter le nombre d’applications avec lesquelles ils appliquent une stratégie demandant aux utilisateurs de se réauthentifier à chaque fois. Nous prenons en compte une variation d’horloge de cinq minutes quand Chaque fois est sélectionnée dans la stratégie afin de ne pas solliciter les utilisateurs plus qu’une fois toutes les cinq minutes. Le déclenchement trop fréquent de la réauthentification peut augmenter les frictions de sécurité à un point où les utilisateurs subissent une fatigue MFA et ouvrent la porte aux tentatives d’hameçonnage. Les applications web fournissent généralement une expérience moins perturbante que leurs homologues de bureau lorsqu’elles nécessitent une réauthentification chaque fois qu’elles sont activées.

- Pour les applications de la gamme Microsoft 365, nous vous recommandons d’utiliser la fréquence de connexion des utilisateurs basée sur le temps pour une meilleure expérience utilisateur.

- Pour le portail Azure et le Centre d’administration Microsoft Entra, nous vous recommandons d’utiliser la fréquence de connexion des utilisateurs basée sur le temps ou d’exiger une réauthentification lors de l’activation de PIM à l’aide du contexte d’authentification pour une meilleure expérience utilisateur.

Scénarios pris en charge en disponibilité générale :

- Exiger la réauthentification de l’utilisateur pendant l’inscription des appareils Intune, quel que soit son état d’authentification multifacteur (MFA) actuel.

- Exiger la réauthentification de l’utilisateur pour les utilisateurs à risque avec le contrôle d’octroi Exiger la modification du mot de passe.

- Imposer la réauthentification de l’utilisateur pour les connexions à risque avec le contrôle d’octroi Exiger une authentification multifacteur.

Les capacités en préversion publique de février 2024 permettent aux administrateurs d’exiger l’authentification avec :

- Les applications SAML ou OIDC activées

- Contexte d’authentification

- Autres actions utilisateur

Lorsque les administrateurs sélectionnent Chaque fois, une réauthentification complète est exigée lorsque la session est évaluée.

Persistance des sessions de navigation

Une session de navigateur persistante permet aux utilisateurs de rester connectés après la fermeture et la réouverture de la fenêtre du navigateur.

Le paramètre par défaut de Microsoft Entra ID pour la persistance de la session du navigateur permet aux utilisateurs se servant d’appareils personnels de choisir s’il faut conserver la session en affichant une invite « Rester connecté ? » après une authentification réussie. Si la persistance du navigateur est configurée dans AD FS en suivant les instructions de l’article Paramètres de l’authentification unique AD FS, nous nous conformons à cette stratégie et faisons persister également la session Microsoft Entra. Vous pouvez également configurer si l’invite « Rester connecté ? » s’affiche ou non pour les utilisateurs de votre client en modifiant le paramètre approprié dans le volet de personnalisation de l’entreprise.

Dans les navigateurs persistants, les cookies restent stockés sur l’appareil de l’utilisateur, même après la fermeture du navigateur par ce dernier. Ces cookies peuvent avoir accès aux artefacts Microsoft Entra et lesdits artefacts sont utilisables jusqu’à l’expiration du jeton, quelles que soient les stratégies d’accès conditionnel mises en place dans l’environnement de la ressource. La mise en cache du jeton peut ainsi être en violation directe des stratégies de sécurité souhaitées pour l’authentification. Bien qu’il puisse sembler pratique de stocker des jetons au-delà de la session active, cela peut engendrer une vulnérabilité de sécurité en permettant un accès non autorisé aux artefacts Microsoft Entra.

Configuration des contrôles de la session d’authentification

L’accès conditionnel est une fonctionnalité de Microsoft Entra ID P1 ou P2 et nécessite une licence Premium. Si vous voulez en savoir plus sur les stratégies d’accès conditionnel, consultez Qu’est-ce que l’accès conditionnel dans Microsoft Entra ID ?

Avertissement

Si vous utilisez la fonctionnalité de durée de vie de jeton configurable actuellement en préversion publique, veuillez noter que nous ne prenons pas en charge la création de deux stratégies différentes pour la même combinaison d’utilisateur ou d’application : une avec cette fonctionnalité, l’autre avec une fonctionnalité de durée de vie de jeton configurable. Microsoft a mis hors service la fonctionnalité de durée de vie de jeton configurable pour les jetons d’actualisation et de session le 30 janvier 2021 et l’a remplacée par la fonctionnalité de gestion de session d’authentification par accès conditionnel.

Avant d’activer la fréquence de connexion, assurez-vous que les autres paramètres de réauthentification sont désactivés dans votre client. Si l’option « Se souvenir de l’authentification multifacteur sur les appareils approuvés » est activée, veillez à la désactiver avant d’utiliser la fréquence de connexion, car l’utilisation conjointe de ces deux paramètres peut entraîner des messages d’invite inattendus pour les utilisateurs. Pour en savoir plus sur les invites de réauthentification et la durée de vie des sessions, consultez l’article Optimiser les invites de réauthentification et comprendre le fonctionnement de la durée de vie des sessions pour l’authentification multifacteur Microsoft Entra.

Étapes suivantes

- Configurer les durées de vie de session dans les stratégies d’accès conditionnel

- Si vous êtes prêt à configurer des stratégies d’accès conditionnel pour votre environnement, consultez l’article Planifier un déploiement d’accès conditionnel.