Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

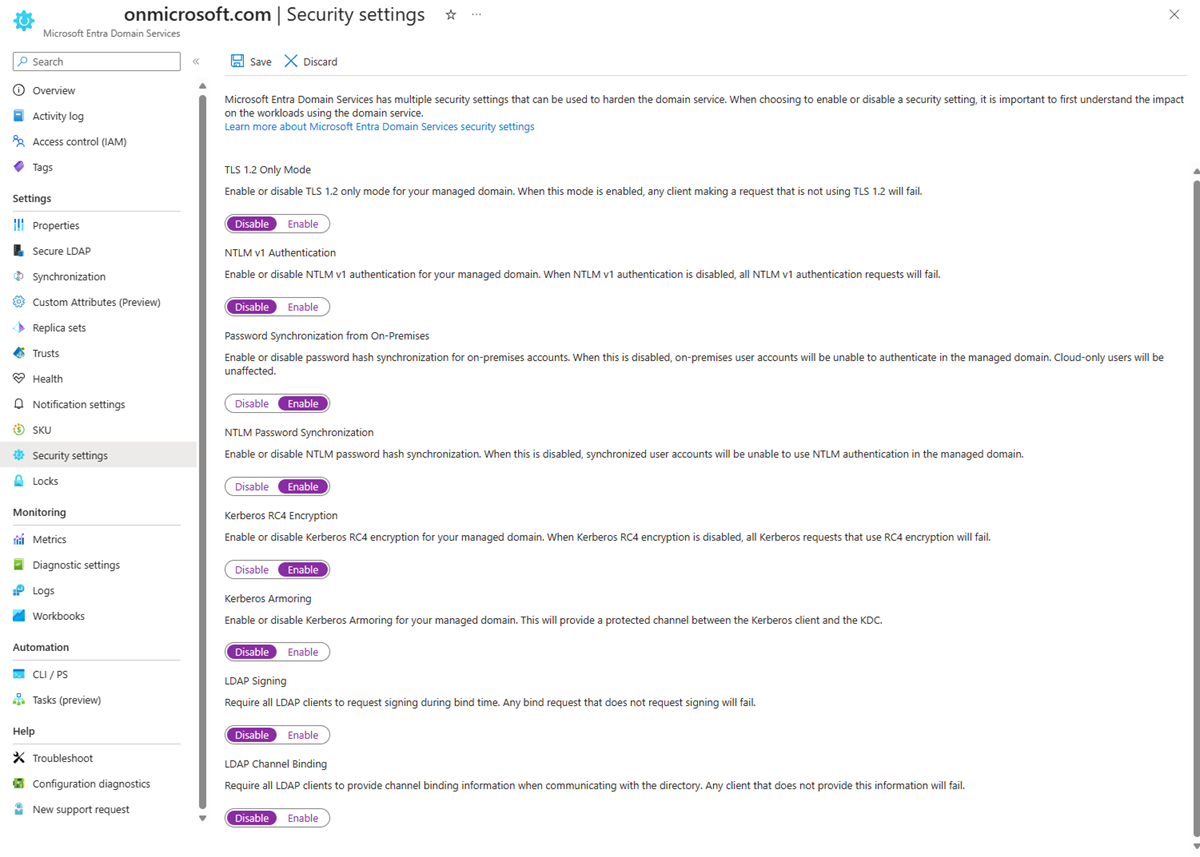

Par défaut, Microsoft Entra Domain Services permet l’utilisation de chiffrements comme NTLM v1 et TLS v1. Certaines applications héritées peuvent avoir besoin de ces chiffrements, mais étant considérés comme faibles, vous pouvez les désactiver si vous n’en avez pas l’utilité. Si vous disposez d’une connectivité hybride locale reposant sur Microsoft Entra Connect, vous pouvez aussi désactiver la synchronisation des hachages de mot de passe NTLM.

Cet article explique comment renforcer un domaine managé à l’aide d’un paramètre tel que :

- Désactiver les chiffrements NTLM v1 et TLS v1

- Désactiver la synchronisation de hachage de mot de passe NTLM

- Désactiver la possibilité de modifier les mots de passe avec le chiffrement RC4

- Activer le blindage Kerberos

- Signature LDAP

- Liaison du canal LDAP

Prérequis

Pour effectuer ce qui est décrit dans cet article, vous avez besoin des ressources suivantes :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Un domaine managé Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

Utiliser les paramètres de sécurité pour renforcer votre domaine

Connectez-vous au portail Azure.

Recherchez et sélectionnez Microsoft Entra Domain Services.

Choisissez votre domaine managé, par exemple aaddscontoso.com.

Sur le côté gauche, sélectionnez Paramètres de sécurité.

Cliquez sur Activer ou Désactiver pour les paramètres suivants :

- Mode TLS 1.2 uniquement

- Authentification NTLM v1

- Synchronisation de mot de passe NTLM

- Chiffrement Kerberos RC4

- Blindage Kerberos

- Signature LDAP

- Liaison du canal LDAP

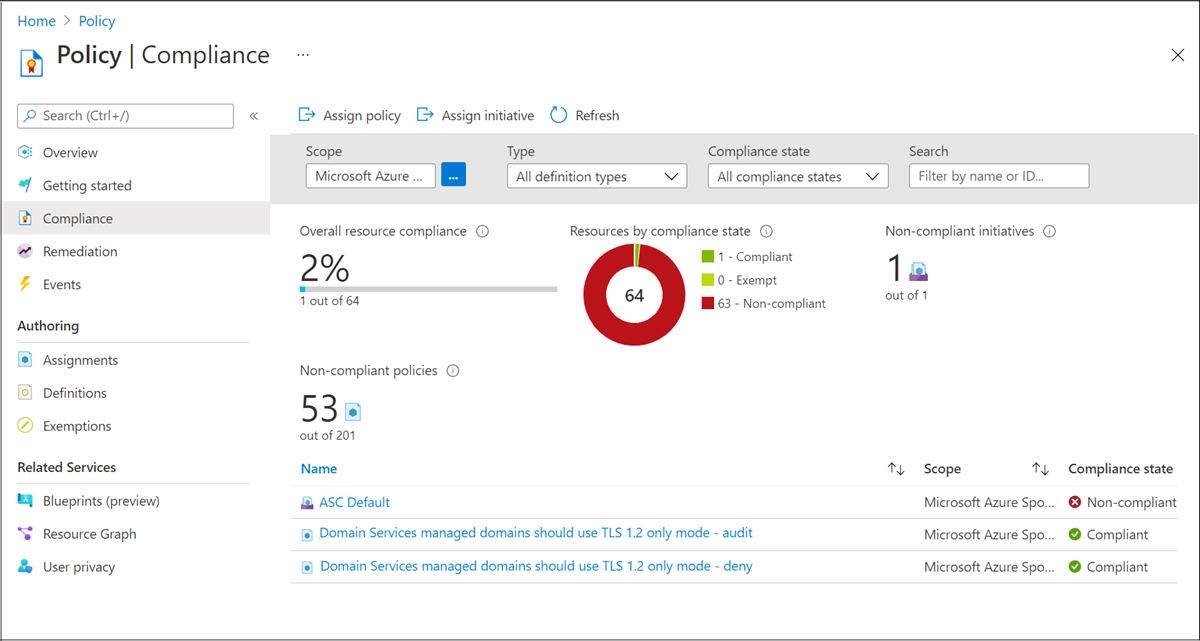

Affecter la conformité Azure Policy pour l’utilisation de TLS 1.2

En plus des paramètres de sécurité, Microsoft Azure stratégie a un paramètre de conformité pour appliquer l’utilisation du protocole TLS 1.2. La stratégie n’a aucun impact tant qu’elle n’est pas affectée. Quand la stratégie est affectée, elle apparaît en Conformité :

- Si l’affectation est Audit, la conformité indique si l’instance de Domain Services est conforme.

- Si l’affectation est Refuser, la conformité empêche la création d’une instance de Domain Services si TLS 1.2 n’est pas exigé et empêche toute mise à jour d’une instance de Domain Services jusqu’à ce que TLS 1.2 soit exigé.

Auditer les échecs NTLM

Bien que la désactivation de la synchronisation de mot de passe NTLM améliore la sécurité, de nombreuses applications et de nombreux services ne sont pas conçus pour fonctionner sans elle. Par exemple, la connexion à une ressource par son adresse IP, telle que la gestion de serveur DNS ou le protocole RDP, échoue avec l’erreur Accès refusé. Si vous désactivez la synchronisation de mot de passe NTLM et que votre application ou service ne fonctionne pas comme prévu, vous pouvez vérifier les échecs d’authentification NTLM en activant l’audit de sécurité pour la catégorie d’événements Ouverture/fermeture de session>Auditer l’ouverture de session, où NTLM est spécifié en tant que package d’authentification dans les détails de l’événement. Pour plus d’informations, consultez Activer les audits de sécurité pour Microsoft Entra Domain Services.

Utiliser PowerShell pour renforcer votre domaine

Si nécessaire, installez et configurez Azure PowerShell. Veillez à vous connecter à votre abonnement Azure à l’aide de l’applet de commande Connect-AzAccount.

De plus, si nécessaire, installez le Kit de développement logiciel (SDK) PowerShell Microsoft Graph. Veillez à vous connecter à votre client Microsoft Entra à l'aide de la cmdlet Connect-MgGraph.

Pour désactiver les suites de chiffrement faible et la synchronisation de hachage d’informations d’identification NTLM, connectez-vous à votre compte Azure, puis obtenez la ressource Domain Services en utilisant la cmdlet Get-AzResource :

Conseil

Si vous obtenez une erreur avec la commande Get-AzResource indiquant que la ressource Microsoft.AAD/DomainServices n’existe pas, élevez votre accès pour gérer tous les abonnements et groupes d’administration Azure.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Ensuite, définissez DomainSecuritySettings pour configurer les options de sécurité suivantes :

- Désactivez la prise en charge de NTLM v1.

- Désactiver la synchronisation des hachages de mots de passe NTLM à partir de votre instance Active Directory locale.

- Désactivez TLS v1.

- Désactiver le chiffrement Kerberos RC4.

- Activer le blindage Kerberos.

Important

Les utilisateurs et les comptes de service ne peuvent pas établir de liaisons simples LDAP si vous désactivez la synchronisation de hachage de mot de passe NTLM dans le domaine managé Domain Services. Si vous devez établir des liaisons simples LDAP, ne définissez pas l’option de configuration de sécurité "SyncNtlmPasswords"="Disabled"; dans la commande suivante.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Enabled"}}

Enfin, appliquez les paramètres de sécurité définis au domaine managé à l’aide de l’applet de commande Set-AzResource. Spécifiez la ressource Domain Services de la première étape ainsi que les paramètres de sécurité de l’étape précédente.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion "2021-03-01" -Verbose -Force

L’application des paramètres de sécurité au domaine managé prend quelques instants.

Important

Après avoir désactivé NTLM, effectuez une synchronisation de hachage de mot de passe complète dans Microsoft Entra Connect pour supprimer tous les hachages de mot de passe du domaine géré. Si vous désactivez NTLM mais ne forcez pas la synchronisation du hachage de mot de passe, les hachages de mot de passe NTLM d’un compte d’utilisateur ne sont supprimés que lors de la prochaine modification de mot de passe. Ce comportement peut permettre à un utilisateur de continuer à se connecter s’il a des informations d’identification mises en cache sur un système où NTLM est utilisé comme méthode d’authentification.

Une fois que le hachage de mot de passe NTLM est différent du hachage de mot de passe Kerberos, le recours à NTLM ne fonctionnera pas. Les informations d’identification mises en cache ne fonctionnent pas non plus si la machine virtuelle dispose d’une connectivité au contrôleur de domaine géré.

Étapes suivantes

Pour en savoir plus sur le processus de synchronisation, consultez Synchronisation des objets et des informations d’identification dans un domaine managé.