Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Découvrez dans ce didacticiel comment migrer une organisation à partir de stratégies d’authentification globales ou au niveau de l’application de l’accès conditionnel Okta dans Microsoft Entra ID. Les stratégies d’accès conditionnel sécurisent l’accès utilisateur dans Microsoft Entra ID et dans les applications connectées.

En savoir plus : Qu’est-ce que l’accès conditionnel ?

Ce didacticiel part du principe que vous disposez de :

- Locataire Office 365 fédéré à Okta pour la connexion et l’authentification multifacteur

- Un serveur Microsoft Entra Connect ou des agents de provisionnement cloud Microsoft Entra Connect configurés pour le provisionnement des utilisateurs dans Microsoft Entra ID

Prérequis

Consultez les deux sections suivantes pour connaître les conditions préalables pour les licences et les informations d’identification.

Licence

Il y a des exigences de licence si vous passez de l’authentification Okta à l’accès conditionnel. Le processus nécessite une licence Microsoft Entra ID P1 pour activer l’inscription pour l’authentification multifacteur Microsoft Entra.

En savoir plus : Attribuer ou supprimer des licences dans le Centre d’administration Microsoft Entra

Informations d’identification de l’administrateur d’entreprise

Pour configurer l’enregistrement du point de connexion de service (SCP, Service Connection Point), vérifiez que vous disposez des informations d’identification de l’administrateur d’entreprise dans la forêt locale.

Évaluation des stratégies d’authentification Okta pour la transition

Recherchez et évaluez les stratégies d’authentification Okta pour déterminer ce qui sera transitionné vers Microsoft Entra ID.

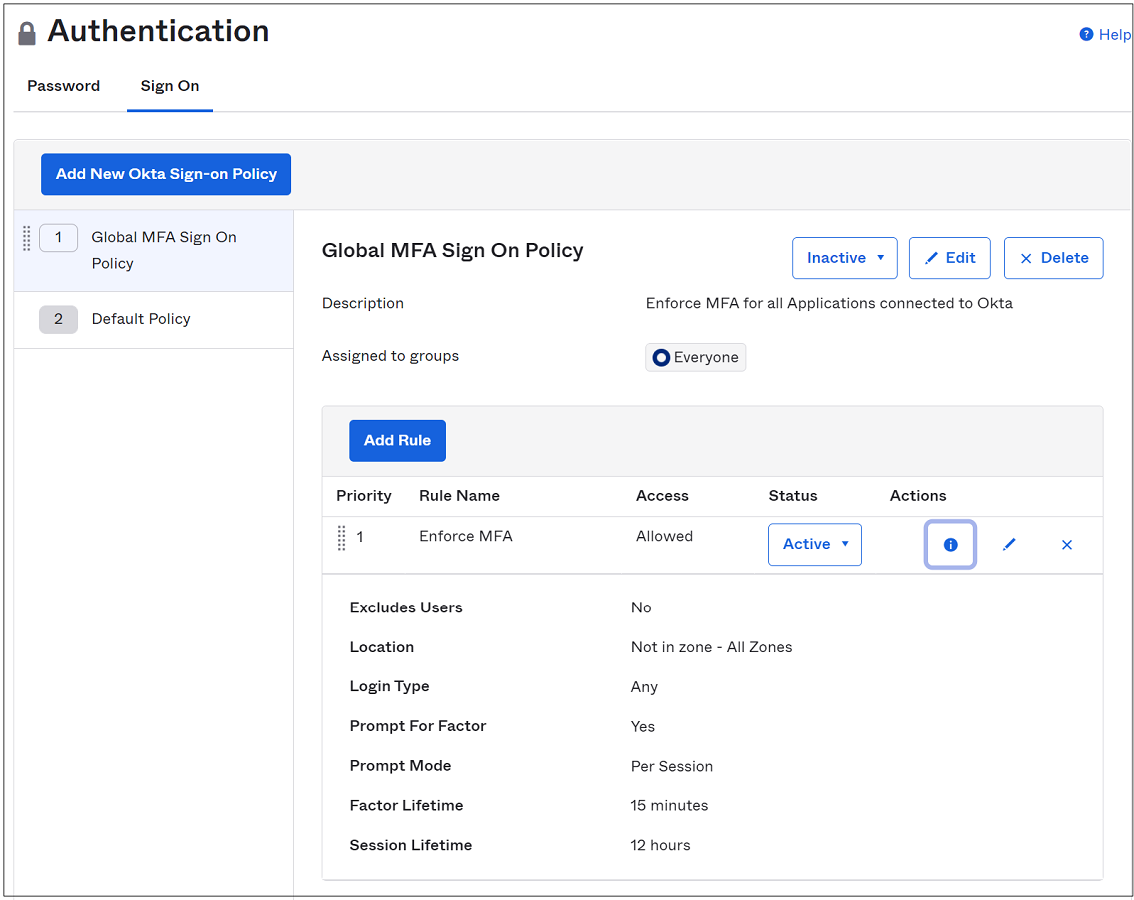

Dans Okta, accédez à Sécurité>, Authentification>, Connexion.

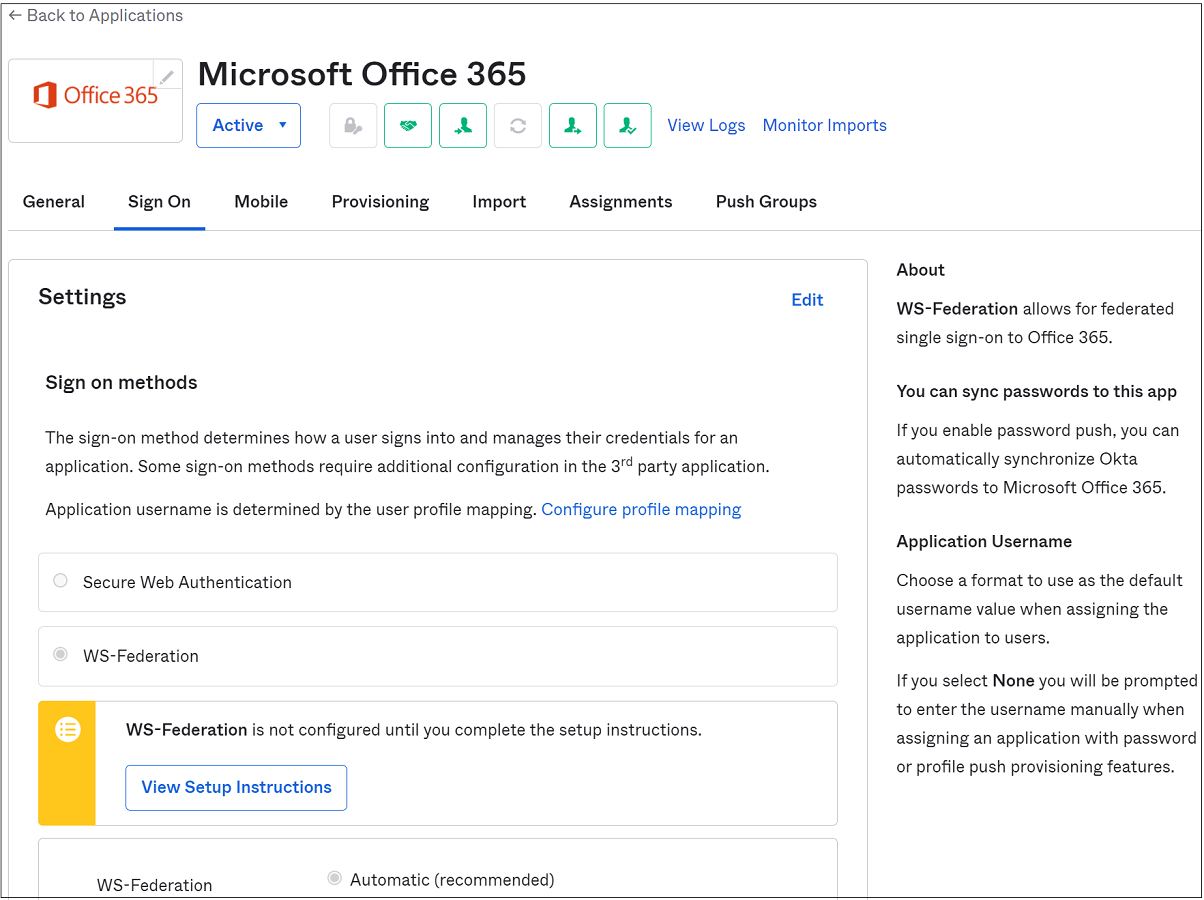

Accédez aux applications.

Dans le sous-menu, sélectionnez Applications

Dans la liste des applications actives, sélectionnez l’instance connectée Microsoft Office 365.

Sélectionnez Se connecter.

Faites défiler vers le bas de la page.

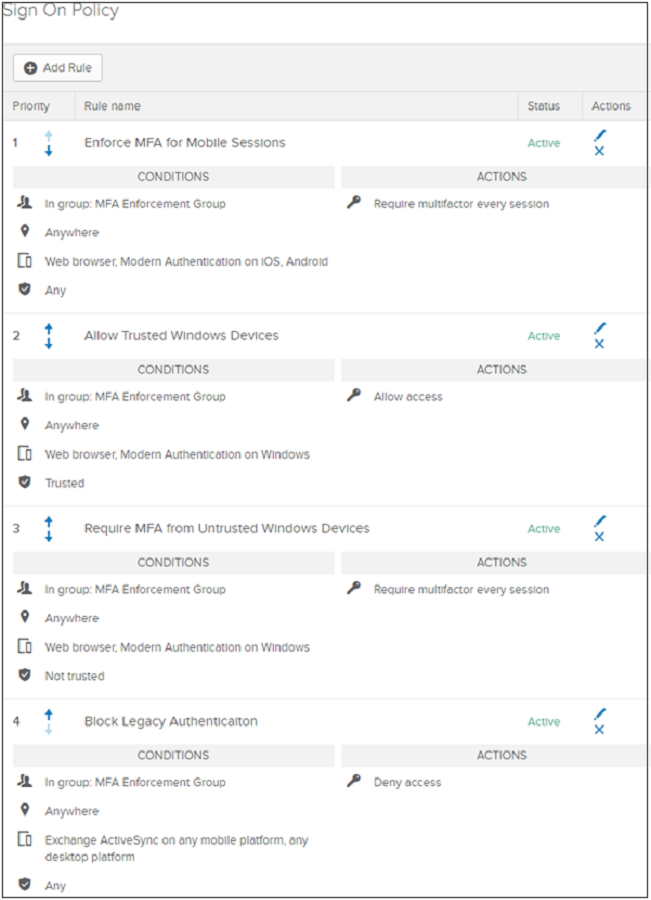

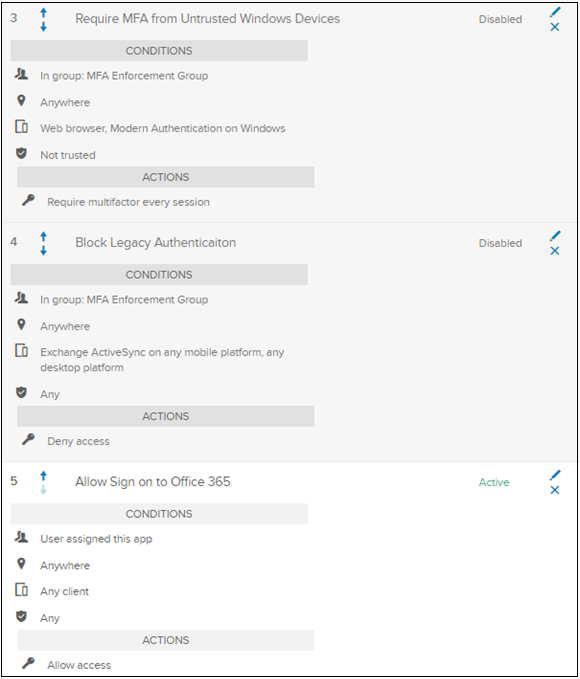

Il y a quatre règles pour la stratégie de connexion à l’application Microsoft Office 365 :

- Appliquer l’authentification multifacteur pour les sessions mobiles - nécessite l’authentification multifacteur provenant de sessions d’authentification modernes ou de navigateur sur iOS ou Android

- Autoriser les appareils Windows approuvés : prévient les invites de vérification ou de facteur inutiles pour les appareils Okta approuvés

- Exiger l’authentification multifacteur à partir d’appareils Windows non approuvés : nécessite l’authentification multifacteur à partir de sessions d’authentification moderne ou de navigateur sur des appareils Windows non approuvés

- Bloquer l’authentification héritée : empêche les clients d’authentification hérités de se connecter au service

La capture d’écran suivante présente les conditions et les actions pour les quatre règles, sur l’écran Stratégie de connexion.

Configurer des stratégies d’accès conditionnel

Configurez les stratégies d’accès conditionnel pour correspondre aux conditions Okta. Toutefois, une configuration supplémentaire peut être nécessaire dans certains scénarios :

- Emplacements réseau Okta vers des emplacements nommés dans Microsoft Entra ID

- Confiance d’appareil Okta vers l’accès conditionnel basé sur l’appareil (deux options pour évaluer les appareils d’utilisateurs) :

- Consultez la section suivante, Configuration de jointure hybride Microsoft Entra pour synchroniser les appareils Windows, tels que Windows 10, Windows Server 2016 et 2019, avec l’ID Microsoft Entra

- Consultez la section suivante, Configurer la conformité des appareils

- Voir, Utiliser la jointure hybride Microsoft Entra, une fonctionnalité du serveur Microsoft Entra Connect qui synchronise les appareils Windows, tels que Windows 10, Windows Server 2016 et Windows Server 2019, avec Microsoft Entra ID

- Voir, Inscrire l’appareil dans Microsoft Intune et affecter une stratégie de conformité

Configuration de la jointure Microsoft Entra hybride

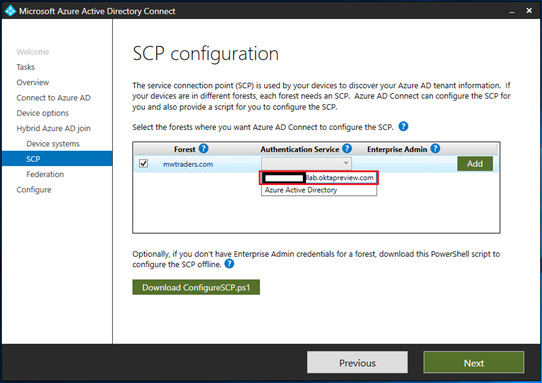

Pour activer la jointure Microsoft Entra hybride sur votre serveur Microsoft Entra Connect, exécutez l’assistant de configuration. Inscrivez les appareils après la configuration.

Remarque

La jointure Microsoft Entra hybride n’est pas prise en charge avec les agents d’approvisionnement cloud Microsoft Entra Connect.

Dans la page de configuration SCP , sélectionnez la liste déroulante Service d’authentification .

Sélectionnez une URL de fournisseur de fédération Okta.

Sélectionnez Ajouter.

Saisissez vos informations d’identification de l’administrateur d’entreprise local

Sélectionnez Suivant.

Conseil

Si vous avez bloqué l’authentification héritée sur les clients Windows dans la stratégie de connexion globale ou au niveau de l’application, créez une règle pour permettre au processus de jointure Microsoft Entra hybride de se terminer. Autorisez la pile d’authentification héritée pour les clients Windows.

Pour activer des chaînes clientes personnalisées sur les stratégies d’application, contactez le Centre d’aide Okta.

Configurer la conformité des appareils

La jointure Microsoft Entra hybride remplace directement la confiance des appareils Okta sur Windows. Les stratégies d’accès conditionnel reconnaissent la conformité des appareils inscrits dans Microsoft Intune.

Stratégie de conformité de l’appareil

- Utiliser des stratégies de conformité pour définir des règles pour les appareils que vous gérez avec Intune

- Créer une stratégie de conformité dans Microsoft Intune

Inscription Windows 10/11, iOS, iPadOS et Android

Si vous avez déployé la jointure Microsoft Entra hybride, vous pouvez déployer une autre stratégie de groupe pour terminer le processus d’inscription automatique de ces appareils dans Intune.

- Inscription dans Microsoft Intune

- Démarrage rapide : Configurer l’inscription automatique pour les appareils Windows 10/11

- Inscrire des appareils Android

- Inscrire des appareils iOS/iPadOS dans Intune

Configurer les paramètres du locataire de l’authentification multifacteur Microsoft Entra

Avant de vous convertir à l’accès conditionnel, confirmez les paramètres MFA de locataire de base pour votre organisation.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’identité hybride.

Accédez à Entra ID>Users.

Sélectionnez MFA par utilisateur dans le menu supérieur du volet Utilisateurs .

Le portail d’authentification multifacteur hérité Microsoft Entra s’affiche. Vous pouvez également sélectionner le portail d’authentification multifacteur Microsoft Entra.

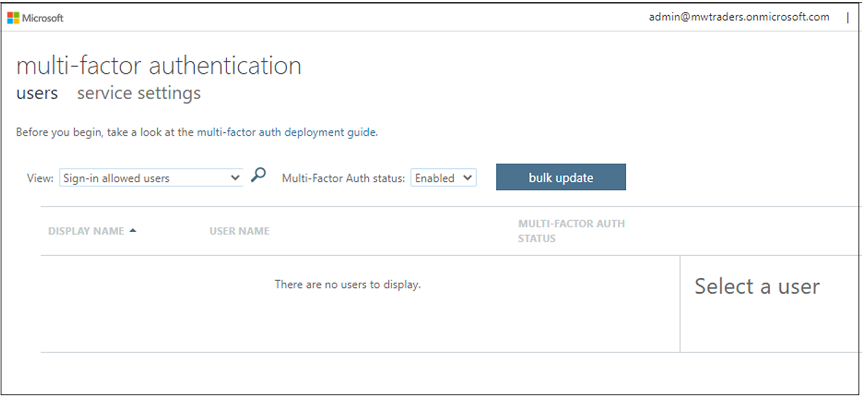

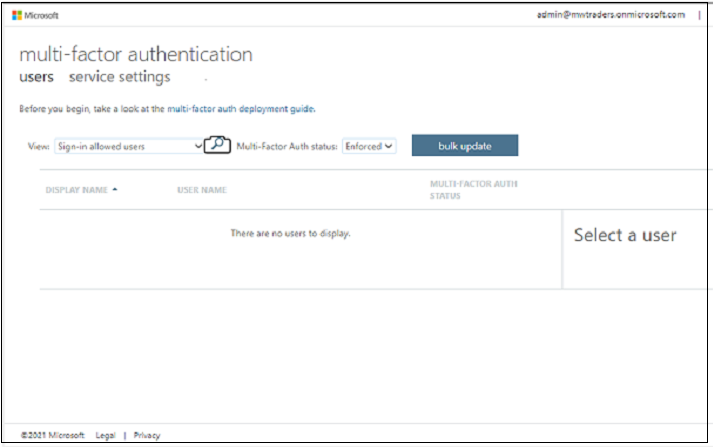

Vérifiez qu’aucun utilisateur n’est activé pour l’authentification multifacteur héritée : dans le menu Authentification multifacteur, dans l’état de l’authentification multifacteur, sélectionnez Activé et Appliqué. Si votre locataire a des utilisateurs dans les affichages suivants, désactivez-les dans le menu hérité.

Vérifiez que le champ appliqué est vide.

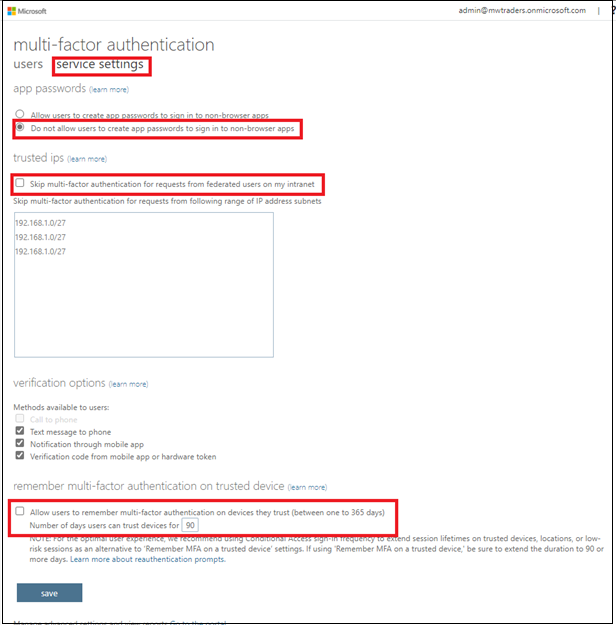

Sélectionnez l’option Paramètres du service .

Modifiez la sélection des mots de passe d’application pour ne pas autoriser les utilisateurs à créer des mots de passe d’application pour se connecter à des applications non-navigateurs.

Désactivez les cases à cocher pour ignorer l’authentification multifacteur pour les demandes des utilisateurs fédérés sur mon intranet et autoriser les utilisateurs à mémoriser l’authentification multifacteur sur les appareils auxquels ils font confiance (entre un et 365 jours).

Sélectionnez Enregistrer.

Générer une stratégie d’accès conditionnel

Pour configurer des stratégies d’accès conditionnel, consultez les meilleures pratiques pour le déploiement et la conception de l’accès conditionnel.

Une fois les prérequis et les paramètres de base établis, vous pouvez générer une stratégie d’accès conditionnel. La stratégie peut être ciblée sur une application, un groupe de test d’utilisateurs, ou les deux à la fois.

Avant de commencer :

- Comprendre les composants de stratégie d’accès conditionnel

- Création d’une stratégie d’accès conditionnel

Connectez-vous au Centre d’administration Microsoft Entra.

Accédez à Entra ID>Accès conditionnel.

Pour savoir comment créer une stratégie dans Microsoft Entra ID. Consultez la stratégie d’accès conditionnel commun : Exiger l’authentification multifacteur pour tous les utilisateurs.

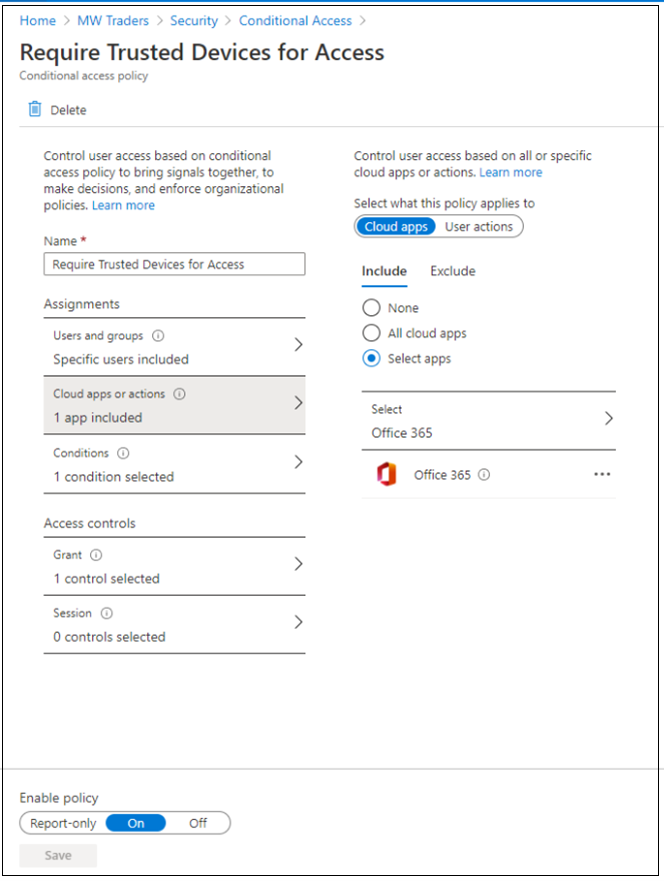

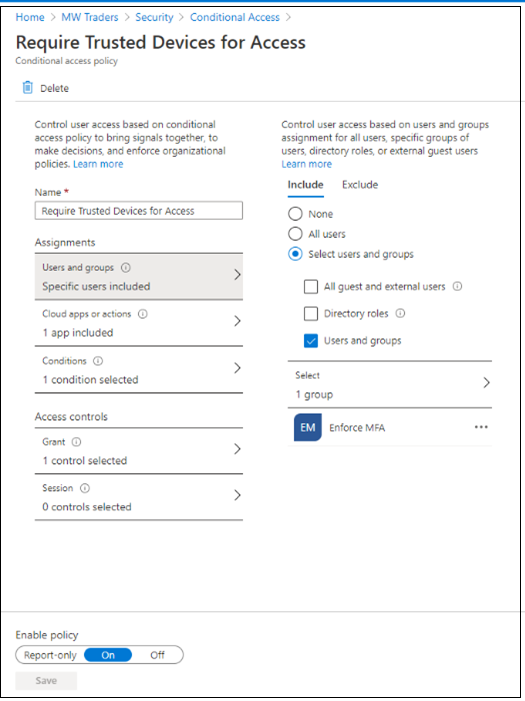

Créez une règle d’accès conditionnel basée sur la confiance des appareils.

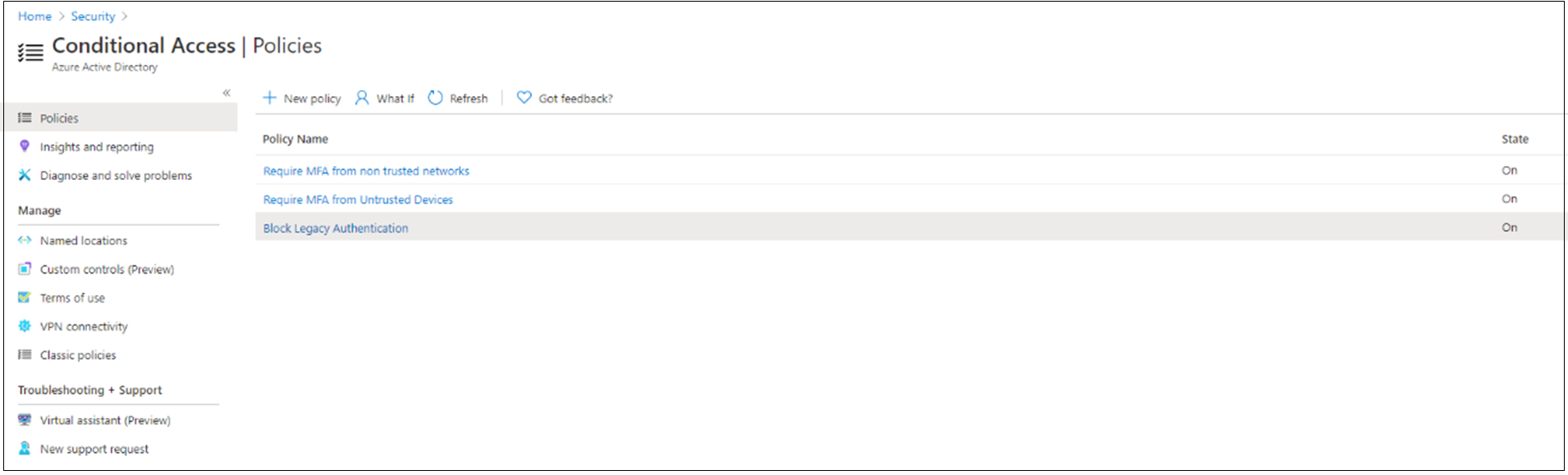

Après avoir configuré la stratégie basée sur l’emplacement et la stratégie d’approbation d’appareil, bloquez l’authentification héritée à l’aide de l’ID Microsoft Entra avec l’accès conditionnel.

Grâce à ces trois stratégies d’accès conditionnel, l’expérience originale des stratégies d’authentification Okta est reproduite dans Microsoft Entra ID.

Inscrire des membres pilotes à la MFA

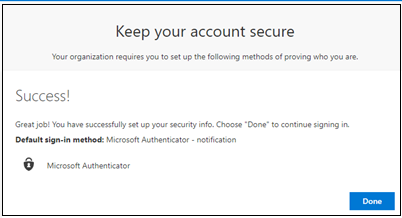

Les utilisateurs s’inscrivent aux méthodes de MFA.

Pour une inscription individuelle, les utilisateurs accèdent au volet de connexion Microsoft.

Pour gérer l’inscription, les utilisateurs accèdent à Microsoft My Sign-Ins | Informations de sécurité.

En savoir plus : Activer l’inscription combinée des informations de sécurité dans l’ID Microsoft Entra.

Remarque

Si les utilisateurs sont inscrits, ils sont redirigés vers la page My Security , une fois qu’ils répondent à l’authentification multifacteur.

Activer des stratégies d’accès conditionnel

Pour tester, modifiez les stratégies créées en activant la connexion de l’utilisateur de test.

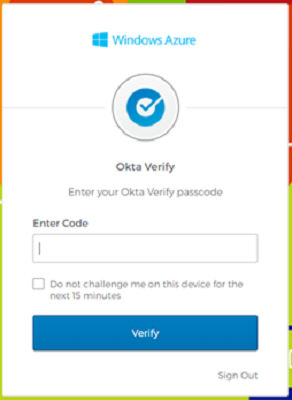

Dans le volet de connexion Office 365, l’utilisateur de test John Smith est invité à se connecter avec Okta MFA et l’authentification multifacteur Microsoft Entra.

Effectuez la vérification de MFA par le biais d’Okta.

L’accès conditionnel est demandé à l’utilisateur.

Assurez que les stratégies sont configurées au déclenchement pour la MFA.

Ajout de membres de l’organisation aux stratégies d’accès conditionnel

Après avoir effectué des tests sur les membres pilotes, ajoutez les membres restants de l’organisation aux stratégies d’accès conditionnel, après inscription.

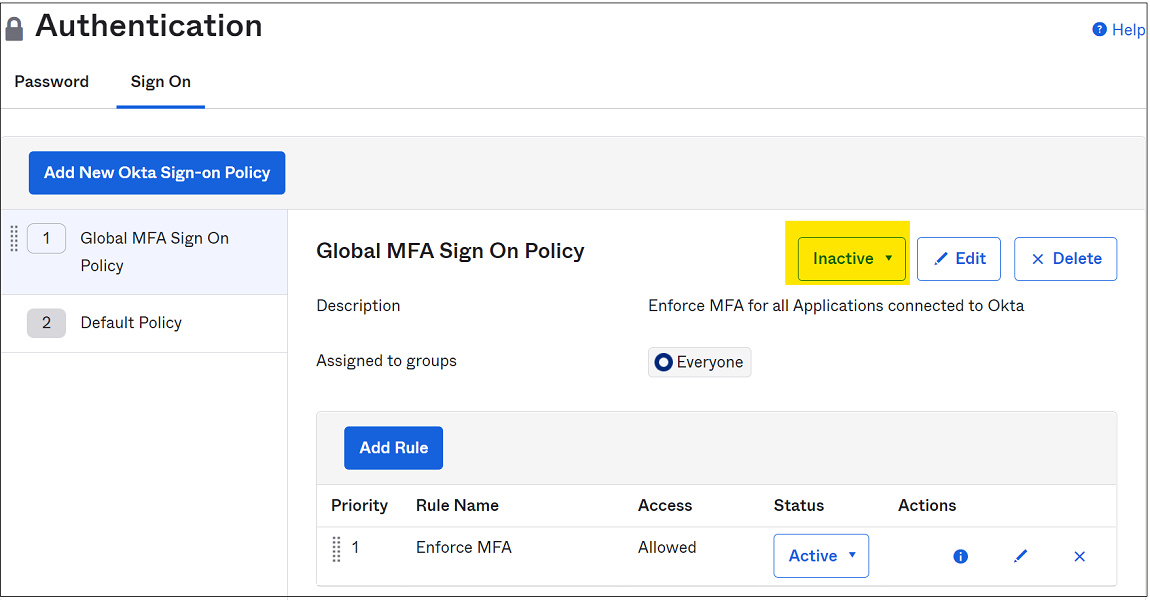

Pour éviter les invites en double entre l’authentification multifacteur Microsoft Entra et l’authentification multifacteur Okta, refusez l’authentification multifacteur Okta en modifiant les stratégies d’authentification.

Accédez à la console administrateur d’Okta

Sélectionner sécurité>authentification

Accédez à la stratégie de connexion.

Remarque

Définissez des stratégies globales sur Inactive si toutes les applications d’Okta sont protégées par des stratégies d’authentification d’application.

Définissez la stratégie Appliquer l’authentification multifacteur sur Inactive. Vous pouvez attribuer la stratégie à un nouveau groupe qui n’inclut pas les utilisateurs Microsoft Entra.

Dans le volet stratégie de connexion au niveau de l’application, sélectionnez l’option Désactiver la règle .

Sélectionnez Inactif. Vous pouvez attribuer la stratégie à un nouveau groupe qui n’inclut pas les utilisateurs Microsoft Entra.

Assurez-vous qu’au moins une stratégie de connexion au niveau de l’application est activée pour l’application qui autorise l’accès sans MFA.

Les utilisateurs sont invités à saisir l’accès conditionnel la prochaine fois qu’ils se connectent.