Tutoriel : migrer le provisionnement de synchronisation Okta vers la synchronisation Microsoft Entra Connect

Dans ce tutoriel, apprenez à migrer le provisionnement des utilisateurs d'Okta vers Microsoft Entra ID et à migrer User Sync ou Universal Sync vers Microsoft Entra Connect. Cette capacité permet le provisionnement dans Microsoft Entra ID et Office 365.

Remarque

Lorsque vous migrez des plateformes de synchronisation, validez les étapes de cet article dans votre environnement avant de supprimer Microsoft Entra Connect du mode intermédiaire ou avant d’activer l’agent d’approvisionnement cloud Microsoft Entra.

Prérequis

Lorsque vous passez de l’approvisionnement Okta à Microsoft Entra ID, deux options s’offrent à vous. Utilisez le serveur Microsoft Entra Connect ou le provisionnement cloud Microsoft Entra.

En savoir plus : Comparaison entre Microsoft Entra Connect et la synchronisation cloud.

Le provisionnement cloud Microsoft Entra est le chemin de migration le plus connu pour les clients Okta qui utilisent la synchronisation universelle ou la synchronisation utilisateur. Les agents de provisionnement cloud sont légers. Vous pouvez les installer sur (ou à proximité) des contrôleurs de domaine, comme les agents de synchronisation d’annuaires Okta. Ne les installez pas sur le même serveur.

Lorsque vous synchronisez des utilisateurs, utilisez un serveur Microsoft Entra Connect si votre organisation requiert les technologies suivantes :

- Synchronisation des appareils : jointure hybride Microsoft Entra ou Hello Entreprise

- Authentification directe

- Prise en charge de plus de 150 000 objets

- Prise en charge de l’écriture différée

Pour utiliser Microsoft Entra Connect, vous devez vous connecter avec un rôle d’administrateur d’identité hybride.

Remarque

Tenez compte de toutes les conditions préalables lorsque vous installez Microsoft Entra Connect ou le provisionnement cloud Microsoft Entra. Avant de poursuivre l’installation, consultez Configuration requise pour Microsoft Entra Connect.

Confirmer l’attribut ImmutableID synchronisé par Okta

L’attribut ImmutableID lie les objets synchronisés à leurs équivalents locaux. Okta prend la valeur objectGUID Active Directory d’un objet local et la convertit en une chaîne en Base-64-encodée. Par défaut, il marque ensuite cette chaîne dans le champ ImmutableID dans Microsoft Entra ID.

Vous pouvez vous connecter à Microsoft Graph PowerShell et examiner la valeur ImmutableID actuelle. Si vous n’avez pas utilisé le module Microsoft Graph PowerShell, exécutez :

Install-Module AzureAD dans une session d’administration avant d’exécuter les commandes suivantes :

Import-Module AzureAD

Connect-MgGraph

Si vous disposez du module, un avertissement peut apparaître pour effectuer une mise à jour vers la version la plus récente.

Importez le module installé.

Dans la fenêtre d’authentification, connectez-vous au moins en tant qu’administrateur d’identité hybride.

Connectez-vous au locataire.

Vérifiez les paramètres de valeur ImmutableID. L’exemple suivant utilise l’option par défaut pour convertir l’objectGUID en ImmutableID.

Confirmez manuellement la conversion d’objectGUID en base64 en local. Pour tester une valeur individuelle, utilisez ces commandes :

Get-MgUser onpremupn | fl objectguid $objectguid = 'your-guid-here-1010' [system.convert]::ToBase64String(([GUID]$objectGUID).ToByteArray())

Méthodes de validation de masse d’objectGUID

Avant de passer à Microsoft Entra Connect, il est essentiel de vérifier que les valeurs ImmutableID dans Microsoft Entra ID correspondent à leurs valeurs locales.

La commande suivante obtient les utilisateurs Microsoft Entra locaux, puis exporte une liste de leurs valeurs objectGUID et ImmutableID déjà calculées dans un fichier CSV.

Exécutez la commande ci-dessous dans Microsoft Graph PowerShell sur un contrôleur de domaine local :

Get-ADUser -Filter * -Properties objectGUID | Select-Object UserPrincipalName, Name, objectGUID, @{Name = 'ImmutableID'; Expression = { [system.convert]::ToBase64String((GUID).tobytearray()) } } | export-csv C:\Temp\OnPremIDs.csvExécutez la commande suivante dans une session Microsoft Graph PowerShell pour répertorier les valeurs synchronisées :

Get-MgUser -all $true | Where-Object {$_.dirsyncenabled -like "true"} | Select-Object UserPrincipalName, @{Name = 'objectGUID'; Expression = { [GUID][System.Convert]::FromBase64String($_.ImmutableID) } }, ImmutableID | export-csv C:\\temp\\AzureADSyncedIDS.csvAprès les deux exportations, confirmez la correspondance des valeurs « user ImmutableID »

Important

Si vos valeurs ImmutableID dans le cloud ne correspondent pas aux valeurs objectGUID, vous avez modifié les valeurs par défaut pour la synchronisation Okta. Vous avez probablement choisi un autre attribut pour déterminer ImmutableID. Avant de passer à la section suivante, identifiez l’attribut source qui remplit les valeurs ImmutableID. Avant de désactiver la synchronisation Okta, mettez à jour l’attribut qu’Okta synchronise.

Installer Microsoft Entra Connect en mode intermédiaire

Une fois votre liste de cibles source et de destination préparée, installez un serveur Microsoft Entra Connect. Si vous utilisez l’approvisionnement cloud de Microsoft Entra Connect, vous pouvez ignorer cette section.

Télécharger et installer Microsoft Entra Connect sur un serveur. Consultez Installation personnalisée de Microsoft Entra Connect.

Dans le volet gauche, sélectionnez Identification des utilisateurs.

Sur la page Identification unique de vos utilisateurs, sous Sélectionner le mode d’identification des utilisateurs avec Azure AD, sélectionnez Choisir un attribut spécifique.

Si vous n’avez pas modifié les valeurs par défaut Okta, sélectionnez mS-DS-ConsistencyGUID.

Avertissement

Cette étape est essentielle. Assurez-vous que l’attribut que vous sélectionnez pour une ancre source correspond à vos utilisateurs Microsoft Entra existants. Si vous sélectionnez le mauvais attribut, désinstallez et réinstallez Microsoft Entra Connect pour resélectionner cette option.

Cliquez sur Suivant.

Dans le volet gauche, sélectionnez Configurer.

Dans la page Prêt à configurer, sélectionnez Activer le mode intermédiaire.

Sélectionnez Installer.

Vérifiez que les valeurs ImmutableID correspondent.

Lorsque la configuration est terminée, sélectionnez Quitter.

Ouvrez le Service de synchronisation en tant qu’Administrateur.

Recherchez la synchronisation complète dans l’espace du connecteur domain.onmicrosoft.com.

Confirmez qu’il y a des utilisateurs sous l’onglet Connecteurs avec mises à jour de flux.

Vérifiez que l’exportation ne contient aucune suppression en attente.

Sélectionnez l’onglet Connecteurs.

Mettez en surbrillance l’espace connecteur domain.onmicrosoft.com.

Sélectionnez Search Connector Space(Rechercher l’espace de connecteur).

Dans la boîte de dialogue Rechercher dans l’espace du connecteur, sous Étendue, sélectionnez Exportation en attente.

Sélectionnez Supprimer.

Sélectionnez Recherche. Si tous les objets correspondent, aucun enregistrement correspondant n’apparaît dans Suppressions.

Enregistrez les objets en attente de suppression et leurs valeurs locales.

Désactivez Supprimer.

Sélectionnez Ajouter.

Sélectionnez Modifier.

Sélectionnez Recherche.

Les fonctions de mise à jour apparaissent pour les utilisateurs synchronisés à Microsoft Entra via Okta. Ajoutez de nouveaux objets qu’Okta ne synchronise pas. Ils se situent dans la structure d’unité d’organisation sélectionnée lors de l’installation de Microsoft Entra Connect.

Pour voir ce que Microsoft Entra Connect communique avec Microsoft Entra ID, double-cliquez sur une mise à jour.

Remarque

S’il existe des fonctions d’ajout pour un utilisateur dans Microsoft Entra ID, son compte local ne correspondra pas au compte cloud. Entra Connect crée un objet et enregistre les ajouts nouveaux et inattendus.

- Avant de quitter le mode intermédiaire, corrigez la valeur ImmutableID dans Microsoft Entra ID.

Dans cet exemple, Okta avait marqué l’attribut mail sur le compte de l’utilisateur, même si la valeur locale n’était pas précise. Lorsque Microsoft Entra Connect prend le contrôle du compte, l’attribut mail est supprimé de l’objet.

- Vérifiez que les mises à jour comprennent les attributs attendus dans Microsoft Entra ID. Si plusieurs attributs sont en cours de suppression, vous pouvez remplir manuellement les valeurs AD locales avant de supprimer le mode intermédiaire.

Remarque

Avant de continuer, vérifiez que les attributs utilisateur sont synchronisés et apparaissent sous l’onglet Exportation en attente. Si ils sont supprimés, vérifiez que les valeurs ImmutableID correspondent et que l’utilisateur se trouve dans une unité d’organisation sélectionnée pour la synchronisation.

Installer les agents de synchronisation cloud Microsoft Entra Connect

Après avoir préparé votre liste de cibles source et de destination, installez et configurez les agents de synchronisation cloud Microsoft Entra Connect. Consultez Tutoriel : Intégrez une seule forêt avec un seul locataire Microsoft Entra.

Remarque

Si vous utilisez un serveur Microsoft Entra Connect, ignorez cette section.

Désactiver l’approvisionnement Okta sur Microsoft Entra ID

Après avoir vérifié l’installation de Microsoft Entra Connect, désactivez l’approvisionnement Okta sur Microsoft Entra ID.

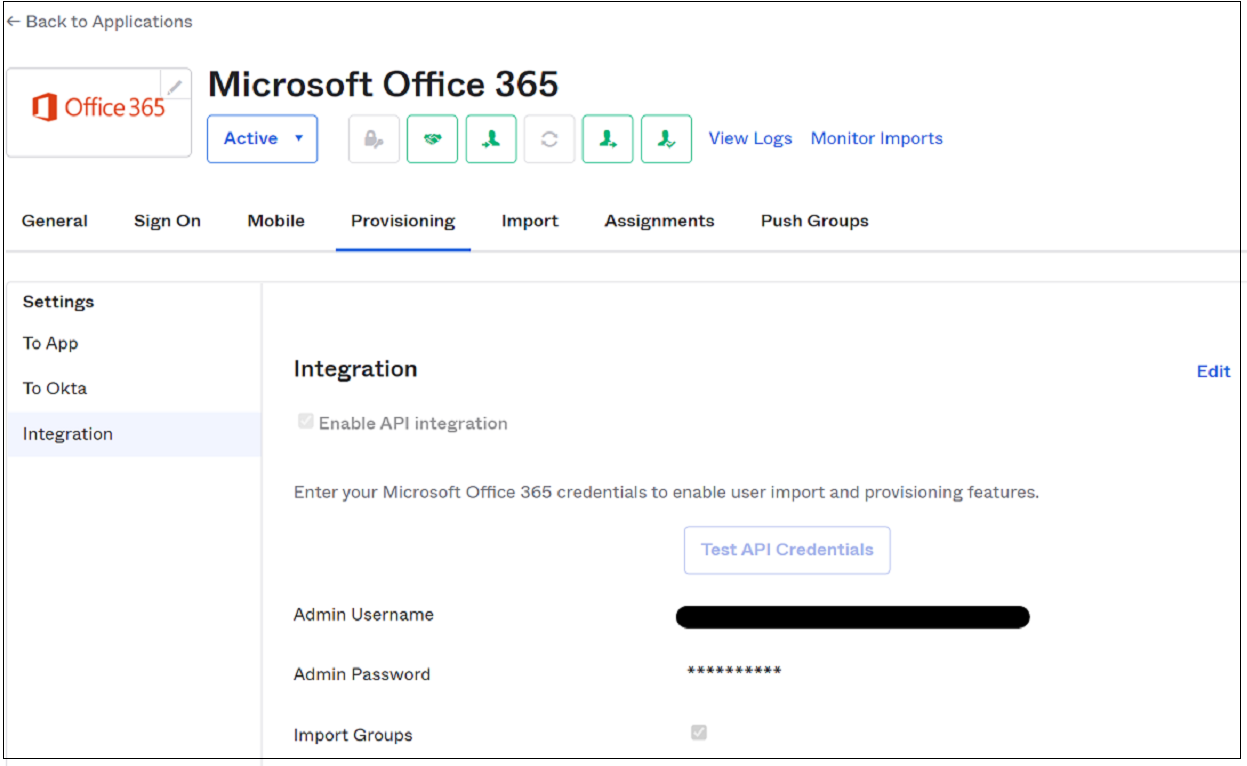

Accéder au portail Okta

Sélectionnez Applications.

Sélectionnez l’application Okta qui approvisionne les utilisateurs dans Microsoft Entra ID.

Sélectionnez l’onglet Approvisionnement.

Sélectionnez la section Intégration.

Sélectionnez Modifier.

Désactivez l’option Activer l’intégration de l’API.

Sélectionnez Enregistrer.

Remarque

Si vous avez plusieurs applications Office 365 qui gèrent l’approvisionnement dans Microsoft Entra ID, assurez-vous qu’elles sont désactivées.

Désactiver le mode intermédiaire dans Microsoft Entra Connect

Après la désactivation de l’approvisionnement Okta, le serveur Microsoft Entra Connect peut synchroniser des objets.

Remarque

Si vous utilisez les agents de synchronisation cloud Microsoft Entra Connect, ignorez cette section.

- Exécutez l’Assistant Installation à partir du bureau.

- Sélectionnez Configurer.

- Sélectionnez Configuration du mode intermédiaire

- Cliquez sur Suivant.

- Entrez les informations d’identification du compte Administrateur d’identité hybride de votre environnement.

- Désactivez Activation du mode intermédiaire.

- Cliquez sur Suivant.

- Sélectionnez Configurer.

- Après configuration, ouvrez le service de synchronisation en tant qu’administrateur.

- Sur le connecteur domain.onmicrosoft.com, affichez l’Exportation.

- Vérifiez les ajouts, les mises à jour et les suppressions.

- La migration est terminée. Réexécutez l’Assistant Installation pour mettre à jour et développer les fonctionnalités de Microsoft Entra Connect.

Activer les agents de synchronisation Cloud

Après avoir désactivé le provisionnement Okta, l'agent de synchronisation cloud Microsoft Entra Connect peut synchroniser les objets.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation Connect.

- Sélectionnez un profil de Configuration.

- Sélectionnez Activer.

- Revenez au menu d’approvisionnement et sélectionnez Journaux.

- Assurez-vous que le connecteur d’approvisionnement a mis à jour les objets sur place. Les agents de synchronisation cloud ne sont pas destructifs. Les mises à jour échouent s’il manque une correspondance.

- Si un utilisateur ne correspond pas, effectuez des mises à jour pour lier les valeurs ImmutableID.

- Redémarrez la synchronisation de l’approvisionnement cloud.