Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Ce didacticiel explique comment fédérer les locataires Office 365 avec Okta pour l'authentification unique (SSO).

Vous pouvez migrer la fédération vers Microsoft Entra ID par étapes afin de garantir une bonne expérience d'authentification pour les utilisateurs. Dans le cadre d'une migration par étapes, vous pouvez également tester l'accès de la fédération inverse à toutes les applications d'authentification unique Okta restantes.

Note

Le scénario décrit dans ce didacticiel n'est qu'une des nombreuses façons possibles de mettre en œuvre la migration. Vous devez essayer d'adapter les informations à votre configuration spécifique.

Prerequisites

- Un locataire Office 365 fédéré à Okta pour l’authentification unique

- Un serveur Microsoft Entra Connect ou des agents de provisionnement cloud Microsoft Entra Connect configurés pour le provisionnement des utilisateurs dans Microsoft Entra ID

- Un des rôles suivants : Administrateur d'application, Administrateur d'application cloud ou Administrateur d'identité hybride.

Configurer Microsoft Entra Connect pour l'authentification

Les clients qui fédèrent leurs domaines Office 365 avec Okta peuvent ne pas avoir de méthode d'authentification valide dans Microsoft Entra ID. Avant de migrer vers l'authentification gérée, validez Microsoft Entra Connect et configurez-le pour autoriser la connexion des utilisateurs.

Paramétrer le mode de connexion :

- Synchronisation de hachage du mot de passe : extension de la fonctionnalité de synchronisation d'annuaires implémentée par un serveur ou des agents d'approvisionnement du cloud Microsoft Entra Connect

- Utilisez cette fonctionnalité pour vous connecter aux services Microsoft Entra, comme Microsoft 365

- Connectez-vous au service avec le mot de passe pour vous connecter à votre instance Active Directory locale

- Consultez l'article Qu'est-ce que la synchronisation de hachage du mot de passe avec Microsoft Entra ID ?

- Authentification directe : connexion à des applications locales et cloud avec les mêmes mots de passe.

- Lorsque les utilisateurs se connectent par l'intermédiaire de Microsoft Entra ID, l'agent d'authentification valide les mots de passe directement auprès de l'environnement AD local

- Consultez l'article Connexion de l'utilisateur avec l'authentification directe Microsoft Entra

- Authentification unique transparente : connecte les utilisateurs sur les ordinateurs de l'entreprise connectés au réseau de l'entreprise

- Les utilisateurs ont accès aux applications cloud sans autres composants locaux

- Consultez l'article Authentification unique transparente Microsoft Entra

L'authentification unique transparente peut également être déployée pour la synchronisation de hachage du mot de passe ou l'authentification directe afin de créer une expérience d'authentification transparente pour les utilisateurs dans Microsoft Entra ID.

Pour connaître les prérequis pour une authentification unique transparente, consultez Démarrage rapide : authentification unique transparente Microsoft Entra.

Pour ce didacticiel, vous allez configurer la synchronisation de hachage du mot de passe et l'authentification unique transparente.

Configurer Microsoft Entra Connect pour la Synchronisation de hachage du mot de passe et l'Authentification unique transparente

- Sur le serveur Microsoft Entra Connect, ouvrez l'application Microsoft Entra Connect.

- Sélectionnez Configurer.

- Sélectionnez Modifier la connexion utilisateur.

- Sélectionnez Suivant.

- Entrez les informations d'identification de l'administrateur d'identité hybride du serveur Microsoft Entra Connect.

- Le serveur est configuré pour la fédération avec Okta. Changez la sélection en Synchronisation de hachage du mot de passe.

- Sélectionnez Activer l’authentification unique.

- Sélectionnez Suivant.

- Entrez les informations d'identification de l'administrateur de domaine pour le système local.

- Sélectionnez Suivant.

- Dans la dernière page, sélectionnez Configurer.

- Ignorez l'avertissement pour la jonction Microsoft Entra hybride.

Configurer les fonctionnalités de déploiement par étapes

Avant de tester la défederation d'un domaine, utilisez dans Microsoft Entra ID un déploiement progressif de l'authentification cloud pour tester la défederation des utilisateurs.

En savoir plus : Migrer vers l'authentification cloud avec un lancement intermédiaire

Après avoir activé la synchronisation des hachages de mot de passe et l'authentification unique transparente sur le serveur Microsoft Entra Connect, configurez un déploiement progressif :

Connectez-vous au Centre d'administration de Microsoft Entra au minimum en tant qu'Administrateur de l'identité hybride.

Accédez à Entra ID>Entra Connect>Synchronisation Connect.

Confirmez que l'option Synchronisation de hachage du mot de passe est activée dans le locataire.

Sélectionnez Activer le déploiement par étapes pour la connexion des utilisateurs gérés.

Après la configuration du serveur, le paramètre Synchronisation de hachage de mot de passe peut être Activé.

Activez le paramètre.

L'authentification unique fluide est Désactivée. Si vous l’activez, une erreur apparaît car vous l’avez activée dans le locataire.

Sélectionnez Gérer les groupes.

Ajouter un groupe au déploiement de la synchronisation des hachages de mots de passe.

Patientez environ 30 minutes pour que la fonctionnalité prenne effet dans votre locataire.

Lorsque la fonctionnalité prend effet, les utilisateurs ne sont pas redirigés vers Okta lorsqu'ils tentent d'accéder aux services Office 365.

Certains scénarios d’utilisation de la fonctionnalité de déploiement par étapes ne sont pas pris en charge :

- Les protocoles d’authentification hérités tels que Post Office Protocol 3 (POP3) et SMTP (Simple Mail Transfer Protocol) ne sont pas pris en charge.

- Si vous avez configuré la jonction hybride Microsoft Entra pour Okta, les flux de jonction hybride Microsoft Entra vont vers Okta jusqu'à ce que le domaine soit défédéré.

- Une stratégie d'authentification demeure dans Okta pour l'authentification héritée des clients Windows avec jonction hybride Microsoft Entra.

Créer une application Okta dans Microsoft Entra ID

Les utilisateurs qui se sont convertis à l'authentification gérée peuvent encore avoir besoin d'accéder aux applications dans Okta. Pour l'accès des utilisateurs à ces applications, inscrivez une application Microsoft Entra qui renvoie à la page d'accueil Okta.

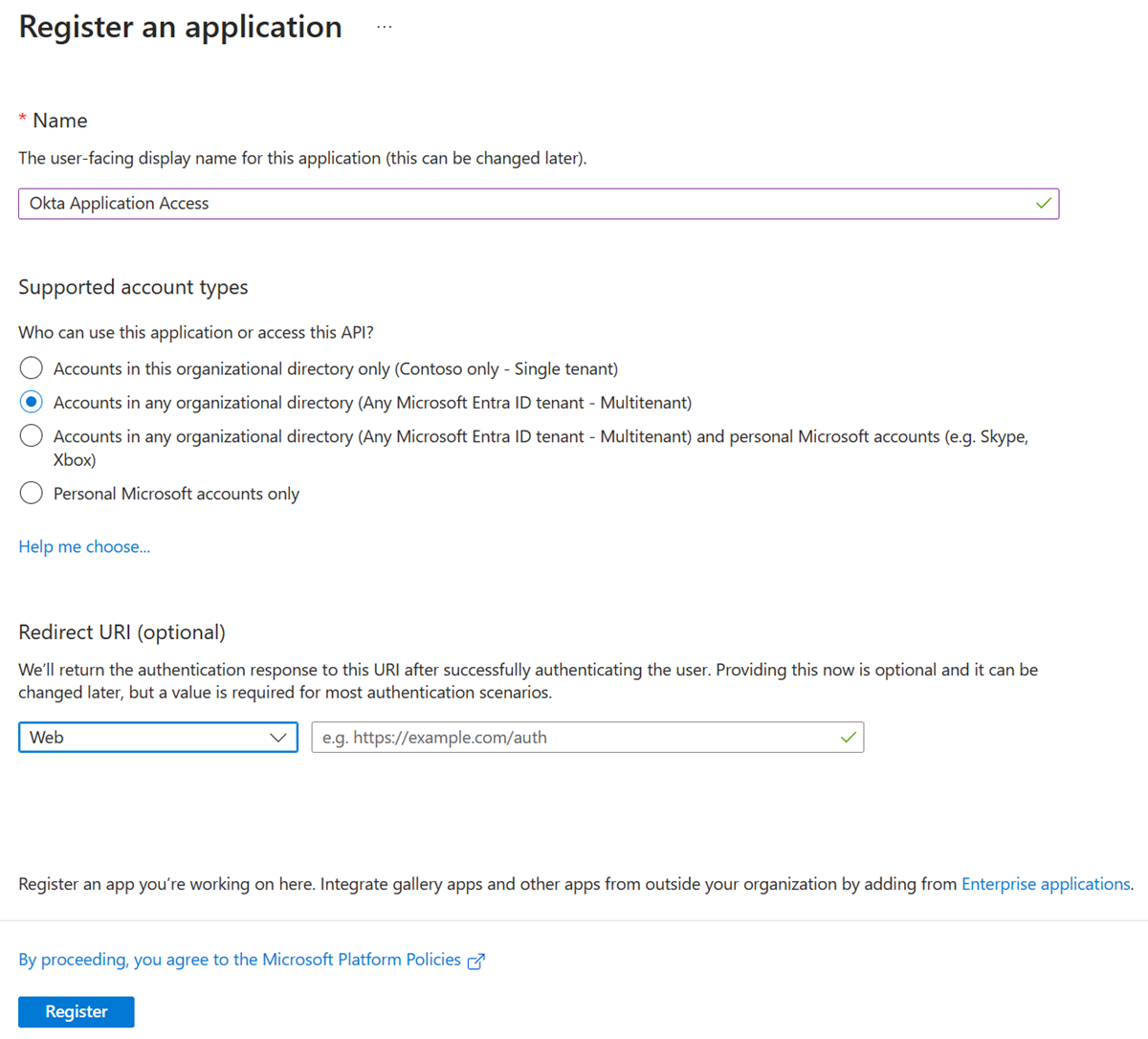

Configurez l'inscription de l'application d'entreprise pour Okta.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Entra ID>Applications d'entreprise>Toutes les applications.

Sélectionnez Nouvelle application.

Sélectionnez Créer votre propre application.

Dans le menu, nommez l'application Okta.

Sélectionnez Inscrire une application sur laquelle vous travaillez afin de l'intégrer à Microsoft Entra ID.

Sélectionnez Créer.

Sélectionnez Comptes dans un annuaire d'organisation (tout annuaire Microsoft Entra - Multilocataire).

Sélectionnez Inscription.

Dans le menu Microsoft Entra ID, sélectionnez Inscriptions d'applications.

Ouvrez l'inscription créée.

- Enregistrez votre ID de locataire et votre ID d'application.

Note

Vous aurez besoin de l'ID de locataire et de l'ID d'application pour configurer le fournisseur d'identité dans Okta.

- Dans le menu de gauche, sélectionnez Certificats et secrets.

- Sélectionnez Nouvelle clé secrète client.

- Entrez le nom du secret.

- Entrez sa date d'expiration.

- Enregistrez la valeur et l'ID du secret.

Note

La valeur et l'identifiant n'apparaissent pas par la suite. Si vous n'enregistrez pas les informations, vous devez régénérer un secret.

Dans le menu gauche, sélectionnez Autorisations d’API.

Accordez à l’application l’accès à la pile OpenID Connect (OIDC).

Sélectionnez Ajouter une autorisation.

Sélectionnez Microsoft Graph.

Sélectionnez Autorisations déléguées.

Dans la section Autorisations OpenID, ajoutez adresse e-mail, openid et profil.

Sélectionnez Ajouter des autorisations.

Sélectionnez Accorder le consentement administrateur pour <le nom du domaine du locataire>.

Attendez que l’état Autorisé apparaisse.

Dans le menu de gauche, sélectionnez Personnalisation.

Pour URL de la page d'accueil, ajoutez la page d'accueil de l'application de votre utilisateur.

Dans le portail d'administration d'Okta, sélectionnez Sécurité, puis Fournisseurs d'identité pour ajouter un nouveau fournisseur d'identité.

Sélectionnez Ajouter Microsoft.

Sur la page Fournisseur d'identité, entrez l'ID de l'application dans le champ ID client.

Entrez la clé secrète client dans le champ Clé secrète client.

Sélectionnez Afficher les paramètres avancées. Par défaut, cette configuration liera le nom d'utilisateur principal (UPN) dans Okta à l'UPN dans Microsoft Entra ID pour l'accès à la fédération inverse.

Importante

Si vos UPN dans Okta et Microsoft Entra ID ne correspondent pas, sélectionnez un attribut commun aux utilisateurs.

Effectuez les sélections de provisionnement automatique.

Par défaut, si aucune correspondance ne s'affiche pour un utilisateur Okta, le système tente de provisionner l'utilisateur dans Microsoft Entra ID. Si vous avez migré l'approvisionnement en dehors d'Okta, sélectionnez Rediriger vers la page de connexion d'Okta.

Vous avez créé le fournisseur d'identité (IDP). Envoyez les utilisateurs vers le bon IDP.

Dans le menu Fournisseurs d'identité, sélectionnez Règles d'acheminement, puis Ajouter une règle d'acheminement.

Utilisez l’un des attributs disponibles dans le profil Okta.

Pour diriger les connexions de tous les appareils et adresses IP vers Microsoft Entra ID, configurez la stratégie comme l'illustre l'image suivante. Dans cet exemple, l'attribut Division est inutilisé dans tous les profils Okta. C'est un bon choix pour le routage IDP.

Enregistrez l'URI de redirection pour l'ajouter à l'inscription d'application.

Dans l'inscription de votre application, dans le menu de gauche, sélectionnez Authentification.

Sélectionnez Ajouter une plateforme.

Sélectionnez Web.

Ajoutez l'URI de redirection que vous avez enregistré pour l'IdP dans Okta.

Sélectionnez Jetons d’accès et Jetons d’ID.

Dans la console d'administration, sélectionnez Répertoire.

Sélectionnez Personnes.

Pour modifier le profil, sélectionnez un utilisateur de test.

Dans le profil, ajoutez ToAzureAD. Regardez l’image suivante.

Sélectionnez Enregistrer.

Connectez-vous au portail Microsoft 356 en tant qu'utilisateur modifié. Si votre utilisateur ne fait pas partie du pilote d'authentification géré, votre action entre dans une boucle. Pour sortir de la boucle, ajoutez l’utilisateur à l’expérience d’authentification gérée.

Tester l’accès à l’application Okta sur les membres du pilote

Après avoir configuré l'application Okta dans Microsoft Entra ID et l'IdP dans le portail Okta, affectez l'application aux utilisateurs.

Dans le Centre d’administration Microsoft Entra, accédez aux applications Entra ID>Enterprise.

Sélectionnez l'inscription d'application que vous avez créée.

Accédez à Utilisateurs et Groupes.

Ajoutez le groupe qui est en corrélation avec le pilote d’authentification gérée.

Note

Vous pouvez ajouter des utilisateurs et des groupes à partir de la page Applications d'entreprise. Vous ne pouvez pas ajouter d’utilisateurs à partir du menu Inscriptions d’applications.

Attendez environ 15 minutes.

Connectez-vous en tant qu'utilisateur pilote d'authentification managée.

Accédez à Mes applications.

Pour revenir à la page d'accueil d'Okta, sélectionnez la vignette Accès à l'application Okta.

Tester l’authentification gérée sur des membres pilotes

Après avoir configuré l'application de fédération inverse Okta, demandez aux utilisateurs d'effectuer des tests sur l'expérience d'authentification gérée. Nous vous recommandons de configurer la personnalisation de l'entreprise pour aider les utilisateurs à reconnaître le locataire.

En savoir plus : Configurer l'image de marque de votre entreprise.

Importante

Avant de défédéder les domaines d'Okta, identifiez les stratégies d'accès conditionnel nécessaires. Vous pouvez sécuriser votre environnement avant l'arrêt. Consultez Didacticiel : Migrer des stratégies de connexion Okta vers l'accès conditionnel Microsoft Entra.

Défédéraliser les domaines Office 365

Lorsque votre organisation est à l’aise avec l’expérience d’authentification gérée, vous pouvez défédéraliser votre domaine d’Okta. Pour commencer, utilisez les commandes suivantes pour vous connecter à Microsoft Graph PowerShell. Si vous n'avez pas le module Microsoft Graph PowerShell, téléchargez-le en entrant Install-Module Microsoft.Graph.

Dans PowerShell, connectez-vous à Microsoft Entra ID à l'aide d'un compte d'administrateur d'identité hybride.

Connect-MgGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Pour convertir le domaine, exécutez la commande suivante :

Update-MgDomain -DomainId yourdomain.com -AuthenticationType "Managed"Vérifiez que le domaine est converti en domaine managé en exécutant la commande suivante. Le type d'authentification doit être défini sur géré.

Get-MgDomain -DomainId yourdomain.com

Après avoir configuré le domaine en authentification gérée, vous défédéralisez votre locataire Office 365 d'Okta tout en maintenant l'accès des utilisateurs à la page d'accueil d'Okta.