Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

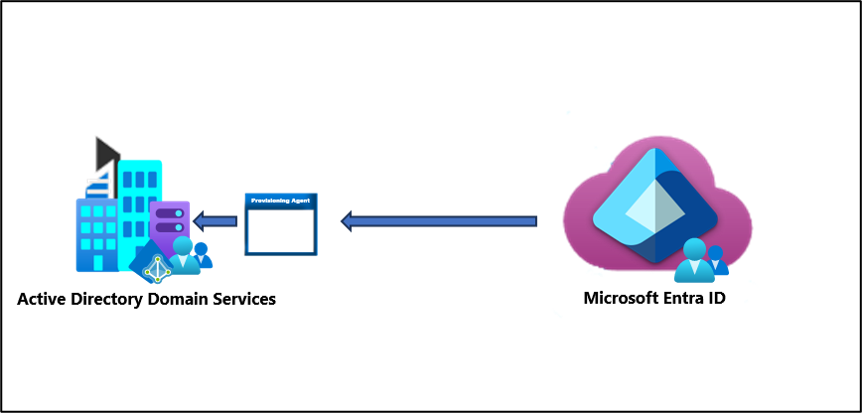

Scénario : vous avez des centaines de groupes dans Microsoft Entra ID. Vous souhaitez approvisionner certains de ces groupes, mais pas tous dans Active Directory. Vous souhaitez un filtre rapide que vous pouvez appliquer à des groupes sans avoir à créer un filtre d’étendue plus compliqué.

Vous pouvez utiliser l’environnement que vous créez dans ce scénario à des fins de test, ou pour vous familiariser avec la synchronisation cloud.

Hypothèses

- Ce scénario suppose que vous disposez déjà d’un environnement de travail qui synchronise les utilisateurs sur Microsoft Entra ID.

- Nous avons 4 utilisateurs synchronisés. Britta Simon, Lola Jacobson, Anna Ringdahl, et John Smith.

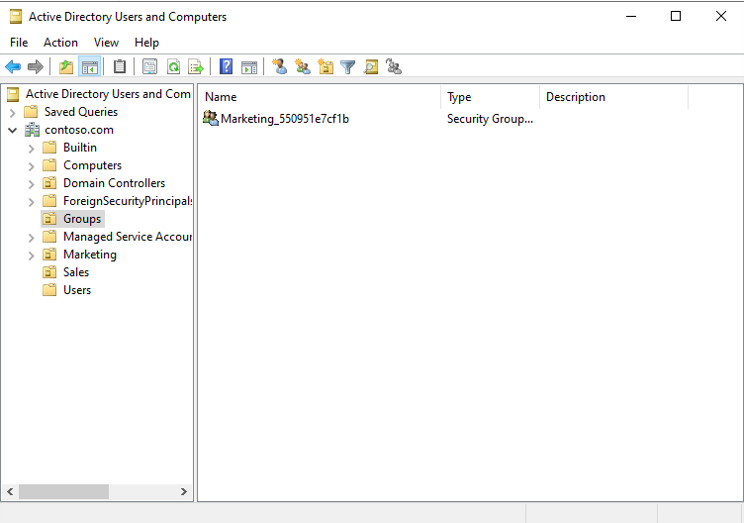

- Trois unités d’organisation ont été créées dans Active Directory : Sales, Marketing et Groupes

- Les comptes d’utilisateur de Britta Simon et d’Anna Ringdahl résident dans l’unité d’organisation Sales.

- Les comptes d’utilisateur de Lola Jacobson et de John Smith résident dans l’unité d’organisation Marketing.

- L’unité d’organisation Groupes est l’emplacement où nos groupes de Microsoft Entra ID sont approvisionnés.

Conseil

Pour une meilleure expérience d’exécution des applets de commande du SDK Microsoft Graph PowerShell, utilisez Visual Studio Code avec l’extension ms-vscode.powershell en mode ISE.

Créer deux groupes dans Microsoft Entra ID

Pour commencer, créez deux groupes dans Microsoft Entra ID. Un groupe est Sales et l’autre est Marketing.

Pour créer deux groupes, suivez ces étapes.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Entra ID>Groupes>Tous les groupes.

- En haut, cliquez sur Nouveau groupe.

- Vérifiez que le type de groupe est défini sur sécurité.

- Pour le nom du groupe, entrez Sales.

- Conservez le type d’appartenance sur attribué.

- Cliquez sur Créer.

- Répétez ce processus en utilisant Marketing comme nom de groupe.

Ajouter des utilisateurs aux groupes nouvellement créés

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Entra ID>Groupes>Tous les groupes.

- En haut, dans la zone de recherche, entrez Sales.

- Cliquez sur le nouveau groupe Sales.

- À gauche, cliquez sur Membres.

- En haut, cliquez sur Ajouter des membres.

- En haut, dans la zone de recherche, entrez Britta Simon.

- Cochez les cases en regard de Britta Simon et d’Anna Ringdahl, puis cliquez sur Sélectionner.

- Cela permet normalement de l’ajouter au groupe.

- À l’extrême gauche, cliquez sur Tous les groupes, puis répétez ce processus en utilisant le groupe Marketing et en ajoutant Lola Jacobson et John Smith à ce groupe.

Remarque

Lors de l’ajout d’utilisateurs au groupe Marketing, notez l’ID de groupe sur la page de présentation. Cet ID servira ultérieurement à ajouter notre propriété nouvellement créée au groupe.

Installer et connecter le SDK Microsoft Graph PowerShell

S’il n’est pas encore installé, suivez la documentation du SDK Microsoft Graph PowerShell pour installer les principaux modules du SDK Microsoft Graph PowerShell :

Microsoft.Graph.Ouvrir PowerShell avec des privilèges administratifs

Pour définir la stratégie d’exécution, exécutez (appuyez sur [A] Oui pour tous lorsque vous y êtes invité) :

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserConnectez-vous à votre locataire (veillez à accepter « au nom de » lors de la connexion) :

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Créer notre application CloudSyncCustomExtensionApp et le principal de service

Important

L’extension de répertoire pour Microsoft Entra Cloud Sync est uniquement prise en charge pour les applications avec l’URI d’identificateur « api://<tenantId>/CloudSyncCustomExtensionsApp » et l’application Tenant Schema Extension App créée par Microsoft Entra Connect.

Obtenez l’ID de locataire :

$tenantId = (Get-MgOrganization).Id $tenantId

Remarque

Cela génère notre ID de locataire actuel. Vous pouvez confirmer cet ID de locataire en accédant au centre d'administration Microsoft Entra, puis à > et Vue d’ensemble.

À l’aide de la variable

$tenantIdde l’étape précédente, regardez si CloudSyncCustomExtensionApp existe.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppSi CloudSyncCustomExtensionApp existe, passez à l’étape suivante. Sinon, créez la nouvelle application CloudSyncCustomExtensionApp :

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppVérifiez si l’application CloudSyncCustomExtensionsApp a un principal de sécurité associé. Si vous venez de créer une application, passez à l’étape suivante.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Si vous venez de créer une application ou si un principal de sécurité n’est pas retourné, créez un principal de sécurité pour CloudSyncCustomExtensionsApp :

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Créer notre attribut d’extension personnalisé

Conseil

Dans ce scénario, nous allons créer un attribut d’extension personnalisé appelé WritebackEnabled à utiliser dans le filtre d’étendue Microsoft Entra Cloud Sync afin que seuls les groupes avec WritebackEnabled défini sur True soient réécrits dans Active Directory local, qui s’apparente à l’indicateur Réécriture activée dans le centre d’administration Microsoft Entra.

Obtenez l’ID de locataire :

$tenantId = (Get-MgOrganization).Id $tenantIdObtenez l’application CloudSyncCustomExtensionsApp :

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"À présent, sous CloudSyncCustomExtensionApp, créez l’attribut d’extension personnalisé appelé « WritebackEnabled » et affectez-le aux objets Group :

New-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Cette applet de commande crée un attribut d’extension qui ressemble à extension_<guid>_WritebackEnabled.

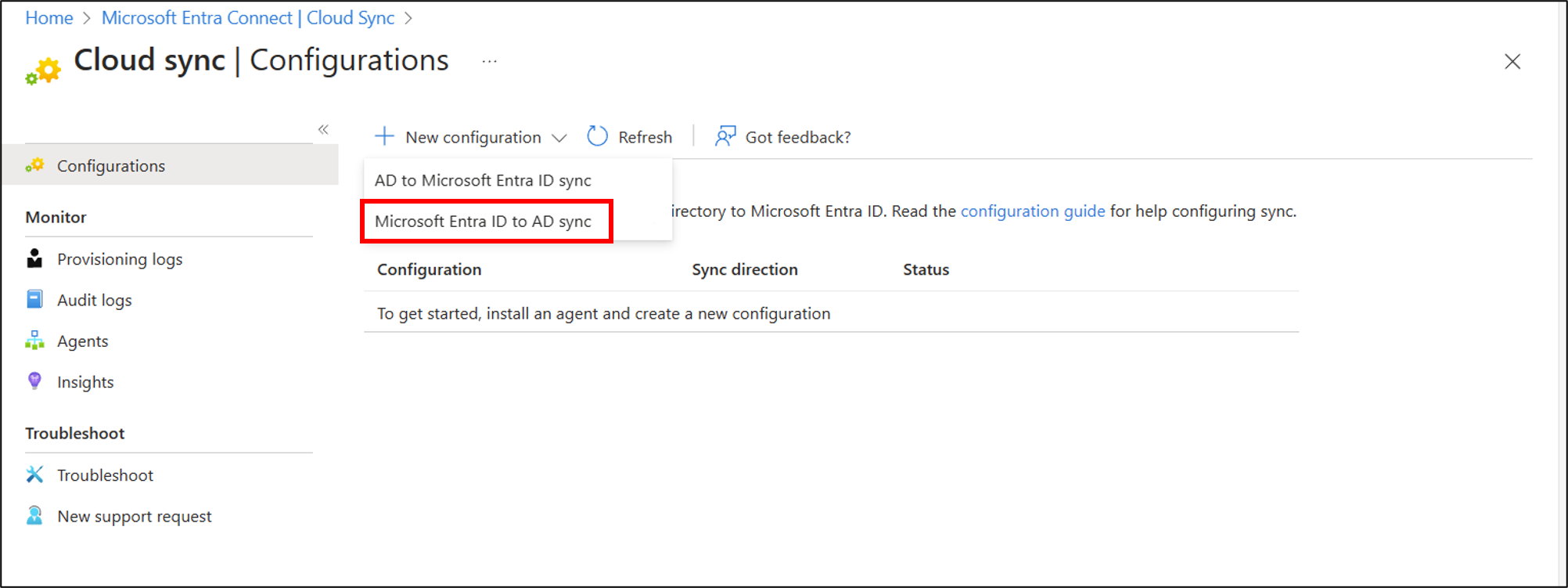

Créer notre configuration de synchronisation cloud

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

Accédez à Entra ID>Entra Connect>Synchronisation du Cloud.

Sélectionnez Nouvelle configuration.

Sélectionnez Synchronisation Microsoft Entra ID vers AD.

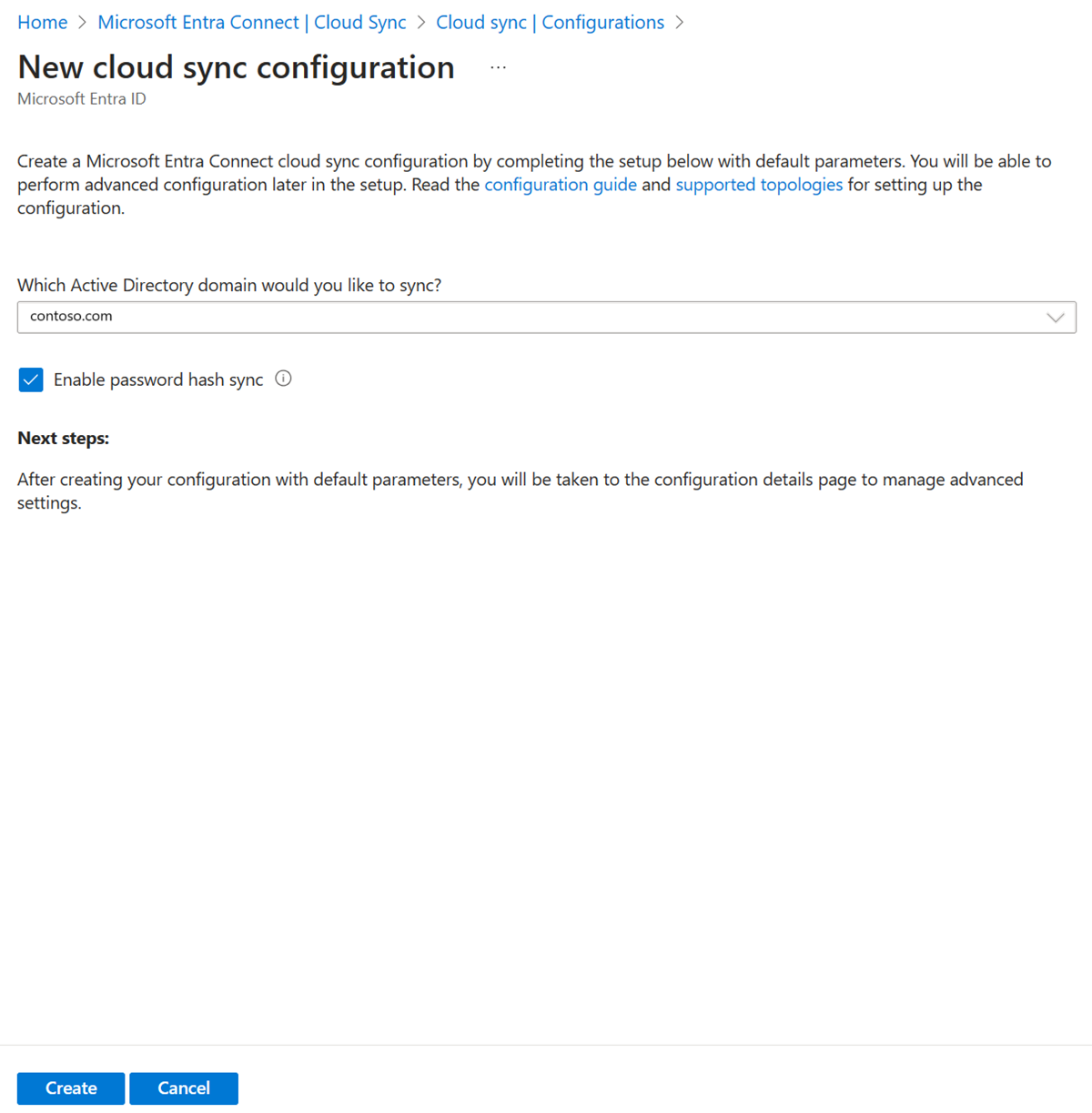

- Dans l’écran Configuration, sélectionnez votre domaine et indiquez si vous souhaitez activer, ou non, la synchronisation du hachage de mot de passe. Cliquez sur Créer.

L’écran Démarrage s’ouvre. Depuis là, vous pouvez continuer à configurer la synchronisation cloud.

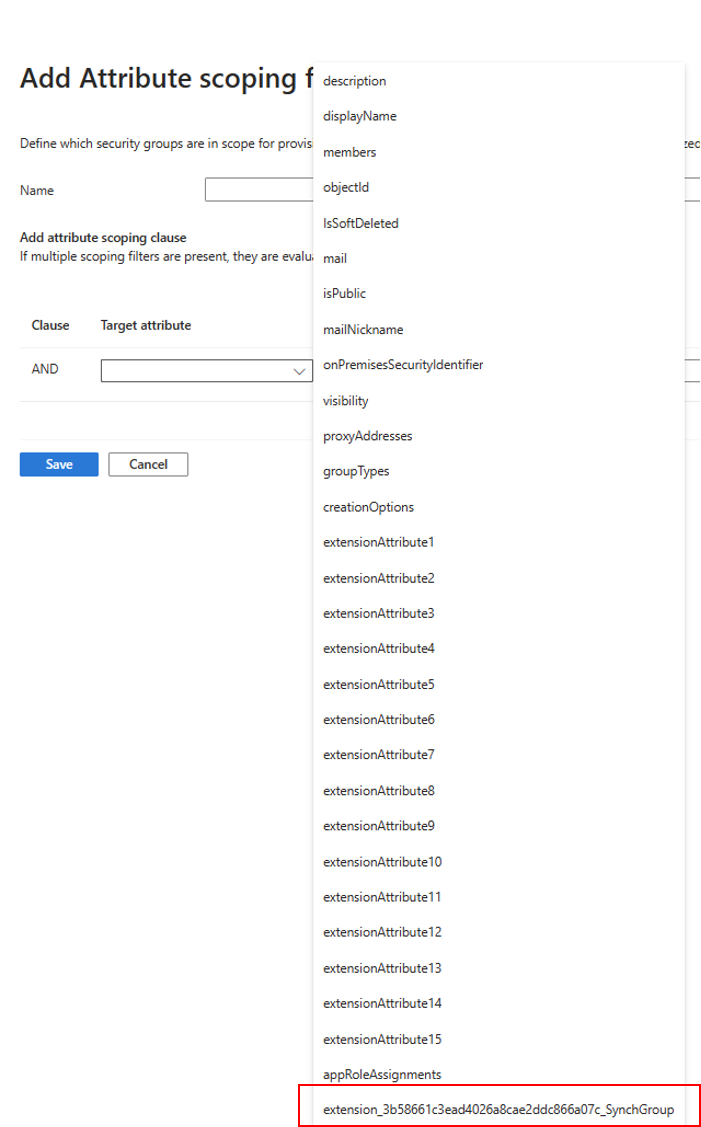

À gauche, cliquez sur Filtres d’étendue sélectionnez Étendue de groupe - Tous les groupes.

Cliquez sur Modifier le mappage d’attributs et remplacez le Conteneur cible par

OU=Groups,DC=Contoso,DC=com. Cliquez sur Enregistrer.Cliquez sur Ajouter un filtre d’étendue d’attributs.

Tapez un nom pour le filtre d’étendue :

Filter groups with Writeback EnabledSous Attribut cible, sélectionnez l’attribut nouvellement créé qui ressemble à extension_<guid>_WritebackEnabled.

Important

Certains attributs cibles affichés dans la liste déroulante risquent de ne pas être utilisables comme filtre d’étendue, car les propriétés ne peuvent pas toutes être gérées dans Entra ID, par exemple extensionAttribute[1-15]. Par conséquent, la recommandation est de créer une propriété d’extension personnalisée à cette fin.

- Sous Opérateur, sélectionnez EST TRUE

- Cliquez sur Enregistrer. Cliquez ensuite sur Enregistrer.

- Laissez la configuration désactivée, puis revenez-y.

Ajouter une nouvelle propriété d’extension à l’un de nos groupes

Pour cette partie, nous allons ajouter une valeur de notre propriété nouvellement créée à l’un de nos groupes existants, Marketing.

Définir la valeur de la propriété d’extension avec le SDK Microsoft Graph PowerShell

Obtenez l’ID de locataire :

$tenantId = (Get-MgOrganization).Id $tenantIdObtenez l’application CloudSyncCustomExtensionsApp :

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Obtenez notre propriété d’extension :

$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameMaintenant, obtenez le groupe

Marketing:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpEnsuite, avec la variable

$gwbEnabledExtNamecontenantextension_<guid>_WritebackEnabled, définissez la valeurTruepour le groupe Marketing :Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Pour confirmer, vous pouvez lire la valeur de propriété

extension_<guid>_WritebackEnabledavec :$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

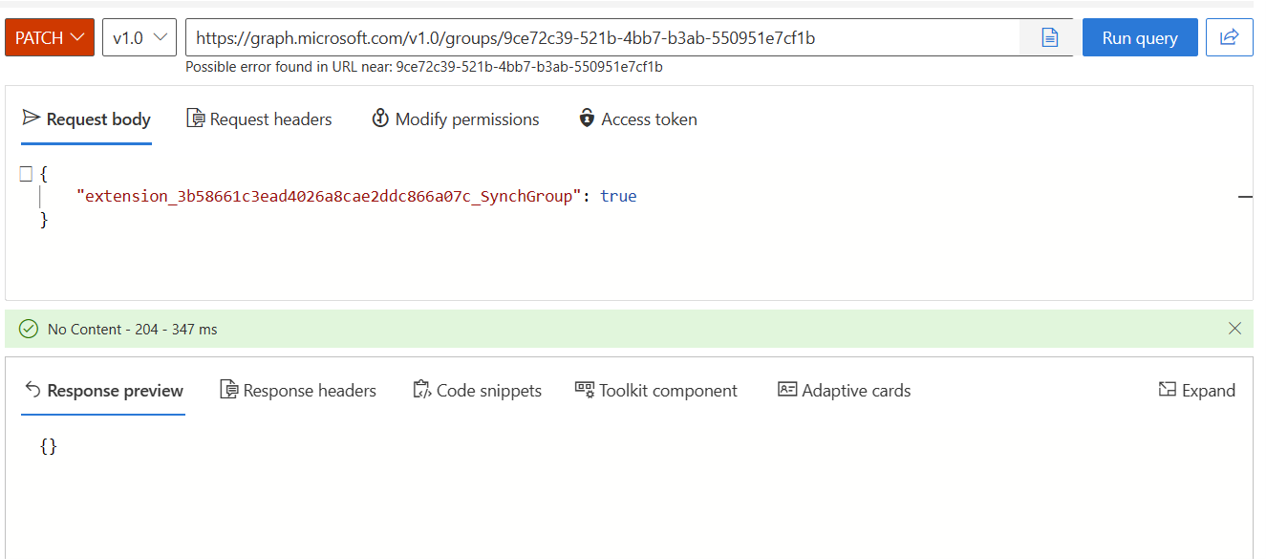

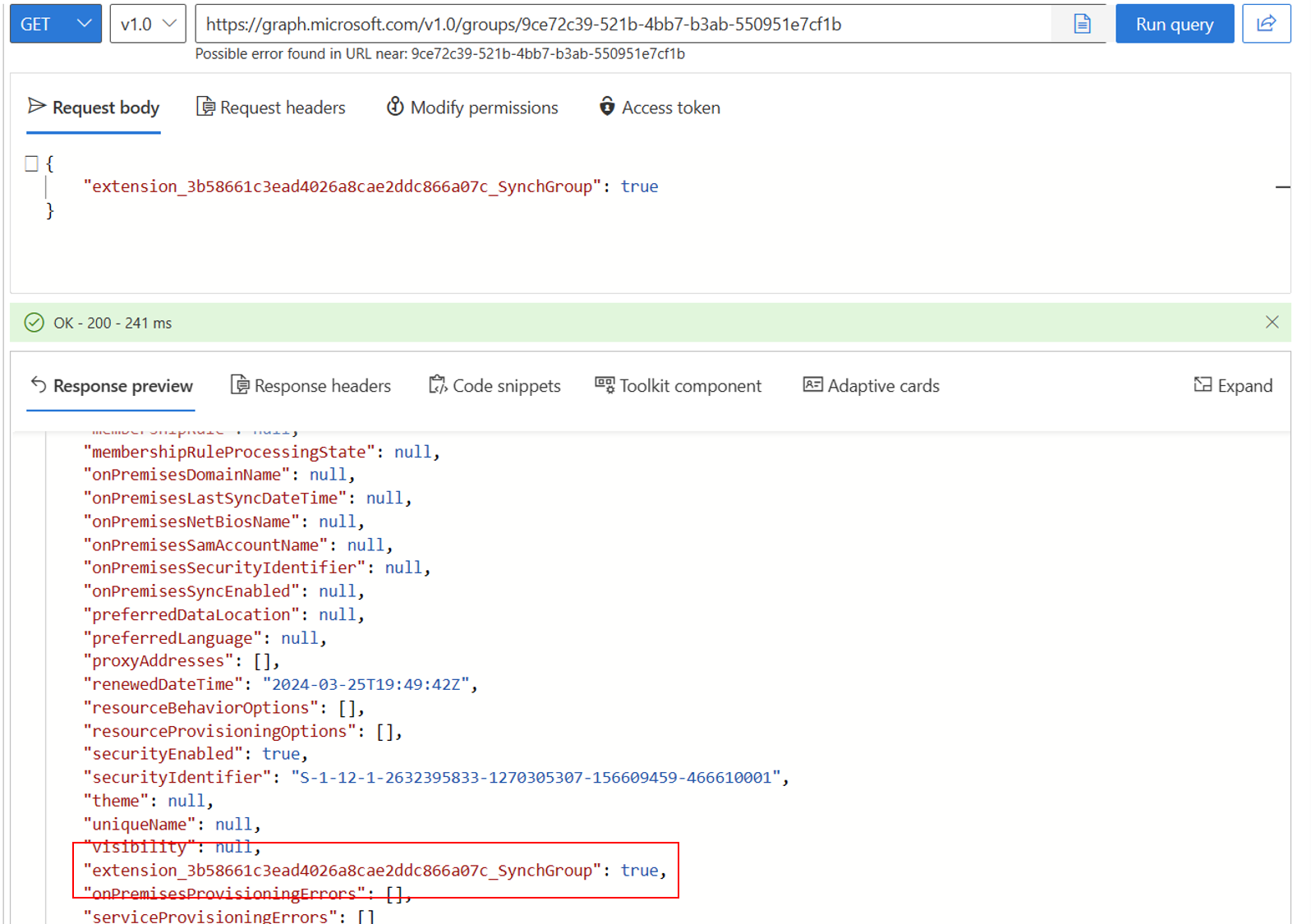

Définir la valeur de la propriété d’extension avec l’Afficheur Microsoft Graph

Vous devez vérifier que vous avez consenti à Group.ReadWrite.All. Pour ce faire, vous pouvez sélectionner Modifier les autorisations.

Accédez à l’Afficheur Microsoft Graph

Connectez-vous à l’aide de votre compte d’administrateur client. Celui-ci devra peut-être être un compte d’administrateur d’identité hybride. Un compte d’administrateur d’identité hybride a été utilisé lors de la création de ce scénario. Un compte Administrateur d’identité hybride peut être suffisant.

En haut, remplacez GET par PATCH.

Dans la barre d’adresse, entrez

https://graph.microsoft.com/v1.0/groups/<Group Id>.Dans le corps de la demande, entrez :

{ extension_<guid>_WritebackEnabled: true }Si vous avez terminé correctement, l’écran affiche [].

À présent, en haut, remplacez PATCH par GET, puis examinez les propriétés du groupe marketing.

Cliquez sur Exécuter la requête. L’attribut récemment créé doit apparaître sur votre système.

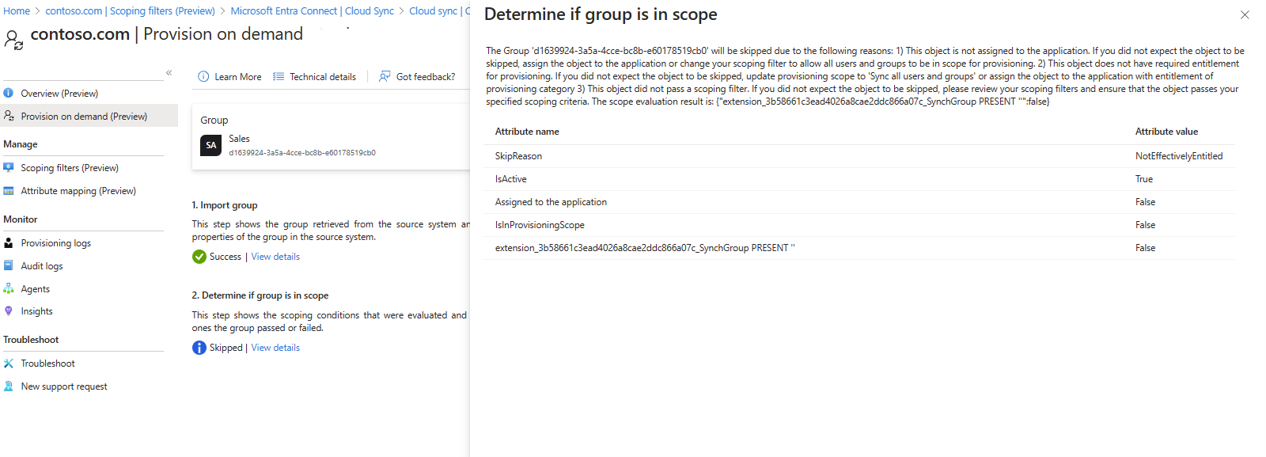

Tester notre configuration

Remarque

Lorsque vous utilisez l’approvisionnement à la demande, les membres ne sont pas automatiquement approvisionnés. Vous devez sélectionner les membres sur lesquels vous voulez effectuer le test, dans la limite de 5 membres.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’identité hybride au moins.

Accédez à Entra ID>Entra Connect>Synchronisation du Cloud.

- Sous Configuration, sélectionnez votre configuration.

- Sélectionnez Provisionnement à la demande à gauche.

- Entrez Marketing dans la zone Groupe sélectionné.

- Dans la section Utilisateurs sélectionnés, sélectionnez certains utilisateurs à tester. Sélectionnez Lola Jacobson et John Smith.

- Cliquez sur Approvisionner. L’approvisionné devrait s’effectuer avec succès.

- Essayez maintenant avec le groupe Sales, puis ajoutez Britta Simon et Anna Ringdahl. Cela ne permet normalement pas l’approvisionnement.

- Dans Active Directory, le groupe Marketing nouvellement créé doit apparaître.

- Vous pouvez maintenant accéder à la page Entra ID>Entra Connect>Vue d’ensemble de la synchronisation > Cloud pour passer en revue et activer notre configuration afin de commencer la synchronisation.