Attribuer l’accès à une identité managée à une ressource Azure ou une autre ressource

Les identités managées pour les ressources Azure sont une fonctionnalité de Microsoft Entra ID. Les services Azure prenant en charge les identités managées pour ressources Azure sont soumis à leur propre chronologie. Assurez-vous de passer en revue l’état Disponibilité des identités gérées pour votre ressource et les problèmes connus avant de commencer.

Cet article vous montre comment accorder à une identité managée de machine virtuelle Azure l’accès à un compte Stockage Azure. Une fois que vous avez configuré une ressource Azure avec une identité managée, vous pouvez accorder à l’identité managée l’accès à une autre ressource, de la même façon que pour n’importe quel principal de sécurité.

Prérequis

- Vérifiez que vous avez activé l’identité managée sur une ressource Azure, par exemple une machine virtuelle Azure ou un groupe de machines virtuelles identiques Azure. Pour obtenir des informations supplémentaires sur les identités managées pour les ressources Azure, consultez Que sont les identités managées pour les ressources Azure ?.

- Passez en revue la différence entre une identité managée affectée par le système et une identité managée affectée par l’utilisateur.

- Si vous n’avez pas encore de compte Azure, inscrivez-vous à un essai gratuit avant de continuer.

Utiliser le contrôle RBAC Azure pour affecter à une identité managée l’accès à une autre ressource à l’aide du portail Azure

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Important

Les étapes décrites ci-dessous montrent comment accorder l’accès à un service à l’aide d’Azure RBAC. Consultez la documentation spécifique au service concerné pour savoir comment octroyer l’accès. Par exemple, consultez Azure Data Explorer pour obtenir des instructions. Certains services Azure sont en cours d’adoption du contrôle RBAC Azure sur le plan de données.

Connectez-vous au portail Azure à l’aide d’un compte associé à l’abonnement Azure pour lequel vous avez configuré l’identité managée.

Accédez à la ressource dont vous souhaitez modifier le contrôle d’accès. Dans cet exemple, vous allez octroyer à une machine virtuelle Azure l’accès à un compte de stockage, puis vous pourrez accéder à ce compte de stockage.

Sélectionnez Contrôle d’accès (IAM) .

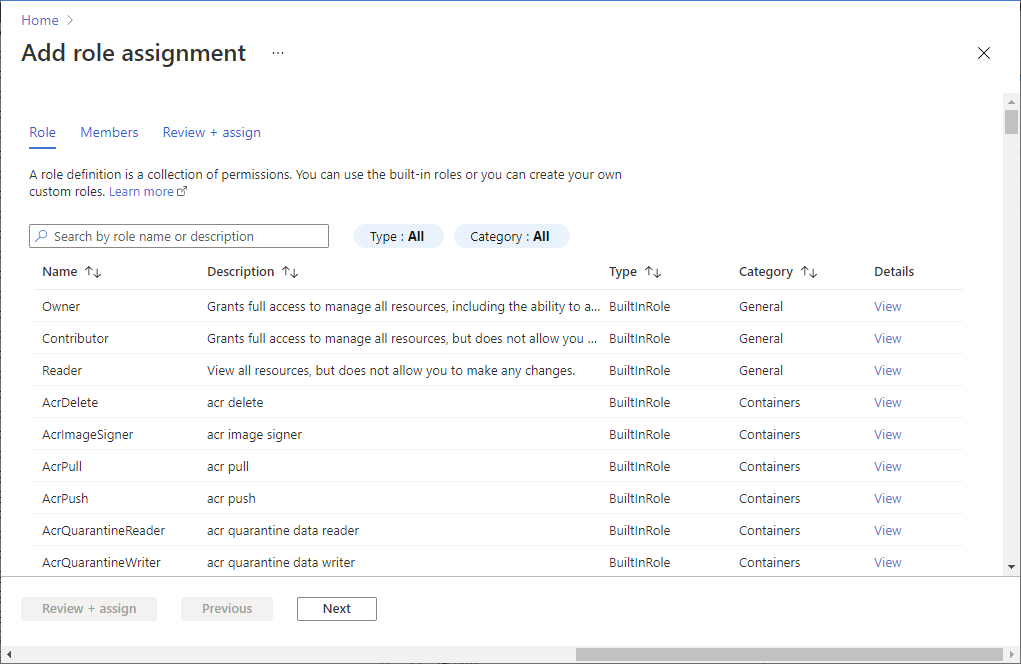

Sélectionnez Ajouter>Ajouter une attribution de rôle pour ouvrir la page Ajouter une attribution de rôle.

Sélectionnez le rôle et l’identité gérée. Pour connaître les étapes détaillées, consultez Attribuer des rôles Azure à l’aide du portail Azure.

Utiliser le contrôle RBAC Azure pour affecter à une identité managée l’accès à une autre ressource via l’interface CLI

Utilisez l’environnement Bash dans Azure Cloud Shell. Pour plus d’informations, consultez Démarrage rapide pour Bash dans Azure Cloud Shell.

Si vous préférez exécuter les commandes de référence de l’interface de ligne de commande localement, installez l’interface Azure CLI. Si vous exécutez sur Windows ou macOS, envisagez d’exécuter Azure CLI dans un conteneur Docker. Pour plus d’informations, consultez Guide pratique pour exécuter Azure CLI dans un conteneur Docker.

Si vous utilisez une installation locale, connectez-vous à Azure CLI à l’aide de la commande az login. Pour finir le processus d’authentification, suivez les étapes affichées dans votre terminal. Pour connaître les autres options de connexion, consultez Se connecter avec Azure CLI.

Lorsque vous y êtes invité, installez l’extension Azure CLI lors de la première utilisation. Pour plus d’informations sur les extensions, consultez Utiliser des extensions avec Azure CLI.

Exécutez az version pour rechercher la version et les bibliothèques dépendantes installées. Pour effectuer une mise à niveau vers la dernière version, exécutez az upgrade.

Dans cet exemple, vous octroyez à une machine virtuelle Azure l’accès managé à un compte de stockage. Utilisez d’abord az resource list pour obtenir le principal de service d’une machine virtuelle nommée myVM :

spID=$(az resource list -n myVM --query [*].identity.principalId --out tsv)Pour un groupe de machines virtuelles identiques Azure, la commande est la même, sauf qu’ici, vous obtenez le principal de service du groupe de machines virtuelles nommé « DevTestVMSS » :

spID=$(az resource list -n DevTestVMSS --query [*].identity.principalId --out tsv)Une fois que vous disposez de l’ID du principal de service, utilisez az role assignment create pour accorder à la machine virtuelle ou au groupe de machines virtuelles identiques l’accès Lecteur à un compte de stockage appelé « myStorageAcct » :

az role assignment create --assignee $spID --role 'Reader' --scope /subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/myStorageAcct

Utiliser le contrôle RBAC Azure pour affecter à une identité managée l’accès à une autre ressource via PowerShell

Remarque

Nous vous recommandons d’utiliser le module Azure Az PowerShell pour interagir avec Azure. Pour commencer, consultez Installer Azure PowerShell. Pour savoir comment migrer vers le module Az PowerShell, consultez Migrer Azure PowerShell depuis AzureRM vers Az.

Pour exécuter les scripts de cet exemple, vous avez deux options :

- Utiliser Azure Cloud Shell, que vous pouvez ouvrir en utilisant le bouton Essayer dans le coin supérieur droit des blocs de code.

- Exécuter les scripts localement en installant la dernière version d’Azure PowerShell, puis en vous connectant à Azure en utilisant

Connect-AzAccount.

Activez l’identité managée sur une ressource Azure, telle qu’une machine virtuelle Azure.

Octroyez à la machine virtuelle Azure l’accès à un compte de stockage.

- Utilisez Get-AzVM pour obtenir le principal de service de la machine virtuelle nommée

myVM, qui a été créé quand vous avez activé l’identité managée. - Utilisez New-AzRoleAssignment pour accorder à la machine virtuelle un accès de type Lecteur à un compte de stockage appelé

myStorageAcct:

$spID = (Get-AzVM -ResourceGroupName myRG -Name myVM).identity.principalid New-AzRoleAssignment -ObjectId $spID -RoleDefinitionName "Reader" -Scope "/subscriptions/<mySubscriptionID>/resourceGroups/<myResourceGroup>/providers/Microsoft.Storage/storageAccounts/<myStorageAcct>"- Utilisez Get-AzVM pour obtenir le principal de service de la machine virtuelle nommée

Étapes suivantes

- Pour activer les identités managées sur une machine virtuelle Azure, consultez Configurer des identités managées pour les ressources Azure.

- Pour activer les identités managées sur un groupe de machines virtuelles identiques Azure, consultez Configurer des identités managées pour les ressources Azure sur un groupe de machines virtuelles identiques.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour