Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit les étapes à suivre dans G Suite et Dans Microsoft Entra ID pour configurer l’approvisionnement automatique d’utilisateurs. Une fois configuré, l’ID Microsoft Entra provisionne et déprovisionne automatiquement les utilisateurs et les groupes vers G Suite à l’aide du service de provisionnement Microsoft Entra. Pour plus d’informations sur ce que fait ce service, son fonctionnement et ses questions fréquemment posées, consultez Automatiser l’approvisionnement et le déprovisionnement des utilisateurs sur les applications SaaS avec l’ID Microsoft Entra.

Remarque

Cet article décrit un connecteur construit sur le service de gestion des identités et accès Microsoft Entra. Pour plus d’informations sur ce que fait ce service, son fonctionnement et ses questions fréquemment posées, consultez Automatiser l’approvisionnement et le déprovisionnement des utilisateurs sur les applications SaaS avec l’ID Microsoft Entra.

Fonctionnalités prises en charge

- Création d’utilisateurs dans G Suite

- Supprimer des utilisateurs dans G Suite lorsqu’ils ne nécessitent plus d’accès (remarque : la suppression d’un utilisateur de l’étendue de synchronisation n’entraîne pas la suppression de l’objet dans GSuite)

- Maintenir les attributs utilisateur synchronisés entre Microsoft Entra ID et G Suite.

- Attribution de groupes et d’appartenances de groupe dans G Suite

- Authentification unique à G Suite (recommandé)

Prérequis

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Un compte G Suite

- Un compte d’utilisateur dans G Suite avec des autorisations d’administrateur.

Étape 1 : Planifier votre déploiement de l’approvisionnement

- Découvrez comment fonctionne le service d’approvisionnement.

- Déterminer qui relève du périmètre de l'approvisionnement.

- Déterminez quelles données faire correspondre entre Microsoft Entra ID et G Suite.

Étape 2 : Configurer G Suite pour prendre en charge l’approvisionnement avec Microsoft Entra ID

Avant de configurer G Suite pour l’attribution automatique d’utilisateurs avec Microsoft Entra ID, vous devez activer l’approvisionnement SCIM dans G Suite.

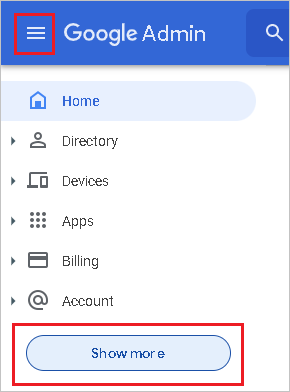

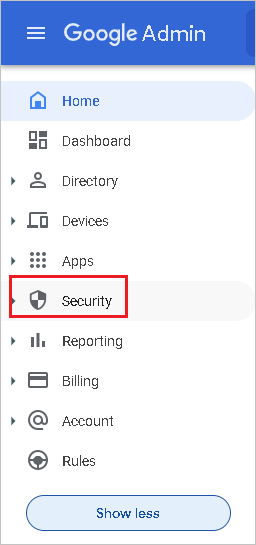

Connectez-vous à la console d’administration G Suite avec votre compte d’administrateur, puis sélectionnez Menu principal , puis Sécurité. Si vous ne le voyez pas, il peut être masqué sous le menu Afficher plus .

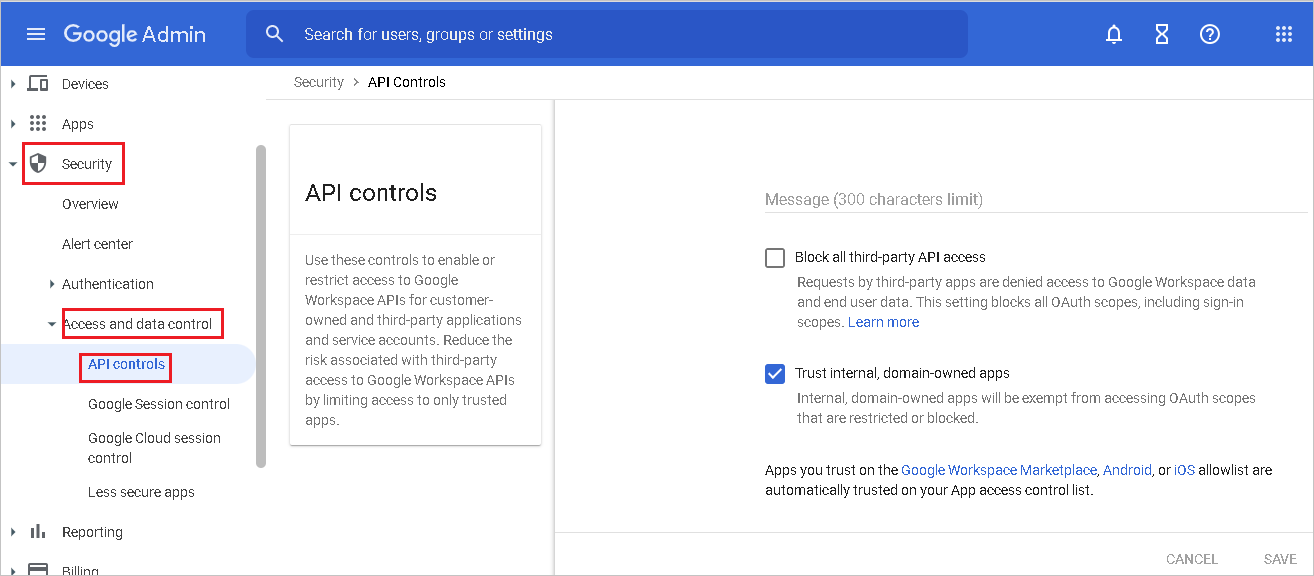

Accédez à Sécurité -> Contrôle d’accès et de données -> Contrôles d’API . Cochez la case Approuver les applications internes, appartenant à un domaine , puis sélectionnez ENREGISTRER

Important

Pour chaque utilisateur que vous envisagez de provisionner sur G Suite, son nom d’utilisateur dans Microsoft Entra ID doit être lié à un domaine personnalisé. Par exemple, les noms d’utilisateurs qui ressemblent bob@contoso.onmicrosoft.com ne sont pas acceptés par G Suite. En revanche, bob@contoso.com est accepté. Vous pouvez modifier le domaine d’un utilisateur existant en suivant les instructions fournies ici.

Après ajout et vérification de vos domaines personnalisés souhaités avec Microsoft Entra ID, vous devez les vérifier à nouveau avec G Suite. Pour vérifier les domaines dans G Suite, reportez-vous aux étapes suivantes :

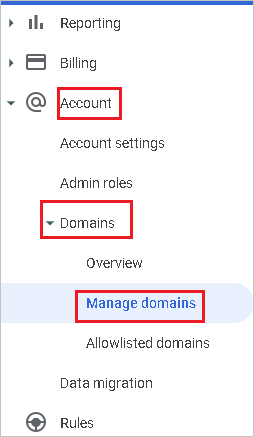

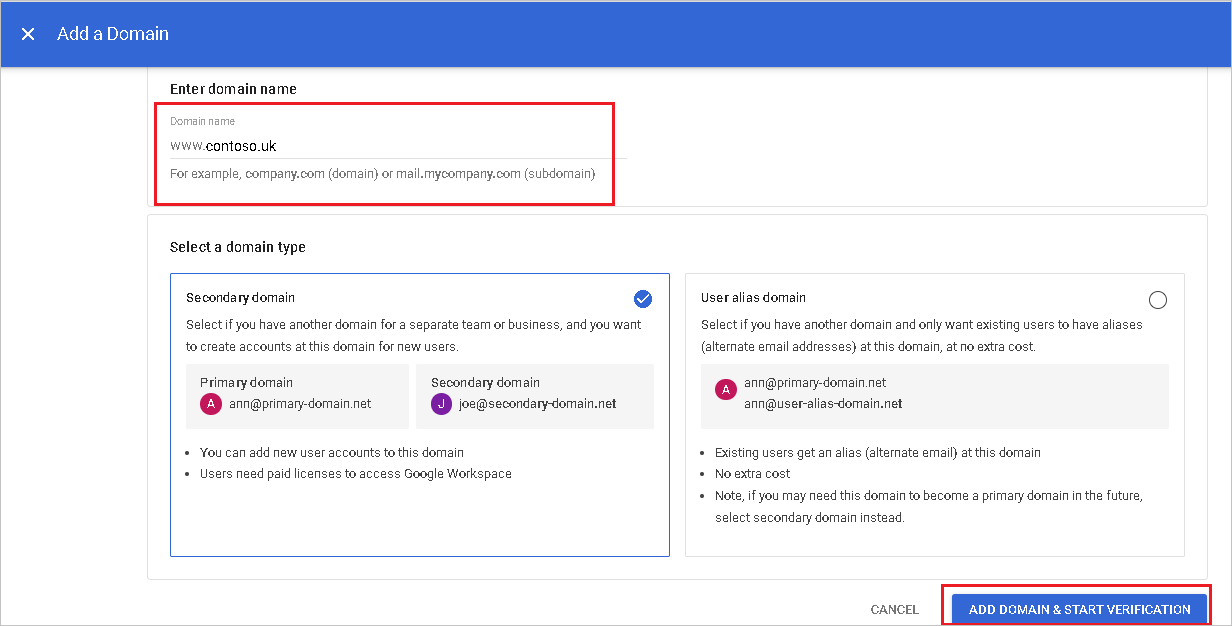

Dans la console d’administration G Suite, accédez au compte -> Domaines -> Gérer les domaines.

Dans la page Gérer le domaine, sélectionnez Ajouter un domaine.

Dans la page Ajouter un domaine, saisissez le nom du domaine que vous souhaitez ajouter.

Sélectionnez ADD DOMAIN &START VERIFICATION. Puis suivez les étapes pour vérifier que vous possédez le nom de domaine. Pour obtenir des instructions complètes sur la façon de vérifier votre domaine avec Google, consultez Vérifier la propriété de votre site.

Répétez la procédure précédente pour tous les domaines supplémentaires que vous souhaitez ajouter à G Suite.

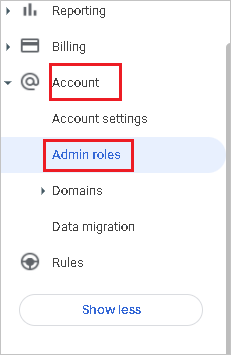

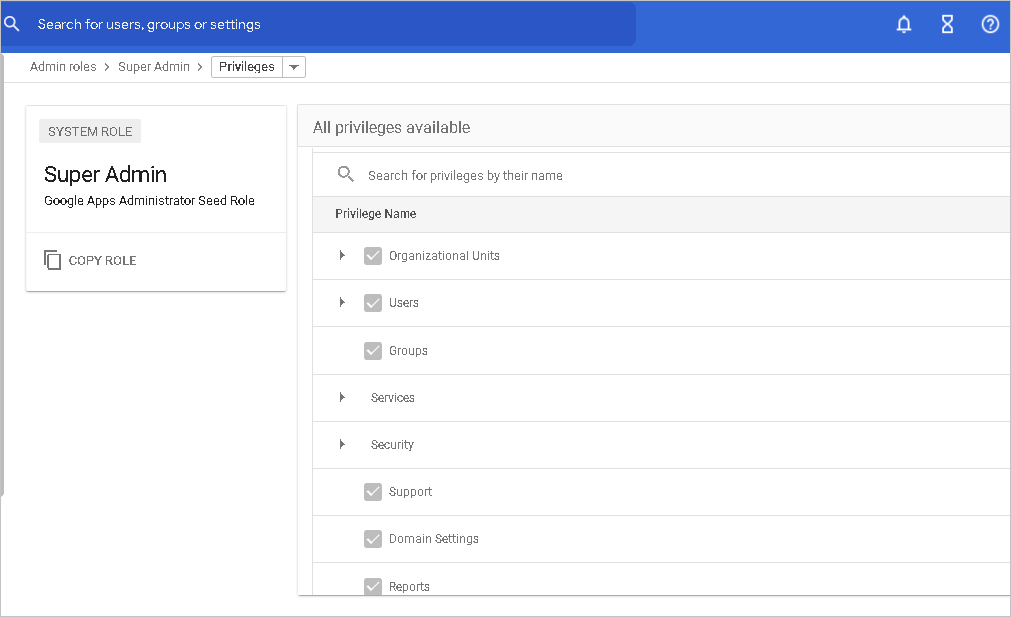

Déterminez ensuite le compte d’administrateur à utiliser pour gérer l’approvisionnement des utilisateurs dans G Suite. Accédez à Compte->rôles d’administrateur.

Pour le rôle d’administrateur de ce compte, modifiez les privilèges de ce rôle. Veillez à activer tous les privilèges d’API d’administration afin que ce compte puisse être utilisé pour l’approvisionnement.

Étape 3 : Ajouter G Suite à partir de la galerie d’applications Microsoft Entra

Ajoutez G Suite à partir de la galerie d’applications Microsoft Entra pour pouvoir gérer l’approvisionnement dans G Suite. Si vous avez déjà configuré G Suite pour l’authentification SSO, vous pouvez utiliser la même application. Toutefois, nous vous recommandons de créer une application distincte lors du test initial de l’intégration. En savoir plus sur l’ajout d’une application à partir de la galerie ici.

Étape 4 : Définir qui est concerné par l’approvisionnement

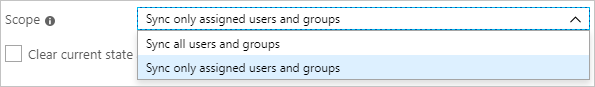

Le service d’approvisionnement Microsoft Entra vous permet d’étendre l’étendue qui est approvisionnée en fonction de l’affectation à l’application, ou en fonction des attributs de l’utilisateur ou du groupe. Si vous choisissez de définir l'étendue de l'approvisionnement à votre application selon l'affectation, vous pouvez utiliser les étapes pour assigner des utilisateurs et des groupes à l'application. Si vous choisissez de baser uniquement l'approvisionnement sur les attributs de l'utilisateur ou du groupe, vous pouvez utiliser un filtre d'étendue.

Commencez progressivement. Testez avec un petit ensemble d’utilisateurs et de groupes avant d’effectuer un déploiement général. Lorsque l’étendue de l’approvisionnement est définie sur les utilisateurs et les groupes attribués, vous pouvez contrôler cela en affectant un ou deux utilisateurs ou groupes à l’application. Lorsque l’étendue est définie sur tous les utilisateurs et groupes, vous pouvez spécifier un filtre d’étendue basé sur des attributs .

Si vous avez besoin de rôles supplémentaires, vous pouvez mettre à jour le manifeste de l’application pour ajouter de nouveaux rôles.

Étape 5 : Configurer l’attribution automatique d’utilisateurs sur G Suite

Cette section vous présente les étapes de configuration du service d'approvisionnement Microsoft Entra pour créer, mettre à jour et désactiver des utilisateurs et/ou des groupes dans TestApp en fonction des attributions d'utilisateurs et/ou de groupes dans Microsoft Entra ID.

Remarque

Pour en savoir plus sur le point de terminaison de l’API Directory G Suite, reportez-vous à la documentation de référence de l’API Directory.

Pour configurer l’attribution automatique d’utilisateurs pour G Suite dans Microsoft Entra ID :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

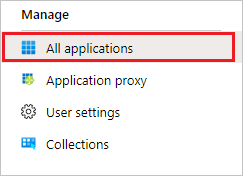

Accédez aux applications d'entreprise

Entra ID .

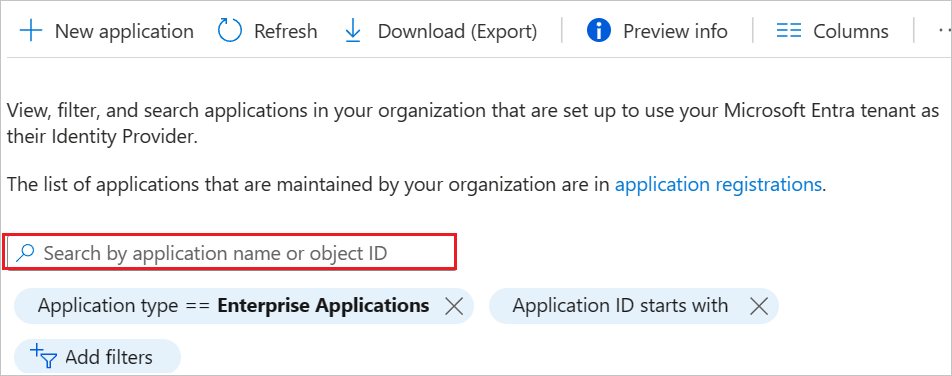

Dans la liste des applications, sélectionnez G Suite.

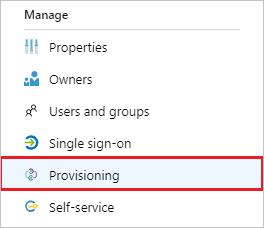

Sélectionnez l’onglet Approvisionnement . Sélectionnez Bien démarrer.

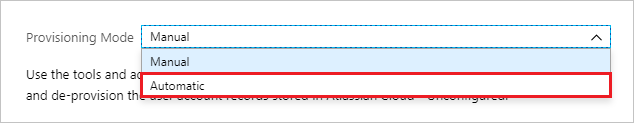

Définissez le mode d’approvisionnementsur Automatique.

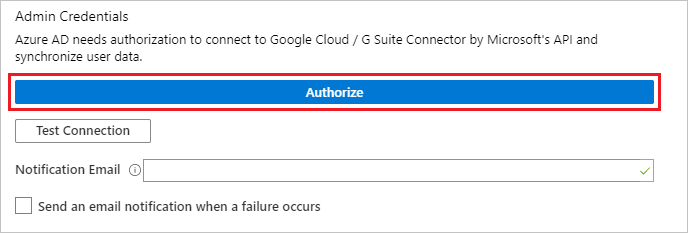

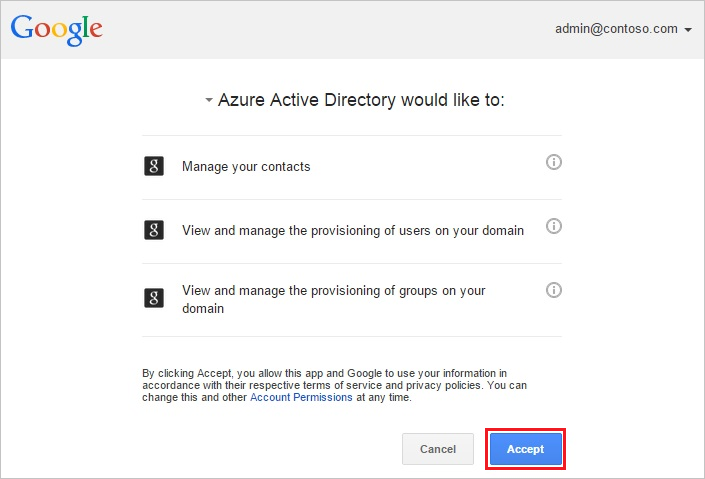

Dans la section Informations d’identification de l’administrateur , sélectionnez Autoriser. Vous êtes redirigé vers une boîte de dialogue d’autorisation Google dans une nouvelle fenêtre de navigateur.

Confirmez que vous souhaitez autoriser Microsoft Entra à apporter des modifications à votre locataire G Suite. Sélectionnez Accepter.

Sélectionnez Tester la connexion pour vous assurer que l’ID Microsoft Entra peut se connecter à G Suite. Si la connexion échoue, vérifiez que votre compte G Suite dispose des autorisations d’administrateur et réessayez. Ensuite, réessayez l’étape Autoriser .

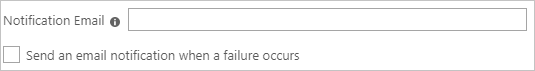

Dans le champ e-mail de notification

, entrez l’adresse e-mail d’une personne ou d’un groupe qui doit recevoir les notifications d’erreur d’approvisionnement, puis cochez la case Envoyer une notification par e-mail lorsqu’un échec se produit .

Sélectionnez Enregistrer.

Dans la section Mappages, sélectionnez Provisionner les utilisateurs de Microsoft Entra.

Passez en revue les attributs utilisateur qui sont synchronisés entre Microsoft Entra ID et G Suite dans la section Mappage des attributs . Sélectionnez le bouton Enregistrer pour valider les modifications.

Remarque

Actuellement, le provisionnement GSuite prend seulement en charge l’utilisation de primaryEmail comme attribut correspondant.

| Attribut | Catégorie |

|---|---|

| email principal | Chaîne |

| relations.[type eq « manager »].value | Chaîne |

| nom.de.famille | Chaîne |

| nom_prénom | Chaîne |

| interrompu | Chaîne |

| externalIds. [type eq « custom"].value | Chaîne |

| externalIds.[type eq "organisation"].value | Chaîne |

| Adresses.[type eq "work"].pays | Chaîne |

| Adresses.[type eq « travail »].streetAddress | Chaîne |

| adresses.[type eq « travail »].region | Chaîne |

| Adresses. [type eq « work"].locality | Chaîne |

| adresses.[type eq "travail"].postalCode | Chaîne |

| e-mails.[type eq « travail »].address | Chaîne |

| Organisation.[type eq "travail"].département | Chaîne |

| Organisations.[type eq « travail »].title | Chaîne |

| phoneNumbers.[type eq « travail »].value | Chaîne |

| phoneNumbers.[type == « mobile »].value | Chaîne |

| phoneNumbers. [type eq « work_fax"].value | Chaîne |

| e-mails.[type eq « travail »].address | Chaîne |

| Organisation.[type eq "travail"].département | Chaîne |

| Organisations.[type eq « travail »].title | Chaîne |

| adresses.[type eq « domicile »].pays | Chaîne |

| Adresses. [type eq « home"].formatted | Chaîne |

| Adresses. [type eq « home"].localité | Chaîne |

| Adresses.[type eq « domicile »].postalCode | Chaîne |

| Adresses. [type eq « home"].region | Chaîne |

| adresses.[type eq « domicile »].streetAddress | Chaîne |

| Adresses.[type eq « other »].pays | Chaîne |

| Adresses.[type eq «autre»].formaté | Chaîne |

| Adresses.[type eq « other »].locality | Chaîne |

| Adresses. [type eq « other"].postalCode | Chaîne |

| Adresses.[type eq « autre »].region | Chaîne |

| Adresses.[type eq « autre »].streetAddress | Chaîne |

| Adresses. [type eq « work"].formatted | Chaîne |

| Changer le mot de passe à la prochaine connexion | Chaîne |

| e-mails.[type eq « domicile »].address | Chaîne |

| e-mails.[type eq « autre »].address | Chaîne |

| externalIds.[type eq « compte »].value | Chaîne |

| externalIds. [type eq « custom"].customType | Chaîne |

| externalIds.[type eq « client »].value | Chaîne |

| externalIds.[type eq « login_id »].value | Chaîne |

| externalIds. [type eq « network"].value | Chaîne |

| gender.type | Chaîne |

| IdentifiantImmuableGénéré | Chaîne |

| Identificateur | Chaîne |

| ims.[type eq « home »].protocol | Chaîne |

| Ims.[type eq « other »].protocol | Chaîne |

| Ims.[type égal « work »].protocol | Chaîne |

| inclure dans la liste d'adresses globale | Chaîne |

| ipWhitelisted | Chaîne |

| organizations.[type eq « school »].centre de coûts | Chaîne |

| Organisations.[type eq « école »].department | Chaîne |

| Organisations.[type eq « école »].domain | Chaîne |

| Organisations.[type eq « school »].fullTimeEquivalent | Chaîne |

| organisations [type eq « école »].emplacement | Chaîne |

| Organisations. (type eq « école »).nom | Chaîne |

| organisations.[type eq « école »].symbole | Chaîne |

| Organisations. [type eq « école »].titre | Chaîne |

| Organisations[type égal à « work »].costCenter | Chaîne |

| Organisations.[type eq « work »].domain | Chaîne |

| Organisations.[type eq « work »].équivalent temps plein | Chaîne |

| Organisations.[type eq « work »].location | Chaîne |

| organisations.[type eq « travail »].name | Chaîne |

| Organisations.[type eq « work »].symbol | Chaîne |

| OrgUnitPath | Chaîne |

| phoneNumbers.[type eq « domicile »].value | Chaîne |

| phoneNumbers.[type eq « autre »].value | Chaîne |

| les sites web.[type eq « home »].value | Chaîne |

| sites Web. [type eq « other »].value | Chaîne |

| sites web.[type eq « work »].value | Chaîne |

Dans la section Mappages, sélectionnez Configurer des groupes Microsoft Entra.

Passez en revue les attributs de groupe qui sont synchronisés entre Microsoft Entra ID et G Suite dans la section Mappage des attributs . Les attributs sélectionnés en tant que propriétés correspondantes sont utilisés pour faire correspondre les groupes dans G Suite pour les opérations de mise à jour. Sélectionnez le bouton Enregistrer pour valider les modifications.

Attribut Catégorie Messagerie électronique Chaîne Membres Chaîne nom Chaîne descriptif Chaîne Pour configurer des filtres d’étendue, reportez-vous aux instructions suivantes fournies dans l’article de filtre d’étendue.

Pour activer le service d’approvisionnement Microsoft Entra pour G Suite, modifiez l’état d’approvisionnement sur Activé dans la section Paramètres .

Définissez les utilisateurs et/ou groupes que vous souhaitez approvisionner sur G Suite en choisissant les valeurs souhaitées dans Étendue dans la section Paramètres .

Lorsque vous êtes prêt à provisionner, sélectionnez Enregistrer.

Cette opération démarre le cycle de synchronisation initial de tous les utilisateurs et groupes définis dans l’étendue dans la section Paramètres . L'exécution du cycle initial prend plus de temps que les cycles suivants, qui se produisent environ toutes les 40 minutes tant que le service de provisionnement Microsoft Entra est en cours d'exécution.

Remarque

Si les utilisateurs disposent déjà d’un compte personnel/consommateur existant à l’aide de l’adresse e-mail de l’utilisateur Microsoft Entra, cela peut entraîner un problème qui peut être résolu à l’aide de Google Transfer Tool avant d’effectuer la synchronisation de l’annuaire.

Étape 6 : Surveiller votre déploiement

Une fois le provisionnement configuré, utilisez les ressources suivantes pour superviser votre déploiement :

- Utilisez les journaux d’approvisionnement pour déterminer quels utilisateurs sont provisionnés correctement ou sans succès

- Vérifiez la barre de progression pour voir l’état du cycle d’approvisionnement et à quel point il est proche de l’achèvement.

- Si la configuration de l’approvisionnement semble être dans un état non sain, l’application passe en quarantaine. Pour en savoir plus sur les états de quarantaine, consultez l'article sur le statut de mise en quarantaine des applications.

Conseils de dépannage

- Retirer un utilisateur de l’étendue de synchronisation le désactive dans G Suite, mais ne le supprime pas

Accès aux applications juste-à-temps (JIT) avec Azure AD Privileged Identity Management (PIM) pour des groupes

Avec PIM pour les groupes, vous pouvez fournir un accès juste-à-temps aux groupes dans Google Cloud / Espace de travail Google et réduire le nombre d’utilisateurs qui ont un accès permanent aux groupes privilégiés dans Google Cloud / Espace de travail Google.

Configurer votre application d’entreprise pour l’authentification unique et l’approvisionnement

- Ajoutez Google Cloud / Google Workspace à votre locataire, configurez-le pour l’approvisionnement, comme décrit dans cet article, puis démarrez l’approvisionnement.

- Configurer l’authentification unique pour Google Cloud / Google Workspace.

- Créez un groupe qui fournit à tous les utilisateurs l’accès à l’application.

- Affectez le groupe à l’application Google Cloud/Espace de travail Google.

- Affectez votre utilisateur de test en tant que membre direct du groupe créé à l’étape précédente, ou donnez-lui accès au groupe via un package d’accès. Ce groupe peut être utilisé pour l’accès persistant non administrateur dans Google Cloud/Espace de travail Google.

Activer PIM pour les groupes

- Créez un deuxième groupe dans Microsoft Entra ID. Ce groupe fournit l’accès aux autorisations d’administrateur dans Google Cloud/Espace de travail Google.

- Mettre le groupe sous gestion dans Microsoft Entra PIM.

- Définissez votre utilisateur de test comme éligible pour le groupe dans PIM avec le rôle de membre.

- Affectez le deuxième groupe à l’application Google Cloud/Espace de travail Google.

- Utilisez l’approvisionnement à la demande pour créer le groupe dans Google Cloud /Espace de travail Google.

- Connectez-vous à Google Cloud /Espace de travail Google et attribuez au deuxième groupe les autorisations nécessaires pour effectuer des tâches d’administration.

À présent, tous les utilisateurs finaux qui ont été éligibles pour le groupe dans PIM peuvent obtenir l’accès JIT au groupe dans Google Cloud / Google Workspace en activant leur appartenance au groupe. Lorsque leur affectation expire, l’utilisateur est supprimé du groupe dans Google Cloud / Google Workspace. Au cours du prochain cycle incrémentiel, le service d’approvisionnement tente de supprimer à nouveau l’utilisateur du groupe. Cela peut entraîner une erreur dans les journaux d’approvisionnement. Cette erreur est attendue, car l’appartenance au groupe a déjà été supprimée. Le message d’erreur peut être ignoré en toute sécurité.

- Combien de temps faut-il pour qu’un utilisateur soit approvisionné dans l’application ?

- Lorsqu’un utilisateur est ajouté à un groupe dans Microsoft Entra ID en dehors de l’activation de son appartenance au groupe à l’aide de Microsoft Entra ID Privileged Identity Management (PIM) :

- L’appartenance au groupe est approvisionnée dans l’application lors du prochain cycle de synchronisation. Le cycle de synchronisation s’exécute toutes les 40 minutes.

- Lorsqu’un utilisateur active son appartenance au groupe dans Microsoft Entra ID PIM :

- L’appartenance au groupe est approvisionnée en 2 à 10 minutes. Lorsque le taux de requêtes à un moment donné est élevé, les requêtes sont limitées à un taux de cinq requêtes toutes les 10 secondes.

- Pour les cinq premiers utilisateurs activant leur appartenance à un groupe pour une application spécifique sur une période de 10 secondes, l’appartenance au groupe est approvisionnée dans l’application en 2 à 10 minutes.

- Pour le sixième utilisateur et au-delà d’une période de 10 secondes activant son appartenance à un groupe pour une application spécifique, l’appartenance au groupe est approvisionnée à l’application au cours du prochain cycle de synchronisation. Le cycle de synchronisation s’exécute toutes les 40 minutes. Les limitations sont propres à chaque application d’entreprise.

- Lorsqu’un utilisateur est ajouté à un groupe dans Microsoft Entra ID en dehors de l’activation de son appartenance au groupe à l’aide de Microsoft Entra ID Privileged Identity Management (PIM) :

- Si l’utilisateur ne parvient pas à accéder au groupe nécessaire dans Google Cloud / Google Workspace, passez en revue les journaux PIM et les journaux d’approvisionnement pour vérifier que l’appartenance au groupe a été correctement mise à jour. Selon la façon dont l’application cible est conçue, il peut prendre plus de temps pour que l’appartenance au groupe prenne effet dans l’application.

- Vous pouvez créer des alertes pour les échecs à l’aide d’Azure Monitor.

Journal des modifications

- 17/10/2020 : assistance ajoutée pour plus d’attributs de groupe et utilisateurs de G Suite.

- 17/10/2020 - Mise à jour des noms d’attributs cibles G Suite pour correspondre à ce qui est défini ici.

- 17/10/2020 : mappages d’attributs par défaut mis à jour.

Plus de ressources

- Gestion de l’approvisionnement de comptes d’utilisateur pour Les applications d’entreprise

- Qu’est-ce que l’accès aux applications et l’authentification unique avec l’ID Microsoft Entra ?