Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer Google Cloud / G Suite Connector de Microsoft à l’ID Microsoft Entra. Lorsque vous intégrez Google Cloud / G Suite Connector par Microsoft à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à Google Cloud / G Suite Connector par Microsoft.

- Autoriser les utilisateurs à se connecter automatiquement à Google Cloud / G Suite Connector par Microsoft avec leur compte Microsoft Entra.

- Gérer vos comptes dans un seul emplacement centralisé.

Prerequisites

Le scénario décrit dans cet article suppose que vous disposez déjà des conditions préalables suivantes :

- Un compte d’utilisateur Microsoft Entra avec un abonnement actif. Si vous n’en avez pas encore, vous pouvez créer un compte gratuitement.

- L’un des rôles suivants :

- Un abonnement à Google Cloud / G Suite Connector par Microsoft pour lequel l’authentification unique est activée.

- Un abonnement Google Apps ou Google Cloud Platform.

Remarque

Pour tester les étapes décrites dans cet article, nous vous déconseillons d’utiliser un environnement de production. Ce document a été créé à l’aide de la nouvelle expérience utilisateur Authentification unique. Si vous utilisez toujours l’ancien, la configuration se présente différemment. Vous pouvez activer la nouvelle expérience dans les paramètres d’authentification unique de l’application G Suite. Accédez aux applications Microsoft Entra ID>Enterprise, sélectionnez Google Cloud / G Suite Connector par Microsoft, sélectionnez Authentification unique , puis essayez notre nouvelle expérience.

Pour tester les étapes décrites dans cet article, vous devez suivre les recommandations suivantes :

- N’utilisez pas votre environnement de production, sauf si cela est nécessaire.

- Si vous n’avez pas d’abonnement, vous pouvez obtenir un compte gratuit .

Modifications récentes

Les mises à jour récentes de Google permettent désormais l’ajout de groupes d’utilisateurs aux profils d’authentification unique tiers. Cela permet un contrôle plus précis sur l’attribution des paramètres d’authentification unique. Vous pouvez maintenant créer des attributions de profil d’authentification unique, ce qui vous permet de migrer des utilisateurs en phases plutôt que de déplacer l’ensemble de l’entreprise. Dans cette zone, vous voyez des détails sur le fournisseur de services avec un ID d’entité et une URL ACS, que vous devez maintenant ajouter dans Azure Apps pour la réponse et l'entité.

Forum Aux Questions

Q : Cette intégration prend-elle en charge l’intégration SSO de Google Cloud Platform avec Microsoft Entra ID ?

A : Oui. Google Cloud Platform et Google Apps partagent la même plateforme d’authentification. Pour l’intégration Google Cloud Platform, vous avez donc besoin de configurer la SSO avec Google Apps.

Q : Les Chromebooks et d’autres appareils Chrome sont-ils compatibles avec l’authentification unique Microsoft Entra ?

R : Oui, les utilisateurs peuvent se connecter à leurs appareils Chromebook en entrant leurs informations d’identification Microsoft Entra. Consultez cet article de support Google Cloud / G Suite Connector by Microsoft pour plus d’informations sur la raison pour laquelle les utilisateurs peuvent être invités à entrer des informations d’identification deux fois.

Q : Si j’active l’authentification unique, les utilisateurs pourront-ils utiliser leurs informations d’identification Microsoft Entra pour se connecter à n’importe quel produit Google Classroom, GMail, Google Drive, YouTube, etc. ?

R : Oui, selon le connecteur Google Cloud/G Suite de Microsoft que vous choisissez d’activer ou de désactiver pour votre organisation.

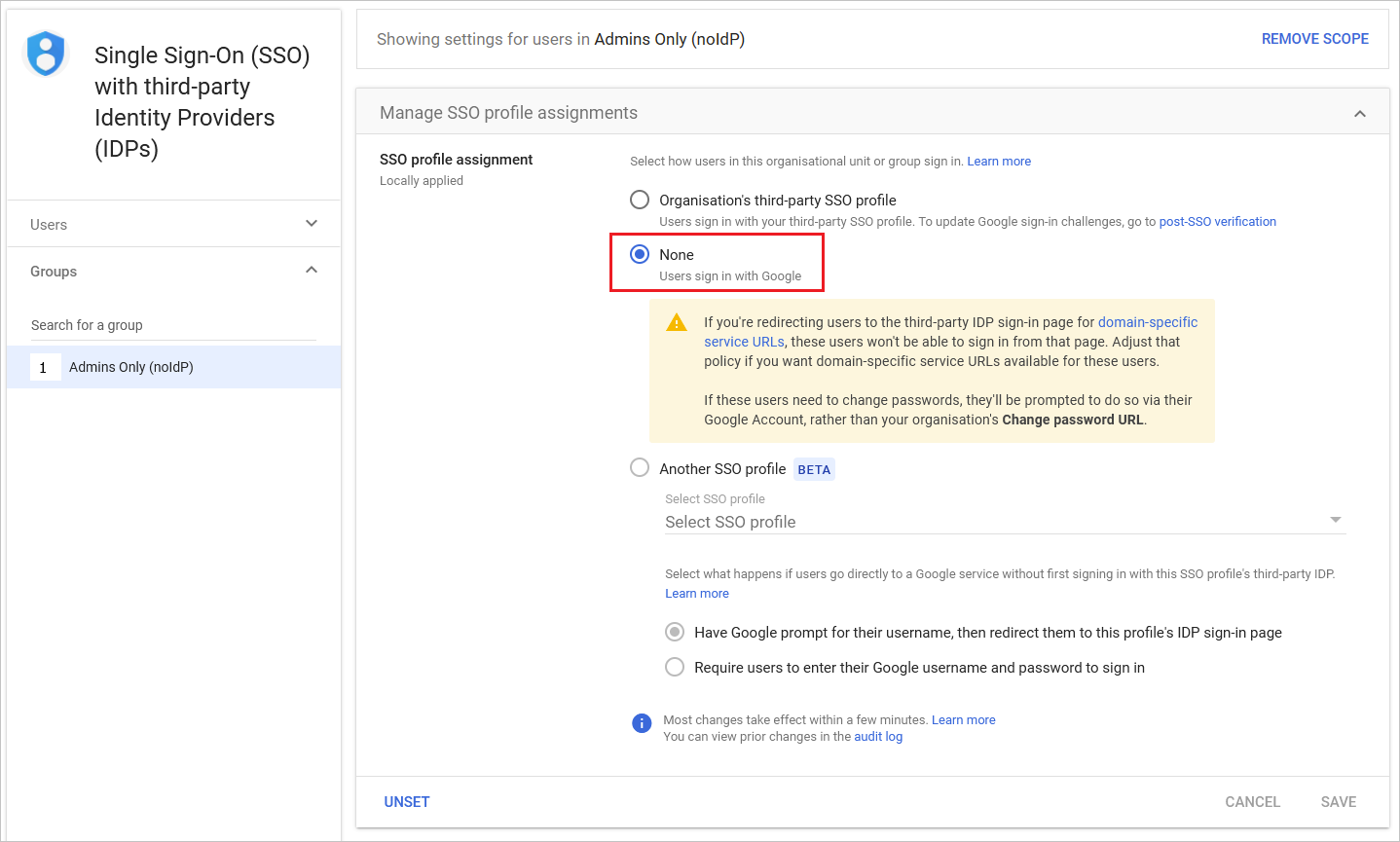

Q : Puis-je activer l’authentification unique uniquement pour un sous-ensemble de mes utilisateurs Google Cloud / G Suite Connector ?

R : Oui, les profils d’authentification unique peuvent être sélectionnés par utilisateur, unité organisationnelle ou groupe dans Google Workspace.

Sélectionnez le profil SSO comme « aucun » pour le groupe Google Workspace. Cela empêche les membres de ce (groupe Google Workspace) d'être redirigés vers Microsoft Entra ID pour la connexion.

Q : Si un utilisateur est connecté via Windows, s’authentifient-ils automatiquement auprès de Google Cloud / G Suite Connector par Microsoft sans être invité à entrer un mot de passe ?

A : Deux options permettent de prendre en charge ce scénario. Tout d’abord, les utilisateurs peuvent se connecter à des appareils Windows 10 via la jonction Microsoft Entra. Les utilisateurs peuvent également se connecter à des appareils Windows joints à un annuaire Active Directory local activé pour l'authentification unique auprès de Microsoft Entra ID via un déploiement AD FS (Active Directory Federation Services). Les deux options vous obligent à effectuer les étapes décrites dans l’article suivant pour activer l’authentification unique entre Microsoft Entra ID et Google Cloud / G Suite Connector by Microsoft.

Q : Que dois-je faire quand j’obtiens un message d’erreur « e-mail non valide » ?

A : Pour cette configuration, l’attribut d’adresse e-mail est obligatoire pour permettre aux utilisateurs de se connecter. Cet attribut ne peut pas être défini manuellement.

L’attribut d’adresse e-mail est rempli automatiquement pour tout utilisateur disposant d’une licence Exchange valide. Si l’utilisateur n’est pas activé par e-mail, cette erreur est reçue, car l’application doit obtenir cet attribut pour accorder l’accès.

Vous pouvez accéder à portal.office.com avec un compte d’administrateur, puis sélectionner dans le Centre d’administration, la facturation, les abonnements, sélectionner votre abonnement Microsoft 365, puis sélectionner affecter aux utilisateurs, sélectionner les utilisateurs que vous souhaitez vérifier leur abonnement et dans le volet droit, sélectionner modifier les licences.

Une fois la licence Microsoft 365 attribuée, vous devrez peut-être patienter quelques minutes avant qu’elle ne soit appliquée. Après cela, l’attribut user.mail est renseigné automatiquement et le problème doit être résolu.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

Google Cloud / G Suite Connector par Microsoft prend en charge l’authentification unique lancée par le fournisseur de services.

Google Cloud / G Suite Connector by Microsoft prend en charge l’approvisionnement automatique d’utilisateurs.

Ajout de Google Cloud / G Suite Connector par Microsoft à partir de la galerie

Pour configurer l’intégration de Google Cloud / G Suite Connector par Microsoft à Microsoft Entra ID, vous devez ajouter Google Cloud / G Suite Connector par Microsoft à votre liste d’applications SaaS managées, à partir de la galerie.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

- Accédez à Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie , tapez Google Cloud / G Suite Connector par Microsoft dans la zone de recherche.

- Sélectionnez Google Cloud / G Suite Connector by Microsoft dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). Pour en savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour Google Cloud / G Suite Connector par Microsoft

Configurez et testez l’authentification unique Microsoft Entra avec Google Cloud / G Suite Connector par Microsoft à l’aide d’un utilisateur de test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir un lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans Google Cloud / G Suite Connector par Microsoft.

Pour configurer et tester l’authentification unique Microsoft Entra avec Google Cloud / G Suite Connector par Microsoft, effectuez les étapes suivantes :

- Configurez l’authentification unique Microsoft Entra pour permettre à vos utilisateurs d’utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affectez l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurez Google Cloud/G Suite Connector by Microsoft SSO pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test pour le Google Cloud/G Suite Connector de Microsoft - pour avoir un équivalent de B.Simon dans le Google Cloud/G Suite Connector de Microsoft, qui soit lié à la représentation utilisateur Microsoft Entra.

- Test SSO pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Suivez ces étapes pour activer l’authentification unique (SSO) Microsoft Entra.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application cloud au moins.

Accédez à Entra ID>Applications d'entreprise>Google Cloud / G Suite Connector by Microsoft>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique , sélectionnez SAML.

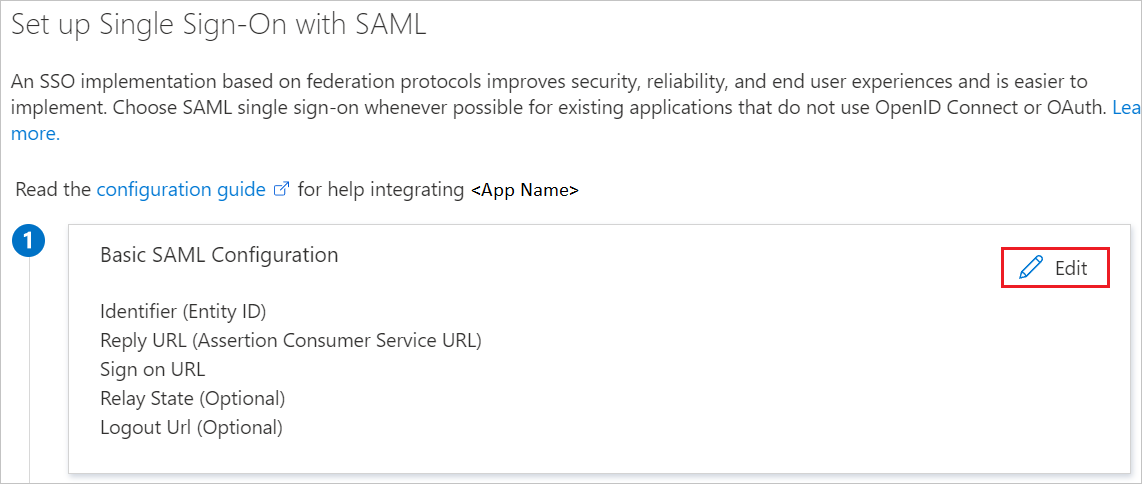

Dans la page Configurer l’authentification unique avec SAML , sélectionnez l’icône crayon de configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base , si vous souhaitez configurer pour Gmail , procédez comme suit :

a) Dans la zone de texte Identificateur , tapez une URL à l’aide de l’un des modèles suivants :

Identificateur google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Dans l’URL de réponse zone de texte, tapez une URL à l’aide de l’un des modèles suivants :

URL de réponse https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. Dans la zone de texte URL de connexion , tapez une URL au format suivant :

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comDans la section Configuration SAML de base , si vous souhaitez configurer pour Google Cloud Platform , procédez comme suit :

a) Dans la zone de texte Identificateur , tapez une URL à l’aide de l’un des modèles suivants :

Identificateur google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Dans l’URL de réponse zone de texte, tapez une URL à l’aide de l’un des modèles suivants :

URL de réponse https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. Dans la zone de texte URL de connexion , tapez une URL au format suivant :

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comRemarque

Ces valeurs ne sont pas réelles. Mettez à jour ces valeurs avec l’identificateur, l’URL de réponse et l’URL de connexion réels. Google Cloud / G Suite Connector by Microsoft ne fournit pas de valeur d’ID d’entité/identificateur sur la configuration de l’authentification unique. Lorsque vous décochez l’option d’émetteur spécifique au domaine , la valeur de l’identificateur est

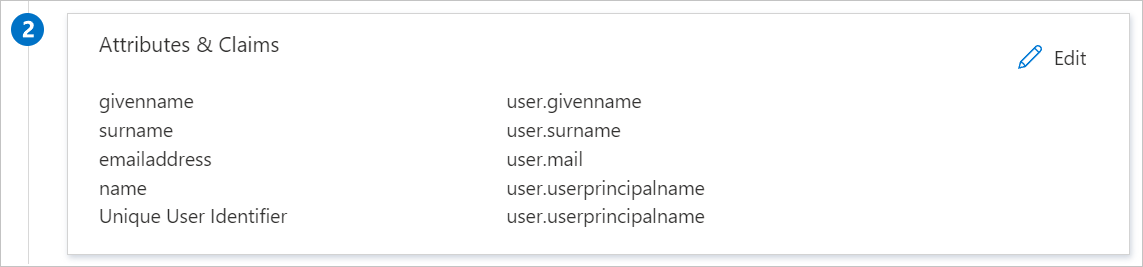

google.com. Si vous cochez l’option d’émetteur spécifique au domaine , elle estgoogle.com/a/<yourdomainname.com>. Pour vérifier/décocher l’option d’émetteur spécifique au domaine , vous devez accéder à la section Configurer Google Cloud /G Suite Connector by Microsoft SSO , qui est expliquée plus loin dans l’article. Pour plus d’informations, contactez l’équipe du support technique de Google Cloud /G Suite Connector par Microsoft.Votre application Google Cloud / G Suite Connector par Microsoft attend les assertions SAML dans un format spécifique, ce qui vous oblige à ajouter des mappages d’attributs personnalisés à votre configuration d’attributs de jeton SAML. La capture d’écran suivante montre un exemple : La valeur par défaut de l’identificateur d’utilisateur unique est user.userprincipalname , mais Google Cloud / G Suite Connector par Microsoft s’attend à ce qu’elle soit mappée avec l’adresse e-mail de l’utilisateur. Pour cela, vous pouvez utiliser l’attribut user.mail à partir de la liste ou utiliser la valeur d’attribut appropriée en fonction de la configuration de votre organisation.

Remarque

Assurez-vous que la réponse SAML n’inclut pas de caractères ASCII non standard dans l'attribut Surname.

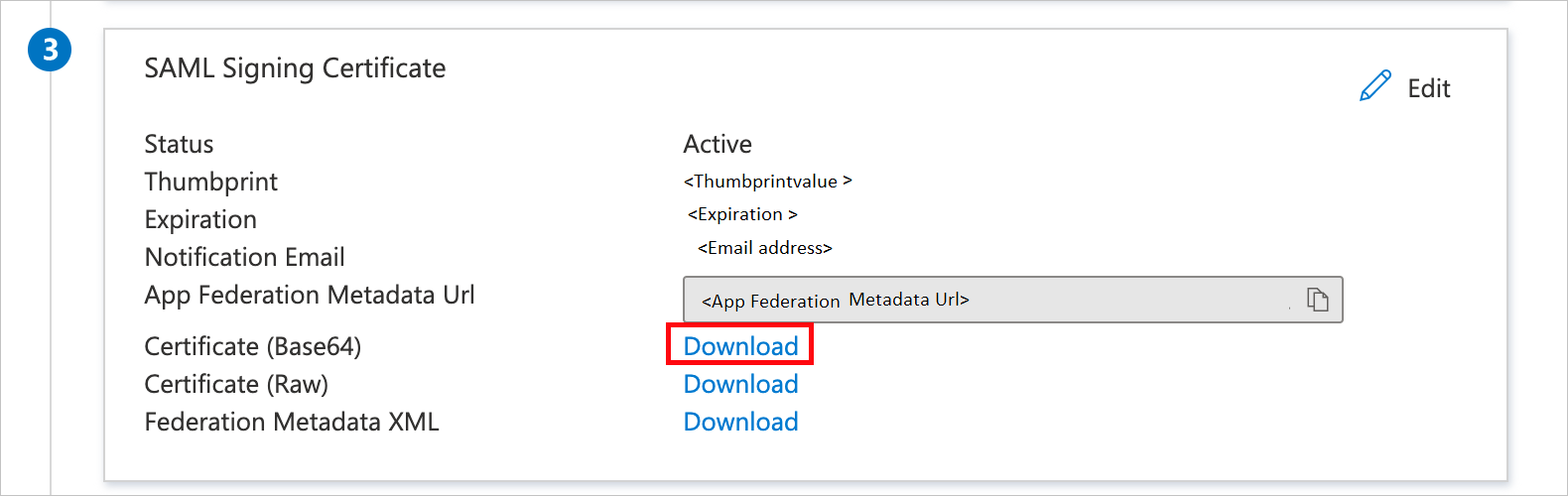

Dans la page Configurer l’authentification unique avec SAML , dans la section Certificat de signature SAML , recherchez le certificat (Base64) et sélectionnez Télécharger pour télécharger le certificat et l’enregistrer sur votre ordinateur.

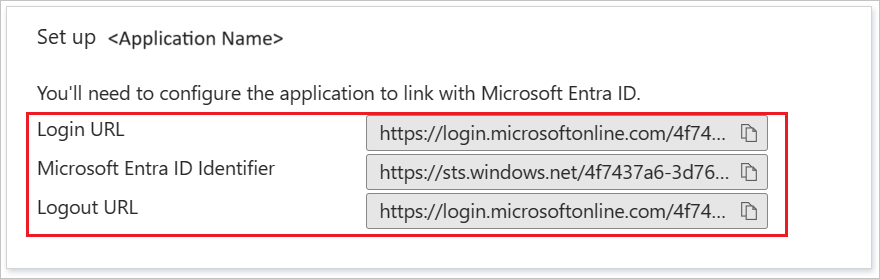

Dans la section Configurer Google Cloud / G Suite Connector by Microsoft , copiez la ou les URL appropriées en fonction de vos besoins.

Remarque

L’URL de déconnexion par défaut répertoriée dans l’application est incorrecte. L’URL correcte est la suivante :

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions de création et d’affectation d’un compte d’utilisateur pour créer un compte d’utilisateur de test appelé B.Simon.

Configurer l’authentification unique Google Cloud / G Suite Connector par Microsoft

Ouvrez un nouvel onglet dans votre navigateur et connectez-vous à Google Cloud /G Suite Connector by Microsoft Admin Console à l’aide de votre compte d’administrateur.

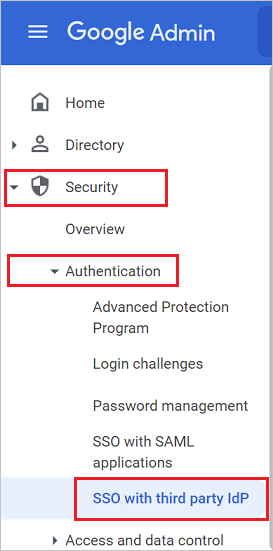

Accédez à Menu -> Sécurité -> Authentification -> Authentification unique avec fournisseur d’identité tiers.

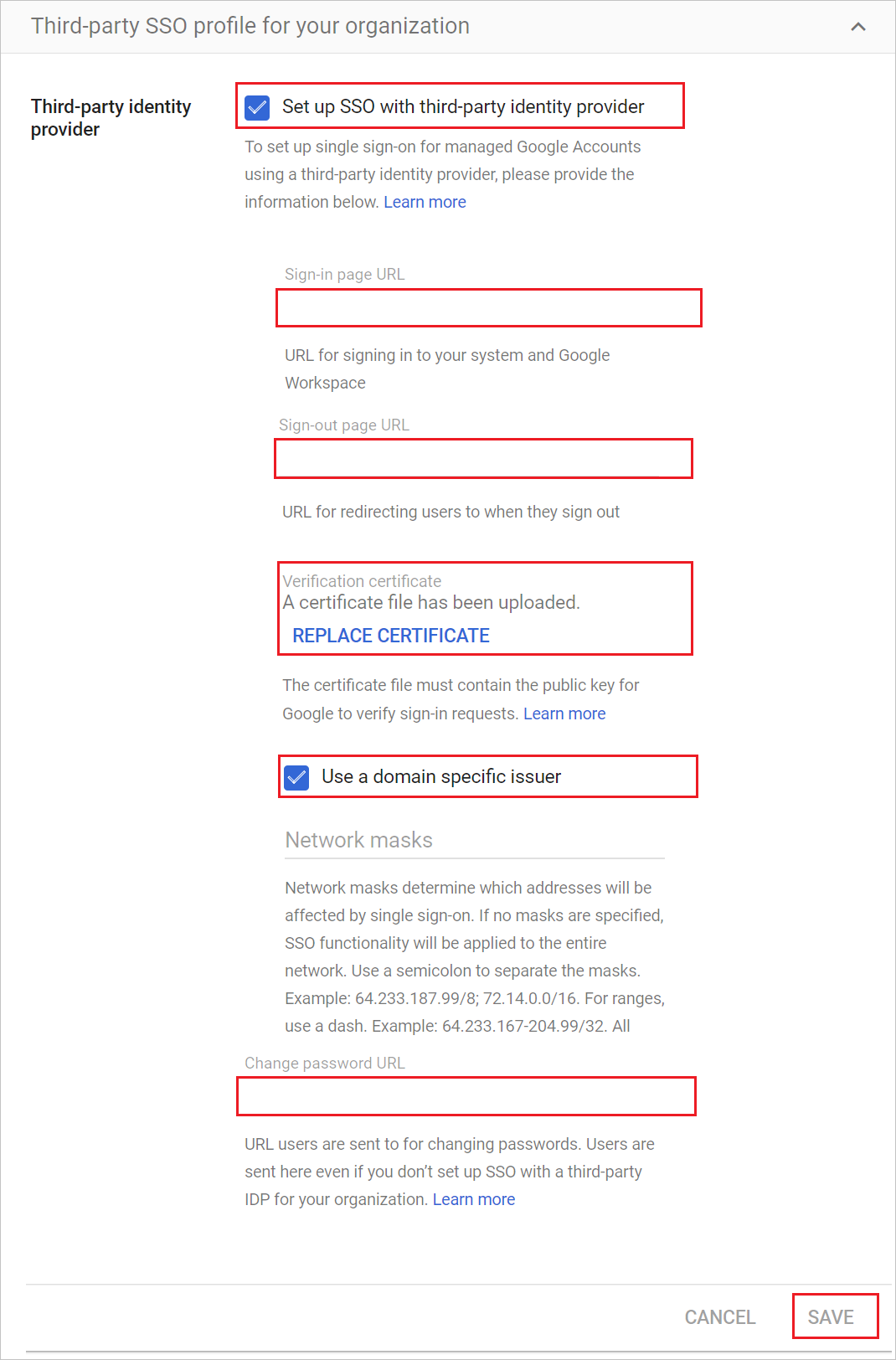

Effectuez les modifications de configuration suivantes dans le profil d’authentification unique tiers de l’onglet de votre organisation :

a) Activez le profil d’authentification unique pour votre organisation.

b. Dans le champ URL de la page de connexion dans Google Cloud / G Suite Connector par Microsoft, collez la valeur de l’URL de connexion.

c. Dans le champ URL de la page de déconnexion dans Google Cloud / G Suite Connector par Microsoft, collez la valeur de l’URL de déconnexion.

d. Dans Google Cloud / G Suite Connector par Microsoft, pour le certificat de vérification, chargez le certificat que vous avez téléchargé précédemment.

e. Cochez/Décochez l’option Utiliser un émetteur spécifique à un domaine conformément à la note mentionnée dans la section Configuration SAML de base ci-dessus dans l’ID Microsoft Entra.

f. Dans le champ Modifier l’URL du mot de passe dans Google Cloud / G Suite Connector par Microsoft, entrez la valeur en tant que

https://mysignins.microsoft.com/security-info/password/changeg. Sélectionnez Enregistrer.

Créer l’utilisateur de tests Google Cloud / G Suite Connector par Microsoft

L’objectif de cette section est de créer un utilisateur dans Google Cloud / G Suite Connector par Microsoft appelé B.Simon. Une fois l’utilisateur créé manuellement dans Google Cloud / G Suite Connector par Microsoft, il peut se connecter à l’aide de ses informations d’identification Microsoft 365.

Google Cloud / G Suite Connector par Microsoft prend aussi en charge le provisionnement automatique des utilisateurs. Pour configurer l’approvisionnement automatique d’utilisateurs, vous devez d’abord configurer Google Cloud/G Suite Connector par Microsoft pour l’approvisionnement automatique d’utilisateurs.

Remarque

Assurez-vous que votre utilisateur existe déjà dans Google Cloud / G Suite Connector par Microsoft si le provisionnement dans Microsoft Entra ID n’a pas été activé avant de tester l’authentification unique.

Remarque

Si vous devez créer un utilisateur manuellement, contactez l’équipe du support technique Google.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application, cette option redirige vers l’URL de connexion à Google Cloud /G Suite Connector par Microsoft, où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion Google Cloud / G Suite Connector par Microsoft pour lancer le flux de connexion à partir de là.

Vous pouvez utiliser Mes applications de Microsoft. Lorsque vous sélectionnez la vignette Google Cloud /G Suite Connector by Microsoft dans Mes applications, cette option redirige vers l’URL de connexion à Google Cloud/G Suite Connector par Microsoft. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Contenu connexe

Après avoir configuré Google Cloud / G Suite Connector par Microsoft, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Defender pour Cloud Apps.