Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

L’agent d’optimisation de l’accès conditionnel vous permet de vous assurer que tous les utilisateurs, applications et identités d’agent sont protégés par des stratégies d’accès conditionnel. L’agent peut recommander de nouvelles stratégies et mettre à jour des stratégies existantes, en fonction des meilleures pratiques alignées sur l’approbation Zéro et les apprentissages de Microsoft. L’agent crée également des rapports de révision de politique (Aperçu), qui fournissent des indications sur les pics ou les baisses susceptibles d’indiquer une configuration incorrecte de la politique.

L’agent d’optimisation de l’accès conditionnel évalue les stratégies telles que la nécessité d’une authentification multifacteur (MFA), l’application de contrôles basés sur les appareils (conformité des appareils, stratégies de protection des applications et appareils joints à un domaine) et bloque l’authentification héritée et le flux de code de l’appareil. L’agent évalue également toutes les stratégies activées existantes pour proposer une consolidation potentielle de stratégies similaires. Lorsque l'agent identifie une suggestion, vous pouvez faire mettre à jour la stratégie associée avec une correction en un clic.

Important

L’intégration de ServiceNow dans l’agent d’optimisation de l’accès conditionnel est actuellement en préversion. Cette information concerne un produit en version préliminaire susceptible d’être sensiblement modifié avant sa mise en production. Microsoft n’offre aucune garantie, exprimée ou implicite, en ce qui concerne les informations fournies ici.

Prerequisites

- Vous devez disposer au moins de la licence Microsoft Entra ID P1 .

- Vous devez disposer d’unités de calcul de sécurité (SCU) disponibles.

- En moyenne, le fonctionnement de chaque agent consomme moins d'une SCU.

- Vous devez disposer du rôle Microsoft Entra approprié.

- L’administrateur de sécurité est requis pour activer l’agent la première fois.

- Les rôles Lecteur de sécurité et Lecteur général peuvent afficher l’agent et toutes les suggestions, mais ne peuvent pas effectuer d’actions.

- Les rôles Administrateur d’accès conditionnel et Administrateur de sécurité peuvent afficher l’agent et prendre des mesures sur les suggestions.

- Vous pouvez affecter des administrateurs d’accès conditionnel avec l’accès Copilot de sécurité, ce qui permet également à vos administrateurs d’accès conditionnel d’utiliser l’agent.

- Pour plus d’informations, consultez Accorder l'accès à un Copilot de sécurité.

- Les contrôles basés sur les appareils nécessitent des licences Microsoft Intune.

- Passez en revue la confidentialité et la sécurité des données dans Microsoft Security Copilot.

Limites

- Une fois les agents démarrés, ils ne peuvent pas être arrêtés ou suspendus. L'exécution peut prendre quelques minutes.

- Pour la consolidation des stratégies, chaque exécution de l’agent prend en compte uniquement quatre paires de stratégies similaires.

- Nous vous recommandons d’exécuter l’agent à partir du Centre d’administration Microsoft Entra.

- L’analyse est limitée à une période de 24 heures.

- Les suggestions de l’agent ne peuvent pas être personnalisées ou remplacées.

- L’agent peut passer en revue jusqu’à 300 utilisateurs et 150 applications en une seule exécution.

Fonctionnement

L’agent d’optimisation de l’accès conditionnel analyse votre locataire pour les nouveaux utilisateurs, applications et identités d’agent à partir des 24 dernières heures et détermine si les stratégies d’accès conditionnel sont applicables. Si l’agent trouve des utilisateurs, des applications ou des identités d’agent qui ne sont pas protégés par des stratégies d’accès conditionnel, il fournit des étapes suivantes suggérées, telles que l’activation ou la modification d’une stratégie d’accès conditionnel. Vous pouvez consulter la suggestion, la façon dont l’agent a identifié la solution et ce qui serait inclus dans la stratégie.

Chaque fois que l’agent s’exécute, il effectue les étapes suivantes. Ces étapes initiales de numérisation ne consomment aucune SCU.

- L’agent analyse toutes les politiques d’accès conditionnel dans votre tenant.

- L’agent vérifie les lacunes de stratégie et si des stratégies peuvent être combinées.

- L’agent examine les suggestions précédentes afin qu’il ne suggère plus la même stratégie.

Si l’agent identifie quelque chose qui n’a pas été suggéré précédemment, il effectue les étapes suivantes. Ces étapes d’action de l’agent consomment des SCUs.

- L’agent identifie un écart de stratégie ou une paire de stratégies qui peuvent être consolidées.

- L’agent évalue les instructions personnalisées que vous avez fournies.

- L’agent crée une stratégie en mode rapport uniquement ou fournit la suggestion de modifier une stratégie, y compris toute logique fournie par les instructions personnalisées.

Note

Security Copilot exige qu’au moins une SCU soit approvisionnée dans votre tenant, mais que la SCU soit facturée chaque mois même si vous ne consommez aucune SCU. La désactivation de l’agent n’arrête pas la facturation mensuelle pour la SCU.

Les suggestions de stratégie identifiées par l’agent sont les suivantes :

- Exiger l’authentification multifacteur : l’agent identifie les utilisateurs qui ne sont pas couverts par une stratégie d’accès conditionnel qui requiert l’authentification multifacteur et peuvent mettre à jour la stratégie.

- Exiger des contrôles basés sur les appareils : l’agent peut appliquer des contrôles basés sur les appareils, tels que la conformité des appareils, les stratégies de protection des applications et les appareils joints à un domaine.

- Bloquer l’authentification héritée : les comptes d’utilisateur avec l’authentification héritée ne peuvent pas se connecter.

- Bloquer le flux de code d’appareil : l’agent recherche une stratégie bloquant l’authentification du flux de code d’appareil.

- Utilisateurs à risque : l’agent suggère une stratégie pour exiger une modification sécurisée du mot de passe pour les utilisateurs à haut risque. Nécessite une licence Microsoft Entra ID P2.

- Connexions risquées : l’agent suggère une stratégie pour exiger l’authentification multifacteur pour les connexions à haut risque. Nécessite une licence Microsoft Entra ID P2.

- Agents à risque : l’agent suggère une stratégie pour bloquer l’authentification pour les connexions à haut risque. Nécessite une licence Microsoft Entra ID P2.

- Consolidation de stratégie : l’agent analyse votre stratégie et identifie les paramètres qui se chevauchent. Par exemple, si vous avez plusieurs stratégies qui ont les mêmes contrôles d’octroi, l’agent suggère de consolider ces stratégies en une seule.

- Analyse approfondie : l’agent examine les stratégies qui correspondent aux scénarios clés pour identifier les stratégies hors norme qui ont plus d’un nombre recommandé d’exceptions (entraînant des lacunes inattendues dans la couverture) ou aucune exception (ce qui entraîne un verrouillage possible).

Important

L’agent n’apporte aucune modification aux stratégies existantes, sauf si un administrateur approuve explicitement la suggestion.

Toutes les nouvelles stratégies suggérées par l’agent sont créées en mode rapport uniquement.

Deux stratégies peuvent être consolidées si elles ne diffèrent pas de deux conditions ou contrôles.

Mise en route

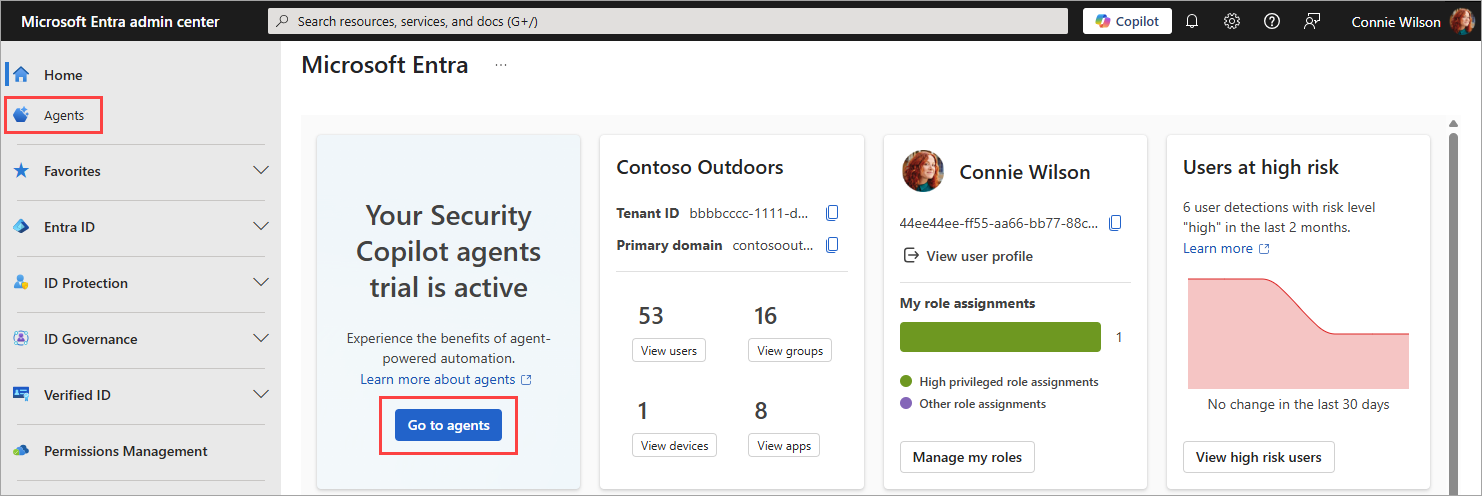

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de sécurité au moins.

Dans la nouvelle page d'accueil, sélectionnez Accéder aux agents à partir de la carte de notification de l'agent.

- Vous pouvez également sélectionner Agents dans le menu de navigation de gauche.

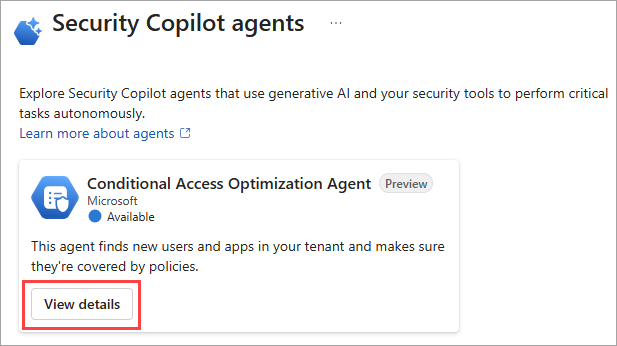

Sélectionnez Afficher les détails de la vignette Agent d’optimisation de l’accès conditionnel.

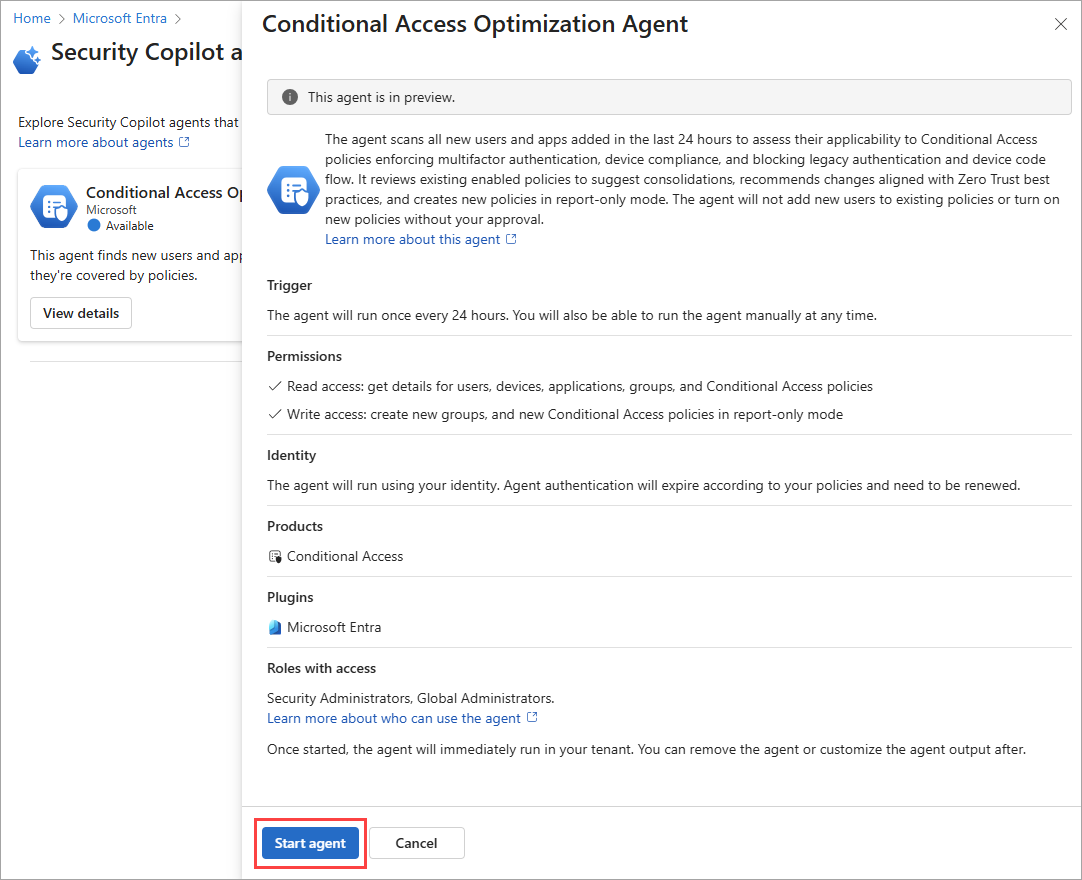

Sélectionnez Démarrer l’agent pour commencer votre première exécution.

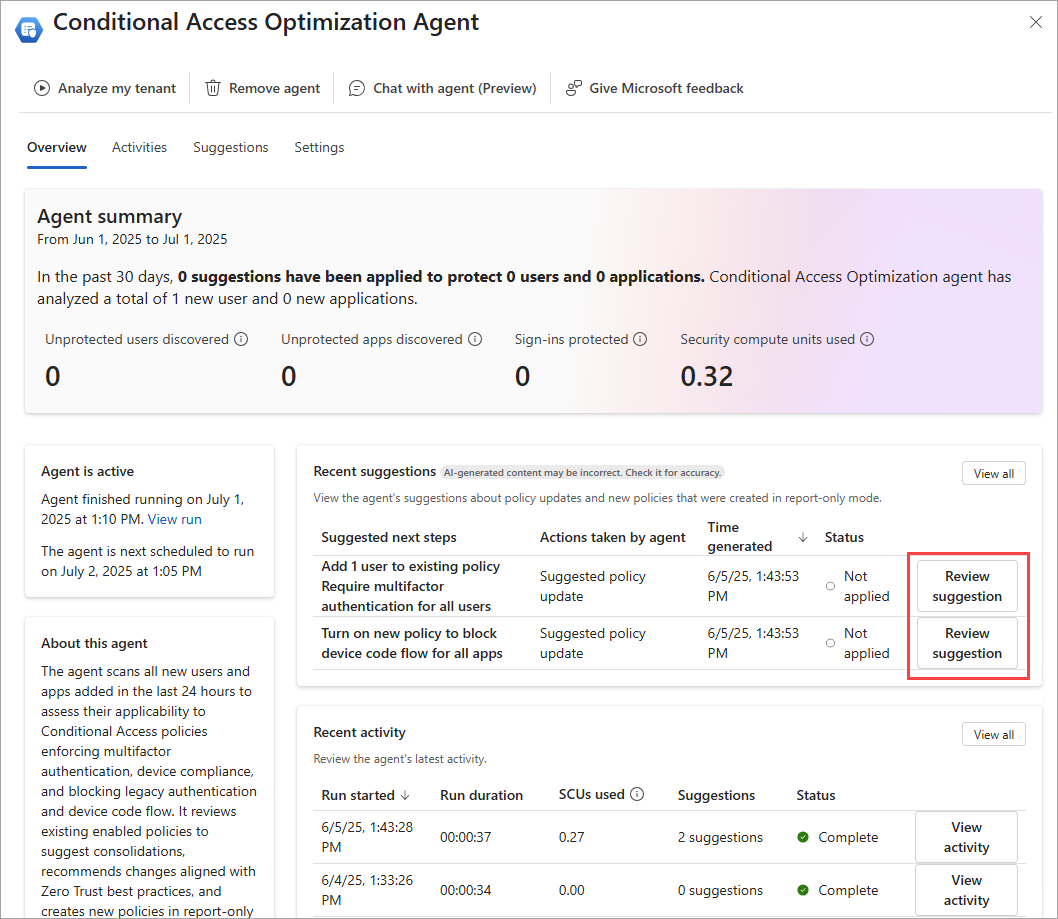

Lorsque la page vue d’ensemble de l’agent se charge, toutes les suggestions s’affichent dans la zone Suggestions récentes . Si une suggestion a été identifiée, vous pouvez passer en revue la stratégie, déterminer l’impact de la stratégie et appliquer les modifications si nécessaire. Pour plus d’informations, consultez Examiner et approuver les suggestions de l’agent d’accès conditionnel.

Paramètres

L’agent inclut plusieurs paramètres puissants pour développer les fonctionnalités tout en les rendant uniques à votre organisation. Les fonctionnalités suivantes peuvent être configurées à partir de l’onglet Paramètres . Pour plus d’informations, consultez les paramètres de l’Agent d’optimisation de l’accès conditionnel.

- Autoriser l’exécution automatique de l’agent toutes les 24 heures

- Définir l’agent pour vérifier les modifications apportées aux utilisateurs et aux applications

- Autoriser l’agent à créer des stratégies en mode rapport uniquement

- Autoriser l’agent à envoyer des notifications via Microsoft Teams

- Autoriser l’agent à créer des plans de déploiement par phases

- Activer l’intégration à ServiceNow pour la création automatique de tickets

- Fournir des sources de connaissances à l’agent pour des suggestions spécifiques à l’organisation

Intégrations préinstallées

L’Agent d’optimisation de l’accès conditionnel peut faire des suggestions de stratégie pour les organisations qui utilisent Intune pour la gestion des appareils et l’accès global sécurisé pour l’accès réseau.

Intégration d’Intune

L’Agent d’optimisation de l’accès conditionnel s’intègre à Microsoft Intune pour surveiller la conformité des appareils et les stratégies de protection des applications configurées dans Intune et identifier les lacunes potentielles dans l’application de l’accès conditionnel. Cette approche proactive et automatisée garantit que les stratégies d’accès conditionnel restent alignées sur les objectifs de sécurité de l’organisation et les exigences de conformité. Les suggestions de l’agent sont identiques aux autres suggestions de stratégie, sauf que Intune fournit une partie du signal à l’agent.

Les suggestions d’agent pour les scénarios Intune couvrent des groupes d’utilisateurs et des plateformes spécifiques (iOS ou Android). Par exemple, l’agent identifie une stratégie de protection des applications Intune active qui cible le groupe « Finance », mais détermine qu’il n’existe pas de stratégie d’accès conditionnel suffisante qui applique la protection des applications. L’agent crée une stratégie de rapport uniquement qui oblige les utilisateurs à accéder aux ressources uniquement par le biais d’applications conformes sur des appareils iOS.

Pour identifier la conformité des appareils Intune et les stratégies de protection des applications, l’agent doit s’exécuter en tant qu’administrateur général ou administrateur d’accès conditionnel ET lecteur général. L’administrateur de l’accès conditionnel, à lui seul, n’est pas suffisant pour que l’agent génère des recommandations pour Intune.

Intégration de l’accès sécurisé global

Microsoft Entra Internet Access et Microsoft Entra Private Access (collectivement appelé Accès sécurisé global) s’intègrent à l’Agent d’optimisation de l’accès conditionnel pour fournir des suggestions spécifiques aux stratégies d’accès réseau de votre organisation. La suggestion, activer la nouvelle stratégie pour appliquer les exigences d’accès réseau Global Secure Access, vous aide à aligner vos stratégies d’accès sécurisé global qui incluent des emplacements réseau et des applications protégées.

Avec cette intégration, l’agent identifie les utilisateurs ou les groupes qui ne sont pas couverts par une stratégie d’accès conditionnel pour exiger l’accès aux ressources d’entreprise uniquement via des canaux d’accès sécurisé global approuvés. Cette stratégie exige que les utilisateurs se connectent aux ressources d’entreprise via le réseau global sécurisé de l’organisation avant d’accéder aux applications et données d’entreprise. Les utilisateurs qui se connectent à partir de réseaux non gérés ou non approuvés sont invités à utiliser le client d’accès sécurisé global ou la passerelle web. Vous pouvez consulter les journaux de connexion pour vérifier les connexions conformes.

Supprimer l’agent

Si vous ne souhaitez plus utiliser l’agent d’optimisation de l’accès conditionnel, sélectionnez Supprimer l’agent en haut de la fenêtre de l’agent. Les données existantes (activité de l’agent, suggestions et métriques) sont supprimées, mais toutes les stratégies créées ou mises à jour en fonction des suggestions de l’agent restent intactes. Les suggestions précédemment appliquées restent inchangées afin de pouvoir continuer à utiliser les stratégies créées ou modifiées par l’agent.

Envoi de commentaires

Utilisez le bouton Donner des commentaires Microsoft en haut de la fenêtre de l’agent pour fournir des commentaires à Microsoft sur l’agent.

Questions fréquentes (FAQ)

Quand dois-je utiliser l’agent d’optimisation de l’accès conditionnel vs Copilot Chat ?

Les deux fonctionnalités fournissent des insights différents sur vos stratégies d’accès conditionnel. Le tableau suivant fournit une comparaison des deux fonctionnalités :

| Scénario | Agent d’optimisation de l’accès conditionnel | Discussion avec Copilot |

|---|---|---|

| Scénarios génériques | ||

| Utiliser une configuration spécifique au locataire | ✅ | |

| Raisonnement avancé | ✅ | |

| Aperçus à la demande | ✅ | |

| Résolution des problèmes interactifs | ✅ | |

| Évaluation continue des stratégies | ✅ | |

| Suggestions d’amélioration automatisées | ✅ | |

| Obtenir des conseils sur les meilleures pratiques et la configuration de l’autorité de certification | ✅ | ✅ |

| Scénarios spécifiques | ||

| Identifier de manière proactive les utilisateurs ou les applications non protégés | ✅ | |

| Appliquer l’authentification multifacteur et d’autres contrôles de référence pour tous les utilisateurs | ✅ | |

| Surveillance et optimisation continues des stratégies d’autorité de certification | ✅ | |

| Modifications de stratégie en un clic | ✅ | |

| Passez en revue les stratégies et affectations d’autorité de certification existantes (Les stratégies s’appliquent-elles à Alice ?) | ✅ | ✅ |

| Résoudre les problèmes d’accès d’un utilisateur (Pourquoi Alice a-t-elle été invitée à utiliser l’authentification multifacteur ?) | ✅ |

J’ai activé l’agent, mais je vois « Échec » dans l’état de l’activité. Que se passe-t-il ?

Il est possible que l’agent ait été activé avant Microsoft Ignite 2025 avec un compte qui nécessitait l’activation de rôle avec Privileged Identity Management (PIM). Par conséquent, lorsque l’agent a tenté de se lancer, il a échoué, car le compte n’avait pas les autorisations requises à ce moment-là. Les agents d’optimisation de l’accès conditionnel activés après le 17 novembre 2025 n’utilisent plus l’identité de l’utilisateur qui a activé l’agent.

Vous pouvez résoudre ce problème en migrant pour utiliser l’ID de Microsoft Entra Agent. Sélectionnez Créer une identité d’agent dans le message de bannière sur la page de l’agent ou dans la section Identité et autorisations des paramètres de l’agent.