Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Copilot utilise l’authentification de la part de pour accéder aux données liées à la sécurité via des plug-ins Microsoft actifs. Des rôles Security Copilot spécifiques doivent être attribués pour qu’un groupe ou un individu puisse accéder à la plateforme Security Copilot. Une fois que vous êtes authentifié auprès de la plateforme, votre Microsoft Entra et Azure Access Control en fonction du rôle (RBAC) déterminent les plug-ins disponibles dans les invites. Votre rôle Security Copilot contrôle les autres activités auxquelles vous avez accès sur la plateforme, telles que la configuration des paramètres, l’attribution d’autorisations et l’exécution de tâches.

Security Copilot rôles RBAC ne sont pas des rôles Microsoft Entra. Security Copilot rôles sont définis et gérés dans Copilot et accordent uniquement l’accès aux fonctionnalités Security Copilot.

Microsoft Entra RBAC accorde l’accès à l’ensemble du portefeuille de produits Microsoft, y compris les services qui contiennent des données de sécurité. Ces rôles sont gérés via le centre d’administration Microsoft Entra. Pour plus d’informations, consultez Attribuer des rôles Microsoft Entra aux utilisateurs.

Azure RBAC contrôle l’accès aux ressources Azure comme les unités de capacité de sécurité (SCU) dans un groupe de ressources ou Microsoft Sentinel espaces de travail activés. Pour plus d’informations, consultez Attribuer des rôles Azure.

Accéder à Security Copilot plateforme

Une fois Security Copilot intégré à votre organization, configurez Security Copilot RBAC pour déterminer l’accès des utilisateurs à la plateforme Security Copilot. Ensuite, couchez votre couverture de sécurité avec des stratégies d’accès conditionnel. Pour plus d’informations sur la sécurisation de l’accès à la plateforme Security Copilot au-delà du RBAC, consultez Protéger l’IA avec la stratégie d’accès conditionnel.

Security Copilot rôles

Security Copilot introduit deux rôles qui fonctionnent comme des groupes d’accès, mais qui ne sont pas Microsoft Entra ID rôles. Au lieu de cela, ils contrôlent uniquement l’accès aux fonctionnalités de la plateforme Security Copilot et ne fournissent aucun accès par eux-mêmes aux données de sécurité.

- Security Copilot propriétaire

- Security Copilot contributeur

Remarque

Pour empêcher la suppression accidentelle de propriétaires, Security Copilot applique la conservation de deux propriétaires à tout moment. Ces deux propriétaires ne peuvent pas être supprimés.

rôles Microsoft Entra et Microsoft Purview

Les rôles Microsoft Entra et Microsoft Purview suivants héritent automatiquement de l’accès propriétaire Copilot, ce qui garantit que Security Copilot a toujours au moins deux propriétaires.

Microsoft Entra rôles :

- Administrateur de facturation

- Administrateur de conformité Entra

- Administrateur général

- administrateur Intune

- Administrateur de sécurité

Pour plus d’informations sur la continuité dans Microsoft Entra, consultez Gérer les comptes d’accès d’urgence.

Rôles Microsoft Purview :

- Administrateur de conformité Purview

- administrateur Gouvernance des données Purview

- Gestion de l’organisation Purview

Dans le cadre de l’inclusion Security Copilot dans la licence Microsoft 365 E5, le pack conformité est automatiquement ajouté.

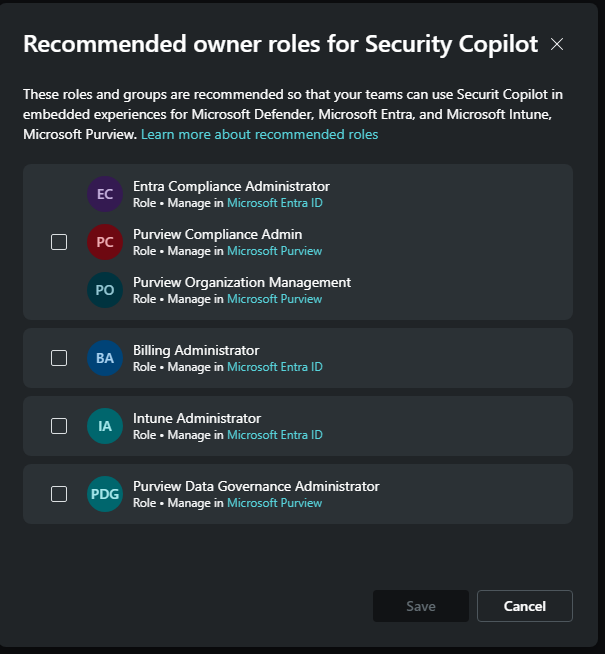

Rôles de propriétaire Security Copilot recommandés

Vous pouvez mettre à jour l’ensemble de Security Copilot à tout moment. La liste des rôles recommandés inclut des rôles Microsoft Entra ID et certains rôles spécifiques au service, tels que les rôles Microsoft Purview et les rôles Microsoft Defender.

Remarque

Seuls les rôles de propriétaire sélectionnés héritent du rôle propriétaire sur cet espace de travail. Pour plus d’informations sur les rôles pris en charge, consultez Microsoft Entra ou Rôle Microsoft Purview.

Si un plug-in Microsoft nécessite un rôle différent pour accéder à ses données de sécurité, vous devez vous assurer que le rôle de service approprié est également attribué. Par exemple, l’offre groupée fonctionne bien pour un analyste affecté au rôle Administrateur de conformité . Ce rôle est l’un des rôles recommandés par Microsoft Purview et leur donne accès aux données du plug-in Microsoft Purview. Ce même analyste a besoin d’attributions de rôles supplémentaires pour accéder aux données de sécurité comme Microsoft Sentinel. Pour plus d’exemples, consultez Accéder aux fonctionnalités des plug-ins Microsoft.

Rôles Security Copilot contributeur recommandés

Provisionnez l’accès à Security Copilot avec le groupe Rôles de sécurité Microsoft recommandés, qui utilise une approche équilibrée de la sécurité et de l’efficacité administrative. Les utilisateurs qui disposent déjà d’une autorisation de sécurité via Microsoft Entra rôles se voient accorder contributeur accès à la plateforme Security Copilot avec cette offre groupée. Si le groupe Tout le monde est affecté, vous devez le supprimer avant d’ajouter les rôles de sécurité recommandés.

| Attribution de rôle | Avantage | Faiblesse |

|---|---|---|

| Rôles de sécurité Microsoft recommandés (par défaut) | Moyen rapide et sécurisé de donner aux utilisateurs de votre organization qui ont déjà accès aux données de sécurité l’accès dont ils ont besoin à la plateforme. D’autres rôles, utilisateurs et groupes peuvent toujours être ajoutés. | Le groupe est tout ou rien. S’il existe un rôle dans le groupe recommandé auquel vous ne souhaitez pas accéder, le groupe entier doit être supprimé. |

| Tout le monde | Ce groupe a initialement reçu contributeur accès par défaut pour simplifier l’approvisionnement. | Si un utilisateur du groupe tout le monde n’a pas accès aux données de sécurité, l’expérience dans Security Copilot est déroutante. |

| Personnalisé | Contrôle total sur les utilisateurs et les groupes ayant accès à la plateforme. | Nécessite plus de complexité administrative. |

Remarque

L’attribution des rôles de sécurité Microsoft recommandés à Copilot est la valeur par défaut pour les nouvelles instances Security Copilot. Les clients existants auxquels tous les groupes sont affectés peuvent continuer à utiliser l’affectation. Si le groupe tout le monde est supprimé, il ne peut pas être affecté à nouveau. Security Copilot prend uniquement en charge l’attribution d’autorisations à des groupes pouvant être attribués à un rôle. Pour plus d’informations sur ces groupes, consultez Création de groupes assignables à un rôle dans l’ID Entra.

Accéder aux fonctionnalités des plug-ins Microsoft

Security Copilot ne va pas au-delà de l’accès dont vous disposez, s’alignant sur le principe RAI de sécurité et de confidentialité de Microsoft. Chaque plug-in Microsoft a ses propres exigences de rôle qui restent en vigueur pour accéder au service du plug-in et à ses données. Vérifiez que vous disposez des rôles et licences appropriés pour utiliser les fonctionnalités des plug-ins Microsoft qui sont activés.

Prenons les exemples suivants :

Copilot contributeur

En tant qu’analyste, le rôle Copilot contributeur vous est attribué pour l’accès à la plateforme Copilot et la possibilité de créer des sessions. Cette affectation seule ne vous donne pas accès aux données de sécurité de votre organization. En suivant le modèle de privilège minimum, vous n’avez aucun rôle de Microsoft Entra sensible, comme Administrateur de la sécurité. Pour pouvoir utiliser Copilot pour accéder aux données de sécurité telles que le plug-in Microsoft Sentinel, vous avez toujours besoin d’un rôle RBAC Azure approprié, comme lecteur Microsoft Sentinel. Ce rôle vous permet d’accéder aux incidents dans votre espace de travail Microsoft Sentinel à partir de Copilot. Pour que votre session Copilot accède aux appareils, stratégies et postures disponibles via le plug-in Intune, vous avez besoin d’un rôle Intune tel que Endpoint Security Manager. Le même modèle est vrai pour l’accès aux données Microsoft Defender XDR via votre session Copilot ou les expériences de Security Copilot incorporées.

Pour plus d’informations sur le RBAC spécifique au service, consultez les articles suivants :

groupe de sécurité Microsoft Entra

Bien que le rôle Administrateur de la sécurité hérite de l’accès à Copilot et à certaines fonctionnalités du plug-in, ce rôle inclut des

autorisations. N’attribuez pas ce rôle aux utilisateurs uniquement pour l’accès Copilot. Au lieu de cela, créez un groupe de sécurité et ajoutez-le au rôle Copilot approprié (Propriétaire ou Contributeur).

autorisations. N’attribuez pas ce rôle aux utilisateurs uniquement pour l’accès Copilot. Au lieu de cela, créez un groupe de sécurité et ajoutez-le au rôle Copilot approprié (Propriétaire ou Contributeur).Pour plus d’informations, consultez Meilleures pratiques pour les rôles Microsoft Entra.

Rôles de sécurité Microsoft recommandés

Un analyste ayant accès à la plateforme d’opérations de sécurité unifiée de Microsoft a un rôle de Defender XDR personnalisé qui lui donne accès à plusieurs charges de travail dans le portail Defender. Si les opérations de sécurité des rôles personnalisés incluent Security Copilot, les rôles De sécurité Microsoft recommandés leur donnent accès à la plateforme Security Copilot ainsi qu’à Copilot dans Microsoft Defender, ce qui simplifie la gestion de la sécurité.

Accéder aux expériences incorporées

En plus du rôle copilot contributeur, vérifiez les exigences pour chaque expérience incorporée Security Copilot afin de comprendre les rôles et licences supplémentaires requis.

Pour plus d’informations, consultez expériences Security Copilot.

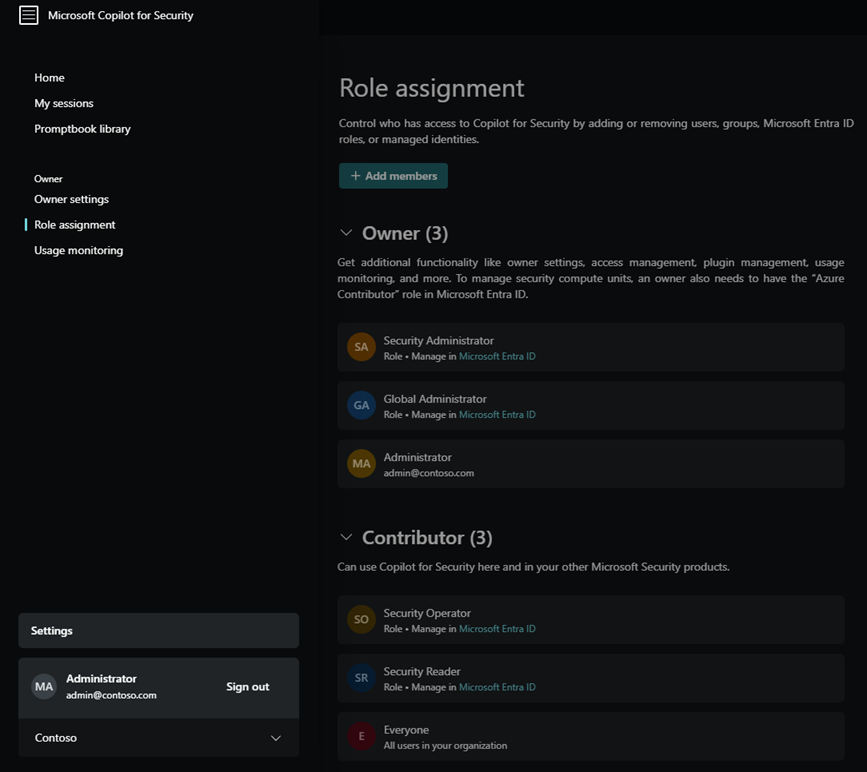

Attribuer des rôles

Le tableau suivant illustre l’accès par défaut accordé aux rôles de départ.

Remarque

Certaines organisations peuvent toujours avoir le groupe Tout le monde affecté à Copilot contributeur accès. Envisagez de remplacer ce large accès par un groupe de rôles microsoft sécurité recommandés .

| Fonctionnalité | Propriétaire du copilote | Copilot contributeur |

|---|---|---|

| Créer des sessions | Oui | Oui |

| Gérer les plug-ins personnalisés personnels | Oui | Non par défaut |

| Autoriser les contributeurs à gérer des plug-ins personnalisés personnels | Oui | Non |

| Autoriser les contributeurs à publier des plug-ins personnalisés pour le locataire | Oui | Non |

| Modifier la disponibilité des plug-ins préinstallés pour le locataire | Oui | Non |

| Charger des fichiers | Oui | Valeur par défaut Oui |

| Gérer l’utilisation du fichier de chargement | Oui | Non |

| Exécuter des promptbooks | Oui | Oui |

| Gérer les promptbooks personnels | Oui | Oui |

| Partager des promptbooks avec le locataire | Oui | Oui |

| Mettre à jour les options de partage de données et de commentaires | Oui | Non |

| Gestion de la capacité | Oui* | Non |

| Afficher le tableau de bord d’utilisation | Oui | Non |

| Sélectionner une langue | Oui | Oui |

Attribuer l’accès Security Copilot

Attribuez des rôles Copilot dans les paramètres de Security Copilot.

- Sélectionnez le

menu Accueil.

menu Accueil. - Sélectionnez Attribution> de rôleAjouter des membres.

- Commencez à taper le nom de la personne ou du groupe dans la boîte de dialogue Ajouter des membres .

- Sélectionnez la personne ou le groupe.

- Sélectionnez le rôle Security Copilot à attribuer (propriétaire copilot ou contributeur Copilot).

- Sélectionnez Ajouter.

Conseil

Nous vous recommandons d’utiliser des groupes de sécurité pour attribuer des rôles Security Copilot plutôt qu’à des utilisateurs individuels. Cela réduit la complexité administrative.

Le groupe Tout le monde est amovible de l’accès Contributeur. Envisagez d’ajouter les rôles recommandés après avoir supprimé le groupe tout le monde.

Microsoft Entra’appartenance au rôle n’est gérable qu’à partir du centre d’administration Microsoft Entra. Pour plus d’informations, consultez Gérer les rôles d’utilisateur Microsoft Entra.

Sessions partagées

Copilot contributeur rôle est la seule condition requise pour partager un lien de session ou l’afficher à partir de ce locataire.

Lorsque vous partagez un lien de session, tenez compte des implications d’accès suivantes :

- Security Copilot devez accéder au service et aux données d’un plug-in pour générer une réponse, mais ce même accès n’est pas évalué lors de l’affichage de la session partagée. Par exemple, si vous avez accès aux appareils et aux stratégies dans Intune et que le plug-in Intune est utilisé pour générer une réponse que vous partagez, le destinataire du lien de session partagée n’a pas besoin d’un accès Intune pour afficher les résultats complets de la session.

- Une session partagée contient toutes les invites et réponses incluses dans la session, qu’elle ait été partagée après la première invite ou la dernière.

- Seul l’utilisateur qui crée une session contrôle les utilisateurs Copilot qui peuvent accéder à cette session. Si vous recevez un lien pour une session partagée de la part du créateur de session, vous avez accès. Si vous transférez ce lien à une autre personne, elle ne lui accorde pas l’accès.

- Les sessions partagées sont en lecture seule.

- Les sessions peuvent uniquement être partagées avec les utilisateurs du même locataire qui ont accès à Copilot.

- Certaines régions ne prennent pas en charge le partage de session par e-mail.

SouthAfricaNorthUAENorth

Pour plus d’informations sur les sessions partagées, consultez Navigation Security Copilot.

Multitenant

Si votre organization a plusieurs locataires ou si vous utilisez un partenaire de fournisseur de services managés (MSSP), Security Copilot pouvez prendre en charge l’authentification entre eux pour accéder aux données de sécurité où Security Copilot est approvisionné. Le locataire approvisionné pour Security Copilot n’a pas besoin d’être le locataire à partir duquel vos analystes de sécurité se connecte. Nous prenons actuellement en charge les modèles d’authentification ci-dessous via différentes approches d’accès.

Azure les comptes invités B2B & peuvent tirer parti du « changement de locataire », qui est intégré en mode natif au portail autonome Security Copilot. Pour plus d’informations, consultez Navigation Security Copilot changement de locataire.

Privilèges Administration délégués granulaires (GDAP) via l’Espace partenaires. Pour plus d’informations, consultez Accorder l’accès mssp à Microsoft Security Copilot.

Azure Lighthouse via le portail Azure. Pour plus d’informations, consultez Accorder l’accès mssp à Microsoft Security Copilot.

Le changement de locataire est disponible via le portail autonome Security Copilot, mais prend uniquement en charge les comptes de collaboration B2B ou le compte invité. Pour plus d’informations, consultez Navigation Security Copilot changement de locataire.

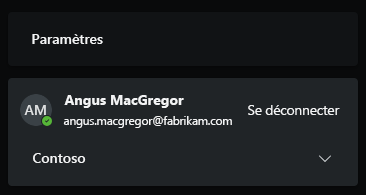

Exemple de connexion entre locataires

Contoso a récemment fusionné avec Fabrikam. Les deux locataires ont des analystes de sécurité, mais seul Contoso a acheté et approvisionné Security Copilot. Angus MacGregor, analyste de Fabrikam, souhaite utiliser ses informations d’identification Fabrikam pour utiliser Security Copilot. Voici les étapes pour effectuer cet accès :

Vérifiez que le compte Fabrikam d’Angus MacGregor dispose d’un compte de membre externe dans le locataire Contoso.

Attribuez au compte de membre externe les rôles nécessaires pour accéder aux Security Copilot et aux plug-ins Microsoft souhaités.

Connectez-vous au portail Security Copilot avec le compte Fabrikam.

Basculez les locataires vers Contoso.

Pour plus d’informations, consultez Accorder l’accès MSSP.

Gérer les promptbooks

La création d’un promptbook est disponible pour tous les rôles, y compris la possibilité de publier un promptbook personnalisé pour le locataire. Choisissez de publier un manuel d’invite pour vous-même ou pour le locataire au moment de la création.

Pour plus d’informations, consultez Créer votre propre promptbook.

Authentification préinstallée du plug-in

Les plug-ins préinstallés, comme Microsoft Sentinel et Azure AI Search, nécessitent une configuration plus grande. Le fournisseur de plug-in détermine le type d’authentification. Tout plug-in avec l’engrenage  ou le bouton Configurer est configuré par utilisateur. Qu’un plug-in préinstallé soit restreint, tous les utilisateurs qui ont accès au plug-in configurent la configuration de ce plug-in pour eux-mêmes.

ou le bouton Configurer est configuré par utilisateur. Qu’un plug-in préinstallé soit restreint, tous les utilisateurs qui ont accès au plug-in configurent la configuration de ce plug-in pour eux-mêmes.

Remarque

Les plug-ins de site web utilisent l’authentification anonyme pour accéder au contenu.

Pour plus d’informations, consultez Gérer les plug-ins préinstallés.